Mikrotik VLAN Tutorial Nachklapp

Hallo alle zusammen,

ich habe in Anlehnung an Mikrotik VLAN Konfiguration ab RouterOS Version 6.41 mit zwei RouterBoards (hAP Lite) sowie einem Notebook und einem Raspberry Pi ein wenig mit VLANs experimentiert. Vorweg: Das Ganze hat soweit gut funktioniert, mir sind nur ein paar Dinge aufgefallen, zu denen ich gerne Erklärungen hätte.

Unterschiede zum Tutorial:

Fragen das Tutorial betreffend:

1. Warum ist im Tutorial das Ingress Filtering immer deaktiviert?

2. Ich habe einiges über VLAN Hopping gelesen, da wurde empfohlen, PVID1 an den Ports nicht zu verwenden. Wurde das im Tutorial bewusst ausgeklammert, da für Privatanwender nicht relevant? Ich hätte gedacht, dass ein VLAN99 o. ä. eingerichtet wird und der Trunk-Port auf "admit only vlan tagged" gesetzt wird. Mir ist an der Stelle auch noch nicht klar, warum PVID1 so große Bedeutung hat, außer, dass es offenbar generell untagged ist.

3. Gibt es eine Empfehlung, wie die Firewall für das Tutorial-Setup eingerichtet sein sollte?

Fragen mein Setup betreffend:

1. Da ich im Tutorial kein Beispiel für einen "Mikrotik Switch" gefunden habe, habe ich einfach das Setting von MikroTik-1 auf MikroTik-2 übernommen, ohne etwas in "Addresses List" und "DHCP Servers" anzulegen. Zusätzlich hab ich auf MikroTik-2 noch ein WLAN3 angelegt, das analog zu WLAN1 konfiguriert ist, allerdings PVID30 verwendet. War der Gedankengang das so zu machen korrekt?

2. Mir ist aufgefallen, dass ich in Winbox beim Login den MikroTik-2 immer unter 0.0.0.0 sehe, egal in welchem Netz ich unterwegs bin.

Wenn ich plötzlich umstecke, z. B. von Port 2 nach 3 und damit von Netz 10 in Netz 20 wechsle, habe ich manchmal auch den Effekt, 3 Einträge zu sehen, dann wird der Mikrotik-1 zweimal angezeigt, einmal mit seiner GW-IP, einmal mit 0.0.0.0. Ich frage mich aber, wieso ich den MiktoTik-2 immer mit 0.0.0.0 und nie mit seiner IP angezeigt bekomme?

Wenn ich plötzlich umstecke, z. B. von Port 2 nach 3 und damit von Netz 10 in Netz 20 wechsle, habe ich manchmal auch den Effekt, 3 Einträge zu sehen, dann wird der Mikrotik-1 zweimal angezeigt, einmal mit seiner GW-IP, einmal mit 0.0.0.0. Ich frage mich aber, wieso ich den MiktoTik-2 immer mit 0.0.0.0 und nie mit seiner IP angezeigt bekomme?

3. Am MikroTik-2 habe ich einen DHCP-Client für vlan1 eingerichtet, damit auch dieses Gerät ins Internet kann. Sollte ok sein?

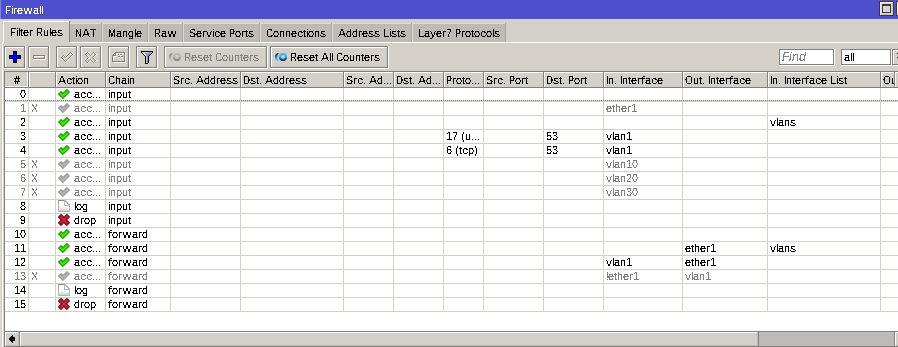

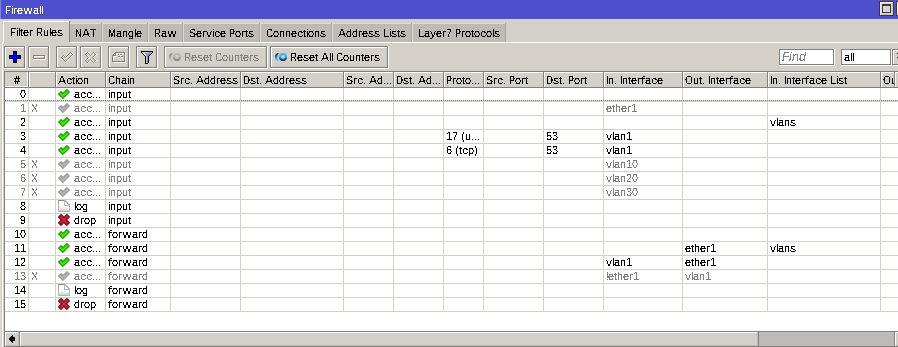

4. Firewall ist im großen und ganzen so eingerichtet, dass alles was established/related ist, bei input/forward durchgeht. Ansonsten drop. Ausnahmen bei input für 53. Bei forward dürfen alle VLANs ins Internet (Erläuterung, vlan1 ist nicht Bestandteil der interface list "vlans", ursprünglich wollte ich vlan1 nicht ins Internet lassen).

Bei Fragen stelle ich gern weitere Screenshots zur Verfügung.

Bei Fragen stelle ich gern weitere Screenshots zur Verfügung.

VG

wimaflix

ich habe in Anlehnung an Mikrotik VLAN Konfiguration ab RouterOS Version 6.41 mit zwei RouterBoards (hAP Lite) sowie einem Notebook und einem Raspberry Pi ein wenig mit VLANs experimentiert. Vorweg: Das Ganze hat soweit gut funktioniert, mir sind nur ein paar Dinge aufgefallen, zu denen ich gerne Erklärungen hätte.

Unterschiede zum Tutorial:

- Internetzugang per NAT

- Port 2 mit PVID10

- Port 3 mit PVID20

- Trunk-Port 4 statt 5 (PVID1 bleibt, hAP hat nur 4 Ports)

- WLAN2 ist vom Typ "virtual", da die hAP nur 2.4GHz können

- Ingress Filtering habe ich überall aktiv gelassen

- LAG nicht umgesetzt

Fragen das Tutorial betreffend:

1. Warum ist im Tutorial das Ingress Filtering immer deaktiviert?

2. Ich habe einiges über VLAN Hopping gelesen, da wurde empfohlen, PVID1 an den Ports nicht zu verwenden. Wurde das im Tutorial bewusst ausgeklammert, da für Privatanwender nicht relevant? Ich hätte gedacht, dass ein VLAN99 o. ä. eingerichtet wird und der Trunk-Port auf "admit only vlan tagged" gesetzt wird. Mir ist an der Stelle auch noch nicht klar, warum PVID1 so große Bedeutung hat, außer, dass es offenbar generell untagged ist.

3. Gibt es eine Empfehlung, wie die Firewall für das Tutorial-Setup eingerichtet sein sollte?

Fragen mein Setup betreffend:

1. Da ich im Tutorial kein Beispiel für einen "Mikrotik Switch" gefunden habe, habe ich einfach das Setting von MikroTik-1 auf MikroTik-2 übernommen, ohne etwas in "Addresses List" und "DHCP Servers" anzulegen. Zusätzlich hab ich auf MikroTik-2 noch ein WLAN3 angelegt, das analog zu WLAN1 konfiguriert ist, allerdings PVID30 verwendet. War der Gedankengang das so zu machen korrekt?

2. Mir ist aufgefallen, dass ich in Winbox beim Login den MikroTik-2 immer unter 0.0.0.0 sehe, egal in welchem Netz ich unterwegs bin.

3. Am MikroTik-2 habe ich einen DHCP-Client für vlan1 eingerichtet, damit auch dieses Gerät ins Internet kann. Sollte ok sein?

4. Firewall ist im großen und ganzen so eingerichtet, dass alles was established/related ist, bei input/forward durchgeht. Ansonsten drop. Ausnahmen bei input für 53. Bei forward dürfen alle VLANs ins Internet (Erläuterung, vlan1 ist nicht Bestandteil der interface list "vlans", ursprünglich wollte ich vlan1 nicht ins Internet lassen).

VG

wimaflix

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 52649085276

Url: https://administrator.de/forum/mikrotik-vlan-tutorial-nachklapp-52649085276.html

Ausgedruckt am: 05.08.2025 um 05:08 Uhr

3 Kommentare

Neuester Kommentar

Tutorial:

1.)

Du hast Recht. Es wäre ein sinnvoller Vorteil das Ingress Filtering zu aktivieren um fremde VLANs die nicht in der Bridge definiert sind zu unterdrücken. Das Tutorial wird diesbzgl. angepasst.

2.)

Welcher Port in welchem PVID VLAN (untagged Access) arbeiten soll ist ja immer eine idividuelle Entscheidung jedes einzelnen Admins auf Basis seiner individuellen Anforderung. Genau deshalb belässt es das Tutorial auch nur bei Beispielen. Es wäre ja sinnfrei alle 4095 VLANs mit jeder x-belibigen Kombination je nach Portausstattung der Hardware aufzuführen.

Was das Thema NAT anbetrifft ist das in einem reinen Layer 3 VLAN Setup natürlich Unsinn wenn es zusätzlich noch einen Internet Router gibt. Pflicht ist es dann (und ebenso die Firewall) wenn der Mikrotik sowohl den Internet Zugang als auch das VLAN Routing erledigt.

Es würde den Rahmen eines solchen Tutorials vollkommen sprengen würde man alle technisch möglichen Optionen beschreiben. Dafür gibt es die "weiterführenden Links" die diesen Part abdecken und von solchen zusätzlichen Threads lebt ja auch ein Forum wie dieses.

3.)

Jein. Wie sollte es die auch geben, denn es gibt soviele verschiedene Anforderungen an ein Firewall Setup wie Sandkörner im Ozean. Jede individuelle Infrastruktur hat ja immer auch eine dazu passende Firewall Anforderung.

Das Jein bezieht sich auf die Default Firewall. Diese stellt immer ein universales und wasserdichtes Framework dar an dem man sich grob orientieren kann. In einem Kaskaden Setup oder einem Layer 3 Switchdesign ist es aber wieder vollkommen kontraproduktiv da NAT im Spiel ist.

Fazit: Nein, eine dedizierte Empfehlung kann es aus diesen Gründen nie geben.

Dein Setup:

1.)

Da mit SwitchOS bekanntlich kein Layer 3 Routing Setup möglich ist wurde es im Tutorial ausgeklammert. Die Intention war ein Routing auch mit dem Switch ausführen zu können, was mit einem reinen Layer 2 Switch Image (SwitchOS) prinzipbedingt ja nicht möglich ist.

Diese Layer 2 only Lösung mit einem externen Router oder Firewall beschreibt dieses VLAN Tutorial.

2.)

Das ist normal wenn du die Autodiscovery aktiv hast. WinBox kann den Mikrotik ja außer über die IP auch rein über Layer 2, also nur mit Mac Adresse erreichen. So ist man fürs Setup nicht zwingend auf eine IP Infrastruktur angewiesen. Eine IP wird nur zusätzlich angezeigt wenn auch IP Zugang an dem Port möglich ist z.B. ein DHCP Client, statische IP u.a. Du kannst dann auf die Mac oder IP klicken um die eine oder andere Option zu nutzen.

3.)

DU bist der Admin und kannst daher immer selbständig bestimmen was DU konfigurierst bzw. in deinem Netzwerk sinnvoll ist. Wenn du also meinst VLAN soll seine IP dynamisch beziehen dann ist das auch OK so.

Es ist aber unsinnig zu glauben das ein Gerät nur mit einer per Client gezogenen IP "ins Internet" kann. Das das auch mit einer statischen Zuweisung genausogut klappt weisst du auch selber.

Da dies ja ein Router ist, ist DHCP immer keine besonders intelligente Idee, denn Router leben von festen Gateway IPs und niemals von Adressen die sich dynamisch ändern können weil dann das Routing stirbt. Wenn man also sowas macht sollte man zumindestens im DHCP Server von dem diese IP dann kommt per Mac Adress Reservierung dafür sorgen das diese IP auch immer fest und statisch bleibt.

Noch besser wäre es sie statisch zu vergeben. Router IPs liegen aus guten Gründen immer am Anfang oder am Ende der IP Segment Hostadressen.

Ansonsten alles richtig gemacht! 👏👍

1.)

Du hast Recht. Es wäre ein sinnvoller Vorteil das Ingress Filtering zu aktivieren um fremde VLANs die nicht in der Bridge definiert sind zu unterdrücken. Das Tutorial wird diesbzgl. angepasst.

2.)

Welcher Port in welchem PVID VLAN (untagged Access) arbeiten soll ist ja immer eine idividuelle Entscheidung jedes einzelnen Admins auf Basis seiner individuellen Anforderung. Genau deshalb belässt es das Tutorial auch nur bei Beispielen. Es wäre ja sinnfrei alle 4095 VLANs mit jeder x-belibigen Kombination je nach Portausstattung der Hardware aufzuführen.

Was das Thema NAT anbetrifft ist das in einem reinen Layer 3 VLAN Setup natürlich Unsinn wenn es zusätzlich noch einen Internet Router gibt. Pflicht ist es dann (und ebenso die Firewall) wenn der Mikrotik sowohl den Internet Zugang als auch das VLAN Routing erledigt.

Es würde den Rahmen eines solchen Tutorials vollkommen sprengen würde man alle technisch möglichen Optionen beschreiben. Dafür gibt es die "weiterführenden Links" die diesen Part abdecken und von solchen zusätzlichen Threads lebt ja auch ein Forum wie dieses.

3.)

Jein. Wie sollte es die auch geben, denn es gibt soviele verschiedene Anforderungen an ein Firewall Setup wie Sandkörner im Ozean. Jede individuelle Infrastruktur hat ja immer auch eine dazu passende Firewall Anforderung.

Das Jein bezieht sich auf die Default Firewall. Diese stellt immer ein universales und wasserdichtes Framework dar an dem man sich grob orientieren kann. In einem Kaskaden Setup oder einem Layer 3 Switchdesign ist es aber wieder vollkommen kontraproduktiv da NAT im Spiel ist.

Fazit: Nein, eine dedizierte Empfehlung kann es aus diesen Gründen nie geben.

Dein Setup:

1.)

Da mit SwitchOS bekanntlich kein Layer 3 Routing Setup möglich ist wurde es im Tutorial ausgeklammert. Die Intention war ein Routing auch mit dem Switch ausführen zu können, was mit einem reinen Layer 2 Switch Image (SwitchOS) prinzipbedingt ja nicht möglich ist.

Diese Layer 2 only Lösung mit einem externen Router oder Firewall beschreibt dieses VLAN Tutorial.

2.)

Das ist normal wenn du die Autodiscovery aktiv hast. WinBox kann den Mikrotik ja außer über die IP auch rein über Layer 2, also nur mit Mac Adresse erreichen. So ist man fürs Setup nicht zwingend auf eine IP Infrastruktur angewiesen. Eine IP wird nur zusätzlich angezeigt wenn auch IP Zugang an dem Port möglich ist z.B. ein DHCP Client, statische IP u.a. Du kannst dann auf die Mac oder IP klicken um die eine oder andere Option zu nutzen.

3.)

DU bist der Admin und kannst daher immer selbständig bestimmen was DU konfigurierst bzw. in deinem Netzwerk sinnvoll ist. Wenn du also meinst VLAN soll seine IP dynamisch beziehen dann ist das auch OK so.

Es ist aber unsinnig zu glauben das ein Gerät nur mit einer per Client gezogenen IP "ins Internet" kann. Das das auch mit einer statischen Zuweisung genausogut klappt weisst du auch selber.

Da dies ja ein Router ist, ist DHCP immer keine besonders intelligente Idee, denn Router leben von festen Gateway IPs und niemals von Adressen die sich dynamisch ändern können weil dann das Routing stirbt. Wenn man also sowas macht sollte man zumindestens im DHCP Server von dem diese IP dann kommt per Mac Adress Reservierung dafür sorgen das diese IP auch immer fest und statisch bleibt.

Noch besser wäre es sie statisch zu vergeben. Router IPs liegen aus guten Gründen immer am Anfang oder am Ende der IP Segment Hostadressen.

Ansonsten alles richtig gemacht! 👏👍