Mikrotik 7.16 WLAN vs. VLAN

Hallo alle zusammen,

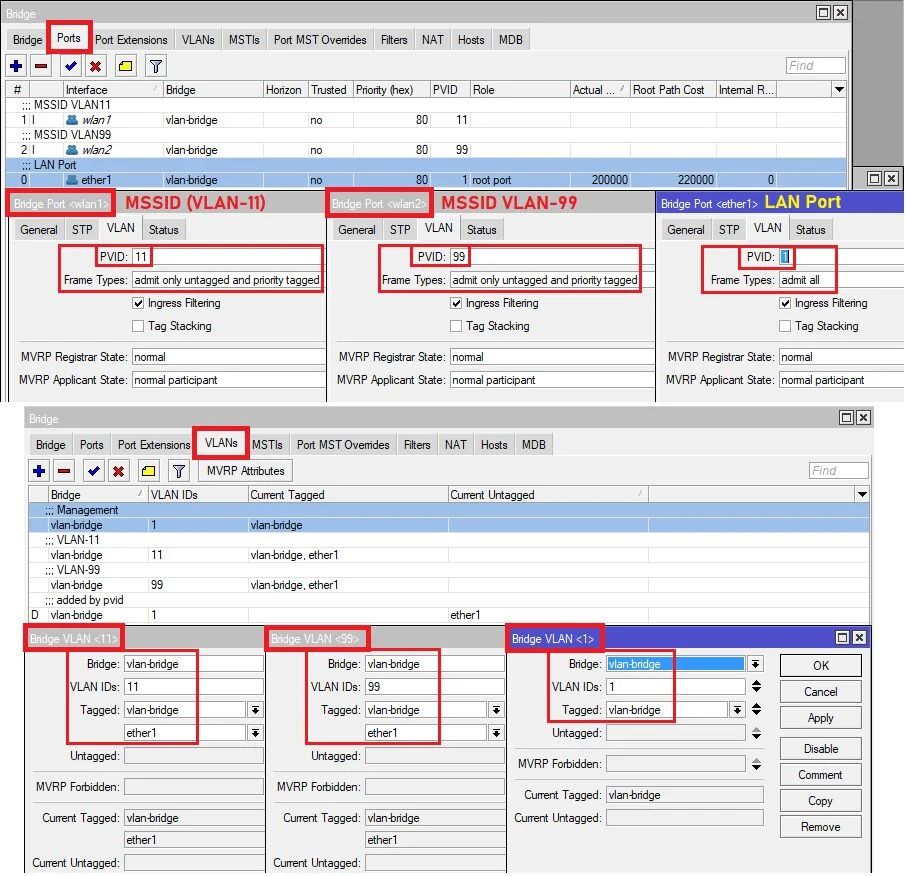

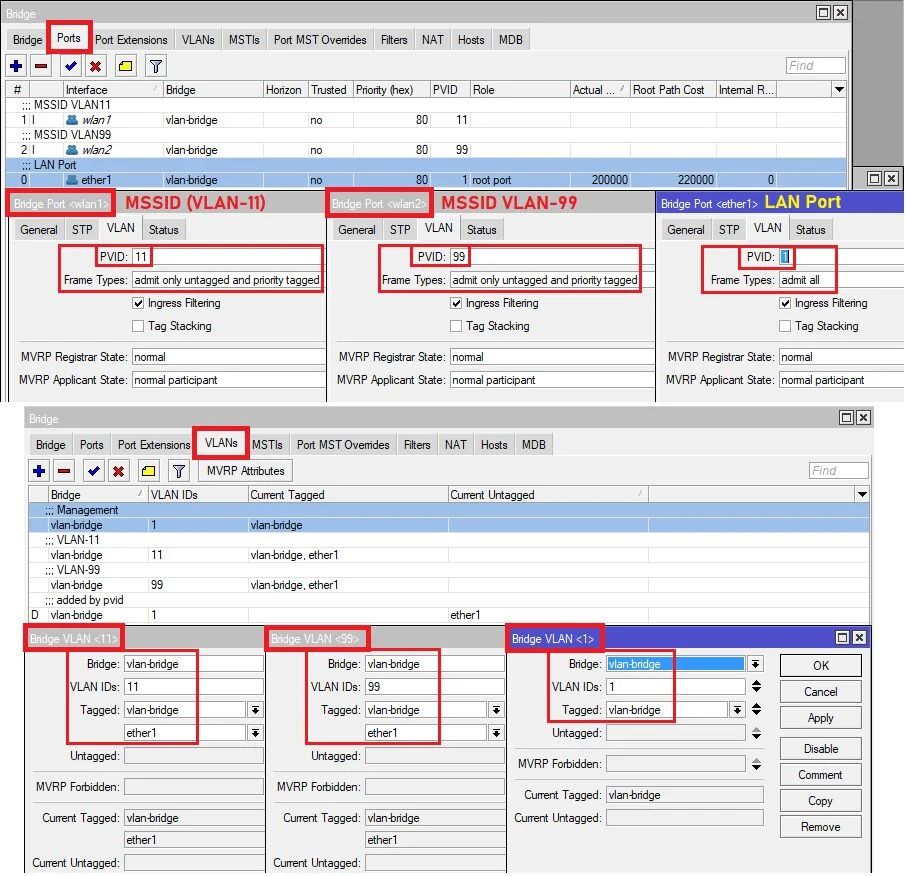

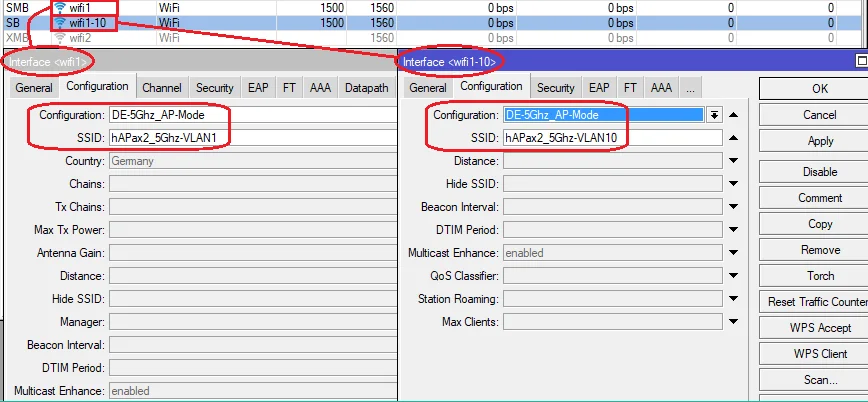

ich habe mir kürzlich einen hAP ax³ und einen XGS1210-12 zugelegt und analog zu Mikrotik VLAN Konfiguration ab RouterOS Version 6.41 eingerichtet. Das funktioniert LAN-seitig auch so wie es soll. Schwer getan habe ich mich bei der Einrichtung der WLAN-Interfaces. Der Plan war, Mikrotik VLAN Clients können nicht kommunizieren "?" mit den ursprünglichen VLAN-IDs entsprechend anzupassen. Allerdings ist die GUI unter RouterOS 7.16.1 irgendwie anders als im Tutorial. Ich habe die Master/Slave-APs unter Wifi erstellt und diese unter Bridge-Ports eingetragen, wie es hier

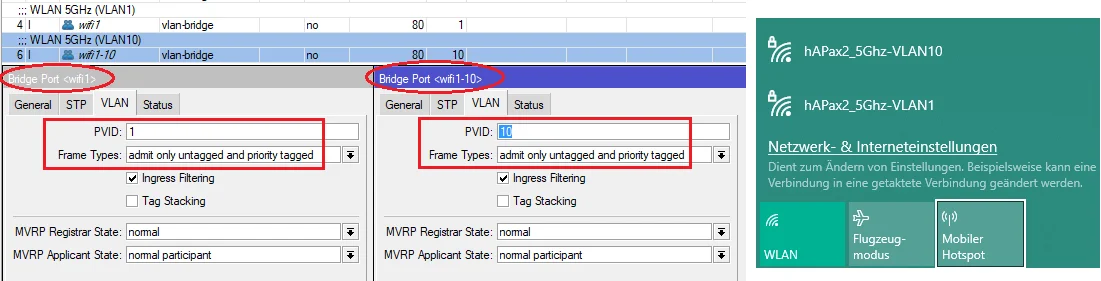

gezeigt wird (PVID angepasst, "admin only untagged and priority tagged", "ingress filtering").

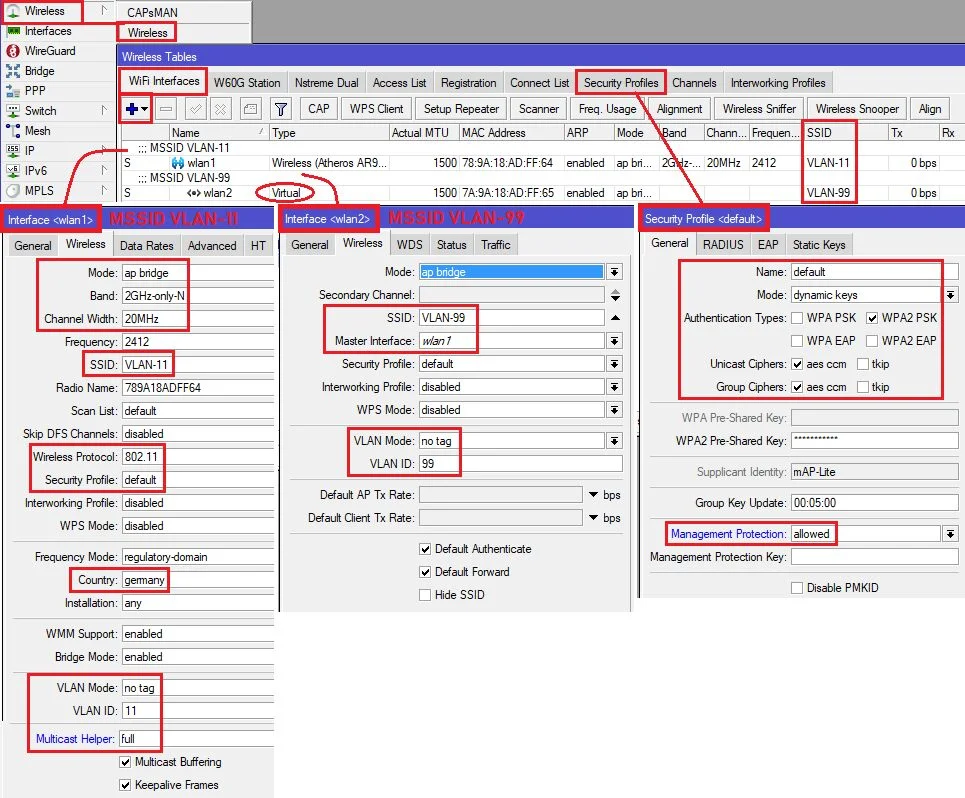

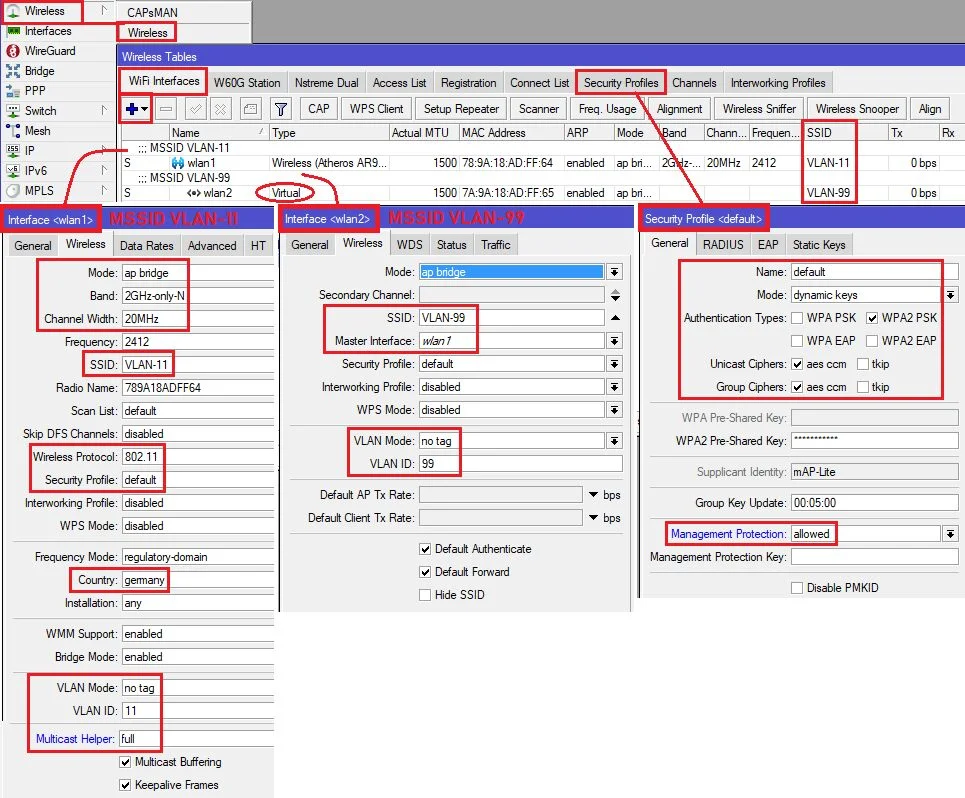

Was ich in der Wifi-Oberfläche nicht gefunden habe, war das Einrichten des VLAN-Mode und der VLAN-ID, wie es hier

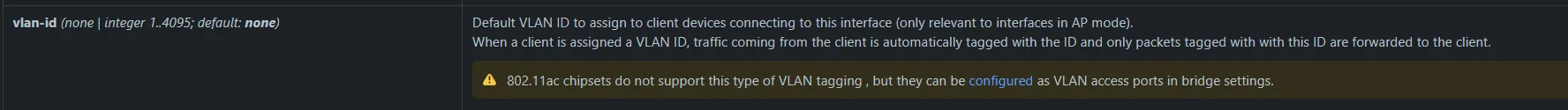

gezeigt wird. VLAN-Mode fehlt irgendwie komplett und VLAN-ID finde ich nur unter Datapath. Das Anmelden bei den WLANs funktioniert, aber trotzdem frage ich mich, ob ich den Mode irgendwie setzen muss (laut Tutorial müsste der ja auf "no tag" stehen) und ob ich die VLAN-ID unter Datapath eintragen muss. Was ich übrigens auch nicht gefunden habe, war "Multicast Helper: full"...

VG

wimaflix

ich habe mir kürzlich einen hAP ax³ und einen XGS1210-12 zugelegt und analog zu Mikrotik VLAN Konfiguration ab RouterOS Version 6.41 eingerichtet. Das funktioniert LAN-seitig auch so wie es soll. Schwer getan habe ich mich bei der Einrichtung der WLAN-Interfaces. Der Plan war, Mikrotik VLAN Clients können nicht kommunizieren "?" mit den ursprünglichen VLAN-IDs entsprechend anzupassen. Allerdings ist die GUI unter RouterOS 7.16.1 irgendwie anders als im Tutorial. Ich habe die Master/Slave-APs unter Wifi erstellt und diese unter Bridge-Ports eingetragen, wie es hier

gezeigt wird (PVID angepasst, "admin only untagged and priority tagged", "ingress filtering").

Was ich in der Wifi-Oberfläche nicht gefunden habe, war das Einrichten des VLAN-Mode und der VLAN-ID, wie es hier

gezeigt wird. VLAN-Mode fehlt irgendwie komplett und VLAN-ID finde ich nur unter Datapath. Das Anmelden bei den WLANs funktioniert, aber trotzdem frage ich mich, ob ich den Mode irgendwie setzen muss (laut Tutorial müsste der ja auf "no tag" stehen) und ob ich die VLAN-ID unter Datapath eintragen muss. Was ich übrigens auch nicht gefunden habe, war "Multicast Helper: full"...

VG

wimaflix

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 672380

Url: https://administrator.de/forum/mikrotik-7-16-wlan-vs-vlan-672380.html

Ausgedruckt am: 05.08.2025 um 05:08 Uhr

16 Kommentare

Neuester Kommentar

Allerdings ist die GUI unter RouterOS 7.16.1 irgendwie anders als im Tutorial.

Dazu ein paar wesentliche Punkte:- 7.16.1 ist uralt und lange nicht mehr supportet! Wenn, dann solltest du schon die aktuelle Stable 7.18.2 verwenden. mikrotik.com/download

- Du redest vom (Web) GUI zeigst aber Screenshots vom WinBox Tool was sehr verwirrend ist.

Das dein Router OS auf einer aktuellen Version arbeiten sollte und ebenso der Bootloader unter "System --> Routerboard" sollte auch klar sein!

Beachte ebenso das du das wifi-qcom-7.18.2-arm64.npk Package beim ax3 einspielen musst um das vollständige WLAN Menü bzw. die WLAN Interfaces und ihre VLAN Subinterfaces sehen zu können!

Also, wie der Kollege @aqui schon schreibt, bist Du mit einem ax mit dem Wireless-Package falsch.

Mein Vorschlag ist ja immer, sich auch mit der Dokumentation zu beschäftigen:

Hier (Wireless) steht klar im ersten Satz:

Was auch immer. Wenn Du dann im WiFi-Menü angekommen bist, hilft auch hier die Doku: VLAN ohne CAPsMAN. Habe ich ohne diesen mit einem ax noch nicht gemacht, sollte aber straight forward sein. Die Zuweisung des VLAN-Tags über die SSID erfolgt lt. Doku bei Datapath und ich nehme mal an, außer die WLAN-Interfaces der Bridge zuweisen und die VLAN-Mappings bei Bridge-VLAN einzutragen war es das dann schon.

Hier ist das für das alte Wireless-Package erklärt und die Bridge-Konfiguration erfolgt hier ja unverändert.

Viele Grüße, commodity

Mein Vorschlag ist ja immer, sich auch mit der Dokumentation zu beschäftigen:

Hier (Wireless) steht klar im ersten Satz:

RouterOS wireless complies with IEEE 802.11 standards, it provides complete support for 802.11a, 802.11b, 802.11g, 802.11n and 802.11ac

Und hier (WiFi) hingegen:The 'WiFi' configuration menu, introduced in RouterOS 7.13, is a RouterOS menu for managing Wi-Fi 5 wave2 and newer WiFi interfaces.

TL;DR? Mit Mikrotiks wird man ohne Doku weder glücklich noch sicher.Was auch immer. Wenn Du dann im WiFi-Menü angekommen bist, hilft auch hier die Doku: VLAN ohne CAPsMAN. Habe ich ohne diesen mit einem ax noch nicht gemacht, sollte aber straight forward sein. Die Zuweisung des VLAN-Tags über die SSID erfolgt lt. Doku bei Datapath und ich nehme mal an, außer die WLAN-Interfaces der Bridge zuweisen und die VLAN-Mappings bei Bridge-VLAN einzutragen war es das dann schon.

Hier ist das für das alte Wireless-Package erklärt und die Bridge-Konfiguration erfolgt hier ja unverändert.

Viele Grüße, commodity

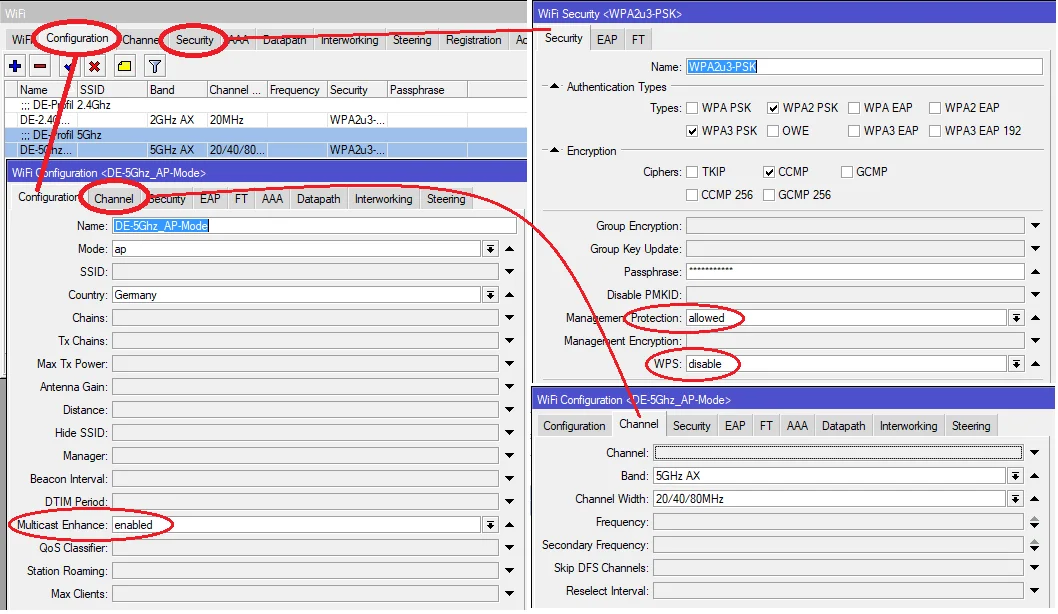

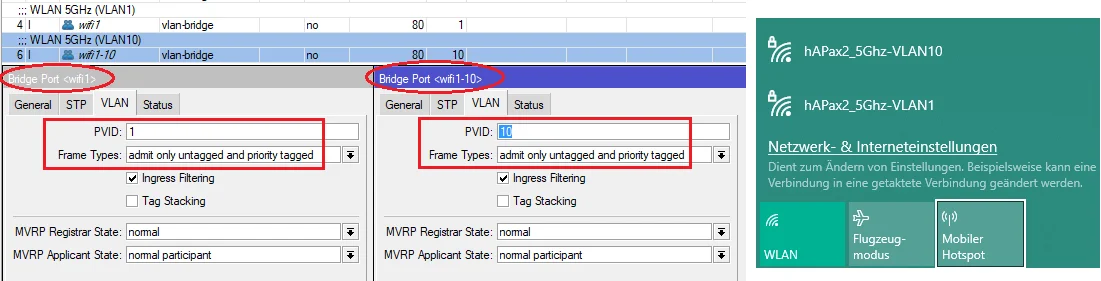

Seit der Änderung der WiFi Firmware hat sich ein MSSID Setup etwas verändert. Die Konfig ist durch die Einführung von Profilen deutlich übersichtlicher und strukturierter.

Die Profile werden spezifiers je mehr Interface bezogen sie sind.

Wenn du ein einfaches nicht Capsman orientiertes MSSID Setup (mehrere WLANs pro AP) umsetzen willst gehst du folgendermaßen vor. (Beispiel hAP-ax2 auf ARM64 Basis):

Es macht Sinn ein Konfig Grundprofil zu erstellen was z.B. die wichtige Länder Einstellung, Security und den WLAN Standard betrifft. Dieses Profil gilt HF-Band bezogen und gilt für die grundlegenden Settings die sich nicht Interface spezifisch ändern. In der Regel ist das

👉🏽 "Station Roaming" (Fast BSS transition, FT)mit 802.11r zu aktivieren wäre hier sinnvoll um eine schnelles automatisches Client Roaming im WLAN mit mehreren APs sicherzustellen. Allerdings supporten ältere Endgeräte dies oft nicht was dann zu Verbindungsproblemen führen kann. Insbesondere in einem WLAN was WPA2 und WPA3 parallel aktiv hat, weil sich die .11r Verfahren dort unterscheiden und man sich in dem Fall besser für 2 oder 3 "only" entscheiden sollte.. Generell ist es aber sinnvoll es zu aktivieren wenn supportet.

👉🏽 "Station Roaming" (Fast BSS transition, FT)mit 802.11r zu aktivieren wäre hier sinnvoll um eine schnelles automatisches Client Roaming im WLAN mit mehreren APs sicherzustellen. Allerdings supporten ältere Endgeräte dies oft nicht was dann zu Verbindungsproblemen führen kann. Insbesondere in einem WLAN was WPA2 und WPA3 parallel aktiv hat, weil sich die .11r Verfahren dort unterscheiden und man sich in dem Fall besser für 2 oder 3 "only" entscheiden sollte.. Generell ist es aber sinnvoll es zu aktivieren wenn supportet.

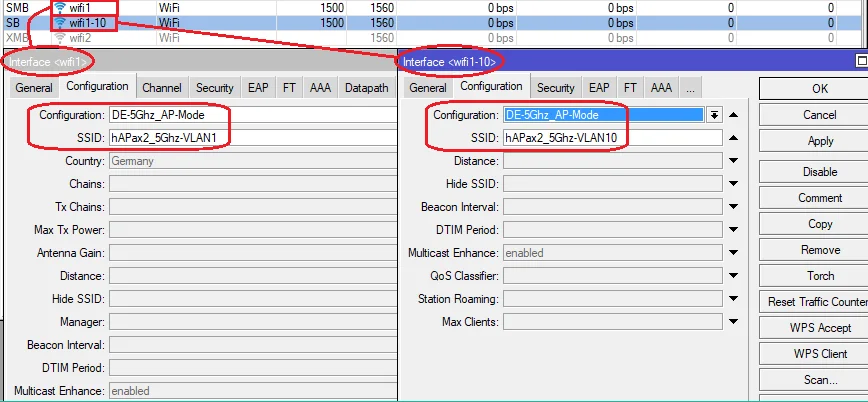

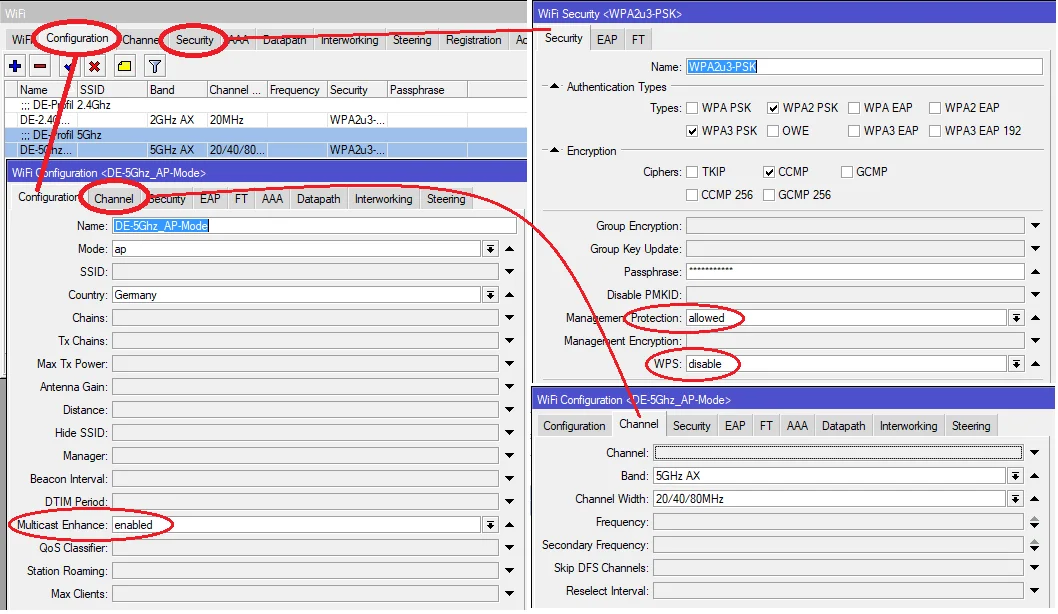

Interface bezogene Settings und die Erstellung von Subinterfaces für die VLAN MSSID Zuweisung definieren dann die spezifischen SSIDs.

👉🏽 Hier sollten immer gleiche SSIDs im 2,4 und 5 GHz Band benutzt werden. Der AP macht ein Band Steering und bevorzugt bei Dial WAN Clients dann immer die Verbindung in das störungsärmere und performantere 5 GHz Band. (Beispiel hier der Übersicht halber nur 5 GHz)

Last but not least werden die WiFi Interfaces und entsprechenden VLAN bezogenen MSSID Subinterfaces dann in die VLAN Bridge übernommen.

Dies ist ein statisches Setup! Bei einem CapsMan Setup mit zentralisierter Verwaltung sieht das Setup etwas anders aus.

Die Profile werden spezifiers je mehr Interface bezogen sie sind.

Wenn du ein einfaches nicht Capsman orientiertes MSSID Setup (mehrere WLANs pro AP) umsetzen willst gehst du folgendermaßen vor. (Beispiel hAP-ax2 auf ARM64 Basis):

Es macht Sinn ein Konfig Grundprofil zu erstellen was z.B. die wichtige Länder Einstellung, Security und den WLAN Standard betrifft. Dieses Profil gilt HF-Band bezogen und gilt für die grundlegenden Settings die sich nicht Interface spezifisch ändern. In der Regel ist das

- Länderprofil, Funkband und Bandbreite

- Schlüsselverfahren und Authentisierung

- Multicast-Unicast Konvertierung, Deaktivieren von WPS (Security!)

Interface bezogene Settings und die Erstellung von Subinterfaces für die VLAN MSSID Zuweisung definieren dann die spezifischen SSIDs.

👉🏽 Hier sollten immer gleiche SSIDs im 2,4 und 5 GHz Band benutzt werden. Der AP macht ein Band Steering und bevorzugt bei Dial WAN Clients dann immer die Verbindung in das störungsärmere und performantere 5 GHz Band. (Beispiel hier der Übersicht halber nur 5 GHz)

Last but not least werden die WiFi Interfaces und entsprechenden VLAN bezogenen MSSID Subinterfaces dann in die VLAN Bridge übernommen.

Dies ist ein statisches Setup! Bei einem CapsMan Setup mit zentralisierter Verwaltung sieht das Setup etwas anders aus.

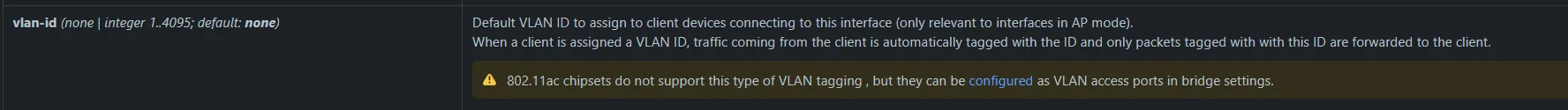

und für den ax ist wohl noch zu ergänzen:

(aus der bereits oben zitierten Doku-Passage)

(aus der bereits oben zitierten Doku-Passage)

Lt. dem Text ist das bei den ac-Geräten nicht möglich/erforderlich. Ich bin auch nicht ganz sicher, ob ich das richtig verstehe und deshalb die im vorstehenden Minitutorial beschriebenen "VLAN Bridge Settigs" bei ax und Verwendung von "Datapath" überflüssig sind ("this type of VLAN tagging"). Einfach probieren und berichten.

Die vom Kollegen @aqui beschriebene Variante sollte aber wahrscheinlich auch bei ax-Geräten laufen.

Viele Grüße, commodity

Lt. dem Text ist das bei den ac-Geräten nicht möglich/erforderlich. Ich bin auch nicht ganz sicher, ob ich das richtig verstehe und deshalb die im vorstehenden Minitutorial beschriebenen "VLAN Bridge Settigs" bei ax und Verwendung von "Datapath" überflüssig sind ("this type of VLAN tagging"). Einfach probieren und berichten.

Die vom Kollegen @aqui beschriebene Variante sollte aber wahrscheinlich auch bei ax-Geräten laufen.

Viele Grüße, commodity

allerdings ohne allgemeines Konfigurationsprofil.

Das ist auch nicht zwingend denn man kann das ja in allen Interfaces immer wiederholen. Allerdings steigert das die Fehlerhäufigkeit beträchtlich und es wäre sinnfrei feste statische Werte wie Ländercode, Schlüsselart, MC Konvertierung usw. die sich nicht ändern immer und immer wieder neu anzugeben. Da ist ein Grundprofil was das erspart deutlich sinnvoller.sind die Punkte VLAN-ID und Bridge unter Datapath.

Wie Kollege @commodity oben schon gesagt ist bei einem statischen MSSID Setup (Standalone) der Datapath völlig irrelevant. Das wird nur in einem CapsMan Setup benötigt. Leider sagst du im Thread nicht klar ob du CapsMan oder Standalone verwendest.Im Standalone Setup gibt man dem Master der hier das Default VLAN 1 bedient entsprechend die PVID 1 und dem "-10" Subinterface was das VLAN 10 bedient erwartungsgemäß die PVID 10. Beide Interfaces werden im UNtagged Mode gesetzt wie der obige Screenshot ja zeigt.

um 2.4 und 5 GHz bei jeweils gleicher SSID das gleiche Security-Profile zu geben.

Ist im obigen Tutorial/Screenshot ja auch genau so gemacht und klappt erwartungsgemäß fehlerlos. ich habe keine weiteren physischen APs, deshalb habe ich keinen Sinn gesehen, es per Capsman anzulegen.

Da hast du Recht, das wäre dann überflüssiger Overhead. Dann gilt für dich alles was oben in den Screenshots abgebildet ist. Dann musst du nur noch "machen"... Erst ohne sec-Profil hat es dann funktioniert

Also mit einem gänzlich unverschlüsseltem WLAN?! 🤔Gut, das das dann klappt ist klar, denn dann spielen all diese Settings natürlich keinerlei Rolle in einem offenen WLAN. Ohne Sec Profil ist das WLAN immer offen. Endgeräte müssen dann erwartungsgemäß auch nicht verschlüsseln.

Reines WPA3 kann nur da funktionieren wo auch WPA3 Clients sind. In so einem WLAN fallen dann natürlich alle WPA2 Geräten hinten runter. WPA3 ist bekanntlich nicht rückwärts kompatibel.

Üblicherweise klickt man für einen Mischbetrieb dann WPA2 und WPA3. Zu mindestens das 7.18er RouterOS macht keine Vorgaben der Schlüsselverfahren usw. Im ersten Schritt ist es natürlich immer sinnvoll die Default Settings beizubehalten anstatt die Hürden gleich hoch zu legen und Gefahr zu laufen das einige Clients dann scheitern. Leider sind sehr viele Endgeräte Treiber schlampig programmiert so das das kein Maßstab ist.

Versuch macht dann in der Tat klug...

Kann ich hier mit einer 7.18.2 auf einem hAPax² nicht nachvollziehen. Sonst hätte ich es auch nicht gepostet.

Globales Sec Profil mit Verschlüsselung, Management Protection und WPS Settings angelegt und im Interface Sec Profil dann lediglich nur noch das WPA Passwort. Klappt wie es soll...

Globales Sec Profil mit Verschlüsselung, Management Protection und WPS Settings angelegt und im Interface Sec Profil dann lediglich nur noch das WPA Passwort. Klappt wie es soll...

habe ich RouterOS und wifi-qcom auf 7.18.2 aktualisiert.

Auch den entsprechenden Bootloader unter System --> Routerboard?? Oder zeigt der noch die alte Version?

Wenn es das denn nun war bitte deinen Thread hier dann auch als erledigt schliessen!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?