136423

12.12.2018

NATürlicher Blödsinn

Liebe Community,

ich bin gerade dabei mich mit dem Thema NAT etwas mehr zu beschäftigen und die Regeln zu verstehen, die an unserer ASA eingestellt wurden. Ich bin mir relativ sicher, dass es einige NAT-Regeln gibt, die keinen Sinn ergeben und wahrscheinlich gestrichen werden können.

Wir haben folgende, relativ einfache Netzwerkarchitektur:

A) ISP <=> VDSL-MODEM <=> ASA-Firewall (PPPoE)

B) ASA-FIREWALL (192.168.1.1) <=> Fritzbox (192.168.7.0/24 für DECT Telefonie)

C) ASA-FIREWALL (192.168.1.1) <=> Layer-3-Switch (192.168.1.254; für interne Netzwerke)

D) Layer-3-Switch (192.168.1.254) <=> Interne Netzwerk (10.0.0.0/16)

Unsere ASA-Firewall stellt außerdem noch ein VPN-Endpunkt zur Verfügung. VPN-Clients bekommen IPs über 192.168.1.100-.120

Das Netzwerk befindet sich derzeit noch im Aufbau, weswegen ich etwas "herumprobieren" kann. Trotzdem gibt es zwei essentielle Funktionen, die unter allen Umständen dauerhaft bestehen bleiben müssen:

1. Unsere DECT-Telefone müssen vollständig funktionell bleiben

2. Der VPN-Client (über den konfiguriere ich das Netzwerk) muss Zugriff auf die Management Oberflächen der ASA und des Switches behalten (192.168.1.1 und 192.168.1.254)

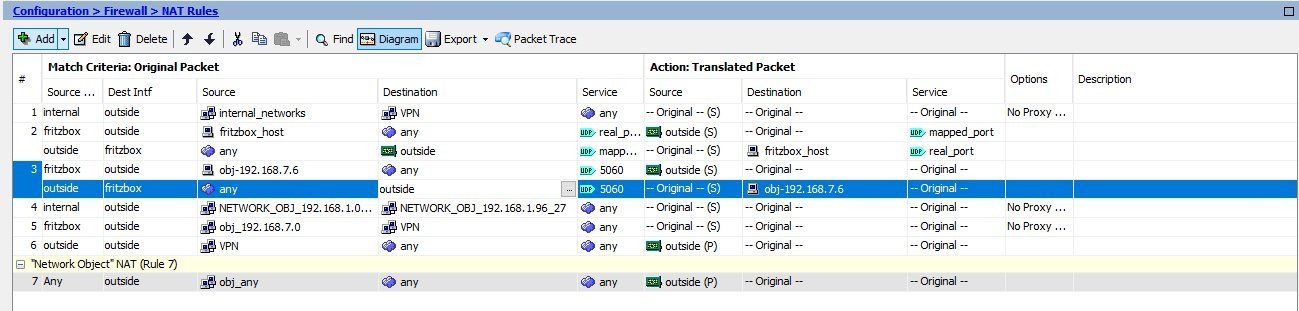

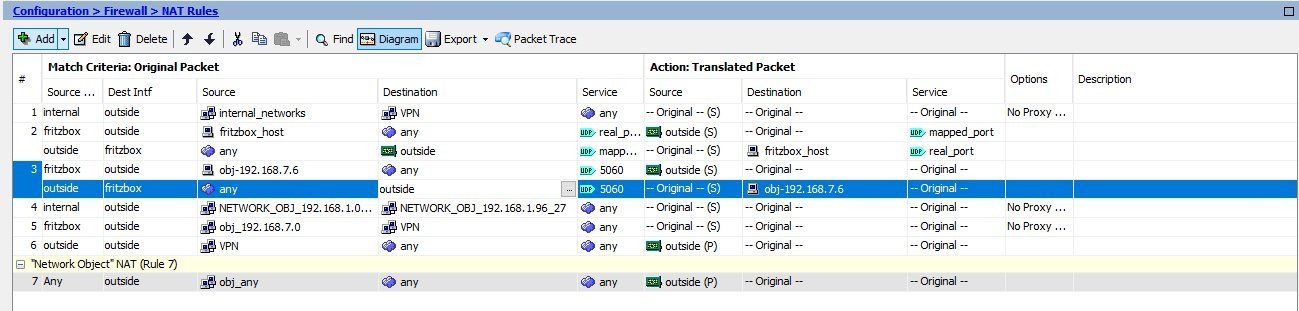

Die konfigurierten NAT-Regeln sind im Anhang aufgeführt. Als kurze Erklärung:

A) Interface: internal => Interface der ASA an dem Layer-3-Switch angeschlossen ist

B) Interface: outside => Interface der ASA mit Verbindung zum VDSL-Modem (Upstream)

C) Interface: fritzbox => Interface der ASA mit Verbindung zur fritzbox (192.168.7.0/24)

D) internal_networks => interne 10.0.0.0/16 Netzwerke, die am Layer-3-Switch angeschlossen sind

E) fritzbox_host => IP der FritzBox (192.168.7.6)

F) VPN => 192.168.1.10/24

G) real-port => Destination (0-65535) / Source (7078 - 7901)

H) mapped-port => Destination (0-65535) / Source (6078 - 6097)

Mit besten Grüßen,

niLuxx

ich bin gerade dabei mich mit dem Thema NAT etwas mehr zu beschäftigen und die Regeln zu verstehen, die an unserer ASA eingestellt wurden. Ich bin mir relativ sicher, dass es einige NAT-Regeln gibt, die keinen Sinn ergeben und wahrscheinlich gestrichen werden können.

Wir haben folgende, relativ einfache Netzwerkarchitektur:

A) ISP <=> VDSL-MODEM <=> ASA-Firewall (PPPoE)

B) ASA-FIREWALL (192.168.1.1) <=> Fritzbox (192.168.7.0/24 für DECT Telefonie)

C) ASA-FIREWALL (192.168.1.1) <=> Layer-3-Switch (192.168.1.254; für interne Netzwerke)

D) Layer-3-Switch (192.168.1.254) <=> Interne Netzwerk (10.0.0.0/16)

Unsere ASA-Firewall stellt außerdem noch ein VPN-Endpunkt zur Verfügung. VPN-Clients bekommen IPs über 192.168.1.100-.120

Das Netzwerk befindet sich derzeit noch im Aufbau, weswegen ich etwas "herumprobieren" kann. Trotzdem gibt es zwei essentielle Funktionen, die unter allen Umständen dauerhaft bestehen bleiben müssen:

1. Unsere DECT-Telefone müssen vollständig funktionell bleiben

2. Der VPN-Client (über den konfiguriere ich das Netzwerk) muss Zugriff auf die Management Oberflächen der ASA und des Switches behalten (192.168.1.1 und 192.168.1.254)

Die konfigurierten NAT-Regeln sind im Anhang aufgeführt. Als kurze Erklärung:

A) Interface: internal => Interface der ASA an dem Layer-3-Switch angeschlossen ist

B) Interface: outside => Interface der ASA mit Verbindung zum VDSL-Modem (Upstream)

C) Interface: fritzbox => Interface der ASA mit Verbindung zur fritzbox (192.168.7.0/24)

D) internal_networks => interne 10.0.0.0/16 Netzwerke, die am Layer-3-Switch angeschlossen sind

E) fritzbox_host => IP der FritzBox (192.168.7.6)

F) VPN => 192.168.1.10/24

G) real-port => Destination (0-65535) / Source (7078 - 7901)

H) mapped-port => Destination (0-65535) / Source (6078 - 6097)

Mit besten Grüßen,

niLuxx

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 395365

Url: https://administrator.de/forum/natuerlicher-bloedsinn-395365.html

Ausgedruckt am: 16.07.2025 um 16:07 Uhr

6 Kommentare

Neuester Kommentar

Visio (Winblows), Omnigraffle (Mac) und Dia (Linux). Da kommt bei allen das gleiche raus

Mit ein paar Cisco Logos garniert:

cisco.com/c/en/us/about/brand-center/network-topology-icons.html

Mit ein paar Cisco Logos garniert:

cisco.com/c/en/us/about/brand-center/network-topology-icons.html

Moin,

Als Alternative zu den kostenpflichtigen Schwergewichtern kann ich dir draw.io sehr empfehlen.

Open Source, schlank und sehr einfach zu bedienen. Basiert auf JavaScript -> Cross-Platform Software

Viele Grüße

Exception

Visio (Winblows), Omnigraffle (Mac)

Als Alternative zu den kostenpflichtigen Schwergewichtern kann ich dir draw.io sehr empfehlen.

Open Source, schlank und sehr einfach zu bedienen. Basiert auf JavaScript -> Cross-Platform Software

Viele Grüße

Exception