Netzwerk VPN Strukturierung, Erreichbarkeit

Hallo Liebe Community,

ich stehe vor folgendem Problem:

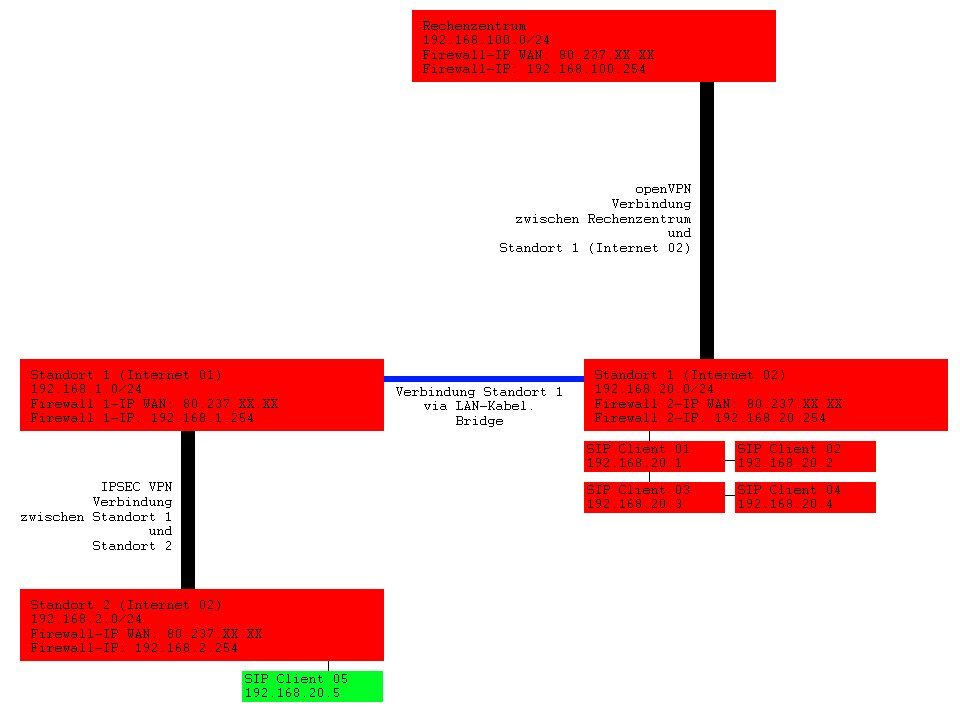

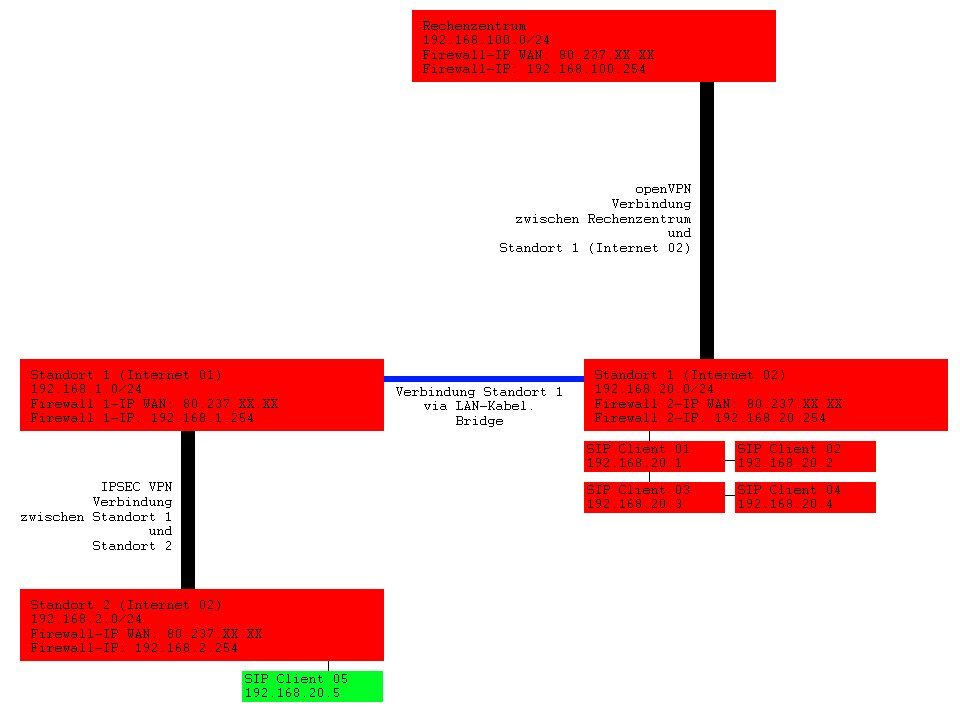

Ich habe eine direkte openVPN Verbindung zwischen Rechenzentrum und Standort 1 (Internet 02).

Hier ist es möglich direkt von 192.168.20.0/24 auf das komplette Rechenzentrum Subnetz 192.168.100.0/24 zuzugreifen,

sowie auch umgekehrt.

Mein Problem ist jetzt aber das ich den SIP Client 05 der auch ein Teil des 192.168.20.0 Netz ist (sein muss),

auch von der Server Seite (in dieser Konstellation) erreichbar zu machen.

Vom Standort 1 (192.168.1.0/24) und Standort 2 (192.168.2.0/24) sind zwei Firewalls vorhanden, die ich nicht verändern darf.

Änderungen können jedoch nach Rücksprache gemacht werden.

Wie kann ich vom Rechenzentrum auch den SIP-Client 05 erreichen, sowie auch vom SIP-Client 05 das Rechenzentrum?

Auch vom Standort 1 (Internet 02) soll auf den SIP-Client 05 und umgekehrt zugegriffen werden können.

Auch vom 192.168.0.1 Netz sollte die Verbindung ins 192.168.20.0er Netz inklusive SIP Client 05 funktionieren

Das kann doch nur irgendwie über Routing funktionieren?

Könnt ihr mir helfen?

Vielen Dank

Lg Thomas

ich stehe vor folgendem Problem:

Ich habe eine direkte openVPN Verbindung zwischen Rechenzentrum und Standort 1 (Internet 02).

Hier ist es möglich direkt von 192.168.20.0/24 auf das komplette Rechenzentrum Subnetz 192.168.100.0/24 zuzugreifen,

sowie auch umgekehrt.

Mein Problem ist jetzt aber das ich den SIP Client 05 der auch ein Teil des 192.168.20.0 Netz ist (sein muss),

auch von der Server Seite (in dieser Konstellation) erreichbar zu machen.

Vom Standort 1 (192.168.1.0/24) und Standort 2 (192.168.2.0/24) sind zwei Firewalls vorhanden, die ich nicht verändern darf.

Änderungen können jedoch nach Rücksprache gemacht werden.

Wie kann ich vom Rechenzentrum auch den SIP-Client 05 erreichen, sowie auch vom SIP-Client 05 das Rechenzentrum?

Auch vom Standort 1 (Internet 02) soll auf den SIP-Client 05 und umgekehrt zugegriffen werden können.

Auch vom 192.168.0.1 Netz sollte die Verbindung ins 192.168.20.0er Netz inklusive SIP Client 05 funktionieren

Das kann doch nur irgendwie über Routing funktionieren?

Könnt ihr mir helfen?

Vielen Dank

Lg Thomas

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 355824

Url: https://administrator.de/forum/netzwerk-vpn-strukturierung-erreichbarkeit-355824.html

Ausgedruckt am: 15.07.2025 um 06:07 Uhr

5 Kommentare

Neuester Kommentar

Das kann doch nur irgendwie über Routing funktionieren?

Ja, das hast du richtig erfasst.Vermutlich ist deine OVPN Konfig unvollständig oder gewollt unvollständig und du routest lediglich das RZ Netz .100.0 /24 und das Standort 1 Netz .20.0 /24 durch den VPN Tunnel.

Da du hier leider keinerlei OVPN Konfig Auszüge oder Routing Tabellen gepostet hast oder andere hilfreiche Infos können wir leider nur im freien Fall raten.

Aus Netzwerk Gesamtsicht ist das natürlich ein Fehler im Routing in der OVPN Konfig wenn man Endgeräte im Standort 2 auch erreichen will sofern du dort nur RZ und Standort 1 Netz definiert hast, das ist klar.

Damit hast du ein unvollständiges Routing im Gesamtnetz.

Das gilt vermutlich ebenso für die IPsec verbindung zu Standort 2. Dort fehlt vermutlich ebenso das korrekte Routing fürs RZ Netz. (Ist aber auch jetzt nur geraten weil die Infos fehlen !)

Die Lösung ist aber kinderleicht.

In der OVPN Konfig am Standort 1 muss also ein ip route Kommando stehen der das Standort 2 Netz ans RZ propagiert beim Tunnelaufbau und die .1.0 /24 Firewall braucht eine statische Route ins RZ Netz.

Die Firewall an Standort 2 bracuht ebenso eine statische Route das sie das RZ Netz auch in den IPsec Tunnel routet zu Standort 1 sonst geht das natürlich ins Nirwana (Default Route).

Das wars.

Das hättest du dir auch sehr leicht selber ansehen können indem du dir die Routing Tabellen der beteiligten Komponenten / Firewall einmal angesehen hättest.

Dort siehst du doch sofort welche Zielnetze diese kennen und wie die Wegefindung dazu ist mit den Gateways !

Alles was sie nicht kennen an dedizierten IP Netzen wird über die jeweilige Default Route geroutet.

Wie immer sind Traceroute und Patchping hier deine besten Freunde, denn die zeigen dir die Routing Hops alle Schritt für Schritt an.

Wenn das IP Routing glattgezogen ist hast du natürlich noch die Firewalls mit ihren Regeln auf dem gesamten Pfad zu beachten !

Diese müssen natürlich alle relevanten Protokolle für den SIP Client passieren lassen in RZ Netz, das ist klar sonst ist nada mit der Telefonie.

Alles in allem aber ein sehr einfaches Routing Problem was ein pfiffiger Netzwerker in 15 Minuten gelöst hat

Zumal dein Gesamtnetz natürlich auch sehr überschaubar ist.

Dieser gravierende und fundamentale IP Adressierungsfehler kommt nach dazu !! (Hab ich glatt übersehen)

Da hat einer seine grundlegenden IP Hausaufgaben nicht gemacht oder wenig bis keine Ahnung von IP Adressierung oder es ist ein Tippfehler in der Zeichnung.

Fazit: Du hast keinen Denkfehler und das absolut richtig erkannt. Danke für den Hinweis !

Da hat einer seine grundlegenden IP Hausaufgaben nicht gemacht oder wenig bis keine Ahnung von IP Adressierung oder es ist ein Tippfehler in der Zeichnung.

Fazit: Du hast keinen Denkfehler und das absolut richtig erkannt. Danke für den Hinweis !

Aktuell ist das Netz so noch nicht vorhanden.

Ein Glück ! Dann hast du ja alle Chancen das genau richtig zu machen.Dann stellt sich aber auch die Frage warum du dann nicht gleich auch einen VPN Tunnel direkt zum RZ etablierst ? Damit ersparst du dir ja das "durchrouten" durchs Standort 1 Netzwerk.

Meine Frage, wie könnte ich das am besten lösen

Genau so wie es oben beschrieben ist ! Liest du denn die Antwort Threads nicht ??Du musst mit statischen Routen (und Firewall Regeln) sicherstellen das das Standort 2 Netz ins RZ geroutet wird und auch andersrum (der Rückweg).

Eigentlich eine Lachnummer die in 3 Minuten erledigt ist wenn man ein geroutetes Netzwerk plant wie deins.

Die VPN Verbindungen sind ja quasi nur geroutete Standleitungen.

Diese Zeichnung zeigt nur auf, wo dann der CLient 05 stehen sollte.

Das haben wir schon verstanden, allerdings ist dir wohl hoffentlich klar das der logischerweise keine Standort 1 IP Adresse haben kann sondern eine Standort 2 IP !Ansonsten müsstest du ein Layer 2 Bridging machen zw. Standort 1 und 2 was bei VPN aber tödlich ist und kein normaler ITler macht !

Gibt es hier einen Ansatz wie ich das konfigurieren könnte?

Ja kalr ! Wie gesagt das ist eigentlich Kasperkram bei 2 bzw. 3 Routern.Du müsstest aber schonmal konkreter werden wie das nachher aussehen soll, damit wir einen zielgerichtete Vorschlag machen können:

- Ist die FW an S2 und der IPsec Tunnel nur zu S1 gesetzt oder könnte man da auch OVPN nehmen (Stichwort einheitliches VPN Protokoll !)

- Wenn ja kannst du dann einen direkten Tunnel auch ins RZ etablieren ?

- Wenn nein, bleibt es bei einmal IPsec (S2 zu S1) und Open VPN mit S1 zu RZ ?

- Ist letzteres der Fall dann ist das ganz einfach:

2.) OpenVPN Konfig in S1 bekommt statische Route ins S2 Netz via IPsec Gateway

Fertisch...wie gesagt in 5 Minuten erledigt.

Hilfreich wäre einen kurze Skizze wie das später final vom Layer 3 (Routing) Design mal aussehen soll.

Als Beispiel bei solchen Router Kaskaden und Routering hilft die ggf. dieser Threadbeitrag der das explizit mit Zeichnung erklärt:

PfSense - ESXi 6.5 - Internet verbindung