Netzwerkstruktur Mittelstand

Hallo, liebe Administrator.de Gemeinde,

mein Name ist Martin und ich komme aus München.

Durch unschöne Umstände bin ich im Dezember 2022 in die "Branche" gekommen. Im Juli 2021 bin ich zurück in unser mittelständisches Familienunternehmen, als Bürokaufmann gewechselt, da wir harten Zeiten durch die Coronapandemie hatten. Mein im November verstorbener Onkel hat bis dato die IT in dem Unternehmen übernommen.

Bei meiner Ankunft im Jahre 2021, stand schon fest, dass ich seinen Job in der Zukunft übernehmen soll, da ich einige Berührungspunkte in der Vergangenheit im IT-Bereich hatte.

Kurz vor seinem Ableben haben wir eine Digitalförderung vom Staat in Anspruch genommen, da der Zustand der IT sehr schlecht ist und uns Mittel durch die Coronazeit gefehlt haben.

Wir haben also bereits erworbene Hardware im Unternehmen aber mein Onkel hat keine Informationen hinterlassen was damit gemacht werden soll.

Ich habe nun knapp 1 Jahr Zeit, diese Hardware im Unternehmen umzusetzen und eine Dokumentation dazu zu schreiben.

Ein kurzes Vorwort zu meiner Person damit Ihr vielleicht etwas nachsichtig mit ggf. logischen Dingen oder Verständnis Problemen meinerseits seid.

Zu der Hardware:

1x Fortigate 100F

6x FS 3900 L2 Switches

1x Alcatel OMNI PCX Anlage

2x DELL 730 Server

1x DELL 730 XD

Sämtliches Zubehör was nicht einzeln benannt werden muss wie. Rackmounts, Serverschrank, Wandschränke etc. pp.

Ich sitze aktuell an der allgemeinen Planung des Netzwerkes und habe natürlich viele Fragen.

Geplante VLANs:

VLAN10 (10.1.1.0 – 10.1.1.154) Management Switch, Firewall, iDRAC etc.

VLAN20 (192.168.197.0 – 192.168.197.254) für VoIP Telefone

VLAN30 (192.168.196.0 - 192.168.196.254) für Server

VLAN40 (192.168.195.0 - 192.168.195.254) Videokameras Überwachungssystem

VLAN100 (192.168.198.1 – 192.168.198.254) Clients, DHCP DNS und AD

DHCP läuft über einen Windows Server 2019 mit AD, DHCP und DNS installiert.

Auf diesem Server werden die Scopes eingerichtet. Für spätere Fragen geben wir dem DHCP-Server einfach mal die IP 192.168.198.10. Als Router gebe ich bei allen Scopes die 192.168.198.1 an.

Da auf dem Server ebenfalls ein DNS installiert wird, gebe ich bei allen Scopes die 192.168.198.10 als DNS an.

Der Firewall gebe ich die IP 192.168.198.1.

Einen Switch FS 3900 L2 Switches würde im Serverschrank als „Core“ Switch missbrauchen, auch wenn ein Layer2 nicht wirklich dafür geeignet ist.

Hier wäre auch meine erste Frag:

Da man immer von einem sternförmigen Netzwerk spricht, nehme ich an das es keinen Sinn macht, wenn ich 3 Switches auf einer Etage habe, diese miteinander zu verbinden und dann mit einem LWL-Kabel zum „Core“-Switch zu verbinden. Ich sollte alle Switches einzeln mit einem LWL-Kabel zum „Core“-Switch verbinden, richtig?

Weiter geht es mit der Einrichtung:

Da wir oft nur einen Anschluss für Computer + Telefon haben, würde ich kein Port basierendes VLAN machen sondern alle Ports taggen.

Ich schließe die Firewall per LWL Kabel an den „Core-Switch am Trunk Port an und erstelle die VLANS 20,30,40,50 und 100 auf der Firewall und weise sie dem Port der zum „Core“-Switch geht zu.

Auf dem „Core“-Switch erstelle ich ebenfalls die VLANS, stelle den LWL-Port, der zu Firewall geht als Trunk ein.

Bei den restlichen 5 Switches erstelle ich die VLANS und verbinde die Switches mit je 2x LWL-Kabel zum „Core“-Switch Uplink/Trunk/ Link Aggregation. Die restlichen Ports werden auf tagged gesetzt.

Meine nächste Frage ist, damit ein DHCP Request aus den verschiedenen VLANS auch am DHCP Server landen muss ich ja einen DHCP-RELAY erstellen. Ich nehme an, dass ich das RELAY auf allen Switches + Firewall erstellen muss? Das Ziel wäre doch bei allen VLANS immer die 192.168.198.10, wenn ich das richtig verstehe.

Meine Logik sagt mir auch, dass ich alle IPs der Scopes reservieren sollte, damit die Clients nicht wahllos eine IP bekommen, sondern erst wenn ich die MAC-Adresse einer IP, eines bestimmten Scopes hinterlegt habe, ist das korrekt, da ich ohne eine Einstellung am PC keine VLAN ID mitsenden kann? Wenn das überhaupt eine Rolle spielt da ich ja ein DHCP RELAY mache.

Da ich keinen Layer3 Switch habe, muss ich das Routing über die Firewall machen. Wie ich schon erwähnt habe, würde ich dafür im DHCP, ROUTER auf die 192.168.198.1 legen. Kann das Routing Gerät außerhalb des Subnetzes liegen oder funktioniert das nicht, dass ich diese IP als ROUTER pushen kann.

Zu der Kommunikation unter den VLANS müsste es doch reichen, wenn ich eine IPv4 Policy in der Fortigate erstelle. Zum Beispiel VON VLAN20 zu VLAN30 Service PING allowed. Wenn ja, muss ich diese Regel auch vice versa erstellen?

Das wären erst einmal alle meine Fragen.

Über Feedback und konstruktive Kritik würde ich mich.

Vielen Dank an Euch.

Liebe Grüße

Martin

// Edit: IP Ranges angepasst, weil ich nicht nachgedacht habe.

mein Name ist Martin und ich komme aus München.

Durch unschöne Umstände bin ich im Dezember 2022 in die "Branche" gekommen. Im Juli 2021 bin ich zurück in unser mittelständisches Familienunternehmen, als Bürokaufmann gewechselt, da wir harten Zeiten durch die Coronapandemie hatten. Mein im November verstorbener Onkel hat bis dato die IT in dem Unternehmen übernommen.

Bei meiner Ankunft im Jahre 2021, stand schon fest, dass ich seinen Job in der Zukunft übernehmen soll, da ich einige Berührungspunkte in der Vergangenheit im IT-Bereich hatte.

Kurz vor seinem Ableben haben wir eine Digitalförderung vom Staat in Anspruch genommen, da der Zustand der IT sehr schlecht ist und uns Mittel durch die Coronazeit gefehlt haben.

Wir haben also bereits erworbene Hardware im Unternehmen aber mein Onkel hat keine Informationen hinterlassen was damit gemacht werden soll.

Ich habe nun knapp 1 Jahr Zeit, diese Hardware im Unternehmen umzusetzen und eine Dokumentation dazu zu schreiben.

Ein kurzes Vorwort zu meiner Person damit Ihr vielleicht etwas nachsichtig mit ggf. logischen Dingen oder Verständnis Problemen meinerseits seid.

Zu der Hardware:

1x Fortigate 100F

6x FS 3900 L2 Switches

1x Alcatel OMNI PCX Anlage

2x DELL 730 Server

1x DELL 730 XD

Sämtliches Zubehör was nicht einzeln benannt werden muss wie. Rackmounts, Serverschrank, Wandschränke etc. pp.

Ich sitze aktuell an der allgemeinen Planung des Netzwerkes und habe natürlich viele Fragen.

Geplante VLANs:

VLAN10 (10.1.1.0 – 10.1.1.154) Management Switch, Firewall, iDRAC etc.

VLAN20 (192.168.197.0 – 192.168.197.254) für VoIP Telefone

VLAN30 (192.168.196.0 - 192.168.196.254) für Server

VLAN40 (192.168.195.0 - 192.168.195.254) Videokameras Überwachungssystem

VLAN100 (192.168.198.1 – 192.168.198.254) Clients, DHCP DNS und AD

DHCP läuft über einen Windows Server 2019 mit AD, DHCP und DNS installiert.

Auf diesem Server werden die Scopes eingerichtet. Für spätere Fragen geben wir dem DHCP-Server einfach mal die IP 192.168.198.10. Als Router gebe ich bei allen Scopes die 192.168.198.1 an.

Da auf dem Server ebenfalls ein DNS installiert wird, gebe ich bei allen Scopes die 192.168.198.10 als DNS an.

Der Firewall gebe ich die IP 192.168.198.1.

Einen Switch FS 3900 L2 Switches würde im Serverschrank als „Core“ Switch missbrauchen, auch wenn ein Layer2 nicht wirklich dafür geeignet ist.

Hier wäre auch meine erste Frag:

Da man immer von einem sternförmigen Netzwerk spricht, nehme ich an das es keinen Sinn macht, wenn ich 3 Switches auf einer Etage habe, diese miteinander zu verbinden und dann mit einem LWL-Kabel zum „Core“-Switch zu verbinden. Ich sollte alle Switches einzeln mit einem LWL-Kabel zum „Core“-Switch verbinden, richtig?

Weiter geht es mit der Einrichtung:

Da wir oft nur einen Anschluss für Computer + Telefon haben, würde ich kein Port basierendes VLAN machen sondern alle Ports taggen.

Ich schließe die Firewall per LWL Kabel an den „Core-Switch am Trunk Port an und erstelle die VLANS 20,30,40,50 und 100 auf der Firewall und weise sie dem Port der zum „Core“-Switch geht zu.

Auf dem „Core“-Switch erstelle ich ebenfalls die VLANS, stelle den LWL-Port, der zu Firewall geht als Trunk ein.

Bei den restlichen 5 Switches erstelle ich die VLANS und verbinde die Switches mit je 2x LWL-Kabel zum „Core“-Switch Uplink/Trunk/ Link Aggregation. Die restlichen Ports werden auf tagged gesetzt.

Meine nächste Frage ist, damit ein DHCP Request aus den verschiedenen VLANS auch am DHCP Server landen muss ich ja einen DHCP-RELAY erstellen. Ich nehme an, dass ich das RELAY auf allen Switches + Firewall erstellen muss? Das Ziel wäre doch bei allen VLANS immer die 192.168.198.10, wenn ich das richtig verstehe.

Meine Logik sagt mir auch, dass ich alle IPs der Scopes reservieren sollte, damit die Clients nicht wahllos eine IP bekommen, sondern erst wenn ich die MAC-Adresse einer IP, eines bestimmten Scopes hinterlegt habe, ist das korrekt, da ich ohne eine Einstellung am PC keine VLAN ID mitsenden kann? Wenn das überhaupt eine Rolle spielt da ich ja ein DHCP RELAY mache.

Da ich keinen Layer3 Switch habe, muss ich das Routing über die Firewall machen. Wie ich schon erwähnt habe, würde ich dafür im DHCP, ROUTER auf die 192.168.198.1 legen. Kann das Routing Gerät außerhalb des Subnetzes liegen oder funktioniert das nicht, dass ich diese IP als ROUTER pushen kann.

Zu der Kommunikation unter den VLANS müsste es doch reichen, wenn ich eine IPv4 Policy in der Fortigate erstelle. Zum Beispiel VON VLAN20 zu VLAN30 Service PING allowed. Wenn ja, muss ich diese Regel auch vice versa erstellen?

Das wären erst einmal alle meine Fragen.

Über Feedback und konstruktive Kritik würde ich mich.

Vielen Dank an Euch.

Liebe Grüße

Martin

// Edit: IP Ranges angepasst, weil ich nicht nachgedacht habe.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 5230359547

Url: https://administrator.de/forum/netzwerkstruktur-mittelstand-5230359547.html

Ausgedruckt am: 27.07.2025 um 07:07 Uhr

12 Kommentare

Neuester Kommentar

Nabend.

Herzliches Beileid.

Die Übernahme einer nicht dokumentierten Umgebung ist ebenfalls ein Grund zur Bemitleidung.

Zunächst solltest du die IP Adressbereiche für die VLANs austauschen.

Es gibt nur drei private Bereiche, welche verwendet werden dürfen:

Deine Clients solltest du von deinem AD und DNS trennen.

Optimal ist, wenn die Access Switches jeweils eine direkte Verbindung zum Core Switch haben.

Besser ist, du definierst tagged nur die Uplink Ports von Switch zu Switch.

Falls es Multi SSID Access Points geben soll mit mehreren WLANs, sollten dann diese Ports auf den Switches auch tagged eingerichtet werden.

Die übrigen Switch Ports solltest du untagged für das jeweilige VLAN setzen.

Außer die Switch Ports zu den Servern, die solltest du auch tagged einrichten, damit VLANs entsprechend auch beim Einsatz virtueller Maschinen sauber funktionieren.

DHCP könnte auch die Fortigate für jedes VLAN übernehmen. DHCP Helper / Relay wären dann nicht zu konfigurieren.

Die wird sich wahrscheinlich langweilen, es sei denn ihr habt hunderte Clients

Jedes Subnetz hat seine Gateway IP. Diese wird dann an die Clients via DHCP verteilt.

In der Größenordnung wäre vielleicht auch die Unterstützung eines Dienstleisters nicht unbedingt rausgeschmissenes Geld.

Wie viele Geräte tummeln sich denn im Netzwerk (PC, Laptops, Drucker, TV, IP Telefone, IoT, etc)?

Gruß

Marc

Herzliches Beileid.

Die Übernahme einer nicht dokumentierten Umgebung ist ebenfalls ein Grund zur Bemitleidung.

Zunächst solltest du die IP Adressbereiche für die VLANs austauschen.

Es gibt nur drei private Bereiche, welche verwendet werden dürfen:

10.0.0.0/8

172.16.0.0/12

192.168.0.0/16Deine Clients solltest du von deinem AD und DNS trennen.

Optimal ist, wenn die Access Switches jeweils eine direkte Verbindung zum Core Switch haben.

Besser ist, du definierst tagged nur die Uplink Ports von Switch zu Switch.

Falls es Multi SSID Access Points geben soll mit mehreren WLANs, sollten dann diese Ports auf den Switches auch tagged eingerichtet werden.

Die übrigen Switch Ports solltest du untagged für das jeweilige VLAN setzen.

Außer die Switch Ports zu den Servern, die solltest du auch tagged einrichten, damit VLANs entsprechend auch beim Einsatz virtueller Maschinen sauber funktionieren.

DHCP könnte auch die Fortigate für jedes VLAN übernehmen. DHCP Helper / Relay wären dann nicht zu konfigurieren.

Die wird sich wahrscheinlich langweilen, es sei denn ihr habt hunderte Clients

Jedes Subnetz hat seine Gateway IP. Diese wird dann an die Clients via DHCP verteilt.

In der Größenordnung wäre vielleicht auch die Unterstützung eines Dienstleisters nicht unbedingt rausgeschmissenes Geld.

Wie viele Geräte tummeln sich denn im Netzwerk (PC, Laptops, Drucker, TV, IP Telefone, IoT, etc)?

Gruß

Marc

Zitat von @MartinGuy:

Hallo, liebe Administrator.de Gemeinde,

mein Name ist Martin und ich komme aus München.

HiHallo, liebe Administrator.de Gemeinde,

mein Name ist Martin und ich komme aus München.

Wir haben also bereits erworbene Hardware im Unternehmen aber mein Onkel hat keine Informationen hinterlassen was damit gemacht werden soll.

Was war der Mann denn von Beruf? War er ITler ?Ich habe nun knapp 1 Jahr Zeit, diese Hardware im Unternehmen umzusetzen und eine Dokumentation dazu zu schreiben.

Ein kurzes Vorwort zu meiner Person damit Ihr vielleicht etwas nachsichtig mit ggf. logischen Dingen oder Verständnis Problemen meinerseits seid.

Zu der Hardware:

1x Fortigate 100F

6x FS 3900 L2 Switches

1x Alcatel OMNI PCX Anlage

2x DELL 730 Server

1x DELL 730 XD

Sämtliches Zubehör was nicht einzeln benannt werden muss wie. Rackmounts, Serverschrank, Wandschränke etc. pp.

Ich sitze aktuell an der allgemeinen Planung des Netzwerkes und habe natürlich viele Fragen.

Geplante VLANs:

VLAN20 (20.1.1.0 – 20.1.1.254) für VoIP Telefone

VLAN30 (30.1.1.0 – 30.1.1.254) für Server

VLAN40 (40.1.1.0 – 40.1.1.254) Videokameras Überwachungssystem

VLAN50 (50.1.1.0 – 50.1.1.154) Management Switch, Firewall, iDRAC etc.

VLAN100 (192.168.198.1 – 192.168.198.254) Clients, DHCP DNS und AD

Das solltest du noch mal überdenken. Bis auf die Clients sind das alles Public IP Ranges.Ein kurzes Vorwort zu meiner Person damit Ihr vielleicht etwas nachsichtig mit ggf. logischen Dingen oder Verständnis Problemen meinerseits seid.

Zu der Hardware:

1x Fortigate 100F

6x FS 3900 L2 Switches

1x Alcatel OMNI PCX Anlage

2x DELL 730 Server

1x DELL 730 XD

Sämtliches Zubehör was nicht einzeln benannt werden muss wie. Rackmounts, Serverschrank, Wandschränke etc. pp.

Ich sitze aktuell an der allgemeinen Planung des Netzwerkes und habe natürlich viele Fragen.

Geplante VLANs:

VLAN20 (20.1.1.0 – 20.1.1.254) für VoIP Telefone

VLAN30 (30.1.1.0 – 30.1.1.254) für Server

VLAN40 (40.1.1.0 – 40.1.1.254) Videokameras Überwachungssystem

VLAN50 (50.1.1.0 – 50.1.1.154) Management Switch, Firewall, iDRAC etc.

VLAN100 (192.168.198.1 – 192.168.198.254) Clients, DHCP DNS und AD

10.x.x.x

192.168.x.x

172.16.0.0-172.31.255.255

Sind private IP ranges

DHCP läuft über einen Windows Server 2019 mit AD, DHCP und DNS installiert.

Auf diesem Server werden die Scopes eingerichtet. Für spätere Fragen geben wir dem DHCP-Server einfach mal die IP 192.168.198.10. Als Router gebe ich bei allen Scopes die 192.168.198.1 an.

Da auf dem Server ebenfalls ein DNS installiert wird, gebe ich bei allen Scopes die 192.168.198.10 als DNS an.

Der Firewall gebe ich die IP 192.168.198.1.

Passt erst mal. "Die Firewall" wird allerdings mehrere IPs haben. Die, die du hier meinst wäre die Management-IP der Firewall und die sollte im VLAN 50 sein. Über diese würdest du dann die FW verwalten.Auf diesem Server werden die Scopes eingerichtet. Für spätere Fragen geben wir dem DHCP-Server einfach mal die IP 192.168.198.10. Als Router gebe ich bei allen Scopes die 192.168.198.1 an.

Da auf dem Server ebenfalls ein DNS installiert wird, gebe ich bei allen Scopes die 192.168.198.10 als DNS an.

Der Firewall gebe ich die IP 192.168.198.1.

Einen Switch FS 3900 L2 Switches würde im Serverschrank als „Core“ Switch missbrauchen, auch wenn ein Layer2 nicht wirklich dafür geeignet ist.

Du solltest das Routing auf der Firewall machen. Von daher ist nur die wirklich interessant.Und da hängt es vor allem mal davon ab wie viel Traffic da so drüber geht.

Hier wäre auch meine erste Frag:

Da man immer von einem sternförmigen Netzwerk spricht, nehme ich an das es keinen Sinn macht, wenn ich 3 Switches auf einer Etage habe, diese miteinander zu verbinden und dann mit einem LWL-Kabel zum „Core“-Switch zu verbinden. Ich sollte alle Switches einzeln mit einem LWL-Kabel zum „Core“-Switch verbinden, richtig?

Wenn möglich, ja. Ist halt eine Frage von nötigem Durchsatz und Ausfallsicherheit. In einer Kette hintereinander geschaltete Switche bedeuten halt das wenn der Switch 1 ausfällt, alles dahinter auch nicht mehr geht.Da man immer von einem sternförmigen Netzwerk spricht, nehme ich an das es keinen Sinn macht, wenn ich 3 Switches auf einer Etage habe, diese miteinander zu verbinden und dann mit einem LWL-Kabel zum „Core“-Switch zu verbinden. Ich sollte alle Switches einzeln mit einem LWL-Kabel zum „Core“-Switch verbinden, richtig?

Ausserdem ist die verfügbare Bandbreite halt auf den Uplink der ersten limitiert.

Weiter geht es mit der Einrichtung:

Da wir oft nur einen Anschluss für Computer + Telefon haben, würde ich kein Port basierendes VLAN machen sondern alle Ports taggen.

Nein Clients usw brauchen Untagged Ports. Ausnahme wäre, wenn die Telefone "als erstes" Angeschlossen sind und dann vom Telefon ein weiteres Kabel zum PC geht. Dann muss per Tagged beide VLANs da drauf sein. Aber das bedeutet auch das am Telefon noch mehr configuriert werden muss.Da wir oft nur einen Anschluss für Computer + Telefon haben, würde ich kein Port basierendes VLAN machen sondern alle Ports taggen.

Ich schließe die Firewall per LWL Kabel an den „Core-Switch am Trunk Port an und erstelle die VLANS 20,30,40,50 und 100 auf der Firewall und weise sie dem Port der zum „Core“-Switch geht zu.

Auf dem „Core“-Switch erstelle ich ebenfalls die VLANS, stelle den LWL-Port, der zu Firewall geht als Trunk ein.

Bei den restlichen 5 Switches erstelle ich die VLANS und verbinde die Switches mit je 2x LWL-Kabel zum „Core“-Switch Uplink/Trunk/ Link Aggregation. Die restlichen Ports werden auf tagged gesetzt.

Nur die Uplinks sind Tagged. Alles wo ein Endgerät dran hängt, ist untaggedAuf dem „Core“-Switch erstelle ich ebenfalls die VLANS, stelle den LWL-Port, der zu Firewall geht als Trunk ein.

Bei den restlichen 5 Switches erstelle ich die VLANS und verbinde die Switches mit je 2x LWL-Kabel zum „Core“-Switch Uplink/Trunk/ Link Aggregation. Die restlichen Ports werden auf tagged gesetzt.

Optimalerweise hast du 2 "Cores", untereinander verbunden, und schliesst die weiteren Switch jeweils mit einem Link an. Dann kann ein Core auch mal ausfallen oder gewartet werden ohne das alles ausfällt.

Meine nächste Frage ist, damit ein DHCP Request aus den verschiedenen VLANS auch am DHCP Server landen muss ich ja einen DHCP-RELAY erstellen.

JaIch nehme an, dass ich das RELAY auf allen Switches + Firewall erstellen muss?

Nein, nur am "Gateway", also der InterfaceIP des VLANs und damit auf der Firewall.Das Ziel wäre doch bei allen VLANS immer die 192.168.198.10, wenn ich das richtig verstehe.

KorrektMeine Logik sagt mir auch, dass ich alle IPs der Scopes reservieren sollte, damit die Clients nicht wahllos eine IP bekommen, sondern erst wenn ich die MAC-Adresse einer IP, eines bestimmten Scopes hinterlegt habe, ist das korrekt, da ich ohne eine Einstellung am PC keine VLAN ID mitsenden kann? Wenn das überhaupt eine Rolle spielt da ich ja ein DHCP RELAY mache.

Für den Relay ist das egal. Clients würde ich nicht reservieren, da du dich sonst zu Tode Pflegst.Server bekommen eine Statische IP, von daher ist das für die eh egal

Der Relay funktioniert so, das der auf der VLAN Interface-IP eingerichtet wird. Damit weiss dieser Relay auch das er für das entsprechende Subnet ist und gibt diese Info an den DHCP Server weiter. Der vergibt dann entsprechend die IP aus diesem Netz

Da ich keinen Layer3 Switch habe, muss ich das Routing über die Firewall machen. Wie ich schon erwähnt habe, würde ich dafür im DHCP, ROUTER auf die 192.168.198.1 legen.

Kann das Routing Gerät außerhalb des Subnetzes liegen oder funktioniert das nicht, dass ich diese IP als ROUTER pushen kann.

Nein das geht so nicht. Das Gateway ist ja dafür da um zwischen den anderen Netzen die Daten hin und her zu schieben.Kann das Routing Gerät außerhalb des Subnetzes liegen oder funktioniert das nicht, dass ich diese IP als ROUTER pushen kann.

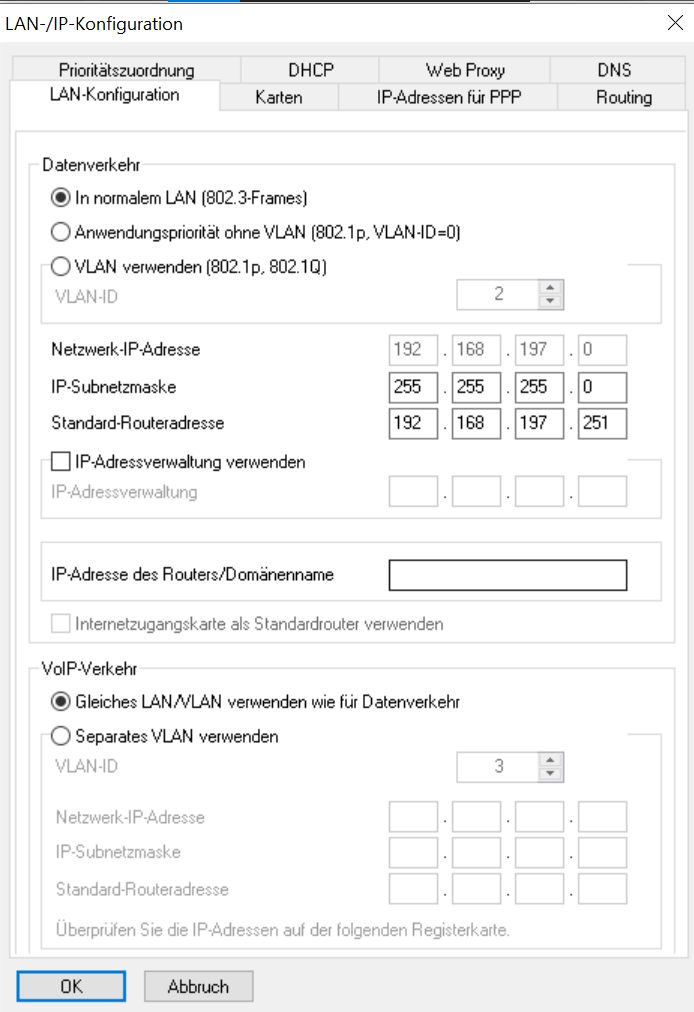

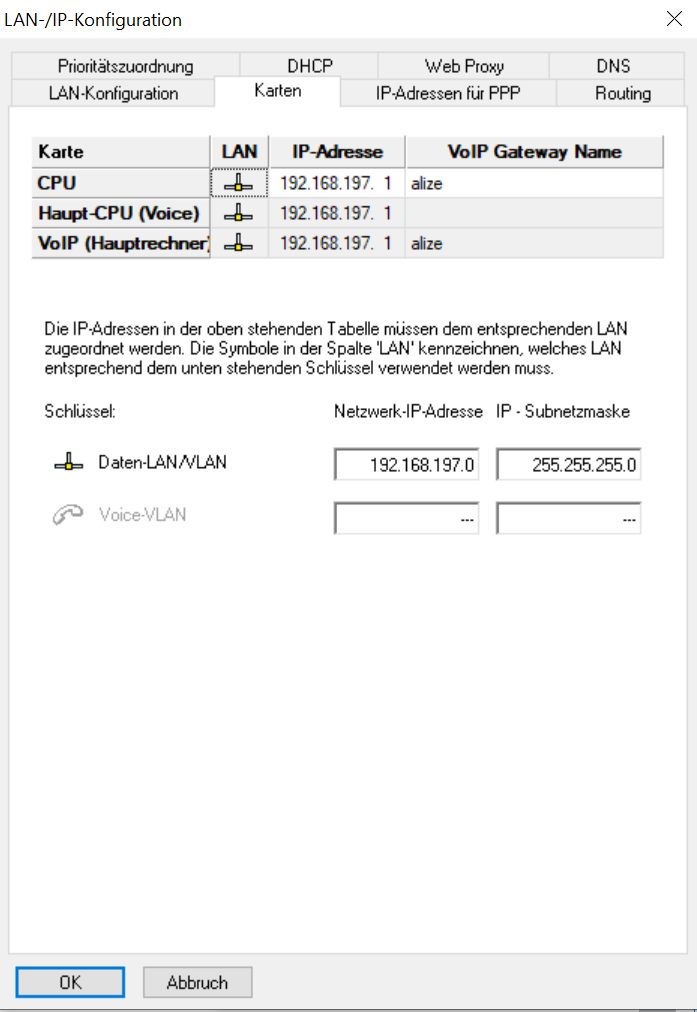

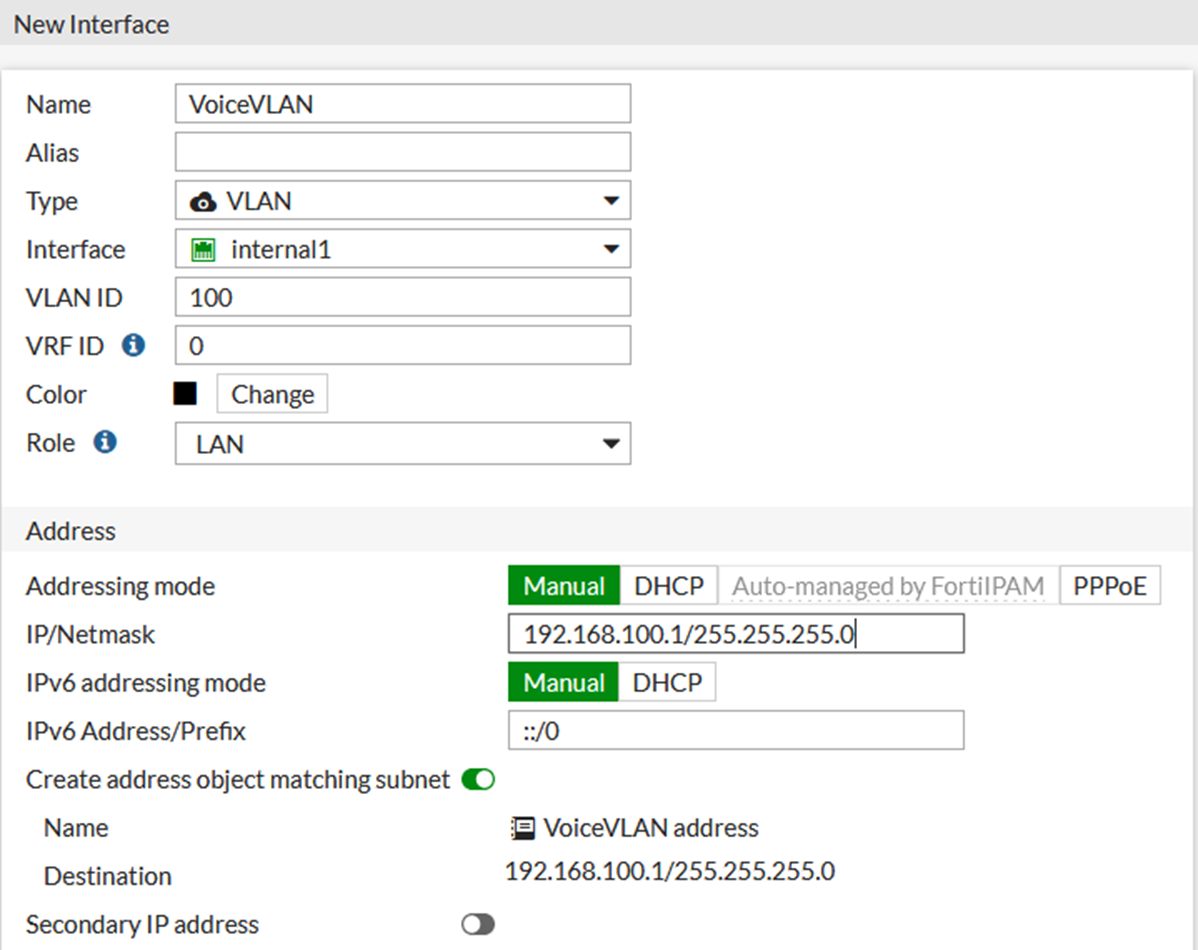

Du erstellst also jedes VLAN auf der Firewall und dafür eine Interface IP. Also jeweils in dem Netz z.B die .1 oder .254. Das ist es was im DHCP als Router mitgegeben wird. Bei einer Forti ist das hier:

Zu der Kommunikation unter den VLANS müsste es doch reichen, wenn ich eine IPv4 Policy in der Fortigate erstelle. Zum Beispiel VON VLAN20 zu VLAN30 Service PING allowed. Wenn ja, muss ich diese Regel auch vice versa erstellen?

Das wären erst einmal alle meine Fragen.

Über Feedback und konstruktive Kritik würde ich mich.

Vielen Dank an Euch.

Liebe Grüße

Martin

Hallo Martin,

Zum technischen wurde ja schon etwas gesagt.

Mei Rat wäre, sich einen Partner vor Ort zu suchen und mit dem die Planung durchzugehen. Das kostet Dich zwar Geld, aber verhindert u.U. daß es dich hinterher deutlich mehr Geld kostet.infrastrukturen müssen sorgfältig geplant werden, weil man sich da sehr viel verbauen kann. Das bietet Dir auch die Gelegenheit dabei zu lernen, ohne gleich Fehler zu machen.

lks

Zum technischen wurde ja schon etwas gesagt.

Mei Rat wäre, sich einen Partner vor Ort zu suchen und mit dem die Planung durchzugehen. Das kostet Dich zwar Geld, aber verhindert u.U. daß es dich hinterher deutlich mehr Geld kostet.infrastrukturen müssen sorgfältig geplant werden, weil man sich da sehr viel verbauen kann. Das bietet Dir auch die Gelegenheit dabei zu lernen, ohne gleich Fehler zu machen.

lks

Grundlagenwissen für so ein Layer 2 VLAN Design mit Firewall Routing findest du HIER. Dort findest du auch ein Schaubild für ein simples Standard Netzwerkdesign mit Ausfallredundanz. Mit deinen Planungen bist du aber generell auf dem richtigen Weg.

Da die Firewall ein zentrales Routing Element ist in deinem geplanten Netzwerk macht es immer Sinn diese, wie die Access Switches, auch redundant und ausfallsicher mit einen LACP LAG an die zentrale Netz Infrastruktur anzubinden um die Betriebssicherheit zu erhöhen.

Da die Firewall ein zentrales Routing Element ist in deinem geplanten Netzwerk macht es immer Sinn diese, wie die Access Switches, auch redundant und ausfallsicher mit einen LACP LAG an die zentrale Netz Infrastruktur anzubinden um die Betriebssicherheit zu erhöhen.

Geplante VLANs:

- WLAN und Gästesegment gibt es im Unternehmen nicht?

- DHCP, DNS und AD sind gemeinhin Server die dann auch ins Server Segment sollten und nicht ins Client Segment gehören.

Hallo Martin,

auch Ich möchte dir mein aufrichtiges Beileid und meine tiefe Anteilnahme aussprechen.

Zu deinem Vorhaben schließe ich mich der Empfehlung von @Lochkartenstanzer an. Es geht um Geschäftliche Daten und bestimmt auch Daten von Personen, welche neben der einwandfreien funktion der IT auch besonders Geschützt werden müssen. Hierfür müsste euer Schutzbedarf ermittelt werden.

Wenn du keine tiefergehende Fachliche Kenntnisse hast, dann würde ich mich zumindesten Professionelle Hilfe bei der Planung und Umsetzung der IT Infrastruktur holen. Wenn diese mal in betrieb ist wird die Wartung und Pflege nicht so intensiv wie bei der Planung sein.

Eine kleine Hilfe könnte dir hierbei folgende Seite liefern Netztrennung und Network Access Control

Viel Erfolg bei denem Projekt.

auch Ich möchte dir mein aufrichtiges Beileid und meine tiefe Anteilnahme aussprechen.

Zu deinem Vorhaben schließe ich mich der Empfehlung von @Lochkartenstanzer an. Es geht um Geschäftliche Daten und bestimmt auch Daten von Personen, welche neben der einwandfreien funktion der IT auch besonders Geschützt werden müssen. Hierfür müsste euer Schutzbedarf ermittelt werden.

Wenn du keine tiefergehende Fachliche Kenntnisse hast, dann würde ich mich zumindesten Professionelle Hilfe bei der Planung und Umsetzung der IT Infrastruktur holen. Wenn diese mal in betrieb ist wird die Wartung und Pflege nicht so intensiv wie bei der Planung sein.

Eine kleine Hilfe könnte dir hierbei folgende Seite liefern Netztrennung und Network Access Control

Viel Erfolg bei denem Projekt.

vom Telefon zum PC geht wird es leider etwas unklar.

Eigentlich kinderleicht...Das VoIP Netz ist an diesem Switchport immer tagged und das PC Netz ist das PVID VLAN, also untagged. Der kleine, im Telefon embeddete VLAN Switch reicht das PVID VLAN dann an den zweiten Port im Telefon weiter für den dort angeschlossenen PC.

Klasssiche Büro Verkabelung bei nur einem Port pro Arbeitsplatz. Bei dir dann in der Regel also das Client VLAN 100.

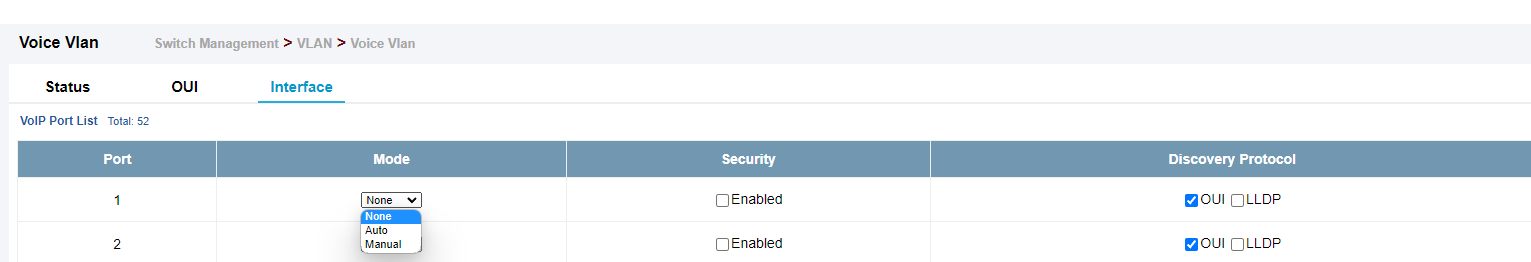

Es gibt 2 Möglichkeiten diese kombinierten Telefon / PC Ports an den Switches zu konfigurieren:

- Statisch

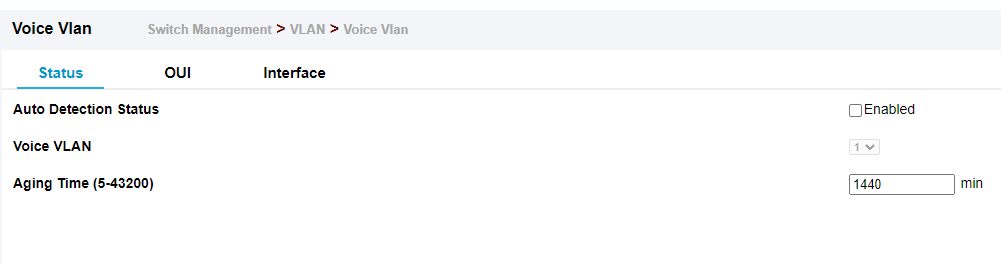

- Dynamisch über LLDP Med. (Erfordert das die VoIP Telefone und Switch LLDP Voice VLANs supporten)

Telefone werden über die Anlage häufig auch schon mit einer Default Grundkonfig beim Booten per TFTP von der Anlage betankt in der man die QoS Priority setzen kann bzw. sollte.

Wenn du in der Anlage eine L2 Priorisierung für die Voice Daten der Telefone per 802.1p konfigurierst kommen die Telefone automatisch getaggt hoch, da 802.1p immer Teil der 802.1q VLAN ID ist. Guckst du dazu auch hier.

Eine Layer 2 Priorisierung mit .1p erzwingt also immer einen .1q VLAN Tag. Den Rest erledigt dein Switch Voice VLAN per LLDP dann automatisch.

Priorisierst du die Telefone mit DSCP im Layer 3 nimmst du halt die statische oder auch die LLDP Variante. Letzteres supporten deine Switches ja wie du selber sagst, so das du dir die bequeme (und bessere) Varinate aussuchen kannst! 😉

Details zum Thema VoIP QoS im Netz findest du hier.

alle Ports wo der PC über das Telefon verbunden ist als Trunk konfiguriert werden müssen

Das ist richtig. Es reicht aber völlig das PVID VLAN und tagged das Voice VLAN.dass Datenverkehr VLAN das VLAN für die IPs der Telefone und dessen PC-Port ist.

Rembrandt?, Ägypten?Das Daten VLAN ist das Daten VLAN mit entspr. IP (100) und das Voice VLAN ist das Voice VLAN (20) mit entspr. IP. 2 getrennte VLANs also und 2 getrennte IP Netze oder was sollen uns deine kryptischen Worte sagen?!?

woher der Switch wissen soll in welches VLAN der PC gehört.

PVID VLAN ist immer der PC und das Voice VLAN ist tagged. So kann der Switch kinderleicht erkennen welches Datenpaket zu wem gehört und es entsprechend richtig forwarden. (Siehe auch VLAN Schnellschulung)nicht wirklich funktionieren wenn man die DHCP Funktion der TK-Anlage nutzen will.

Warum sollte es deiner Meinung nach nicht funktionieren?? 🤔Das funktioniert schon, ist aber wenig sinnvoll und praktikabel wenn du richtigerweise einen zentralen DHCP Server planst und später betreibst. Dann musst du nicht nur den managen sondern zusätzlich auch noch einen davon separaten DHCP Server auf der TK Anlage.

Wenig zielführend, fehleranfälliger Frickelkram und verkompliziert unnötig dein Netzwerk Management. Vergiss das also schnell wieder.

werden wahrscheinlich die Sprachpakete mit dem VLAN20 tag versehen. Ist das notwendig

Das werden sie und ist auch zwingend notwendig (Thema Voice VLAN). Wie sollte sonst dein Switchport erkennen das diese Pakete Voice Pakete sind und...das sie ggf. priorisiert werden müssen?!Es werde (hoffentlich) Licht...! 😉

Wenn es das denn nun war bitte nicht vergessen deinen Thread hier dann auch als erledigt zu schliessen!