Netzwerktrennung in einem kleinen Hotel - via DMZ und Captive Portal?

Hallo @ all,

ich habe ein Problem bzw. muss ich für ein kleines Hotel das Netzwerk neu konzipieren.

IST-Stand:

Eine DSL-Leitung, die Zimmer (ca. 10) und auch die Rezeption sind über den internen Switch des Routers miteinander verbunden. WLAN ist ebenfalls über den Router aktiviert.

D.h. keinerlei Sicherheit bzw. flache Netzhierachie - Rezeption und auch die einzelnen Zimmer könnten sich gegenseitig "in die Quere" kommen. Keinerlei Protokollierung über besuchte Seiten der einzelnen Gäste, keine Filterung etc. alles frei und offen! Auf gut deutsch: Baut einer der Gäste sch... - muss das Hotel als "Anbieter" gerade stehen (rechtliche Schritte etc.).

Allerdings habe ich ein ziemlich mageres Budget - ich habe mir jetzt überlegt das ich das Produktiv-Netz des Hotels und das Gäste-Netz über eine DMZ trennen möchte. Das die Gäste sich untereinander dann immer noch "sehen" können ist erst mal irrelevant. Das WLAN möchte ich generell abschalten bzw. nur noch bei Bedarf aktivieren. Das WLAN binde ich genauso wie das Gäste-Netz an die DMZ.

Das Netz ist somit getrennt / sicher...aber

damit habe ich immer noch das Problem das ich nicht nachweisen kann, wer zu welcher Zeit auf irgend einer Seite im Netz war. Ich habe auch keinen Server (momentan) der rund um die Uhr läuft bzw. auf welchem ich ein Portal / Proxy einrichten könnte etc.

Deshalb meine Frage:

1. Wie würdet Ihr unter den beschriebenen Bedingungen dieses Problem lösen??

2. Gibt es einen Router etc. mit welchem ich eine DMZ einrichten kann und auf dem schon eine Art Captive Portal (Protokollierung) eingerichtet ist. Somit hätte ich doch die Möglichkeit unter der Angabe der AGB's (wie an jedem öffentlichen HotSpot) die ganze Sache abzusichern, und kann die Aktivitäten der eingeloggten User cachen.

Vielen Dank im voraus!!!!

Grüße

Kollisionskurs

ich habe ein Problem bzw. muss ich für ein kleines Hotel das Netzwerk neu konzipieren.

IST-Stand:

Eine DSL-Leitung, die Zimmer (ca. 10) und auch die Rezeption sind über den internen Switch des Routers miteinander verbunden. WLAN ist ebenfalls über den Router aktiviert.

D.h. keinerlei Sicherheit bzw. flache Netzhierachie - Rezeption und auch die einzelnen Zimmer könnten sich gegenseitig "in die Quere" kommen. Keinerlei Protokollierung über besuchte Seiten der einzelnen Gäste, keine Filterung etc. alles frei und offen! Auf gut deutsch: Baut einer der Gäste sch... - muss das Hotel als "Anbieter" gerade stehen (rechtliche Schritte etc.).

Allerdings habe ich ein ziemlich mageres Budget - ich habe mir jetzt überlegt das ich das Produktiv-Netz des Hotels und das Gäste-Netz über eine DMZ trennen möchte. Das die Gäste sich untereinander dann immer noch "sehen" können ist erst mal irrelevant. Das WLAN möchte ich generell abschalten bzw. nur noch bei Bedarf aktivieren. Das WLAN binde ich genauso wie das Gäste-Netz an die DMZ.

Das Netz ist somit getrennt / sicher...aber

damit habe ich immer noch das Problem das ich nicht nachweisen kann, wer zu welcher Zeit auf irgend einer Seite im Netz war. Ich habe auch keinen Server (momentan) der rund um die Uhr läuft bzw. auf welchem ich ein Portal / Proxy einrichten könnte etc.

Deshalb meine Frage:

1. Wie würdet Ihr unter den beschriebenen Bedingungen dieses Problem lösen??

2. Gibt es einen Router etc. mit welchem ich eine DMZ einrichten kann und auf dem schon eine Art Captive Portal (Protokollierung) eingerichtet ist. Somit hätte ich doch die Möglichkeit unter der Angabe der AGB's (wie an jedem öffentlichen HotSpot) die ganze Sache abzusichern, und kann die Aktivitäten der eingeloggten User cachen.

Vielen Dank im voraus!!!!

Grüße

Kollisionskurs

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 90034

Url: https://administrator.de/forum/netzwerktrennung-in-einem-kleinen-hotel-via-dmz-und-captive-portal-90034.html

Ausgedruckt am: 27.07.2025 um 04:07 Uhr

12 Kommentare

Neuester Kommentar

zu 2 (und damit gleich ein teil von1):

bastel dir doch eine kleine kiste und pack dort ipcop drauf.

die software ist kostenlos, eine maschine als router ersatz ist auch günstig organisiert.

die nutzungsbedingungen kannst du als startmeldung über die registry anzeigen lassen,

oder noch besser per zugangsdaten und unterschriebenem dokument absichern

(kleine betriebe dürften dafür zeit finden, die orga ist auch überschaubar).

ergänzend wäre ein 24port switch mit vlan toll.

bastel dir doch eine kleine kiste und pack dort ipcop drauf.

die software ist kostenlos, eine maschine als router ersatz ist auch günstig organisiert.

die nutzungsbedingungen kannst du als startmeldung über die registry anzeigen lassen,

oder noch besser per zugangsdaten und unterschriebenem dokument absichern

(kleine betriebe dürften dafür zeit finden, die orga ist auch überschaubar).

ergänzend wäre ein 24port switch mit vlan toll.

Dieser Thread sollte dir auch ein paar gute Ansätze liefern:

W-LAN für eine Campingplatz

Gleiches Szenario wie bei dir.

Ansonsten funktioniert das auch mit der "DMZ des kleinen Mannes" wie sie hier beschrieben ist:

heise.de/netze/Abruestung-gegen-Einbrecher--/artikel/78397

Oder eben eine Kombination dieser DMZ mit Zeroshell als Captive Portal für die Gäste !

Der Tipp von oben mit den Nutzungsbedingungen und Registry ist nicht wirklich elegant, schon aus der Tatsache das Mac User und Linux User unter deinen Gästen oder solche mit iPhones und PDAs gar keine Registry oder sowas haben...

Du musst auch das Verhalten der Gäste mitprotokollieren allein schon für deine rechtliche Absicherung, denn als Anschlussinhaber bist du verantwortlich !

Ein Captive Portal wie z.B. Zeroshell oder MonoWall stellt dir all das problemlos zur Verfügung !

W-LAN für eine Campingplatz

Gleiches Szenario wie bei dir.

Ansonsten funktioniert das auch mit der "DMZ des kleinen Mannes" wie sie hier beschrieben ist:

heise.de/netze/Abruestung-gegen-Einbrecher--/artikel/78397

Oder eben eine Kombination dieser DMZ mit Zeroshell als Captive Portal für die Gäste !

Der Tipp von oben mit den Nutzungsbedingungen und Registry ist nicht wirklich elegant, schon aus der Tatsache das Mac User und Linux User unter deinen Gästen oder solche mit iPhones und PDAs gar keine Registry oder sowas haben...

Du musst auch das Verhalten der Gäste mitprotokollieren allein schon für deine rechtliche Absicherung, denn als Anschlussinhaber bist du verantwortlich !

Ein Captive Portal wie z.B. Zeroshell oder MonoWall stellt dir all das problemlos zur Verfügung !

Zeroshell, denn es bietet mehr Features und stresst dein Budget nicht so.

Nimm einen alten PC mit 2 Netzwerkkarten besorgt dir den CF-zu-IDE_Adapter und kopiere Zeroshell auf einen Compact Flash Karte, die in dem PC dann die Platte ersetzt.

Damit ist der Portal Rechner sofort einsatzklar, hat keine beweglichen Teile wie Platten etc. mehr und ist für den Dauerbetrieb ausgelegt. Geht mal was kaputt steckst du einfach den CF zu IDE Adapter in einen nachkten PC und alles ist wieder sofort aktiv.

Auf dem Portal selber kannst du dann in der Portalwebseite Infos zum Hotel usw. dem Gast präsentieren. Auch das WLAN kannst du mit einem Mausklick darüber sperren ohne die APs ausschlaten zu müssen.

Dadurch das er 2 Karten hat trennt er den Gast vom Firmenbereich. Das bekommst du so zum Nulltarif.

Das Geld vom schmalen Budget kannst du besser in einen 2ten Switch und WLAN APs investieren, denn du musst die Gast Ports von den Verwaltungs Ports physisch trennen.

Mit VLANs geht das natürlich auch wenn dein derzeitiger Switch sowas kann (vermutlich aber wohl nicht...?!)

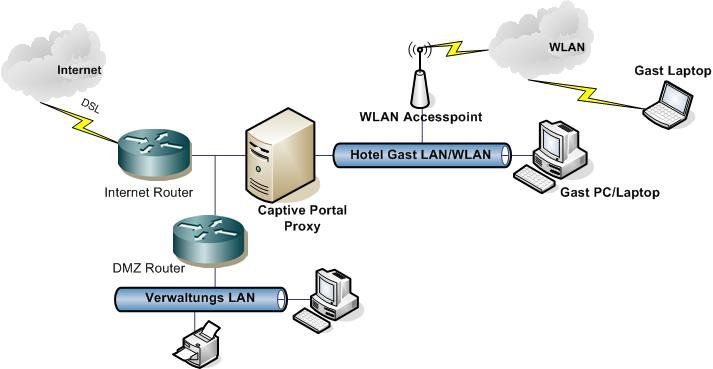

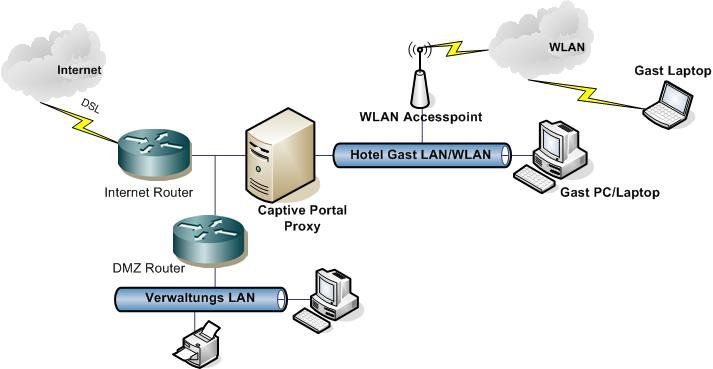

Verglichen mit dem Camping WLAN sähe dein Netz dann so aus:

Das ist die "sichere" Lösung indem das Verwaltungs LAN mit einem DMZ Router gemäß dem o.a. Artikel abgetrennt ist.

Du könntest auch darauf verzichten und dann nur mit dem Captive Portal PC arbeiten aber dann wäre eine gewisse Verbindung möglich sofern es unter den Gästen mal böse Spieler gibt...

Nimm einen alten PC mit 2 Netzwerkkarten besorgt dir den CF-zu-IDE_Adapter und kopiere Zeroshell auf einen Compact Flash Karte, die in dem PC dann die Platte ersetzt.

Damit ist der Portal Rechner sofort einsatzklar, hat keine beweglichen Teile wie Platten etc. mehr und ist für den Dauerbetrieb ausgelegt. Geht mal was kaputt steckst du einfach den CF zu IDE Adapter in einen nachkten PC und alles ist wieder sofort aktiv.

Auf dem Portal selber kannst du dann in der Portalwebseite Infos zum Hotel usw. dem Gast präsentieren. Auch das WLAN kannst du mit einem Mausklick darüber sperren ohne die APs ausschlaten zu müssen.

Dadurch das er 2 Karten hat trennt er den Gast vom Firmenbereich. Das bekommst du so zum Nulltarif.

Das Geld vom schmalen Budget kannst du besser in einen 2ten Switch und WLAN APs investieren, denn du musst die Gast Ports von den Verwaltungs Ports physisch trennen.

Mit VLANs geht das natürlich auch wenn dein derzeitiger Switch sowas kann (vermutlich aber wohl nicht...?!)

Verglichen mit dem Camping WLAN sähe dein Netz dann so aus:

Das ist die "sichere" Lösung indem das Verwaltungs LAN mit einem DMZ Router gemäß dem o.a. Artikel abgetrennt ist.

Du könntest auch darauf verzichten und dann nur mit dem Captive Portal PC arbeiten aber dann wäre eine gewisse Verbindung möglich sofern es unter den Gästen mal böse Spieler gibt...

Ob du CF oder Flash Modul nimmst spielt keine Rolle. Auf beide lässt sich das Zeroshell Image aufspielen mit dem Tool was da auf der Seite ist ! Beide emulieren ja eine Festplatte !

Du kannst dir auch erstmal eine Boot CD brennen aus dem Zeroshell ISO Image, dann kannst du das auf jedem PC mit 2 Karten schon mal booten und ein bischen mit der Bedienung rumspielen.

Nur nach dem Reboot sind alle Einstellungen weg aber zum Üben ist das sehr bequem !

Ja, das CP kann auch gleich DMZ sein, allerdings ist das nicht wirklich eine DMZ, denn sobald das CP einen Benutzer freigibt mit dem Login könnte er auch aufs Verwaltungsnetz zugreifen sofern er die IPs dort ausspäht.

Nicht einfach aber machbar wenn man entsprechende kriminelle Energie hat.

Die 40 Euro die ein Linksys WRT54 z.B. als DMZ Router kostet sollte dir die Sicherheit der Verwaltung schon wert sein und auch noch im Budget drin sein, oder ???

Du kannst dir auch erstmal eine Boot CD brennen aus dem Zeroshell ISO Image, dann kannst du das auf jedem PC mit 2 Karten schon mal booten und ein bischen mit der Bedienung rumspielen.

Nur nach dem Reboot sind alle Einstellungen weg aber zum Üben ist das sehr bequem !

Ja, das CP kann auch gleich DMZ sein, allerdings ist das nicht wirklich eine DMZ, denn sobald das CP einen Benutzer freigibt mit dem Login könnte er auch aufs Verwaltungsnetz zugreifen sofern er die IPs dort ausspäht.

Nicht einfach aber machbar wenn man entsprechende kriminelle Energie hat.

Die 40 Euro die ein Linksys WRT54 z.B. als DMZ Router kostet sollte dir die Sicherheit der Verwaltung schon wert sein und auch noch im Budget drin sein, oder ???

Eine detaillierte Anleitung für ein Captive Portal (Hot Spot Lösung) findet sich jetzt hier:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Ich habe mir nun so ein ALIX Board geholt und versuche schon die ganze Zeit eine CF Card so zu konfigurieren, das es von bootet mit der Zeroshell.....

Es gibt unzählige Anleitungen wie man die Daten auf die CF Card bringt, aber ich habe kein Linux System was die CF Card ansich um da das Image drauf zu tun. Hat jemand eine gute Anleitung, wie ich die Zeroshell bootfähig auf ne CF Card bringe? (CF Card ist 8 GB groß)

Ich habe auch einen Linux rechner zur verfügung mit Ubuntu 11.04 Server. Also keine Grafische Oberfläche. Wie gesagt, die CF Card wird aber bisher nicht erkannt und da fehlen mir auch die Fähigkeiten das hinzubekommen.

Es gibt unzählige Anleitungen wie man die Daten auf die CF Card bringt, aber ich habe kein Linux System was die CF Card ansich um da das Image drauf zu tun. Hat jemand eine gute Anleitung, wie ich die Zeroshell bootfähig auf ne CF Card bringe? (CF Card ist 8 GB groß)

Ich habe auch einen Linux rechner zur verfügung mit Ubuntu 11.04 Server. Also keine Grafische Oberfläche. Wie gesagt, die CF Card wird aber bisher nicht erkannt und da fehlen mir auch die Fähigkeiten das hinzubekommen.

Ja das ist ganz einfach nimm dazu das physdiskwrite Tool von der Monowall, damit klappt das auf Anhieb !!

Unetbootin klappt aber auch:

unetbootin.sourceforge.net/

Noch ein Tip: Zeroshell ist nicht mehr ganz so up to date wie Monowall oder pfSense und auch komplizierter zu managen.

Wenn du ein Captive Portal aufbauen willst nimm besser eines dieser Varianten, da die erheblich stabiler arbeiten und einfacher zu managen sind.

Das o.a. Tutorial beschreibt dir die CP Installation detailiert in allen Schritten !

Unetbootin klappt aber auch:

unetbootin.sourceforge.net/

Noch ein Tip: Zeroshell ist nicht mehr ganz so up to date wie Monowall oder pfSense und auch komplizierter zu managen.

Wenn du ein Captive Portal aufbauen willst nimm besser eines dieser Varianten, da die erheblich stabiler arbeiten und einfacher zu managen sind.

Das o.a. Tutorial beschreibt dir die CP Installation detailiert in allen Schritten !