Netzwerkumbau (Heimnetz) mit Layer 3 Switch, pfsense und VLANs

Hallo zusammen,

ich habe zuhause ein historisch gewachsenes Netz, welches zu privaten, beruflichen und hobby Zwecken verwendet wird.

Wie ihr an dem folgenden Text erkennen werdet, bin ich was Netzwerke und Routing angeht kein Profi

Ich bin nun in der Planungsphase, um einen für mich sinnvollen Aufbau hinzubekommen. Hauptsächlich geht es mir darum den Gerätezoo zu verkleinern, ohne allzu viel an Sicherheit und Komfort zu verlieren bzw. am liebsten Sicherheit und Komfort dazu zu gewinnen

Dazu habe ich Diagramme erstellt, die zeigen sollen, wer was routed und wo welches VLAN verfügbar sein muss.

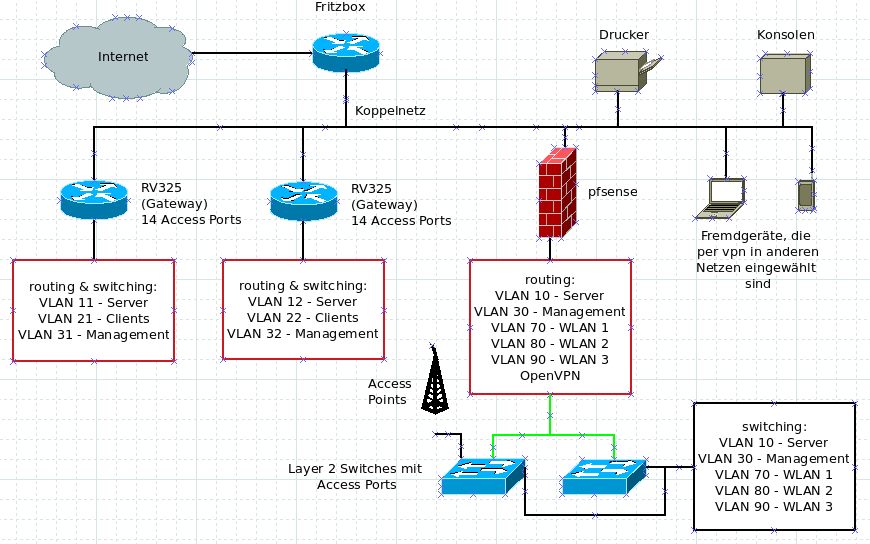

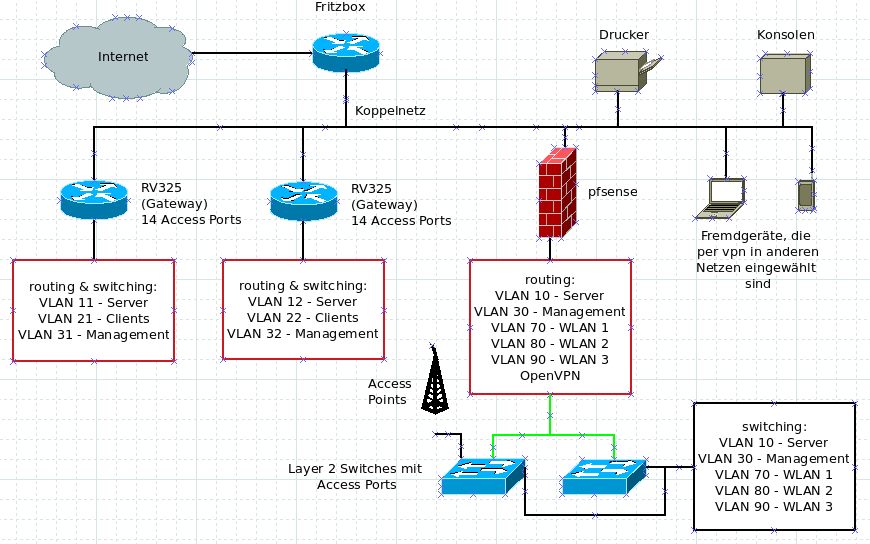

Hier mein IST-Zustand:

Zusatzinfos:

- die beiden Cisco RV325 stellen jeweils ein lab dar, in welchen ich Software teste und entwickle. Diese beiden labs dürfen aktuell nur temporär über Port 80/443 (zwecks OS Updates etc.) mit der Aussenwelt sprechen und sind ansonsten über die Router abgetrennt.

- Das Koppelnetz nutze ich als "DMZ für arme"

- pfsense läuft auf einer apu.4d4

An meinem Arbeitsplatz stehen aktuell:

- die beiden Labs mit ihren RV325

- ein Cisco SG100-16 mit direkter Verbindung zur Fritzbox/Koppelnetz

- ein Cisco SG200-26 mit LACP LAG zur pfsense.

- mehrere einfache Terminals, die je nach Bedarf über den SG200 oder die RV325 mit jeweils genau einem VLAN verbunden sind. Möchte ich beispielsweise an einem Projekt in Lab 1 arbeiten, stecke ich ein Terminal an dem ersten RV325 in einen Access Port für VLAN 11 - Server und ein Terminal an dem ersten RV325 in einen Access Port für VLAN 21 - Clients und kann so auf dem jeweiligen Terminal auf Rechnern in dem jeweiligen VLAN arbeiten. Ja, das klingt vielleicht umständlich, aber die Daten und Rechner in den Labs und mein privates Netz müssen jeweils isoliert sein.

Ich möchte gerne folgendes erreichen:

1. die beiden Cisco RV325 ausser Dienst stellen

2. den Cisco SG110 ausser Dienst stellen

3. weitere VLANs zur Segmentierung erstellen, z.B. möchte ich das vorhandene "VLAN 10 - Server" in "VLAN 10 - Server" und "VLAN 30 - Storage" aufteilen

4. die labs sicherer über die pfsense routen (z.B. zeitgesteuerte Regeln)

Bei dem letzten Punkt ist mir dann beim Testen aufgefallen, dass ich nach dem Erstellen der neuen VLANs auf der pfsense und passender Regeln statt wie bisher knapp 950 MBits/sec von einem Server in "VLAN 10 - Server" zu einer Netzwerkfreigabe in dem neuen "VLAN 30 - Storage" nur noch knapp 250 MBits/sec bekomme.

Mir ist dann auch klar geworden, dass die apu.4d4 das VLAN routing nicht in wirespeed schaffen kann.

Da ich nun einen SG300 bekommen werde, habe ich überlegt, ob man nicht die VLANs, in den Performance benötigt wird über den SG300 als Layer 3 Switch routen kann und die VLANs, die sicher isoliert werden sollen, über die pfsense routen kann.

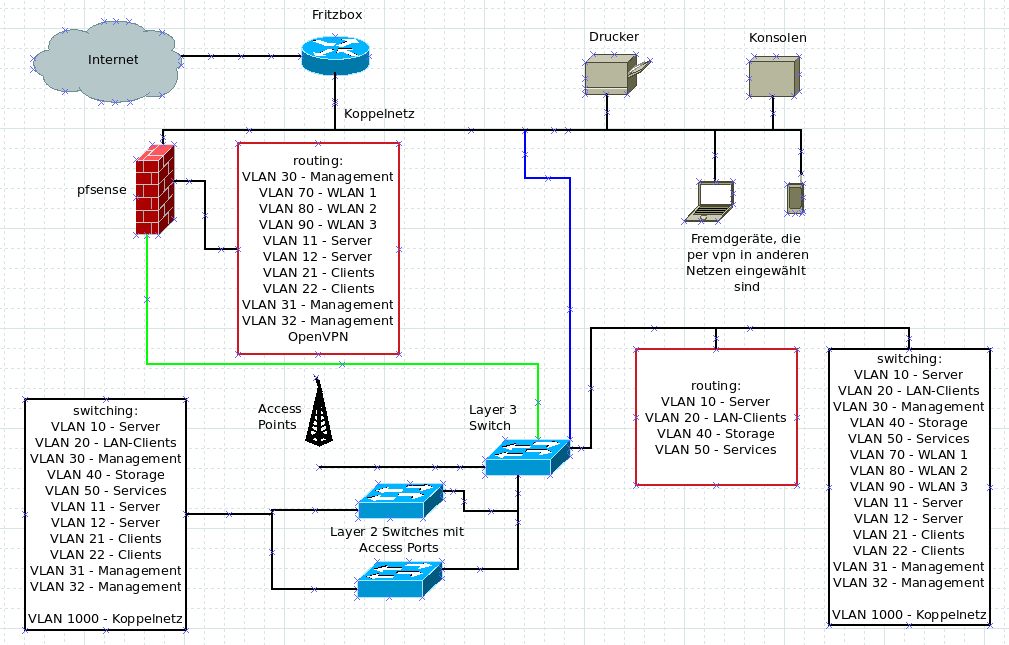

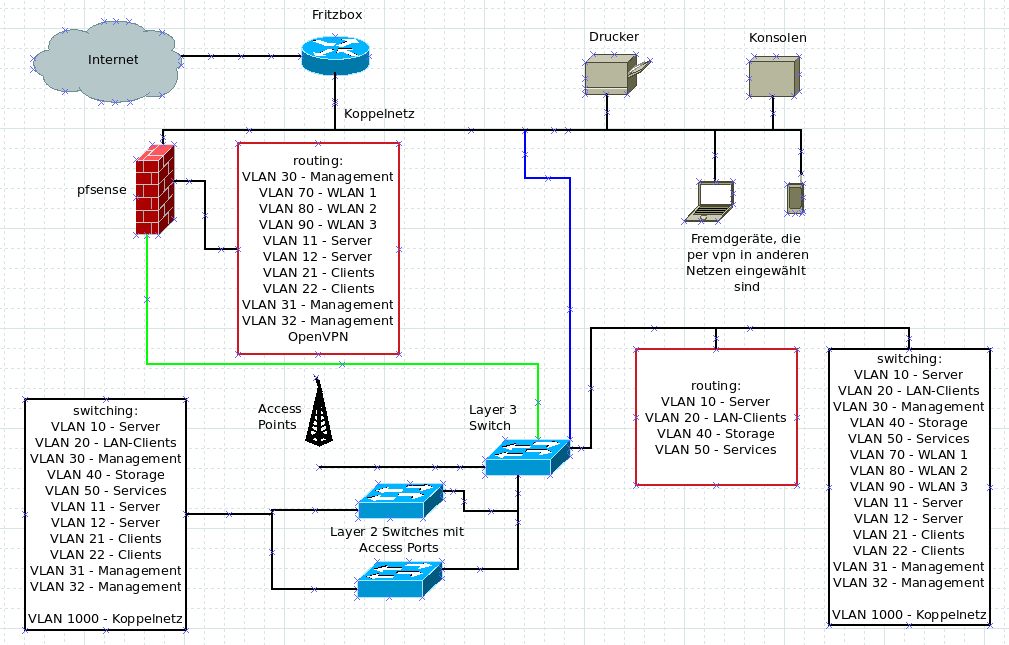

Dazu habe ich folgendes Diagramm erstellt:

Damit könnte ich die Punkte 1-4 umsetzen und auch das Problem mit der zu geringen Geschwindigkeit zwischen bestimmten VLANs lösen.

Am Ende hätte ich die Netze isoliert und könnte an meinem Arbeitsplatz an nur noch einem SG200 per Access Ports sowohl die beiden Labs als auch meine privaten Netze abgreifen.

Nun zu meinen Fragen:

A-1) Schwierig finde ich die Idee, das Koppelnetz als VLAN durch das Netzwerk zu schicken, ohne dafür aber eine echte Begründung zu kennen. Meiner Recherche nach gibt es da unterschiedliche Ansichten zur Sicherheit von VLANs. Wie seht ihr das?

A-2) Gleiches gilt dann ja auch für die Idee, die Labs durch die pfsense zu routen. Aber wäre in meinem Fall es nicht "sicherer" eine aktuelle pfsense zu verwenden als zwei alte RV325?

B) Habt ihr Ratschläge, Verbesserungsvorschläge, Hinweise zur Umsetzung oder seht ihr da schon direkt NoGos?

EDIT:

Ich habe jetzt zum Testen eines der beiden labs virtualisiert und einen der beiden RV325 als Router umgestellt. Dann die neuen VLANs entsprechend auf den SG200ern angelegt und in den virtuellen lab Rechnern zugewiesen. In der pfsense den RV325 als neues Gateway angelegt und die nötigen statischen Routen für die neuen Netze hinter dem Router erstellt.

Funktioniert als Ausgangslage für weitere Tests erst einmal gut und ich habe von "VLAN 10 - Server" zu "VLAN 30 - Storage" den vollen Durchsatz beim Backup.

Sollte also technisch ähnlich klappen, wenn der SG300 da ist.

EDIT2:

OK, da ich bisher noch niemanden zu einer Antwort animieren konnte, versuche ich eine andere Perspektive meiner Fragestellungen darzustellen:

Ich möchte ja wie geschrieben gerne meinen Hardwarezoo verkleinern und dazu meine bisher physikalisch getrennten Netzwerke über VLANs virtualisieren, um sie auf einem einzigen physikalischen Netzerk betreiben zu können.

In diesem Zuge könnte ich dann auch gleich meine beiden Entwicklungs-Labs, die aktuell jeweils ein eigenes Netz haben und aus mehreren Rechnern bestehen mit meinen bereits vorhandenen Hypervisoren virtualisieren.

Dadurch könnte ich mehrere Switches und auch Rechner einsparen.

Die damit verbundendenen Fragestellungen kenne ich am Rande aus verschiedenen Firmen, mit denen ich bisher zusammen gearbeitet habe. Da Netzwerke aber nicht mein Fachgebiet sind, habe ich die Details der Umsetzungen nie mit bekommen.

Deshalb hier einige detailliertere Fragen, die vielleicht besser beantwortbar sind:

1. Was spricht dagegen, das Koppelnetz der Fritzbox als VLAN durch die Switches zu verteilen?

2. Folgend auf 1., spricht etwas dagegen, die pfsense firewall dann mit dem WAN-Port an einen Access Port eines Switches anzuschließen, der das Koppelnetz liefert und die LAN-Seite der pfsense über einen Trunk Port des Switches?

Der WAN Port der pfsense hätte auf dem Switch das VLAN 1000, auf dem LAN Port der pfsense würden die VLANs 11, 12, 21, 22, 30, 31, 32, 70, 80, 90 als Trunk anliegen.

3. Spricht etwas dagegen, die VLANs, in denen ich mehr Durchsatz brauche als die apu leisten kann, durch den SG300 zu routen und die VLANs in denen ich mehr Sicherheit haben möchte durch die pfsense zu routen?

4. Die Hypervisoren würden dann ebenfalls einen Trunk mit den VLANs 10, 11, 12, 20, 21, 22, 1000 bekommen, damit ich VMs in verschiedenen Netzwerken betreiben kann (pro VM nur ein VLAN). Ich hätte dann z.B. auf einem Hypervisor (VLAN 10) eine VM im Koppelnetz der Fritzbox (VLAN 1000), die dort einen Dienst anbietet. Oder auf dem Hypervisor (VLAN 10) eine VM, die einen Dienst im lab1 (VLAN 11) anbietet.

Ist das allgemein gesagt "halbwegs sicher" oder kann jedes Skriptkiddie von einem VLAN in ein anderes kommen, wenn die ACL oder Firewall-Regeln nicht vernünftig dicht angelegt sind?

ich habe zuhause ein historisch gewachsenes Netz, welches zu privaten, beruflichen und hobby Zwecken verwendet wird.

Wie ihr an dem folgenden Text erkennen werdet, bin ich was Netzwerke und Routing angeht kein Profi

Ich bin nun in der Planungsphase, um einen für mich sinnvollen Aufbau hinzubekommen. Hauptsächlich geht es mir darum den Gerätezoo zu verkleinern, ohne allzu viel an Sicherheit und Komfort zu verlieren bzw. am liebsten Sicherheit und Komfort dazu zu gewinnen

Dazu habe ich Diagramme erstellt, die zeigen sollen, wer was routed und wo welches VLAN verfügbar sein muss.

Hier mein IST-Zustand:

Zusatzinfos:

- die beiden Cisco RV325 stellen jeweils ein lab dar, in welchen ich Software teste und entwickle. Diese beiden labs dürfen aktuell nur temporär über Port 80/443 (zwecks OS Updates etc.) mit der Aussenwelt sprechen und sind ansonsten über die Router abgetrennt.

- Das Koppelnetz nutze ich als "DMZ für arme"

- pfsense läuft auf einer apu.4d4

An meinem Arbeitsplatz stehen aktuell:

- die beiden Labs mit ihren RV325

- ein Cisco SG100-16 mit direkter Verbindung zur Fritzbox/Koppelnetz

- ein Cisco SG200-26 mit LACP LAG zur pfsense.

- mehrere einfache Terminals, die je nach Bedarf über den SG200 oder die RV325 mit jeweils genau einem VLAN verbunden sind. Möchte ich beispielsweise an einem Projekt in Lab 1 arbeiten, stecke ich ein Terminal an dem ersten RV325 in einen Access Port für VLAN 11 - Server und ein Terminal an dem ersten RV325 in einen Access Port für VLAN 21 - Clients und kann so auf dem jeweiligen Terminal auf Rechnern in dem jeweiligen VLAN arbeiten. Ja, das klingt vielleicht umständlich, aber die Daten und Rechner in den Labs und mein privates Netz müssen jeweils isoliert sein.

Ich möchte gerne folgendes erreichen:

1. die beiden Cisco RV325 ausser Dienst stellen

2. den Cisco SG110 ausser Dienst stellen

3. weitere VLANs zur Segmentierung erstellen, z.B. möchte ich das vorhandene "VLAN 10 - Server" in "VLAN 10 - Server" und "VLAN 30 - Storage" aufteilen

4. die labs sicherer über die pfsense routen (z.B. zeitgesteuerte Regeln)

Bei dem letzten Punkt ist mir dann beim Testen aufgefallen, dass ich nach dem Erstellen der neuen VLANs auf der pfsense und passender Regeln statt wie bisher knapp 950 MBits/sec von einem Server in "VLAN 10 - Server" zu einer Netzwerkfreigabe in dem neuen "VLAN 30 - Storage" nur noch knapp 250 MBits/sec bekomme.

Mir ist dann auch klar geworden, dass die apu.4d4 das VLAN routing nicht in wirespeed schaffen kann.

Da ich nun einen SG300 bekommen werde, habe ich überlegt, ob man nicht die VLANs, in den Performance benötigt wird über den SG300 als Layer 3 Switch routen kann und die VLANs, die sicher isoliert werden sollen, über die pfsense routen kann.

Dazu habe ich folgendes Diagramm erstellt:

Damit könnte ich die Punkte 1-4 umsetzen und auch das Problem mit der zu geringen Geschwindigkeit zwischen bestimmten VLANs lösen.

Am Ende hätte ich die Netze isoliert und könnte an meinem Arbeitsplatz an nur noch einem SG200 per Access Ports sowohl die beiden Labs als auch meine privaten Netze abgreifen.

Nun zu meinen Fragen:

A-1) Schwierig finde ich die Idee, das Koppelnetz als VLAN durch das Netzwerk zu schicken, ohne dafür aber eine echte Begründung zu kennen. Meiner Recherche nach gibt es da unterschiedliche Ansichten zur Sicherheit von VLANs. Wie seht ihr das?

A-2) Gleiches gilt dann ja auch für die Idee, die Labs durch die pfsense zu routen. Aber wäre in meinem Fall es nicht "sicherer" eine aktuelle pfsense zu verwenden als zwei alte RV325?

B) Habt ihr Ratschläge, Verbesserungsvorschläge, Hinweise zur Umsetzung oder seht ihr da schon direkt NoGos?

EDIT:

Ich habe jetzt zum Testen eines der beiden labs virtualisiert und einen der beiden RV325 als Router umgestellt. Dann die neuen VLANs entsprechend auf den SG200ern angelegt und in den virtuellen lab Rechnern zugewiesen. In der pfsense den RV325 als neues Gateway angelegt und die nötigen statischen Routen für die neuen Netze hinter dem Router erstellt.

Funktioniert als Ausgangslage für weitere Tests erst einmal gut und ich habe von "VLAN 10 - Server" zu "VLAN 30 - Storage" den vollen Durchsatz beim Backup.

Sollte also technisch ähnlich klappen, wenn der SG300 da ist.

EDIT2:

OK, da ich bisher noch niemanden zu einer Antwort animieren konnte, versuche ich eine andere Perspektive meiner Fragestellungen darzustellen:

Ich möchte ja wie geschrieben gerne meinen Hardwarezoo verkleinern und dazu meine bisher physikalisch getrennten Netzwerke über VLANs virtualisieren, um sie auf einem einzigen physikalischen Netzerk betreiben zu können.

In diesem Zuge könnte ich dann auch gleich meine beiden Entwicklungs-Labs, die aktuell jeweils ein eigenes Netz haben und aus mehreren Rechnern bestehen mit meinen bereits vorhandenen Hypervisoren virtualisieren.

Dadurch könnte ich mehrere Switches und auch Rechner einsparen.

Die damit verbundendenen Fragestellungen kenne ich am Rande aus verschiedenen Firmen, mit denen ich bisher zusammen gearbeitet habe. Da Netzwerke aber nicht mein Fachgebiet sind, habe ich die Details der Umsetzungen nie mit bekommen.

Deshalb hier einige detailliertere Fragen, die vielleicht besser beantwortbar sind:

1. Was spricht dagegen, das Koppelnetz der Fritzbox als VLAN durch die Switches zu verteilen?

2. Folgend auf 1., spricht etwas dagegen, die pfsense firewall dann mit dem WAN-Port an einen Access Port eines Switches anzuschließen, der das Koppelnetz liefert und die LAN-Seite der pfsense über einen Trunk Port des Switches?

Der WAN Port der pfsense hätte auf dem Switch das VLAN 1000, auf dem LAN Port der pfsense würden die VLANs 11, 12, 21, 22, 30, 31, 32, 70, 80, 90 als Trunk anliegen.

3. Spricht etwas dagegen, die VLANs, in denen ich mehr Durchsatz brauche als die apu leisten kann, durch den SG300 zu routen und die VLANs in denen ich mehr Sicherheit haben möchte durch die pfsense zu routen?

4. Die Hypervisoren würden dann ebenfalls einen Trunk mit den VLANs 10, 11, 12, 20, 21, 22, 1000 bekommen, damit ich VMs in verschiedenen Netzwerken betreiben kann (pro VM nur ein VLAN). Ich hätte dann z.B. auf einem Hypervisor (VLAN 10) eine VM im Koppelnetz der Fritzbox (VLAN 1000), die dort einen Dienst anbietet. Oder auf dem Hypervisor (VLAN 10) eine VM, die einen Dienst im lab1 (VLAN 11) anbietet.

Ist das allgemein gesagt "halbwegs sicher" oder kann jedes Skriptkiddie von einem VLAN in ein anderes kommen, wenn die ACL oder Firewall-Regeln nicht vernünftig dicht angelegt sind?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 3677923298

Url: https://administrator.de/forum/netzwerkumbau-heimnetz-mit-layer-3-switch-pfsense-und-vlans-3677923298.html

Ausgedruckt am: 30.07.2025 um 11:07 Uhr