Neue Netzwerkinfrastruktur

Hallo zusammen,

ich bin neu hier in diesem Forum und dies wird hier mein erster Beitrag.

Ich bin Fachinformatiker und mein Schwerpunkt liegt nicht auf Netzwerktechnik. Einer meiner Kollegen, dessen Schwerpunkt Netzwerktechnik ist, behauptet das mein Vorschlag für eine neue Netzwerkinfrastruktur nicht realisierbar sei und es am doppelten NATing scheitern wird.

Über die Jahre ist die Netzwerkinfrastruktur gewachsen und zwar von einigen wenigen Mitarbeitern bis hin zu einigen Hunderten. Irgendwann hat jemand entschieden aus der großen Firma viele kleine Unternehmen zu gründen. Nun haben wir hier im Haus 8 verschiedene Netze. 8 Verschiedene Anbieter usw. Der Raum mit der Netzwerktechnik ist von der Verkabelung ein Chaos.

Beispiel: Es stehen zwei Schränke mit Switchen sich gegenüber, da zischen ca. 3m freier Raum. Statt die Netzwerkkabel sauer zu verlegen, wurden ein paar Kurze Kabel genommen und einfach von Links nach Rechts gepacht. Da bekommt Seilspringen eine neue Bedeutung.

Mein Optimierungsvorschlag wäre: Alle bestehenden Verträge zu kündigen durch die unterschiedlichen Vertragslaufzeiten, geht das nicht von jetzt auf gleich. Statt VDSL würden wir umrüsten auf LWL (Lichtwellenleiter/ Glasfaser). Alle 8 VDSL Business Verträge kosten zusammen mehr als 1 LWL Anschluss mit einem Download von 1 GBit/s und einem Upload von 200 MBit/s.

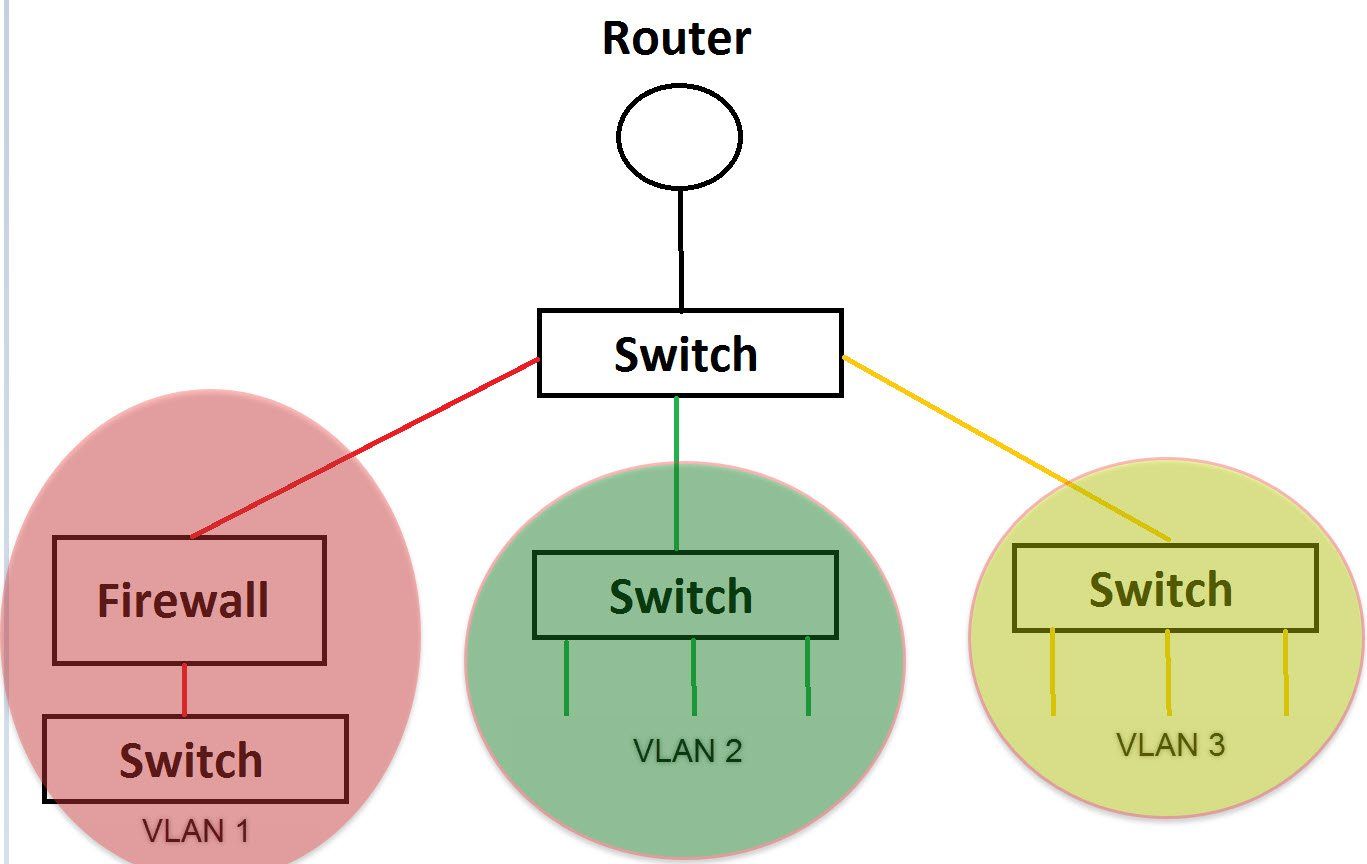

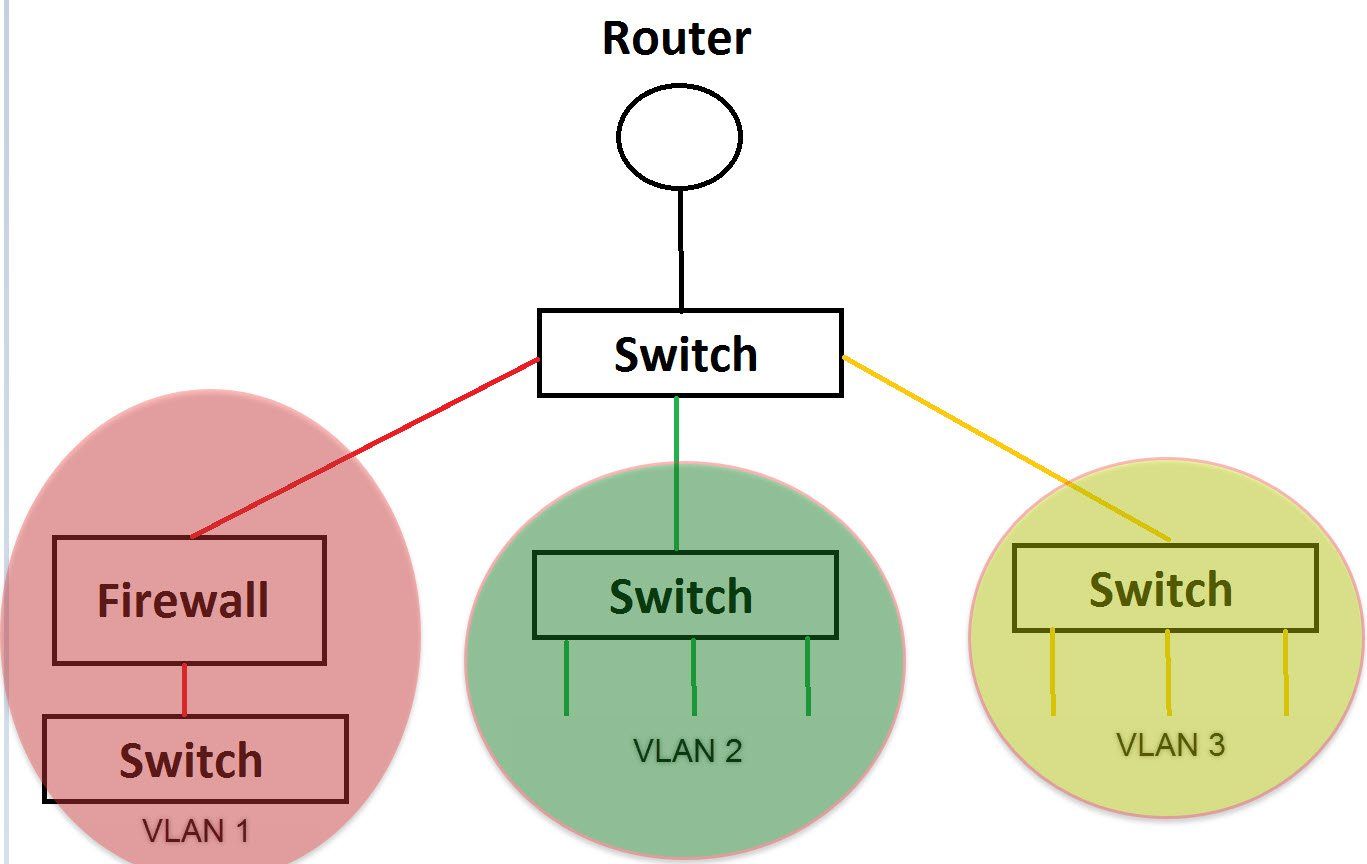

Nun benötigen wir aber wieder min. 8 Netze. Da dachte ich an VLAN´s. Der LWL Router kommt an ein Switch, welches z.B. in 16 VLANS unterteilt ist. 16 VLAN´s weil 8 Benötigt werden und 8 zur Reserve, Falls das Netzwerk noch wachsen sollte.

Eines der VLAN´s z.B. VLAN 1 soll zusätzlich durch eine Firewall geschützt werden. Eigentlich, kommt die Firewall gleich hinter dem Router. Aber ich möchte die Firewall hinter dem Switch um die Firewall nur auf das VLAN 1 anwenden. Hintergrund, die Hardwarefirewall ist nicht für für solch große Netzwerke ausgelegt, sondern für kleinere. Aus Lizenz gründen usw. würde ich gern die Firewall hinter dem Switch positionieren.

Hierzu gibt es eine Visualisierung:

Egal ob das VLAN 1 über ein Switch oder direkt an den Router angeschlossen wird, soll es laut unseren "Netzwerk Experten" nicht funktionieren. Seine Argumentation lautet immer "doppeltes NATing".

Meine Kenntnisse reiche nicht aus um das zu wiederlegen. Hat mein Kollege recht und es funktioniert nicht? Oder habe ich recht und es kann so funktionieren? Oder gibt es eine andere bessere Lösung?

gibt es eine andere bessere Lösung?

Was sagt Ihr dazu?

Luftige Grüße

Zeppelin

ich bin neu hier in diesem Forum und dies wird hier mein erster Beitrag.

Ich bin Fachinformatiker und mein Schwerpunkt liegt nicht auf Netzwerktechnik. Einer meiner Kollegen, dessen Schwerpunkt Netzwerktechnik ist, behauptet das mein Vorschlag für eine neue Netzwerkinfrastruktur nicht realisierbar sei und es am doppelten NATing scheitern wird.

Über die Jahre ist die Netzwerkinfrastruktur gewachsen und zwar von einigen wenigen Mitarbeitern bis hin zu einigen Hunderten. Irgendwann hat jemand entschieden aus der großen Firma viele kleine Unternehmen zu gründen. Nun haben wir hier im Haus 8 verschiedene Netze. 8 Verschiedene Anbieter usw. Der Raum mit der Netzwerktechnik ist von der Verkabelung ein Chaos.

Beispiel: Es stehen zwei Schränke mit Switchen sich gegenüber, da zischen ca. 3m freier Raum. Statt die Netzwerkkabel sauer zu verlegen, wurden ein paar Kurze Kabel genommen und einfach von Links nach Rechts gepacht. Da bekommt Seilspringen eine neue Bedeutung.

Mein Optimierungsvorschlag wäre: Alle bestehenden Verträge zu kündigen durch die unterschiedlichen Vertragslaufzeiten, geht das nicht von jetzt auf gleich. Statt VDSL würden wir umrüsten auf LWL (Lichtwellenleiter/ Glasfaser). Alle 8 VDSL Business Verträge kosten zusammen mehr als 1 LWL Anschluss mit einem Download von 1 GBit/s und einem Upload von 200 MBit/s.

Nun benötigen wir aber wieder min. 8 Netze. Da dachte ich an VLAN´s. Der LWL Router kommt an ein Switch, welches z.B. in 16 VLANS unterteilt ist. 16 VLAN´s weil 8 Benötigt werden und 8 zur Reserve, Falls das Netzwerk noch wachsen sollte.

Eines der VLAN´s z.B. VLAN 1 soll zusätzlich durch eine Firewall geschützt werden. Eigentlich, kommt die Firewall gleich hinter dem Router. Aber ich möchte die Firewall hinter dem Switch um die Firewall nur auf das VLAN 1 anwenden. Hintergrund, die Hardwarefirewall ist nicht für für solch große Netzwerke ausgelegt, sondern für kleinere. Aus Lizenz gründen usw. würde ich gern die Firewall hinter dem Switch positionieren.

Hierzu gibt es eine Visualisierung:

Egal ob das VLAN 1 über ein Switch oder direkt an den Router angeschlossen wird, soll es laut unseren "Netzwerk Experten" nicht funktionieren. Seine Argumentation lautet immer "doppeltes NATing".

Meine Kenntnisse reiche nicht aus um das zu wiederlegen. Hat mein Kollege recht und es funktioniert nicht? Oder habe ich recht und es kann so funktionieren? Oder

Was sagt Ihr dazu?

Luftige Grüße

Zeppelin

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 339541

Url: https://administrator.de/forum/neue-netzwerkinfrastruktur-339541.html

Ausgedruckt am: 07.06.2025 um 18:06 Uhr

12 Kommentare

Neuester Kommentar

Hallo,

warum soll die Firewall das nicht schaffen?

Wie groß ist denn groß?

Wenn man die richtige Hardware verwendet und korrekt konfiguriert ist das auf jeden Fall umsetzbar. Ist ja jetzt nichts außergewöhnliches

Hast du denn bereits Hardware die du weiter verwenden möchtest/musst?

Falls ja welche (Hersteller und Modell)?

Gruß

warum soll die Firewall das nicht schaffen?

Wie groß ist denn groß?

Wenn man die richtige Hardware verwendet und korrekt konfiguriert ist das auf jeden Fall umsetzbar. Ist ja jetzt nichts außergewöhnliches

Hast du denn bereits Hardware die du weiter verwenden möchtest/musst?

Falls ja welche (Hersteller und Modell)?

Gruß

Moin,

Habe gerade Sophos UTM gelesen:

Versuche erstmal "nur" herauszufinden/ zu erfragen, welches Modell.

Und wenn du oben schreibst "mehrere Hundert Mitarbeiter": Sind es 400 oder eher 900?

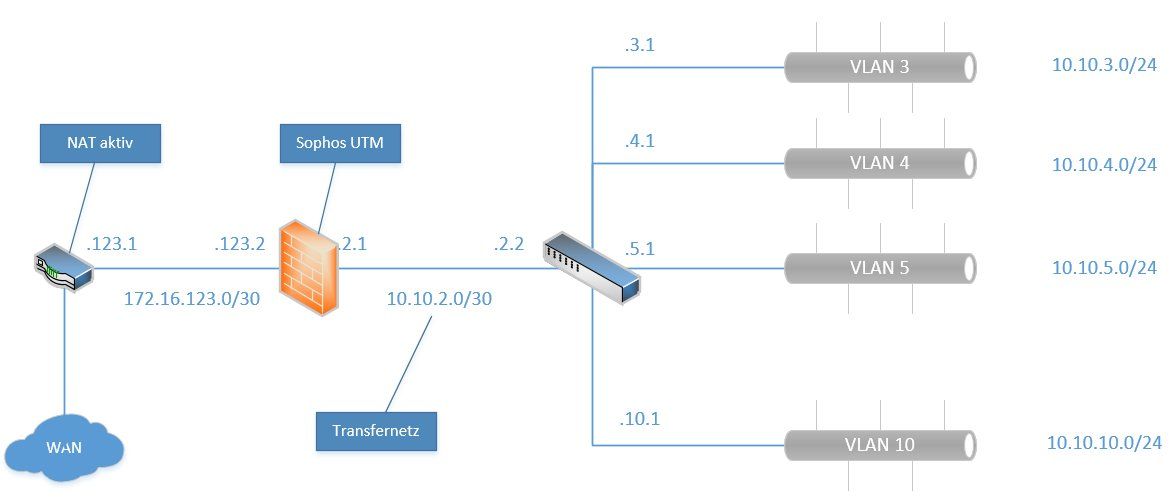

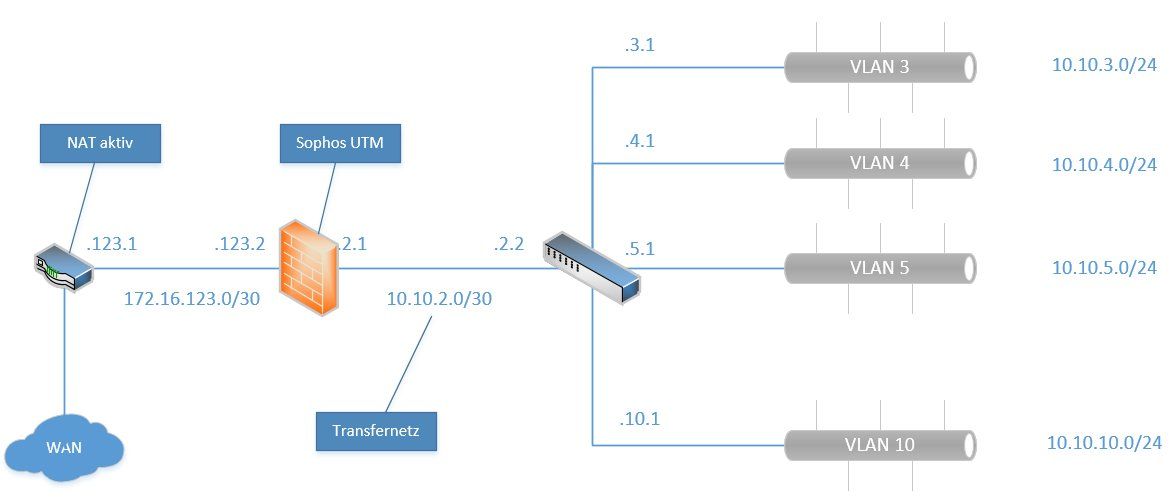

Ansonsten ist dein Vorhaben eigentlich optimal. Du/ ihr würde Idealerweise jedoch 10 VLANs benötigen:

VLAN 3-10: die ganzen Firmen

VLAN 1: das Managementnetzwerk. Hier kämen alle Geräte hinein, die es zu administrieren gilt. Switche, Firewalls, APs, etc.

VLAN 2: Transfernetz. Dieses dient ausschließlich dazu, die ganzen Pakete vom Core-)Switch zur Sophos zu befördern. Über ACLs auf dem Core-Switch würde dann der Zugriff zu den anderen VLANs reglementiert werden. Somit wird schon auf dem Switch entschieden, ob die Pakete ins "fremde" VLAN dürfen oder nicht. Die Sophos müsste sich damit also nicht rumschlagen. Ihre Aufgabe wäre es vermutlich dann "nur" Web--/ SMTP-Proxy, Spamfilter und VPN-Server zu spielen... Und natürlich im gewissen Rahmen das Routing zwischen WAN und den jeweiligen VLANs...

Hier mal exemplarisch dargestellt. Geht allerdings auch nur so, wenn der zentrale Switch ein Layer3-Switch ist, also auch Pakete routen kann.

Wobei man überlegen kann, das Transfernetz ggf. via LAG (LACP) zu erstellen, sofern Switch und UTM kein 10GBit unterstützen. Wird die UTM nur mit 1xGBit angebunden, stünden allen 8 Parteien auch nur 1GBit/s in Summe zur Verfügung. Allerdings wäre das das bei der 1GBit-ISP-Anbindung vermutlich eh egal. Denn mehr wie 1Gbit kann seitens WAN ja ohnehin nicht bereit gestellt werden. QoS/ Traffic-Shaping würde aber sinnvoll sein: jedem Firmen-VLAN vom WAN ggf. nur 100Mbit (Down)/ 15MBit (Up) bereitstellen, dann wären alle gleichberechtigt.

Wobei man überlegen kann, das Transfernetz ggf. via LAG (LACP) zu erstellen, sofern Switch und UTM kein 10GBit unterstützen. Wird die UTM nur mit 1xGBit angebunden, stünden allen 8 Parteien auch nur 1GBit/s in Summe zur Verfügung. Allerdings wäre das das bei der 1GBit-ISP-Anbindung vermutlich eh egal. Denn mehr wie 1Gbit kann seitens WAN ja ohnehin nicht bereit gestellt werden. QoS/ Traffic-Shaping würde aber sinnvoll sein: jedem Firmen-VLAN vom WAN ggf. nur 100Mbit (Down)/ 15MBit (Up) bereitstellen, dann wären alle gleichberechtigt.

Und wenn ich mal vorsichtig folgende Behauptung aufstellen darf:

Wenn sich jemand Netzwerk-Experte nennt und vorsätzlich 7 Firmen ohne eine Firewall ins WAN lässt, ist in meinen Augen kein Netzwerk-Experte. Darüberhinaus lassen sich die UTMs von Sophos WAN-seitig auch ohne NAT betreiben, weshalb ein doppeltes NAT hinfällig werden würde...

aber wie oben bereits von den anderen Kollegen geschrieben:

Welche Hardware existiert genau, welche würde kommen (insb. der "LWL-Router") und welche Switche sind im Einsatz/ sollen eingesetzt werden?

Etwas Leistung sollte seitens des Core-Switches schon vorhanden sein.

Und die UTM sollte keine aus der 1xx oder 2xx Serie sein...

Gruß

em-pie

Habe gerade Sophos UTM gelesen:

Versuche erstmal "nur" herauszufinden/ zu erfragen, welches Modell.

Und wenn du oben schreibst "mehrere Hundert Mitarbeiter": Sind es 400 oder eher 900?

Ansonsten ist dein Vorhaben eigentlich optimal. Du/ ihr würde Idealerweise jedoch 10 VLANs benötigen:

VLAN 3-10: die ganzen Firmen

VLAN 1: das Managementnetzwerk. Hier kämen alle Geräte hinein, die es zu administrieren gilt. Switche, Firewalls, APs, etc.

VLAN 2: Transfernetz. Dieses dient ausschließlich dazu, die ganzen Pakete vom Core-)Switch zur Sophos zu befördern. Über ACLs auf dem Core-Switch würde dann der Zugriff zu den anderen VLANs reglementiert werden. Somit wird schon auf dem Switch entschieden, ob die Pakete ins "fremde" VLAN dürfen oder nicht. Die Sophos müsste sich damit also nicht rumschlagen. Ihre Aufgabe wäre es vermutlich dann "nur" Web--/ SMTP-Proxy, Spamfilter und VPN-Server zu spielen... Und natürlich im gewissen Rahmen das Routing zwischen WAN und den jeweiligen VLANs...

Hier mal exemplarisch dargestellt. Geht allerdings auch nur so, wenn der zentrale Switch ein Layer3-Switch ist, also auch Pakete routen kann.

Und wenn ich mal vorsichtig folgende Behauptung aufstellen darf:

Wenn sich jemand Netzwerk-Experte nennt und vorsätzlich 7 Firmen ohne eine Firewall ins WAN lässt, ist in meinen Augen kein Netzwerk-Experte. Darüberhinaus lassen sich die UTMs von Sophos WAN-seitig auch ohne NAT betreiben, weshalb ein doppeltes NAT hinfällig werden würde...

aber wie oben bereits von den anderen Kollegen geschrieben:

Welche Hardware existiert genau, welche würde kommen (insb. der "LWL-Router") und welche Switche sind im Einsatz/ sollen eingesetzt werden?

Etwas Leistung sollte seitens des Core-Switches schon vorhanden sein.

Und die UTM sollte keine aus der 1xx oder 2xx Serie sein...

Gruß

em-pie

Hmm...

die SG135...

Die könnte in der Tat etwas dünn sein für 300MAs (300MAs= 300 PC-User oder 100 PC-User und 200 "Worker"?)

In sofern wird dein Kollege in diesem Fall nicht ganz unrecht haben.

Die SG230 ist lt. Datenblatt für ca. 200-250 User ausgelegt (wenn ich die Zahl richtig im Kopf habe), von daher wäre für euch die 330 vermutlich angebrachter, wenn nicht sogar die 430..

Schaue dir hier mal die TechSpecs an.

Ich nehme mal an, dass bei der UTM auch entsprechende Subscriptions existieren. Was sein könnte, dass man die Hardware "ohne weiteres" tauschen kann und die Subscriptions einfach auf die neue HW umschreibt.

Sicher bin ich mir da aber nicht. Hier kann dir u.A. Kollege @certifiedit.netwas zu sagen.

Die Hardware gibbet aber auch nicht für umsonst, die SG230 liegt z.B. pro Stk. bei ~1.000€

Wenn eine Harmonisierung und "Aufräumaktion" wirklich angestrebt werden soll, muss definitiv Geld in die Hand genommen werden.

Will man etwas Geld im Hinblich auf die Firewall sparen, kann man sicherlich auch deutlich kostengünstigere Hardware einsetzen und dort dann mit pfSense, OpenSense,etc. arbeiten. bedeute taber auch gewisserweise Lern-/ Schulungsaufwand für deinen Kollegen. Wenn er die Sophos bereits kennt um im Griff hat, wäre das hier eine "einfache" Kosten-Nutzen Rechnung.

Da die Lancoms selbst nur auf Layer2 agieren, fallen die als Core-Switch schon mal raus.

Für das Routing ist mindestens Layer3 erforderlich, was auch der Allnet (so wie es aussieht) nicht ist.

Folglich müsste auch ein (performanter) L3-Switch neu angeschafft werden. Die vorhandenen Switche könn(t)en jedoch beibehalten werden, um z.B. auf verschiedenen Etagen den Endgeräten das Netzwerk bereit zustellen (Access-Switche). Denn einzelne Ports zu unterschiedlichen VLANs zuzuordnen können die (zumindest die LANCOMs).

Summasumarum sollten also irgendwo 3000€ - 6000€ für Hardware (je nach dem, ob weiter mit Sophos oder nicht) in die Hand genommen werden, um hier deine 300 (User?) über ein neu strukturiertes Netzwerk zu "bespaßen".

€dit:

Man kann auch auf das Transfernetz und neue Switche verzichten. Dann muss das Routing aber auf die Firewall/ UTM verlagert werden, welche wiederum deutlich mehr Performance benötigen wird. Die UTM bekommt dann selbst eine IP in jedem VLAN uns ist somit das DefaultGateway für die jeweiligen... ist auch ein gangbarer und nicht ungebräuchlicher Weg. Bedeutet halt nur mehr Aufwand, will man sich später mal von der Sophos, pfSense o.Ä. trennen, da alle ACLs/ Firewall-Einträge, die unmittelbare Auswirkungen auf die Inner-VLAN-Zugriffe haben, wieder mit angepasst/ übernommen werden müssten. Bei derzeit 8 VLANs aber auch kein "Hexenwerk".

Jedenfalls würden durch die Verlagerung der Layer3-Komponente vermutlich so rund 3.000€ - 5.000€ für einen brauchbaren CoreSwitch entfallen.

die SG135...

Die könnte in der Tat etwas dünn sein für 300MAs (300MAs= 300 PC-User oder 100 PC-User und 200 "Worker"?)

In sofern wird dein Kollege in diesem Fall nicht ganz unrecht haben.

Die SG230 ist lt. Datenblatt für ca. 200-250 User ausgelegt (wenn ich die Zahl richtig im Kopf habe), von daher wäre für euch die 330 vermutlich angebrachter, wenn nicht sogar die 430..

Schaue dir hier mal die TechSpecs an.

Ich nehme mal an, dass bei der UTM auch entsprechende Subscriptions existieren. Was sein könnte, dass man die Hardware "ohne weiteres" tauschen kann und die Subscriptions einfach auf die neue HW umschreibt.

Sicher bin ich mir da aber nicht. Hier kann dir u.A. Kollege @certifiedit.netwas zu sagen.

Die Hardware gibbet aber auch nicht für umsonst, die SG230 liegt z.B. pro Stk. bei ~1.000€

Wenn eine Harmonisierung und "Aufräumaktion" wirklich angestrebt werden soll, muss definitiv Geld in die Hand genommen werden.

Will man etwas Geld im Hinblich auf die Firewall sparen, kann man sicherlich auch deutlich kostengünstigere Hardware einsetzen und dort dann mit pfSense, OpenSense,etc. arbeiten. bedeute taber auch gewisserweise Lern-/ Schulungsaufwand für deinen Kollegen. Wenn er die Sophos bereits kennt um im Griff hat, wäre das hier eine "einfache" Kosten-Nutzen Rechnung.

Da die Lancoms selbst nur auf Layer2 agieren, fallen die als Core-Switch schon mal raus.

Für das Routing ist mindestens Layer3 erforderlich, was auch der Allnet (so wie es aussieht) nicht ist.

Folglich müsste auch ein (performanter) L3-Switch neu angeschafft werden. Die vorhandenen Switche könn(t)en jedoch beibehalten werden, um z.B. auf verschiedenen Etagen den Endgeräten das Netzwerk bereit zustellen (Access-Switche). Denn einzelne Ports zu unterschiedlichen VLANs zuzuordnen können die (zumindest die LANCOMs).

Summasumarum sollten also irgendwo 3000€ - 6000€ für Hardware (je nach dem, ob weiter mit Sophos oder nicht) in die Hand genommen werden, um hier deine 300 (User?) über ein neu strukturiertes Netzwerk zu "bespaßen".

€dit:

Man kann auch auf das Transfernetz und neue Switche verzichten. Dann muss das Routing aber auf die Firewall/ UTM verlagert werden, welche wiederum deutlich mehr Performance benötigen wird. Die UTM bekommt dann selbst eine IP in jedem VLAN uns ist somit das DefaultGateway für die jeweiligen... ist auch ein gangbarer und nicht ungebräuchlicher Weg. Bedeutet halt nur mehr Aufwand, will man sich später mal von der Sophos, pfSense o.Ä. trennen, da alle ACLs/ Firewall-Einträge, die unmittelbare Auswirkungen auf die Inner-VLAN-Zugriffe haben, wieder mit angepasst/ übernommen werden müssten. Bei derzeit 8 VLANs aber auch kein "Hexenwerk".

Jedenfalls würden durch die Verlagerung der Layer3-Komponente vermutlich so rund 3.000€ - 5.000€ für einen brauchbaren CoreSwitch entfallen.