Konica Minolta bizhub C300 - TLS Probleme

Hallo,

es geht um eine Verschlüsselung, die die Telekom seit 02. September 2021 einsetzt. Ab diesem Datum müssen die E-Mails mit dem Schlüssel TLS 1.3 verschlüsselt sein.

Mein altes Schätzchen Konica Minolta bizhub C300 beherrscht diesen Standard nicht. Deshalb ist dieser Service nicht mehr nutzbar.

Weiß jemand ob Konica Minolta für diese Geräte eine Aktualisierung anbietet? Oder kennt jemand eine Lösung für dieses Problem?

es geht um eine Verschlüsselung, die die Telekom seit 02. September 2021 einsetzt. Ab diesem Datum müssen die E-Mails mit dem Schlüssel TLS 1.3 verschlüsselt sein.

Mein altes Schätzchen Konica Minolta bizhub C300 beherrscht diesen Standard nicht. Deshalb ist dieser Service nicht mehr nutzbar.

Weiß jemand ob Konica Minolta für diese Geräte eine Aktualisierung anbietet? Oder kennt jemand eine Lösung für dieses Problem?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1310122278

Url: https://administrator.de/forum/konica-minolta-bizhub-c300-tls-probleme-1310122278.html

Ausgedruckt am: 09.07.2025 um 00:07 Uhr

25 Kommentare

Neuester Kommentar

Servus.

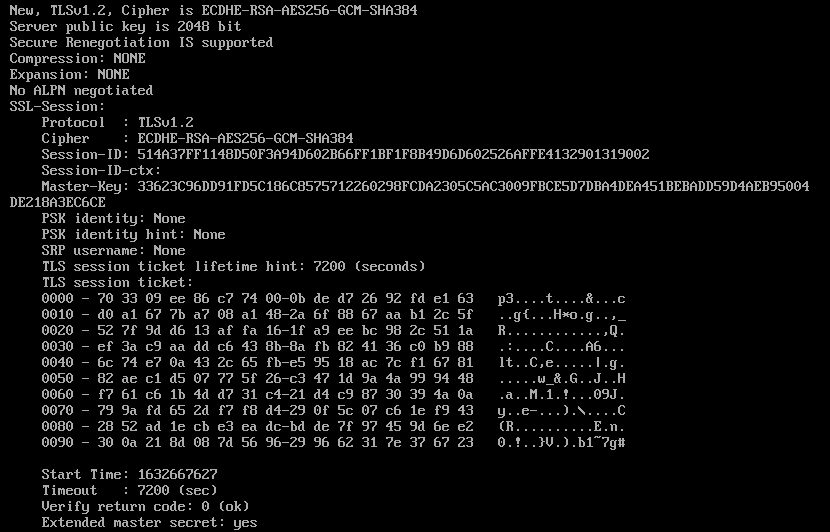

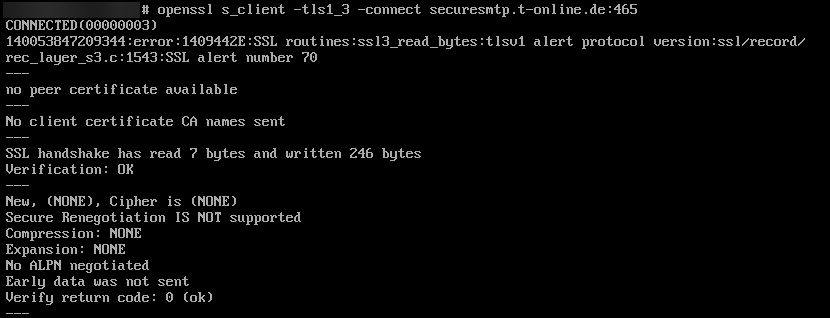

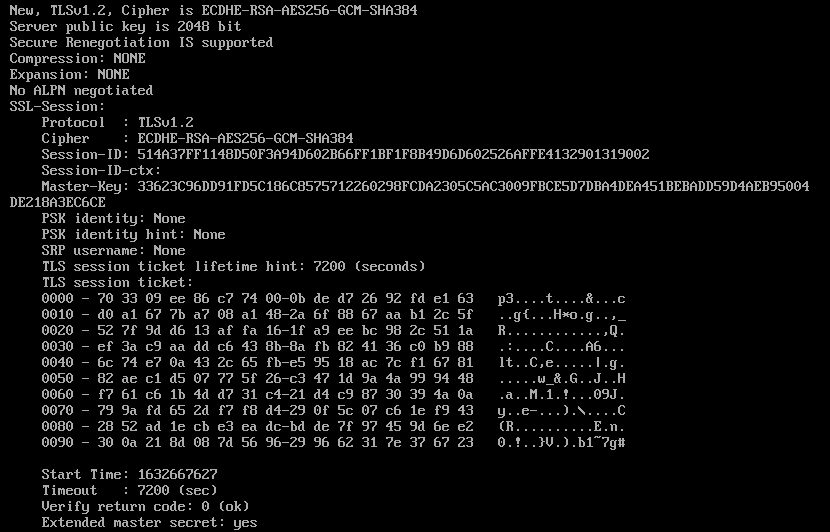

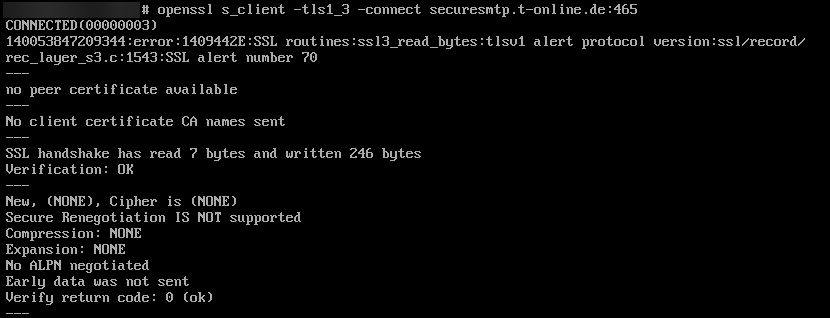

Von welcher Gegenstelle reden wir hier? securesmtp.t-online.de:465 ? Wenn ja, die haben hier bei einem Test kein TLS 1.3 aktiviert, nur TLS1, TLS1.1 und TLS 1.2.

Die haben wohl nur SSLv3 abgeschaltet, und das ist auch gut so.

Bei TLS1.3 gibt es kein Handshake bei der Gegenstelle

Einfach mal selbst

und

ausführen dann kannst du es selbst nachprüfen statt jemandens Aussage vertrauen zu müssen.

Wäre sehr ungewöhnlich wenn die nur TLS 1.3 aktiviert lassen würden, denn das gäbe ein Aufschrei sehr großen Ausmaßes , das trauen die sich nicht

, das trauen die sich nicht  .

.

Grüße Uwe

Zitat von @eberhartII:

die oben zitierte Antwort habe ich aus dem Netz. Ein Service-Techniker der Telekom meinte das gleiche.

Ich habe auch den Link hinzugefügt.

die oben zitierte Antwort habe ich aus dem Netz. Ein Service-Techniker der Telekom meinte das gleiche.

Ich habe auch den Link hinzugefügt.

Von welcher Gegenstelle reden wir hier? securesmtp.t-online.de:465 ? Wenn ja, die haben hier bei einem Test kein TLS 1.3 aktiviert, nur TLS1, TLS1.1 und TLS 1.2.

Die haben wohl nur SSLv3 abgeschaltet, und das ist auch gut so.

Bei TLS1.3 gibt es kein Handshake bei der Gegenstelle

Einfach mal selbst

openssl s_client -connect securesmtp.t-online.de:465openssl s_client -tls1_3 -connect securesmtp.t-online.de:465Wäre sehr ungewöhnlich wenn die nur TLS 1.3 aktiviert lassen würden, denn das gäbe ein Aufschrei sehr großen Ausmaßes

Grüße Uwe

Der Wortlaut ist eigentlich auch etwas wage.

Sie schreiben ja nur das sie durch die Einführung von TLS1.3 alte Verschlüsselungen abschalten. Nur was sind für die Ebenen alte Verschlüsselungen. Das kann vieles bedeuten.

Zumal Einführung von TLS1.3 bedeutet nicht mal zwangsläufig das sie es unterstützen. Vielleicht ist nur jemand auf den Trichter gekommen das es da was gibt, nach ein paar Jahren.

Sie schreiben ja nur das sie durch die Einführung von TLS1.3 alte Verschlüsselungen abschalten. Nur was sind für die Ebenen alte Verschlüsselungen. Das kann vieles bedeuten.

Zumal Einführung von TLS1.3 bedeutet nicht mal zwangsläufig das sie es unterstützen. Vielleicht ist nur jemand auf den Trichter gekommen das es da was gibt, nach ein paar Jahren.

Zitat von @eberhartII:

Der Telekom-Techniker meinte, mein Gerät müsste mindestens TLS 1.3 beherrschen.

Das ist sehr unwahrscheinlich, damit würde man noch einen viel zu großen Prozentsatz von User abwürgen und würde massive Support calls erzeugen.Der Telekom-Techniker meinte, mein Gerät müsste mindestens TLS 1.3 beherrschen.

Ich frage mich, was ist ursächlich, dass mein Gerät jetzt plötzlich Server-Verbindungsfehler meldet.

Welchen Fehler denn genau?Ich tippe darauf das der Drucker nur noch unsichere TLS Cipher-Suites auf SHA1 Basis nutzen kann und diese auf T-Com Seite nun deaktiviert wurden.

Häng dich doch mal mit einem Sniffer oder Mirror-Port an den Drucker-Anschluss damit lässt sich das schnell klären.

Beantworte doch bitte noch meine Frage zur genutzten Serveradresse. Ist es die oben genannte oder doch eine andere?

Moin Moin

Mein Senf dazu:

Eine Übersichts Liste welche Win Version welche TLS Version unterstützt

docs.microsoft.com/en-us/windows/win32/secauthn/protocols-in-tls ...

Win 7 kann übrigens nur TLS1.0 wenn manche Kunden damit kommen 😉

TLS 1.3 erst Server 2022 und Win 11

TLS 1.2 erst ab Server 2016 und W10 1607

Bei Strato WEIß Ich das die auf TLS 1.2 verpflichtend gegangen sind.

Ich vermute die Telekom dito.

Und leider gibt es einige noch ganz gute MFP die nur TLS 1.0 / SSL 3.0 (dies ist synonym) laufen.

Und dann...

Ist Ein Postfix Mail Server einer der wenigen Lösungen.

Oder ein lokaler Exchange....

(Duck)

Mein Senf dazu:

Eine Übersichts Liste welche Win Version welche TLS Version unterstützt

docs.microsoft.com/en-us/windows/win32/secauthn/protocols-in-tls ...

Win 7 kann übrigens nur TLS1.0 wenn manche Kunden damit kommen 😉

TLS 1.3 erst Server 2022 und Win 11

TLS 1.2 erst ab Server 2016 und W10 1607

Bei Strato WEIß Ich das die auf TLS 1.2 verpflichtend gegangen sind.

Ich vermute die Telekom dito.

Und leider gibt es einige noch ganz gute MFP die nur TLS 1.0 / SSL 3.0 (dies ist synonym) laufen.

Und dann...

Ist Ein Postfix Mail Server einer der wenigen Lösungen.

Oder ein lokaler Exchange....

(Duck)

Ok

Es ist eine wirklich größere Maschine mit optionaler Fiery und 8GB RAM.

konicaminolta.de/de-de/hardware/office/bizhub-c300i

Aber Ich konnte nichts finden was TLS beinhaltet.

--> Konica Support

Oder schau bei dir im System nach

Die haben hier die Einstellung wo man das findet

manuals.konicaminolta.eu/bizhub-PRO-C1070-C1060-C1060L/DE/conten ...

Es ist eine wirklich größere Maschine mit optionaler Fiery und 8GB RAM.

konicaminolta.de/de-de/hardware/office/bizhub-c300i

Aber Ich konnte nichts finden was TLS beinhaltet.

--> Konica Support

Oder schau bei dir im System nach

Die haben hier die Einstellung wo man das findet

manuals.konicaminolta.eu/bizhub-PRO-C1070-C1060-C1060L/DE/conten ...

Moin,

es kommt darauf an, welchen smtp-Server Du benutzt. smtp-t-online.de unterstützt keeine SSL/TLS-verbindungen und kann nicht mehr benutzt werden, um Mails zu verschicken.

Man soll heutzutage securesmtp.t-online.de oder securesmtprelay.t-online.de zu verschiecken von Mails benutzen. Wenn man mal mit nmap oder openssl "draufschaut", sieht man, daß je nach Port TLS 1.0, TLS 1.1 oder TLS 1.2 unterstützt wird mit verschiedenen Verschlüsselungsmethoden, aber nicht alles überall. Von daher halt ich die Aussage "Nur noch TLS 1.3" für falsch. (Siehe auch Protokoll weiter unten).

Generell würde ich auch einen lokalen Relay für Netzwerkgeräte oder sogar lokale Mailclients empfehlen, weil damit das einrichten deutlich einfacher ist. Ob man dazu eine Pi, eine vm für postfix oder einen hmailserver für windows nimmt, ist letztendlich egal.

lks

PS: Protokoll

<code, type=plain>

$ nmap --script ssl-enum-ciphers -p 25 securesmtp.t-online.de

Starting Nmap 7.80 ( nmap.org ) at 2021-09-27 11:47 CEST

Stats: 0:00:00 elapsed; 0 hosts completed (0 up), 1 undergoing Ping Scan

Ping Scan Timing: About 100.00% done; ETC: 11:47 (0:00:00 remaining)

Stats: 0:00:00 elapsed; 0 hosts completed (1 up), 1 undergoing Script Scan

NSE Timing: About 20.00% done; ETC: 11:47 (0:00:04 remaining)

Stats: 0:00:01 elapsed; 0 hosts completed (1 up), 1 undergoing Script Scan

NSE Timing: About 40.00% done; ETC: 11:47 (0:00:02 remaining)

Stats: 0:00:01 elapsed; 0 hosts completed (1 up), 1 undergoing Script Scan

NSE Timing: About 40.00% done; ETC: 11:47 (0:00:02 remaining)

Stats: 0:00:01 elapsed; 0 hosts completed (1 up), 1 undergoing Script Scan

NSE Timing: About 40.00% done; ETC: 11:47 (0:00:03 remaining)

Stats: 0:00:01 elapsed; 0 hosts completed (1 up), 1 undergoing Script Scan

NSE Timing: About 40.00% done; ETC: 11:47 (0:00:03 remaining)

Stats: 0:00:02 elapsed; 0 hosts completed (1 up), 1 undergoing Script Scan

NSE Timing: About 40.00% done; ETC: 11:47 (0:00:03 remaining)

Nmap scan report for securesmtp.t-online.de (194.25.134.46)

Host is up (0.015s latency).

Other addresses for securesmtp.t-online.de (not scanned): 194.25.134.110

rDNS record for 194.25.134.46: sfwd00.sul.t-online.de

PORT STATE SERVICE

25/tcp open smtp

| ssl-enum-ciphers:

| TLSv1.0:

| ciphers:

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp384r1) - A

| TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 1024) - A

| TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - A

| TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - A

| compressors:

| NULL

| cipher preference: server

| warnings:

| Key exchange (dh 1024) of lower strength than certificate key

| TLSv1.2:

| ciphers:

| TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp384r1) - A

| TLS_DHE_RSA_WITH_AES_256_GCM_SHA384 (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_256_CBC_SHA256 (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_128_GCM_SHA256 (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_128_CBC_SHA256 (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 1024) - A

| TLS_RSA_WITH_AES_256_GCM_SHA384 (rsa 2048) - A

| TLS_RSA_WITH_AES_256_CBC_SHA256 (rsa 2048) - A

| TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - A

| TLS_RSA_WITH_AES_128_GCM_SHA256 (rsa 2048) - A

| TLS_RSA_WITH_AES_128_CBC_SHA256 (rsa 2048) - A

| TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - A

| compressors:

| NULL

| cipher preference: server

| warnings:

| Key exchange (dh 1024) of lower strength than certificate key

|_ least strength: A

Nmap done: 1 IP address (1 host up) scanned in 5.21 seconds

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

$ nmap --script ssl-enum-ciphers -p 465 securesmtp.t-online.de

Starting Nmap 7.80 ( nmap.org ) at 2021-09-27 11:46 CEST

Nmap scan report for securesmtp.t-online.de (194.25.134.46)

Host is up (0.013s latency).

Other addresses for securesmtp.t-online.de (not scanned): 194.25.134.110

rDNS record for 194.25.134.46: sfwd00.sul.t-online.de

PORT STATE SERVICE

465/tcp open smtps

| ssl-enum-ciphers:

| TLSv1.0:

| ciphers:

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp384r1) - A

| TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 1024) - A

| TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - A

| TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - A

| compressors:

| NULL

| cipher preference: server

| warnings:

| Key exchange (dh 1024) of lower strength than certificate key

| TLSv1.1:

| ciphers:

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp384r1) - A

| TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 1024) - A

| TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - A

| TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - A

| compressors:

| NULL

| cipher preference: server

| warnings:

| Key exchange (dh 1024) of lower strength than certificate key

| TLSv1.2:

| ciphers:

| TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp384r1) - A

| TLS_DHE_RSA_WITH_AES_256_GCM_SHA384 (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_256_CBC_SHA256 (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_128_GCM_SHA256 (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_128_CBC_SHA256 (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 1024) - A

| TLS_RSA_WITH_AES_256_GCM_SHA384 (rsa 2048) - A

| TLS_RSA_WITH_AES_256_CBC_SHA256 (rsa 2048) - A

| TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - A

| TLS_RSA_WITH_AES_128_GCM_SHA256 (rsa 2048) - A

| TLS_RSA_WITH_AES_128_CBC_SHA256 (rsa 2048) - A

| TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - A

| compressors:

| NULL

| cipher preference: server

| warnings:

| Key exchange (dh 1024) of lower strength than certificate key

|_ least strength: A

Nmap done: 1 IP address (1 host up) scanned in 2.23 seconds

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

$ nmap --script ssl-enum-ciphers -p 587 securesmtp.t-online.de

Starting Nmap 7.80 ( nmap.org ) at 2021-09-27 11:46 CEST

Stats: 0:00:05 elapsed; 0 hosts completed (1 up), 1 undergoing Script Scan

NSE Timing: About 60.00% done; ETC: 11:47 (0:00:03 remaining)

Nmap scan report for securesmtp.t-online.de (194.25.134.46)

Host is up (0.013s latency).

Other addresses for securesmtp.t-online.de (not scanned): 194.25.134.110

rDNS record for 194.25.134.46: sfwd00.sul.t-online.de

PORT STATE SERVICE

587/tcp open submission

| ssl-enum-ciphers:

| TLSv1.0:

| ciphers:

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp384r1) - A

| TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 1024) - A

| TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - A

| TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - A

| compressors:

| NULL

| cipher preference: server

| warnings:

| Key exchange (dh 1024) of lower strength than certificate key

| TLSv1.1:

| ciphers:

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp384r1) - A

| TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 1024) - A

| TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - A

| TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - A

| compressors:

| NULL

| cipher preference: server

| warnings:

| Key exchange (dh 1024) of lower strength than certificate key

| TLSv1.2:

| ciphers:

| TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp384r1) - A

| TLS_DHE_RSA_WITH_AES_256_GCM_SHA384 (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_256_CBC_SHA256 (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_128_GCM_SHA256 (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_128_CBC_SHA256 (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 1024) - A

| TLS_RSA_WITH_AES_256_GCM_SHA384 (rsa 2048) - A

| TLS_RSA_WITH_AES_256_CBC_SHA256 (rsa 2048) - A

| TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - A

| TLS_RSA_WITH_AES_128_GCM_SHA256 (rsa 2048) - A

| TLS_RSA_WITH_AES_128_CBC_SHA256 (rsa 2048) - A

| TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - A

| compressors:

| NULL

| cipher preference: server

| warnings:

| Key exchange (dh 1024) of lower strength than certificate key

|_ least strength: A

Nmap done: 1 IP address (1 host up) scanned in 5.02 seconds

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

$ nmap --script ssl-enum-ciphers -p 25 securesmtprelay.t-online.de

Starting Nmap 7.80 ( nmap.org ) at 2021-09-27 11:47 CEST

Nmap scan report for securesmtprelay.t-online.de (194.25.134.102)

Host is up (0.013s latency).

PORT STATE SERVICE

25/tcp open smtp

| ssl-enum-ciphers:

| TLSv1.1:

| ciphers:

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp384r1) - A

| TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 1024) - A

| TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - A

| TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - A

| compressors:

| NULL

| cipher preference: server

| warnings:

| Key exchange (dh 1024) of lower strength than certificate key

| TLSv1.2:

| ciphers:

| TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp384r1) - A

| TLS_DHE_RSA_WITH_AES_256_GCM_SHA384 (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_256_CBC_SHA256 (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_128_GCM_SHA256 (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_128_CBC_SHA256 (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 1024) - A

| TLS_RSA_WITH_AES_256_GCM_SHA384 (rsa 2048) - A

| TLS_RSA_WITH_AES_256_CBC_SHA256 (rsa 2048) - A

| TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - A

| TLS_RSA_WITH_AES_128_GCM_SHA256 (rsa 2048) - A

| TLS_RSA_WITH_AES_128_CBC_SHA256 (rsa 2048) - A

| TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - A

| compressors:

| NULL

| cipher preference: server

| warnings:

| Key exchange (dh 1024) of lower strength than certificate key

|_ least strength: A

Nmap done: 1 IP address (1 host up) scanned in 4.01 seconds

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

$ nmap --script ssl-enum-ciphers -p 465 securesmtprelay.t-online.de

Starting Nmap 7.80 ( nmap.org ) at 2021-09-27 11:47 CEST

Nmap scan report for securesmtprelay.t-online.de (194.25.134.102)

Host is up (0.012s latency).

PORT STATE SERVICE

465/tcp open smtps

| ssl-enum-ciphers:

| TLSv1.0:

| ciphers:

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp384r1) - A

| TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 1024) - A

| TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - A

| TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - A

| compressors:

| NULL

| cipher preference: server

| warnings:

| Key exchange (dh 1024) of lower strength than certificate key

| TLSv1.1:

| ciphers:

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp384r1) - A

| TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 1024) - A

| TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - A

| TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - A

| compressors:

| NULL

| cipher preference: server

| warnings:

| Key exchange (dh 1024) of lower strength than certificate key

| TLSv1.2:

| ciphers:

| TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp384r1) - A

| TLS_DHE_RSA_WITH_AES_256_GCM_SHA384 (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_256_CBC_SHA256 (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_128_GCM_SHA256 (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_128_CBC_SHA256 (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 1024) - A

| TLS_RSA_WITH_AES_256_GCM_SHA384 (rsa 2048) - A

| TLS_RSA_WITH_AES_256_CBC_SHA256 (rsa 2048) - A

| TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - A

| TLS_RSA_WITH_AES_128_GCM_SHA256 (rsa 2048) - A

| TLS_RSA_WITH_AES_128_CBC_SHA256 (rsa 2048) - A

| TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - A

| compressors:

| NULL

| cipher preference: server

| warnings:

| Key exchange (dh 1024) of lower strength than certificate key

|_ least strength: A

Nmap done: 1 IP address (1 host up) scanned in 2.22 seconds

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

$ nmap --script ssl-enum-ciphers -p 587 securesmtprelay.t-online.de

Starting Nmap 7.80 ( nmap.org ) at 2021-09-27 11:47 CEST

Nmap scan report for securesmtprelay.t-online.de (194.25.134.102)

Host is up (0.012s latency).

PORT STATE SERVICE

587/tcp closed submission

Nmap done: 1 IP address (1 host up) scanned in 0.27 seconds

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

$ nmap --script ssl-enum-ciphers -p 25 smtp.t-online.de

Starting Nmap 7.80 ( nmap.org ) at 2021-09-27 11:47 CEST

Note: Host seems down. If it is really up, but blocking our ping probes, try -Pn

Nmap done: 1 IP address (0 hosts up) scanned in 3.27 seconds

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

$ nmap --script ssl-enum-ciphers -p 465 smtp.t-online.de

Starting Nmap 7.80 ( nmap.org ) at 2021-09-27 11:47 CEST

Note: Host seems down. If it is really up, but blocking our ping probes, try -Pn

Nmap done: 1 IP address (0 hosts up) scanned in 3.26 seconds

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

$ nmap --script ssl-enum-ciphers -p 587 smtp.t-online.de

Starting Nmap 7.80 ( nmap.org ) at 2021-09-27 11:47 CEST

Note: Host seems down. If it is really up, but blocking our ping probes, try -Pn

Nmap done: 1 IP address (0 hosts up) scanned in 3.25 seconds

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

es kommt darauf an, welchen smtp-Server Du benutzt. smtp-t-online.de unterstützt keeine SSL/TLS-verbindungen und kann nicht mehr benutzt werden, um Mails zu verschicken.

Man soll heutzutage securesmtp.t-online.de oder securesmtprelay.t-online.de zu verschiecken von Mails benutzen. Wenn man mal mit nmap oder openssl "draufschaut", sieht man, daß je nach Port TLS 1.0, TLS 1.1 oder TLS 1.2 unterstützt wird mit verschiedenen Verschlüsselungsmethoden, aber nicht alles überall. Von daher halt ich die Aussage "Nur noch TLS 1.3" für falsch. (Siehe auch Protokoll weiter unten).

Generell würde ich auch einen lokalen Relay für Netzwerkgeräte oder sogar lokale Mailclients empfehlen, weil damit das einrichten deutlich einfacher ist. Ob man dazu eine Pi, eine vm für postfix oder einen hmailserver für windows nimmt, ist letztendlich egal.

lks

PS: Protokoll

<code, type=plain>

$ nmap --script ssl-enum-ciphers -p 25 securesmtp.t-online.de

Starting Nmap 7.80 ( nmap.org ) at 2021-09-27 11:47 CEST

Stats: 0:00:00 elapsed; 0 hosts completed (0 up), 1 undergoing Ping Scan

Ping Scan Timing: About 100.00% done; ETC: 11:47 (0:00:00 remaining)

Stats: 0:00:00 elapsed; 0 hosts completed (1 up), 1 undergoing Script Scan

NSE Timing: About 20.00% done; ETC: 11:47 (0:00:04 remaining)

Stats: 0:00:01 elapsed; 0 hosts completed (1 up), 1 undergoing Script Scan

NSE Timing: About 40.00% done; ETC: 11:47 (0:00:02 remaining)

Stats: 0:00:01 elapsed; 0 hosts completed (1 up), 1 undergoing Script Scan

NSE Timing: About 40.00% done; ETC: 11:47 (0:00:02 remaining)

Stats: 0:00:01 elapsed; 0 hosts completed (1 up), 1 undergoing Script Scan

NSE Timing: About 40.00% done; ETC: 11:47 (0:00:03 remaining)

Stats: 0:00:01 elapsed; 0 hosts completed (1 up), 1 undergoing Script Scan

NSE Timing: About 40.00% done; ETC: 11:47 (0:00:03 remaining)

Stats: 0:00:02 elapsed; 0 hosts completed (1 up), 1 undergoing Script Scan

NSE Timing: About 40.00% done; ETC: 11:47 (0:00:03 remaining)

Nmap scan report for securesmtp.t-online.de (194.25.134.46)

Host is up (0.015s latency).

Other addresses for securesmtp.t-online.de (not scanned): 194.25.134.110

rDNS record for 194.25.134.46: sfwd00.sul.t-online.de

PORT STATE SERVICE

25/tcp open smtp

| ssl-enum-ciphers:

| TLSv1.0:

| ciphers:

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp384r1) - A

| TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 1024) - A

| TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - A

| TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - A

| compressors:

| NULL

| cipher preference: server

| warnings:

| Key exchange (dh 1024) of lower strength than certificate key

| TLSv1.2:

| ciphers:

| TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp384r1) - A

| TLS_DHE_RSA_WITH_AES_256_GCM_SHA384 (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_256_CBC_SHA256 (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_128_GCM_SHA256 (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_128_CBC_SHA256 (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 1024) - A

| TLS_RSA_WITH_AES_256_GCM_SHA384 (rsa 2048) - A

| TLS_RSA_WITH_AES_256_CBC_SHA256 (rsa 2048) - A

| TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - A

| TLS_RSA_WITH_AES_128_GCM_SHA256 (rsa 2048) - A

| TLS_RSA_WITH_AES_128_CBC_SHA256 (rsa 2048) - A

| TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - A

| compressors:

| NULL

| cipher preference: server

| warnings:

| Key exchange (dh 1024) of lower strength than certificate key

|_ least strength: A

Nmap done: 1 IP address (1 host up) scanned in 5.21 seconds

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

$ nmap --script ssl-enum-ciphers -p 465 securesmtp.t-online.de

Starting Nmap 7.80 ( nmap.org ) at 2021-09-27 11:46 CEST

Nmap scan report for securesmtp.t-online.de (194.25.134.46)

Host is up (0.013s latency).

Other addresses for securesmtp.t-online.de (not scanned): 194.25.134.110

rDNS record for 194.25.134.46: sfwd00.sul.t-online.de

PORT STATE SERVICE

465/tcp open smtps

| ssl-enum-ciphers:

| TLSv1.0:

| ciphers:

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp384r1) - A

| TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 1024) - A

| TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - A

| TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - A

| compressors:

| NULL

| cipher preference: server

| warnings:

| Key exchange (dh 1024) of lower strength than certificate key

| TLSv1.1:

| ciphers:

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp384r1) - A

| TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 1024) - A

| TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - A

| TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - A

| compressors:

| NULL

| cipher preference: server

| warnings:

| Key exchange (dh 1024) of lower strength than certificate key

| TLSv1.2:

| ciphers:

| TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp384r1) - A

| TLS_DHE_RSA_WITH_AES_256_GCM_SHA384 (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_256_CBC_SHA256 (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_128_GCM_SHA256 (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_128_CBC_SHA256 (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 1024) - A

| TLS_RSA_WITH_AES_256_GCM_SHA384 (rsa 2048) - A

| TLS_RSA_WITH_AES_256_CBC_SHA256 (rsa 2048) - A

| TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - A

| TLS_RSA_WITH_AES_128_GCM_SHA256 (rsa 2048) - A

| TLS_RSA_WITH_AES_128_CBC_SHA256 (rsa 2048) - A

| TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - A

| compressors:

| NULL

| cipher preference: server

| warnings:

| Key exchange (dh 1024) of lower strength than certificate key

|_ least strength: A

Nmap done: 1 IP address (1 host up) scanned in 2.23 seconds

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

$ nmap --script ssl-enum-ciphers -p 587 securesmtp.t-online.de

Starting Nmap 7.80 ( nmap.org ) at 2021-09-27 11:46 CEST

Stats: 0:00:05 elapsed; 0 hosts completed (1 up), 1 undergoing Script Scan

NSE Timing: About 60.00% done; ETC: 11:47 (0:00:03 remaining)

Nmap scan report for securesmtp.t-online.de (194.25.134.46)

Host is up (0.013s latency).

Other addresses for securesmtp.t-online.de (not scanned): 194.25.134.110

rDNS record for 194.25.134.46: sfwd00.sul.t-online.de

PORT STATE SERVICE

587/tcp open submission

| ssl-enum-ciphers:

| TLSv1.0:

| ciphers:

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp384r1) - A

| TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 1024) - A

| TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - A

| TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - A

| compressors:

| NULL

| cipher preference: server

| warnings:

| Key exchange (dh 1024) of lower strength than certificate key

| TLSv1.1:

| ciphers:

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp384r1) - A

| TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 1024) - A

| TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - A

| TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - A

| compressors:

| NULL

| cipher preference: server

| warnings:

| Key exchange (dh 1024) of lower strength than certificate key

| TLSv1.2:

| ciphers:

| TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp384r1) - A

| TLS_DHE_RSA_WITH_AES_256_GCM_SHA384 (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_256_CBC_SHA256 (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_128_GCM_SHA256 (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_128_CBC_SHA256 (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 1024) - A

| TLS_RSA_WITH_AES_256_GCM_SHA384 (rsa 2048) - A

| TLS_RSA_WITH_AES_256_CBC_SHA256 (rsa 2048) - A

| TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - A

| TLS_RSA_WITH_AES_128_GCM_SHA256 (rsa 2048) - A

| TLS_RSA_WITH_AES_128_CBC_SHA256 (rsa 2048) - A

| TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - A

| compressors:

| NULL

| cipher preference: server

| warnings:

| Key exchange (dh 1024) of lower strength than certificate key

|_ least strength: A

Nmap done: 1 IP address (1 host up) scanned in 5.02 seconds

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

$ nmap --script ssl-enum-ciphers -p 25 securesmtprelay.t-online.de

Starting Nmap 7.80 ( nmap.org ) at 2021-09-27 11:47 CEST

Nmap scan report for securesmtprelay.t-online.de (194.25.134.102)

Host is up (0.013s latency).

PORT STATE SERVICE

25/tcp open smtp

| ssl-enum-ciphers:

| TLSv1.1:

| ciphers:

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp384r1) - A

| TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 1024) - A

| TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - A

| TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - A

| compressors:

| NULL

| cipher preference: server

| warnings:

| Key exchange (dh 1024) of lower strength than certificate key

| TLSv1.2:

| ciphers:

| TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp384r1) - A

| TLS_DHE_RSA_WITH_AES_256_GCM_SHA384 (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_256_CBC_SHA256 (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_128_GCM_SHA256 (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_128_CBC_SHA256 (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 1024) - A

| TLS_RSA_WITH_AES_256_GCM_SHA384 (rsa 2048) - A

| TLS_RSA_WITH_AES_256_CBC_SHA256 (rsa 2048) - A

| TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - A

| TLS_RSA_WITH_AES_128_GCM_SHA256 (rsa 2048) - A

| TLS_RSA_WITH_AES_128_CBC_SHA256 (rsa 2048) - A

| TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - A

| compressors:

| NULL

| cipher preference: server

| warnings:

| Key exchange (dh 1024) of lower strength than certificate key

|_ least strength: A

Nmap done: 1 IP address (1 host up) scanned in 4.01 seconds

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

$ nmap --script ssl-enum-ciphers -p 465 securesmtprelay.t-online.de

Starting Nmap 7.80 ( nmap.org ) at 2021-09-27 11:47 CEST

Nmap scan report for securesmtprelay.t-online.de (194.25.134.102)

Host is up (0.012s latency).

PORT STATE SERVICE

465/tcp open smtps

| ssl-enum-ciphers:

| TLSv1.0:

| ciphers:

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp384r1) - A

| TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 1024) - A

| TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - A

| TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - A

| compressors:

| NULL

| cipher preference: server

| warnings:

| Key exchange (dh 1024) of lower strength than certificate key

| TLSv1.1:

| ciphers:

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp384r1) - A

| TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 1024) - A

| TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - A

| TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - A

| compressors:

| NULL

| cipher preference: server

| warnings:

| Key exchange (dh 1024) of lower strength than certificate key

| TLSv1.2:

| ciphers:

| TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 (secp384r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (secp384r1) - A

| TLS_DHE_RSA_WITH_AES_256_GCM_SHA384 (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_256_CBC_SHA256 (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_256_CBC_SHA (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_128_GCM_SHA256 (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_128_CBC_SHA256 (dh 1024) - A

| TLS_DHE_RSA_WITH_AES_128_CBC_SHA (dh 1024) - A

| TLS_RSA_WITH_AES_256_GCM_SHA384 (rsa 2048) - A

| TLS_RSA_WITH_AES_256_CBC_SHA256 (rsa 2048) - A

| TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - A

| TLS_RSA_WITH_AES_128_GCM_SHA256 (rsa 2048) - A

| TLS_RSA_WITH_AES_128_CBC_SHA256 (rsa 2048) - A

| TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - A

| compressors:

| NULL

| cipher preference: server

| warnings:

| Key exchange (dh 1024) of lower strength than certificate key

|_ least strength: A

Nmap done: 1 IP address (1 host up) scanned in 2.22 seconds

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

$ nmap --script ssl-enum-ciphers -p 587 securesmtprelay.t-online.de

Starting Nmap 7.80 ( nmap.org ) at 2021-09-27 11:47 CEST

Nmap scan report for securesmtprelay.t-online.de (194.25.134.102)

Host is up (0.012s latency).

PORT STATE SERVICE

587/tcp closed submission

Nmap done: 1 IP address (1 host up) scanned in 0.27 seconds

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

$ nmap --script ssl-enum-ciphers -p 25 smtp.t-online.de

Starting Nmap 7.80 ( nmap.org ) at 2021-09-27 11:47 CEST

Note: Host seems down. If it is really up, but blocking our ping probes, try -Pn

Nmap done: 1 IP address (0 hosts up) scanned in 3.27 seconds

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

$ nmap --script ssl-enum-ciphers -p 465 smtp.t-online.de

Starting Nmap 7.80 ( nmap.org ) at 2021-09-27 11:47 CEST

Note: Host seems down. If it is really up, but blocking our ping probes, try -Pn

Nmap done: 1 IP address (0 hosts up) scanned in 3.26 seconds

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

$ nmap --script ssl-enum-ciphers -p 587 smtp.t-online.de

Starting Nmap 7.80 ( nmap.org ) at 2021-09-27 11:47 CEST

Note: Host seems down. If it is really up, but blocking our ping probes, try -Pn

Nmap done: 1 IP address (0 hosts up) scanned in 3.25 seconds

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

Das stimmt so nicht, in Win7 / Server 2008(R2) / Server 2012(R2) wurde das nach dem schon lange verfügbaren Update auch TLS1.2 nachgerüstet:

support.microsoft.com/de-de/topic/update-zum-aktivieren-von-tls- ...

support.microsoft.com/de-de/topic/update-zum-aktivieren-von-tls- ...

Habe mal bei das Verlinkte gelesen: Da steht nur, daß die TLS 1.3 eingeführt haben und daher einige alte (unsichere) Verschlüsselungsmethoden wegfallen und nicht mehr unterstützt werden. Da steht nichts davon, daß TLS 1.0 bis 1.2 nicht mehr unterstützt würden.

Vermutlich verwendet Dein Bizhub eine unsichere Verschlüsselungsmethode, neudeutsch "cipher" genannt. Da wird ohne Firmware-Update nichts gehen. Das einfachste ist, wie schon in den anderen Beiträgen geschrieben, ein lokales Relay einzurichten.

lks

manualsdir.com/manuals/474658/konica-minolta-bizhub-c300.html?pa ...

Dort wird keine TLS version erwähnt.

In der Kyo Welt ist das gleich bedeutend mit kein TLS höher 1.0.

Vor allem da es "nur" eine 30 Seiten Maschine ist.

Sehr gut ausgestattet, aber keine wirklich teure die dann mit versorgt wird beim FW Erstellen mit TLS1.2 da es ein "Prestige" Objekt ist.

Die unterstützen BS sind:

Betriebssysteme Windows 98/SE/ME/NT4.0/2000/

XP/XP64

Macintosh 9.x/10.x, oder höher

Server NT4.0/2000/2003, Unix*,

Linux*, Citrix*

Dort wird keine TLS version erwähnt.

In der Kyo Welt ist das gleich bedeutend mit kein TLS höher 1.0.

Vor allem da es "nur" eine 30 Seiten Maschine ist.

Sehr gut ausgestattet, aber keine wirklich teure die dann mit versorgt wird beim FW Erstellen mit TLS1.2 da es ein "Prestige" Objekt ist.

Die unterstützen BS sind:

Betriebssysteme Windows 98/SE/ME/NT4.0/2000/

XP/XP64

Macintosh 9.x/10.x, oder höher

Server NT4.0/2000/2003, Unix*,

Linux*, Citrix*

Hallo Zusammen,

da hier die Systemtypen durcheinander gewürfelt werden, zur Sicherheit:

-> der Thread-Ersteller nutzt eine ca. 15 Jahre alte Konica Minolta bizhub C300 (ohne i)

-> TomTomBon verlinkt teilweise auf die Neumaschine Konica Minolta bizhub C300i (mit i)

eine 15 Jahre alte Maschine kann heutige Verschlüsselungsstandards leider nicht mehr unterstützen, da einfach zu alt und von der Leistungsfähigkeit nicht vergleichbar mit den heutigen Anforderungen. Von daher bleibt nur der Weg über das Relay oder ein Austausch auf ein jüngeres System.

Grüße I.

da hier die Systemtypen durcheinander gewürfelt werden, zur Sicherheit:

-> der Thread-Ersteller nutzt eine ca. 15 Jahre alte Konica Minolta bizhub C300 (ohne i)

-> TomTomBon verlinkt teilweise auf die Neumaschine Konica Minolta bizhub C300i (mit i)

eine 15 Jahre alte Maschine kann heutige Verschlüsselungsstandards leider nicht mehr unterstützen, da einfach zu alt und von der Leistungsfähigkeit nicht vergleichbar mit den heutigen Anforderungen. Von daher bleibt nur der Weg über das Relay oder ein Austausch auf ein jüngeres System.

Grüße I.

Servus @eberhartII,

wie oben schon erwähnt wurde wäre in deinem Fall nun ein lokales Mail-Relay eine Lösung, z.B. in Postfix-Manier

legacy.thomas-leister.de/postfix-als-smarthost-mail-relay-fuer-a ...

Das kannst du bspw. auf einem Raspberry Pi oder auch einer VM laufen lassen. Auf dem Drucker stellst du dann das lokale Mail-Relay als SMTP-Server ein und das Mail-Relay übernimmt dann die weitere Mailzustellung via Smarthost und aktuellem TLS zu deinem Provider. Da man das lokale Relay so konfigurieren kann das entweder kein SSL/TLS benötigt wird oder die Ciphers für den Drucker passen kann dieser wieder Mails wie gewohnt zustellen.

Grüße Uwe

wie oben schon erwähnt wurde wäre in deinem Fall nun ein lokales Mail-Relay eine Lösung, z.B. in Postfix-Manier

legacy.thomas-leister.de/postfix-als-smarthost-mail-relay-fuer-a ...

Das kannst du bspw. auf einem Raspberry Pi oder auch einer VM laufen lassen. Auf dem Drucker stellst du dann das lokale Mail-Relay als SMTP-Server ein und das Mail-Relay übernimmt dann die weitere Mailzustellung via Smarthost und aktuellem TLS zu deinem Provider. Da man das lokale Relay so konfigurieren kann das entweder kein SSL/TLS benötigt wird oder die Ciphers für den Drucker passen kann dieser wieder Mails wie gewohnt zustellen.

Kann ich selbst ein Zertifikat erstellen? So das die Funktion scan to e-mail wieder funktioniert?

Nein, das ändert nichts an dem Grundproblem der veralteten Ciphers des Druckers.Grüße Uwe

@IceAge

Danke für die Korrektur.

Doofer Fehler

Sprich die Maschine ist nicht ganz so gut Ausgerüstet.

Das Problem ist aber das gleiche.

Sie ist zu alt.

@eberhartll

Was die Kollegen meinen:

Es wird im lokalen Netz ein Mail Relay eingerichtet.

Der ist eine Zwischenstation beim Mailverkehr dann.

Der verbindet sich mit hoher Sicherheit zum Provider und gibt das dann intern mit geringer Sicherheit weiter

Danke für die Korrektur.

Doofer Fehler

Sprich die Maschine ist nicht ganz so gut Ausgerüstet.

Das Problem ist aber das gleiche.

Sie ist zu alt.

@eberhartll

Was die Kollegen meinen:

Es wird im lokalen Netz ein Mail Relay eingerichtet.

Der ist eine Zwischenstation beim Mailverkehr dann.

Der verbindet sich mit hoher Sicherheit zum Provider und gibt das dann intern mit geringer Sicherheit weiter

Zitat von @TomTomBon:

@IceAge

Danke für die Korrektur.

Doofer Fehler

Sprich die Maschine ist nicht ganz so gut Ausgerüstet.

Das Problem ist aber das gleiche.

Sie ist zu alt.

@eberhartll

Was die Kollegen meinen:

Es wird im lokalen Netz ein Mail Relay eingerichtet.

Der ist eine Zwischenstation beim Mailverkehr dann.

Der verbindet sich mit hoher Sicherheit zum Provider und gibt das dann intern mit geringer Sicherheit weiter

@IceAge

Danke für die Korrektur.

Doofer Fehler

Sprich die Maschine ist nicht ganz so gut Ausgerüstet.

Das Problem ist aber das gleiche.

Sie ist zu alt.

@eberhartll

Was die Kollegen meinen:

Es wird im lokalen Netz ein Mail Relay eingerichtet.

Der ist eine Zwischenstation beim Mailverkehr dann.

Der verbindet sich mit hoher Sicherheit zum Provider und gibt das dann intern mit geringer Sicherheit weiter

Kein Problem, gern. Für die damalige Zeit war sie sensationell ausgerüstet … ist halt 15 Jahre her …

Und ist immer noch gut.

Wir haben auch Maschinen die 15 Jahre alt sind und noch gut sind.

Manche sind sehr eigen. Und vor allem anders vom Verhalten als aktuelle :-p

Aber wenn man sich daran gewöhnt hat, war die Qualität gut.

Nicht schlechter als bei meinem einfach TintenP**MFP das Ich zu Hause habe.

Nur halt die Schnittstellen sind überaltert.

Wobei manche der alten FTPs können

PS:

Wir hatten eine alte vor dem Umzug, an die habe Ich immer gerne die Azubi gejagt.

Die war zum einen eigen (zB 1x LAN für Druck & 1x LAN für Scan) , zum anderen hatte sie alle Eigenheiten die auch moderne haben.

Nur hat das eine moderne Modell die eine Eigenheit, das andere eine andere.

Und dieses Modell hatte sie alle :-p

Mein Nachfolger bei den Azubi konnte mich verstehen. Ich hatte Ihn auch auf die Kiste gejagt. Und er hatte daran gelernt.

Wir haben auch Maschinen die 15 Jahre alt sind und noch gut sind.

Manche sind sehr eigen. Und vor allem anders vom Verhalten als aktuelle :-p

Aber wenn man sich daran gewöhnt hat, war die Qualität gut.

Nicht schlechter als bei meinem einfach TintenP**MFP das Ich zu Hause habe.

Nur halt die Schnittstellen sind überaltert.

Wobei manche der alten FTPs können

PS:

Wir hatten eine alte vor dem Umzug, an die habe Ich immer gerne die Azubi gejagt.

Die war zum einen eigen (zB 1x LAN für Druck & 1x LAN für Scan) , zum anderen hatte sie alle Eigenheiten die auch moderne haben.

Nur hat das eine moderne Modell die eine Eigenheit, das andere eine andere.

Und dieses Modell hatte sie alle :-p

Mein Nachfolger bei den Azubi konnte mich verstehen. Ich hatte Ihn auch auf die Kiste gejagt. Und er hatte daran gelernt.