Open VPN Konfiguration

Hallo zusammen,

im Büro habe ich einen Server aufgesetzt mit Debian 9 und darauf OMV installiert um das ganze über ein Webgui zu verwalten.

In den OMV extras gibt es dann das OpenVPN plugin.

Das habe installiert und alles einrichtet und habe nun Verbindung von außen ab unseren Server aber auch ins restliche Netzwerk. Das wollte ich eigentlich nicht.

Aus einer manuellen Test-Installation, von OpenVPN, auf einem BananaPi habe ich aber eigentlich in Erinnerung das ich, wenn ich das denn möchte , eine statische route auf der FritzBox vergeben muss.

Dem ist aber momentan nicht so. Nun gehe ich davon aus das in meiner server.conf eine Route eingetragen wurde. Leider bin ich in dem Thema noch nicht so drin um genau zu wissen was ich da genau entfernen muss und hoffe mir kann da jemand helfen.

hier mal ein Auszug aus der conf datei . Wenn ihr noch anderes Infos braucht einfach sagen..

danke schonmal für eure Hilfe

im Büro habe ich einen Server aufgesetzt mit Debian 9 und darauf OMV installiert um das ganze über ein Webgui zu verwalten.

In den OMV extras gibt es dann das OpenVPN plugin.

Das habe installiert und alles einrichtet und habe nun Verbindung von außen ab unseren Server aber auch ins restliche Netzwerk. Das wollte ich eigentlich nicht.

Aus einer manuellen Test-Installation, von OpenVPN, auf einem BananaPi habe ich aber eigentlich in Erinnerung das ich, wenn ich das denn möchte , eine statische route auf der FritzBox vergeben muss.

Dem ist aber momentan nicht so. Nun gehe ich davon aus das in meiner server.conf eine Route eingetragen wurde. Leider bin ich in dem Thema noch nicht so drin um genau zu wissen was ich da genau entfernen muss und hoffe mir kann da jemand helfen.

....

topology subnet

server 10.66.66.0 255.255.255.0

ifconfig-pool-persist ipp.txt

;push "route 10.66.3.0 255.255.255.0"

push "redirect-gateway def1 bypass-dhcp"

push "dhcp-option DNS 10.66.3.1"

;client-to-client

keepalive 10 120

comp-lzo

;plugin /usr/lib/openvpn/openvpn-plugin-auth-pam.so login

.....hier mal ein Auszug aus der conf datei . Wenn ihr noch anderes Infos braucht einfach sagen..

danke schonmal für eure Hilfe

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 395337

Url: https://administrator.de/forum/open-vpn-konfiguration-395337.html

Ausgedruckt am: 02.08.2025 um 13:08 Uhr

14 Kommentare

Neuester Kommentar

Moin,

Was ist denn OMV? Meinst du Openmediavault?

Den Satz verstehe ich nicht ganz. Du hast nun alles eingerichtet, der Tunnel funktioniert auch aber du kannst nun auch auf andere Geräte im Remote Netz zugreifen, auf die der Zugriff über den VPN nicht gewünscht ist?

Dann solltest du uns mal mehr über dein Netz erzählen.

Sind die Geräte im selben VLAN? Wenn ja, dann musst du diese in ein separates VLAN verschieben oder Firewall Regeln erstellen.

Entweder bei den VPN Server oder einzeln bei den Geräten lokal. Normalerweise erstellt man einen VPN nur auf einer Firewall oder zumindest bei einem Router. Dann hat man solch ein Problem gar nicht und man bohrt sich auch kein Loch in das interne Netz.

Daher: warum möchtest du das so realisieren? Du hast dabei nur Nachteile, insbesondere wenn der VPN Server gleichzeitig ein NAS ist.

Viele Grüße

Exception

im Büro habe ich einen Server aufgesetzt mit Debian 9 und darauf OMV installiert

Was ist denn OMV? Meinst du Openmediavault?

Das habe installiert und alles einrichtet und habe nun Verbindung von außen ab unseren Server aber auch ins restliche Netzwerk. Das wollte ich eigentlich nicht.

Den Satz verstehe ich nicht ganz. Du hast nun alles eingerichtet, der Tunnel funktioniert auch aber du kannst nun auch auf andere Geräte im Remote Netz zugreifen, auf die der Zugriff über den VPN nicht gewünscht ist?

Dann solltest du uns mal mehr über dein Netz erzählen.

Sind die Geräte im selben VLAN? Wenn ja, dann musst du diese in ein separates VLAN verschieben oder Firewall Regeln erstellen.

Entweder bei den VPN Server oder einzeln bei den Geräten lokal. Normalerweise erstellt man einen VPN nur auf einer Firewall oder zumindest bei einem Router. Dann hat man solch ein Problem gar nicht und man bohrt sich auch kein Loch in das interne Netz.

Daher: warum möchtest du das so realisieren? Du hast dabei nur Nachteile, insbesondere wenn der VPN Server gleichzeitig ein NAS ist.

Viele Grüße

Exception

Es ist so. Ich habe eine Fritzbox A an der das Internet hängt mit IP Bereich A. Daran ist wiederum die Fritzbox B angeschlossen mit eigenem IP Bereich B.

Oha. Eine Router Kaskade aus zwei Fritzboxen. Ich würde dir raten dieses Konstrukt dringend durch einen anständigen Router oder Firewall mit VLAN Funktionalität zu ersetzen.

Was ich halt nicht verstehe das VPN öffnet ein netz 10.66.66.0/24 und die anderen Teilnehmer sind im Netz 10.66.3.0/24 und Privat (eltern) 10.66.2.0/24

Ganz einfach.

In deiner OpenVPN Konfiguration wird das Gateway des Clients auf den VPN Server umgebogen. Der OpenVPN Server schickt den Request an sein Gateway und die Fritzbox macht ja NAT. Somit brauchst du auch keine Route zu Netz A.

Du könntest einfach den Parameter (push "redirect-gateway def1 bypass-dhcp") auskommentieren/entfernen oder eben entsprechende Firewall Regeln bei dem OpenVPN Server erstellen. Würde aber dir eher raten, das gesamte Netzwerkkonzept zu überdenken.

Wie gesagt: schnellstmöglich ändern, insbesondere da es sich offensichtlich um ein geschäftliches Umfeld handelt.

eine statische route auf der FritzBox vergeben muss.

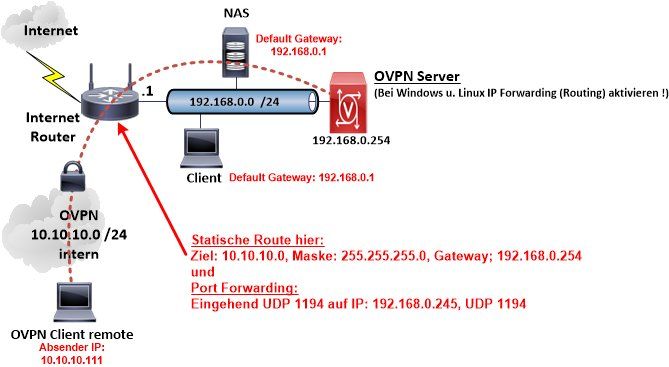

Ja das ist richtig !Das interne VPN IP Netz was du mit server 10.10.10.0 255.255.255.0 z.B. in der Openvpn server.conf konfigurierst MUSS die FritzBox dann logischerweise über das lokale LAN Interface deines Debian Servers routen um die Clients zu erreichen.

Also:

Zielnetz: 10.10.10.0, Maske: 255.255.255.0, Gateway: <LAN_IP_Debian>

Ein Bild sagt mehr als tausend (Foren) Worte...

Ohne diese Route würde der Internet Router das an seinen Provider (Default Route) schicken und damit dann ins Daten Nirwana (Private RFC 1918 IPs werden gelöscht im Internet)

Dem Debian musst du natürlich noch IPv4 Forwarding (Routing) aktivieren sonst ist auch das sinnfrei. Er routet ja auch selber zwischen dem lokalen LAN und dem internen OVPN IP Netz und ohne Routing kommt dann logischerweise nix an da.

Also #net.ipv4.ip_forward=1 in der Datei /etc/sysctl.conf entkommentieren (# entfernen) und den Debian rebooten.

Fertisch

Nachteil:

Du musst ein Loch in deine FritzBox Firewall bohren und Internet Traffic ungeschützt ins interne LAN auf den Server lassen. Keine gute Idee !

Deshalb terminiert man sinnvollerweise VPNs immer direkt auf der Peripherie wie Router oder Firewall.

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Hilfreich auch: Ein VPN Protokoll nutzen was keine weitere Zusatzsoftware erfordert sondern man bordeigene Clients nutzen kann sofern man mobile User anbindet. Reduziert den Verwaltungs Overhead.

Bei LAN zu LAN ist OVPN wieder eine gute Wahl.

Warum man, wenn man eh schon einen solchen VPN fähigen Router wie die FritzBox hat der das könnte, sich überflüssigerweise noch einen weiteren VPN Server ins lokale Netz dazustellt und die Router Firewall unsicherer macht muss man auch erstmal verstehen...aber egal, du hast sicher gute Gründe. Ist ja auch nicht das eigentliche Thema hier im Thread.

Hallo,

Kuck dir das mal an. OpenVPN Installation

Damit habe ich auch mein Debian OpenVPN Server eingerichtet und komme auch ins lokale Netzwerk.

Gruß

Kuck dir das mal an. OpenVPN Installation

Damit habe ich auch mein Debian OpenVPN Server eingerichtet und komme auch ins lokale Netzwerk.

Gruß

st nun mittels de shrew soft clients verbunden und funktioniert auch super

Bei Winblows 10 gehts auch mit Bordmitteln:avm.de/service/vpn/uebersicht/

Das sollte dich jetzt nich völlig verschrecken. Du kannst natürlich auch den OVPN Server im internen Netz betreiben. Du solltest dir dann aber nur immer im klaren sein das die FW durch das dadurch erforderliche Port Forwarding dann löchrig wird.

Man kann es durchaus so machen wenn man dami leben kann, sollte dann aber den OVPN Server in ein vom Produktivnetz abgetrenntes eigenes IP Netz stellen um ihn etwas abzuschotten.

Somit hab ich mich dann für den Client entschieden

Jedenfalls bei den Win 10 Clients überflüssig Und ich kann mir in ruhe gedanken

Das ist der richtige Weg Wenns das denn war bitte

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen.