OPNSense, DHCP mit Relay, immer 2x Request, 2 ACK und 2 Leases

Hallo,

ich wechsle von einer Zyxel Firewall zu OPNsense und habe bei DHCP eine seltsame Änderung festgestellt.

Das Setting:

- Kea DHCP Server auf VM, VLAN 50, 192.168.50.56

- Debian Client , VLAN 10, 192.168.10.110, Gateway zur OPNSense 192.168.10.1

- OPNSense mit Relay für VLAN10 zu Server 192.168.50.56

Im Normalfall läuft das so ab: Beim Booten macht der Client einen DHCP-Request per Broadcast, der Request wird vom Relay aufgenommen und an den DHCP-Server weitergeleitet, dann folgt das übliche Handshake.

Danach hat der Client seine IP-Adresse (192.168.10.110) und die Adresse vom DHCP-Server (192.168.50.56).

Später folgt nur noch eine regelmässige Erneuerung der Adresse mit einem REQUEST und einem ACK.

Und hier bei diesem Erneuerungvorgang macht die OPNSense etwas seltsames.

So sieht ein Trafficmitschnitt auf dem Client aus:

Client 192.168.10.110 REQUEST -> Server 192.168.50.56

Server 192.168.50.56 ACK -> Client 192.168.10.110

Relay via Gateway 192.168.10.1 ACK -> Client 192.168.10.110

Grundsätzlich erwarte ich hier keine Antwort vom Relay mehr. Ich weiss auch nicht, warum das Relay hier dazwischenfunkt. Der Client hat die Anfrage direkt an den DHCP-Server gesandt und kein Broadcast gemacht.

Auf dem DHCP-Server sieht es dann so aus:

Client 192.168.10.110 REQUEST -> Server 192.168.50.56

Relay via Gateway 192.168.10.1 REQUEST -> Server 192.168.50.56

Server 192.168.50.56 ACK -> Client 192.168.10.110

Server 192.168.50.56 ACK -> Relay via Gateway 192.168.10.1

Dementsprechend hab ich im Log von Kea DHCP auch immer 2 Leaseeinträge (mit der gleichen IP).

Grundsätzlich funktioniert das, ich halte es aber für falsch und bei Zyxel war das auch nicht so.

Ist das ok? Und woher weiss das Relay, bei einem direkten Request von Client zu Server, dass da überhaupt was läuft? Der Verkehr läuft natürlich über die Firewall, da es 2 verschiedene VLANs sind. Trotzdem merkwürdig.

ich wechsle von einer Zyxel Firewall zu OPNsense und habe bei DHCP eine seltsame Änderung festgestellt.

Das Setting:

- Kea DHCP Server auf VM, VLAN 50, 192.168.50.56

- Debian Client , VLAN 10, 192.168.10.110, Gateway zur OPNSense 192.168.10.1

- OPNSense mit Relay für VLAN10 zu Server 192.168.50.56

Im Normalfall läuft das so ab: Beim Booten macht der Client einen DHCP-Request per Broadcast, der Request wird vom Relay aufgenommen und an den DHCP-Server weitergeleitet, dann folgt das übliche Handshake.

Danach hat der Client seine IP-Adresse (192.168.10.110) und die Adresse vom DHCP-Server (192.168.50.56).

Später folgt nur noch eine regelmässige Erneuerung der Adresse mit einem REQUEST und einem ACK.

Und hier bei diesem Erneuerungvorgang macht die OPNSense etwas seltsames.

So sieht ein Trafficmitschnitt auf dem Client aus:

Client 192.168.10.110 REQUEST -> Server 192.168.50.56

Server 192.168.50.56 ACK -> Client 192.168.10.110

Relay via Gateway 192.168.10.1 ACK -> Client 192.168.10.110

Grundsätzlich erwarte ich hier keine Antwort vom Relay mehr. Ich weiss auch nicht, warum das Relay hier dazwischenfunkt. Der Client hat die Anfrage direkt an den DHCP-Server gesandt und kein Broadcast gemacht.

Auf dem DHCP-Server sieht es dann so aus:

Client 192.168.10.110 REQUEST -> Server 192.168.50.56

Relay via Gateway 192.168.10.1 REQUEST -> Server 192.168.50.56

Server 192.168.50.56 ACK -> Client 192.168.10.110

Server 192.168.50.56 ACK -> Relay via Gateway 192.168.10.1

Dementsprechend hab ich im Log von Kea DHCP auch immer 2 Leaseeinträge (mit der gleichen IP).

Grundsätzlich funktioniert das, ich halte es aber für falsch und bei Zyxel war das auch nicht so.

Ist das ok? Und woher weiss das Relay, bei einem direkten Request von Client zu Server, dass da überhaupt was läuft? Der Verkehr läuft natürlich über die Firewall, da es 2 verschiedene VLANs sind. Trotzdem merkwürdig.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1589798666

Url: https://administrator.de/forum/opnsense-dhcp-mit-relay-immer-2x-request-2-ack-und-2-leases-1589798666.html

Ausgedruckt am: 09.06.2025 um 01:06 Uhr

39 Kommentare

Neuester Kommentar

Ich habe kein Relay im Einsatz, aber für mich sieht das nicht ok aus. Vielleicht kann unser lieber Kollege @aqui das aufdröseln. Bis dahin:

Nach RFC2131 4.3.2 muss der Renew-Request unicast zum Server sein, mithin darf das Relay von diesem gar nichts mitbekommen.

Entsprechendes gilt für die Antwort des Servers. Die geht nicht ans Relay sondern an den Client direkt.

Vielleicht kannst Du die Mitschnitte dann auch noch im Bild einstellen?

Viele Grüße, commodity

Nach RFC2131 4.3.2 muss der Renew-Request unicast zum Server sein, mithin darf das Relay von diesem gar nichts mitbekommen.

so no relay agents will be involved in its transmission

Das entspricht Deiner Sicht der Dinge.Entsprechendes gilt für die Antwort des Servers. Die geht nicht ans Relay sondern an den Client direkt.

DHCP server will trust the value in 'ciaddr', and use it when replying to the client.

Dein beschriebener Mitschnitt am Client kann insofern IMO nicht vollständig sein. Der Request vom Relay aus in Richtung Server kann ja nur durch den Client angestoßen worden sein:- Würde der Client hier broadcasten, würde das Relay reagieren und an den Server weiterleiten. Der Server bekäme aber nichts direkt.

- Würde der Client (korrekt) unicasten, würde der Server direkt antworten, das Relay wäre aus dem Spiel.

Vielleicht kannst Du die Mitschnitte dann auch noch im Bild einstellen?

Viele Grüße, commodity

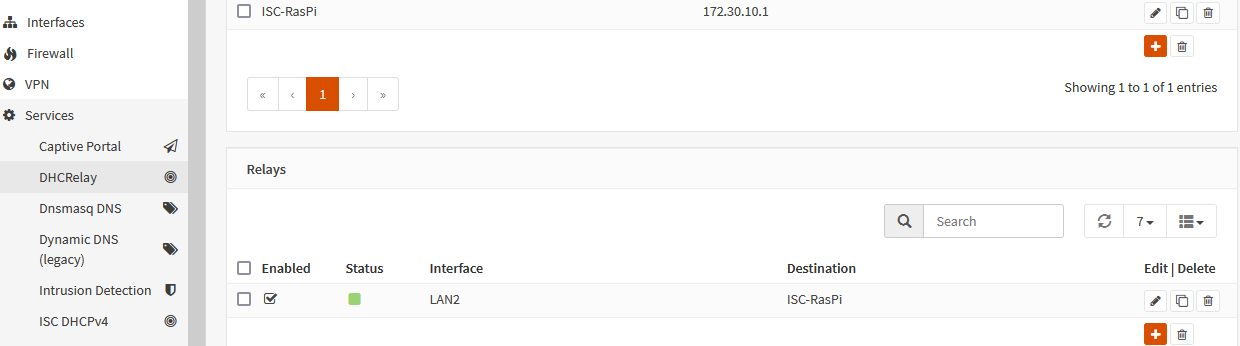

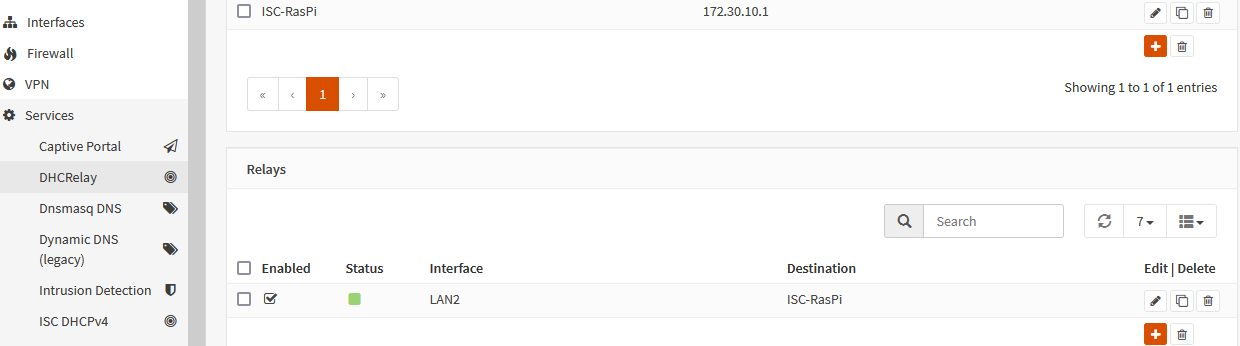

Läst sich auch in einem kurzen Test auch nicht nachvollziehen oder reproduzieren mit einem akltuellen OPNsense Release. In Ermangelung eines Kea DHCP musste der gute alte ISC DHCP Server auf einem Debian Bookworm herhalten.

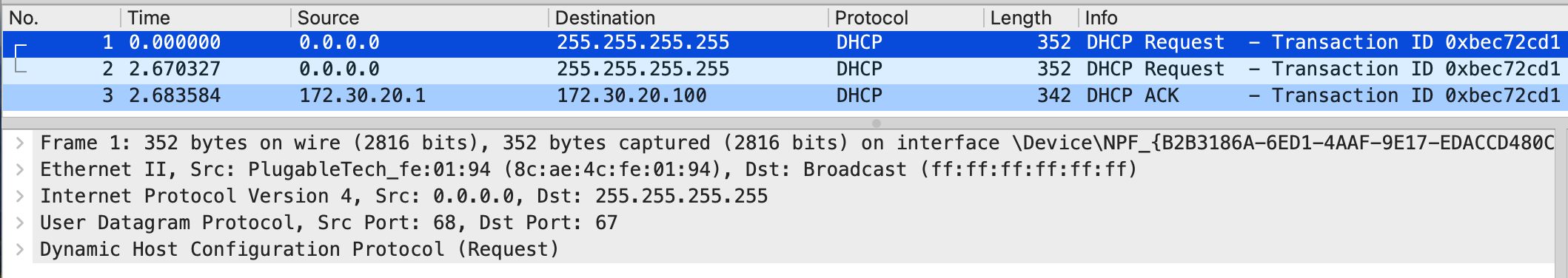

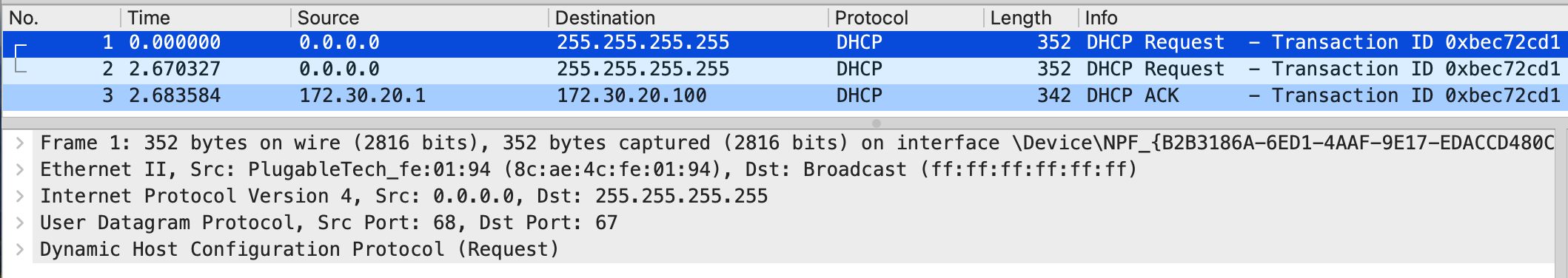

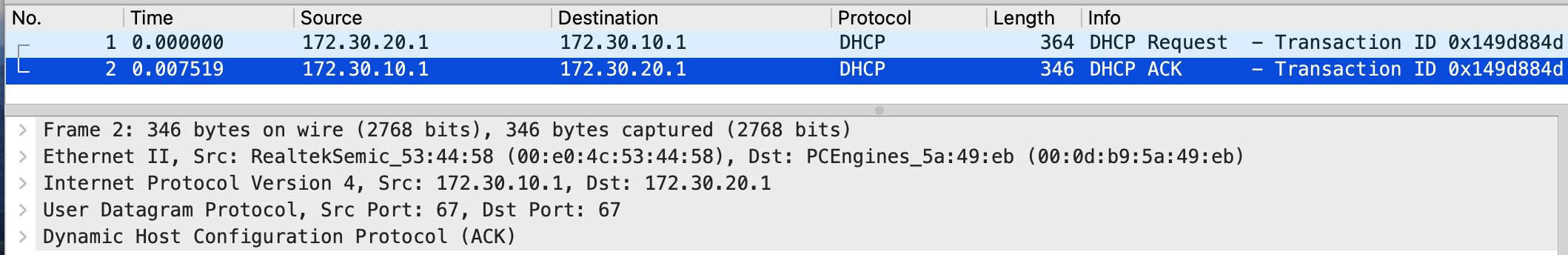

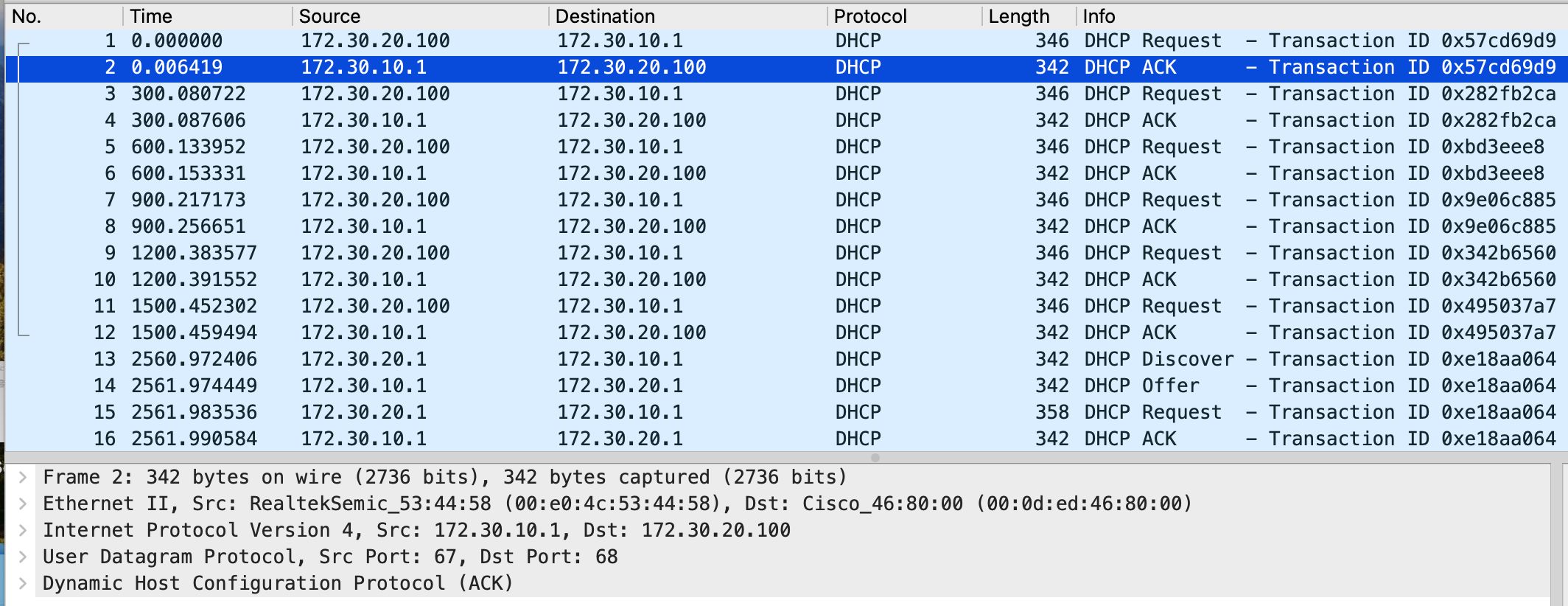

Wireshark Trace am Client:

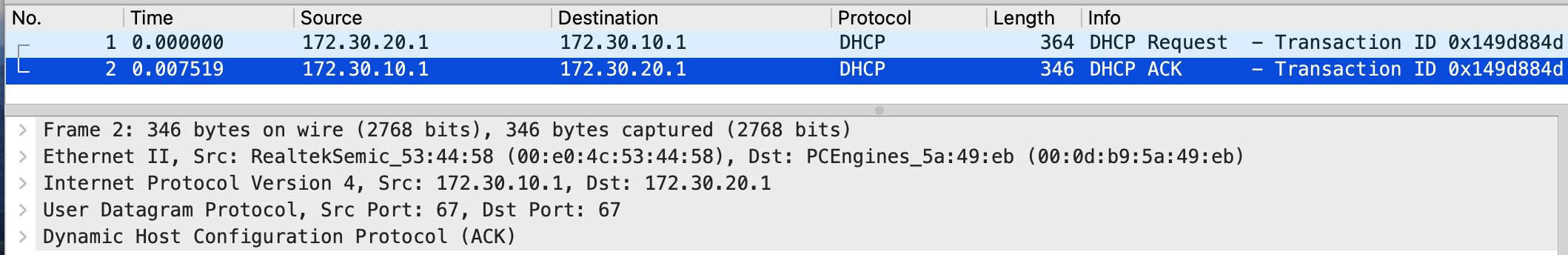

Wireshark Trace des Client Traffics am Server:

Works as designed! 👍 (Nur beim ersten Client Request nach dem Booten!)

Klassisches DHCP Standard Verhalten mit nur einem einzigen Lease, nämlich dem des Clients, was der Output dhcp-lease-list dann auch erwartungsgemäß bestätigt. Wo sollte denn auch ein weiterer Lease herkommen wenn die Firewall eine übliche statische Adressierung hat?!

Fazit: Zu 98% ein Konfig Fehler im OPNsense Setup oder des DHCP Servers.

- LAN2 = 172.30.20.0/24 = Client Segment mit aktivem Relay, OPNsense IP: .20.1

- LAN3 = 172.30.10.0/24 = DHCP Server Segment (ISC-DHCP mit 2 Subnet Scopes, IP: .10.1), OPNsense IP: .10.254

Wireshark Trace am Client:

Wireshark Trace des Client Traffics am Server:

Works as designed! 👍 (Nur beim ersten Client Request nach dem Booten!)

Klassisches DHCP Standard Verhalten mit nur einem einzigen Lease, nämlich dem des Clients, was der Output dhcp-lease-list dann auch erwartungsgemäß bestätigt. Wo sollte denn auch ein weiterer Lease herkommen wenn die Firewall eine übliche statische Adressierung hat?!

Fazit: Zu 98% ein Konfig Fehler im OPNsense Setup oder des DHCP Servers.

Hallo Hans,

kannst Du vielleicht Paketmitschnitte (zunächst auf dem Client) machen? Wenn der Client nur einen einzelnen Request schickt, is t ja die Frage, wieso das Relay ebenfalls anfragt. Am Paket kann man sehen, ob es ein Unicast oder ein Brodcast und welchen Inhalt es hat.

Hast Du die Frage schon im OPNsense-Forum gestellt? Vielleicht hat jemand das dort schon erlebt.

Viele Grüße, commodity

kannst Du vielleicht Paketmitschnitte (zunächst auf dem Client) machen? Wenn der Client nur einen einzelnen Request schickt, is t ja die Frage, wieso das Relay ebenfalls anfragt. Am Paket kann man sehen, ob es ein Unicast oder ein Brodcast und welchen Inhalt es hat.

Hast Du die Frage schon im OPNsense-Forum gestellt? Vielleicht hat jemand das dort schon erlebt.

Viele Grüße, commodity

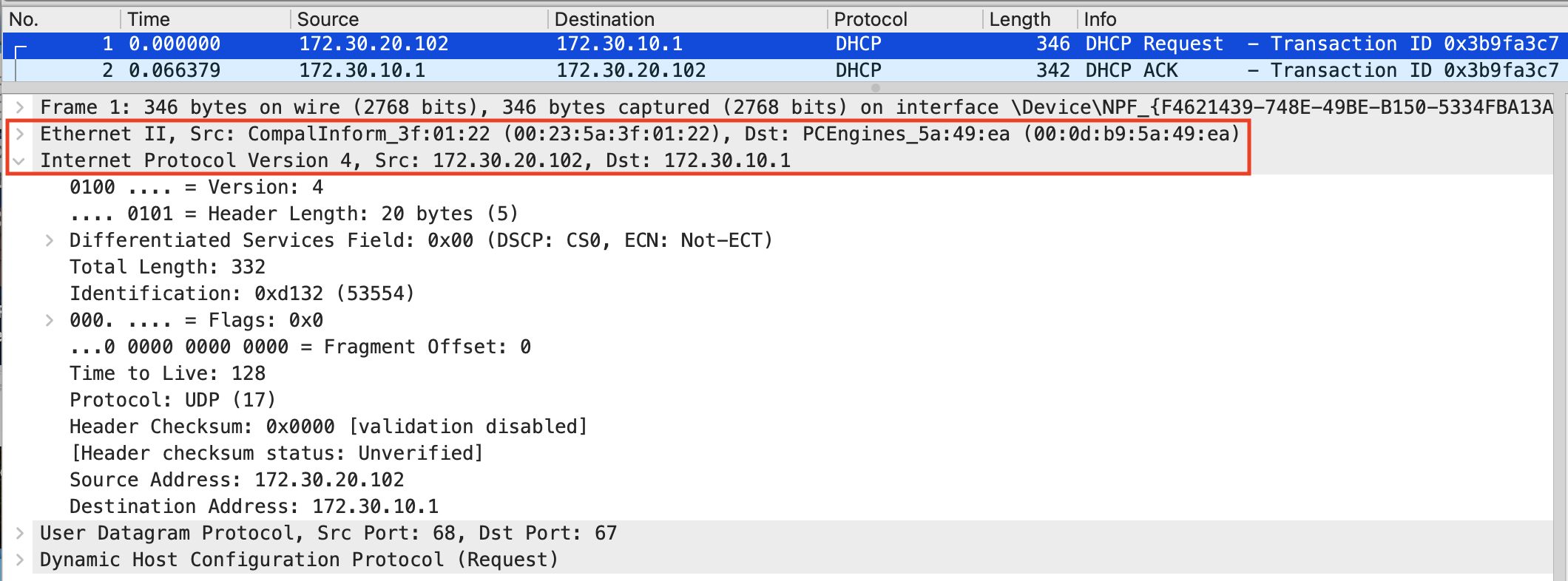

Netzwerk Neustart beim Client und das ist das Ergebnis auf dem DHCP-Server:

Was meinst du mit Neustart?? Z.B. WLAN Interface mal aus- und wieder einschalten usw.?!Kann ich gerne auch nochmal testen...

DHCP auf der OPNsense selber im Relay Segment und Segment des Servers hast du hoffentlich deaktiviert bzw. inaktiv. Richtig?!

Ich hatte das auf dedizierten Interfaces ausprobiert und nicht auf VLAN Interfaces. Wäre ggf. auch nochmal einen Test wert ob es sich dort anders verhält.

Ich wiederhole den Test nochmal mit der "Bestätigung" ober der Wireshark da was anderes zeigt.

Eine Setup Frage noch: Hast du beim Relay unten die Agent Info aktiviert oder nicht?

Ich wiederhole den Test nochmal mit der "Bestätigung" ober der Wireshark da was anderes zeigt.

Eine Setup Frage noch: Hast du beim Relay unten die Agent Info aktiviert oder nicht?

Du hast Recht! Es sieht so aus als ob das FW Interface selber fälschlicherweise im DHCP partizipiert was nicht sein darf.

Ein Vergleich des Relays auf einem Cisco Catalyst L3 Switch, 1100er Router und einem Ruckus ICX L3 Switch im Vergleich zeigt dieses Verhalten erwartungsgemäß nicht!

Sieht in der Tat nach einem DHCP Relay Bug im aktuellen Release beim Keepalive aus.

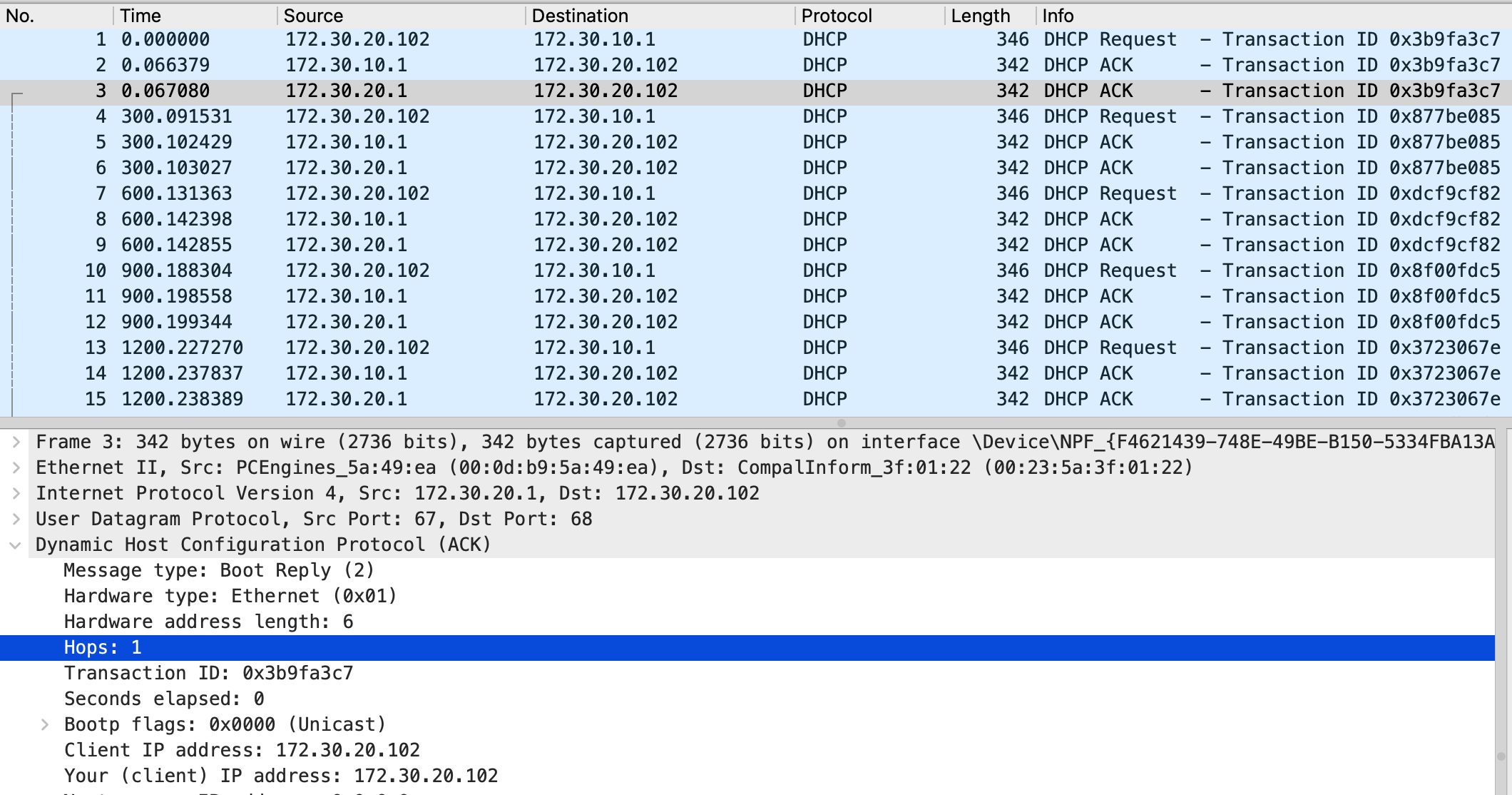

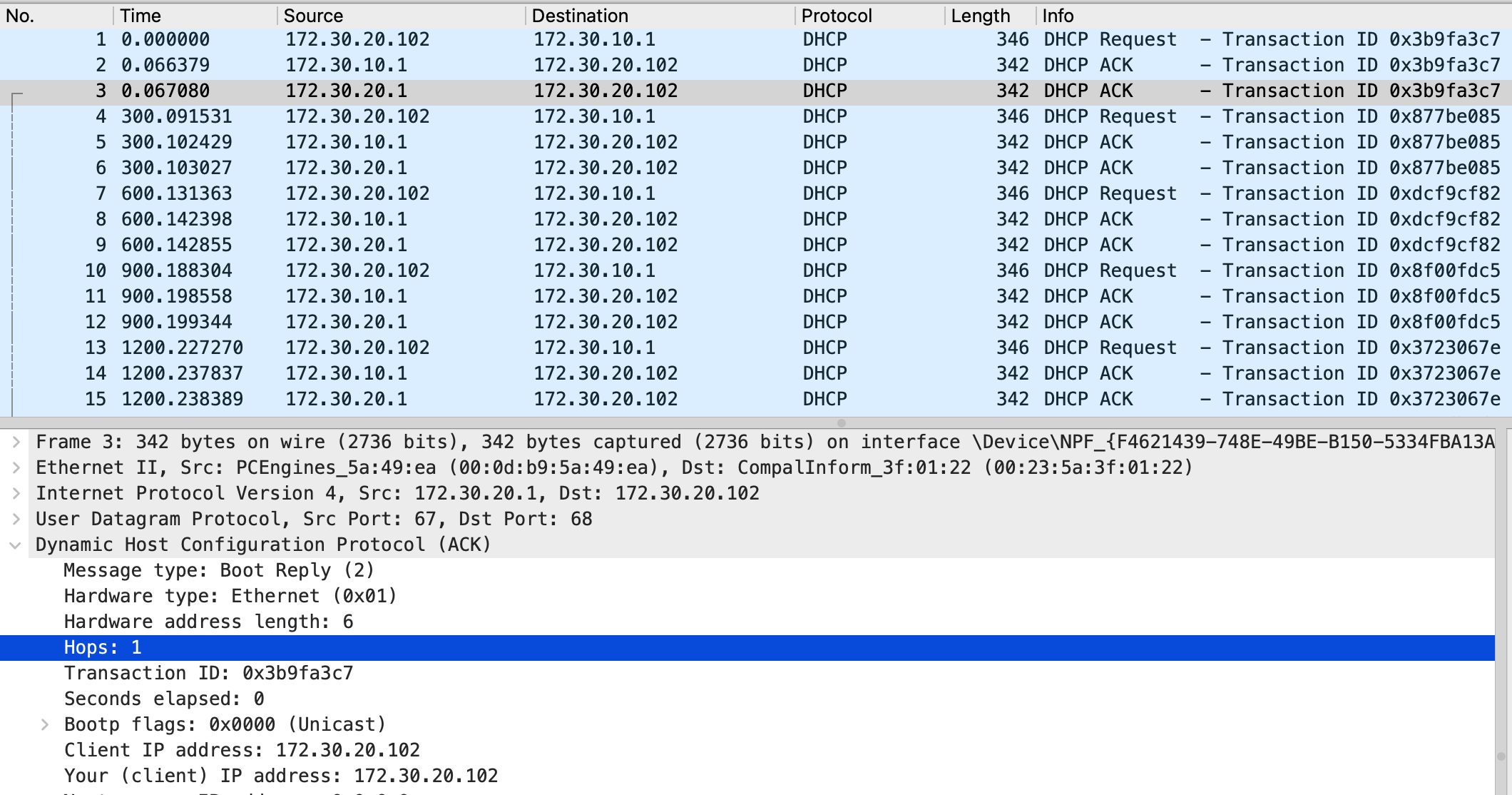

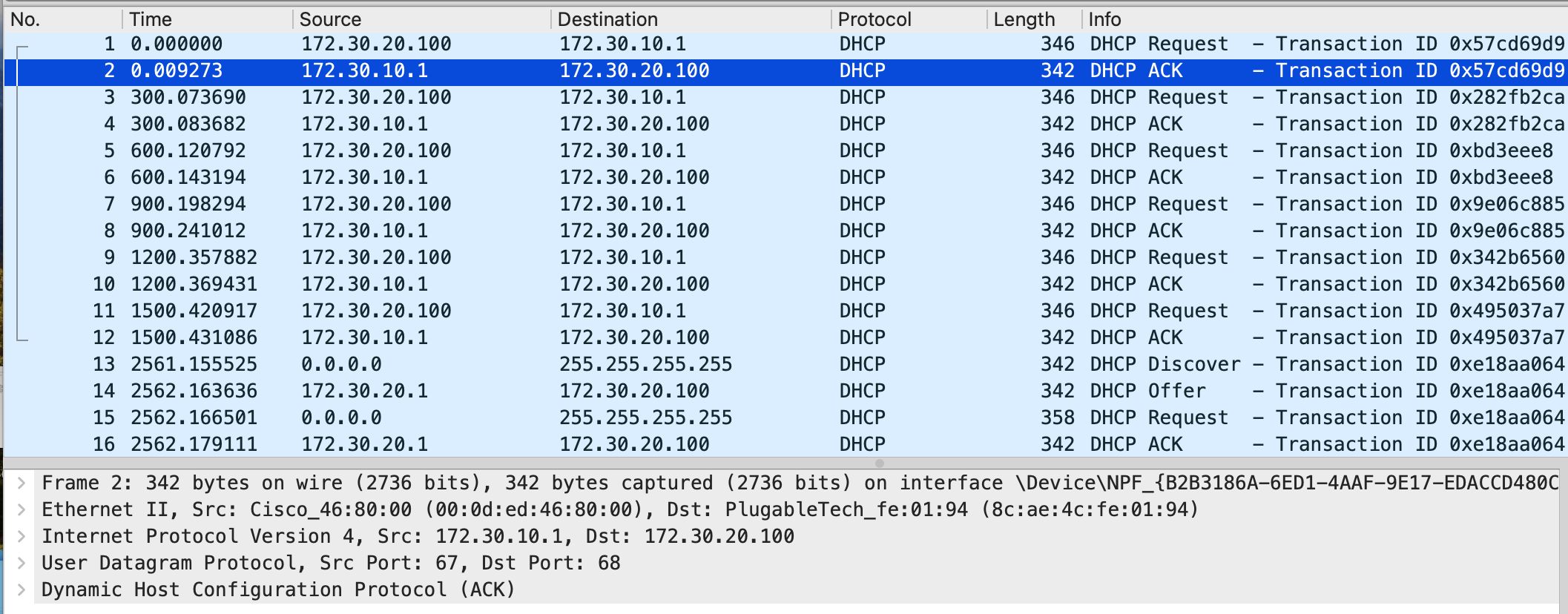

Trace der gesendeten Pakete am Client:

172.30.20.102 = Client IP im Relay Segment

172.30.20.1 = OPNsense IP

172.30.10.1 = DHCP Server IP

172.30.10.254 = OPNsense IP

Trace wurde ohne Haken in der "Agent Information" beim Relay Setup gemacht. Ob der Haken dort einen Unterschied im Verhalten ausmacht müsste man nochmal checken.

https://docs.opnsense.org/manual/dhcp.html#dhcrelay

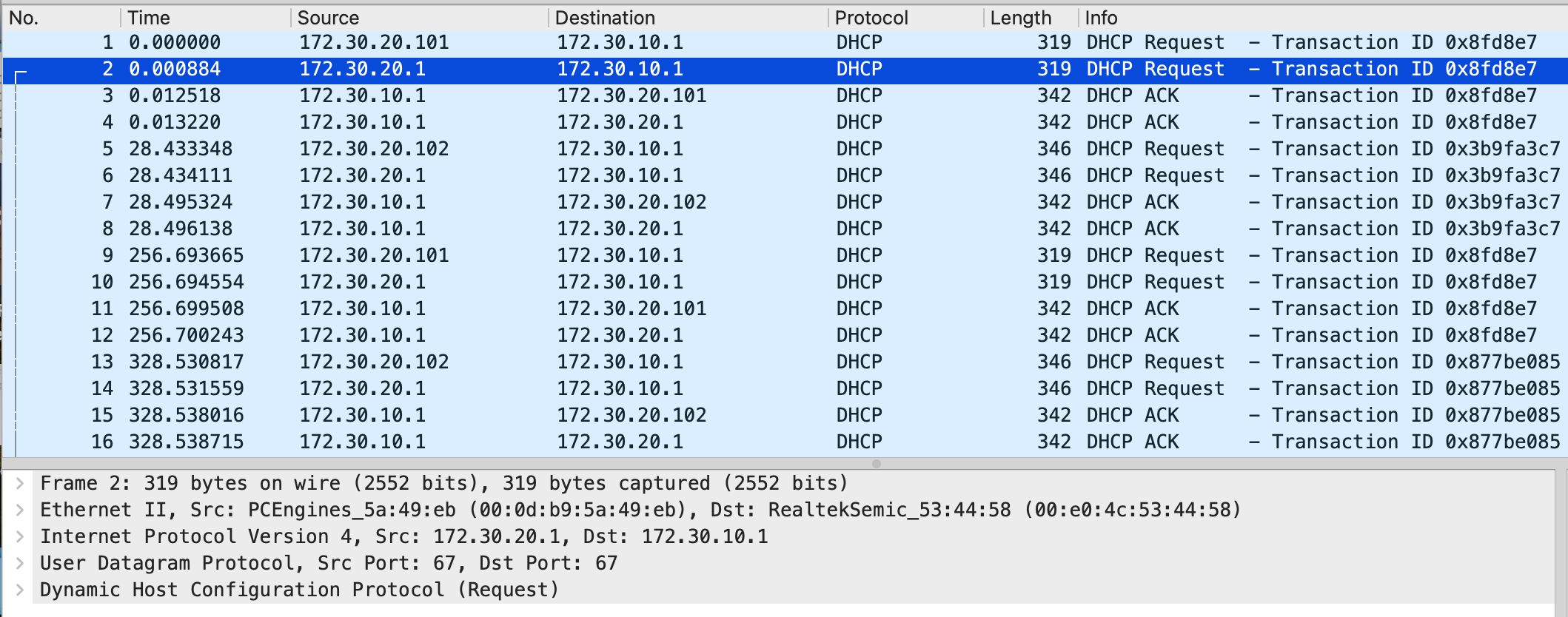

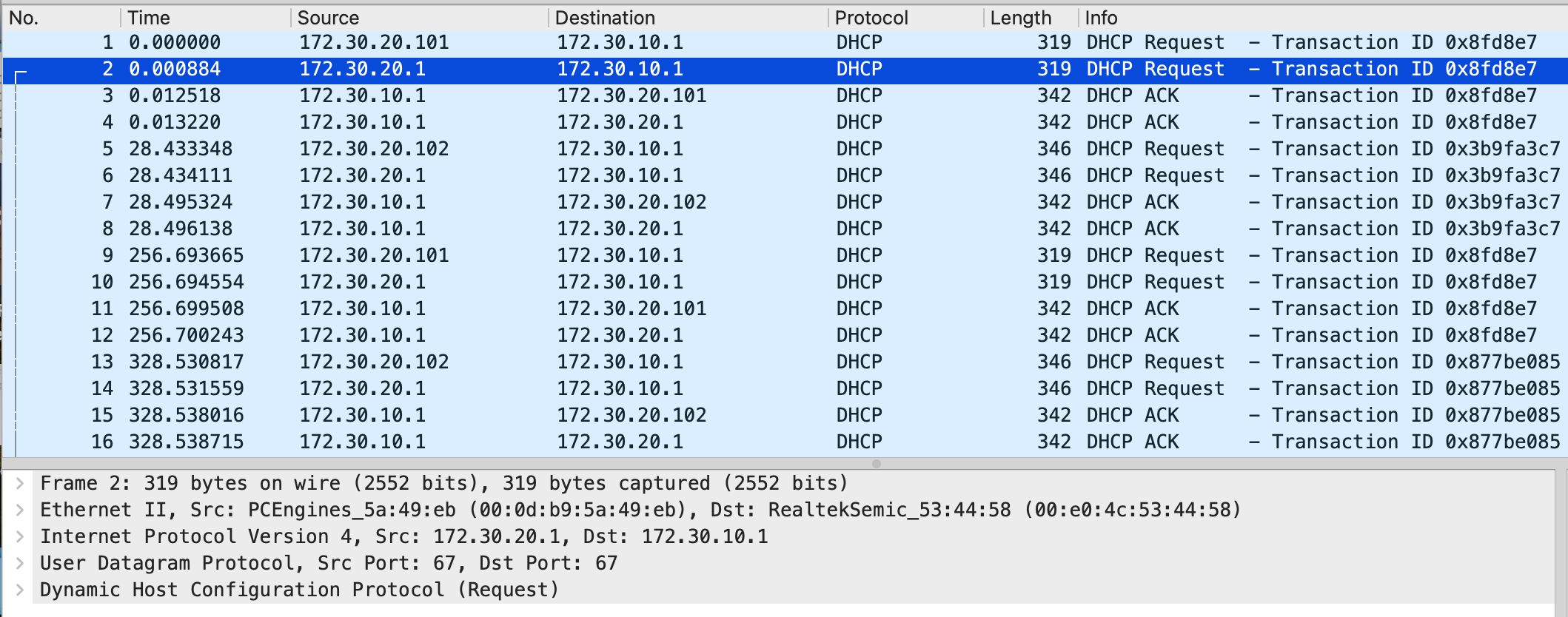

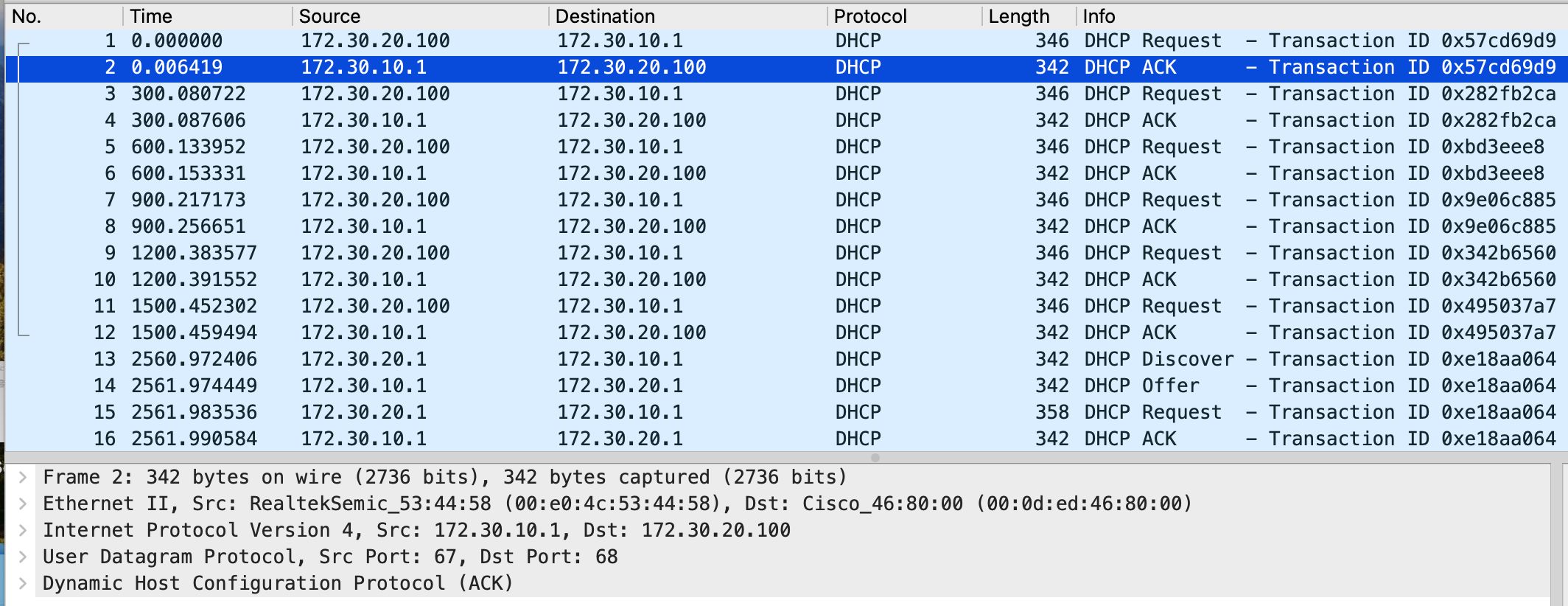

Trace der korrespondierenden Pakete am Server:

Ein Vergleich des Relays auf einem Cisco Catalyst L3 Switch, 1100er Router und einem Ruckus ICX L3 Switch im Vergleich zeigt dieses Verhalten erwartungsgemäß nicht!

Sieht in der Tat nach einem DHCP Relay Bug im aktuellen Release beim Keepalive aus.

Trace der gesendeten Pakete am Client:

172.30.20.102 = Client IP im Relay Segment

172.30.20.1 = OPNsense IP

172.30.10.1 = DHCP Server IP

172.30.10.254 = OPNsense IP

Trace wurde ohne Haken in der "Agent Information" beim Relay Setup gemacht. Ob der Haken dort einen Unterschied im Verhalten ausmacht müsste man nochmal checken.

https://docs.opnsense.org/manual/dhcp.html#dhcrelay

Trace der korrespondierenden Pakete am Server:

Sieht in der Tat nach einem Bug im aktuellen Release aus.

0,1 % - ist ja wie im Lotto hier @aqui, die IP-Adresse des Servers ist 172.30.10.1 oder? Oben steht ".30.1 = DHCP Server IP"

Kannst Du mal bitte schauen, ob der Request, den der Client schickt, denn ein (wie der Standard erwartet: ) Unicast ist?

Wenn ja, heißt das dann für die OPNsense, dass sie den Unicast-Traffic auf DHCP filtert und dann mit den Daten des Paketes selbst beim Server anfragt? Das klänge für mich nach mehr als einem kleinen Bug. Wieso schaut die OPNsense (erlaubten) Inhalt überhaupt an? Der Paketfilter hat doch bloß zu schauen, ob die Adressierung nach dem Regelwerk erlaubt ist und dann zu forwarden bzw. zu routen.

Wenn nein, was verwendet Ihr für Clients? Dem Apple-Gedöns traue ich ja nie so recht

Viele Grüße, commodity

die IP-Adresse des Servers ist 172.30.10.1 oder?

Danke für den Hinweis. 👍 Ist korrigiert!!ob der Request, den der Client schickt, denn ein Unicast ist?

Das ist er.

was verwendet Ihr für Clients?

Winblows 10 (22H2)Dem Apple-Gedöns traue ich ja nie so recht

Na na na...🧐 Da Unix Unterbau verhält der sich in der Regel standardkonformer als Winblows....angehackt

Oha, so brachial solltest du aber auch keinesfalls vorgehen!!https://de.wikipedia.org/wiki/Hacke_(Werkzeug)

https://de.wikipedia.org/wiki/Ferse

Du solltest lediglich einen Haken sanft anklicken.

wie der DHCRelay Dienst überhaupt dazu kommt zu reagieren. Wenn der Client ein Paket direkt an den Server sendet

Sehr gute Frage und ganz sicher ein Fehler im Relay Service der OPNsense, denn entsprechende Layer 3 Switches tun dies nachweislich bei aktivem Relay nicht. Müsste man glatt mal bei der pfSense testen wie die sich hier verhält?!der Debian-Client sendet nur noch eine Unicast Anfrage direkt an den Server.

Macht Winblows, wie man oben sieht, ja auch und übrigens MacOS auch. hab ich nicht angehackt

@aqui, das kommt nicht von "Hacke", das kommt von "hacken". Die Jungs hier sehen sich als Hacker in der positiven Grundbedeutung, ergo ist alles, was sie am PC machen "hacken", auch das setzen eines Häkchens (einige machen ja auch gar nichts anderes

Das ist jedenfalls meine Erklärung dafür, dass das hier in praktisch jedem dritten Fred nicht ganz rechtschreibkonform auftaucht.

Schon schwieriger zu ergründen war die "Musse"

... hatte ich nicht die Musse das weiter zu verfolgen.

Das halte ich eher für eine Reminiszenz and den heutigen Nachtisch Spaß beiseite,

da nun klar ist, dass das Unicast ist, ist das schon eine bemerkenswerte Schludrigkeit auf der Sense. Da hat jemand den folgenden Satz aus der Doku wohl etwas undifferenziert in Code umgesetzt:

DHCP relaying is the forwarding of DHCP requests received on one interface to the DHCP server of another.

Die Anfrage des Clients wird ja am Interface der Sense geroutet. Dabei scheint sich dann auch das Relay angesprochen zu fühlen.Meldet das einer von Euch? Hans, der Entdecker? Wer eine Sense nutzt, ist ja der Community verpflichtet

Vielleicht gibt ja die Meldung noch eine rationale Erklärung dafür. Zu sehen vermag ich sie nicht. Wie ich den Kollegen @aqui kenne, hat er schon die PfSense angeworfen

Viele Grüße, commodity

Die noch nicht aber einen Cisco Catalysten!

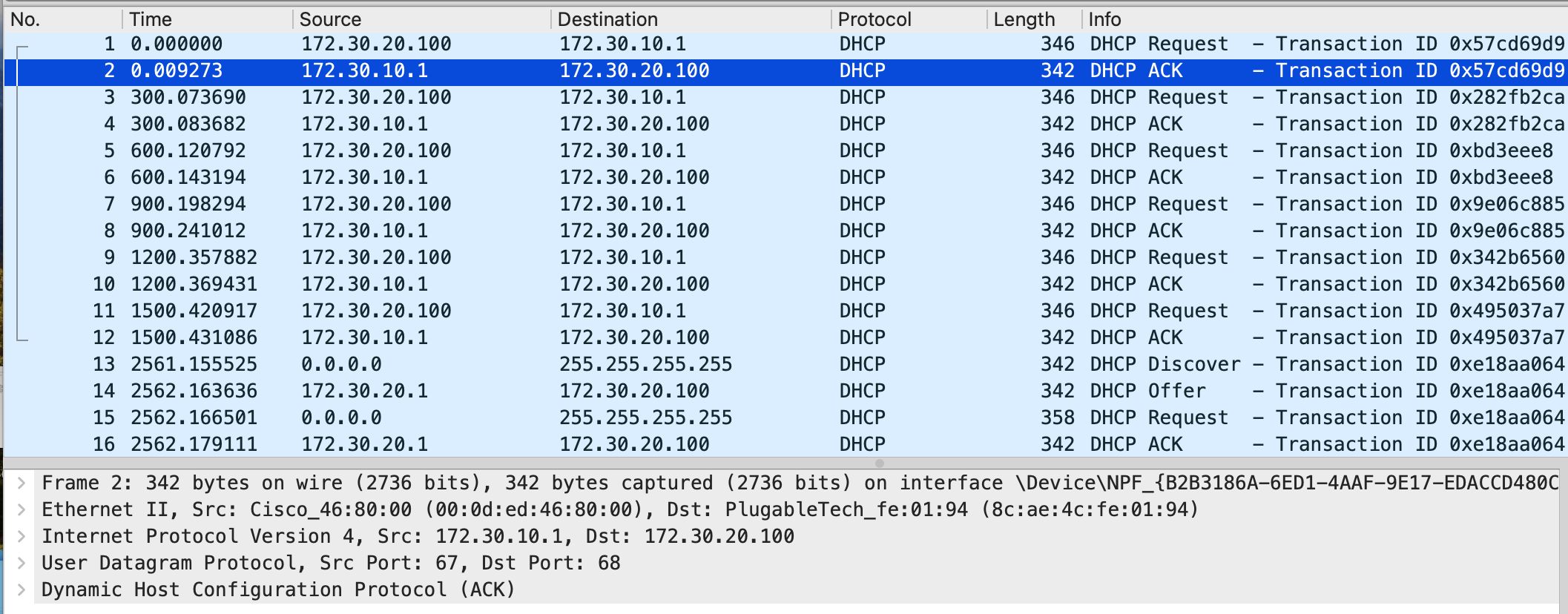

Dort sieht das Verhalten entsprechend standardkonform aus:

Clientseite:

(Der "Discover" Frame kam weil der Winblows Testlaptop kein Netzteil angeschlossen hatte und in den Standby gegangen ist.

(Der "Discover" Frame kam weil der Winblows Testlaptop kein Netzteil angeschlossen hatte und in den Standby gegangen ist.  )

)

Serverseite:

De facto also etwas kaputt auf OPNsense Seite mit dem Relay.

Wer checkt die pfSense?? 😉

Dort sieht das Verhalten entsprechend standardkonform aus:

Clientseite:

Serverseite:

De facto also etwas kaputt auf OPNsense Seite mit dem Relay.

Wer checkt die pfSense?? 😉

pfSense 2.7.2 zeigt dasselbe Verhalten.

In der Mailinglist von ISC habe ich in einem ganz alten Beitrag gelesen, dass dies das normale Verhalten des Relays wäre:

https://lists.isc.org/pipermail/dhcp-users/2015-September/019218.html

Seid ihr sicher, dass dies vor einiger Zeit wirklich anders war?

Der obige Beitrag schlägt die Option "-m discard" vor.

In der Manpage steht dazu:

(https://man.freebsd.org/cgi/man.cgi?query=dhcrelay)

In der Mailinglist von ISC habe ich in einem ganz alten Beitrag gelesen, dass dies das normale Verhalten des Relays wäre:

https://lists.isc.org/pipermail/dhcp-users/2015-September/019218.html

Seid ihr sicher, dass dies vor einiger Zeit wirklich anders war?

Der obige Beitrag schlägt die Option "-m discard" vor.

In der Manpage steht dazu:

-m append|replace|forward|discard

Control the handling of incoming DHCPv4 packets which already

contain relay agent options. If such a packet does not have gi-

addr set in its header, the DHCP standard requires that the

packet be discarded. However, if giaddr is set, the relay agent

may handle the situation in four ways: It may append its own

set of relay options to the packet, leaving the supplied option

field intact; it may replace the existing agent option field; it

may forward the packet unchanged; or, it may discard it.pfSense 2.7.2 zeigt dasselbe Verhalten.

Danke fürs Testen! 👍dass dies vor einiger Zeit wirklich anders war?

Nein, weil das wohl auch niemandem so im Detail aufgefallen ist.De facto kann man es aber mit den diversen Switch und Router Herstellern vergleichen die DHCP Relay supporten auf ihren Produkten und wo es nachweisbar NICHT so ist. Siehe Verhalten von Cisco und Ruckus oben. Hier passiert die Kommunikations ja erwartungsgemäß direkt als Unicast zw. Client und DHCP Server.

Die Info mit dem Relay Agent ist interessant. Kollege @HansFenner meinte aber das das Verhalten keinen Unterschied macht ob das in der OPNsense gesetzt ist oder nicht.

Ich hatte es ohne den Agent Haken getestet.

Dennoch erklärt es nicht hinreichend warum das Firewall Interface selber aktiv sowohl einen Request an den Server und auch ein ACK an den Client schickt obwohl es außer der Forwarding/Relay Funktion direkt zum Server NICHT am DHCP Prozess beteiligt sein sollte.

Auch warum es nur im halbstündlichen Keepalive passiert nicht aber nach einem Kaltstart oder Booten zeigt eher das da etwas zumindestens unsauber ist.

Habe jetzt mal mit dem Paramter -m discard getestet, macht aber bei mir leider keinen Unterschied.

Nur beim Renew schickt der Client Unicasts direkt an den Server! Dabei geschieht dann die "Paket-Verdoppelung" weil der Relay aus diesen Unicasts nochmal zusätzliche Pakete erstellt und zum Server schickt.

Definitiv ein anderes Verhalten als bei Switchen, aber möglicherweise von ISC tatsächlich so vorgesehen(?)...

Um beim Debuggen nicht verrückt zu werden, habe ich bei mir jetzt vorerst die DHCP-Unicasts von den Client-Netzen zum DHCP-Server per Firewall blockiert. Somit sehe ich am Server nur noch die Renews vom Relay... und alles funktioniert ;)

Auch warum es nur im halbstündlichen Keepalive passiert nicht aber nach einem Kaltstart oder Booten zeigt eher das da etwas zumindestens unsauber ist.

Nach einen Kaltstart bzw. Release+Renew schickt der Client ausschließlich Broadcasts. Daraus macht der Relay Unicasts zum DHCP-Server, welche dort genau 1x ankommen.Nur beim Renew schickt der Client Unicasts direkt an den Server! Dabei geschieht dann die "Paket-Verdoppelung" weil der Relay aus diesen Unicasts nochmal zusätzliche Pakete erstellt und zum Server schickt.

Definitiv ein anderes Verhalten als bei Switchen, aber möglicherweise von ISC tatsächlich so vorgesehen(?)...

Um beim Debuggen nicht verrückt zu werden, habe ich bei mir jetzt vorerst die DHCP-Unicasts von den Client-Netzen zum DHCP-Server per Firewall blockiert. Somit sehe ich am Server nur noch die Renews vom Relay... und alles funktioniert ;)

Nur beim Renew schickt der Client Unicasts direkt an den Server!

Richtig! Bestätigt dann auch die Erkenntnisse des hiesigen Threads! aber möglicherweise von ISC tatsächlich so vorgesehen

Genau das ist die entscheidende Frage...!Fällt allerdings schwer die Logik dahinter dann zu verstehen, denn das Verhalten ist eigentlich sinnfrei.

Um beim Debuggen nicht verrückt zu werden

Das muss man auch gar nicht...Am Client reicht es den Wireshark zu starten mit einem Capture Filter auf Port 67 und 68

Parallel dazu lässt man am DHCP Server mit tcpdump -i <interface> -s 65535 -w dhcpservercapture.pcap laufen.

Die Datei dhcpservercapture.pcap kann man dann ganz entspannt in den Wireshark laden und so die Serverseite im Vergleich betrachten.

Sehr interessant, insbesondere der Link zur Mailing-List.

Den Hinweis auf den Parameter -m verstehe ich nicht, denn dort geht es ja nur um "... the handling of incoming DHCPv4 packets which already contain relay agent options." Der DHCP-Request des Clients sollte solche Options doch gar nicht enthalten. Relay Agent Options sind IMO nur im Verhältnis Relay <-> Server relevant, wie auch zum Parameter -a erläutert, wo steht, dass die Options für Pakete vom Relay zum Client wieder "stripped" werden.

Im Ergebnis klingt die Mail für mich so, als ob das Verhalten einer Interpretation des (so verstandenen) ISC-Standards folgt und die Sense-Entwickler gar keinen Einfluss darauf gehabt hätten.

Auch das verstehe ich nicht, denn das Relay muss ja den direkt an den Server gerichteten Request des Clients konkret verarbeiten (statt nur zu routen), was es im Übrigen überhaupt nur kann, wenn es zugleich auch Router ist. Der Client weiß vom Relay doch überhaupt nichts.

Dieser Verarbeitungsvorgang kann auch nicht dem ISC-DHCP-Server zuregerechnet werden, er findet doch allein auf der Sense statt. Für mich ist das ein Bug. Lustig aber, dass das offenbar schon seit mindestens 9 Jahren so ist und es kaum jemand bemerkt hat.

Viele Grüße, commodity

Den Hinweis auf den Parameter -m verstehe ich nicht, denn dort geht es ja nur um "... the handling of incoming DHCPv4 packets which already contain relay agent options." Der DHCP-Request des Clients sollte solche Options doch gar nicht enthalten. Relay Agent Options sind IMO nur im Verhältnis Relay <-> Server relevant, wie auch zum Parameter -a erläutert, wo steht, dass die Options für Pakete vom Relay zum Client wieder "stripped" werden.

Im Ergebnis klingt die Mail für mich so, als ob das Verhalten einer Interpretation des (so verstandenen) ISC-Standards folgt und die Sense-Entwickler gar keinen Einfluss darauf gehabt hätten.

Auch das verstehe ich nicht, denn das Relay muss ja den direkt an den Server gerichteten Request des Clients konkret verarbeiten (statt nur zu routen), was es im Übrigen überhaupt nur kann, wenn es zugleich auch Router ist. Der Client weiß vom Relay doch überhaupt nichts.

Dieser Verarbeitungsvorgang kann auch nicht dem ISC-DHCP-Server zuregerechnet werden, er findet doch allein auf der Sense statt. Für mich ist das ein Bug. Lustig aber, dass das offenbar schon seit mindestens 9 Jahren so ist und es kaum jemand bemerkt hat.

Viele Grüße, commodity

Ein Kurztest mit Cisco L3 Switch (Sowohl Catalyst als auch CBS), Cisco Router und einem Mikrotik (RouterOS) zeigt auch bei v6 das korrekte und erwartbare Verhalten wie schon bei v4.

Ist wohl echt ein kosmetisches Problem in der OPNsense Relay Funktion und sollte man ggf. mal als Bugreport direkt an OPNsense / Deciso melden.

Beeinträchtigend ist es aber nicht, denn die Relay Funktion ist ja letztlich gegeben. Sicherlich auch ein Hauptgrund warum es wohl niemanden bis dato aufgefallen ist, denn wer troubleshooted eine an sich korrekt arbeitende Funktion auch wenn sie Zicken macht?!

Ist wohl echt ein kosmetisches Problem in der OPNsense Relay Funktion und sollte man ggf. mal als Bugreport direkt an OPNsense / Deciso melden.

Beeinträchtigend ist es aber nicht, denn die Relay Funktion ist ja letztlich gegeben. Sicherlich auch ein Hauptgrund warum es wohl niemanden bis dato aufgefallen ist, denn wer troubleshooted eine an sich korrekt arbeitende Funktion auch wenn sie Zicken macht?!

wer troubleshooted eine an sich korrekt arbeitende Funktion

Z.B. der fortgeschrittene Netzwerker, der es liebt, abends statt des Tatorts, den Trace seiner Firewall zu betrachten! Gibt ja andere hier, die sogar gleich ein dickes Fass aufmachen, weil sie ein paar mehr Portscans bei sich entdeckt haben.

Viele Grüße, commodity