Opnsense Firewall-Rules OpenVPN

Hallo allerseits

Bitte seit etwas nachsichtig und teert und federt nicht gleich.

Ich habe zu Hause folgenden Konfiguration:

1. Zyxel XMG3927-B50A (VDSL, g.fast) >

2. Sophos XG105 Rev.2 (opnsense 23.1.4) >

3. Ubiquiti Netzwerklandschaft, Cloud Key G2+ als UniFi-Controller

Es sind noch zwei PiHole im Betrieb, aber diese tanghieren meine Fragestellung in keinsterweise...

Zu der opnsense habe ich eine funktionierende VPN-Verbindung als redirect Gateway eingerichtet. Einziges Manko an der ganzen Geschichte ist die eine Firewall-Rules welche auf any, any, any ist. Mit dieser Einstellung bin ich nicht glücklich und suche seither vergebens nach einer sicheren Lösung. Wenn ich diese Regel deaktiviere, funktioniert zwar der komplette Zugang auf mein internes Netzwerk, aber ich komme nicht mehr ins Internet.

Für OpenVPN habe ich das Interface "OpenVPNSRV" erstellt und auf enable gestellt.

Unter Firewall > Rules > WAN habe ich folgende Regel erstellt:

Protocol: IPv4 UDP

Source: any

Port: any

Destination: This Firewall

Port: 61195

Gateway: default

Unter Firewall > Rules > OpenVPNSRV habe ich folgende Regel erstellt damit ich ins Internet komme:

Protocol: IPv4 any

Source: any

Port: any

Destination: any

Port: any

Gateway: default

Mit dieser Regel ist die Firewall auf Interface OpenVPNSRV offen wie ein Scheunentor.

Eine passende Lösung zu meinem Problem habe ich bisher bei meiner Recherche nicht gefunden.

Welche Ports muss ich auf dem OpenVPNSRV-Interface freigeben damit die Internetverbindung auch über VPN funktioniert und die Firewall nicht komplett offen ist?

Bitte seit etwas nachsichtig und teert und federt nicht gleich.

Ich habe zu Hause folgenden Konfiguration:

1. Zyxel XMG3927-B50A (VDSL, g.fast) >

2. Sophos XG105 Rev.2 (opnsense 23.1.4) >

3. Ubiquiti Netzwerklandschaft, Cloud Key G2+ als UniFi-Controller

Es sind noch zwei PiHole im Betrieb, aber diese tanghieren meine Fragestellung in keinsterweise...

Zu der opnsense habe ich eine funktionierende VPN-Verbindung als redirect Gateway eingerichtet. Einziges Manko an der ganzen Geschichte ist die eine Firewall-Rules welche auf any, any, any ist. Mit dieser Einstellung bin ich nicht glücklich und suche seither vergebens nach einer sicheren Lösung. Wenn ich diese Regel deaktiviere, funktioniert zwar der komplette Zugang auf mein internes Netzwerk, aber ich komme nicht mehr ins Internet.

Für OpenVPN habe ich das Interface "OpenVPNSRV" erstellt und auf enable gestellt.

Unter Firewall > Rules > WAN habe ich folgende Regel erstellt:

Protocol: IPv4 UDP

Source: any

Port: any

Destination: This Firewall

Port: 61195

Gateway: default

Unter Firewall > Rules > OpenVPNSRV habe ich folgende Regel erstellt damit ich ins Internet komme:

Protocol: IPv4 any

Source: any

Port: any

Destination: any

Port: any

Gateway: default

Mit dieser Regel ist die Firewall auf Interface OpenVPNSRV offen wie ein Scheunentor.

Eine passende Lösung zu meinem Problem habe ich bisher bei meiner Recherche nicht gefunden.

Welche Ports muss ich auf dem OpenVPNSRV-Interface freigeben damit die Internetverbindung auch über VPN funktioniert und die Firewall nicht komplett offen ist?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 6474425299

Url: https://administrator.de/forum/opnsense-firewall-rules-openvpn-6474425299.html

Ausgedruckt am: 04.08.2025 um 16:08 Uhr

11 Kommentare

Neuester Kommentar

die eine Firewall-Rules welche auf any, any, any ist.

Du meinst aber nur die Regel auf dem internen Tunnelinterface, oder ?Eine passende Lösung zu meinem Problem habe ich bisher bei meiner Recherche nicht gefunden.

Warum nicht? Du könntest doch ganz einfach über das Diagnostics Menü und "Paket Capture" dir einmal den Traffic am internen Tunnelinterface ansehen. Dann wüsstest du doch sehr genau was darüber geht an Ports und IP Adressen und kannst dein Regelwerk am internen Tunnelinterface entsprechend sicherer customizen.Es ist eigentlich ganz einfach, denn es dreht sich ja rein nur um deinen internen Tunneltraffic. Leider machst du in deinem Thread keinerlei hilfreiche Angaben welche interne VPN Adressierung du nutzt und welchen internen Traffic du am Tunnelinterface strikter reglemetieren möchtest. (Ports etc.)

In sofern ist es jetzt schwer bis unmöglich dir eine zielführende Hilfe zu geben ohne weitere Infos zu der Thematik.

Mal eine ganz andere Frage nebenbei:

Warum hast du dir gerade mit OpenVPN das aus Performance Sicht mieseste und wenig skalierende VPN Protokoll für eine VPN Anbindung ausgesucht? Es erzwingt zudem immer die überflüssige Nutzung einer externen VPN Client Software die das VPN Management unnötig erschwert und kompliziert macht.

Die OPNsense supportet VPNs die mit allen onboard VPN Clients nutzbar ist die jedes Betriebssystem und Smartphone immer mit dabei haben ohne überflüssige Zusatzsoftware und Frickelei. Gerade im Hinblick auf den Fakt das du es mit IKEv2 ja auch erfolgreich zum Fliegen gebracht hast?!

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

Und wenn du dennoch meinst es müsste unbedingt überflüssige VPN Clientsoftware sein dann wäre doch das moderne Wireguard die deutlich bessere Wahl gewesen?!

Ich habe es mit IPsec nicht auf die Reihe gebracht, den VPN als redirect Gateway zu konfigurieren.

999 Tutorial Leser schaffen das... Zu beachten ist dafür natürlich der wichtige Tutorial Hinweis im P2 Setup:

⚠️ Wer den gesamten Client Traffic in den Tunnel routen will setzt “Local Network” auf network, und gibt 0.0.0.0 als Adresse und /0 für das Subnet ein!

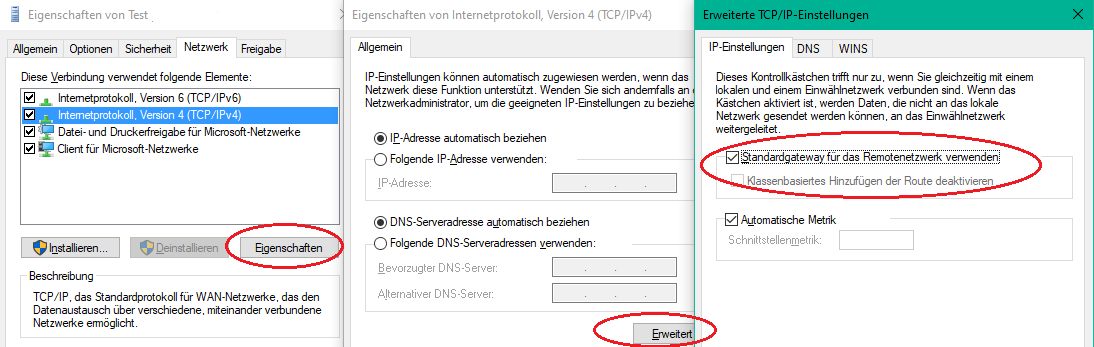

Der Rest ist kinderleicht erledigt mit einem simplen Klick im Windows onboard VPN Client indem man dort das Default Gateway auf den VPN Tunnel legt! Rechtsklick auf den VPN Adapter, Protokoll, Eigenschaften, Remote Standardgateway...Fertisch.

Die Apple und Android IKEv2 onboard VPN Clients machen das im Default.

Aber ich werde mich wohl noch einmal mit IPsec auseinander setzen.

Besser ist das!

Lässt sich hier auf einem aktuellen MacOS und iOS nicht nachvollziehen und funktioniert out of the Box bei Apple. (Siehe u.a. auch hier)

Wie oben bereits gesagt ist natürlich wichtig das P2 Setting im Tutorial für diesen Fall zu beachten:

⚠️ Wer den gesamten Client Traffic in den Tunnel routen will setzt “Local Network” auf network, und gibt 0.0.0.0 als Adresse und /0 für das Subnet ein!

Zumal du in den aktuellen Versionen (Ventura usw.) auch gar keinen Redirect Button im IKEv2 VPN Client Setup des Apple Endgerätes mehr hast wie unter Windows oben. Es geht ja per Default alles in den Tunnel.

MacOS Versionen davor hatten unter Systemeinstellungen -> Netzwerk -> VPN Verbindung -> Advanced -> Options dort noch einen Haken zum Setzen Allen Traffic über VPN Verbindung senden. Hier konnte man wie bei Winblows einstellen ob Redirect oder Split Tunneling.

Ein netstart -rn im Terminal zeigt dir das dann auch immer das bei aktivem VPN das Default Gateway bei Apple sofort auf den VPN Tunnel wechselt!!

Wenn du das unbedingt customizen willst nimmst du halt L2TP. Ist ja auch bei allen onboard und der Apple Client hat dafür auch immer noch einen Schalter auf allen Plattformen!!

Da du aber ja so oder so alles in den Tunnel senden willst ist das Default Verhalten. Es sei denn deine MacOS Version ist so alst das du den Schalter in den Optionen noch hast bei IKEv2?!

Da du aber ja so oder so alles in den Tunnel senden willst ist das Default Verhalten. Es sei denn deine MacOS Version ist so alst das du den Schalter in den Optionen noch hast bei IKEv2?!

Wie oben bereits gesagt ist natürlich wichtig das P2 Setting im Tutorial für diesen Fall zu beachten:

⚠️ Wer den gesamten Client Traffic in den Tunnel routen will setzt “Local Network” auf network, und gibt 0.0.0.0 als Adresse und /0 für das Subnet ein!

Zumal du in den aktuellen Versionen (Ventura usw.) auch gar keinen Redirect Button im IKEv2 VPN Client Setup des Apple Endgerätes mehr hast wie unter Windows oben. Es geht ja per Default alles in den Tunnel.

MacOS Versionen davor hatten unter Systemeinstellungen -> Netzwerk -> VPN Verbindung -> Advanced -> Options dort noch einen Haken zum Setzen Allen Traffic über VPN Verbindung senden. Hier konnte man wie bei Winblows einstellen ob Redirect oder Split Tunneling.

Ein netstart -rn im Terminal zeigt dir das dann auch immer das bei aktivem VPN das Default Gateway bei Apple sofort auf den VPN Tunnel wechselt!!

Wenn du das unbedingt customizen willst nimmst du halt L2TP. Ist ja auch bei allen onboard und der Apple Client hat dafür auch immer noch einen Schalter auf allen Plattformen!!

Das liegt dann daran das du vermutlich im Kollegen Netz die gleiche IP verwendest?!

Siehe: Sinnvolles VPN Adressdesign

Mit dem 1.0/24er Netz hast du leider die denkbar unintelligenteste Wahl bei VPN getroffen!

Siehe: Sinnvolles VPN Adressdesign

Mit dem 1.0/24er Netz hast du leider die denkbar unintelligenteste Wahl bei VPN getroffen!

Oder bin ich auf dem Holzweg?

Nein, jetzt auf dem richtigen Weg! Sinnvoll ist bei VPN Nutzung immer "krumme" Werte für die Netze zu verwenden, denn das reduziert die Gefahr das sich die IP Netze überschneiden bzw. doppeln.

99% aller FritzBox User verwenden 192.168.178.0, 99% aller China Router bzw. pfSense/OPNsense verwenden 192.168.1.0 oder 192.168.0.0 weil niemand sich bei der IP Adressierung groß Gedanken über eine sinnvolle und intelligente IP Adressierung bei einer späteren VPN Nutzung macht. Du bist ja leider auch so ein Kandidat!

Mit den dümmlichen Allerweltsadressen die die halbe Welt nutzt ist es dann nur eine Frage der Zeit wann man doppelte IPs bei VPN hat wie in deinem Fall oben. Wenn sich 2 FritzBox Nutzer treffen ist das Drama dann da...

Eine etwas mehr "exotischere" IP Adressierung minimiert sowas. Mit welchen der RFC1918 IPs du das dann realisierst ist eher eine kosmetische Geschmacksfrage. Hauptsache die verwendeten IP Adressen haben "Seltenheitswert".

Es gilt immer die dummen Allerwelts Standardnetze zu vermeiden die Hersteller per Default in ihre Firmware coden. Einfache Logik!

gehört zum öffentlichen Adressbereich habe ich mich belehren lassen.

Sowas weiss man auch als blutiger Laie. IP Grundschule, erste Klasse. Guckst du hier und beachte dabei besonders das Kapitel "Adresskonflikte bei VPN":de.wikipedia.org/wiki/Private_IP-Adresse#Private_Adressbereiche

Lesen und verstehen...!

Das siehst du falsch, du hast nun (außer ggf. dem OpenVPN) ein sauberes und korrekt konfiguriertes Netzwerk!! 😉👍

Denk ans P2 Setup für die IKEv2 VPN Variante:

⚠️ Wer den gesamten VPN Client Traffic in den Tunnel routen will setzt “Local Network” auf network, und gibt 0.0.0.0 als Adresse und /0 für das Subnet ein!

Dann klappt es auch mit dem onboard Apple IKEv2 VPN und dem Redirect des gesamten Traffics in den Tunnel ganz ohne OpenVPN Gefrickel...

Wenn's das denn war bitte nicht vergessen deinen Thread dann als erledigt zu schliessen!

Denk ans P2 Setup für die IKEv2 VPN Variante:

⚠️ Wer den gesamten VPN Client Traffic in den Tunnel routen will setzt “Local Network” auf network, und gibt 0.0.0.0 als Adresse und /0 für das Subnet ein!

Dann klappt es auch mit dem onboard Apple IKEv2 VPN und dem Redirect des gesamten Traffics in den Tunnel ganz ohne OpenVPN Gefrickel...

Wenn's das denn war bitte nicht vergessen deinen Thread dann als erledigt zu schliessen!