OPNsense Hyper-V VLAN

Guten Tag,

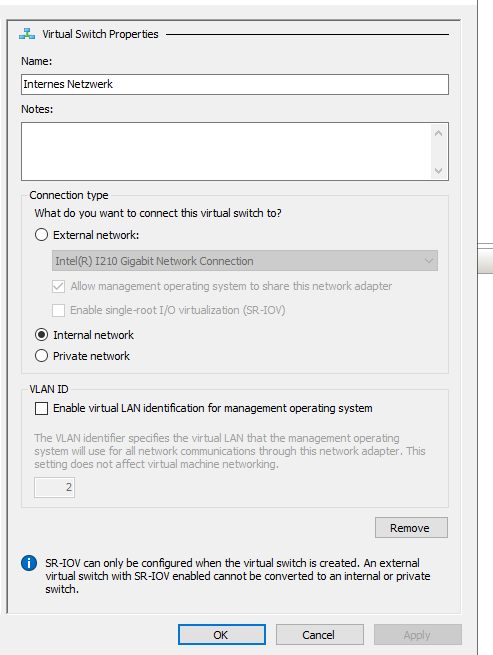

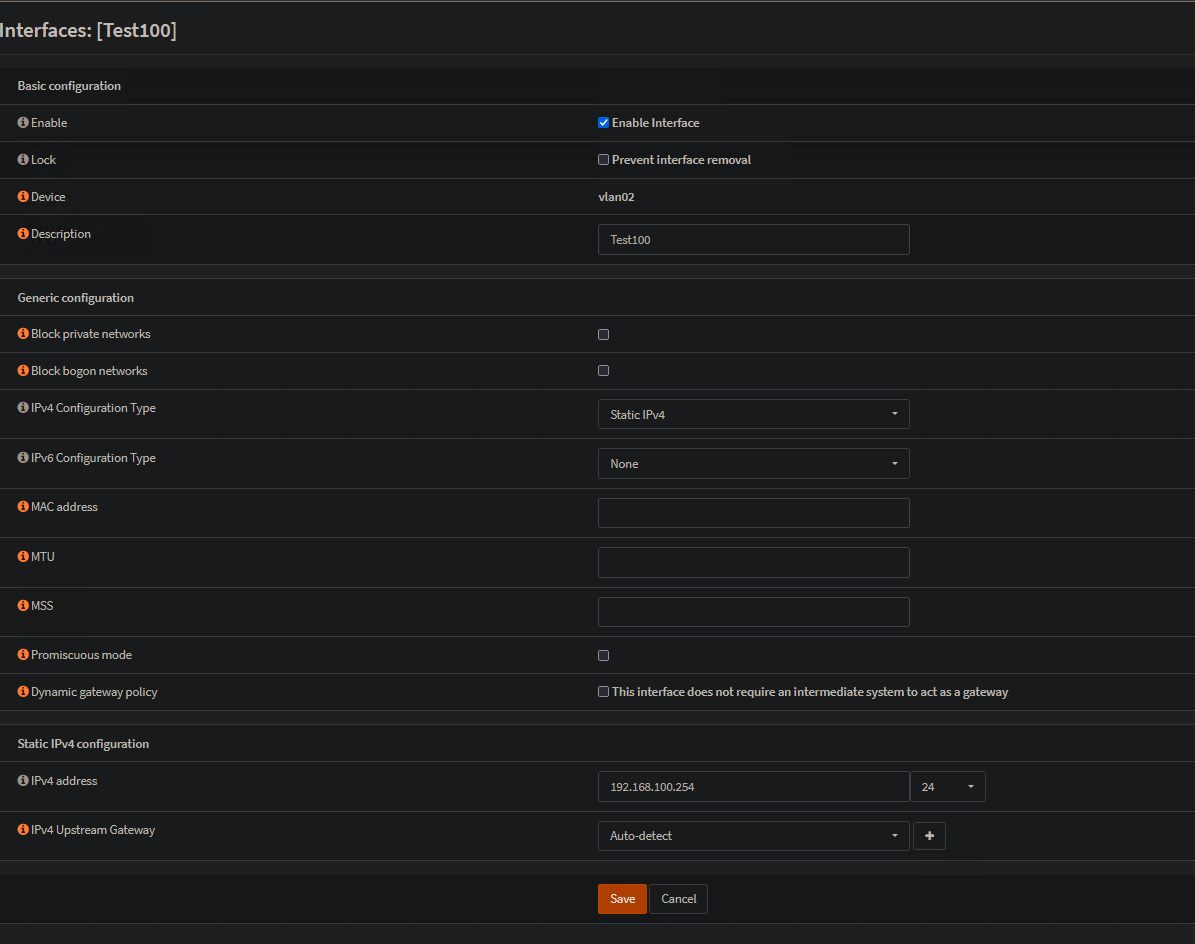

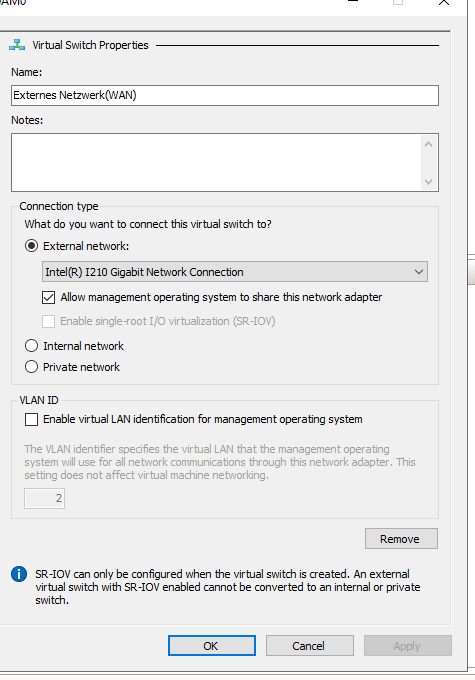

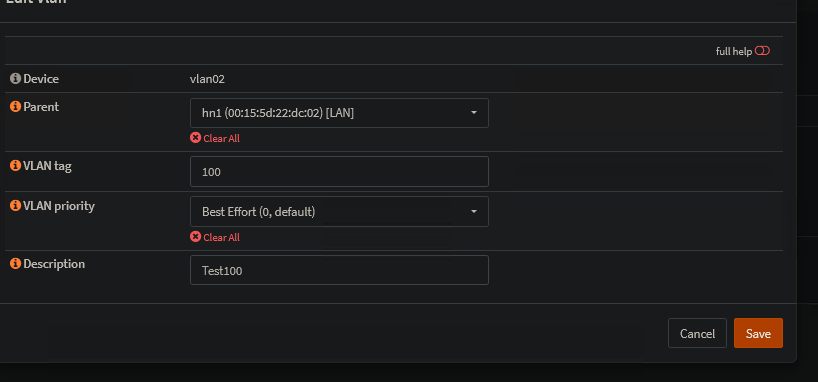

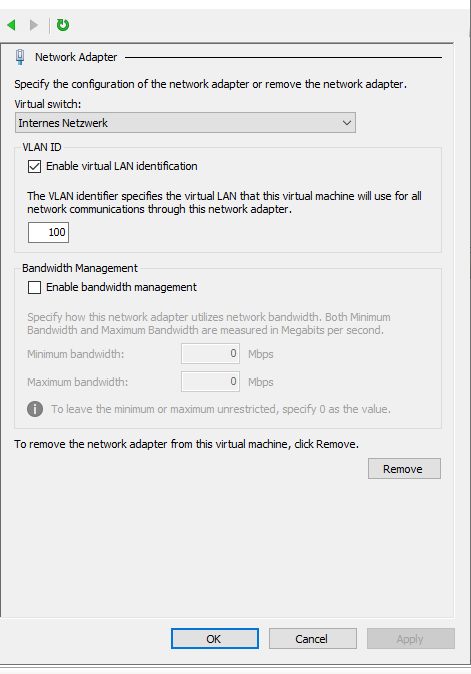

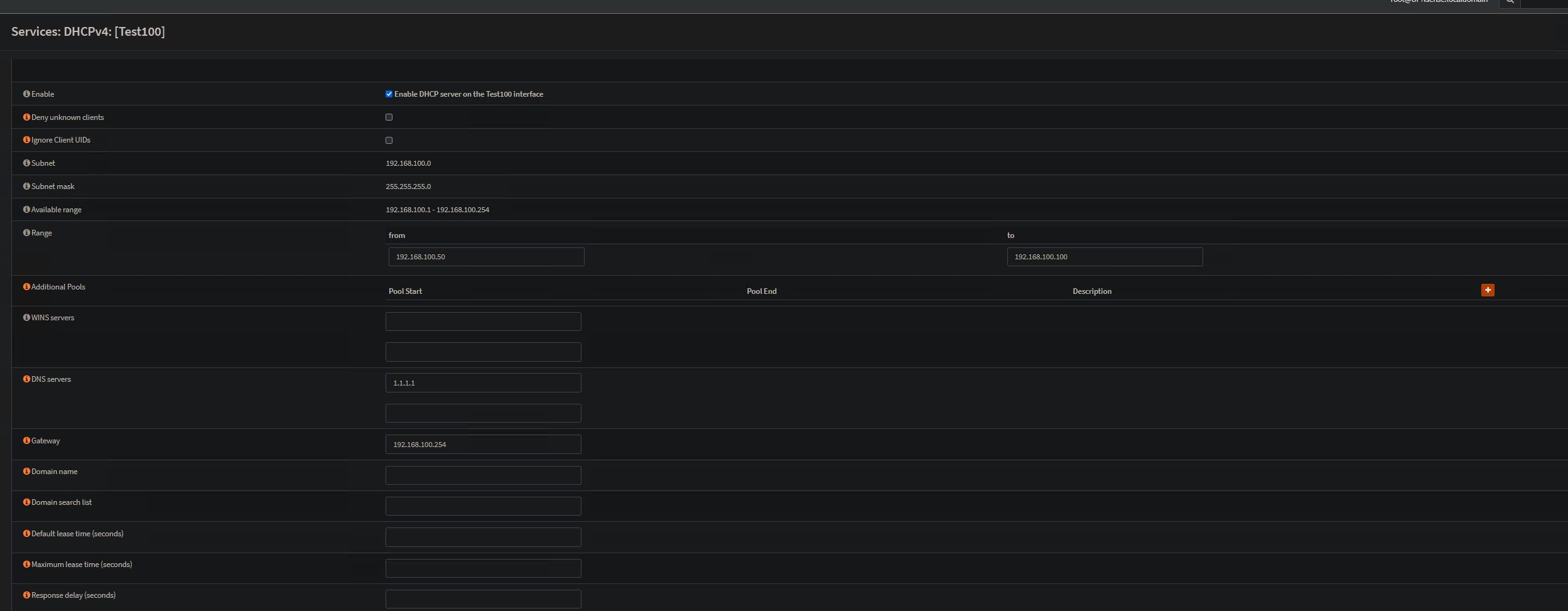

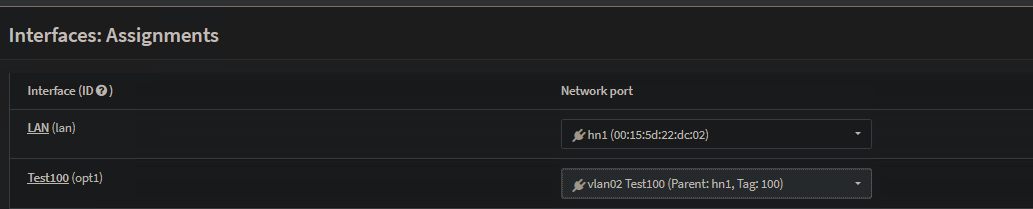

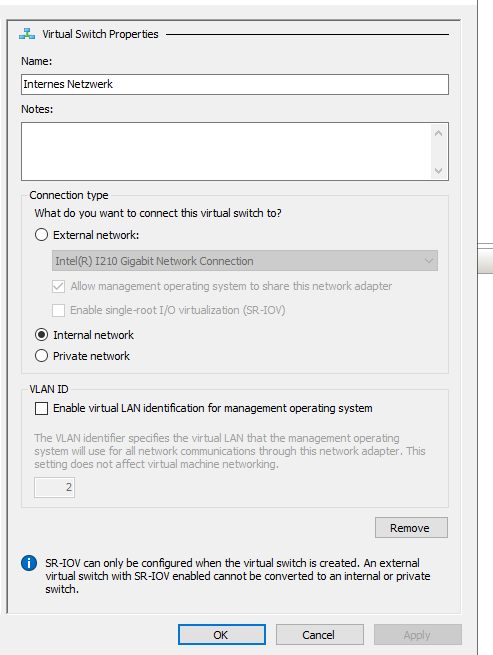

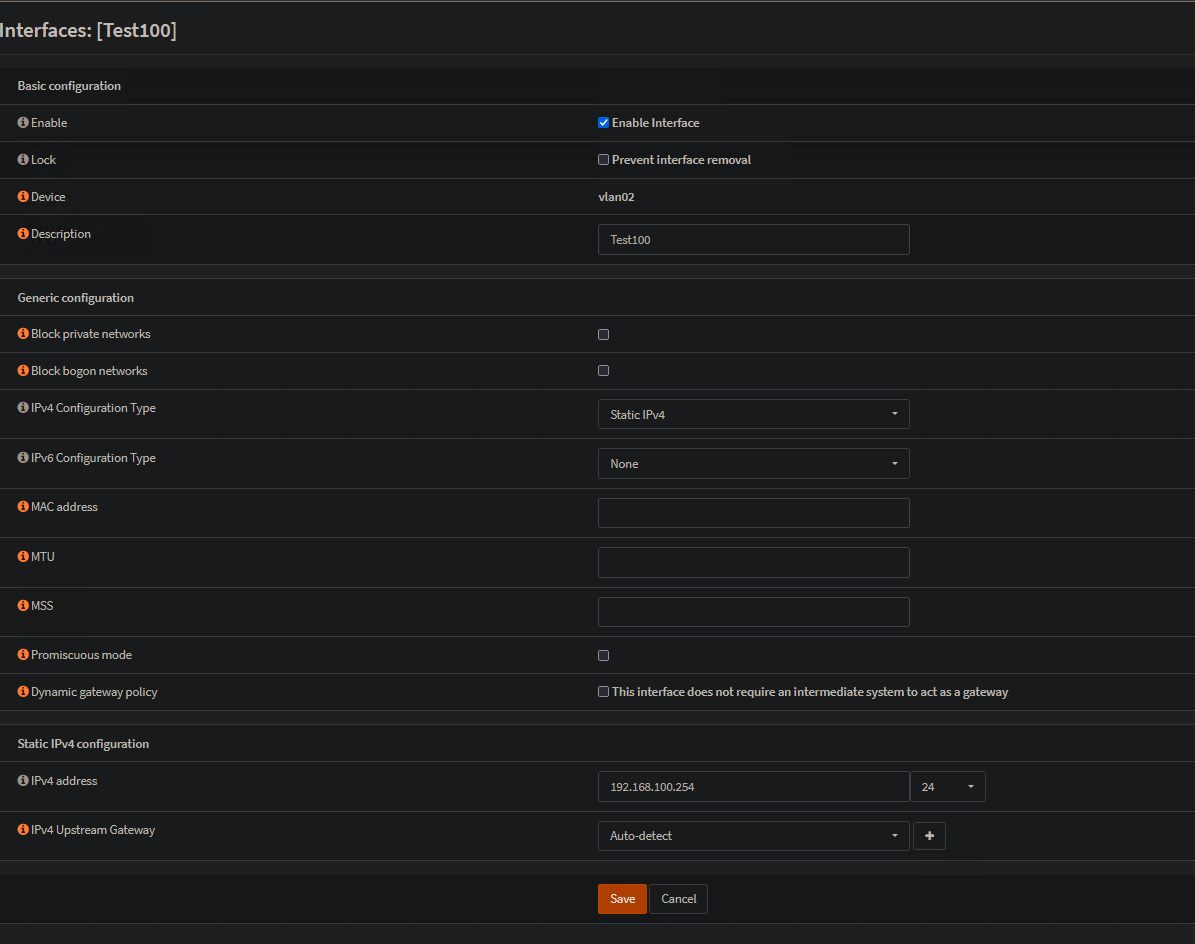

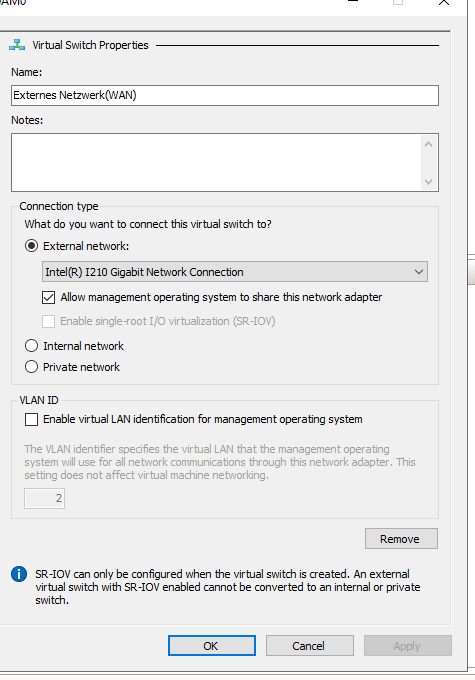

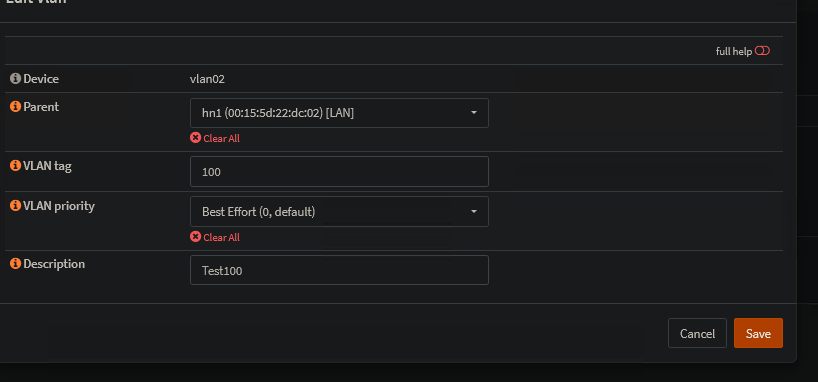

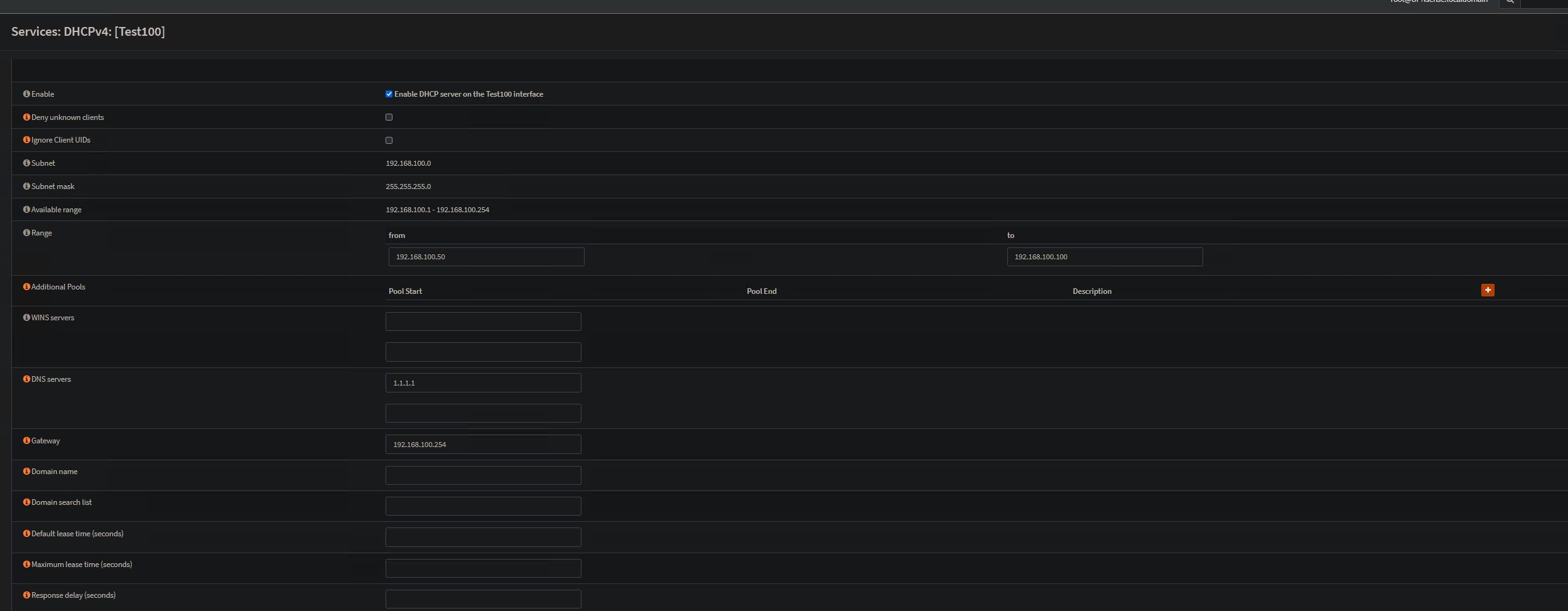

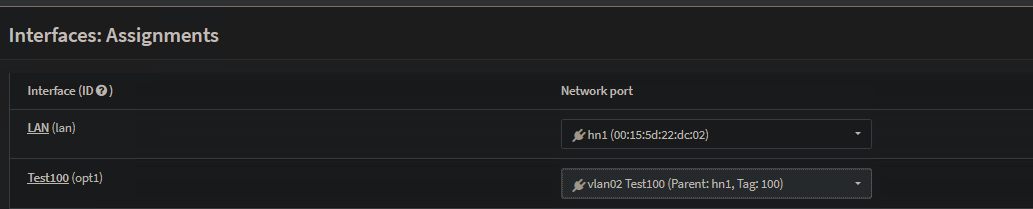

ich habe mir einen Server bei Hetzner gemietet mit einer zusätzlichen IP. Auf diesem Server habe ich einen Hyper-V aufgesetzt. Auf der einen VM läuft OPNsense und auf der anderen WIN10. Ich habe zwei virtuelle Switche eingerichtet, ein Switch für das WAN und ein weiterer für das interne LAN. Bei dem WIN10 Client habe ich den internen Switch hinterlegt. Und bei der OPNsense habe ich das so konfiguriert, dass der externe Switch als WAN-Adapter eingesetzt wird und der interne Switch als LAN-Adapter. Die OPNsense hat selber die IP 192.168.1.254. Wenn ich den Client so konfiguriere, dass dieser im gleichen Netz ist wie die Firewall, dann läuft alles super und ich habe Zugriff auf das Internet. Nun habe ich aber in der Firewall ein VLAN100 (TAG-ID100) angelegt und es als Sub-Interface LAN-Anschlusses konfiguriert. Jetzt möchte ich den Client in das VLAN 100-Netz bringen. Wenn ich beim Adapter vom Client die VLAN-ID 100 hinterlege, bekomme ich einfach kein Netzwerk und habe somit auch kein Internetzugriff. Ich habe zwar einen DHCP dafür eingerichtet, aber auch eine statisch vergebene IP funktioniert leider nicht. Hat jmd. vielleicht eine Lösung oder evtl. eine Lösungsansatz?

Vielen Dank.

ich habe mir einen Server bei Hetzner gemietet mit einer zusätzlichen IP. Auf diesem Server habe ich einen Hyper-V aufgesetzt. Auf der einen VM läuft OPNsense und auf der anderen WIN10. Ich habe zwei virtuelle Switche eingerichtet, ein Switch für das WAN und ein weiterer für das interne LAN. Bei dem WIN10 Client habe ich den internen Switch hinterlegt. Und bei der OPNsense habe ich das so konfiguriert, dass der externe Switch als WAN-Adapter eingesetzt wird und der interne Switch als LAN-Adapter. Die OPNsense hat selber die IP 192.168.1.254. Wenn ich den Client so konfiguriere, dass dieser im gleichen Netz ist wie die Firewall, dann läuft alles super und ich habe Zugriff auf das Internet. Nun habe ich aber in der Firewall ein VLAN100 (TAG-ID100) angelegt und es als Sub-Interface LAN-Anschlusses konfiguriert. Jetzt möchte ich den Client in das VLAN 100-Netz bringen. Wenn ich beim Adapter vom Client die VLAN-ID 100 hinterlege, bekomme ich einfach kein Netzwerk und habe somit auch kein Internetzugriff. Ich habe zwar einen DHCP dafür eingerichtet, aber auch eine statisch vergebene IP funktioniert leider nicht. Hat jmd. vielleicht eine Lösung oder evtl. eine Lösungsansatz?

Vielen Dank.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 4119660794

Url: https://administrator.de/forum/opnsense-hyper-v-vlan-4119660794.html

Ausgedruckt am: 13.07.2025 um 05:07 Uhr

6 Kommentare

Neuester Kommentar

Moin BlueSkillz,

das mit dem Sub-Interface ist meiner Ansicht nach der Fehler.

Der vSwitch im Hyper-V reicht die "anliegenden" VLAN's nicht automatisch an jede vNIC einer VM weiter.

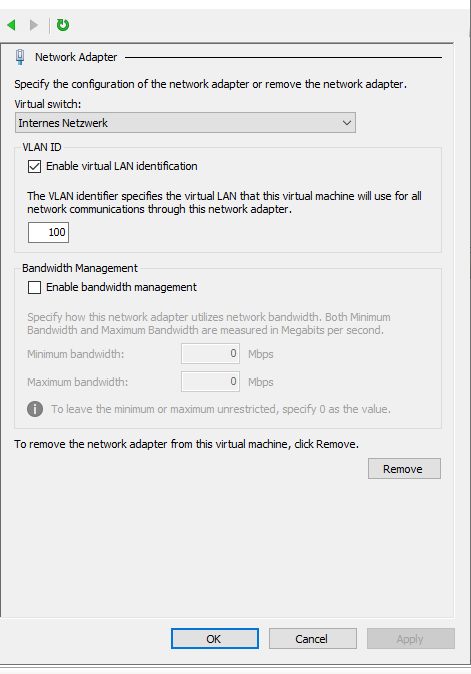

Lege bitte im Hyper-V eine zusätzliche vNIC für die OPNsense VM an und konfiguriere auf dieser das VLAN über den Hyper-V Manager, wie auch bei der Client VM.

Gruss Alex

Nun habe ich aber in der Firewall ein VLAN100 (TAG-ID100) angelegt und es als Sub-Interface LAN-Anschlusses konfiguriert.

das mit dem Sub-Interface ist meiner Ansicht nach der Fehler.

Der vSwitch im Hyper-V reicht die "anliegenden" VLAN's nicht automatisch an jede vNIC einer VM weiter.

Lege bitte im Hyper-V eine zusätzliche vNIC für die OPNsense VM an und konfiguriere auf dieser das VLAN über den Hyper-V Manager, wie auch bei der Client VM.

Gruss Alex

Genau, im Hyper-V muss die VM der Firewall zwei Netzwerkkarten zugewiesen haben und die zweite Netzwerkkarte (die mit dem internen Netzwerk) muss auf VLAN 100 eingestellt sein.

In der VM selbst braucht es dann keine VLAN Einstellung mehr für die zwei Schnittstellen, sie empfängt auf beiden Netzwerkschnittstellen unterschiedliche untagged Signale.

In der VM selbst braucht es dann keine VLAN Einstellung mehr für die zwei Schnittstellen, sie empfängt auf beiden Netzwerkschnittstellen unterschiedliche untagged Signale.

Vielleicht hilft dir ein Beispiel etwas wie es bei ESXi aussieht. Sollte bei HyperV ähnlich sein.

Sophos Software Appliance UTM - VLAN - CISCO SG Series Switches

VLAN mit Cisco SG220, ESXIund Pfsense

Sophos Software Appliance UTM - VLAN - CISCO SG Series Switches

VLAN mit Cisco SG220, ESXIund Pfsense

Moin BlueSkillz,

nice ...👍👍👍 ... danke für die Info, den Trick kannte ich auch noch nicht.

Gruss Alex

Ich habe jetzt die Lösung herausgefunden, der Interne Switch von der Sense muss in den Trunk Mode versetzt werden und dann können die einzelnen Vlans, welche weitergeleitet werden sollen eingetragen werden. In der VM muss dann nur noch das Vlan eingetragen werden.

kuhlmannit.de/hyper-v-vlan-trunk-einrichten/

kuhlmannit.de/hyper-v-vlan-trunk-einrichten/

nice ...👍👍👍 ... danke für die Info, den Trick kannte ich auch noch nicht.

Gruss Alex

aber ich wollte nicht immer eine zusätzliche Nic für jedes Vlan einrichten.

Wäre ja auch ziemlicher Blödsinn und wider dem tieferen Sinn von VLANs! 😉Wenn es das denn nun war bitte dann auch nicht vergessen deinen Thread hier als erledigt zu schliessen!