OPNSense im Unternehmen (2024)

Hallo,

ich muss mich gerade wieder mit der Ausgabenplanung für die kommenden Jahre befassen und bin über einen größeren Posten gestolpert.

Unsere Sophos Firewall muss ersetzt werden und somit auch die älteren APs. Dank dem ganzen Abo und Cloud Blödsinn sind das jetzt Kosten um die 20.000€ die auf mich zu kommen.

In früheren Beiträgen (ca. 2020) hieß es noch, man würde lieber pfSense nehmen, da OPNsense noch eher Spielerei ist. Mittlerweile wird aber vor allem im englischsprachigen Raum immer häufiger OPNSense empfohlen.

Vor allem mit dem zenarmor Upgrade könnte man eine vollständige NextGen Firewall zaubern, die nur einen Bruchteil der Gebühren kosten würde, die ich bei Sophos bezahlen müsste.

Gibt es denn hier schon Admins, die mir über ihre Erfahrung mit OPNSense + zenarmor berichten können und evtl sogar den Umstieg empfehlen?

ich muss mich gerade wieder mit der Ausgabenplanung für die kommenden Jahre befassen und bin über einen größeren Posten gestolpert.

Unsere Sophos Firewall muss ersetzt werden und somit auch die älteren APs. Dank dem ganzen Abo und Cloud Blödsinn sind das jetzt Kosten um die 20.000€ die auf mich zu kommen.

In früheren Beiträgen (ca. 2020) hieß es noch, man würde lieber pfSense nehmen, da OPNsense noch eher Spielerei ist. Mittlerweile wird aber vor allem im englischsprachigen Raum immer häufiger OPNSense empfohlen.

Vor allem mit dem zenarmor Upgrade könnte man eine vollständige NextGen Firewall zaubern, die nur einen Bruchteil der Gebühren kosten würde, die ich bei Sophos bezahlen müsste.

Gibt es denn hier schon Admins, die mir über ihre Erfahrung mit OPNSense + zenarmor berichten können und evtl sogar den Umstieg empfehlen?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 669166

Url: https://administrator.de/forum/opnsense-im-unternehmen-2024-669166.html

Ausgedruckt am: 02.08.2025 um 08:08 Uhr

78 Kommentare

Neuester Kommentar

Ich persönlich finde OPNsense noch etwas unreif - eher was zum basteln. Für Nerds OK, aber um sie in einer Enterprise Umgebung zu verwenden, ich weis nicht....

Nicht das OPNsense selbst schuld wäre, sondern deren Plugins. Nginx WAF hat auf einmal geblockt ohne was zu warnen, LetsEncrypt Zertifikate wurden nicht mehr erneuert, und das ohne einen Grund im Log zu hinterlassen...

Man merkt halt, dass die Plugins nur halbherzig zum laufen gebracht werden, wie es bei vielen nicht-kommerziellen Open Source Projekten der Fall ist.

Nicht das OPNsense selbst schuld wäre, sondern deren Plugins. Nginx WAF hat auf einmal geblockt ohne was zu warnen, LetsEncrypt Zertifikate wurden nicht mehr erneuert, und das ohne einen Grund im Log zu hinterlassen...

Man merkt halt, dass die Plugins nur halbherzig zum laufen gebracht werden, wie es bei vielen nicht-kommerziellen Open Source Projekten der Fall ist.

Guten Morgen,

wir setzen bei unseren Kunden sowohl pfSense als auch OPNsense inzwischen durchaus produktiv ein. Auch und insbesondere als Ersatz zu Sophos.

LetsEncrypt macht die XG(s)[afaik]auch nicht sauber. Es kommt eben drauf an. Einrichtung ist alles. Wie man die Wartung und den Aufbau plant. WLAN dann autark.

Können gerne ins Gespräch gehen. Bei 20TEur sind vermutlich auch ein paar Regeln, VPN usw zu berücksichtigen.

Viele Grüße!

wir setzen bei unseren Kunden sowohl pfSense als auch OPNsense inzwischen durchaus produktiv ein. Auch und insbesondere als Ersatz zu Sophos.

LetsEncrypt macht die XG(s)[afaik]auch nicht sauber. Es kommt eben drauf an. Einrichtung ist alles. Wie man die Wartung und den Aufbau plant. WLAN dann autark.

Können gerne ins Gespräch gehen. Bei 20TEur sind vermutlich auch ein paar Regeln, VPN usw zu berücksichtigen.

Viele Grüße!

Hallo Seekuhritty,

das Thema verfolge ich ebenso, u.a. hier:

Thomas Krenn hatte gewechselt, dort kannst du auch anrufen.

OPNsense kann man kostenlos testen, die Hardware nach deinen Präferenzen, auch auf einer alten Sophos Hardware.

Ich hatte mich schon mit Administratoren persönlich ausgetauscht, Kontakte gibt es im Forum: forum.opnsense.org/

Allein die Kosten eines "Sophos Sizings" lägen wohl über denen einer OPNsense Migration, je nach Dienstleister.

Als jahrelange Sophos/Astaro Nutzer bin ich ganz deiner Meinung, u.a. wurden die Lizenzkosten bei Kollegen und mir (UTM Firewall) verdoppelt, SG Serie (eol Juni 2026), ab ca. 2020 beachtliche 200% Lizenzkosten, 0% Neuerungen, 0% Mehrwert, bei den mir bekannten Fällen (36 Monate Lizenz).

Mein Eindruck: Sophos wächst, Secureworks wurde gerade aufgekauft und auch Bestandskunden ohne Neuerungen sollen den Sophos Kosmos finanzieren, Zweck und Individualität gehen in so mancher Konzernstruktur einfach manchmal unter.

Feedback Sophos: "Wenn Sie nun doch schon fast die Lizenzkosten einer XGS zahlen, wie wäre es, eine zu kaufen?"

Der Sophos Herstellersupport ist der absolute Horror!

Die Summe an Lizenzkosten + Enhanced Plus Support + zertifizierten 150€/h Dienstleister + Zeit kann sich ggf. nicht jedes Unternehmen leisten.

Bisweilen sehe ich keine Nachteile gegenüber der UTM Serie, vor allem mit Zenarmor, ebenso die Erweiterungen (Plugins), welche meine Endpoint Protection nicht abdeckt.

Meine "kost-nix-is-nix" Einstellung hatte ich spätestens mit dem Abgang vom PRGT geändert, 10.000€ gespart, weil ich zur OpenSource Observium/LibreNMS und Zabbix gewechselt war.

OPNsense statt Sophos zu vergleichen lohnt sich für alle, die die Lizenzkosten nicht einfach so hinnehmen (können). Wie auch bei Sophos gibt es bei OPNsense eine Community, Dienstleister, Service- und Supportverträge, Business- und Enterprise Features.

Das stimmt nicht, es gibt zwei Versionen. In den Release Notes ist alles transparent nachzulesen, die Business Edition kosten 10€/Monat: docs.opnsense.org/releases.html

das Thema verfolge ich ebenso, u.a. hier:

Thomas Krenn hatte gewechselt, dort kannst du auch anrufen.

OPNsense kann man kostenlos testen, die Hardware nach deinen Präferenzen, auch auf einer alten Sophos Hardware.

Ich hatte mich schon mit Administratoren persönlich ausgetauscht, Kontakte gibt es im Forum: forum.opnsense.org/

Allein die Kosten eines "Sophos Sizings" lägen wohl über denen einer OPNsense Migration, je nach Dienstleister.

Als jahrelange Sophos/Astaro Nutzer bin ich ganz deiner Meinung, u.a. wurden die Lizenzkosten bei Kollegen und mir (UTM Firewall) verdoppelt, SG Serie (eol Juni 2026), ab ca. 2020 beachtliche 200% Lizenzkosten, 0% Neuerungen, 0% Mehrwert, bei den mir bekannten Fällen (36 Monate Lizenz).

Mein Eindruck: Sophos wächst, Secureworks wurde gerade aufgekauft und auch Bestandskunden ohne Neuerungen sollen den Sophos Kosmos finanzieren, Zweck und Individualität gehen in so mancher Konzernstruktur einfach manchmal unter.

Feedback Sophos: "Wenn Sie nun doch schon fast die Lizenzkosten einer XGS zahlen, wie wäre es, eine zu kaufen?"

Der Sophos Herstellersupport ist der absolute Horror!

Die Summe an Lizenzkosten + Enhanced Plus Support + zertifizierten 150€/h Dienstleister + Zeit kann sich ggf. nicht jedes Unternehmen leisten.

Bisweilen sehe ich keine Nachteile gegenüber der UTM Serie, vor allem mit Zenarmor, ebenso die Erweiterungen (Plugins), welche meine Endpoint Protection nicht abdeckt.

Meine "kost-nix-is-nix" Einstellung hatte ich spätestens mit dem Abgang vom PRGT geändert, 10.000€ gespart, weil ich zur OpenSource Observium/LibreNMS und Zabbix gewechselt war.

OPNsense statt Sophos zu vergleichen lohnt sich für alle, die die Lizenzkosten nicht einfach so hinnehmen (können). Wie auch bei Sophos gibt es bei OPNsense eine Community, Dienstleister, Service- und Supportverträge, Business- und Enterprise Features.

Das stimmt nicht, es gibt zwei Versionen. In den Release Notes ist alles transparent nachzulesen, die Business Edition kosten 10€/Monat: docs.opnsense.org/releases.html

Unsere Sophos Firewall muss ersetzt werden und somit auch die älteren APs.

Bei unseren Beratung wurde gekonnt umgangen, dass die SG Serie noch bis Mitte 2026 im Support steht. Sollte also als WLAN Management noch ausreichen.auch auf einer alten Sophos Hardware.

heise.de/ratgeber/Gebrauchter-Sophos-Hardware-neues-Leben-einhau ...Bei unseren Beratung wurde gekonnt umgangen, dass die SG Serie noch bis Mitte 2026 im Support steht. Sollte also als WLAN Management noch ausreichen

Dafür musst du dies aber entsprechend weiterhin lizenzieren. Ebenfalls würde vor Jahren der Hardware Support gestrichen. Was für war: hast du eine geltende Lizenz bekommst du die WLAN Hardware bei defekt ersetzt, gilt heute nicht mehr. Ein Jahr. Tot.

Also besser proaktiv tauschen. Da die Sophos Hardware heute auch nicht mehr so stabil ist wie früher. (Leider)

In welchem Zusammenhang steht stabil?

Beispiel

Angeblich sind die meisten Firewalls fehl- oder unvollständig konfiguriert. Ich kann es insofern bestätigen und nehme mich nicht aus, da neben mir min. 3 sophos-zertifizierte "Experten" an der Firewall waren, jeder hatte noch was gefunden.

Je nach Anspruch oder Vorgabe muss die Firewall Aufgaben übernehmen, für welche diese ggf. mit der Zeit zu schwach ist. Bei OPNsense nehme ich dann einfach per Backup/Restore eine größere Kiste, wenn ich merke, meine alten, ausgemusterten, reichen nicht (mehr). Bis dahin hätten aber meine alten Server eine neue Aufgabe.

Beispiel

Angeblich sind die meisten Firewalls fehl- oder unvollständig konfiguriert. Ich kann es insofern bestätigen und nehme mich nicht aus, da neben mir min. 3 sophos-zertifizierte "Experten" an der Firewall waren, jeder hatte noch was gefunden.

Je nach Anspruch oder Vorgabe muss die Firewall Aufgaben übernehmen, für welche diese ggf. mit der Zeit zu schwach ist. Bei OPNsense nehme ich dann einfach per Backup/Restore eine größere Kiste, wenn ich merke, meine alten, ausgemusterten, reichen nicht (mehr). Bis dahin hätten aber meine alten Server eine neue Aufgabe.

Moin,

Und ja, zu SG-Zeiten gab es die FullGuard mit allem durchlizensiert. Im Rahmen der XG(S) hat Sophos einige Module rausgenommen und müssen nun zus#tzlich lizensiert werde. Wir haben z. B. die Webserver-Protection wegfallen lassen, da wir einen Netscaler haben (kann mehr, denn die Webserver-Protection)...

Schön wäre es, wie sich (in etwa) deine angemeckerten 20k verteilen. Wenn das 6k für die XGS und 14k für die Wifi-Infrastruktur ist... das steht auf einem anderen Blatt.

Diesbezüglich:

Ihr habt ja noch 1,5 Jahre Zeit. Würde das daher aufbrechen:

Tausche als erstes mal die ganze Wifi-Infrastruktur gegen Nicht-Sophos.

Haben wir beim Wechsel auf die XGS auch gemacht. Sophos APs raus und Aruba rein. Muss eines der beiden in den nächsten 5 Jahren (erneut) gewechselt werden, bleibt es bei einem System.

Danach kannst du die SG gegen was anderes tauschen. Bedenke: eine xSense bietet nicht den selben Umfang, wie ihn eine Sophos XGS/ Fortinet/ ... bietet

Unsere Sophos Firewall muss ersetzt werden und somit auch die älteren APs. Dank dem ganzen Abo und Cloud Blödsinn sind das jetzt Kosten um die 20.000€ die auf mich zu kommen.

Also mit ABO und Cloud hat das nichts zu tun.Und ja, zu SG-Zeiten gab es die FullGuard mit allem durchlizensiert. Im Rahmen der XG(S) hat Sophos einige Module rausgenommen und müssen nun zus#tzlich lizensiert werde. Wir haben z. B. die Webserver-Protection wegfallen lassen, da wir einen Netscaler haben (kann mehr, denn die Webserver-Protection)...

Schön wäre es, wie sich (in etwa) deine angemeckerten 20k verteilen. Wenn das 6k für die XGS und 14k für die Wifi-Infrastruktur ist... das steht auf einem anderen Blatt.

Diesbezüglich:

und somit auch die älteren APs

irgendwann ist die Hardware halt nicht mehr ausreichend Leistungsstark, um supported zu werden. Mit einem iPhone 3GS kann man heute auch noch telefonieren... für aktuelle Anforderungen reicht das aber auch nicht. und das 3GS war damals teurer denn ein Sophos AP Ihr habt ja noch 1,5 Jahre Zeit. Würde das daher aufbrechen:

Tausche als erstes mal die ganze Wifi-Infrastruktur gegen Nicht-Sophos.

Haben wir beim Wechsel auf die XGS auch gemacht. Sophos APs raus und Aruba rein. Muss eines der beiden in den nächsten 5 Jahren (erneut) gewechselt werden, bleibt es bei einem System.

Danach kannst du die SG gegen was anderes tauschen. Bedenke: eine xSense bietet nicht den selben Umfang, wie ihn eine Sophos XGS/ Fortinet/ ... bietet

Zitat von @Seekuhritty:

Ich hatte bereits über Thomas Krenn ein Angebot zusammen gestellt und war echt erstaunt. Selbst mit vollem Umfang an Update, Service und Support Verträgen, wäre ich nicht mal Ansatzweise auf dem Preisniveau, das Sophos zukünftig aufruft.

Und nicht zu vergessen, die Hardware ist sicherlich um ein Vielfaches performanter, Schnittstellenerweiterungen mehr und günstiger,... . Cluster/HA Betrieb kosten doppelte Hardware.Ich hatte bereits über Thomas Krenn ein Angebot zusammen gestellt und war echt erstaunt. Selbst mit vollem Umfang an Update, Service und Support Verträgen, wäre ich nicht mal Ansatzweise auf dem Preisniveau, das Sophos zukünftig aufruft.

Preislich kann man aber schon mit Zenarmor im SSE preislich schon in die vollen gehen.

Letztendlich scheint es meinen Recherchen nach "besser" zu sein ich installiere heute auf meiner alten Sophos Hardware OPNsense + Zenarmor Free und hätte damit mehr Features und Sicherheit, als bei der UTM zu bleiben.

Zitat von @em-pie:

Bedenke: eine xSense bietet nicht den selben Umfang, wie ihn eine Sophos XGS/ Fortinet/ ... bietet

Dazu wäre interessant, wer hat denn Umgebungen in denen eine Sophos XGS vs. OPNsense + Zenarmor SSE läuft, um eine wirklich hilfreiche Aussage treffen zu können.Bedenke: eine xSense bietet nicht den selben Umfang, wie ihn eine Sophos XGS/ Fortinet/ ... bietet

Und nicht zuletzt befürchte ich, wie mehrheitlich bei jedem Abo Modell, wird man mit Neuerungen und Features "verzaubert", die man gar nicht will oder braucht, Hauptsache der Schein wird gewahrt, man bezahle was für irgendwas.

Gefühlt versickern die Kosten für so manche Abo's und Supportkosten in einer Systematik oder Konzernstruktur, wie unsere Rentenversicherung, irgendwo im Nirvana, aber kommen nie mehr beim Zahlenden an.

Wir haben ca. 80 OpnSense Firewall's im produktiven Systemen bei unseren Kunden. Teils auf der klassischen APU für kleine Standorte, auf Supermicro Boards für Zenarmor usw. und als virtuelle im RZ der einzelnen DDC's.

Ich bin sehr zufrieden und die Systeme machen was sie sollen. Auch komplexere Szenarien mit SD-WAN, HA, VXLAN oder >26 gleichzeitige IPsec S2S Tunnel sind ohne Probleme aktiv.

Ebenfalls IPsec zu Fremdsystemen wie Fortigate's oder Juniper machen was sie sollen.

Wir sind mit allen Kunden ab pfSense v2.5 auf OpnSense umgestiegen, da deren Lizenzmodell und die Handhabung der Community Edition uns sauer aufgestossen ist.

Drei Punkte die mir im Vergleich zu pfSense seit jeher sehr gefallen:

- Update funktioniert immer, mit pfSense hatte ich es so oft das die neueste Version nicht dargestellt wurde oder beim Update hängen blieb und mal manuell eingreifen musste.

- paralleler Packet Trace auf mehreren Schnittstelle. Wie oft war ich nur schon froh darüber

- OpenVPN Export Plugin fix fertig integriert und die Plugins sind immer viel aktueller

Ich bereue den Wechsel in keinster Weise.

Natürlich kann es mal ein Problem geben, aber das ist in etwas gleich wie bei unseren viel verbauten Fortigate's.

Ein kompletter System Abstürzt einer OpnSense hatte ich auch noch nie.

Gruss Philippe

Ich bin sehr zufrieden und die Systeme machen was sie sollen. Auch komplexere Szenarien mit SD-WAN, HA, VXLAN oder >26 gleichzeitige IPsec S2S Tunnel sind ohne Probleme aktiv.

Ebenfalls IPsec zu Fremdsystemen wie Fortigate's oder Juniper machen was sie sollen.

Wir sind mit allen Kunden ab pfSense v2.5 auf OpnSense umgestiegen, da deren Lizenzmodell und die Handhabung der Community Edition uns sauer aufgestossen ist.

Drei Punkte die mir im Vergleich zu pfSense seit jeher sehr gefallen:

- Update funktioniert immer, mit pfSense hatte ich es so oft das die neueste Version nicht dargestellt wurde oder beim Update hängen blieb und mal manuell eingreifen musste.

- paralleler Packet Trace auf mehreren Schnittstelle. Wie oft war ich nur schon froh darüber

- OpenVPN Export Plugin fix fertig integriert und die Plugins sind immer viel aktueller

Ich bereue den Wechsel in keinster Weise.

Natürlich kann es mal ein Problem geben, aber das ist in etwas gleich wie bei unseren viel verbauten Fortigate's.

Ein kompletter System Abstürzt einer OpnSense hatte ich auch noch nie.

Gruss Philippe

Hallo,

Habt ihr eine Versicherung gegen IT Schäden (wie immer diese Vericherung auch heißen mag) in eurem Unternehmen.

Wenn ja, klärt mit ihr ab ob sie pfSense oder OPNsense als Community oder Subscription Edition akzeptieren.

Mir sind keine Zertifizierungen für pfSense oder OPNsense bekannt.

-

Eine gut eingerichtete und gewartete OPNsense mit zenarmor oder auch eine pfSense ist besser oder ähnlich gut wie zB. eine Sophos (oder andere Hersteller) Firewall.

-

Wir hatten pfSense im Einsatz, hatten einen Vorfall, nicht durch einen Fehler oder Mißkonfiguration der pfSense.

Die Versicherung hat Ärger gemacht, wir mußten alle pfSensen sehr zeitnah austauschen, bis zum Austausch wurde die Versicherungssumme sehr unangenehm hoch.

Gruß

CH

Habt ihr eine Versicherung gegen IT Schäden (wie immer diese Vericherung auch heißen mag) in eurem Unternehmen.

Wenn ja, klärt mit ihr ab ob sie pfSense oder OPNsense als Community oder Subscription Edition akzeptieren.

Mir sind keine Zertifizierungen für pfSense oder OPNsense bekannt.

-

Eine gut eingerichtete und gewartete OPNsense mit zenarmor oder auch eine pfSense ist besser oder ähnlich gut wie zB. eine Sophos (oder andere Hersteller) Firewall.

-

Wir hatten pfSense im Einsatz, hatten einen Vorfall, nicht durch einen Fehler oder Mißkonfiguration der pfSense.

Die Versicherung hat Ärger gemacht, wir mußten alle pfSensen sehr zeitnah austauschen, bis zum Austausch wurde die Versicherungssumme sehr unangenehm hoch.

Gruß

CH

Zitat von @ChriBo:

Die Versicherung hat Ärger gemacht, wir mußten alle pfSensen sehr zeitnah austauschen, bis zum Austausch wurde die Versicherungssumme sehr unangenehm hoch.

Versicherungen machen im Schadensfall immer "Ärger", zumal ich diese Zusammenfassung für äußerst fragwürdig halte. Dir wird kein Firewall-Hersteller, Systemhaus oder Cybersecurity Dienstleister jemals 100%ig Sicherheit gewährleisten, niemals nie nicht, leider nein, leider gar nicht.Die Versicherung hat Ärger gemacht, wir mußten alle pfSensen sehr zeitnah austauschen, bis zum Austausch wurde die Versicherungssumme sehr unangenehm hoch.

Den Punkt kann man aber in aktueller Version abhaken. OPNsense hat ein Audit Protokoll: System: Log Files: Audit

In einem IT Team richtet man mehrere Nutzer als Admin ein, so ist nachvollziehbar wer welche Konfiguration geändert hatte, falls durch diese ein Mangel entstanden ist.

PS: Die Versicherung würde ich aber mal interessieren, denn mit dem Anstieg der Cyberkriminalität in der Corana Zeit, wurde hier und da, der Vertrrag vom Versicherer aufgekündigt.

Da muss man aber schon ein IT-Jurist sein um so manches Kleingedruckte zu verifizieren, was genau gemeint ist.

Moin @ChriBo,

wenn man bei einer Sophos, vor allem einer XGS, nur auf Port und IP ebene Filtert, dann vielleicht ja, ansonsten, sprich, wenn man auch noch andere Features wie SSL-Inspection, WAF, IPS & Co benutzt hat oder noch nutzen möchte, dann ganz sicher nicht.

Gruss Alex

Eine gut eingerichtete und gewartete OPNsense mit zenarmor oder auch eine pfSense ist besser oder ähnlich gut wie zB. eine Sophos (oder andere Hersteller) Firewall.

wenn man bei einer Sophos, vor allem einer XGS, nur auf Port und IP ebene Filtert, dann vielleicht ja, ansonsten, sprich, wenn man auch noch andere Features wie SSL-Inspection, WAF, IPS & Co benutzt hat oder noch nutzen möchte, dann ganz sicher nicht.

Gruss Alex

Zitat von @MysticFoxDE:

Features wie SSL-Inspection, WAF, IPS & Co benutzt hat oder noch nutzen möchte, dann ganz sicher nicht.

Du bist ja bekanntlich ein Sophos Partner und Sophos Vertreter, der mit Sophos Geld verdient. Ich finde daher leider nicht, auch mit Wohlwollen, eine objektive Sichtweise deinerseits.Features wie SSL-Inspection, WAF, IPS & Co benutzt hat oder noch nutzen möchte, dann ganz sicher nicht.

Ich finde kein Feature meiner UTM, welches OPNsense nicht abdeckt. Mit Zenarmor kommt ebenso, das "next gen" hinzu.

Inspection: zenarmor.com/docs/opnsense/policies/tls-inspection-rules

WAF: docs.opnsense.org/vendor/deciso/opnwaf.html

...

z.B. WAF macht aber meine Endpoint Protection bereits, doppelt hält vielleicht besser.

Letztendlich muss sicherlich nicht nur ich zugegeben, mich mit gewissen Features noch nie beschäftigt zu haben. Aber irgendwann reflektiert man dann vielleicht doch.

Es gibt aber einen interesanten Punkt, den du mit den xSense nicht abilden kannst:

Intercept X, also das Zusammenspiel zwischen Sophos und der EndpointProtection, wobei letztere auch mit Forti zusammenspielen kann.

Bleibt der Heartbeat zwischen Endpoint und XGS aus oder vermeldet einen Impact, unterbindet die jeweils andere Seite jeglichen Traffic. Im klassischen Setup kann ein kompromittierter Client machen was er will. Die Firewall (xSense, ....) wird den Traffic nicht unterbinden.

Intercept X, also das Zusammenspiel zwischen Sophos und der EndpointProtection, wobei letztere auch mit Forti zusammenspielen kann.

Bleibt der Heartbeat zwischen Endpoint und XGS aus oder vermeldet einen Impact, unterbindet die jeweils andere Seite jeglichen Traffic. Im klassischen Setup kann ein kompromittierter Client machen was er will. Die Firewall (xSense, ....) wird den Traffic nicht unterbinden.

Es hat eben Vor- und Nachteile alles aus einer Hand zu haben, rückblickend überwiegen nach meiner Ansicht die Nachteile. Ich setze wieder auf getrennte Hersteller, und auf dessen Kernkompetenzen.

Denke ich rückblickend an die Themen welche ich mit dem Sophos Herstellersupport nur für die Firewall lösen musste, dessen miserable Supportqualität seines gleichen sucht, hatte mir zumindest noch die Endpoint Protection / Software Firewall über die Runden geholfen.

Stell ich mir vor ich müsste auch diese Themen mit dem kathastrophalen Sophos Herstellersupport klären, läuft es mir kalt den Rücken runter.

Denke ich rückblickend an die Themen welche ich mit dem Sophos Herstellersupport nur für die Firewall lösen musste, dessen miserable Supportqualität seines gleichen sucht, hatte mir zumindest noch die Endpoint Protection / Software Firewall über die Runden geholfen.

Stell ich mir vor ich müsste auch diese Themen mit dem kathastrophalen Sophos Herstellersupport klären, läuft es mir kalt den Rücken runter.

Zitat von @nachgefragt:

Den Punkt kann man aber in aktueller Version abhaken. OPNsense hat ein Audit Protokoll: System: Log Files: Audit

In einem IT Team richtet man mehrere Nutzer als Admin ein, so ist nachvollziehbar wer welche Konfiguration geändert hatte, falls durch diese ein Mangel entstanden ist.

Den Punkt kann man aber in aktueller Version abhaken. OPNsense hat ein Audit Protokoll: System: Log Files: Audit

In einem IT Team richtet man mehrere Nutzer als Admin ein, so ist nachvollziehbar wer welche Konfiguration geändert hatte, falls durch diese ein Mangel entstanden ist.

Nein, so leicht ist das leider nicht. Cyberversicherungen sind teuer geworden und versuchen im Schadensfall gerne, zu schauen, wo sie die Leistung kürzen können. Und die meisten Versicherer schreiben durchaus dezidiert vor, was man technisch vorhalten muss, so auch konkret zur Forewaml. Macht man das nicht, ist das eine Obliegenheitsverletzung, die eben zur Leistungskürzung führt. So wird bspw auch eigentlich immer neben der Firewall umfangreiche endpoint protection gefordert. Bevor ich daher zu einer xsense wechsle, würde ich, bei vorhandenem Versicherungsschutz, diesen Punkt tatsächlich erst abklären.

Gruß

DivideByZero

Moin @nachgefragt,

ähm, ich würde mal sagen, dass du meine Sichtweise und auch die vieler anderer hier, nicht wirklich objektiv bewerten kannst und auch willst, weil du von einer XGS leider keine Ahnung hast und das auch nicht haben möchtest . 😔

Du weist aber schon, dass eine sogenannte Next-Generation-Firewall, lediglich der Vorgänger eines modernen Security-Gateways, also einer XG(S) ist?

Also ja, eine SG bekommst du damit halbwegs nachgebaut, aber ganz sicher keine XGS.

Eine Endpoint-Protection die WAF macht, natürlich, welche ist das denn bitte genau? 🤨

Tja, dann beschäftige dich mal bitte zuerst anständig mit den in einer XGS verfügbaren Features, anstelle, dass du hier ständig irgendwelche Geschichten über einen bereits halb toten Gaul (SG Serie) erzählst.

Gruss Alex

Du bist ja bekanntlich ein Sophos Partner und Sophos Vertreter, der mit Sophos Geld verdient. Ich finde daher leider nicht, auch mit Wohlwollen, eine objektive Sichtweise deinerseits.

ähm, ich würde mal sagen, dass du meine Sichtweise und auch die vieler anderer hier, nicht wirklich objektiv bewerten kannst und auch willst, weil du von einer XGS leider keine Ahnung hast und das auch nicht haben möchtest . 😔

Ich finde kein Feature meiner UTM, welches OPNsense nicht abdeckt. Mit Zenarmor kommt ebenso, das "next gen" hinzu.

Inspection: zenarmor.com/docs/opnsense/policies/tls-inspection-rules

WAF: docs.opnsense.org/vendor/deciso/opnwaf.html

Inspection: zenarmor.com/docs/opnsense/policies/tls-inspection-rules

WAF: docs.opnsense.org/vendor/deciso/opnwaf.html

Du weist aber schon, dass eine sogenannte Next-Generation-Firewall, lediglich der Vorgänger eines modernen Security-Gateways, also einer XG(S) ist?

Also ja, eine SG bekommst du damit halbwegs nachgebaut, aber ganz sicher keine XGS.

z.B. WAF macht aber meine Endpoint Protection bereits, doppelt hält vielleicht besser.

Eine Endpoint-Protection die WAF macht, natürlich, welche ist das denn bitte genau? 🤨

Letztendlich muss sicherlich nicht nur ich zugegeben, mich mit gewissen Features noch nie beschäftigt zu haben. Aber irgendwann reflektiert man dann vielleicht doch.

Tja, dann beschäftige dich mal bitte zuerst anständig mit den in einer XGS verfügbaren Features, anstelle, dass du hier ständig irgendwelche Geschichten über einen bereits halb toten Gaul (SG Serie) erzählst.

Gruss Alex

Moin @nachgefragt,

und genau an dieser Stelle, fällst du lediglich auf die Sprüche der Hersteller rein, die entweder nur clientbasierte AV/FW Lösungen anbieten oder derer die nur nicht clientbasierte Produkte anbieten, wie z.B. auf die von Microsoft. 😔

Wir setzen mittlerweile bei allen unserer Kunden bei denen wir sowohl für die Hardwarebasierte FW als auch für die clientbasierte AV zuständig sind, auf "Synchronized Security" und ich möchte es ehrlich gesagt auch nicht mehr missen, da wir selbst auf keinen Fall so schnell, sprich, immer in Echtzeit auf mögliche Bedrohungen so reagieren können, wie es diese Lösung ermöglicht.

Gruss Alex

Es hat eben Vor- und Nachteile alles aus einer Hand zu haben, rückblickend überwiegen nach meiner Ansicht die Nachteile. Ich setze wieder auf getrennte Hersteller, und auf dessen Kernkompetenzen.

und genau an dieser Stelle, fällst du lediglich auf die Sprüche der Hersteller rein, die entweder nur clientbasierte AV/FW Lösungen anbieten oder derer die nur nicht clientbasierte Produkte anbieten, wie z.B. auf die von Microsoft. 😔

Wir setzen mittlerweile bei allen unserer Kunden bei denen wir sowohl für die Hardwarebasierte FW als auch für die clientbasierte AV zuständig sind, auf "Synchronized Security" und ich möchte es ehrlich gesagt auch nicht mehr missen, da wir selbst auf keinen Fall so schnell, sprich, immer in Echtzeit auf mögliche Bedrohungen so reagieren können, wie es diese Lösung ermöglicht.

Gruss Alex

Zitat von @DivideByZero:

So wird bspw auch eigentlich immer neben der Firewall umfangreiche endpoint protection gefordert. Bevor ich daher zu einer xsense wechsle, würde ich, bei vorhandenem Versicherungsschutz, diesen Punkt tatsächlich erst abklären.

Da wären konkrete Beispiele/Anforderungskataloge, -checklisten interessant, die Vorbereitung zum Cybersecurity-Check (ISO27001, ISMS,... ) außen vor.So wird bspw auch eigentlich immer neben der Firewall umfangreiche endpoint protection gefordert. Bevor ich daher zu einer xsense wechsle, würde ich, bei vorhandenem Versicherungsschutz, diesen Punkt tatsächlich erst abklären.

Moin @nachgefragt,

bsi.bund.de/SharedDocs/Downloads/DE/BSI/Grundschutz/IT-GS-Kompen ...

Und mit Gateways meint das BSI übriges insbesondere Security-Gateways, wie z.B. eine Sophos XGS. 😉

Dasselbe steht übrigens auch in ...

bsi.bund.de/SharedDocs/Downloads/DE/BSI/Grundschutz/IT-GS-Kompen ...

.. auf Seite 4.

Die interessanteste BSI-Doku in diesem Zusammenhang, ist meiner Ansicht nach jedoch die folgende, ...

bsi.bund.de/SharedDocs/Downloads/DE/BSI/Internetsicherheit/isi_l ...

... in dieser Doku steht übrigens auch gut beschrieben, was ein Security-Gateway alla XGW ist. 😉

Gruss Alex

Da wären konkrete Beispiele/Anforderungskataloge, -checklisten interessant, die Vorbereitung zum Cybersecurity-Check (ISO27001, ISMS,... ) außen vor.

bsi.bund.de/SharedDocs/Downloads/DE/BSI/Grundschutz/IT-GS-Kompen ...

Und mit Gateways meint das BSI übriges insbesondere Security-Gateways, wie z.B. eine Sophos XGS. 😉

Dasselbe steht übrigens auch in ...

bsi.bund.de/SharedDocs/Downloads/DE/BSI/Grundschutz/IT-GS-Kompen ...

.. auf Seite 4.

Die interessanteste BSI-Doku in diesem Zusammenhang, ist meiner Ansicht nach jedoch die folgende, ...

bsi.bund.de/SharedDocs/Downloads/DE/BSI/Internetsicherheit/isi_l ...

... in dieser Doku steht übrigens auch gut beschrieben, was ein Security-Gateway alla XGW ist. 😉

Gruss Alex

Deine eigene Interpretation von "Security-Gateway"

Für mich ist eine Firewall ein Gateway, eine OPNsense eine Firewall.

OPS.1.1.4.A11 Einsatz mehrerer Scan-Engines (H)

Zur Verbesserung der Erkennungsleistung SOLLTEN für besonders schutzwürdige IT-Systeme, wie

Gateways und IT-Systeme zum Datenaustausch, Virenschutzprogramme mit mehreren alternativen

Scan-Engines eingesetzt werden

bsi.bund.de/SharedDocs/Downloads/DE/BSI/Grundschutz/IT-GS-Kompen ...

Hier darf man mit der Versicherung, dem ISO27001 Zertifizierer,... gern diskutieren, wie konkrete Anforderungen aussehen.

Für mich ist eine Firewall ein Gateway, eine OPNsense eine Firewall.

OPS.1.1.4.A11 Einsatz mehrerer Scan-Engines (H)

Zur Verbesserung der Erkennungsleistung SOLLTEN für besonders schutzwürdige IT-Systeme, wie

Gateways und IT-Systeme zum Datenaustausch, Virenschutzprogramme mit mehreren alternativen

Scan-Engines eingesetzt werden

bsi.bund.de/SharedDocs/Downloads/DE/BSI/Grundschutz/IT-GS-Kompen ...

Hier darf man mit der Versicherung, dem ISO27001 Zertifizierer,... gern diskutieren, wie konkrete Anforderungen aussehen.

Moin @nachgefragt,

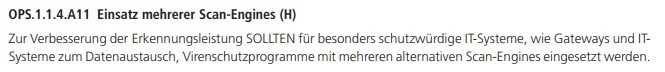

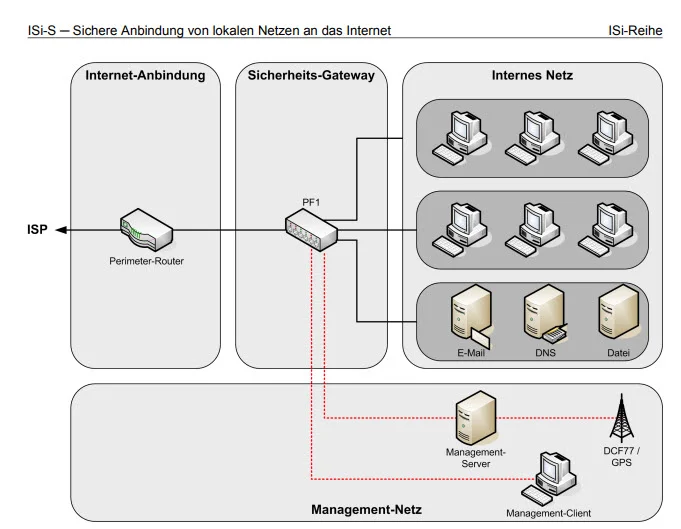

jup, genau, OPNsense ist eine Firewall und genau eine solche, wird in der oben bereits geposteten Doku, auch schlicht als "PF" sprich als "Paketfilter" bezeichnet.

Siehe "Sichere Anbindung von lokalen Netzen an das Internet" - "6.1.3 Anforderungen an Paketfilter" ab Seite 81.

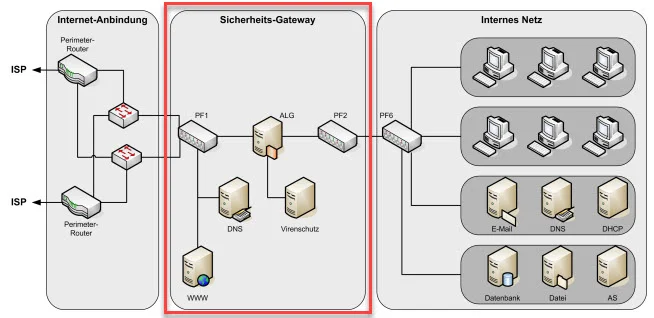

Ein "Security-Gateway" welches vom BSI auch gerne als "Application-Level Gateway" bezeichnet wird, ist jedoch ganz sicher nicht nur eine Firewall, sprich, nur ein 0815 Paketfilter! 🤨

Siehe "Sichere Anbindung von lokalen Netzen an das Internet" - "6.1.5 Anforderungen an das Application-Level Gateway" ab Seite 83.

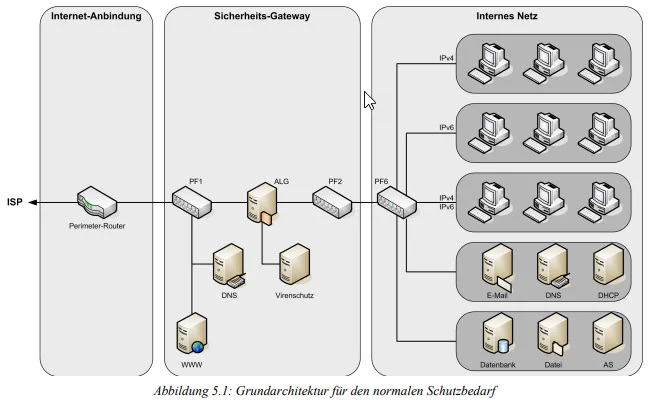

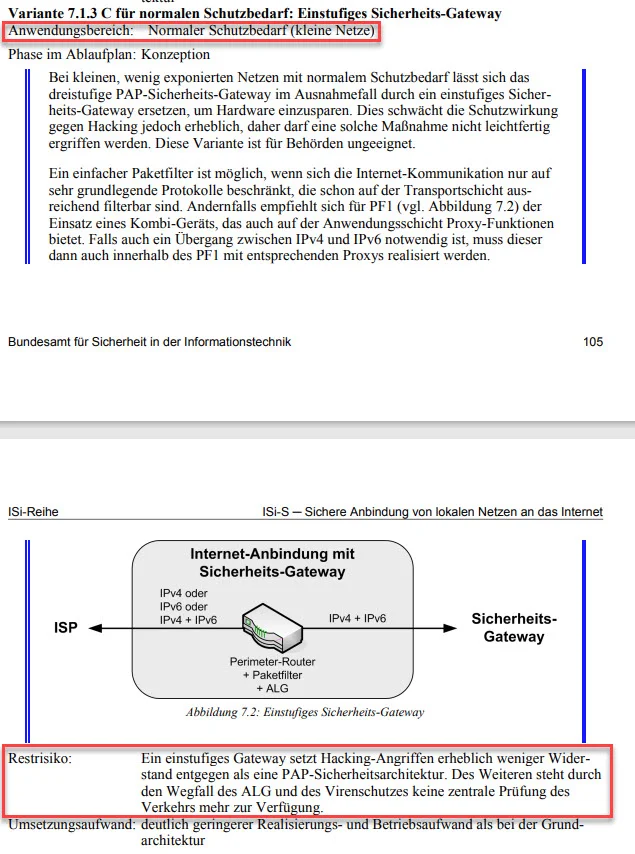

Und um das mal in BSI Bildchen klarzustellen, das ist eine Firewall ...

... ja, OK, das mit der richtigen/konsequenten Bezeichnung hat der BSI selber noch nicht ganz drauf, da nur ein Paketfilter sicherlich kein Security-Gateway, sondern eher nur Firewall ist, aber das Bildchen stimmt soweit.

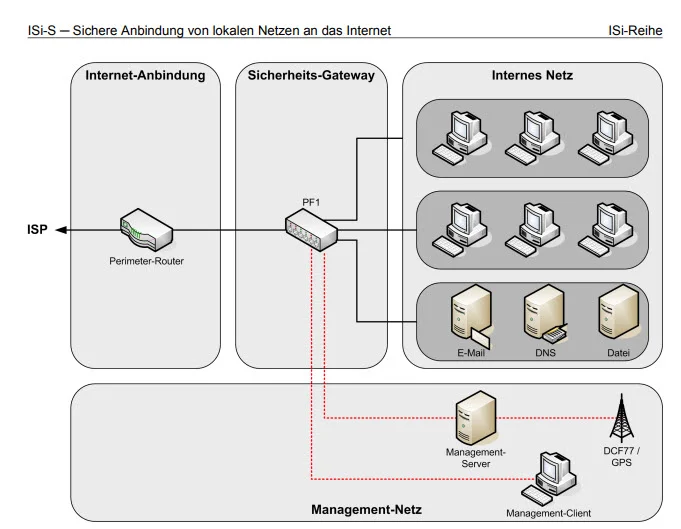

Und das (rot markiert) ...

... ist schon eher ein Security-Gateway. 😉

ISO27001 ... 😂🤣😂🤣 ... du bist mir schon so ein "Spassvogel" mir mit der "Zertifizierung auf Basis von IT-Grundschutz" des BSI zu winken, während ich dir die "ISi-LANA" um die Ohren haue, die wiederum einer der mitunter wichtigsten Bestandteile des IT-Grundschutz selbst ist.

bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Standards-u ...

Und falls du immer noch der Meinung bist, ich hätte von dem was der BSI meint keine Ahnung.

😉

😉

Gruss Alex

Für mich ist eine Firewall ein Gateway, eine OPNsense eine Firewall.

jup, genau, OPNsense ist eine Firewall und genau eine solche, wird in der oben bereits geposteten Doku, auch schlicht als "PF" sprich als "Paketfilter" bezeichnet.

Siehe "Sichere Anbindung von lokalen Netzen an das Internet" - "6.1.3 Anforderungen an Paketfilter" ab Seite 81.

Ein "Security-Gateway" welches vom BSI auch gerne als "Application-Level Gateway" bezeichnet wird, ist jedoch ganz sicher nicht nur eine Firewall, sprich, nur ein 0815 Paketfilter! 🤨

Siehe "Sichere Anbindung von lokalen Netzen an das Internet" - "6.1.5 Anforderungen an das Application-Level Gateway" ab Seite 83.

Und um das mal in BSI Bildchen klarzustellen, das ist eine Firewall ...

... ja, OK, das mit der richtigen/konsequenten Bezeichnung hat der BSI selber noch nicht ganz drauf, da nur ein Paketfilter sicherlich kein Security-Gateway, sondern eher nur Firewall ist, aber das Bildchen stimmt soweit.

Und das (rot markiert) ...

... ist schon eher ein Security-Gateway. 😉

Hier darf man mit der Versicherung, dem ISO27001 Zertifizierer,... gern diskutieren, wie konkrete Anforderungen aussehen.

ISO27001 ... 😂🤣😂🤣 ... du bist mir schon so ein "Spassvogel" mir mit der "Zertifizierung auf Basis von IT-Grundschutz" des BSI zu winken, während ich dir die "ISi-LANA" um die Ohren haue, die wiederum einer der mitunter wichtigsten Bestandteile des IT-Grundschutz selbst ist.

bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Standards-u ...

Und falls du immer noch der Meinung bist, ich hätte von dem was der BSI meint keine Ahnung.

Gruss Alex

Zitat von @nachgefragt:

Da wären konkrete Beispiele/Anforderungskataloge, -checklisten interessant, die Vorbereitung zum Cybersecurity-Check (ISO27001, ISMS,... ) außen vor.

Da wären konkrete Beispiele/Anforderungskataloge, -checklisten interessant, die Vorbereitung zum Cybersecurity-Check (ISO27001, ISMS,... ) außen vor.

Konkrete Beispiele wirst Du bei keinem Versicherer finden, sie haben dies in ihren Versicherungsbedingungen und daher immer abstrakt-allgemein gehalten.

Bei der Mannheimer Versicherung liest sich das z.B. so:

"über einen Schutz gegen Schadsoftware verfügen, dessen Schutzniveau automatisch auf dem aktuellen Stand gehalten wird"

oder

"einem Patch-Management-Verfahren unterliegen, das eine zeitnahe Installation von Sicherheitsupdates sicherstellt"

oder

"einem mindestens wöchentlichen Sicherungsprozess unterliegen. Es ist sicherzustellen, dass kein System und keine Befugnisebene Schreibberechtigung auf Originale und Duplikate hat und diese gleichermaßen verändern oder vernichten kann"

Wenn ein Cybersecurity-Schadensfall eintritt, ist der Schaden idR mind. 6 stellig und höher (je nach Unternehmensgröße). Es macht daher Sinn, die konkrete Umsetzung vorab mit der Versicherung abzuklären. Denn wenn es im Nachhinein heißt: erkennen wir nicht an, dann kann nichts mehr geändert werden und es wird teuer.

@MysticFoxDE

Ich bin nicht der Meinung, dass du "von dem was der BSI meint keine Ahnung" hast, sondern anders herum, bei mir führt es immer wieder zur Diskussionen, was denn genau mit den einzelnen Passagen gemeint ist, hinsichtlich einer Versicherung.

Und falls du immer noch der Meinung bist, ich hätte von dem was der BSI meint keine Ahnung.

Wir verlieren leider die sachliche Ebene und du verdrehst die Worte, sodass es für mich nicht mehr gewinnbringend ist, die Diskussion aufrecht zu erhalten.Ich bin nicht der Meinung, dass du "von dem was der BSI meint keine Ahnung" hast, sondern anders herum, bei mir führt es immer wieder zur Diskussionen, was denn genau mit den einzelnen Passagen gemeint ist, hinsichtlich einer Versicherung.

Zitat von @NordicMike:

Naja, das klingt nach: Nachdem ja jedes Haus einem täglichem Sicherungsprozess unterliegt, gibt es keinen nennenswerten Schadenfall für die Versicherungen mehr.

Das ist was dran.Naja, das klingt nach: Nachdem ja jedes Haus einem täglichem Sicherungsprozess unterliegt, gibt es keinen nennenswerten Schadenfall für die Versicherungen mehr.

Zitat von @NordicMike:

Naja, das klingt nach: Nachdem ja jedes Haus einem täglichem Sicherungsprozess unterliegt, gibt es keinen nennenswerten Schadenfall für die Versicherungen mehr.

Naja, das klingt nach: Nachdem ja jedes Haus einem täglichem Sicherungsprozess unterliegt, gibt es keinen nennenswerten Schadenfall für die Versicherungen mehr.

Das verstehe ich nicht. Mindestens wöchentlich umfasst auch täglich, oder was meinst Du? Das Problem ist mehr die Sache mit den Berechtigungen. Für Clients zeigt die Mannheimer beispielhaft auf, dass das offline Medien sein könnten, die nur mit administrativen Rechten überschrieben werden dürfen. Für Backups über das Netzwerk wird vorgeschrieben, dass die gesicherten Geräte keine Befugnis haben, Sicherungskopien zu löschen (das schließt dem Wortlaut nach Push-Backups aus). Außerdem dürfen Backupserver nicht Mitglied des AD sein.

Außerdem müssen der Sicherungs- und Restoreprozess regelmäßig, mind. jährlich, getestet und der Restoreprozess dokumentiert werden.

Andere Versicherer haben abweichende Regelungen.

Aber hier kann man schnell in die Falle tappen.

So z.B. bei der Mannheimer, wenn der Backupprozess auf die zu sichernden Daten Schreibrechte hat. Es muss sichergestellt und dokumentiert sein, dass er readonly arbeitet. Wie schnell ist so etwas, gerade in kleineren Unternehmen, übersehen und nie geprüft, bis es im Schadensfall dann auffällt?

Gruß

DivideByZero

Moin @nachgefragt,

was darf ich denn genau unter "für mich nicht mehr gewinnbringend" verstehen?

Nun bin ich mehr als verwirrt. 😵💫

Na ja, diese Diskussionen kenne ich auch zu genüge und daher versuche ich mich ja auch anhand dessen was der BSI vorgibt, durchzuhangeln, weil die für solche Dinge in Deutschland nun mal die höchste Instanz sind.

Und ja, die Dokus des BSI sind nicht wirklich immer einfach zu verstehen.

Auf der anderen Seite ist die darin angesprochene Materie auch nicht ohne. 😔

Gruss Alex

sodass es für mich nicht mehr gewinnbringend ist, die Diskussion aufrecht zu erhalten.

was darf ich denn genau unter "für mich nicht mehr gewinnbringend" verstehen?

Ich bin nicht der Meinung, dass du "von dem was der BSI meint keine Ahnung" hast, sondern anders herum

Nun bin ich mehr als verwirrt. 😵💫

bei mir führt es immer wieder zur Diskussionen, was denn genau mit den einzelnen Passagen gemeint ist, hinsichtlich einer Versicherung.

Na ja, diese Diskussionen kenne ich auch zu genüge und daher versuche ich mich ja auch anhand dessen was der BSI vorgibt, durchzuhangeln, weil die für solche Dinge in Deutschland nun mal die höchste Instanz sind.

Und ja, die Dokus des BSI sind nicht wirklich immer einfach zu verstehen.

Auf der anderen Seite ist die darin angesprochene Materie auch nicht ohne. 😔

Gruss Alex

Zitat von @DivideByZero:

Wie schnell ist so etwas, gerade in kleineren Unternehmen, übersehen und nie geprüft, bis es im Schadensfall dann auffällt?

Absolut, das erwähnte Kleingedruckte nicht gelesen oder falsch interpretiert.Wie schnell ist so etwas, gerade in kleineren Unternehmen, übersehen und nie geprüft, bis es im Schadensfall dann auffällt?

Der Aufwand der Nachweispflicht, Protokolle von Systemveränderungen,... ist nicht zu unterschätzen, um im Bedarfsfall die Versicherung in Anspruch nehmen zu können.

Moin @nachgefragt,

Der Aufwand der Nachweispflicht, Protokolle von Systemveränderungen,... ist nicht zu unterschätzen, um im Bedarfsfall die Versicherung in Anspruch nehmen zu können.

👍👍👍, jup, auch das wir meiner Erfahrung nach, leider meistens sehr unterschätzt. 😔

Daher ja, die meisten bleiben meiner Erfahrung nach schon bei einem Incident auf ihren Kosten sitzen, weil sie eben nicht das Kleingedruckte ordentlich gelesen haben, dennoch kann eine Cyber-Security-Versicherung sehr nützlich sein, da einige davon nicht nur die Kosten übernehmen, sondern auch die entsprechenden Spezialisten organisieren um den Schaden so schnell wie möglich zu beseitigen.

Gruss Alex

Wie schnell ist so etwas, gerade in kleineren Unternehmen, übersehen und nie geprüft, bis es im Schadensfall dann auffällt?

Absolut, das erwähnte Kleingedruckte nicht gelesen oder falsch interpretiert.Der Aufwand der Nachweispflicht, Protokolle von Systemveränderungen,... ist nicht zu unterschätzen, um im Bedarfsfall die Versicherung in Anspruch nehmen zu können.

👍👍👍, jup, auch das wir meiner Erfahrung nach, leider meistens sehr unterschätzt. 😔

Daher ja, die meisten bleiben meiner Erfahrung nach schon bei einem Incident auf ihren Kosten sitzen, weil sie eben nicht das Kleingedruckte ordentlich gelesen haben, dennoch kann eine Cyber-Security-Versicherung sehr nützlich sein, da einige davon nicht nur die Kosten übernehmen, sondern auch die entsprechenden Spezialisten organisieren um den Schaden so schnell wie möglich zu beseitigen.

Gruss Alex

Moin @nachgefragt,

so, jetzt noch kurz zu diesem Thema.

Schau dir bitte nochmals genau die "Si-LANA" durch ...

bsi.bund.de/SharedDocs/Downloads/DE/BSI/Internetsicherheit/isi_l ...

... den diese klärt meiner Ansicht nach, sehr viele deiner Punkte.

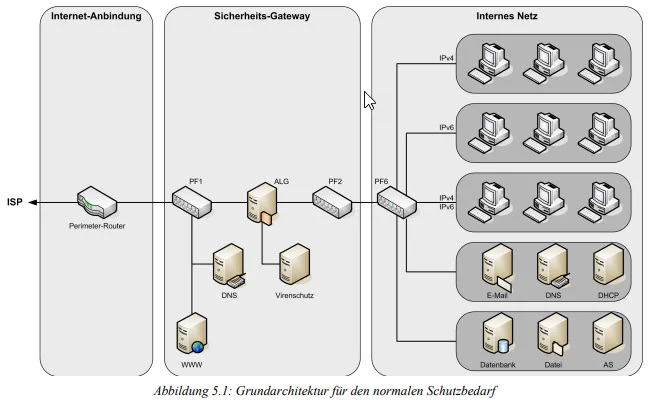

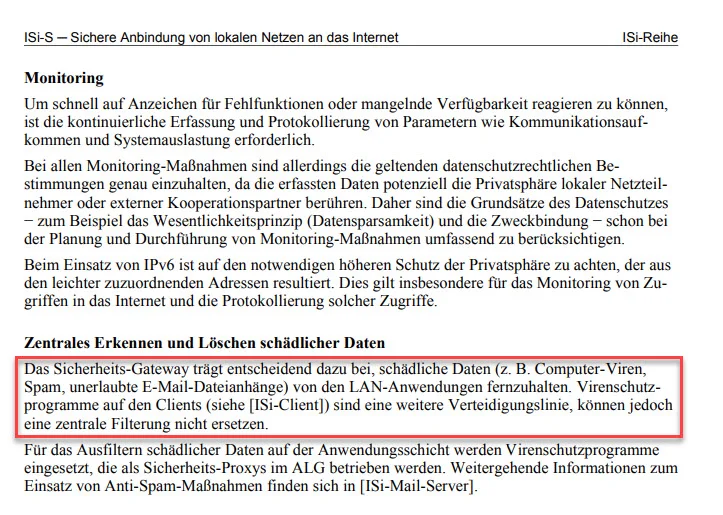

Ab Seite 60 ist z.B. sehr gut beschrieben, wie die Grundarchitektur für normalen

Schutzbedarf aussehen sollte ...

... und bereits hier, wird ein vollwertiges ALG, sprich, ein Security-Gateway gefordert.

Eine OPNSense ist jedoch ganz sicher kein vollwertiges ALG, weil diese nicht wirklich auf dem Applikation-Level filtern/eingreifen kann, da dieser dafür schlichtweg die notwendigen Funktionen wie z.B. SSL-TLS Inspection oder AV fehlen.

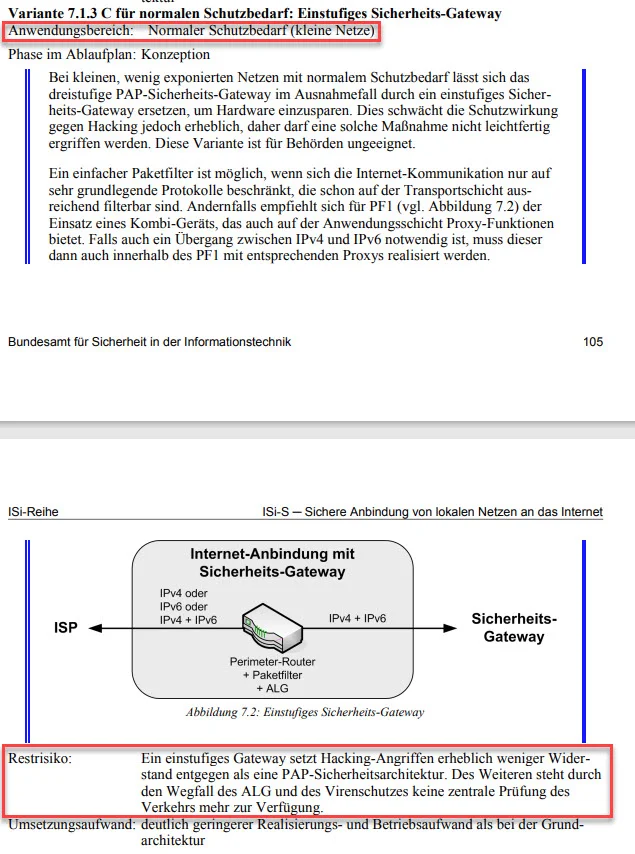

Somit lässt sich eine OPNSense, laut der "Si-LANA" höchstens bei kleinen Netzen einsetzen ...

... jedoch nicht ohne erhöhtes Restrisiko!

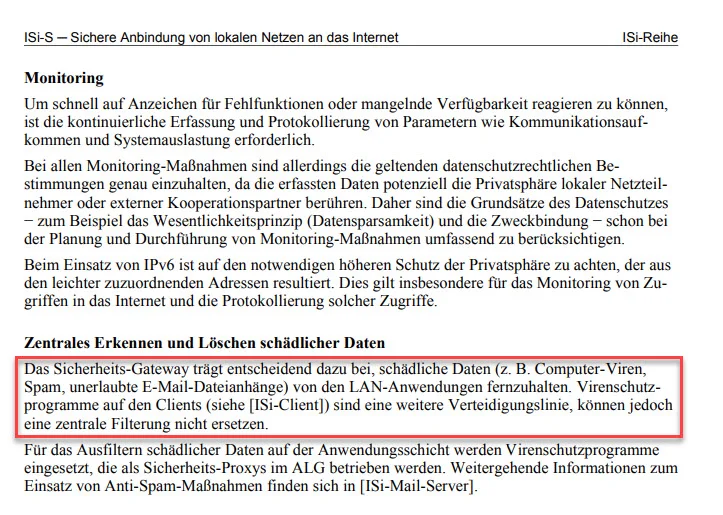

Übrigens, ich erinnere mich da noch an eine Diskussion, ob AV auf einem SGW notwendig ist oder nicht.

Auch dazu liefert die "Si-LANA" eine eindeutige Antwort.

Daher, nein, ein vollwertiges ALG/SGW wie eine Sophos XGS, kann man ganz sicher nicht mit einer OPNSense ersetzen!

Und by the way, die "Si-LANA" ist von 2014, sprich, stand heute gelten eigentlich noch viel härtere Regeln.

Gruss Alex

Ich bin nicht der Meinung, dass du "von dem was der BSI meint keine Ahnung" hast, sondern anders herum, bei mir führt es immer wieder zur Diskussionen, was denn genau mit den einzelnen Passagen gemeint ist, hinsichtlich einer Versicherung.

so, jetzt noch kurz zu diesem Thema.

Schau dir bitte nochmals genau die "Si-LANA" durch ...

bsi.bund.de/SharedDocs/Downloads/DE/BSI/Internetsicherheit/isi_l ...

... den diese klärt meiner Ansicht nach, sehr viele deiner Punkte.

Ab Seite 60 ist z.B. sehr gut beschrieben, wie die Grundarchitektur für normalen

Schutzbedarf aussehen sollte ...

... und bereits hier, wird ein vollwertiges ALG, sprich, ein Security-Gateway gefordert.

Eine OPNSense ist jedoch ganz sicher kein vollwertiges ALG, weil diese nicht wirklich auf dem Applikation-Level filtern/eingreifen kann, da dieser dafür schlichtweg die notwendigen Funktionen wie z.B. SSL-TLS Inspection oder AV fehlen.

Somit lässt sich eine OPNSense, laut der "Si-LANA" höchstens bei kleinen Netzen einsetzen ...

... jedoch nicht ohne erhöhtes Restrisiko!

Übrigens, ich erinnere mich da noch an eine Diskussion, ob AV auf einem SGW notwendig ist oder nicht.

Auch dazu liefert die "Si-LANA" eine eindeutige Antwort.

Daher, nein, ein vollwertiges ALG/SGW wie eine Sophos XGS, kann man ganz sicher nicht mit einer OPNSense ersetzen!

Und by the way, die "Si-LANA" ist von 2014, sprich, stand heute gelten eigentlich noch viel härtere Regeln.

Gruss Alex

YES, we can!

Ich glaube aber, deinerseits wurden OPNsense Plugins und Zenarmor nicht berücksichtigt, ebenso die Weiterentwicklung.

Es liest sich bei dir leider immer so, als ob alle, die keine oder eine alte Sophos nutzen (UTM User), oder keine BSI zertifizierte Firewall nutzen, sowie nicht konform sind, in welcher Form auch immer. By the way, mir möge man ein Unternehmen zeigen bei den "alle Häkchen grün" sind.

Ich glaube, dass (auch ihr als) Sophospartner und -vertreter (eures Systemhauses ) damit "gut Geld machen werdet", ich sehe in dem Sophos Konstrukt sehr viel (notwendiges) Dienstleistungspotential für die Zukunft, wesentlich höher als bei der UTM Serie.

Ich glaube aber, deinerseits wurden OPNsense Plugins und Zenarmor nicht berücksichtigt, ebenso die Weiterentwicklung.

Es liest sich bei dir leider immer so, als ob alle, die keine oder eine alte Sophos nutzen (UTM User), oder keine BSI zertifizierte Firewall nutzen, sowie nicht konform sind, in welcher Form auch immer. By the way, mir möge man ein Unternehmen zeigen bei den "alle Häkchen grün" sind.

Ich glaube, dass (auch ihr als) Sophospartner und -vertreter (eures Systemhauses ) damit "gut Geld machen werdet", ich sehe in dem Sophos Konstrukt sehr viel (notwendiges) Dienstleistungspotential für die Zukunft, wesentlich höher als bei der UTM Serie.

Moin @nachgefragt,

na ja, es ist ja nicht so, das der Leistungsumfang einer OPNsense wirklich so geheim ist.

opnsense.org/about/features/

🙃

Sprich, welches Feature habe ich den nicht berücksichtigt, was aus deiner Sicht aus einer OPNsense eventuell doch ein vollwertiges ALG machen würde?

Zu Zenarmor:

Dann zähl doch mal bitte den Preis für die OPNsense Appliances, den für den für die "OPNsense® Business Edition 1yr subscription", auch den für die "OPNsense Business Support Subscription" und auch den für Zenarmor und die sonstigen Plugins die du noch benötigst um auf das Niveau einer XGS zu kommen und berücksichtige bitte auch den bei der OPNsense deutlich höheren Verwaltungsaufwand, da viele Features für sich konfiguriert werden müssen und schon wirst du schnell feststellen, dass das was du da behauptest, nicht wirklich so einfach ist.

Ähm, du bist doch selber mit ISO27001 um die Ecke gekommen.

Meine Aussagen gelten nicht nur für eine Sophos XGS, sondern für jegliche andere vergleichbare SGW/ALG, sprich z.B. auch für eine FortiGates oder auch für die SGW's von "paloalto NETWORKS" oder die von Rohde & Schwarz, u.s.w. . 😉

Gruss Alex

YES, we can!

Ich glaube aber, deinerseits wurden OPNsense Plugins und Zenarmor nicht berücksichtigt, ebenso die Weiterentwicklung.

Ich glaube aber, deinerseits wurden OPNsense Plugins und Zenarmor nicht berücksichtigt, ebenso die Weiterentwicklung.

na ja, es ist ja nicht so, das der Leistungsumfang einer OPNsense wirklich so geheim ist.

opnsense.org/about/features/

🙃

Sprich, welches Feature habe ich den nicht berücksichtigt, was aus deiner Sicht aus einer OPNsense eventuell doch ein vollwertiges ALG machen würde?

Zu Zenarmor:

Dann zähl doch mal bitte den Preis für die OPNsense Appliances, den für den für die "OPNsense® Business Edition 1yr subscription", auch den für die "OPNsense Business Support Subscription" und auch den für Zenarmor und die sonstigen Plugins die du noch benötigst um auf das Niveau einer XGS zu kommen und berücksichtige bitte auch den bei der OPNsense deutlich höheren Verwaltungsaufwand, da viele Features für sich konfiguriert werden müssen und schon wirst du schnell feststellen, dass das was du da behauptest, nicht wirklich so einfach ist.

Es liest sich bei dir leider immer so, als ob alle, die keine oder eine alte Sophos nutzen (UTM User), oder keine BSI zertifizierte Firewall nutzen, sowie nicht konform sind, in welcher Form auch immer. By the way, mir möge man ein Unternehmen zeigen bei den "alle Häkchen grün" sind.

Ähm, du bist doch selber mit ISO27001 um die Ecke gekommen.

Ich glaube, dass (auch ihr als) Sophospartner und -vertreter (eures Systemhauses ) damit "gut Geld machen werdet", ich sehe in dem Sophos Konstrukt sehr viel (notwendiges) Dienstleistungspotential für die Zukunft, wesentlich höher als bei der UTM Serie.

Meine Aussagen gelten nicht nur für eine Sophos XGS, sondern für jegliche andere vergleichbare SGW/ALG, sprich z.B. auch für eine FortiGates oder auch für die SGW's von "paloalto NETWORKS" oder die von Rohde & Schwarz, u.s.w. . 😉

Gruss Alex

Wie auch in anderen Post: Ich bin Mitarbeiter von Sophos seit längerem und auch in der Sophos Community aktiv.

Ich denke, pauschalisierte Aussagen, können schwierig getroffen werden. Häufig ist es auch abhängig vom Bundesland, von dem Versicherer etc. Was ein Kunde wirklich einsetzen kann und was nicht.

OPNsense ist eine gute Lösung - das bestreitet niemand. Auch mit den entsprechenden Plugins kann man auch eine gewisse Substanz erreichen.

Viele (UTM) Sophos Kunden haben jedoch Ihr Netzwerk Konzept seit Jahren nicht angefasst. Wir sehen immer noch im Jahr 2024 die Core Switche das L3 Routing machen und die Firewall wird nur für das Internet verwendet. Da ist man so gesehen Blind im eigenen Netzwerk.

Diese Tendenz kann man mit einer Migration zu einem neuen Produkt jedoch aufrollen - Man muss jedoch beachten, dass es enorm mehr Performance benötigt, gegenüber dem alten Konzept (IPS, ATP etc. vs Internet Proxy).

Ich kann jedem Kunden nur empfehlen, seinen IST Zustand genau zu beleuchten, wir wissen alle, das ein "Das mache ich dann später" Ansatz in der IT Welt bedeutet, dass es niemals gemacht wird.

Die Aussagen von @nachgefragt kann ich absolut nicht nachvollziehen. Wir haben sehr viele Kunden, die alles alleine machen - Wie auch bei der Sophos UTM Firewall. Das Produkt von SFOS (Sophos Firewall OS - XGS Firewall) ist auch ähnlich aufgebaut - Sophos hat nie Produkte gebaut, die Komplexität nach vorne getragen hat. Auch kostenlosen Support über Community oder auch Youtube Videos findet man überall.

Niemand zwingt einen Kunden, Dienstleistung über einen Partner oder Sophos selbst zu beziehen. Das ist alles Optional. Und auch einmal aufgesetzt, läuft die Firewall entsprechend und muss nicht "immer gewartet werden".

Kunden erwerben immer ein Bundle (Hardware + Firewall Subscription) - Dort ist auch ein Support beinhaltet, der genutzt werden kann (Kunde zu Sophos). Dabei muss man nicht über den Sophos Partner gehen, sondern kann sich direkt an Sophos wenden.

Eine Thematik möchte ich erwähnen: Sophos beinhaltet auch eine Hotfix Thematik für Potentielle Schwachstellen im Produkt selbst. Das bedeutet, wenn etwas im Produkt auffällt, bietet Sophos auch die Möglichkeit, diese Hotfixes einspielen zu lassen - Ohne das der Kunde etwas tun muss bzw. ein Update / Downtime zu haben. Wer eine Opensource Firewall nutzt, muss sich darüber selbst im klaren sein, dass Patch Management weiterhin zu Kunden bzw. Partner Service gehört.

Wer sich das mal näher anschauen möchte: sophos.com/en-us/content/pacific-rim

Abschließend: Egal was man tut, es wird eine Umstellung sein. Es gibt keine UTM2.0, bei der ich einfach ein Backup einspiele und weitermache. Die Frage ist nur, in welche Richtung möchte ich mich als Unternehmen auch weiterentwickeln und wie ist meine Situation mit Versicherung, IT Security Plänen etc. Und das kann wahrscheinlich niemand in einer Community aufrollen. Bei Sophos gibt es oft Dienstleister, die auch einen Preis am Ende auflisten können - Für Installation und Betrieb. Ob es das auch bei OPNSense gibt, kann ich nicht beurteilen.

Und wir haben noch gar nicht das Thema NIS2 betrachtet. Aber das würde wahrscheinlich zu groß werden.

Ich würde dem OP hier empfehlen, mit unterschiedlichen Partnern (OPNSense, Sophos etc.) zu sprechen und sich Angebote einzuholen. Danach kann man auch mit unterschiedlichen Parteien darüber kommunizieren, was die nächsten Schritte sind.

Ich denke, pauschalisierte Aussagen, können schwierig getroffen werden. Häufig ist es auch abhängig vom Bundesland, von dem Versicherer etc. Was ein Kunde wirklich einsetzen kann und was nicht.

OPNsense ist eine gute Lösung - das bestreitet niemand. Auch mit den entsprechenden Plugins kann man auch eine gewisse Substanz erreichen.

Viele (UTM) Sophos Kunden haben jedoch Ihr Netzwerk Konzept seit Jahren nicht angefasst. Wir sehen immer noch im Jahr 2024 die Core Switche das L3 Routing machen und die Firewall wird nur für das Internet verwendet. Da ist man so gesehen Blind im eigenen Netzwerk.

Diese Tendenz kann man mit einer Migration zu einem neuen Produkt jedoch aufrollen - Man muss jedoch beachten, dass es enorm mehr Performance benötigt, gegenüber dem alten Konzept (IPS, ATP etc. vs Internet Proxy).

Ich kann jedem Kunden nur empfehlen, seinen IST Zustand genau zu beleuchten, wir wissen alle, das ein "Das mache ich dann später" Ansatz in der IT Welt bedeutet, dass es niemals gemacht wird.

Die Aussagen von @nachgefragt kann ich absolut nicht nachvollziehen. Wir haben sehr viele Kunden, die alles alleine machen - Wie auch bei der Sophos UTM Firewall. Das Produkt von SFOS (Sophos Firewall OS - XGS Firewall) ist auch ähnlich aufgebaut - Sophos hat nie Produkte gebaut, die Komplexität nach vorne getragen hat. Auch kostenlosen Support über Community oder auch Youtube Videos findet man überall.

Niemand zwingt einen Kunden, Dienstleistung über einen Partner oder Sophos selbst zu beziehen. Das ist alles Optional. Und auch einmal aufgesetzt, läuft die Firewall entsprechend und muss nicht "immer gewartet werden".

Kunden erwerben immer ein Bundle (Hardware + Firewall Subscription) - Dort ist auch ein Support beinhaltet, der genutzt werden kann (Kunde zu Sophos). Dabei muss man nicht über den Sophos Partner gehen, sondern kann sich direkt an Sophos wenden.

Eine Thematik möchte ich erwähnen: Sophos beinhaltet auch eine Hotfix Thematik für Potentielle Schwachstellen im Produkt selbst. Das bedeutet, wenn etwas im Produkt auffällt, bietet Sophos auch die Möglichkeit, diese Hotfixes einspielen zu lassen - Ohne das der Kunde etwas tun muss bzw. ein Update / Downtime zu haben. Wer eine Opensource Firewall nutzt, muss sich darüber selbst im klaren sein, dass Patch Management weiterhin zu Kunden bzw. Partner Service gehört.

Wer sich das mal näher anschauen möchte: sophos.com/en-us/content/pacific-rim

Abschließend: Egal was man tut, es wird eine Umstellung sein. Es gibt keine UTM2.0, bei der ich einfach ein Backup einspiele und weitermache. Die Frage ist nur, in welche Richtung möchte ich mich als Unternehmen auch weiterentwickeln und wie ist meine Situation mit Versicherung, IT Security Plänen etc. Und das kann wahrscheinlich niemand in einer Community aufrollen. Bei Sophos gibt es oft Dienstleister, die auch einen Preis am Ende auflisten können - Für Installation und Betrieb. Ob es das auch bei OPNSense gibt, kann ich nicht beurteilen.

Und wir haben noch gar nicht das Thema NIS2 betrachtet. Aber das würde wahrscheinlich zu groß werden.

Ich würde dem OP hier empfehlen, mit unterschiedlichen Partnern (OPNSense, Sophos etc.) zu sprechen und sich Angebote einzuholen. Danach kann man auch mit unterschiedlichen Parteien darüber kommunizieren, was die nächsten Schritte sind.

Die Businesslizenz kostet 360€ für 36 Monate, also nicht 450€.

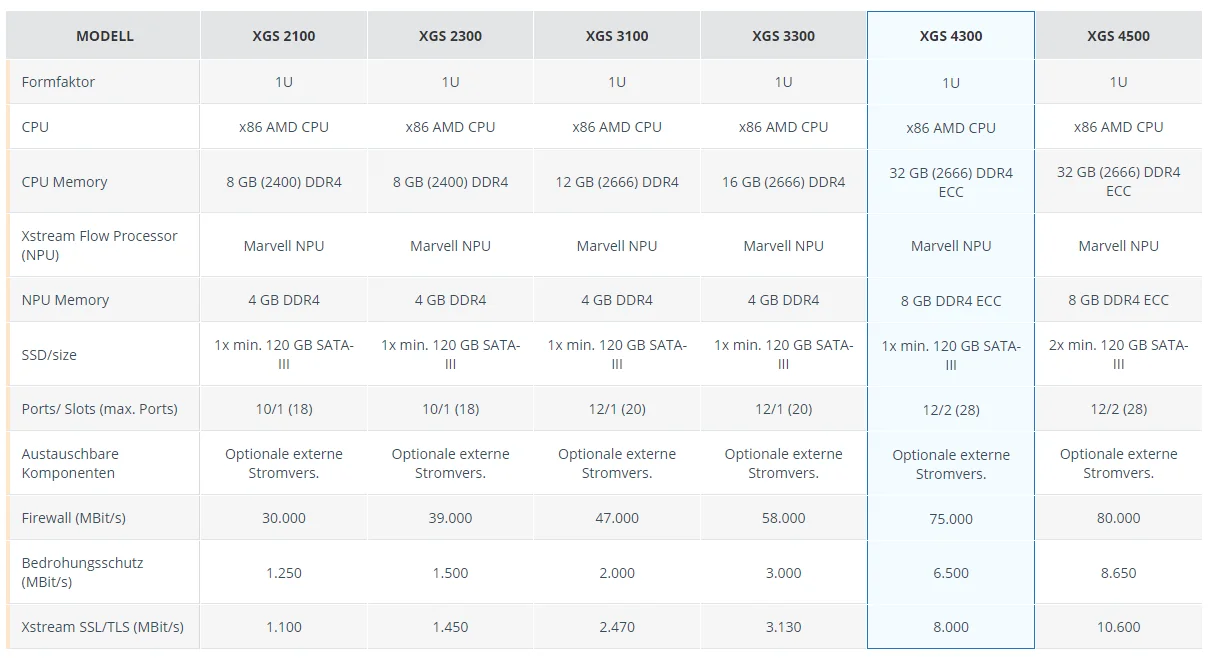

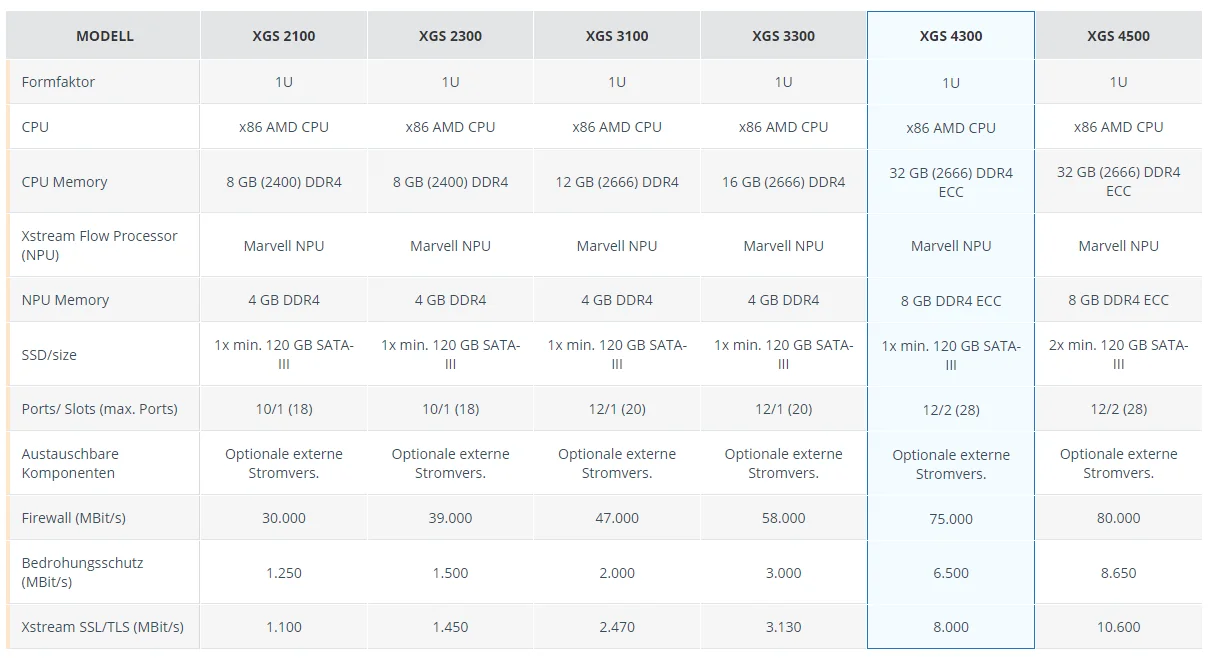

Ein Vergleich der Hardware sollte ebenso berücksichtigt werden, CPU, RAM und vor allem, was kosten Schnittstellenerweiterungen und wo ist das Limit. Bei Sophos finde ich keine genauen Angaben, welche "x86 AMD CPU" verbaut wird.

Ich hatte mich generell dafür interessiert, was die Performance einer Firewall ausmacht. Stehen neue Server, schneller Festplatten, mehr erforderliche Bandbreite,... an, läuft das allen über die Firewall, vor allem die Segmentierung erzeugt viel Last, je nach Setup.

Performance einer Firewall 4x SFP+ oder 1x QSFP+ l Merkmale performante Firewall

Ein Vergleich der Hardware sollte ebenso berücksichtigt werden, CPU, RAM und vor allem, was kosten Schnittstellenerweiterungen und wo ist das Limit. Bei Sophos finde ich keine genauen Angaben, welche "x86 AMD CPU" verbaut wird.

Ich hatte mich generell dafür interessiert, was die Performance einer Firewall ausmacht. Stehen neue Server, schneller Festplatten, mehr erforderliche Bandbreite,... an, läuft das allen über die Firewall, vor allem die Segmentierung erzeugt viel Last, je nach Setup.

Performance einer Firewall 4x SFP+ oder 1x QSFP+ l Merkmale performante Firewall

Zitat von @nachgefragt:

Die Businesslizenz kostet 360€ für 36 Monate, also nicht 450€.

Ein Vergleich der Hardware sollte ebenso berücksichtigt werden, CPU, RAM und vor allem, was kosten Schnittstellenerweiterungen und wo ist das Limit. Bei Sophos finde ich keine genauen Angaben, welche "x86 AMD CPU" verbaut wird.

Ich hatte mich generell dafür interessiert, was die Performance einer Firewall ausmacht. Stehen neue Server, schneller Festplatten, mehr erforderliche Bandbreite,... an, läuft das allen über die Firewall, vor allem die Segmentierung erzeugt viel Last, je nach Setup.

Performance einer Firewall 4x SFP+ oder 1x QSFP+ l Merkmale performante Firewall

Die Businesslizenz kostet 360€ für 36 Monate, also nicht 450€.

Ein Vergleich der Hardware sollte ebenso berücksichtigt werden, CPU, RAM und vor allem, was kosten Schnittstellenerweiterungen und wo ist das Limit. Bei Sophos finde ich keine genauen Angaben, welche "x86 AMD CPU" verbaut wird.

Ich hatte mich generell dafür interessiert, was die Performance einer Firewall ausmacht. Stehen neue Server, schneller Festplatten, mehr erforderliche Bandbreite,... an, läuft das allen über die Firewall, vor allem die Segmentierung erzeugt viel Last, je nach Setup.

Performance einer Firewall 4x SFP+ oder 1x QSFP+ l Merkmale performante Firewall

Die XGS Hardware nutzt zwei CPUs (X86 + NPU). Daher kann man das nicht mit einer normalen Hardware vergleichen.

Jedoch kann man die Performance Werte aus den Data Sheets nutzen, da das gemessene Werte sind. assets.sophos.com/X24WTUEQ/at/7wf85vbnnqf939bbhtxgfk/sophos-fire ...

Seite 10.

Danke, es ist nur leider aus dem Kontext gerissen, ich freue mich aber wenn du den verlinkten Beitrag ergänzen kannst. In dem Fall ist die Hardwarebeschreibung aber wohl falsch? Da es noch kein DDR5 RAM ist, müsste es wohl eine ältere CPU sein. Bei Performance gilt: Haben ist besser als Brauchen.

utm-shop.de/firewall/sophos/sophos-xgs/xgs-4300/hardware-applian ...

utm-shop.de/firewall/sophos/sophos-xgs/xgs-4300/hardware-applian ...

Danke, es ist nur leider aus dem Kontext gerissen, ich freue mich aber wenn du den verlinkten Beitrag ergänzen kannst. In dem Fall ist die Hardwarebeschreibung aber wohl falsch?

Wieso falsch?

Dort ist ein X86 AMD CPU aufgelistet und ein Marvell NPU?

Diese werden beide genutzt, für Hardware Beschleunigung.

Das ist bei einer reinen Server Hardware, wie es OPNSense Nutzen würde, nicht möglich. Ein NPU ist ein Network Flow Processor. Dieser wird für Beschleunigung von gewissen Services genutzt (IPsec, Firewall, Encryption von SSL etc.).

Sorry, das gehört alles in den anderen verlinkten Beitrag.

Wovon genau sprichst du gerade?

Was fehlt in welchem Link?

Die Broschüre deutet klar auf die Performance hin. Ich sehe gerade nicht, was das Thema ist? Denn: Die NPU + CPU kann mit normaler Server Hardware nicht verglichen werden.

Moin @LucarToni,

das gilt aber nur für die XGS 116, die grösseren Modele haben sicherlich mehr CPU und auch RAM und wahrscheinlich auch NPU Ressourcen.

Die XGS 116 leistet laut der Doku, beim reinen FireWall-Durchsatz, sprich als reine Paketschupse, 7.700 MBit/s und kostet beim UTM-Shop Netto ca. 735 €.

Das am nächsten vergleichbare Gegenstück von OPNsense wäre somit die DEC740 ...

shop.opnsense.com/product/dec740-opnsense-desktop-security-appli ...

... die im FireWall-Durchsatz mit 10 GBit/s etwas schneller ist mit 749,- € aber auch einen Ticken teurer ist.

Sprich, bei der Hardware schenken sich beide nicht wirklich etwas.

Aber und das gilt nun für alle FireWall, NGFW UTM, SGW's & Co Anbieter!

Der entsprechende Durchsatz der in den Datenblätter angegeben wird, gilt immer nur exklusiv für das jeweilige Feature.

Sprich, wenn du die 7.700 MBit/s bei einer XGS 116 oder die 10G bei der OPNsense DEC740 jemals sehen möchtest,

dann darfst du diese Geräte auch nur als Paketschubse benutzen, sprich, nur als FireWall aber ohne AV, IPS, ATP, SSL/TLS-Inspection, Application-Control & Co verwenden. Denn sobald du die Features parallel mitverwendest, bricht der Durchsatz der jeweiligen Appliance zum Teil sehr deutlich ein.

Und wie schon geschrieben, das gilt für alle Anbieter!

Gruss Alex

Die XGS Hardware nutzt zwei CPUs (X86 + NPU). Daher kann man das nicht mit einer normalen Hardware vergleichen.

das gilt aber nur für die XGS 116, die grösseren Modele haben sicherlich mehr CPU und auch RAM und wahrscheinlich auch NPU Ressourcen.

Jedoch kann man die Performance Werte aus den Data Sheets nutzen, da das gemessene Werte sind. assets.sophos.com/X24WTUEQ/at/7wf85vbnnqf939bbhtxgfk/sophos-fire ...

Seite 10.

Seite 10.

Die XGS 116 leistet laut der Doku, beim reinen FireWall-Durchsatz, sprich als reine Paketschupse, 7.700 MBit/s und kostet beim UTM-Shop Netto ca. 735 €.

Das am nächsten vergleichbare Gegenstück von OPNsense wäre somit die DEC740 ...

shop.opnsense.com/product/dec740-opnsense-desktop-security-appli ...

... die im FireWall-Durchsatz mit 10 GBit/s etwas schneller ist mit 749,- € aber auch einen Ticken teurer ist.

Sprich, bei der Hardware schenken sich beide nicht wirklich etwas.

Aber und das gilt nun für alle FireWall, NGFW UTM, SGW's & Co Anbieter!

Der entsprechende Durchsatz der in den Datenblätter angegeben wird, gilt immer nur exklusiv für das jeweilige Feature.

Sprich, wenn du die 7.700 MBit/s bei einer XGS 116 oder die 10G bei der OPNsense DEC740 jemals sehen möchtest,

dann darfst du diese Geräte auch nur als Paketschubse benutzen, sprich, nur als FireWall aber ohne AV, IPS, ATP, SSL/TLS-Inspection, Application-Control & Co verwenden. Denn sobald du die Features parallel mitverwendest, bricht der Durchsatz der jeweiligen Appliance zum Teil sehr deutlich ein.

Und wie schon geschrieben, das gilt für alle Anbieter!

Gruss Alex

Zitat von @nachgefragt:

Ich finde eine XGS ohne Lizenzkosten ist nicht mal die halbe Wahrheit, schließlich kann man diese ohne Lizenz nicht nutzen, oder? Lizenz läuft aus, Funktionen aus, richtig? Lizenzkosten + Enhanced Support (PLUS) drauf, dann ist die 5000€ Marke geknackt.

Ich finde eine XGS ohne Lizenzkosten ist nicht mal die halbe Wahrheit, schließlich kann man diese ohne Lizenz nicht nutzen, oder? Lizenz läuft aus, Funktionen aus, richtig? Lizenzkosten + Enhanced Support (PLUS) drauf, dann ist die 5000€ Marke geknackt.

Das ist nicht korrekt.

Die Basis Lizenz ist perpetual. Bedeutet, diese gehört dem Kunden. In der Basis Lizenz sind: Firewall, SD-WAN Routing, HA, VPN, Routing, Wireless.

Enhanced Support wird für Firmware Updates benötigt, wenn man diese einspielen möchte. Ohne Enhanced hat man keinen RMA Austausch und kann 3 Firmware Updates einspielen.

Enhanced Plus Support wird für ein HA Cluster benötigt, um die zweite Appliance auch in Support zu haben.

Viele Kunden betreiben XGS Firewalls mit nur Enhanced Support, zum Beispiel als VPN Gateway.

Naja, wenn man bedenkt, dass eine UTM nur bis 2026 im Support steht, und ebenso die WLAN Access Points ein EOL haben, dann würde ich nicht von perpetual sprechen, aber ok.

Anders gesagt: Wann muss ich (wieder) die Geldbörse öffnen um die angepriesenen Features zu nutzen.

Anders gesagt: Wann muss ich (wieder) die Geldbörse öffnen um die angepriesenen Features zu nutzen.

Zitat von @nachgefragt:

Naja, wenn man bedenkt, dass eine UTM nur bis 2026 im Support steht, und ebenso die WLAN Access Points ein EOL haben, dann würde ich nicht von perpetual sprechen, aber ok.

Was ist das denn bitte für eine Aussage?Naja, wenn man bedenkt, dass eine UTM nur bis 2026 im Support steht, und ebenso die WLAN Access Points ein EOL haben, dann würde ich nicht von perpetual sprechen, aber ok.

OPNSense hat auch Produktlebenszyklen. Ich hoffe für dich sehr stark, dass du keine 24.1 mehr einsetzt, denn diese ist auch EOL: endoflife.date/opnsense und bekommt keine Sicherheitsupdates mehr

Und viele andere Hersteller nehmen Ihre AccessPoint auch in den EOL, eben weil die Hardware nicht mehr leistungsstark genug ist. oder glaubst du, unsere vor Jahren ausgesonderten Cisco AeroNet 1230 AccessPoints würden heute noch Updates bekommen?

Und vermutlich hast du auch noch einen 386er als Unterbau für deinen Windows Server 2008R2 im Einsatz

Also bitte sachlich und faktenbasiert argumentieren

Die Firewall Basis Lizenz läuft bis zum Jahr 2999.

Wie oben angesprochen, gibt es Verbindungen zum Enhanced Support.

Wenn man Firmware Updates machen möchte/muss, braucht man dafür den Enhanced Support, der MSP (Monatlich) oder als Termed zur Verfügung steht.

Ich spreche hier von der SFOS XGS Firewall. UTM war immer anders. Dort sind Features an die Network Protection gebunden. Das ist bei SFOS anders. Wie oben angesprochen.

Du musst effektiv nur die Enhanced Support Subscription erneuern. Außer du willst neue Features aus einer Subscription nutzen - Für Web Protection, Network Protection etc. brauchst du eine Lizenz.

Wenn ein Produkt vom Hersteller nicht mehr unterstützt wird (EOL), dann kannst du es zwar weiter verwenden, jedoch brichst du damit mit entsprechenden Security Grundsätzen: Da es keine Updates mehr vom Hersteller gibt, könntest du ein Thema mit gewissen Instanzen bekommen (BSI, Versicherungen, NIS2 etc.).

Jedoch: Eine XGS, die heute Verkauft wird, hat mindestens 5 Jahre Support.

Wie oben angesprochen, gibt es Verbindungen zum Enhanced Support.

Wenn man Firmware Updates machen möchte/muss, braucht man dafür den Enhanced Support, der MSP (Monatlich) oder als Termed zur Verfügung steht.

Ich spreche hier von der SFOS XGS Firewall. UTM war immer anders. Dort sind Features an die Network Protection gebunden. Das ist bei SFOS anders. Wie oben angesprochen.

Du musst effektiv nur die Enhanced Support Subscription erneuern. Außer du willst neue Features aus einer Subscription nutzen - Für Web Protection, Network Protection etc. brauchst du eine Lizenz.

Wenn ein Produkt vom Hersteller nicht mehr unterstützt wird (EOL), dann kannst du es zwar weiter verwenden, jedoch brichst du damit mit entsprechenden Security Grundsätzen: Da es keine Updates mehr vom Hersteller gibt, könntest du ein Thema mit gewissen Instanzen bekommen (BSI, Versicherungen, NIS2 etc.).

Jedoch: Eine XGS, die heute Verkauft wird, hat mindestens 5 Jahre Support.

Da muss man fairerweise sagen, dass "Serverhardware" auch 5 Jahre Support hat, abhängig des Herstellersupports verbauter Hardware (AMD, Broadcom, Supermicro, ...) nehme ich an.

Muss ich meine Sophoshardware danach wegschmeißen oder kann ihr mit OPNsense ein Weiterleben ermöglicht werden?

youtube.com/watch?v=30iGe_312oE

Laut meinen Recherchen ist eine OPNsense auf ausgelaufener Sophoshardware "sicherer", als eine Sophos EOL weiter zu betreiben.

PS: Habe hier mal einen kleinen Vergleich gefunden um herauszufinden wie das P/L Verhältnis der Sophoshardware ist.

firewalls24.de/blog/sophos-xgs-firewall-vergleich-durchsatz-cpu- ...

Damit lässt sich eine die reine Hardware schon leichter vergleichen.

Aber wie lucartoni schreibt, ist der Vergleich durch die NPU nicht wirklich möglich, also welchen "Kosten/Nutzen Faktor" hat eine Marvell NPU.

Muss ich meine Sophoshardware danach wegschmeißen oder kann ihr mit OPNsense ein Weiterleben ermöglicht werden?

youtube.com/watch?v=30iGe_312oE

Laut meinen Recherchen ist eine OPNsense auf ausgelaufener Sophoshardware "sicherer", als eine Sophos EOL weiter zu betreiben.

PS: Habe hier mal einen kleinen Vergleich gefunden um herauszufinden wie das P/L Verhältnis der Sophoshardware ist.

firewalls24.de/blog/sophos-xgs-firewall-vergleich-durchsatz-cpu- ...

Damit lässt sich eine die reine Hardware schon leichter vergleichen.

Aber wie lucartoni schreibt, ist der Vergleich durch die NPU nicht wirklich möglich, also welchen "Kosten/Nutzen Faktor" hat eine Marvell NPU.

Zitat von @nachgefragt:

Da muss man fairerweise sagen, dass "Serverhardware" auch 5 Jahre Support hat, abhängig des Herstellersupports verbauter Hardware (AMD, Broadcom, Supermicro, ...) nehme ich an.

Muss ich meine Sophoshardware danach wegschmeißen oder kann ihr mit OPNsense ein Weiterleben ermöglicht werden?

youtube.com/watch?v=30iGe_312oE

PS: Habe hier mal einen kleinen Vergleich gefunden um herauszufinden wie das P/L Verhältnis der Sophoshardware ist.

firewalls24.de/blog/sophos-xgs-firewall-vergleich-durchsatz-cpu- ...

Damit lässt sich eine die reine Hardware schon leichter vergleichen.

Aber wie lucartoni schreibt, ist der Vergleich durch die NPU nicht wirklich möglich, also welchen "Kosten/Nutzen Faktor" hat eine Marvell NPU.

Da muss man fairerweise sagen, dass "Serverhardware" auch 5 Jahre Support hat, abhängig des Herstellersupports verbauter Hardware (AMD, Broadcom, Supermicro, ...) nehme ich an.

Muss ich meine Sophoshardware danach wegschmeißen oder kann ihr mit OPNsense ein Weiterleben ermöglicht werden?

youtube.com/watch?v=30iGe_312oE

PS: Habe hier mal einen kleinen Vergleich gefunden um herauszufinden wie das P/L Verhältnis der Sophoshardware ist.

firewalls24.de/blog/sophos-xgs-firewall-vergleich-durchsatz-cpu- ...

Damit lässt sich eine die reine Hardware schon leichter vergleichen.

Aber wie lucartoni schreibt, ist der Vergleich durch die NPU nicht wirklich möglich, also welchen "Kosten/Nutzen Faktor" hat eine Marvell NPU.

Du kannst die Hardware weiterverwenden.

Ich möchte nur darauf hinweisen, dass gewisse Unternehmen das nicht dürfen/können.

Du solltest auch keine "Performance" vergleichen. Sondern was das OS mit der Performance erreichen kann.

Du vergleichst auch nicht Apple Hardware mit Windows Hardware, beide Systeme gehen unterschiedlich mit der Hardware um. So auch SFOS vs OPNSense. Jedoch hat die NPU den Stellenwert, wie eine GPU für Grafik. Du kannst schneller Dinge behandeln, wie IPsec oder Entschlüsslung.

Danke dir!

Dann kann die Sophos Hardware mit OPNsense weiterleben.

Dann kann die Sophos Hardware mit OPNsense weiterleben.

Du solltest auch keine "Performance" vergleichen. Sondern was das OS mit der Performance erreichen kann.´

Da werde ich wahrscheinlich nicht widerstehen können, auf gleicher Hardware mal ein paar Daten für den Vergleich zu sammeln, also wie die OPNsense auf der Sophoshardware läuft Zitat von @em-pie:

Was ist das denn bitte für eine Aussage?

OPNSense hat auch Produktlebenszyklen. Ich hoffe für dich sehr stark, dass du keine 24.1 mehr einsetzt, denn diese ist auch EOL: endoflife.date/opnsense und bekommt keine Sicherheitsupdates mehr

Was ist das denn bitte für eine Aussage?Was ist das denn bitte für eine Aussage?

OPNSense hat auch Produktlebenszyklen. Ich hoffe für dich sehr stark, dass du keine 24.1 mehr einsetzt, denn diese ist auch EOL: endoflife.date/opnsense und bekommt keine Sicherheitsupdates mehr

Wie kommst du auf die Idee ich würde Softwareupdate, -patches ignorieren? Warum sollte ich das plötzlich sein lassen? Außerdem waren wir bei EOL der Hardware betreffend, nicht der Software.

Moin @LucarToni,

na ja, theoretisch kann man sich nagelneue Hardware bei Sophos kaufen und sofort nach kauf eine OPNsense drauf installieren. Mann sollte in dem Fall bei Problemen nur eben nicht bei dem Sophos Support anrufen. 🙃

Wie meinst du das den genau?

Ich glaube das hat er nicht wirklich verstanden. 😔

Gruss Alex

Du kannst die Hardware weiterverwenden.

na ja, theoretisch kann man sich nagelneue Hardware bei Sophos kaufen und sofort nach kauf eine OPNsense drauf installieren. Mann sollte in dem Fall bei Problemen nur eben nicht bei dem Sophos Support anrufen. 🙃

Ich möchte nur darauf hinweisen, dass gewisse Unternehmen das nicht dürfen/können.

Wie meinst du das den genau?

Du solltest auch keine "Performance" vergleichen. Sondern was das OS mit der Performance erreichen kann.

Du vergleichst auch nicht Apple Hardware mit Windows Hardware, beide Systeme gehen unterschiedlich mit der Hardware um. So auch SFOS vs OPNSense. Jedoch hat die NPU den Stellenwert, wie eine GPU für Grafik. Du kannst schneller Dinge behandeln, wie IPsec oder Entschlüsslung.

Du vergleichst auch nicht Apple Hardware mit Windows Hardware, beide Systeme gehen unterschiedlich mit der Hardware um. So auch SFOS vs OPNSense. Jedoch hat die NPU den Stellenwert, wie eine GPU für Grafik. Du kannst schneller Dinge behandeln, wie IPsec oder Entschlüsslung.

Ich glaube das hat er nicht wirklich verstanden. 😔

Gruss Alex

Moin @LucarToni,

OK, danke und ja, das kann ich aus meiner Erfahrung so 1:1 auch bestätigen.

@nachgefragt

Jegliche Hardware ist irgendwann mal EOL, sprich auch die einer OPNsense. 😉

Gruss Alex

Was ich andeuten möchte: gewisse Richtlinien und Versicherer verbieten es, EOL Hardware und Software zu verwenden.

Diese Diskussionen sehen wir sehr häufig mit REDs.

Diese Diskussionen sehen wir sehr häufig mit REDs.

OK, danke und ja, das kann ich aus meiner Erfahrung so 1:1 auch bestätigen.

@nachgefragt

Außerdem waren wir bei EOL der Hardware betreffend, nicht der Software.

Jegliche Hardware ist irgendwann mal EOL, sprich auch die einer OPNsense. 😉

Gruss Alex

Zitat von @MysticFoxDE:

na ja, theoretisch kann man sich nagelneue Hardware bei Sophos kaufen und sofort nach kauf eine OPNsense drauf installieren.

Vergleiche ich die Sophos Preise für die gebotene Hardware, dann finde ich die Sophos Hardware extrem überteuert.na ja, theoretisch kann man sich nagelneue Hardware bei Sophos kaufen und sofort nach kauf eine OPNsense drauf installieren.

Wenn wir mal Obsoleszenz ausblenden, und das AVM nun auch verkauft wurde, bin ich positiv überrascht, wie lange ich Fritzboxen nutzen konnte.

Moin @nachgefragt,

ich weis ja nicht wie du vergleichst, wenn ich jedoch die OPNsense DEC4280 Appliance nehme ...

shop.opnsense.com/product/dec4280-opnsense-rack-security-applian ...

... die einen FireWall Durchsatz von 60 GBit/s hat und Netto 5.999,- kostet und diese mit einer Sophos XGS 3300 Appliance vergleiche ...

utm-shop.de/firewall/sophos/sophos-xgs/xgs-3300/hardware-applian ...

... die mit ~56,64 GBit/s einen ähnlichen FireWall Durchsatz hat zusätzlich noch eine NPU mit sich bringt und Netto um die 5.800,- kostet, sehe ich nicht wirklich etwas von irgendwie überteuert.

Gruss Alex

P.S. Ich finde es von OPNsense bei der DEC4280 Appliance übrigens sehr sportlich diese mit Ports die in Summe eine Gesamtbandbreite von 150 GBit/s erreichen und zwar Duplex auszustatten, wenn die FireWall-Appliance nur einen "Firewall Throughput" von max. 60 GBit/s schafft. 🙃

Vergleiche ich die Sophos Preise für die gebotene Hardware, dann finde ich die Sophos Hardware extrem überteuert.

ich weis ja nicht wie du vergleichst, wenn ich jedoch die OPNsense DEC4280 Appliance nehme ...

shop.opnsense.com/product/dec4280-opnsense-rack-security-applian ...

... die einen FireWall Durchsatz von 60 GBit/s hat und Netto 5.999,- kostet und diese mit einer Sophos XGS 3300 Appliance vergleiche ...

utm-shop.de/firewall/sophos/sophos-xgs/xgs-3300/hardware-applian ...

... die mit ~56,64 GBit/s einen ähnlichen FireWall Durchsatz hat zusätzlich noch eine NPU mit sich bringt und Netto um die 5.800,- kostet, sehe ich nicht wirklich etwas von irgendwie überteuert.

Gruss Alex

P.S. Ich finde es von OPNsense bei der DEC4280 Appliance übrigens sehr sportlich diese mit Ports die in Summe eine Gesamtbandbreite von 150 GBit/s erreichen und zwar Duplex auszustatten, wenn die FireWall-Appliance nur einen "Firewall Throughput" von max. 60 GBit/s schafft. 🙃

Moin @NordicMike,

sehe ich nicht so ganz. Die von mir zuvor z.B. angesprochene XGS 3300, hat "onboard" eine NIC-Gesamtkapazität von 48, respektive 49 GBit/s und kann optional noch mit max. 2 x 10G nachbestückt werden, womit sie in Summe auf max. 68, respektive 69 GBit/s kommt, bei einem Firewall-Durchsatz von max. ~56,64 GBit/s.

Natürlich wird nicht jeder Port ständig mit 100% belastet, aber, wenn ausser der reinen Packet-Filterung auch noch andere Schutzmassnahmen, wie ATP, IPS, SSL-TLS-Inspection & Co. noch verwendet werden, bleibt von dem theoretisch max. möglichen Firewall-Durchsatz, eh nicht mehr viel übrig.

Der NGFW Durchsatz der XGS 3300 beträgt z.B. nur noch max. ~12 GBit/s und der max. IPS-Durchsatz liegt bei max. ~ 14 GBit/s.

Gruss Alex

Das ist doch immer und überall so.

sehe ich nicht so ganz. Die von mir zuvor z.B. angesprochene XGS 3300, hat "onboard" eine NIC-Gesamtkapazität von 48, respektive 49 GBit/s und kann optional noch mit max. 2 x 10G nachbestückt werden, womit sie in Summe auf max. 68, respektive 69 GBit/s kommt, bei einem Firewall-Durchsatz von max. ~56,64 GBit/s.

Nicht jeder Port ist ständig mit 100% belastet.