Performance einer Firewall 4x SFP+ oder 1x QSFP+ l Merkmale performante Firewall

Hallo Admins,

angenommen man kauft sich einen neue Firewall, worauf ich bei den Anschlüssen zu achten bzw. was spricht dagegen:

Option A: QSFP+

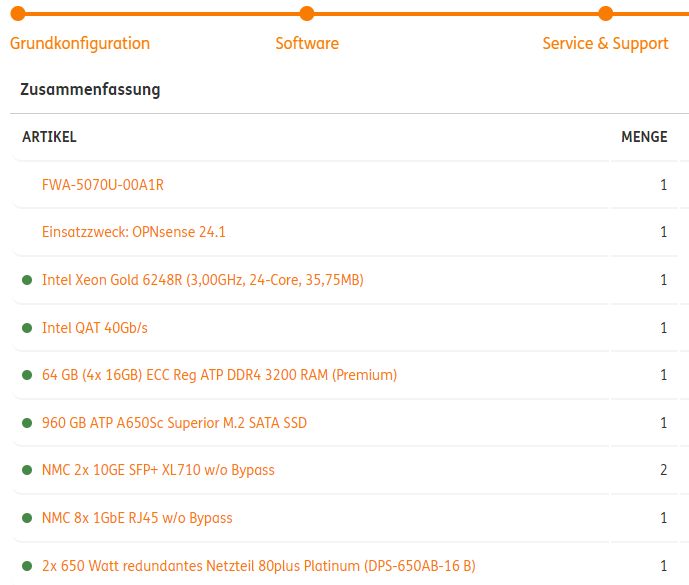

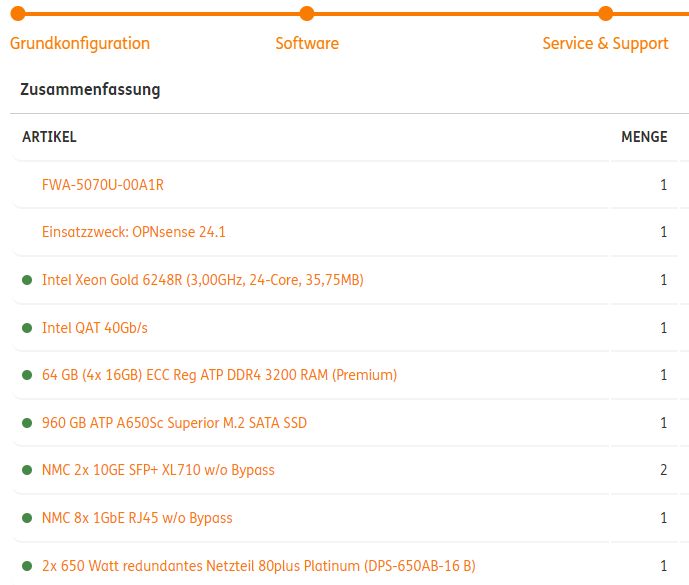

Am Beispiel der FWA-5070U-00A1R thomas-krenn.com/de/produkte/industrie-systeme/firewall/fwa-5070 ... wäre es möglich per QSFP+ (2 vorhanden) mit 40Gb vom Core Switch in die Firewall zu gehen.

Option A: SFP+

Daneben kann ich modular auch 4x SFP+ verbauen.

Problem

Die Segmentierung/Microsegmentierung schluckt viel Leistung, sodass Zugriffzeiten zwischen den Segmenten immer länger werden.

Frage

Gibt es aus Sicht der Performance ein bessere Option der Anbindung, also ob man 4x SFP+ oder 1x QSFP+ nutzt?

Welche Angaben sind wichtig für eine performante Netzwerksegmentierung?

Was ist daneben noch ausschlaggebend für die Performance einer Firewall?

Ich habe als Referenz die DEC4280 – OPNsense shop.opnsense.com/product/dec4280-opnsense-rack-security-applian ... im Auge, daneben das Beispiel von Thomas Krenn.

angenommen man kauft sich einen neue Firewall, worauf ich bei den Anschlüssen zu achten bzw. was spricht dagegen:

Option A: QSFP+

Am Beispiel der FWA-5070U-00A1R thomas-krenn.com/de/produkte/industrie-systeme/firewall/fwa-5070 ... wäre es möglich per QSFP+ (2 vorhanden) mit 40Gb vom Core Switch in die Firewall zu gehen.

Option A: SFP+

Daneben kann ich modular auch 4x SFP+ verbauen.

Problem

Die Segmentierung/Microsegmentierung schluckt viel Leistung, sodass Zugriffzeiten zwischen den Segmenten immer länger werden.

Frage

Gibt es aus Sicht der Performance ein bessere Option der Anbindung, also ob man 4x SFP+ oder 1x QSFP+ nutzt?

Welche Angaben sind wichtig für eine performante Netzwerksegmentierung?

Was ist daneben noch ausschlaggebend für die Performance einer Firewall?

Ich habe als Referenz die DEC4280 – OPNsense shop.opnsense.com/product/dec4280-opnsense-rack-security-applian ... im Auge, daneben das Beispiel von Thomas Krenn.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 12057559955

Url: https://administrator.de/forum/performance-einer-firewall-4x-sfp-oder-1x-qsfp-l-merkmale-performante-firewall-12057559955.html

Ausgedruckt am: 02.08.2025 um 15:08 Uhr

17 Kommentare

Neuester Kommentar

mal ne frage, warum?

Bedeutet wieviele User hast du den im Netzwerk, wie schnell ist dein internet?

ich wills mal kurz machen, mehr wie 1x 10GBits wirst du pro VLAN vermutlich nicht brauchen...

Wenn dein Internet 1Gbit hat, wirst vermutlich mit einem SFP+ das dicke handeln können.

möchtest du unterschiedliche VLANs an unterschiedlichen Anschlüssen handeln, werden vermutlich auch 1x 10 Gbits pro VLAN reichen...

Bedeutet wieviele User hast du den im Netzwerk, wie schnell ist dein internet?

ich wills mal kurz machen, mehr wie 1x 10GBits wirst du pro VLAN vermutlich nicht brauchen...

Wenn dein Internet 1Gbit hat, wirst vermutlich mit einem SFP+ das dicke handeln können.

möchtest du unterschiedliche VLANs an unterschiedlichen Anschlüssen handeln, werden vermutlich auch 1x 10 Gbits pro VLAN reichen...

worauf ich bei den Anschlüssen zu achten

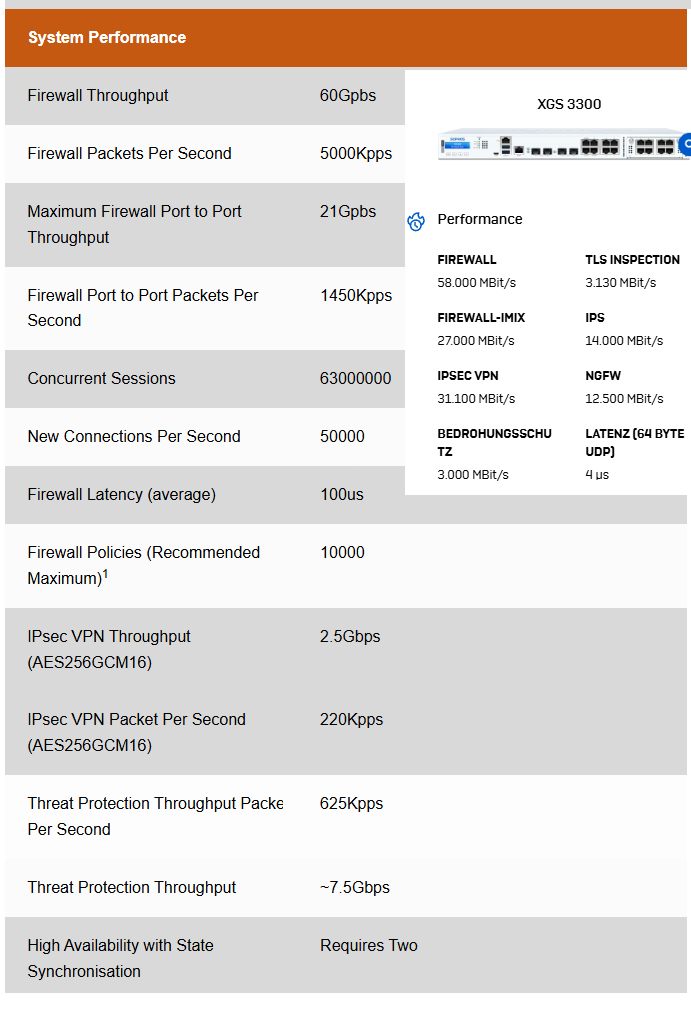

Na, die Anschlüsse müssen zur Firewall-Performance passen. M.a.W. wenn das Gerät max. 10 Gbit/s durchsetzt, genügt der SFP+. IMO ist dabei zu differenzieren zwischen der theoretischen und der realen Performance. Je nachdem, was und wie Du am Interface filterst verlangsamt sich das Ganze ja beträchtlich. Der OPNsense-Bolide dort schafft zB. nach "Thread Protection" nur noch 7,5 Gbit/s, SFP+ reicht da also. Wenn Du aber zugleich über das Ding (warum auch immer) Traffic ungefiltert routest, geht auch mehr.Viele Grüße, commodity

Hi.. @nachgefragt..

Hast Du Dir schon überlegt mehrere Gateways zu schaffen ?

Umso größér unser Netzwerk wurde, habe ich die Dienste nach Prio segmentiert und dementsprechend aufgeteilt - erspart ne Menge Ärger ;)

... läuft alles über die gleiche Leitung aber versch. IP's und FW's.

Gruss Globe!

Hast Du Dir schon überlegt mehrere Gateways zu schaffen ?

Umso größér unser Netzwerk wurde, habe ich die Dienste nach Prio segmentiert und dementsprechend aufgeteilt - erspart ne Menge Ärger ;)

... läuft alles über die gleiche Leitung aber versch. IP's und FW's.

Gruss Globe!

Sagen wir mal ca. 5 Serversysteme sind im Coreswitch mit 10Gb angebunden,

Die Anbindung sagt für sich ja noch nichts. Das muss in Beziehung zum Bedarf und natürlich zur möglichen Firewall-Leistung stehen. Dein Beispiel oben, das 7,5 Gbit/s Firewall-Leistung angibt (und auch das dürften nur Idealwerte sein), schafft formal keine Deiner 10 Gbit/s-Anbindungen. Dennoch werden diese ja kaum ständig voll ausgelastet sein.Wenn Du das vorher verlässlich klären willst, solltest Du eine Traffic-Analyse erwägen.

Davon abgesehen hängt die Firewall-Leistung auch sehr am spezifischen Regelwerk. Schon, wenn das nicht optimiert ist, wirst Du die nominale Leistung nicht abrufen können. Wenn dazu jede Menge L7-Firewalling (wenn ja, warum?) statt findet, wird es natürlich immer langsamer. Dann ist die Anbindung Dein letztes Problem, denke ich.

Ich kann aber dazu nichts praktisches sagen. Meine Gerätchen sind eine Nummer kleiner

Der Ansatz des Kollegen @Globetrotter klingt interessant.

Viele Grüße, commodity

Zitat von @nachgefragt:

angenommen man kauft sich einen neue Firewall, worauf ich bei den Anschlüssen zu achten bzw. was spricht dagegen:

Option A: QSFP+

Am Beispiel der FWA-5070U-00A1R thomas-krenn.com/de/produkte/industrie-systeme/firewall/fwa-5070 ... wäre es möglich per QSFP+ (2 vorhanden) mit 40Gb vom Core Switch in die Firewall zu gehen.

Option A: SFP+

Daneben kann ich modular auch 4x SFP+ verbauen.

Problem

Die Segmentierung/Microsegmentierung schluckt viel Leistung.

Frage

Gibt es aus Sicht der Performance ein bessere Option der Anbindung?

Welche Angaben sind wichtig für eine performante Netzwerksegmentierung?

Option A: QSFP+

Am Beispiel der FWA-5070U-00A1R thomas-krenn.com/de/produkte/industrie-systeme/firewall/fwa-5070 ... wäre es möglich per QSFP+ (2 vorhanden) mit 40Gb vom Core Switch in die Firewall zu gehen.

Option A: SFP+

Daneben kann ich modular auch 4x SFP+ verbauen.

Problem

Die Segmentierung/Microsegmentierung schluckt viel Leistung.

Frage

Gibt es aus Sicht der Performance ein bessere Option der Anbindung?

Welche Angaben sind wichtig für eine performante Netzwerksegmentierung?

Wäre es nicht zielführender, die Funktionen in zwei Systeme zu trennen (Router, Firewall)?

Ich weiß noch als wir von 1GB auf 10Gb geswitcht hatten, z.B. wurde das Backup 30% schneller.

Das sagt leider überhaupt nichts zu Deiner Frage aus. Wenn bei 1Gbit/s die Leitung ein Faktor war, muss das heute unter 10 Gbit/s nicht so sein. Allein vom dickeren Kabel wird es nicht schneller.Ich dachte nicht nur Bandbreite, sondern auch die Übertragungsgeschwindigkeit sind Vorteile einer Glasfaser.

Aber wir sprechen hier von einem Update von Glas auf Glas - oder habe ich das falsch verstanden?wenn ich z.B. ein SQL-System durch VLANs trenne, steigen die Zugriffszeiten vom Client der SQL-Anwendung stark an

Ich bin ja nur ein kleiner KU-Fuzzi, aber eine belastbare Leistungsanalyse würde ich das nicht nennen. Aus dem Erscheinungsbild kann man die wenig aussagekräftige Schlussfolgerung ziehen, dass Dein VLAN-Routing den Datenfluss bremst

Wenn das für Dich keine Bedeutung hat, musst Du eben auf Verdacht irgendwas stärkeres reinschrauben und dann wird es bestimmt wieder schneller sein, denn die zusätzliche Leistung schluckt dann etwaige bisherige Hardwareschwächen oder Konfigurationsdefizite weg. Bei einer solchen Vorgehensweise ist die Fragestellung

4x SFP+ oder 1x QSFP

aber IMO nicht zielführend.Viele Grüße, commodity

Gehofft hatte ich jemand kann mir genau das Merkmal sagen welche darauf Einfluss hat, auch um für mich zu wissen in welcher Größenordnung ich die Firewall ansetzen muss.

Ist doch oben bereits angesprochen. Deine Frage bezog sich auf die Dimensionierung der Anbindung. Diese ist nicht allein ausschlaggebend, sondern eben auch die Firewall-Performance (also Prozessgeschwindigkeit). IMO folgt die Anbindung immer der Prozessgeschwindigkeit - ein Hersteller wird nicht 40 Gbit/s Anbindung verbauen, wenn der Prozessor nur 5 Gbit/s transportieren kann. M.a.W. bei einer fertig konfigurierten Kiste wird sich der Hersteller schon um die richtige Kombi Gedanken gemacht haben.Ob diese Kombi dann für Dich passt, steht auf einem anderen Blatt, weil: Die Performance-Angaben sind auf bestimmte Testszenarien ausgelegt. Und Dein Netz (und Schutzbedarf) kann ganz anders aufgestellt sein.

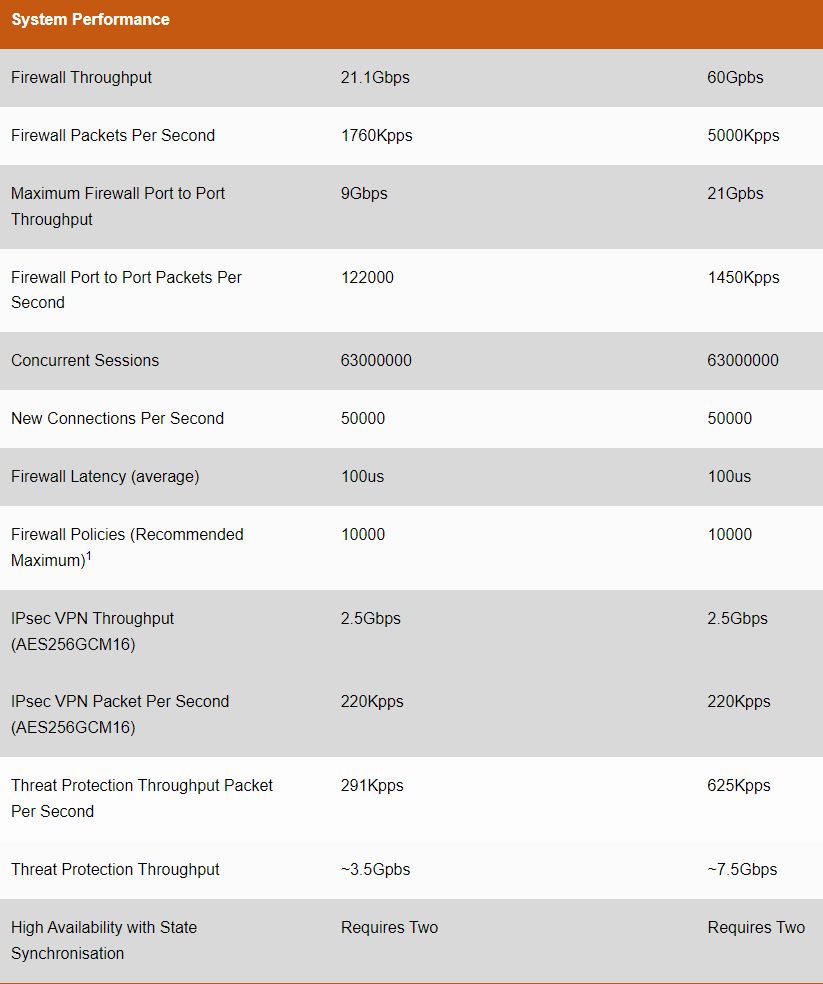

Die obige Darstellung zeigt ja ganz hübsch, was passiert (alles Idealwerte):

Die Firewall kann 21 Gbit/s durchgeben. Pro Port aber nur 9 Gbit/s. Schon deutlich zu wenig für QSFP+.

Wird der Traffic durch die Threat Protection gejagt, sind es nur noch (insgesamt) 3,5 Gbit/s.

Wenn die Daten überhaupt richtig sind. Wie sehr selbst da geschludert wird, siehst Du schon am Schreibfehler (Gpbs statt Gbps) beim Tread Protection Throughput. Außerdem sind die Angaben oben für Pakete mit 1500 Bytes, was zwar die Zahlen hübsch aussehen lässt, aber keinen realistischen Traffic abbildet. Real kannst Du das dann (grob) nochmal dritteln.

Hinzu kommt, wie ebenfalls schon angesprochen, dass unsereiner auch Konfigurationsfehler macht, die die Herstellerprofis nicht machen. Und jede L7-Prüfung ist eine Leistungsbremse.

Wie auch immer: Solange Du Deinen realen Durchsatz nicht analysierst, geht jede Ratsuche am Ziel vorbei und wird ein Probieren bleiben. Gleiches gilt, solange Du die Schutzbereiche nicht definierst. Am Anfang steht ein Plan.

Viele Grüße, commodity

Was ist das entscheidende Merkmal, hinsichtlich der Performance für die Segmentierung

Das ist natürlich konfigurationsabhängig. Wenn das Routing über die Hardware geht (was nicht überall der Fall ist) sind das (in meiner Welt) vor allem- Filter-Rules auf den Interfaces (L3, L7, Menge, Reihenfolge)

- Priority-Queues

Auf der OPNsense dürften die Master-Bremsen

- Suricata und

- Antivirus sein

Der Rest ist dann wohl eher abhängig von der User- bzw. Verbindungszahl, zB Proxies, Radius o.ä. Zur Userzahl bist Du oben schon gefragt worden. Die Antwort steht aus.

Frag doch bei Deciso einfach an, was sie unter "Thread Protection" bei den Messwerten verstehen.

Hast Du dieses Dokument hier gesehen? Da wird deutlich, dass die Anforderungen im Regelfall eher gering sind. Wenn Du darüber hinaus gehende spezielle Anforderungen hast, mag sich das auswirken, solche hast Du bislang aber nicht beschrieben.

Ich persönlich kann mir den Bedarf an einem solchen Firewall-Boliden im KU-Bereich nicht vorstellen. Ich denke eher, Du solltest zunächst bei der Konfiguration ansetzen und vor allem messen. Hier drehen wir uns im Kreis.

Ich denke, wir können hier schließen. Deine Fragestellung geht am eigentlichen Problem vorbei und ich sehe nicht, dass Du die maßgeblichen Parameter beschaffst. Das ist völlig ok - aber zu irgend etwas raten kann man auf einer solchen Basis leider nicht.

Viele Grüße, commodity