Office 365 Hack trotz MFA, ohne Adminrechte

Hallo,

mein heutiger Tag war richtig schön Besch....eiden, da der Account einer Mitarbeiterin gehackt wurde.

Office 365 mit starkem Passwort + MFA + Regionalsperre (nur Deutschland).

Trotzdem haben es irgendwelche Asiaten geschafft, 2 Handys als zusätzlichen Faktor zu hinterlegen um dann Massen-Spammails zu versenden. Hat nur 10 Minuten gedauert, bis es entdeckt und der Account vorsorglich gesperrt wurde, trotzdem würde es mich interessieren, wie so etwas überhaupt passieren konnte?

Die Regionalsperre konnten sie durch VPNs überwinden, in den Logs konnte ich aus ganz Deutschland zugriffe auf diesen Account entdecken. Nur wie haben die das geschafft, den MFA zu überwinden und ihre eigenen Geräte zu registrieren?

Auf dem Laptop war kein verdächtiges Programm oder Prozess drauf. Durch Entra/Intune haben die Benutzer auch keine Adminrechte, können nichts installieren, ohne mir Bescheid zu geben.

Hat irgendjemand eine Idee, wie so etwas passieren konnte und wie ich das zukünftig verhindern kann?

mein heutiger Tag war richtig schön Besch....eiden, da der Account einer Mitarbeiterin gehackt wurde.

Office 365 mit starkem Passwort + MFA + Regionalsperre (nur Deutschland).

Trotzdem haben es irgendwelche Asiaten geschafft, 2 Handys als zusätzlichen Faktor zu hinterlegen um dann Massen-Spammails zu versenden. Hat nur 10 Minuten gedauert, bis es entdeckt und der Account vorsorglich gesperrt wurde, trotzdem würde es mich interessieren, wie so etwas überhaupt passieren konnte?

Die Regionalsperre konnten sie durch VPNs überwinden, in den Logs konnte ich aus ganz Deutschland zugriffe auf diesen Account entdecken. Nur wie haben die das geschafft, den MFA zu überwinden und ihre eigenen Geräte zu registrieren?

Auf dem Laptop war kein verdächtiges Programm oder Prozess drauf. Durch Entra/Intune haben die Benutzer auch keine Adminrechte, können nichts installieren, ohne mir Bescheid zu geben.

Hat irgendjemand eine Idee, wie so etwas passieren konnte und wie ich das zukünftig verhindern kann?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 672886

Url: https://administrator.de/forum/office-365-hack-trotz-mfa-ohne-adminrechte-672886.html

Ausgedruckt am: 20.07.2025 um 06:07 Uhr

21 Kommentare

Neuester Kommentar

Moin,

Ich rechne auch mit einem Abgriff des AccessTokens.

War bei uns auch (aber ohne Folgen, das Postfach war nicht interessant genug). Einstieg war eine Mail einer unserer Geschäftspartner. Dessen Account ist gekapert und von dort fleißig Mails versendet worden. In der Mail war dann ein Link zu einer schadhaften Seite, welche wie MS365 aussah. Wir gehen/ gingen davon aus, dass darüber das Token aus dem Browser gekapert wurde.

Die Mail traf 3…4… Tage zuvor bei uns ein…

Ich rechne auch mit einem Abgriff des AccessTokens.

War bei uns auch (aber ohne Folgen, das Postfach war nicht interessant genug). Einstieg war eine Mail einer unserer Geschäftspartner. Dessen Account ist gekapert und von dort fleißig Mails versendet worden. In der Mail war dann ein Link zu einer schadhaften Seite, welche wie MS365 aussah. Wir gehen/ gingen davon aus, dass darüber das Token aus dem Browser gekapert wurde.

Die Mail traf 3…4… Tage zuvor bei uns ein…

Wenns nur der Versand von Spam-Mails war würde ich zuerst mal den Rechner der Mitarbeiterin genau prüfen und ggf. neu installieren. Denn sofern es ne Festnetznummer war (und keine Mobil-Nr) würde ich erwarten das jemand einfach über nen kleinen Trojaner da als Trittbrettfahrer unterwegs war. Wäre nunmal das leichteste statt mittels VPN usw.. rumzutoben (wenns Spam-Mails sind is das ja meist eher so ne Massengeschichte, da weiss ja vorher keiner ob der Rechner nu in DE oder sonstwo steht... mit der Trittbrett-Version brauch man es nicht wissen, der Rechner selbst wirds ja eh dürfen...). Dabei nicht zu vergessen das es auch der PC/Tablet/Whatever zuhause sein kann, sofern es da einfach eingerichtet wurde...

Etwas komplexer (und wohl eher bei zielgerichteten Dingern) wäre das wenn die Auth über ne Mobil-Nummer abläuft. Denn da sollte zwar eigentlich der Anbieter bei ner zweit-SIM prüfen das es wirklich die richtige Person ist die das anfragt, machen aber eben auch nicht alle... Und keine Ahnung wie es wäre wenn zB. für ne Telekom-Karte nen Händler in China ne zweit-sim/ersatz-sim anfragt, ob das so durchgeht, denn nen Telekom (und auch andere grosse Mobilfunk-Anbieter) gibts da ja ggf. auch. Aber ich würde erwarten das sich den Aufwand eben keiner gibt um nen paar Spam-Mails loszuwerden, da wäre dann eher was zielgerichtetes zu erwarten...

Etwas komplexer (und wohl eher bei zielgerichteten Dingern) wäre das wenn die Auth über ne Mobil-Nummer abläuft. Denn da sollte zwar eigentlich der Anbieter bei ner zweit-SIM prüfen das es wirklich die richtige Person ist die das anfragt, machen aber eben auch nicht alle... Und keine Ahnung wie es wäre wenn zB. für ne Telekom-Karte nen Händler in China ne zweit-sim/ersatz-sim anfragt, ob das so durchgeht, denn nen Telekom (und auch andere grosse Mobilfunk-Anbieter) gibts da ja ggf. auch. Aber ich würde erwarten das sich den Aufwand eben keiner gibt um nen paar Spam-Mails loszuwerden, da wäre dann eher was zielgerichtetes zu erwarten...

Moin @Seekuhritty,

wenn ich das richtig verstanden habe, dann ist einem Geschäftspartner eines unserer Kunden, diese Woche genau dasselbe widerfahren.

Schau dir die folgenden Artikel vom Pierluigi Paganini mal genauer an ...

securityaffairs.com/174595/cyber-crime/large-botnet-targets-m365 ...

securityaffairs.com/82480/hacking/imap-protocol-attacks.html

... . 😔

Gruss Alex

wenn ich das richtig verstanden habe, dann ist einem Geschäftspartner eines unserer Kunden, diese Woche genau dasselbe widerfahren.

Hat irgendjemand eine Idee, wie so etwas passieren konnte

Schau dir die folgenden Artikel vom Pierluigi Paganini mal genauer an ...

securityaffairs.com/174595/cyber-crime/large-botnet-targets-m365 ...

securityaffairs.com/82480/hacking/imap-protocol-attacks.html

... . 😔

Gruss Alex

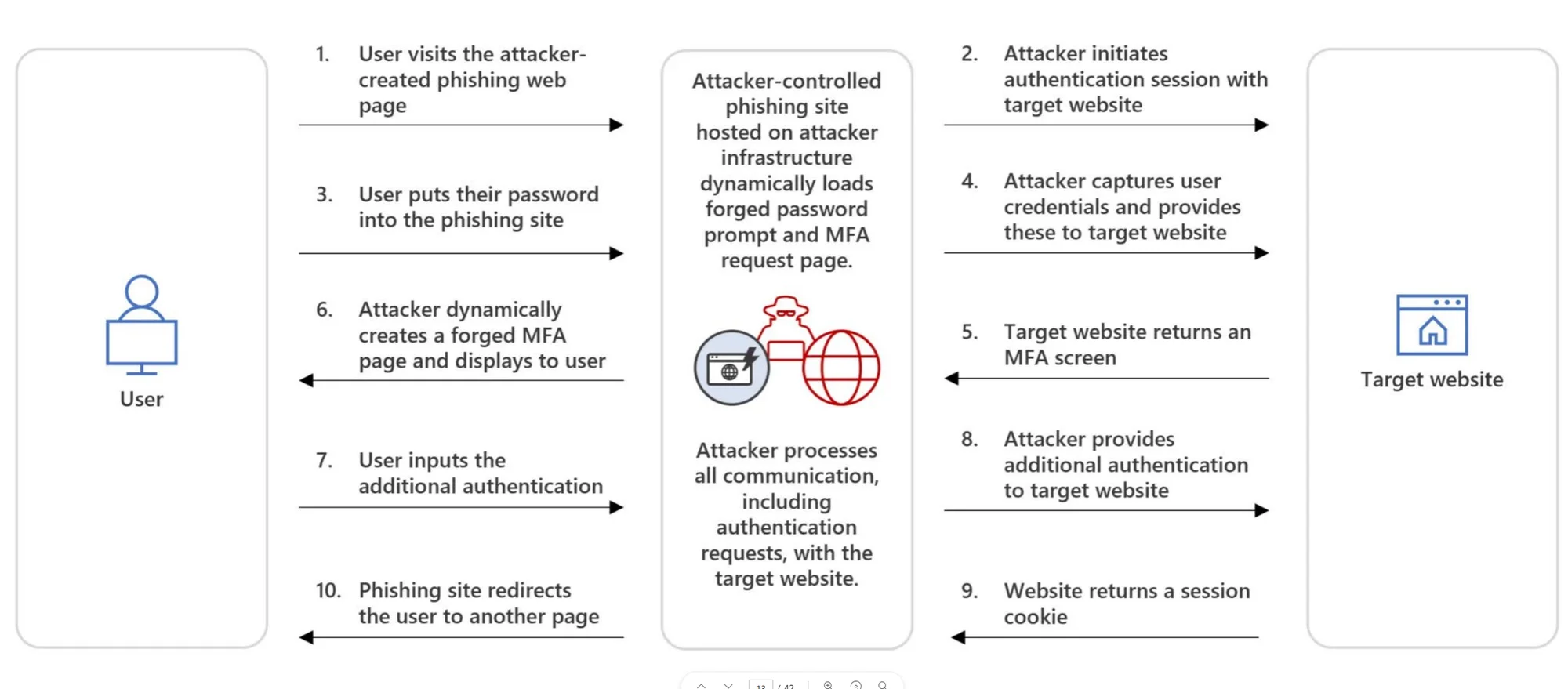

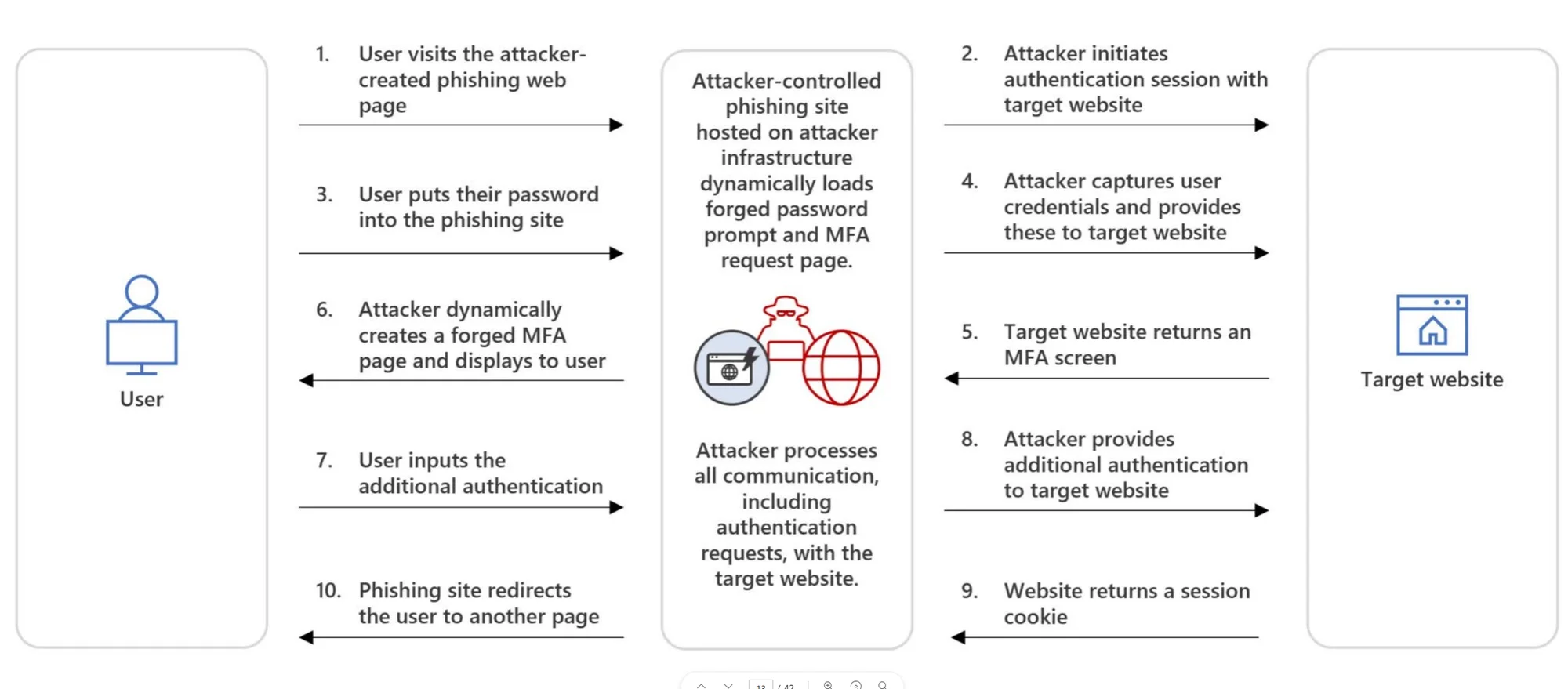

also mal meine Theorie dazu.

Die Angreifer haben irgendwie login und PW geklaut.

du meintest ja in der Email war ein Link, der was vielleicht garnicht richtig bei MS sondern

auf einer Angreifer webseite wo dann das übliche popup hochkommt (zumindest siehts so aus).

Mitarbeiter gibt L & P ein und dann, angreifer reichen die anfrage an MS weiter aber über ihren PC und loggen sich echt in MS ein, kommt der MFA Auth zum Mitarbeiter und der bestätigtdas brav, und Angreifer sind drin, und richten sich additionales Auth Gerät ein...

Dann war Accont unter kontrolle und die spiele können beginnen...

Die Angreifer haben irgendwie login und PW geklaut.

du meintest ja in der Email war ein Link, der was vielleicht garnicht richtig bei MS sondern

auf einer Angreifer webseite wo dann das übliche popup hochkommt (zumindest siehts so aus).

Mitarbeiter gibt L & P ein und dann, angreifer reichen die anfrage an MS weiter aber über ihren PC und loggen sich echt in MS ein, kommt der MFA Auth zum Mitarbeiter und der bestätigtdas brav, und Angreifer sind drin, und richten sich additionales Auth Gerät ein...

Dann war Accont unter kontrolle und die spiele können beginnen...

Salut,

ich vermute du hast dazu bereits ein Ticket bei Microsoft eröffnet?

Die Frage ist aber ja, wie lässt sich eine zusätzliche MFA hinterlegen, dazu muss man sich im Account anmelden.

Ist das entsprechend mit MFA gesichert kam dann wohl ein Anruf bei der Mitarbeiterin und diese hat wie immer brav die # gedrückt.

Danach ist dann Hopfen und Malz verloren.

Das ist genau wie blindlinks seine Zugangsdaten online überall reinzuhauen.

Grüße

ToWa

ich vermute du hast dazu bereits ein Ticket bei Microsoft eröffnet?

Die Frage ist aber ja, wie lässt sich eine zusätzliche MFA hinterlegen, dazu muss man sich im Account anmelden.

Ist das entsprechend mit MFA gesichert kam dann wohl ein Anruf bei der Mitarbeiterin und diese hat wie immer brav die # gedrückt.

Danach ist dann Hopfen und Malz verloren.

Das ist genau wie blindlinks seine Zugangsdaten online überall reinzuhauen.

Grüße

ToWa

Microsoft schiesst mit dem Defender den Vogel ab. Nicht mal in den eingehenden E-Mails haben sie es im Griff. Immer wieder flutscht so ein Schei** durch. Aber sonst bauen sie mit dem Virenscanner einen riesigen Moloch auf und suggerieren Sicherheit wo keine ist. Dann wollen sie noch verschiedene Qualitaetselevel der Sicherheit teuer verkaufen... einfach unglaublich. Mit dem 365 lassen sie den Kunden ganz schoen im Regen stehen, da es ein normaler Admin ohne Cloud Architekt Ausbildung nicht schafft das System sicher zu verwalten. In meinem Augen ein NoGo.

Schoenen Freitag

Schoenen Freitag

Scheint mir nach einer Klassischen Man in the Middle Attake.

(Siehe Bild)

Evtel mal den MS 365 E5 Security Suite anschauen, der hat die meisten Features um gegen solche Attaken so gut es geht vorzugehen. Unter anderem auch die MFA registration Policy.

Kann dir nur empfehlen, dass du die Mitarbeiter schulst und ggf. auch testest mit Testszenarien wie Emails mit Anhängen oder links. Wer drauf klickt... Bamm... Schulung.

(Siehe Bild)

Evtel mal den MS 365 E5 Security Suite anschauen, der hat die meisten Features um gegen solche Attaken so gut es geht vorzugehen. Unter anderem auch die MFA registration Policy.

Kann dir nur empfehlen, dass du die Mitarbeiter schulst und ggf. auch testest mit Testszenarien wie Emails mit Anhängen oder links. Wer drauf klickt... Bamm... Schulung.

Zitat von @Seekuhritty:

DANKE!

Das sind auch meine Gedanken. Ich kann nicht mal den Vorfall richtig analysieren oder Gegenmaßnahmen ergreifen, weil wirklich alles hinter zusätzlichen Lizenzen versperrt ist und man nur umständlich über andere Wege auf die notwendigen Informationen zugreifen kann. Die 20€ pro Benutzer reichen anscheinend noch immer nicht aus.

Ich hoffe ja immer noch, das die GF irgendwann merkt, das O365 kein "Nonplusultra" ist und die Cloud kein Allheilmittel gegen Datenverlust und unbefugtes Eindringen.

Zitat von @Starmanager:

Microsoft schiesst mit dem Defender den Vogel ab. Nicht mal in den eingehenden E-Mails haben sie es im Griff. Immer wieder flutscht so ein Schei** durch. Aber sonst bauen sie mit dem Virenscanner einen riesigen Moloch auf und suggerieren Sicherheit wo keine ist. Dann wollen sie noch verschiedene Qualitaetselevel der Sicherheit teuer verkaufen... einfach unglaublich. Mit dem 365 lassen sie den Kunden ganz schoen im Regen stehen, da es ein normaler Admin ohne Cloud Architekt Ausbildung nicht schafft das System sicher zu verwalten. In meinem Augen ein NoGo.

Schoenen Freitag

Microsoft schiesst mit dem Defender den Vogel ab. Nicht mal in den eingehenden E-Mails haben sie es im Griff. Immer wieder flutscht so ein Schei** durch. Aber sonst bauen sie mit dem Virenscanner einen riesigen Moloch auf und suggerieren Sicherheit wo keine ist. Dann wollen sie noch verschiedene Qualitaetselevel der Sicherheit teuer verkaufen... einfach unglaublich. Mit dem 365 lassen sie den Kunden ganz schoen im Regen stehen, da es ein normaler Admin ohne Cloud Architekt Ausbildung nicht schafft das System sicher zu verwalten. In meinem Augen ein NoGo.

Schoenen Freitag

DANKE!

Das sind auch meine Gedanken. Ich kann nicht mal den Vorfall richtig analysieren oder Gegenmaßnahmen ergreifen, weil wirklich alles hinter zusätzlichen Lizenzen versperrt ist und man nur umständlich über andere Wege auf die notwendigen Informationen zugreifen kann. Die 20€ pro Benutzer reichen anscheinend noch immer nicht aus.

Ich hoffe ja immer noch, das die GF irgendwann merkt, das O365 kein "Nonplusultra" ist und die Cloud kein Allheilmittel gegen Datenverlust und unbefugtes Eindringen.

Damit ich das richtig verstehe - es scheint ja mehr dahin zu gehen das jemand über nen Fake-Link deine Kollegin überzeugt hat sich da anzumelden UND dann auch noch (in erwartung es wäre ein wirkliche Anmeldung) das per 2FA zu bestätigen... Und du/ihr seht die Schuld bei MS weil der Defender eingehende Mails dahingehend nicht rausgezogen hat? Dir / Euch ist aber schon klar wie

a) Virenscanner funktionieren (nämlich das die nur bekannte Signaturen finden - grob gesagt).

b) Die Absicherung des Systems immernoch die Aufgabe des Admin ist

c) Wenn der Benutzer prinzipiell immer auf "jo, mach hin" klickt und dann auch noch fröhlich überall seine/ihre Daten eingibt die Schuld eher beim Admin bzw. der GF zu sehen ist - mangelndes Wissen (bzw. wenns ein "mir doch egal" ist dann falsche Mitarbeiter).

Himmel - ich hab das Gefühl wenn ich sowas lese - ich baller mir jetzt ne Kiste Bier im Schädel, fahre mit 100 durch die Ortschaft und rote Ampeln lass ich als Deko-Element rumstehen... Aber WENN was passiert is ja der Fahrzeughersteller schuld, warum kann der das nich technisch unterbinden...

Und ja - du hast es natürlich bei Cloud-Services schwerer in die Logs zu schauen. Und natürlich lässt sich MS "out of scope" eben auch gesondert bezahlen... Find ich auch dreist - bei meinem Mopped u. Auto muss ich sogar für Reifenwechsel bezahlen... nur weil ich das Auto gekauft hab is das nich automatisch nen "lifetime all-incl. angebot". DAS sind aber doch Dinge die durchaus bekannt sind und spätestens beim Einrichten auch auffallen sollten. Dir sollte aber auch selbst klar sein - auch "eigene" Server werden dir bei sowas nicht helfen. Wenn der/die Mitarbeiter/in eben immer schön auf alles klickt was geht - warum sollte der lokale Server besser geschützt sein? Sei es das man dann halt die VPN-Kennung genauso "ausliest", das beim nächsten Mal halt nen Trojaner im Hintergrund läuft,...

@maretz Dein Vergleich hinkt aber. Wenn die deutschen Autobauer so schlechte Autos bauern wuerden wie MS Software entwickelt dann wuerden die meisten Autos mit Bluescreens am Strassenrand stehen und warten bis das Auto wieder gebootet hat oder der Abschleppwagen kommt.

Admin in dem Wust von Regeln wo nicht mal der Support von Microsoft 365 klar kommt ist eine Zumutung. Regeln die in verschiendenen Portalen sich gegenseitig beeinflussen... wer soll da noch den Durchblick haben.

Jeden Monat neue Dinge in das Portal einspielen und Anleitungen dazu verfassen die man erst mal verstehen muss was der Schreiberling da genau meint.

Admin in dem Wust von Regeln wo nicht mal der Support von Microsoft 365 klar kommt ist eine Zumutung. Regeln die in verschiendenen Portalen sich gegenseitig beeinflussen... wer soll da noch den Durchblick haben.

Jeden Monat neue Dinge in das Portal einspielen und Anleitungen dazu verfassen die man erst mal verstehen muss was der Schreiberling da genau meint.

Find ich auch dreist - bei meinem Mopped u. Auto muss ich sogar für Reifenwechsel bezahlen... nur weil ich das Auto gekauft hab is das nich automatisch nen "lifetime all-incl. angebot".

Der Vergleich hinkt.

Wenn du Kfz-Mechatroniker bist und das Werkzeug hast kannst du dein Auto und das aller Verwandten sehr wohl auslesen und reparieren.

Etwas anderes wäre es, wenn der Tester nur anzeigen würde: "Es liegen drei Fehlermeldungen vor. Werfen Sie bitte Münzen ein um den Meldungstext zu lesen."

Und Reifenwechsel mache ich mit meinen 52 Jahren immer noch selbst an allen Autos

Manuel

In der Microsoft Cloud willst du Hacks verhindern? Bei dem Konzern, der sich easy selbst hacken lässt und dann sein Versagen unter den Tisch kehrt?

Da weißt du nie, was für Murks dir proprietäre Software in fremden öffentlichen Clouds unterjubelt. MS und sicher ist wie die Quadratur des Kreises. Wenn du das sicher haben willst, statt nur Theater mit Schadensbegrenzung: Nimm nix von MS, schon gar nicht das Cloudzeug.

Da weißt du nie, was für Murks dir proprietäre Software in fremden öffentlichen Clouds unterjubelt. MS und sicher ist wie die Quadratur des Kreises. Wenn du das sicher haben willst, statt nur Theater mit Schadensbegrenzung: Nimm nix von MS, schon gar nicht das Cloudzeug.

Zitat von @Seekuhritty:

Es muss sich aber jetzt auf jeden Fall etwas ändern, was die Schulung der Mitarbeiter betrifft. Anscheinend bleibt bei der jährlichen Unterweisung nichts hängen.

Es muss sich aber jetzt auf jeden Fall etwas ändern, was die Schulung der Mitarbeiter betrifft. Anscheinend bleibt bei der jährlichen Unterweisung nichts hängen.

Sorry, aber ich glaube das hilft im Zweifel auch nicht, zumindest nicht ein riesen Fass deswegen aufzumachen.

Jeder hat mal einen schlechten Tag oder einen Moment von geistiger Umnachtung.

Ich bekomme hier beinahe täglich offensichtlichste SPAM-Mails zur Prüfung weitergeleitet, ich habe mir abgewöhnt zu kommentieren, dass das doch offensichtlich wegen dem dem und dem Kriterium Spam ist, denn den Antwort darauf ist immer gleich:

Ich habe doch keine Zeit jede Mail anhand irgendwelcher Kriterien zu prüfen.

Bedeutet im Umkehrschluss, dass eine gut aufgemachte Mail mit einem Klick auf den Link belohnt wird und ich mich so einfach freuen kann, dass noch mal ein 2. Paar Augen gefragt wird, so lange ich das einfach halte.Wenn es so glimpflich abläuft und ein paar Mails betrifft, dann kann man da nen Deckel drauf machen.

Die Polizei tut es ja auch, denn die Strafverfolgung endet an der Landesgrenze.

Grüße

ToWa

Also ich hab individuelle Schulungen gemacht mit je ca. 6 Mitarbeitern.

Dabei hab ich ihnen auch ein zusammengeschnittenes LifeHack Video gezeigt, paar Minuten.

Und anschliessend erklärt wie einfach ein Unternehmen hops gehen kann und somit auch ihr Job.

Anschliessend Beispiele von Unternehmen und vorfällen 1-2 Stück.

Und dann nochmal klar gemacht - Neugier tötet!

Und wenn was stinkt, dann stinkt es!

Auch am Anfang klar machen das ist nicht nur Unternehmens gedönns sondern gilt Privat genauso und um so mehr da man da deutlich weniger Schutzsysteme drin hat.

Ja und sowas hat die Leute dann auch motiviert, weil sie kapiert haben um was es da geht, und kein Fachchinesisch wir müssen Hippe Schlagworte um uns schlagen und blablub....

Das bringt dann schon was finde ich, und wenn ich am Tag 10 Mails anschauen muss weil die sich nicht sicher sind, dann ist mir das lieber als 1 mal den Ernstfall proben...

Dabei hab ich ihnen auch ein zusammengeschnittenes LifeHack Video gezeigt, paar Minuten.

Und anschliessend erklärt wie einfach ein Unternehmen hops gehen kann und somit auch ihr Job.

Anschliessend Beispiele von Unternehmen und vorfällen 1-2 Stück.

Und dann nochmal klar gemacht - Neugier tötet!

Und wenn was stinkt, dann stinkt es!

Auch am Anfang klar machen das ist nicht nur Unternehmens gedönns sondern gilt Privat genauso und um so mehr da man da deutlich weniger Schutzsysteme drin hat.

Ja und sowas hat die Leute dann auch motiviert, weil sie kapiert haben um was es da geht, und kein Fachchinesisch wir müssen Hippe Schlagworte um uns schlagen und blablub....

Das bringt dann schon was finde ich, und wenn ich am Tag 10 Mails anschauen muss weil die sich nicht sicher sind, dann ist mir das lieber als 1 mal den Ernstfall proben...