OPNsense Multi-WAN Externer Zugriff gleichzeitig

Hallo

zum Beitrag:

OPNsense 3 WAN Failover dennoch alle GW WAN netze erreichbar machen

hätte ich doch noch ein paar fragen und probleme.

Am WAN1 ist Glasfaser und nutze ich im Failover (nur interne adressen keine öffentliche) und ist aktiv.

Dennoch ist WAN3 eine feste IP Adresse wo ich von Extern gerne drauf zugreifen möchte für Einstellungen oder VPN sachen

da es eine feste IP hat und sich nicht ändert. Er ist weder pingbar noch erreichbar der WAN3 Anschluss wenn WAN1 aktiv.

Gibt es da einen Beitrag / Anleitung wo ich die Lösung nachlesen kann oder kann mir jemand da auf die Sprünge helfen

was ich da noch einstellen muss?

Danke

Gruß

zum Beitrag:

OPNsense 3 WAN Failover dennoch alle GW WAN netze erreichbar machen

hätte ich doch noch ein paar fragen und probleme.

Am WAN1 ist Glasfaser und nutze ich im Failover (nur interne adressen keine öffentliche) und ist aktiv.

Dennoch ist WAN3 eine feste IP Adresse wo ich von Extern gerne drauf zugreifen möchte für Einstellungen oder VPN sachen

da es eine feste IP hat und sich nicht ändert. Er ist weder pingbar noch erreichbar der WAN3 Anschluss wenn WAN1 aktiv.

Gibt es da einen Beitrag / Anleitung wo ich die Lösung nachlesen kann oder kann mir jemand da auf die Sprünge helfen

was ich da noch einstellen muss?

Danke

Gruß

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 8251400787

Url: https://administrator.de/forum/opnsense-multi-wan-externer-zugriff-gleichzeitig-8251400787.html

Ausgedruckt am: 18.07.2025 um 01:07 Uhr

12 Kommentare

Neuester Kommentar

Er ist weder pingbar noch erreichbar der WAN3 Anschluss wenn WAN1

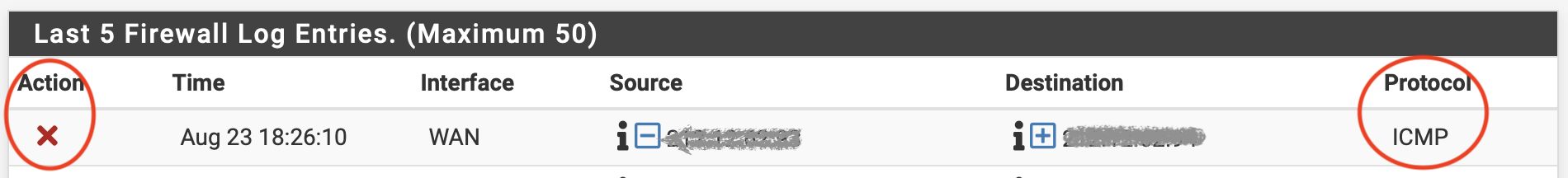

Das ist verständlich, denn die Antwortpakete durchlaufen ja die Routing Tabelle und dort ist abhängig von der Policy was antwortet. Ein direkter Ping der WAN IP sollte aber in jedem Falle beantwortet werden.Generell ist per Default auf dem oder den WAN Ports immer eine ICMP Regel aktiv die Pings (ICMP Echo Requests) verbietet. Per se sind also WAN Ports generell nicht pingbar, es sei denn du hast dies mit einer entsprechenden WAN Regel erlaubt?

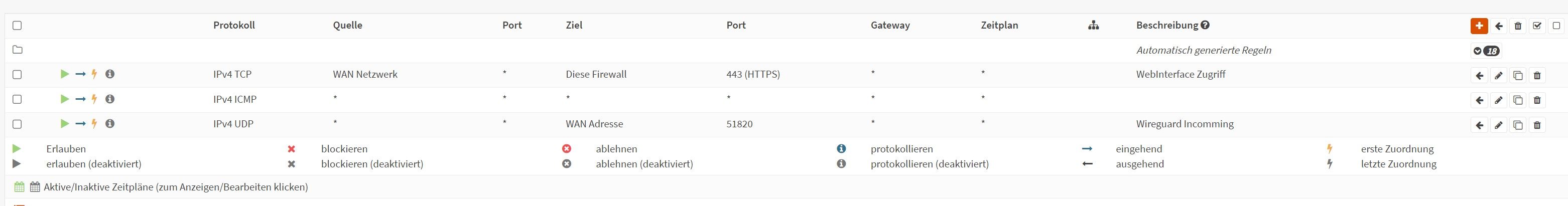

Leider fehlt hier ein entsprechender Screenshot deines WAN Rulesets so das man nur frei raten kann ob du diese Regel erstellt hast oder nicht.

Wie immer sieht man das Ping Blocking auch im Firewall Log wie hier bei einer pfSense, das auch die OPNsense ebenso im FW Log anzeigt:

Das was für ICMP gilt, gilt natürlich explizit auch für alle anderen Dienste bzw. Zielports, insbesondere für VPNs. Auch hier müssen die entsprechenden VPN Ports, je nachdem welches Protokoll du verwendest, generell mit einer FW Regel den Zugang zur jeweiligen WAN IP erlauben. (Siehe dazu auch hier).

Moin,

hast du den für WAN2 (glasfaser) deine firewall eingerichtet... also UDP für WG... und 443?

ohne wird es nicht gehen!

Frank

Wenn WAN Aktiv funktioniert Ping, Webif aufrufen und Wireguard, wenn Glasfaser aktiv dann gehts nicht mehr.

nun, warum du 443 für deine FW machst, verstehe ich nicht... aber gut... jeder wie er mag.hast du den für WAN2 (glasfaser) deine firewall eingerichtet... also UDP für WG... und 443?

ohne wird es nicht gehen!

Frank

Hab mal meine WAN Rules angehangen.

Die ICMP Rule ist falsch wie du ja selber sehen kannst! Als Destination (Ziel) muss dort "WAN_IP_address" rein und kein "Scheunentor" wie bei dir. Sicherheit sieht anders aus.

Das ein WAN Port inaktiv ist darf nicht sein. Bedeutet dann natürlich das es keine physische Verbindung dieses WAN Ports gibt. Das lässt entweder auf einen Anschlussdefekt oder eine Fehlkonfiguration schliessen. Logisch denn das inaktive Interface triggert bei der FW verständlicherweise ein Failover. Bei jedem Switch oder Router ist ebenso ein inaktives Interface nicht nutzbar. Eine simle Binsenweisheit die einer der gesunde IT Verstand schon sagt...

In einem Load Balancing Setup müssen doch logischerweise alle partizipierenden Interfaces connected und damit aktiv sein.

Du hast einen ganz anderen Fehler (Interface Hardware) als ein falsches Ruleset wenn WAN 3 inaktiv ist!

Buonasera.

2 Settings sind hier zu setzen/kontrollieren

Einmal in den jeweiligen WAN Interface-Settings, unter IPv4 gateway rules das entsprechende GW setzen

docs.opnsense.org/manual/interfaces.html

Und zweitens unter Firewall >> Advanced Settings sicherstellen das bei folgender Einstellung kein Häkchen gesetzt ist

docs.opnsense.org/manual/firewall_settings.html#disable-reply-to

Dieses Setting kann auch explizit in den advanced settings der Firewall Regeln am WAN gesetzt werden indem man dort das "reply-to" auf das jeweilige GW setzt.

Und schon löppt dat.😉

Ciao.

Naughty

2 Settings sind hier zu setzen/kontrollieren

Einmal in den jeweiligen WAN Interface-Settings, unter IPv4 gateway rules das entsprechende GW setzen

docs.opnsense.org/manual/interfaces.html

IPv4 gateway rules:

When a gateway is set here, packets entering the interface will also sent out on the same interface when replied. In addition outbound NAT will be set up automatically when mode is set to Automatic or Hybrid.

docs.opnsense.org/manual/firewall_settings.html#disable-reply-to

Disable reply-to

With Multi-WAN you generally want to ensure traffic leaves the same interface it arrives on, hence reply-to is added automatically by default. When using bridging, you must disable this behavior if the WAN gateway IP is different from the gateway IP of the hosts behind the bridged interface.

Und schon löppt dat.😉

Ciao.

Naughty

Moin...

Frank

Zitat von @Snupydoo:

Aber Wireguard kommt mit den selben Einstellungen nicht durch, hast du da auch noch einen heissen tip?

hast du den den WG UDP Port für WAN3 freigegeben?Aber Wireguard kommt mit den selben Einstellungen nicht durch, hast du da auch noch einen heissen tip?

Frank

Läuft hier im Test einwandfrei ohne weitere Maßnahmen. Zeig doch bitte mal dein aktuelles Regelwerk vom entsprechenden WAN.