Optimierung der Netzwerkstruktur

Hallo zusammen,

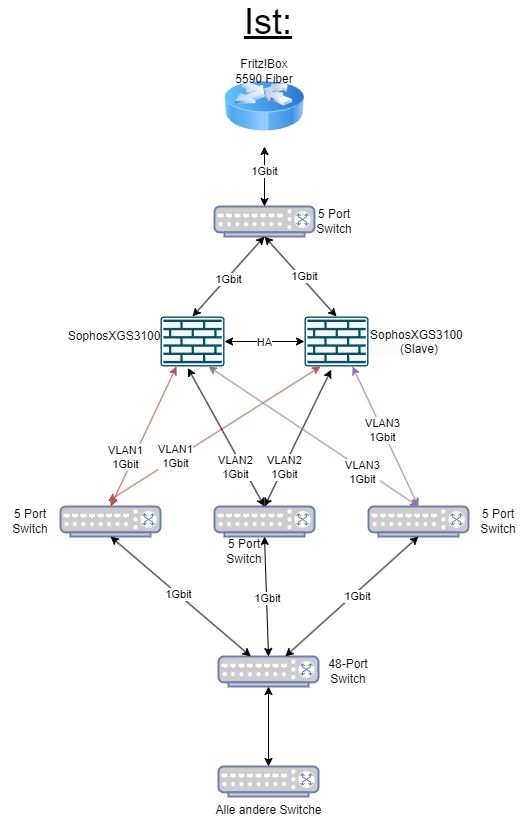

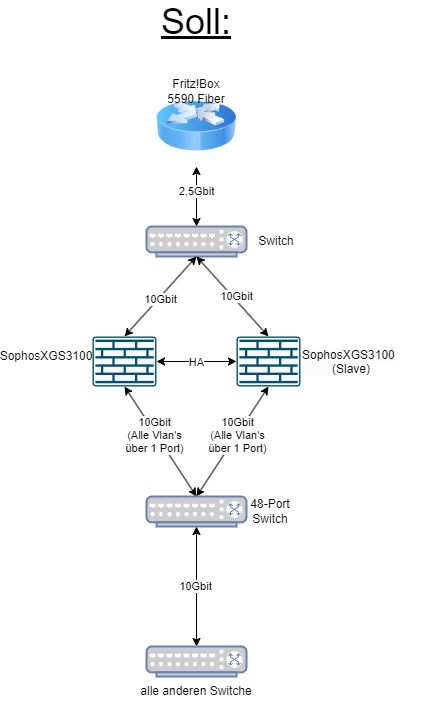

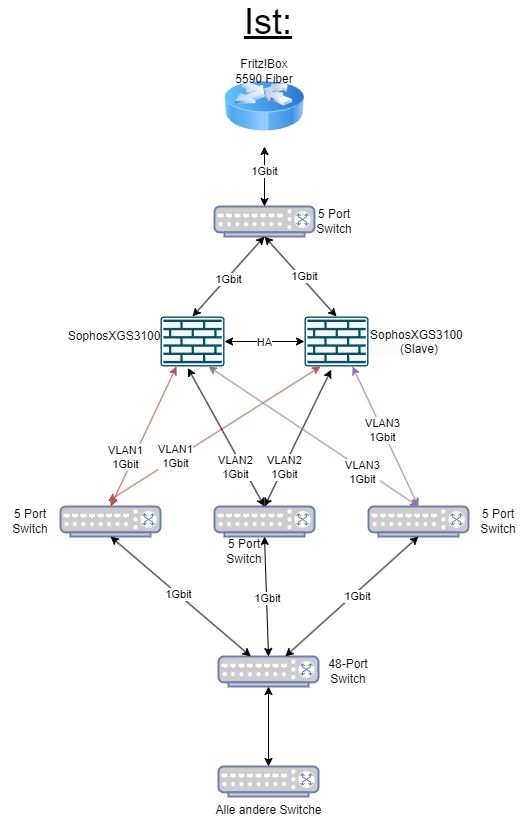

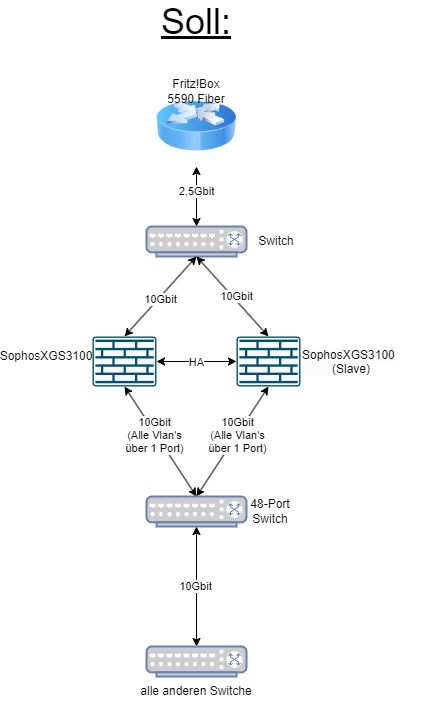

ich habe eine Frage zum Aufbau unserer Netzwerkstruktur. Ich habe mal einen Ist- und Soll-Zustand erstellt.

Derzeit sind alle VLANs über verschiedene 1Gbit-Ports an der Firewall und dann über 5-Port-Switche angeschlossen, um bei Ausfall der Firewall und Übernahme der Slave-Firewall trotzdem verfügbar zu sein. Ich möchte die wichtigen VLANs (Client-VLAN, Server, Drucker usw.) über einen 10-Gbit-Port laufen lassen. Kleinere VLANs mit wenig Traffic können ggf. auch über 1-Gbit-Ports laufen.

Was ist eure Meinung dazu?

ich habe eine Frage zum Aufbau unserer Netzwerkstruktur. Ich habe mal einen Ist- und Soll-Zustand erstellt.

Derzeit sind alle VLANs über verschiedene 1Gbit-Ports an der Firewall und dann über 5-Port-Switche angeschlossen, um bei Ausfall der Firewall und Übernahme der Slave-Firewall trotzdem verfügbar zu sein. Ich möchte die wichtigen VLANs (Client-VLAN, Server, Drucker usw.) über einen 10-Gbit-Port laufen lassen. Kleinere VLANs mit wenig Traffic können ggf. auch über 1-Gbit-Ports laufen.

Was ist eure Meinung dazu?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 61090903894

Url: https://administrator.de/forum/optimierung-der-netzwerkstruktur-61090903894.html

Ausgedruckt am: 12.07.2025 um 22:07 Uhr

9 Kommentare

Neuester Kommentar

Hallo,

kommt ja immer drauf an, was Du zu erreichen suchst. Dazu fehlen Angaben zum dahinter liegenden Netz und seiner Nutzung.

Mir ist grundsätzlich schon nicht klar, warum man zwei teure Sophos redundant vorhalten wollte, um dann am Perimeter und auf den Switchen eine Fülle von SPoFs zu haben.

Mehr dazu hier, auch mit klarem Statement von @aqui.

Viele Grüße, commodity

kommt ja immer drauf an, was Du zu erreichen suchst. Dazu fehlen Angaben zum dahinter liegenden Netz und seiner Nutzung.

Mir ist grundsätzlich schon nicht klar, warum man zwei teure Sophos redundant vorhalten wollte, um dann am Perimeter und auf den Switchen eine Fülle von SPoFs zu haben.

Mehr dazu hier, auch mit klarem Statement von @aqui.

Viele Grüße, commodity

Deshalb braucht's immer Angaben zur Nutzung. Wenn Downtime keine Rolle spielt, kann man das natürlich so machen. Aber wenn Switche eh da sind, müssen sie ja nicht im Lager auf ihr EOL warten, sondern können für Redundanz sorgen

Ich finde den Punkt ja interessant, dass man (wie Du zutreffend beschreibst) verantwortlich nur mit redundanten Firewalls arbeiten sollte, was die Kosten einer UTM faktisch verdoppelt. Auch wenn Eure Struktur vielleicht größer ist: Vielleicht magst Du in diesem Thread mal zwei Worte dazu sagen, was die Dinger bei Euch konkret machen, also was die Schutzziele sind? Die dort erörterten Fragen sind ja durchaus von allgemeinerem Interesse.

Viele Grüße, commodity

Ich finde den Punkt ja interessant, dass man (wie Du zutreffend beschreibst) verantwortlich nur mit redundanten Firewalls arbeiten sollte, was die Kosten einer UTM faktisch verdoppelt. Auch wenn Eure Struktur vielleicht größer ist: Vielleicht magst Du in diesem Thread mal zwei Worte dazu sagen, was die Dinger bei Euch konkret machen, also was die Schutzziele sind? Die dort erörterten Fragen sind ja durchaus von allgemeinerem Interesse.

Viele Grüße, commodity

Moin @commodity,

es gibt aber auch Umgebungen wo es durchaus auch einen Sinn macht, wenn man nur einen Could-Standby-Gerät in den Schrank legt. Viele unserer Kunden haben mehr als 10 Switche im Einsatz und alle als HA abzubilden, ist zum einen auch teuer und auch etwas aufwendiger. Und du baust dir durch die Verkomplizierung auch neue Problemquellen zwangsweise mit ein.

Der Could-Standby kostet hingegen nur einmal und im Bedarfsfall, ist die Konfig des ausgefallenen Switches, normalerweise in fast 0, nix, also < 5 Min (mit etwas Vorübung), auf dem Could-Standby drauf.

Und spätestens Richtung Clients ist mit Redundanz bei den meisten eh Schluss. Sprich, wenn einer der Access Switche ausfällt, muss der Admin in den meisten Fällen eh lostigern und mindestens die Clients umpatchen.

Das mit dem verdoppeln der Kosten, ist bei einem Sophos XGS HA Cluster, so nicht ganz richtig.

Denn die Subscription, die während einer Laufzeit übrigens den Löwenanteil der Kosten ausmacht, musst du nur einmal bezahlen und die Hardware, gibt es sehr oft entweder mit 50% Nachlass oder du bekommst die zweite hinterhergeschmissen.

Folgendes Rechenbeispiel.

Das Sophos XGS 3100 Xstream Protection Bundle (nur Subscription, keine Hardware) kostet im UTM-Shop für eine Laufzeit von 3 Jahren, 19.558,60 Netto.

utm-shop.de/firewall/sophos/sophos-xgs/xgs-3100/subscriptions/54 ...

Das Subscription Renewal für 3 weitere Jahre ...

utm-shop.de/firewall/sophos/sophos-xgs/xgs-3100/renewals/5519/so ...

... kommt dann noch mit 20.003,11oben drauf, wenn du die entsprechende XGS Hardware, in Summe 6 Jahre benutzen möchtest, was die in Normalfall auch locker aushält.

Sprich, wir sind bei einer Laufzeit von 6 Jahren, schon bei 39.561,71 € Netto, alleine was die Subscription angeht und das ganz unabhängig davon, ob nun HA oder nicht.

Und die Hardware selber, kostet alleine und ohne Subscription ...

utm-shop.de/firewall/sophos/sophos-xgs/xgs-3100/hardware-applian ...

... im Vergleich zu den Kosten der Subscription, gerade mal 4.532,00 € Netto.

Sprich, ohne HA und ohne zusätzliche Nachlässe, kostet dich eine XGS 3100 über 6 Jahre (Hardware und volle Subscription) +- 44.093,71 €.

Und mit HA, sprich, 2 x Hardware + volle Subscription und ohne zusätzliche Nachlässe, kostet dich das Ganze 48.625,71 €.

Wie du siehst, spielt mit oder ohne HA, bei Sophos nicht wirklich eine Rolle, vor allem wenn du noch den Konfigurationsaufwand noch mit einrechnest, der bei mit und ohne HA, fast identisch ist.

Gruss Alex

Aber wenn Switche eh da sind, müssen sie ja nicht im Lager auf ihr EOL warten, sondern können für Redundanz sorgen

es gibt aber auch Umgebungen wo es durchaus auch einen Sinn macht, wenn man nur einen Could-Standby-Gerät in den Schrank legt. Viele unserer Kunden haben mehr als 10 Switche im Einsatz und alle als HA abzubilden, ist zum einen auch teuer und auch etwas aufwendiger. Und du baust dir durch die Verkomplizierung auch neue Problemquellen zwangsweise mit ein.

Der Could-Standby kostet hingegen nur einmal und im Bedarfsfall, ist die Konfig des ausgefallenen Switches, normalerweise in fast 0, nix, also < 5 Min (mit etwas Vorübung), auf dem Could-Standby drauf.

Und spätestens Richtung Clients ist mit Redundanz bei den meisten eh Schluss. Sprich, wenn einer der Access Switche ausfällt, muss der Admin in den meisten Fällen eh lostigern und mindestens die Clients umpatchen.

Ich finde den Punkt ja interessant, dass man (wie Du zutreffend beschreibst) verantwortlich nur mit redundanten Firewalls arbeiten sollte, was die Kosten einer UTM faktisch verdoppelt.

Das mit dem verdoppeln der Kosten, ist bei einem Sophos XGS HA Cluster, so nicht ganz richtig.

Denn die Subscription, die während einer Laufzeit übrigens den Löwenanteil der Kosten ausmacht, musst du nur einmal bezahlen und die Hardware, gibt es sehr oft entweder mit 50% Nachlass oder du bekommst die zweite hinterhergeschmissen.

Folgendes Rechenbeispiel.

Das Sophos XGS 3100 Xstream Protection Bundle (nur Subscription, keine Hardware) kostet im UTM-Shop für eine Laufzeit von 3 Jahren, 19.558,60 Netto.

utm-shop.de/firewall/sophos/sophos-xgs/xgs-3100/subscriptions/54 ...

Das Subscription Renewal für 3 weitere Jahre ...

utm-shop.de/firewall/sophos/sophos-xgs/xgs-3100/renewals/5519/so ...

... kommt dann noch mit 20.003,11oben drauf, wenn du die entsprechende XGS Hardware, in Summe 6 Jahre benutzen möchtest, was die in Normalfall auch locker aushält.

Sprich, wir sind bei einer Laufzeit von 6 Jahren, schon bei 39.561,71 € Netto, alleine was die Subscription angeht und das ganz unabhängig davon, ob nun HA oder nicht.

Und die Hardware selber, kostet alleine und ohne Subscription ...

utm-shop.de/firewall/sophos/sophos-xgs/xgs-3100/hardware-applian ...

... im Vergleich zu den Kosten der Subscription, gerade mal 4.532,00 € Netto.

Sprich, ohne HA und ohne zusätzliche Nachlässe, kostet dich eine XGS 3100 über 6 Jahre (Hardware und volle Subscription) +- 44.093,71 €.

Und mit HA, sprich, 2 x Hardware + volle Subscription und ohne zusätzliche Nachlässe, kostet dich das Ganze 48.625,71 €.

Wie du siehst, spielt mit oder ohne HA, bei Sophos nicht wirklich eine Rolle, vor allem wenn du noch den Konfigurationsaufwand noch mit einrechnest, der bei mit und ohne HA, fast identisch ist.

Gruss Alex

Moin @MysticFoxDE

. Wenn ich da aber (wie im Fall des TO) >100 User hinter habe, passt der zweite (geplante) Aufbau für mich nicht, es sei denn, das sind alles Leute, die die Rechner nur selten nutzen. Zudem war ich irritiert, warum man beim TO HA bei der Firewall macht und dann nicht wenigstens im Core, aber das hat der TO ja begründet.

. Wenn ich da aber (wie im Fall des TO) >100 User hinter habe, passt der zweite (geplante) Aufbau für mich nicht, es sei denn, das sind alles Leute, die die Rechner nur selten nutzen. Zudem war ich irritiert, warum man beim TO HA bei der Firewall macht und dann nicht wenigstens im Core, aber das hat der TO ja begründet.

Viele Grüße, commodity

wo es durchaus auch einen Sinn macht, wenn man nur einen Could-Standby-Gerät in den Schrank legt

klar, das verstehe ich - in meinen Umgebungen ist das auch so Das mit dem verdoppeln der Kosten

hast Du super dargestellt. Kurz zu ergänzen ist hier vielleicht noch, dass die Rechnung nur für Strukturen ohne Lastverteilung gilt (active/passive). Ansonsten sind 2 Lizenzen fällig.Viele Grüße, commodity

Moin @commodity,

ja das ist korrekt, ich würde jedoch niemals unseren Kunden ein active/active XGS-Cluster anbieten, weil das total unwirtschaftlich ist. Da ist eher der griff zu der nächsthöheren Hardware, die viel bessre Wahl.

By the way, wenn der TO wirklich nur ~ 100 bis 200 User hat, dann ist wahrscheinlich bereits sein XGS 3100er (active/passive) Cluster etwas overdressed. 🙃

Gruss Alex

hast Du super dargestellt. Kurz zu ergänzen ist hier vielleicht noch, dass die Rechnung nur für Strukturen ohne Lastverteilung gilt (active/passive). Ansonsten sind 2 Lizenzen fällig.

ja das ist korrekt, ich würde jedoch niemals unseren Kunden ein active/active XGS-Cluster anbieten, weil das total unwirtschaftlich ist. Da ist eher der griff zu der nächsthöheren Hardware, die viel bessre Wahl.

By the way, wenn der TO wirklich nur ~ 100 bis 200 User hat, dann ist wahrscheinlich bereits sein XGS 3100er (active/passive) Cluster etwas overdressed. 🙃

Gruss Alex

Wenn es das denn nun war bitte nicht vergessen deinen Thread dann auch als erledigt zu schliessen!!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?