Redundanz beim Switchstacking (STP?)

Guten Tag zusammen,

dies ist mein erster Beitrag. Ich bin erst seit einem Jahr ausgelernt und hatte mit Netzwerken leider noch nicht viel zu tun.

Ich bin erst seit einem Jahr ausgelernt und hatte mit Netzwerken leider noch nicht viel zu tun.

Ich hätte eine Frage zum Switchstacking und wäre froh wenn mir dort jemand weiterhelfen könnte.

Ich habe folgende Switche: Netgear M4300 (genauer: netgear.de/support/product/m4300-52g-poe-plus%20550w%20psu.aspx# ..)

Nun bin ich die Bedienungsanleitung durchgegangen und dort steht auch wie man generell einen Stack konfiguriert. So weit so gut, das habe ich hin bekommen.

Nun möchte ich aber eine möglichst ausfallsichere Infrastruktur schaffen und bei einem Ausfall des Management Switches nicht die Verbindung zum Netzwerk verlieren.

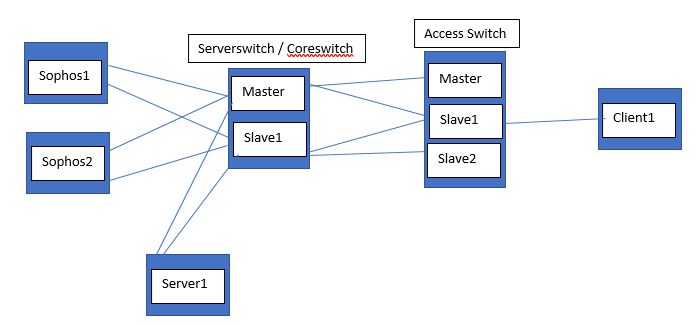

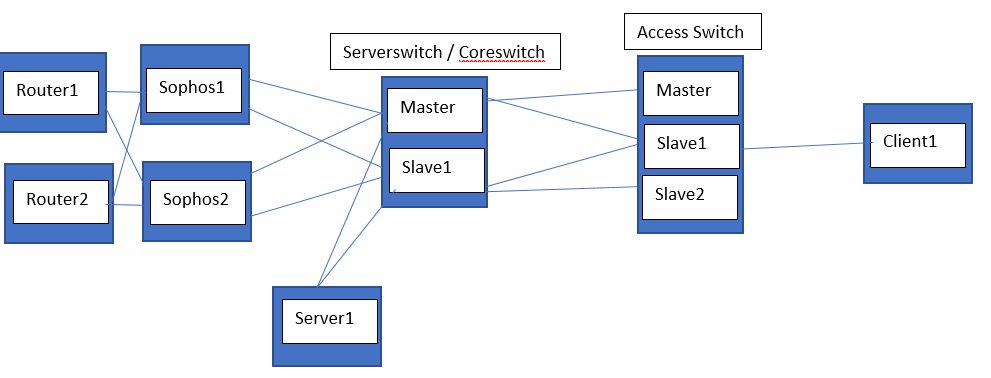

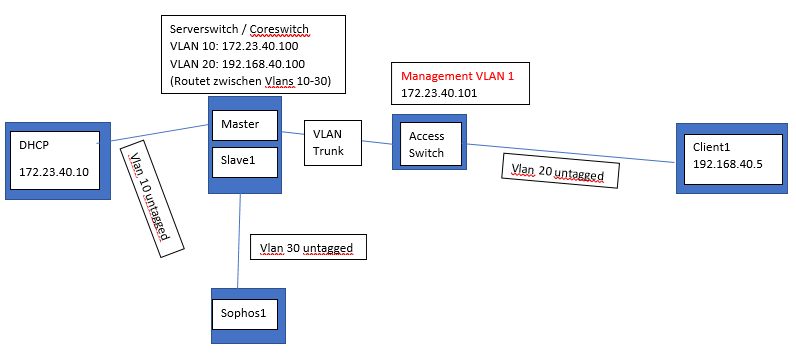

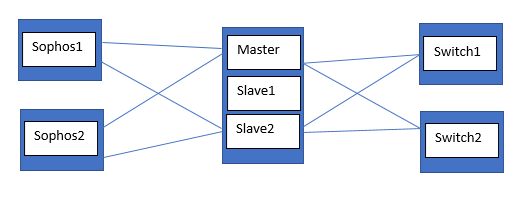

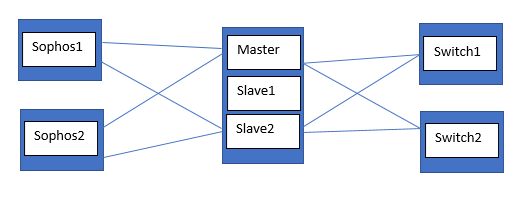

Folgender Aufbau. Ich habe 2 Sophos Firewalls und möchte gerne von jedem der beiden Sophos jeweils eine Verbindung zum Management Switch und eine Verbindung zu einem 2. Switch im Stackverbund. Somit könnte ein Switch, eine Sophos oder ein Kabel das zeitliche Segnen ohne einen Ausfall. Von dem Stack gehts dann nochmal auf 2 Switche an welche Server angesteckt sind.

(Professionelles Bild..., wollte es nur kurz veranschaulichen.)

(Professionelles Bild..., wollte es nur kurz veranschaulichen.)

Ich frage mich nun ob und wie das möglich ist. Regelt der Switch das von alleine oder muss ich hier etwas konfigurieren?

Normalerweise wenn ich von einem Switch 2 Verbindungen an einen anderen Stecke wird eine Verbindung aufgrund von STP deaktiviert.

Jetzt ist STP aber ja Layer 2 und mein Switchstack ist zwar ein logischer Stack, aber die einzelnen Komponenten haben ja dennoch verschiedene MAC-Adressen. Dann würde nach meinem Verständnis STP nicht eingreifen. Ich hab Angst dass das dann zu Netzwerkschleifen führt.

Weitere Frage: Macht das so überhaupt Sinn? Die Serverswitche an den Stack anzuschließen? Oder sollten die lieber auch noch an die Sophos angeschlossen werden?

An den Switchstack werden die ganzen Clientpcs angesteckt. Dann müssten die Clientpcs mit den Servern über die Sophos kommunizieren, keine Ahnung ob das so gedacht ist. Ich bin leider kein Netzwerker aber muss mich jetzt darum kümmern... pls be gentle.

Nach meinem Verständnis würde man eher nochmal 2 Switche hinter die Sophos packen, als "Verteiler" und and diese beiden dann die Serverswitche und den Clientswitchstack anschließen? Aus kostengründen will ich allerdings so wenig Komponenten wie möglich nutzen.

Ich wäre sehr dankbar für euren Input.

Danke im Voraus.

Viele Grüße,

Samuel

dies ist mein erster Beitrag.

Ich hätte eine Frage zum Switchstacking und wäre froh wenn mir dort jemand weiterhelfen könnte.

Ich habe folgende Switche: Netgear M4300 (genauer: netgear.de/support/product/m4300-52g-poe-plus%20550w%20psu.aspx# ..)

Nun bin ich die Bedienungsanleitung durchgegangen und dort steht auch wie man generell einen Stack konfiguriert. So weit so gut, das habe ich hin bekommen.

Nun möchte ich aber eine möglichst ausfallsichere Infrastruktur schaffen und bei einem Ausfall des Management Switches nicht die Verbindung zum Netzwerk verlieren.

Folgender Aufbau. Ich habe 2 Sophos Firewalls und möchte gerne von jedem der beiden Sophos jeweils eine Verbindung zum Management Switch und eine Verbindung zu einem 2. Switch im Stackverbund. Somit könnte ein Switch, eine Sophos oder ein Kabel das zeitliche Segnen ohne einen Ausfall. Von dem Stack gehts dann nochmal auf 2 Switche an welche Server angesteckt sind.

Ich frage mich nun ob und wie das möglich ist. Regelt der Switch das von alleine oder muss ich hier etwas konfigurieren?

Normalerweise wenn ich von einem Switch 2 Verbindungen an einen anderen Stecke wird eine Verbindung aufgrund von STP deaktiviert.

Jetzt ist STP aber ja Layer 2 und mein Switchstack ist zwar ein logischer Stack, aber die einzelnen Komponenten haben ja dennoch verschiedene MAC-Adressen. Dann würde nach meinem Verständnis STP nicht eingreifen. Ich hab Angst dass das dann zu Netzwerkschleifen führt.

Weitere Frage: Macht das so überhaupt Sinn? Die Serverswitche an den Stack anzuschließen? Oder sollten die lieber auch noch an die Sophos angeschlossen werden?

An den Switchstack werden die ganzen Clientpcs angesteckt. Dann müssten die Clientpcs mit den Servern über die Sophos kommunizieren, keine Ahnung ob das so gedacht ist. Ich bin leider kein Netzwerker aber muss mich jetzt darum kümmern... pls be gentle.

Nach meinem Verständnis würde man eher nochmal 2 Switche hinter die Sophos packen, als "Verteiler" und and diese beiden dann die Serverswitche und den Clientswitchstack anschließen? Aus kostengründen will ich allerdings so wenig Komponenten wie möglich nutzen.

Ich wäre sehr dankbar für euren Input.

Danke im Voraus.

Viele Grüße,

Samuel

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 2182298144

Url: https://administrator.de/forum/redundanz-beim-switchstacking-stp-2182298144.html

Ausgedruckt am: 14.07.2025 um 19:07 Uhr

38 Kommentare

Neuester Kommentar

Hi Samuelit,

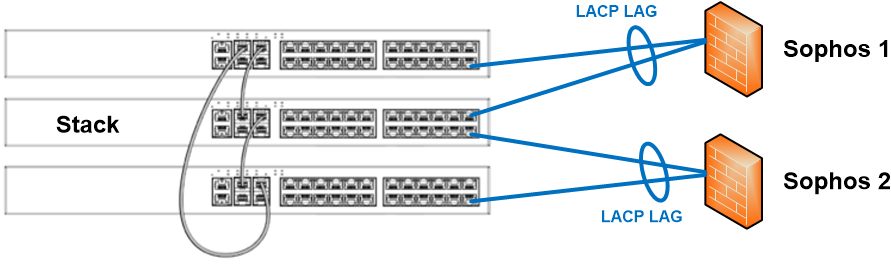

dein Keyword ist LAG. Wir haben bei uns die M4300 auch im Stack konfiguriert. Dort erstellst du eine LAG Gruppe und wählst als Ports jeweils einen von jedem Stackmember aus. Also bspw. Für LAG 1 Port 1/1 und Port 2/1.

Wichtig ist, dass du den LAG mit LACP nach 802.1AX-2008 (802.3ad) konfigurierst.

In der Sophos machst du das selbe. LAG Interface mit LACP und das wars. Mit Sophos habe ich allerdings keine Erfahrung was die Konfig angeht.

Wie weit du diese Redundanz ziehen willst musst du sehen. In diesem Szenario hättest du nur die Sophos abgesichert.

Stecken deine Clients mit jeweils nur einem Port an einem Switch der ausfällt, hast du natürlich wieder ein Problem.

Server bindest du am Stack auch via LAG mit LACP an.

Für Clients mit nur einem Ethernetport wäre dann ein Distribution Switch zuständig, den du ebenfalls mit zwei Beinen ans Stack hängst, der dann aber dein Single Point of Failure in dem Konzept ist.

Das ist aber unvermeidbar außer du hängst jeden Client per LAG ans Stack. Bei mir liegt immer ein identisch konfigurierter Distribution Switch im Regal den ich im Zweifel einfach austausche.

lg

Theo

dein Keyword ist LAG. Wir haben bei uns die M4300 auch im Stack konfiguriert. Dort erstellst du eine LAG Gruppe und wählst als Ports jeweils einen von jedem Stackmember aus. Also bspw. Für LAG 1 Port 1/1 und Port 2/1.

Wichtig ist, dass du den LAG mit LACP nach 802.1AX-2008 (802.3ad) konfigurierst.

In der Sophos machst du das selbe. LAG Interface mit LACP und das wars. Mit Sophos habe ich allerdings keine Erfahrung was die Konfig angeht.

Wie weit du diese Redundanz ziehen willst musst du sehen. In diesem Szenario hättest du nur die Sophos abgesichert.

Stecken deine Clients mit jeweils nur einem Port an einem Switch der ausfällt, hast du natürlich wieder ein Problem.

Server bindest du am Stack auch via LAG mit LACP an.

Für Clients mit nur einem Ethernetport wäre dann ein Distribution Switch zuständig, den du ebenfalls mit zwei Beinen ans Stack hängst, der dann aber dein Single Point of Failure in dem Konzept ist.

Das ist aber unvermeidbar außer du hängst jeden Client per LAG ans Stack. Bei mir liegt immer ein identisch konfigurierter Distribution Switch im Regal den ich im Zweifel einfach austausche.

lg

Theo

Moin,

Ich kann @theoberlin nur beipflichten wenn du dich daran hältst läuft alles. Ich würde zusätzlich aber noch MSTP konfigurieren. Laufen die Sophos selbst auch im Cluster? So das du hier eine virtuelle IP, zwecks Routing? den sonst fällt dir das Routing innerhalb des Netzes auf die Nase

Grüße

Ich kann @theoberlin nur beipflichten wenn du dich daran hältst läuft alles. Ich würde zusätzlich aber noch MSTP konfigurieren. Laufen die Sophos selbst auch im Cluster? So das du hier eine virtuelle IP, zwecks Routing? den sonst fällt dir das Routing innerhalb des Netzes auf die Nase

Grüße

Es wäre doch viel sinnvoller den FWs über LACP LAGs an den Stack anzubinden. Damit ist man Spanning Tree frei, nutzt sinnvoll die doppelte Kapazität der Links UND hat obendrein eine Linkredundanz und eine Switch Redundanz wenn man die LACP Links auf unterschiedliche Stack Member verteilt.

In der Regel ist das so auch Best Practise wie man sowas umsetzt ! Aber du bist ja noch in der Lernphase...

Weitere Infos dazu auch im LACP LAG Tutorial

Weitere Infos dazu auch im LACP LAG Tutorial

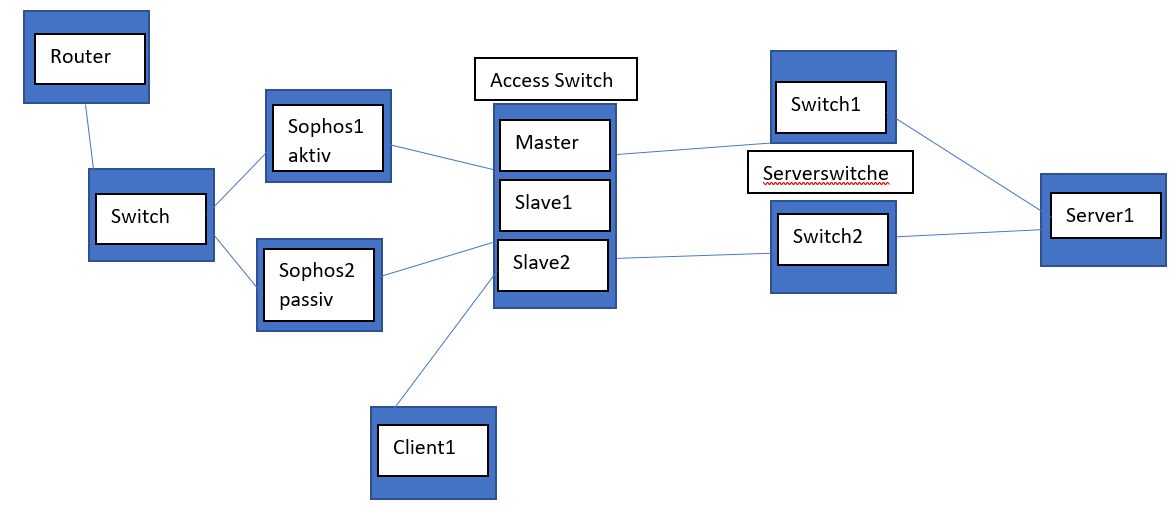

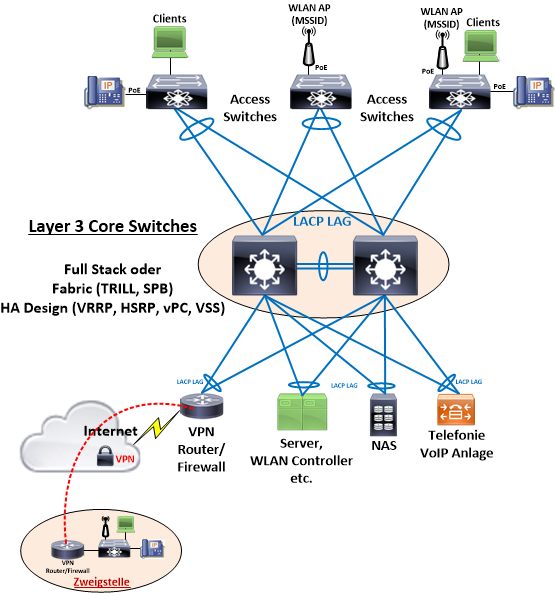

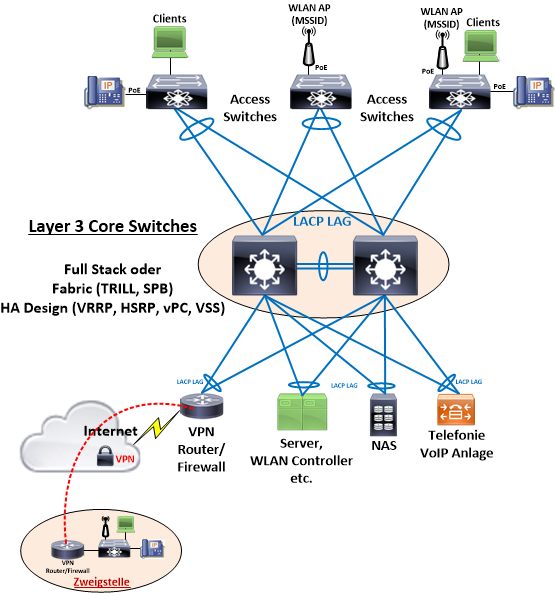

Dein Stack ist sehr wahrscheinlich der Core eine klassischen Allerwelts Standard Netzwerk Designs wie diesem, oder ?

Daran kannst du schon ein banales, redundantes Grunddesign erkennen was dann auch mit deinen Sophos Teilen in einem HA Setup (Active/Active) erreicht wird.

In der Regel ist das so auch Best Practise wie man sowas umsetzt ! Aber du bist ja noch in der Lernphase...

Dein Stack ist sehr wahrscheinlich der Core eine klassischen Allerwelts Standard Netzwerk Designs wie diesem, oder ?

Daran kannst du schon ein banales, redundantes Grunddesign erkennen was dann auch mit deinen Sophos Teilen in einem HA Setup (Active/Active) erreicht wird.

Hallo Samuel,

wenn du die Clients auf beide Stack Switche verteilst und es kein Drama ist wenn die Hälfte ausfällt, kannst du das so lösen. Ordentlicher wäre ein Distribution/Access Switch für die Clients der via LAG am Stack hängt.

Ob du die Server Switche mit an das Stack oder direkt an die Sophos anschließt, hängt von deinem Netzwerk Design ab.

Ich würde immer ein Stack für das Clientseitige LAN und eins für das Serverseitige einrichten. Alleine deswegen schon um Clients / Server in separaten VLANS sitzen zu haben.

Klar geht das auch mit einem Stack, macht das VLAN durchreichen aber komplizierter.

Am Ende hängt das von der Sophos ab wie viele Ports ihr habt. Du brauchst zwei pro Stack an jeder Sophos. Habt ihr 4 frei würde ich ein LAG bzw. Stack für die Clients und eins für die Server machen und das ganze mit VLANS segmentieren.

lg

Theo

wenn du die Clients auf beide Stack Switche verteilst und es kein Drama ist wenn die Hälfte ausfällt, kannst du das so lösen. Ordentlicher wäre ein Distribution/Access Switch für die Clients der via LAG am Stack hängt.

Ob du die Server Switche mit an das Stack oder direkt an die Sophos anschließt, hängt von deinem Netzwerk Design ab.

Ich würde immer ein Stack für das Clientseitige LAN und eins für das Serverseitige einrichten. Alleine deswegen schon um Clients / Server in separaten VLANS sitzen zu haben.

Klar geht das auch mit einem Stack, macht das VLAN durchreichen aber komplizierter.

Am Ende hängt das von der Sophos ab wie viele Ports ihr habt. Du brauchst zwei pro Stack an jeder Sophos. Habt ihr 4 frei würde ich ein LAG bzw. Stack für die Clients und eins für die Server machen und das ganze mit VLANS segmentieren.

lg

Theo

Also ich denke das Setup macht für deine Umgebung Sinn.

Bezüglich der Vlans gibt es hier ein schönes Tutorial vom Kollegen @aqui:

VLAN Tutorial

Da solltest du dich dann einarbeiten. Dein Stichwort für das Vlan durchreichen sind Trunk Ports und am Ende Access ports und PVID.

lg

Theo

Bezüglich der Vlans gibt es hier ein schönes Tutorial vom Kollegen @aqui:

VLAN Tutorial

Da solltest du dich dann einarbeiten. Dein Stichwort für das Vlan durchreichen sind Trunk Ports und am Ende Access ports und PVID.

lg

Theo

Also so klassisch wie auf dem Bild sieht es bei uns nicht aus.

Letztlich schon ! Nur das du eben statt einzelner Access Switches dort einen Stack verwendest. Das Grundprinzip dieses einfachen Netzwerk Designs ist auber völlig identisch wie du ja sicher auch selber siehst anahnd der Skizze ?!die müssen dann da iwie durchgereicht werden?

Ähh ja...! Simpelstes Grundprinzip von VLAN und Tagged Ports. Da hast du vermutlich noch erhebliche Defizite !Wie Kollege @theoberlin oben schon richtig sagt solltest du dir besser erstmal die simpelsten VLAN Grundlagen beibringen oder jemanden fragen oder an die Hand nehmen der weiss was er da tut.

Hilfreich für dich zum Lesen vielleicht noch die VLAN Schnellschulung und die Designgrundlage für ein Layer 3 VLAN Konzept. Was je exakt deinem Netzwerk Design entspricht mit einem routenden Layer 3 Core und dem Access Switch !

Dort dann besonders das Kapitel "Erweiterung mit weiteren Layer 2 VLAN Switches" was genau deinem Netz entspricht.

Lesen und verstehen...!

Hallo zusammen,

also ich würde mir erst einmal einen Gesamtüberblick verschaffen wollen. Also den IST Zustand

feststellen. Und zweitens wie man das Netzwerk ändert oder überhaupt aufbaut. Und vor allem

was ist an Geld vorhanden um eventuell die zwei anderen "Switche noch dazwischen zu packen"

die Du erwähnt hast. Wie viele Leute arbeiten denn dort und was für ein Bedarf ist denn dort

überhaupt vorhanden? CAD Workstations oder Büro PCs?

Netgear M4300

Schau dort (PDF) bitte einmal rein und sag uns doch erst einmal was für einen Stapel (Stack)

Du dort zusammengebaut hast.

Was für Protokolle sind denn bei den beiden Sophos im Einsatz? VRRP oder etwas anderes?

Die M4300 / M4500 Switche sind Layer3 Switche und können auch VRRP! Aber eben auch

OSPF und anderen Routingprotokolle.

MfG BlueKobold

also ich würde mir erst einmal einen Gesamtüberblick verschaffen wollen. Also den IST Zustand

feststellen. Und zweitens wie man das Netzwerk ändert oder überhaupt aufbaut. Und vor allem

was ist an Geld vorhanden um eventuell die zwei anderen "Switche noch dazwischen zu packen"

die Du erwähnt hast. Wie viele Leute arbeiten denn dort und was für ein Bedarf ist denn dort

überhaupt vorhanden? CAD Workstations oder Büro PCs?

Netgear M4300

Schau dort (PDF) bitte einmal rein und sag uns doch erst einmal was für einen Stapel (Stack)

Du dort zusammengebaut hast.

Was für Protokolle sind denn bei den beiden Sophos im Einsatz? VRRP oder etwas anderes?

Die M4300 / M4500 Switche sind Layer3 Switche und können auch VRRP! Aber eben auch

OSPF und anderen Routingprotokolle.

MfG BlueKobold

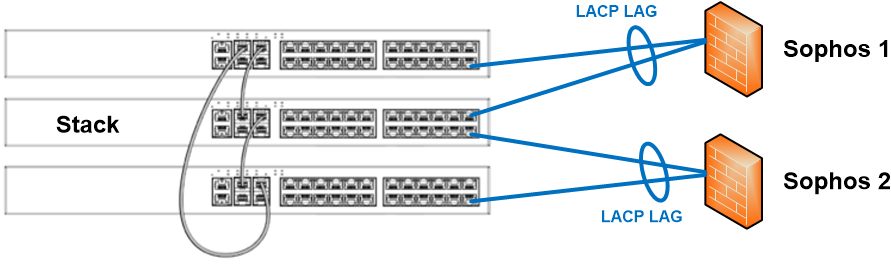

Ich habe letztes Jahr auch das Netzwerk neu gestaltet mit vier M4300 Switchen als Core. Diese sind im Stack über zwei Gebäude verteilt. Je zwei in einem Serverraum via Glasfaser SFP+ 10G verbunden. Der Stack ist zweifach redundant, bedeutet also, dass je Serverraum gleichzeitig einer der M4300 ausfallen kann.

Die Serverbleche sind jeweils an je einen M4300 angeschlossen mit LACP LAG. Die Access Switche ebenso. Hier aus Kostengründen via RJ45 10G bzw 1G.

Wir haben selbst auch eine Sophos FW aber nur eine. Diese ist über LACP LAG an zwei M4300 angeschlossen. Bei zwei FWs ist es ratsam diese in einem Fail-Over-Cluster zu betreiben, es sei denn die Infrastruktur (ISP, Web-Access etc.) erlaubt es nicht.

Was du vermutlich mit Switch "hinter die Sophos FWs" meinst, ist dass man hier den ISP-Traffic mit einem Switch auf die beiden FWs verteilt wil die eine FW eine public IP und die andere eine weitere public IP nutzt? Im Prinzip möglich und könnte so die Redundanz erhöhen. Ist aber recht komplex, da man dann eine SD-WAN Policy nutzen muss.

Die Serverbleche sind jeweils an je einen M4300 angeschlossen mit LACP LAG. Die Access Switche ebenso. Hier aus Kostengründen via RJ45 10G bzw 1G.

Wir haben selbst auch eine Sophos FW aber nur eine. Diese ist über LACP LAG an zwei M4300 angeschlossen. Bei zwei FWs ist es ratsam diese in einem Fail-Over-Cluster zu betreiben, es sei denn die Infrastruktur (ISP, Web-Access etc.) erlaubt es nicht.

Was du vermutlich mit Switch "hinter die Sophos FWs" meinst, ist dass man hier den ISP-Traffic mit einem Switch auf die beiden FWs verteilt wil die eine FW eine public IP und die andere eine weitere public IP nutzt? Im Prinzip möglich und könnte so die Redundanz erhöhen. Ist aber recht komplex, da man dann eine SD-WAN Policy nutzen muss.

Hi Samuel,

bitte nicht falsch verstehen...aber der Umbau eines Netzwerks mit DIESEM Umfang gestaltet sich in meinen Augen als schwierig bei dem Kenntnissstand.

Wenn ihr für einen solchen Umfang nur eine kleine IT habt, die sich damit auch nicht richtig auskennt, sitzt ihr quasi auf einer Zeitbombe.

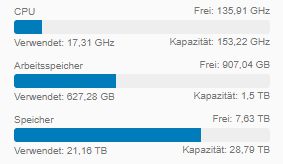

Auch Zahlen wie 63 VMs auf 13 Servern...klingt abenteuerlich.

150 Clients und Server ohne VLAN Trennung...das ihr unter dem Broadcast Traffic nicht zusammenbrecht ist schon ein Wunder. Zumal CAD ordentlich Traffic erzeugen kann.

Ich würde wetten, die Server sind auch auf einem abenteuerlichen Patchlevel etc.

Ich würde dir raten:

Wendet euch an ein Systemhaus. Erarbeite mit denen ein Konzept und sei deren Ansprechpartner in der Firma. So kannst du dich selbst weiterbilden und einarbeiten und deine Position in der Firma festigen bzw. das ganze mal übernehmen, das Risiko aber minimieren.

Wenn ich das lese was du da vor dir liegen hast, kann das im alleingang eigentlich nur schief gehen.

lg

Theo

bitte nicht falsch verstehen...aber der Umbau eines Netzwerks mit DIESEM Umfang gestaltet sich in meinen Augen als schwierig bei dem Kenntnissstand.

Wenn ihr für einen solchen Umfang nur eine kleine IT habt, die sich damit auch nicht richtig auskennt, sitzt ihr quasi auf einer Zeitbombe.

Auch Zahlen wie 63 VMs auf 13 Servern...klingt abenteuerlich.

150 Clients und Server ohne VLAN Trennung...das ihr unter dem Broadcast Traffic nicht zusammenbrecht ist schon ein Wunder. Zumal CAD ordentlich Traffic erzeugen kann.

Ich würde wetten, die Server sind auch auf einem abenteuerlichen Patchlevel etc.

Ich würde dir raten:

Wendet euch an ein Systemhaus. Erarbeite mit denen ein Konzept und sei deren Ansprechpartner in der Firma. So kannst du dich selbst weiterbilden und einarbeiten und deine Position in der Firma festigen bzw. das ganze mal übernehmen, das Risiko aber minimieren.

Wenn ich das lese was du da vor dir liegen hast, kann das im alleingang eigentlich nur schief gehen.

lg

Theo

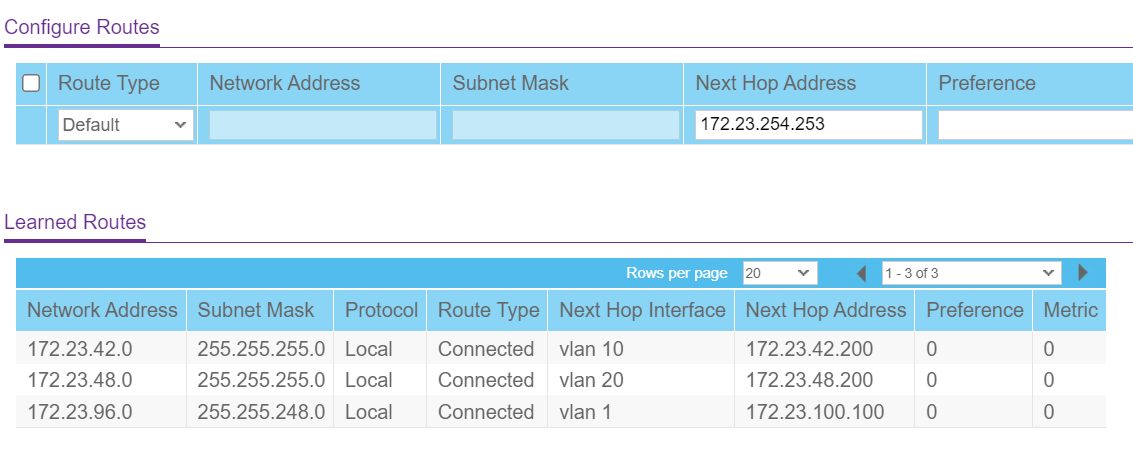

OSPF ist ein Routingprotokoll und eigentlich irrelevant, da hier das Routing eher auf dem Core-Stack statt findet für das interne Netzwerk. Das Core sollte aber eine Default-Route 0.0.0.0/0.0.0.0 zum einen der Sophos FW haben. VRRP macht in deinem Design auch wenig Sinn, da die M4300 im Stack arbeiten und somit bei Ausfall jeweils ein anderer die Master-Rolle übernimmt.

Warum du für Access aber weitere M4300 im Stack benutzt, ist mir etwas rätselhaft. Muss das ein Stack sein oder was ist der Gedanke dahinter? Ob nun im Stack oder Stand Alone einer der Switche ausfällt, sind alle angeschlossenen Clients so oder so offline. Da wäre es günstiger und einfacher "normale" 48-Port L2(+) Switche zu nehmen.

Warum du für Access aber weitere M4300 im Stack benutzt, ist mir etwas rätselhaft. Muss das ein Stack sein oder was ist der Gedanke dahinter? Ob nun im Stack oder Stand Alone einer der Switche ausfällt, sind alle angeschlossenen Clients so oder so offline. Da wäre es günstiger und einfacher "normale" 48-Port L2(+) Switche zu nehmen.

Wenn ihr für einen solchen Umfang nur eine kleine IT habt, die sich damit auch nicht richtig auskennt, sitzt ihr quasi auf einer Zeitbombe.

Auch Zahlen wie 63 VMs auf 13 Servern...klingt abenteuerlich.

150 Clients und Server ohne VLAN Trennung...das ihr unter dem Broadcast Traffic nicht zusammenbrecht ist schon ein Wunder. Zumal CAD ordentlich Traffic erzeugen kann.

Ich würde wetten, die Server sind auch auf einem abenteuerlichen Patchlevel etc.

Auch Zahlen wie 63 VMs auf 13 Servern...klingt abenteuerlich.

150 Clients und Server ohne VLAN Trennung...das ihr unter dem Broadcast Traffic nicht zusammenbrecht ist schon ein Wunder. Zumal CAD ordentlich Traffic erzeugen kann.

Ich würde wetten, die Server sind auch auf einem abenteuerlichen Patchlevel etc.

Das kann passieren. Bestes Beispiel ist meine Firma. Ca. 300 Mitarbeiter, davon in einem Standort ca. 200 aufgeteilt auf drei Gebäude. 5 HW Server mit 33 VMs. Ich bin seit letztem Jahr der verantwortliche Admin, der innerhalb von knapp 5 Monaten das Netzwerk von kein VLAN, nur "billige" L2-Switche, Fritzbox als FW/Router, kein Backup, PPTP VPN, USVs halten nur 5 Minuten, kein Monitoring, keine Inventarisierung der Systeme, kritische Systeme nicht redundant und zum Teil 2 Jahre nicht gepatched, kein zentrales AV-System umgestellt hat auf ein vernünftiges Mass und Standards. Das Ganze mit zwei Azubis und einem weiteren Kollegen, der aber noch nicht so fit ist.

Ich bin kein Systemhaus und vieles musste ich mir erst im Internet zusammen suchen und testen. Trotzdem ist richtig, dass man gewisse IT-Grundlagen kennen sollte. Ich bin in dieser Tätigkeit nun seit 14 Jahren unterwegs und in verschiedenen Unternehmen gewesen, so dass hier genug Praxis und Wissen angesammelt wurde.

Mit jeder neuen Aufgabe wächst auch das Wissen. Nächstes Projekt ist die Migration von Hyper-V zu VMware über Veeam als Zwischenziel.

Hi Maddin,

Oh ich weiß, dass es diese Konstellationen gibt. Und es ist auch alles mach- und Umsetzbar. Auch wenn man kein Systemhaus ist.

Dann sollten aber bei einem (erst recht komplett flachen und chaotischen) Netz verschiedene Wissensbereiche bereits abgedeckt sein.

Am Ende ist sowas ein riesen Aufwand. Und am Ende ist Samuel der dumme. Auch wenn der Chef gesagt hat „du machst das schon“. Diesen Stress muss und sollte man sich nicht geben. Da schläfst du Monate nicht gut und hast deine Reputation versaut bevor du sie hattest.

Man wächst absolut an seinen Herausforderungen und das ist auch gut so. Aber manchmal ist ein Rettungsnetz sinnvoll und ganz wichtig: Niemals falsch!

LG

Theo

Oh ich weiß, dass es diese Konstellationen gibt. Und es ist auch alles mach- und Umsetzbar. Auch wenn man kein Systemhaus ist.

Dann sollten aber bei einem (erst recht komplett flachen und chaotischen) Netz verschiedene Wissensbereiche bereits abgedeckt sein.

Am Ende ist sowas ein riesen Aufwand. Und am Ende ist Samuel der dumme. Auch wenn der Chef gesagt hat „du machst das schon“. Diesen Stress muss und sollte man sich nicht geben. Da schläfst du Monate nicht gut und hast deine Reputation versaut bevor du sie hattest.

Man wächst absolut an seinen Herausforderungen und das ist auch gut so. Aber manchmal ist ein Rettungsnetz sinnvoll und ganz wichtig: Niemals falsch!

LG

Theo

Da Gebe ich dir Recht Theo. Wenn die zeit und das Wissen knapp sind, dann ist externe Hilfe von Vorteil. Habe ich auch nicht anders gemacht bei den neuen Servern + SAN. Klar hätte ich mich damit auch befassen können und wäre sicher nen Euro billiger gewesen aber ich hätte viel Zeit dafür geopfert, die an anderer Stelle gefehlt hätte. Und außerdem, wenn das Systemhaus was falsch macht, dann bin ich nicht der Dumme *haha*

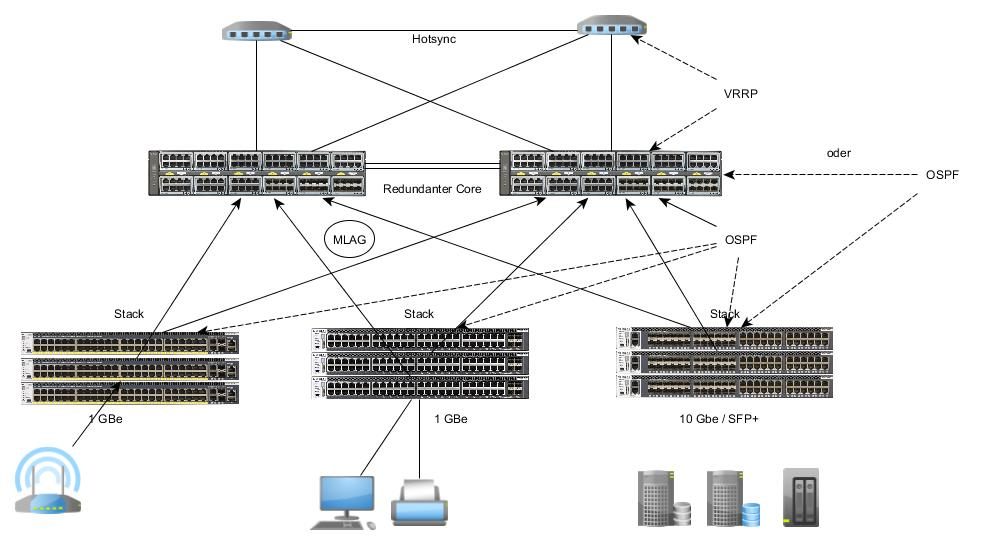

Und irgendwie so sollte das dann ausschauen...:

Das sieht dann im Vergleich zum Iststand deutlich besser aus.Der Iststand ist eher gruselig !

Singulärer Router hängt an einem singulären Switch dahinter aber dann 2 redundante Sophos.

Sinnvolle Redundanz sieht natürlich anders aus und der Soll Entwurf zeigt in die richtige Richtung und ist schon (fast) perfekt !

Das Core sollte aber eine Default-Route 0.0.0.0/0.0.0.0 zum einen der Sophos FW haben.

Nein, das wäre ja Unsinn wenn das auf eine physische IP zeigt. Damit torpediert man ja die Redundanz der 2 FWs.Die FWs arbeiten ja in einem Active/Passive Design oder noch besser natürlich in einem Active/Active Design mit Balancing und gegenseitigem Backup. Die FWs sharen dann eine VIP (Virtual IP) mit VRRP, CARP oder was auch immer die da verwenden. Auf diese IP sollte die Default Route dann logischerweise zeigen.

Aber wenns dann an die VLANs und das Routing geht wäre externe Hilfe wahrscheinlich sehr sinnvoll.

Dafür gibts ja dann das Forum hier ! Zitat von @aqui:

Die FWs arbeiten ja in einem Active/Passive Design oder noch besser natürlich in einem Active/Active Design mit Balancing und gegenseitigem Backup. Die FWs sharen dann eine VIP (Virtual IP) mit VRRP, CARP oder was auch immer die da verwenden. Auf diese IP sollte die Default Route dann logischerweise zeigen.

Das Core sollte aber eine Default-Route 0.0.0.0/0.0.0.0 zum einen der Sophos FW haben.

Nein, das wäre ja Unsinn wenn das auf eine physische IP zeigt. Damit torpediert man ja die Redundanz der 2 FWs.Die FWs arbeiten ja in einem Active/Passive Design oder noch besser natürlich in einem Active/Active Design mit Balancing und gegenseitigem Backup. Die FWs sharen dann eine VIP (Virtual IP) mit VRRP, CARP oder was auch immer die da verwenden. Auf diese IP sollte die Default Route dann logischerweise zeigen.

Bis zum letzten Diagramm war nicht klar ob die FW redundant sein sollen. Bei Sophos ist es irgend Etwas eigenes, da ich selbst eine habe und da ist nichts von VRRP oder Ähnliches zu finden. Es ist scheinbar nur ein Cluster aus FW active/active oder active/passive. Egal welcher Modus, es ist für alle anderen Geräte dahinter und davor transparent. So gesehen ist es immer noch eine IP, wenn auch virtuell, die als Standardroute auf den FW Cluster vom Core gehen sollte.

da ich selbst eine habe und da ist nichts von VRRP oder Ähnliches zu finden.

Das mit dem VRRP wäre nur gut zu wissen gewesen, falls die Sophos Geräte das könnenbzw. es dort in Betrieb ist und die Core Switche das auch beherrschen, das man das dann

bei beiden in Betrieb nimmt. Und nach "unten" dann eventuell OSPF, da alle M4300 Layer3

Switche sind. Sicherlich spielt auch die Anbindung der Server eine klare Rolle bei solchen

Überlegungen, gar keine Frage.

Hinsichtlich der Stapel (Stacks) man kann die einmal als Spin/Leaf Konzept aufbauen und

einmal als Stapel im Ring (Ring Stack) und diese werden dann an den Core angeschlossen.

Oder aber man hat einen "großen" Stapel, was eben bei kleineren oder aber mittleren

Unternehmen noch möglich ist.

MfG BlueKobold

Wenn sie ein Active/Active oder Active/Passive Design supporten muss es immer eine irgendwie geartete VIP (Virtual IP) zwischen den Geräten geben.

Bei Active/Passive wandert die dann mit mit dem gerade aktiven Gerät (Failover, bzw. Mac Adress Sharing) und bei Active/Active sorgt sie für ein Session Balancing bzw. auch Failover. Das ist seit Jahrzehnten Standard so. Meist wird dazu immer CARP oder VRRP bzw. VRRP-E verwendet sofern keine proprietären Verfahren Verwendung finden (HSRP etc.)

de.wikipedia.org/wiki/Common_Address_Redundancy_Protocol

de.wikipedia.org/wiki/Virtual_Router_Redundancy_Protocol

Bei Active/Passive wandert die dann mit mit dem gerade aktiven Gerät (Failover, bzw. Mac Adress Sharing) und bei Active/Active sorgt sie für ein Session Balancing bzw. auch Failover. Das ist seit Jahrzehnten Standard so. Meist wird dazu immer CARP oder VRRP bzw. VRRP-E verwendet sofern keine proprietären Verfahren Verwendung finden (HSRP etc.)

de.wikipedia.org/wiki/Common_Address_Redundancy_Protocol

de.wikipedia.org/wiki/Virtual_Router_Redundancy_Protocol

Soweit ich mich nicht irre, ist VLAN1 immer und überall untagged, also jeder Port ist immer VLAN1, es sei denn du nutzt dieses VLAN gar nicht. Das Dilemma habe ich auch und versuche das VLAN1 immer stückchenweise "sterben" zu lassen.

Bedeutet im Umkehrschluss, dass du unter VLAN Member die 1 überall rausnimmst, wo diese nicht gebraucht wird.

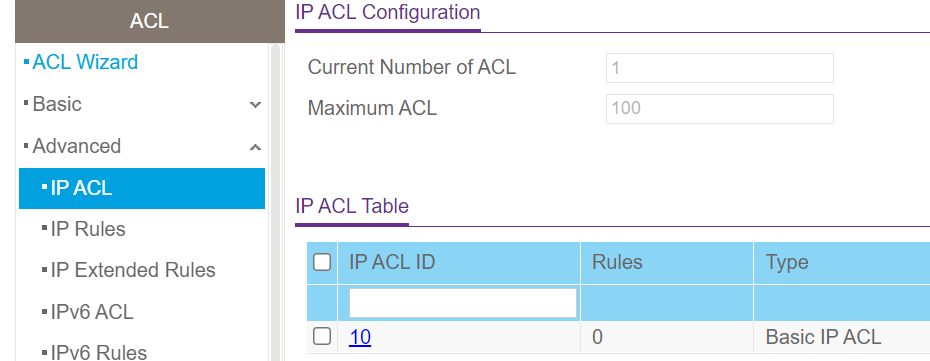

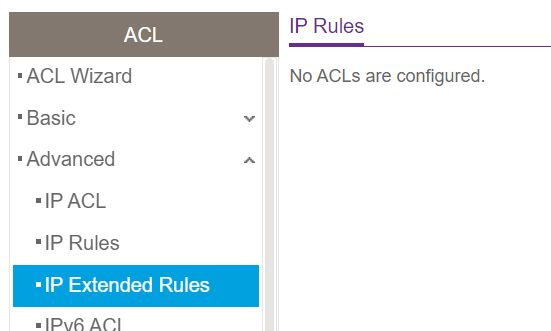

ACL kann man machen, ist aber SEEEHR komplexes Thema und eigentlich zum Steuern von VLAN Traffic das falsche Mittel. Wer sich da nicht zu 100% auskennt, sperrt schnell den falschen Server, Client oder Router aus oder das Gegenteil, öffnet das "Scheunentor".

Ich mache das für zwei VLANs über die Sophos FW und entsprechende Policy. Hier speziell Wifi für Sicherheitskameras und Technik/Geräte in der Gebäudesteuerung. Da sollen keine internen Clients oder Server in den Traffic rein oder diese Geräte auf interne LAN Zugriff erhalten.

Bedeutet im Umkehrschluss, dass du unter VLAN Member die 1 überall rausnimmst, wo diese nicht gebraucht wird.

ACL kann man machen, ist aber SEEEHR komplexes Thema und eigentlich zum Steuern von VLAN Traffic das falsche Mittel. Wer sich da nicht zu 100% auskennt, sperrt schnell den falschen Server, Client oder Router aus oder das Gegenteil, öffnet das "Scheunentor".

Ich mache das für zwei VLANs über die Sophos FW und entsprechende Policy. Hier speziell Wifi für Sicherheitskameras und Technik/Geräte in der Gebäudesteuerung. Da sollen keine internen Clients oder Server in den Traffic rein oder diese Geräte auf interne LAN Zugriff erhalten.

Das passt also erstmal alles soweit.

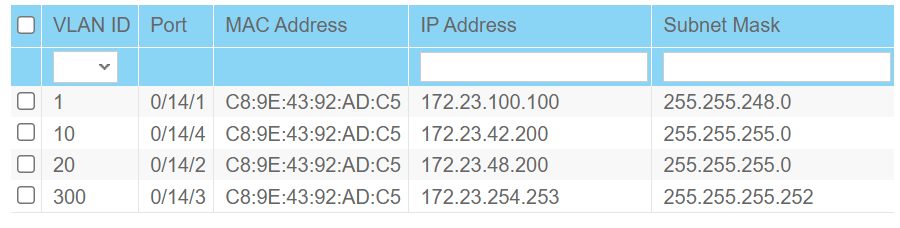

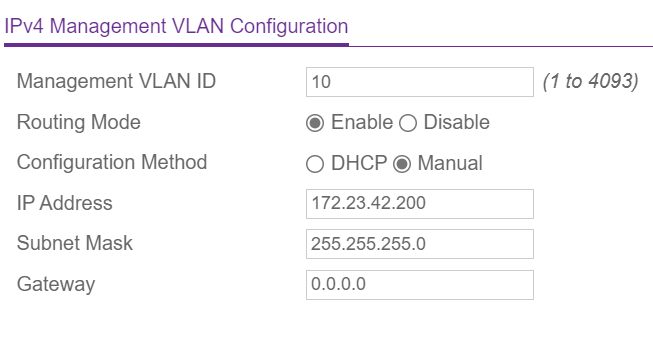

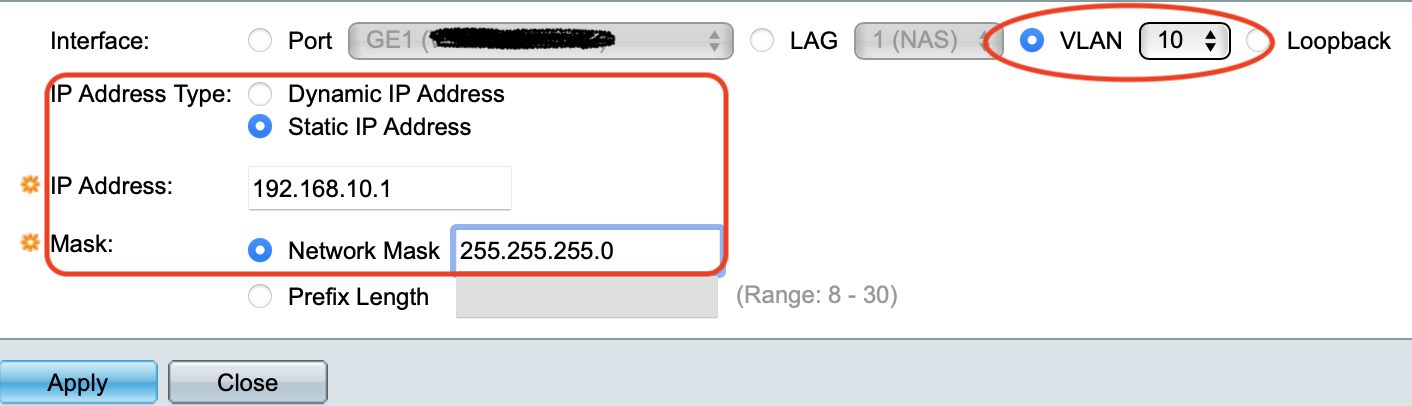

Und ist auch bis dahin alles absolut richtig gemacht !Die VLANs bekommen jetzt folgende IPs:

Mit anderen Worten du aktivierst Layer 3 und damit Routing auf dem Switch. Auch korrekt so...außer vielleicht der Verwendung einer /16er Maske die bei einer Segmentierung eigentlich Unsinn ist. Jeder Admin weiß das L2 Broadcasts Domains nie größer sein sollten als 150 Endgeräte um die Broad- und Multicast Last gering zu halten. Das gilt so als goldener Daumenwert bei Designs plus minus natürlich. Mit 2048 möglichen Endgeräten wäre das also Unsinn wenn man segmentiert.Aber das rechnen wir jetzt mal deiner Unerfahrenheit mit Netzwerken insgesamt zu.

Ausnahme ist das du ein altes, historisch gewachsenes flaches Dummnetz dieser Größe migrieren musst. Dann würde sowas Sinn machen für die Migrationsphase so ein Segment anzuhängen.

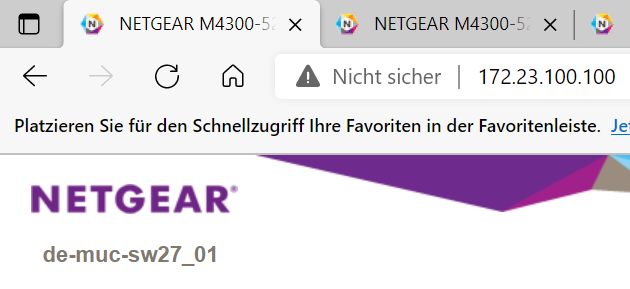

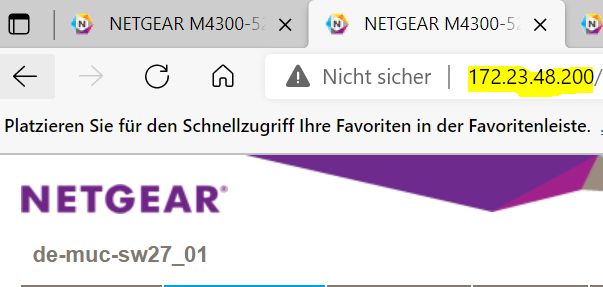

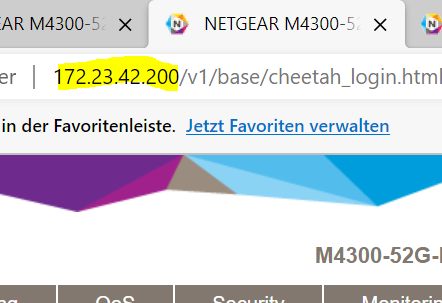

Komischerweise kann ich aus jedem Vlan die Management Website aufrufen...

Wieso ist das für dich komisch ??Das sollte es normal nicht sein aber hier schlägt vermutlich wieder deine Unerfahrenheit mit Netzwerken an sich zu ?

Ein Layer 3 Switch agiert immer als Router und NICHT als Firewall ! Ihm liegt also immer eine Whitelist Logik zugrunde wie es generell für IP Router üblich ist. Sprich alles ist erlaubt was nicht explizit verboten ist.

Damit ist dann also routingtechnisch in deinem Setup alles erlaubt und da du eine IP Adresse in allen VLAN Segmenten hast antwortet dann natürlich das Switch GUI erwartungsgemäß auf allen diesen IPs wenn du sie als Ziel ansprichst.

Ein erwartbares und logisches Verhalten des Switches also !

Bessere Switches bieten die Möglichkeit das Management GUI fest an ein VLAN zu nageln. Ob deine Netgear Gurken das im Featureset supporten musst du im Handbuch nachlesen.

Ansonsten ist die einfache Lösung, wie oben schon gesagt, mit einfachen ACLs am Management VLAN zu arbeiten was das "Problem" dann elegant löst.

Was oben behauptet wird das ACLs komplex sind ist natürlich völliger Unsinn und abgesehen davon ist komplex ja immer relativ.

Das ist eine sehr einfache Option den Zugriff auf bestimmte VLANs, wenn erforderlich, effizient zu steuern und auch best Practise in einem Layer 3 Switchdesign.

Lass dir da also als Newbie keine Angst einreden das ist vollkommen unbegründet.

Was will er da von mir?

Normale Standard IP Rules sind simple IP Listen die rein nur auf Source IPs filtern, geht oder geht nicht. Extended Rules können Protokoll Typ, Source und Destination IP und TCP oder UDP Ports, TCP States und mehr filtern. Einfache Logik... Also das Vlan1 will ich gar nicht nutzen. Das "gammelt" da nur so rum.

Und trotzdem gilt die o.a. Daumenregel ! Wenn du es nicht nutzt warum definierst du denn überhhaupt eine IP dafür ?? Wäre ja dann völlig sinnfrei und überflüssig.

Ich dachte das wäre der Sinn der Option "Management VLAN".

Dies gilt so nur für den reinen Layer 2 Betrieb !Das bedeutet das ARPs dann rein nur aus dem definierten Management IP VLAN Netz auf das interne Management IP Interface geforwardet werden aber nicht aus den anderen VLANs.

Ohne Definition eines Management VLANs hängt das interne Management IP Interface grundsätzlich in ALLEN VLANs aus L2 Sicht.

Sprich du könnest du auch immer aus ALLEN anderen VLANs mit entsprechender IP im Netz des Management Netzes das Management Interface erreichen. Ein Sicherheitsloch !!

Die dedizierte Zuweisung einer Management VLAN ID unterbindet das !

Für Layer 3 Designs gilt das dann generell nicht. Jede IP im L3 Mode gibt dir dann Zugriff auf das Management GUI.

Meister Yoda würde sagen: "Noch viel lernen du noch must...!" 😉

aber kann auch nirgendswo eine Anlegen.

Was natürlich naiver Unsinn ist und du auch selber weisst. Sieh ins Menü Security > ACL > IP ACL !Also, das Switchmanual in die Hand nehmen und im Kapitel Netzwerk Security unter Accesslisten nachsehen und lesen und verstehen !! Als KlickiBunti GUI Knecht dann im:

GUI Handbuch, Seite 173

Bzw. als angehender, richtiger Netzwerker machst du es natürlich immer über das CLI !! Du weisst ja: "Real networkers do CLI !"

CLI Handbuch, Seite 965 Ebenso lesen und verstehen.

Nun bist du wieder dran und keine Ausreden mehr...!

Hallo zusammen,

tja da @aqui ja schon fast alles dazu gesagt hat bleiben nur noch ein paar Punkte zu erwähnen

die den Einstieg oder Umstieg von anderen Herstellern etwas einfacher machen und das wären;

- Bei Netgear ist das VLAN1 das default VLAN und dort sind alle Ports Mitglied

- Man legt ein VLAN an und dann weist man dem VLAN Ports zu

- Man legt ein LAG an und weist dann dem LAG Ports zu

- Man legt ein LAG an und weist Ihm die Ports des VLANs zu und nicht das VLAN

Geh man methodisch vor und fang an auf zwei Seiten Papier aufzuschreiben was der IST Zustand

und was der SOLL Zustand sind bzw. sein sollen.

- Welche Switche hat man und für was will man sie benutzen

- Welche Geräte hat man und an welche Switche sollen die ran

- Welche Topologie wählt man aus und warum macht man das

- Welche Stapel wählt man aus und aus welchen Grund (Nutzen)

- Welche Geräte sind vorhanden und in welche VLANs sollen die rein

- Welche VLANs sollen untereinander Kontakt haben und welche nicht

- Was habe ich als Admin für Möglichkeiten und wie kann ich Sie steigern oder erweitern

- Konfiguration via CLI, Weboberfläche oder gar NMS 300 (Kostenlos bis 200 Switche / Geräte)

1.

- Management VLAN IPv4 anlegen

- Management Interface IPv4 anlegen

- Management VLAN IPv6 anlegen

- Management Interface IPv6 anlegen

2

Abspeichern, immer wieder abspeichern, neu konfigurieren und wieder abspeichern!

Hast Du mal einen Fehler drin, kannst Du bis zu dem letzten "guten" Zustand alles

wieder herstellen und musst nicht wieder ganz von vorne anfangen!!! Hat man 10

Swiche und was nun? Für jeden einen USB Stick? Nimm bei mehreren Switchen

bitte den NMS300 auf einen Server und es wird einfacher und übersichtlicher für Dich.

Worüber verwalten und/oder administrieren? Console Ports sind üppig vorhanden

an Netgear Switchen es gibt Serien mit bis zu drei oder 4 Console Ports! Micro USB,

USB A, Seriell und RJ45, denke und baue Dir ein Konzept auf was leicht erweiterbar ist!

Ein kleiner Server nur für Dich (Admin) dort kommt dann die NMS300 drauf

Für die wichtigsten Sachen der gleiche oder ein zweiter mit PRTG

Zentrale Verwaltung über einen KVM Switch.

Mit der NMS300 kann man sich ganze Stacks aufrufen, für einen oder alle Switche

ein Firmwareupdate machen und bei Nichtgefallen wieder rückgängig machen oder

aber das Konfig Backup einspielen.

anderen VLAN zuweist sollen Sie sogar nach Netgears Anweisung dort heraus genommen werden.

Sophos Border / Internet

DMZ 1 - Layer2 Switch und Web und FTP Server

DMZ 2 - Layer2 Switch und NAS für Mitarbeiter und Kunden per VPN

VLAN 5 - Transfernetz zu Sophos hier routet die Sophos

VLAN 6 - Management VLAN

VLAN 10 - Server

VLAN 20 - SAN / NAS

VLAN 30 - PCs

VLAN 40 - WSs

VLAN 50 - Printer

VLAN 60 - VOIP Telefone

VLAN 70 - Dongle Server (USB/LAN)

VLAN 80 - WLAN (Arbeitsgeräte) Zertifikat Radius Server

VLAN 90 - WLAN (Firmenpartner) Zertifikat Radius Server

VLAN 100 - WLAN (Gäste / Besucher) Voucher HotSpot

VLAN 110 - WLAN (Mitarbeiter privat (Kantine)) Voucher HotSpot

VLAN 6 - 192.168.0.0/24 - Gateway 192.168.0.1 - DHCP 192.168.0.254

VLAN 10 - 192.168.1.0/24 - Gateway 192.168.1.1 - DHCP 192.168.0.254

VLAN 20 - 192.168.2.0/24 - Gateway 192.168.2.1 - DHCP 192.168.0.254

VLAN 30 - 192.168.3.0/24 - Gateway 192.168.3.1 - DHCP 192.168.0.254

VLAN 40 - 192.168.4.0/24 - Gateway 192.168.4.1 - DHCP 192.168.0.254

VLAN 50 - 192.168.5.0/24 - Gateway 192.168.5.1 - DHCP 192.168.0.254

VLAN 60 - 192.168.6.0/24 - Gateway 192.168.6.1 - DHCP 192.168.0.254

VLAN 70 - 192.168.7.0/24 - Gateway 192.168.7.1 - DHCP 192.168.0.254

VLAN 80 - 172.xxx.0.0/24 - Gateway 172.xxx.0.1 - DHCP 192.168.0.254

VLAN 90 - 172.xxx.1.0/24 - Gateway 172.xxx.1.1 - DHCP 192.168.0.254

VLAN 100 - 172.xxx.2.0/24 - Gateway 172.xxx.2.1 - DHCP 192.168.0.254

VLAN 110 - 172.xxx.3.0/24 - Gateway 172.xxx.3.1 - DHCP 192.168.0.254

tja da @aqui ja schon fast alles dazu gesagt hat bleiben nur noch ein paar Punkte zu erwähnen

die den Einstieg oder Umstieg von anderen Herstellern etwas einfacher machen und das wären;

- Bei Netgear ist das VLAN1 das default VLAN und dort sind alle Ports Mitglied

- Man legt ein VLAN an und dann weist man dem VLAN Ports zu

- Man legt ein LAG an und weist dann dem LAG Ports zu

- Man legt ein LAG an und weist Ihm die Ports des VLANs zu und nicht das VLAN

Geh man methodisch vor und fang an auf zwei Seiten Papier aufzuschreiben was der IST Zustand

und was der SOLL Zustand sind bzw. sein sollen.

- Welche Switche hat man und für was will man sie benutzen

- Welche Geräte hat man und an welche Switche sollen die ran

- Welche Topologie wählt man aus und warum macht man das

- Welche Stapel wählt man aus und aus welchen Grund (Nutzen)

- Welche Geräte sind vorhanden und in welche VLANs sollen die rein

- Welche VLANs sollen untereinander Kontakt haben und welche nicht

- Was habe ich als Admin für Möglichkeiten und wie kann ich Sie steigern oder erweitern

- Konfiguration via CLI, Weboberfläche oder gar NMS 300 (Kostenlos bis 200 Switche / Geräte)

1.

- Management VLAN IPv4 anlegen

- Management Interface IPv4 anlegen

- Management VLAN IPv6 anlegen

- Management Interface IPv6 anlegen

2

Abspeichern, immer wieder abspeichern, neu konfigurieren und wieder abspeichern!

Hast Du mal einen Fehler drin, kannst Du bis zu dem letzten "guten" Zustand alles

wieder herstellen und musst nicht wieder ganz von vorne anfangen!!! Hat man 10

Swiche und was nun? Für jeden einen USB Stick? Nimm bei mehreren Switchen

bitte den NMS300 auf einen Server und es wird einfacher und übersichtlicher für Dich.

Worüber verwalten und/oder administrieren? Console Ports sind üppig vorhanden

an Netgear Switchen es gibt Serien mit bis zu drei oder 4 Console Ports! Micro USB,

USB A, Seriell und RJ45, denke und baue Dir ein Konzept auf was leicht erweiterbar ist!

Ein kleiner Server nur für Dich (Admin) dort kommt dann die NMS300 drauf

Für die wichtigsten Sachen der gleiche oder ein zweiter mit PRTG

Zentrale Verwaltung über einen KVM Switch.

Mit der NMS300 kann man sich ganze Stacks aufrufen, für einen oder alle Switche

ein Firmwareupdate machen und bei Nichtgefallen wieder rückgängig machen oder

aber das Konfig Backup einspielen.

Das Dilemma habe ich auch und versuche das VLAN1 immer stückchenweise "sterben" zu lassen.

Alle Ports sind im Auslieferungszustand im VLAN1 vorhanden und wenn man Sie einemanderen VLAN zuweist sollen Sie sogar nach Netgears Anweisung dort heraus genommen werden.

Sophos Border / Internet

DMZ 1 - Layer2 Switch und Web und FTP Server

DMZ 2 - Layer2 Switch und NAS für Mitarbeiter und Kunden per VPN

VLAN 5 - Transfernetz zu Sophos hier routet die Sophos

VLAN 6 - Management VLAN

VLAN 10 - Server

VLAN 20 - SAN / NAS

VLAN 30 - PCs

VLAN 40 - WSs

VLAN 50 - Printer

VLAN 60 - VOIP Telefone

VLAN 70 - Dongle Server (USB/LAN)

VLAN 80 - WLAN (Arbeitsgeräte) Zertifikat Radius Server

VLAN 90 - WLAN (Firmenpartner) Zertifikat Radius Server

VLAN 100 - WLAN (Gäste / Besucher) Voucher HotSpot

VLAN 110 - WLAN (Mitarbeiter privat (Kantine)) Voucher HotSpot

VLAN 6 - 192.168.0.0/24 - Gateway 192.168.0.1 - DHCP 192.168.0.254

VLAN 10 - 192.168.1.0/24 - Gateway 192.168.1.1 - DHCP 192.168.0.254

VLAN 20 - 192.168.2.0/24 - Gateway 192.168.2.1 - DHCP 192.168.0.254

VLAN 30 - 192.168.3.0/24 - Gateway 192.168.3.1 - DHCP 192.168.0.254

VLAN 40 - 192.168.4.0/24 - Gateway 192.168.4.1 - DHCP 192.168.0.254

VLAN 50 - 192.168.5.0/24 - Gateway 192.168.5.1 - DHCP 192.168.0.254

VLAN 60 - 192.168.6.0/24 - Gateway 192.168.6.1 - DHCP 192.168.0.254

VLAN 70 - 192.168.7.0/24 - Gateway 192.168.7.1 - DHCP 192.168.0.254

VLAN 80 - 172.xxx.0.0/24 - Gateway 172.xxx.0.1 - DHCP 192.168.0.254

VLAN 90 - 172.xxx.1.0/24 - Gateway 172.xxx.1.1 - DHCP 192.168.0.254

VLAN 100 - 172.xxx.2.0/24 - Gateway 172.xxx.2.1 - DHCP 192.168.0.254

VLAN 110 - 172.xxx.3.0/24 - Gateway 172.xxx.3.1 - DHCP 192.168.0.254

Bei Netgear ist das VLAN1 das default VLAN und dort sind alle Ports Mitglied

Das ist bei jedem Switch auf der Welt so ! Mit deinen LAGs hast du dich oben aber verhaspelt bzw. es doppelt gemoppelt beschrieben.

Korrekt ist:

- Man legt ein LACP LAG an und weist dann dem LAG seine Memberports zu

- Dem (virtuellen) LAG Port weisst man dann die VLAN IDs zu und ob tagged oder untagged

Mit der Verwendung eines zentralen DHCP Servers, wie in deiner recht ausführlichen ToDo Beschreibung oben richtig beschrieben, hättest du der Vollständigkeit halber noch erwähnen müssen das damit dann ein DHCP Relay (ip helper Adressen) zwingend erforderlich ist.

Die IPs der Server würde ich gerne lassen wie sie sind (172er Netz) und den Clients dann per DHCP einfach ein anderes Netzwerk geben.

Das ist auch der richtige Weg!Zusätzlich solltest du darüber nachdenken ein Management VLAN einzurichten und dort das gesamte Management hineinzulegen (Switches, iLO, Router usw.) und das somit sicher von den Produktiv VLANs zu trennen. Gut, kann auch das Server VLAN sein, hängt imemr davon ab wie groß dein netz ist und welche Sicherheits Policy du umsetzt.

Auch wenn du VoIP Anwendungen betreibst gehören die in Firmen schon aus rechtlichen Gründen in ein separates VLAN. Ebenso wie ein ggf. vorhandenes WLAN und ganz besonders ein Gast WLAN. Es gibt also viele Gründe sinnvoll zu segmentieren!

Allerdings kommt bei mir immer ein Error wenn ich Versuche das Management VLAN auf VLAN 10 zu stellen

Was denn genau für einen "Error"?Bei einem Cisco Switch z.B. ist das im Handumdrehen mit einem simplen Mausklick im GUI erledigt:

Über den Trunk würde ja das VLAN 10 auch tagged übertragen werden, somit könnte ich auf die Management IP des Switches zugreifen

Das ist richtig. Entscheidend ist immer WO du routest, denn nur dort ist eine Kommunikation der VLANs untereinander möglich!Geht nur leider nicht wenn er nur aus VLAN 1 erreichbar ist.

Das ist so nicht richtig. Weisst du auch selber...Du kannst das VLAN 1 ja auch auf den VLAN Router legen und kannst dann zwischen diesen VLANs routen und es so wieder erreichbar machen.

Das ist nur wenig zielführend wenn man das Management in einem gemeinsamen, getrennten VLAN Segment betreiben will wie es ja auch best Practise ist. Es ist ziemlich sinnfrei dann doch wieder das Management wild verteilt in unterschiedlichen VLANs zu haben. Führt ein VLAN Konzept dann wieder ad absurdum.

Kann mir jemand sagen wie ich das Management VLAN ändere bzw wodurch hier der Fehler entsteht?

Ohne das du genauere Angaben zur Art und Weise des Fehlers und zur Hardware machst ist das kristallkugeln pur wie du dir denken kannst. Damit ist dir sicher wenig geholfen... Aber ich hätte nicht gedacht dass der Client1 den DHCP nicht anpingen kann nur weil der kein GW eingetragen hat bei sich?

Oha...viel lernen du noch musst würde da Meister Yoda sagen...Stelle dir vor du wärst der Server. Du hast als Server die IP 192.168.10.10 und der Client1 in VLAN 20 pingt dich mit einer VLAN 20 IP von 192.168.20.20.

Du als Server hast kein Gateway definiert, kennst also rein nur das 192.168.10.er Netz und nichts anderes.

Nun kommt an deiner Netzwerkkarte ein ICMP Echo Request Paket (Ping) des Clients1 an mit der Absender IP 192.168.20.20. Darauf bis du als Server verpflichet mit einem ICMP Echo Reply zu antworten.

Du stellst fest: "Mist der Absender liegt nicht in meinem Netzwerk!" und sagst dir: "Null Problemo, ich sehe mal eben in meine lokale Routing Tabelle um zu sehen wo ich es hinschicken muss, denn wozu gibt es schliesslich Gateways und Routen?!"

Dann die böse Überrachung! Was steht in der Tabelle??? Genau... nichts! Kein Gateway, keine Route!

Du als Server hast jetzt keine Chance und musst also das Paket von Client1 verwerfen weil du keine Route zum Ziel IP Netz hast und bleibst so dem Absender eine Ping Antwort schuldig!

Ist so als wenn du nach Klein Kleckersdorf fahren musst ohne Ahnung wo das ist, ohne Navi oder Karte.

Sorry aber solche, nun wirklich banalsten IP Grundlagen, lernt der Azubi im ersten Lehrjahr. Und wenn nicht, dann sieht er im hiesigen IP Routing Grundlagen Tutorial nach und dort ganz besonders ins Kapitel "Der Weg eines LAN Paketes durch ein geroutetes Netzwerk"!!

Wenn du ein Video bevorzugst findest du auch HIER ein Filmchen was das sofort klar macht. (Genau bei 5:00)

Eher ein peinliches Geständnis für einen Profi Netz Administrator wie dich aber wenigstens bist du ehrlich und hast dir die Frage ja auch schon richtig selbst beantwortet.

Wie sollte eine Kommunikation in einem segmentierten IP Netz auch sonst funktionieren ohne dynamische Routen wenn nicht statisch mit Gateways und statischen Routing?!

Und vergibt auch pro VLAN die richtigen Adressen.

So sollte es sein. Works as designed! 😉heißt ich muss auf VLAN 1 zugreifen um auf die GUI zu kommen.

Wen dem wirklich so ist das nur VLAN 1 als Management supportet ist dann ist das ja erstmal kein ProblemDu musst nur einmal ein bisschen pfiffig nachdenken um das einfach zu umgehen.

Am Trunkport des Switches wo du diesen Dell Switch anschliesst setzt du dein VLAN 10 auf Tagged und dein VLAN 20 auf die PVID (native VLAN), sprich UNtagged. Dann schiebt dieser Switchport VLAN 20 als sein native PVID VLAN untagged raus und das VLAN 10 tagged.

Auf dem alten Dell den du da anschliesst setzt du auf diesem Port nur das VLAN 10 Tagged. Das vlan 20 richtest du nicht ein, denn das ist ja jetzt auf dem Dell das VLAN 1. UNtagged VLAN 20 Traffic am Verbindungsport wird ja auf dem alten Dell dann per Default ins VLAN 1 geforwared und schon stimmt die Sache wieder.

Eigentlich doch kinderleicht wenn man mal ein bisschen logisch nachdenkt, oder? 😉

Ich übertrage ja vom Core zum Access (der alte Dellswitch) VLAN 10 und 20 Tagged.

Und ganze genau DAS ist dein Kardinalsfehler!Da du das Management ja nie ins VLAN 20 legen kannst (deiner Meinung nach) machst du den o.a. Workaround mit dem UNtagged VLAN 20 Traffic ind VLAN 1 des Dell!

Ich dachte über einen Trunk laufen gar keine untagged frames

Ein weitverbreiteter Irrglaube dem auch du aufgessen bist obwohl du es als netzwerk Profi eigentlich besser wissen solltest. Das PVID VLAN (native VLAN) existiert IMMER an einem Trunk und ist das VLAN in das der Switch UNtagged Traffic forwardet. Eins der Grundlagen des 802.1q Standards den jeder Netzwerker kennt. Einfach den Dell komplett auf VLAN1 zu lassen aber untagged mit dem CoreSwitch VLAN 20 zu verbinden. Läuft ganz normal nur dass ich jetzt eben den DellSW mit einer Client IP ansprechen muss.

Genau DAS ist die Lösung. Mit dem kleinen kosmetischen Manko das der Dell dann auf seinem VLAN 1 Interface eine VLAN 20 IP hat musst du dann eben leben. Ist aber, wie gesagt, eben nur reine Kosmetik. Der Funktion tut es keinen Abbruch.Schleifen sollte es so nicht geben. Das kann man abe rnicht sicher sagen, denn das ist vom verwendeten Spanning Tree Protokoll abhängig.

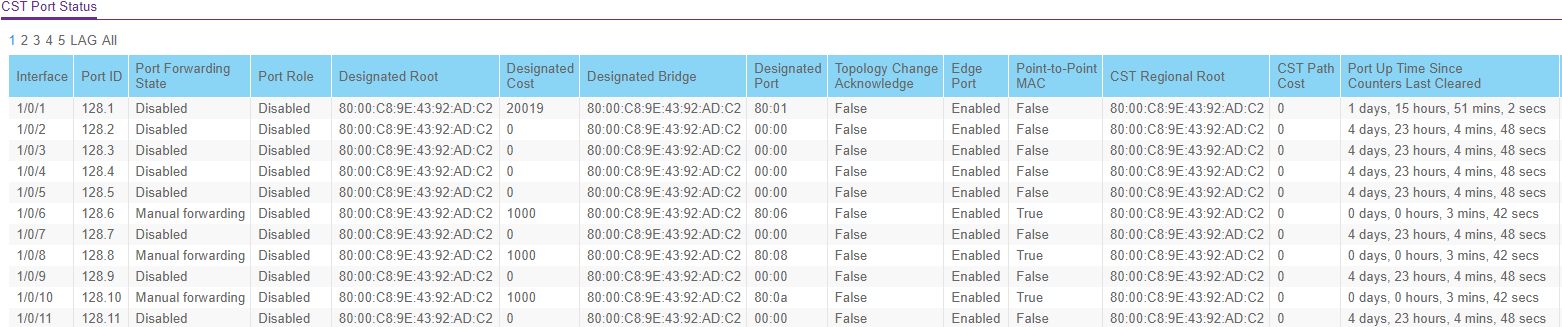

In einem sauberen Spanning Tree Konzept sollte der Core Switch immer auf eine höhere Spanning Tree Priority gesetzt sein als der Default 32768. Das Setting muss immer modulo 4096 erfolgen also das man den Core dann z.B. auch 8192 setzt und die angeschlossenen anderen Switches auf dem Default belässt. So ist dediziert sicher das alle Trunk Ports zum Core Root Ports sind.

Schleifen können in der Regel nur entstehen wenn Switches unterschiedliche Spanning Tree Protokolle benutzen. Einge Hersteller verwenden PVSTP oder PVRSTP, als ein Per VLAN Spanning Tree wo jedes einzelne VLAN je einen STP Prozess hat.

Billige einfache Switches nutzen in der Regel das primitivere Single Span Verfahren mit RSTP was aber zum PVSTP Verfahren nicht kompatibel ist und wo es dann zu solchen Problemen kommen kann. In sofern ist eine saubere STP Planung immer Pflicht in einem größeren Netz.

Leider machst du zu diesem Thema keinerlei Aussagen so das eine zielführende Hilfe und eine Klärung ob Schleife oder nicht dann eher in kristallkugeln ausartet.

Die alten Dellswitche in den Etagenverteilerräumen waren auf STP eingestellt und der Rest der Switche auf RSTP

STP und RSTP sind untereinander kompatibel solange sie im Single Span Verfahren laufen. RSTP schaltet also an STP Ports auf das alte STP Verfahren um. Das ist nicht gerade schön weil die Recovery Zeiten bei STP immens hoch sind aber machbar.Entscheidend ist aber immer das du den Core Stack in der Spanning Tree Priority hochschraubst damit seine Link immer Root Ports werden.

Das ist ein Muss in einem sauberen STP Design.

Default ist immer eine Priority von 32768 und die Priority rechnet sich immer modulo 4096. Wenn du deinen Core Switches also eine Prio von 8192 gibts bist du auf der sicheren Seite.

Ich habe jetzt alle Switche auf RSTP gestellt habe und dem Core die 4096 Priority gegeben

Perfekt, dann hast du alles richtig gemacht!Das man die RSTP Port Modi nicht einstellen kann ist leider häufig üblich bei Billigheimern wie NetGear und Co. Damit musst du dann leben wenn du dich für den Hersteller entschieden hast, ist aber nicht wirklich schlimm.

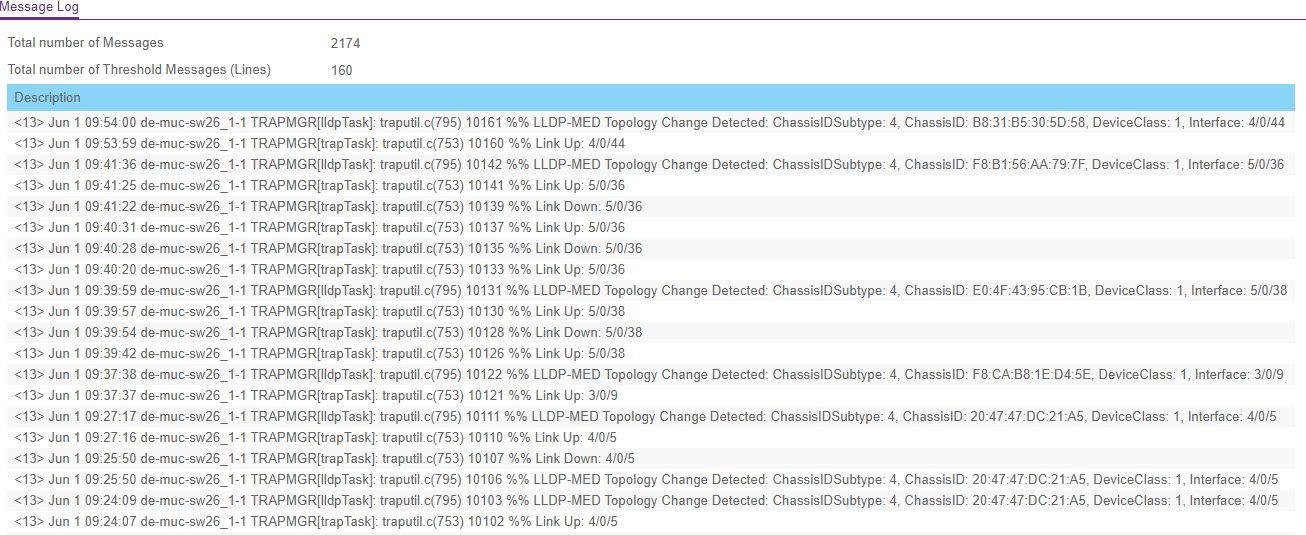

Deine LLDP Fehlermeldungen sind da eher gravierender. LLDP ist in der Tat ein Topologie Protokoll und hat mit Spanning Tree nix zu tun.

Es zeigt aber das an der HW irgendwas nicht stimmt. Du solltest dir diese Ports an denen das auftritt einmal genauer ansehen.

Dort gibt es vermutlich Mismatches im Port Mode, Speed oder sowas was LLDP anmeckert.

NetGear ist da auch mal wieder etwas komisch im Verhalten. Siehe:

community.netgear.com/t5/Managed-Switches/GS752TX-LLDP-MED-Topol ...

Wenn es das denn nun war bitte dann auch deinen Thread hier als erledigt schliessen!