Passwort entspricht nicht den Komplexitätsvoraussetzungen - Windows 10 Domänenclients

Hallo Zusammen,

ich habe das Problem das uns aufgefallen ist das mehrere AD-Benutzer nun schon das Problem hatten, das sie ihr AD Passwort nicht mehr ändern können über die normale Windows 10 Passwort-Änderung mit strg + alt + entf -> Passwort ändern.

Es kommt dann immer die Meldung:

"Kennwort muss Komplexitätsvoraussetzungen entsprechen. ...."

Ich habe das nun bei 3 Domänen Benutzern getestet und es kommt bei allen die gleiche Meldung.

Wenn ich das Passwort für die Benutzer direkt auf dem AD-Server in dem Active Directory Users and Computers ändere funktioniert es ohne Probleme.

Ich kann schon einmal ausschliessen dass das Passwort von den Benutzern erst 1 Tag alt ist.

Die Passwort-Richtlinie ist auf dem AD Server in den GPOs auf die Default Domain Policy aktiviert mit folgenden Einstellungen:

Unter Delegetion sind folgende Gruppen eingestellt:

Authenticated Users: Permissions: Read

Domän-Admins: Full

Organisations-Admins: Full

SYSTEM: Full

Enterprise Domain Controllers: Read

Zusätzlich ist auch noch eine PSO vorhanden. Ich habe diese Einstellungen nicht vorgenommen da ich erst hier in der Firma neu angefangen habe und mein Vorgänger leider für längere Zeit noch ausfällt.

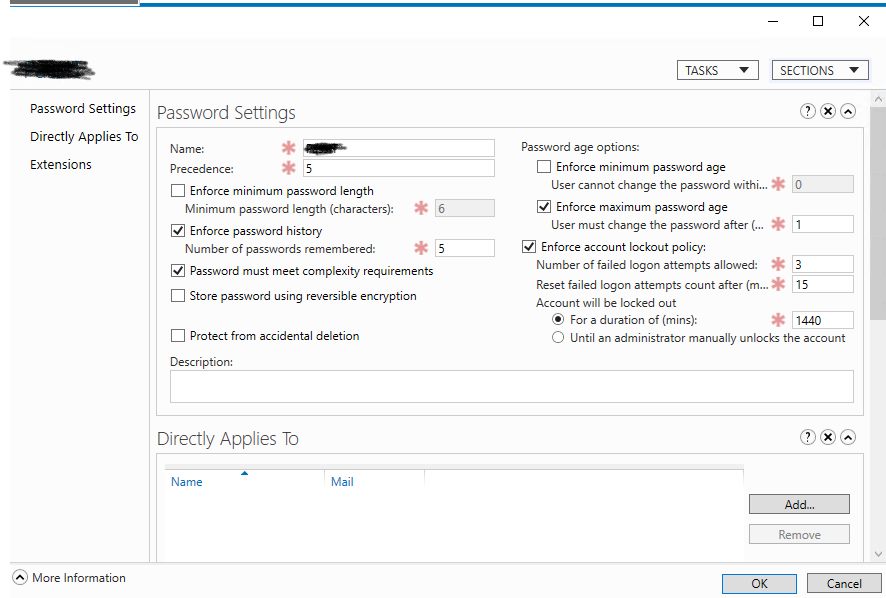

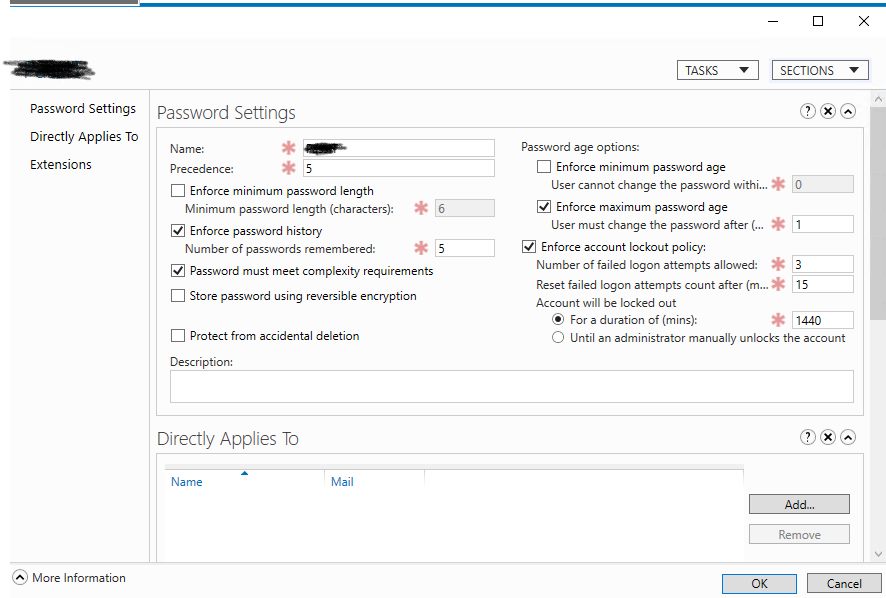

In der PSO ist folgendes eingestellt (siehe Bild im Anhang)

Allerdings ist unter Directly Applies To nichts eingetragen. Also wird die PSO wohl garnicht genutzt oder?

Was kann hier das Problem sein und wie kann ich das herausfinden?

Danke und Gruss

ich habe das Problem das uns aufgefallen ist das mehrere AD-Benutzer nun schon das Problem hatten, das sie ihr AD Passwort nicht mehr ändern können über die normale Windows 10 Passwort-Änderung mit strg + alt + entf -> Passwort ändern.

Es kommt dann immer die Meldung:

"Kennwort muss Komplexitätsvoraussetzungen entsprechen. ...."

Ich habe das nun bei 3 Domänen Benutzern getestet und es kommt bei allen die gleiche Meldung.

Wenn ich das Passwort für die Benutzer direkt auf dem AD-Server in dem Active Directory Users and Computers ändere funktioniert es ohne Probleme.

Ich kann schon einmal ausschliessen dass das Passwort von den Benutzern erst 1 Tag alt ist.

Die Passwort-Richtlinie ist auf dem AD Server in den GPOs auf die Default Domain Policy aktiviert mit folgenden Einstellungen:

Policy Setting

Enforce password history 5 passwords remembered

Maximum password age 90 days

Minimum password age 30 days

Minimum password length 8 characters

Password must meet complexity requirements Enabled

Store passwords using reversible encryption Disabled

Account Policies/Account Lockout Policyhide

Policy Setting

Account lockout threshold 0 invalid logon attempts

Account Policies/Kerberos Policyhide

Policy Setting

Enforce user logon restrictions Enabled

Maximum lifetime for service ticket 600 minutes

Maximum lifetime for user ticket 10 hours

Maximum lifetime for user ticket renewal 7 days

Maximum tolerance for computer clock synchronization 5 minutes

Local Policies/User Rights Assignmenthide

Policy Setting

Manage auditing and security log domain\Domänen-Admins

Local Policies/Security Optionshide

Interactive Logonhide

Policy Setting

Interactive logon: Prompt user to change password before expiration 21 days

Network Securityhide

Policy Setting

Network security: Force logoff when logon hours expire Disabled Unter Delegetion sind folgende Gruppen eingestellt:

Authenticated Users: Permissions: Read

Domän-Admins: Full

Organisations-Admins: Full

SYSTEM: Full

Enterprise Domain Controllers: Read

Zusätzlich ist auch noch eine PSO vorhanden. Ich habe diese Einstellungen nicht vorgenommen da ich erst hier in der Firma neu angefangen habe und mein Vorgänger leider für längere Zeit noch ausfällt.

In der PSO ist folgendes eingestellt (siehe Bild im Anhang)

Allerdings ist unter Directly Applies To nichts eingetragen. Also wird die PSO wohl garnicht genutzt oder?

Was kann hier das Problem sein und wie kann ich das herausfinden?

Danke und Gruss

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1936625497

Url: https://administrator.de/forum/passwort-entspricht-nicht-den-komplexitaetsvoraussetzungen-windows-10-domaenenclients-1936625497.html

Ausgedruckt am: 18.07.2025 um 04:07 Uhr

7 Kommentare

Neuester Kommentar

Zitat von @yoface:

danke ich habe es auf beiden Domaincontrollern ausgeführt (es gibt nur zwei Stück) und auf dem ersten werden die Kennwort-Richtlinien angezeigt auf dem zweiten aber nicht.

Auf dem zweiten DC werden einfach garkeine Policies zu den Passwort Richtlinien ausgegeben.

Ist da irgendwas mit dem Sync faul das er nicht die Werte vom ersten repliziert oder speziell?

Auf dem zweiten DC werden einfach garkeine Policies zu den Passwort Richtlinien ausgegeben.

Ist da irgendwas mit dem Sync faul das er nicht die Werte vom ersten repliziert oder speziell?

Woher soll das jemand wissen, die Glaskugel wird zur Zeit anderweitig verwendet

Moin

Um es Dir einfacher zu machen: AD Status Replikation Tool von Microsoft: microsoft.com/en-us/download/details.aspx?id=30005

Und: Bist Du Dir sicher, dass das Kennwort funktionieren kann? Soll heißen: Hast Du selbst mal versucht auf dem Client das Kennwort des Benutzers in irgendein Eigenkonstrukt zu ändern?

weil:

Wäre ja nicht das erste Mal, dass Benutzer ein altes Kennwort nehmen wollen. Und dann hättest Du genau diesen Effekt: Benutzer kann nicht und Admin auf dem DC schon.

Gruß

Um es Dir einfacher zu machen: AD Status Replikation Tool von Microsoft: microsoft.com/en-us/download/details.aspx?id=30005

Und: Bist Du Dir sicher, dass das Kennwort funktionieren kann? Soll heißen: Hast Du selbst mal versucht auf dem Client das Kennwort des Benutzers in irgendein Eigenkonstrukt zu ändern?

weil:

Enforce password history 5 passwords remembered Wäre ja nicht das erste Mal, dass Benutzer ein altes Kennwort nehmen wollen. Und dann hättest Du genau diesen Effekt: Benutzer kann nicht und Admin auf dem DC schon.

Gruß

ähm noch eine Unachtsamkeit... "enforce maximum password age"=1

Damit erzeingt man ein tägliches Kennwörtändern.

Ich würd mal drauf tippen daß die Policy (aber nicht die die oben im Screenshot zu sehen ist) garnicht angewendet wrid, und Windows 10 läuft dann mit folgenden Einstellungen: max 42 Tage, Mindestens 8 Zeichen, mittlere Komplexität erforderlich (Password1 geht nach wie vor) oder es ist noch eine Policy am werkeln die man oben garnicht sieht - es ist nicht unüblich, für Servicekonten ein Jahr Kennwortgültigkeit festzulegen, gepaart mit einem hochkomplexen 32 Zeichen-Kennwort

Damit erzeingt man ein tägliches Kennwörtändern.

Ich würd mal drauf tippen daß die Policy (aber nicht die die oben im Screenshot zu sehen ist) garnicht angewendet wrid, und Windows 10 läuft dann mit folgenden Einstellungen: max 42 Tage, Mindestens 8 Zeichen, mittlere Komplexität erforderlich (Password1 geht nach wie vor) oder es ist noch eine Policy am werkeln die man oben garnicht sieht - es ist nicht unüblich, für Servicekonten ein Jahr Kennwortgültigkeit festzulegen, gepaart mit einem hochkomplexen 32 Zeichen-Kennwort