Pfsense - bestehendes LAN mit V-Lan in ein Subnetz bringen

Hallo beinand'!

Nachdem mir hier bei meinem ersten Problem mit der pfsense so super geholfen wurde, stehe ich nun gleich vor dem Zweiten

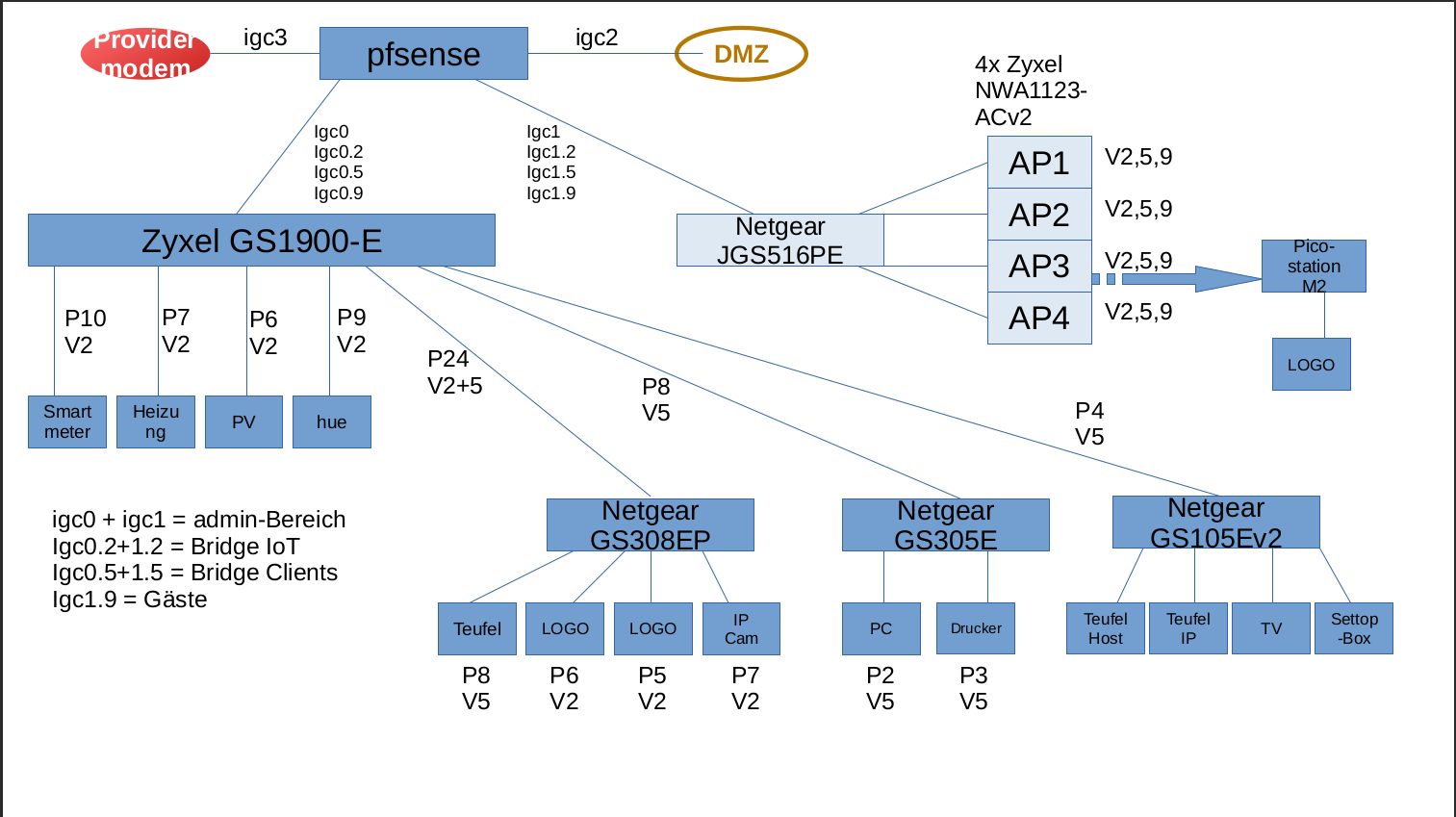

Mein Aufbau des Netzwerks:

Providermodem -> pfsense -> igc0, igc1, igc2, igc1.0, igc1.1, igc1.2

igc0 ist mein LAN, igc2 meine DMZ und igc1.x meine drei W-Lan's, abgebildet jeweils durch ein V-Lan auf der igc1.

Nun habe ich im LAN einige Komponenten aus der Hausautomatisierung die mit V-Lan-Tags nichts anfangen können. Selbst wenn ich diese Komponenten an einen untagged-Port hänge, fallen sie mir immer wieder in das native LAN zurück. Zudem ist der eigentlich für diese Komponenten vorgesehene Switch nicht V-Lan-tauglich.

Im W-Lan (igc1.0) habe ich mehrere andere Clients aus dem Smarthome-Bereich die nur W-Lan können. Diese habe ich allesamt schön durch die Zyxel-APs in ein gemeinsames W-Lan zusammenführen können.

Nun möchte ich aber die vollständige Hausautomatisierung in einem eigenen Netz haben, oder die beiden derzeit bestehenden Netze zumindest so brücken, dass die Broadcasts von einem Netz in das Andere kommen.

Mein erster Gedankengang: Beide Netze (igc0 und igc1.0) in der pfsense mit eine Brücke zusammenzufassen.

Autsch, Bauchlandung. In dem Moment, in dem die Brücke aktiv war, hatte ich mich ausgesperrt. Ich hatte mir so quasi den Boden unter den Füßen weggezogen. Beim zweiten Versuch in anderer Reihenfolge hatte ich das gleiche Talent. Zu später Nacht kam mir dann, dass so in dieser Reihenfolge gar nicht funktionieren kann; eine Brücke kann ich erst dann konfigurieren, wenn sie aktiv ist. Ohne aktive Brücke aber keine Zuweisung der virtuellen NIC. Somit beißt sich der Hund jedes Mal in den eigenen Schwanz...

Frage 1: Wie konfiguriere ich meine pfsense in der richtigen Reihenfolge, dass ich die Brücke zwischen igc0 und igc1.0 aktiv bekomme, OHNE mich als Client im igc0 auszusperren? Idealer Weise sollte die Brücke dann das Subnetz von igc0 übernehmen.

Frage 2: Wenn das so nicht möglich sein sollte wäre es mir zumindest eine Hilfe, wenn ich den Broadcast zwischen den beiden Netzen routen könnte. Über entsprechende Relays lese ich aber nur Negatives, sowohl in puncto Latenzen als auch Sinnhaftigkeit. Gibt es eine Möglichkeit einem bestimmten Gerät im Subnetz A einzuräumen, dass es den Broadcast auch an ein bestimmtes Gerät im Subnetz B senden darf?

Nachdem mir hier bei meinem ersten Problem mit der pfsense so super geholfen wurde, stehe ich nun gleich vor dem Zweiten

Mein Aufbau des Netzwerks:

Providermodem -> pfsense -> igc0, igc1, igc2, igc1.0, igc1.1, igc1.2

igc0 ist mein LAN, igc2 meine DMZ und igc1.x meine drei W-Lan's, abgebildet jeweils durch ein V-Lan auf der igc1.

Nun habe ich im LAN einige Komponenten aus der Hausautomatisierung die mit V-Lan-Tags nichts anfangen können. Selbst wenn ich diese Komponenten an einen untagged-Port hänge, fallen sie mir immer wieder in das native LAN zurück. Zudem ist der eigentlich für diese Komponenten vorgesehene Switch nicht V-Lan-tauglich.

Im W-Lan (igc1.0) habe ich mehrere andere Clients aus dem Smarthome-Bereich die nur W-Lan können. Diese habe ich allesamt schön durch die Zyxel-APs in ein gemeinsames W-Lan zusammenführen können.

Nun möchte ich aber die vollständige Hausautomatisierung in einem eigenen Netz haben, oder die beiden derzeit bestehenden Netze zumindest so brücken, dass die Broadcasts von einem Netz in das Andere kommen.

Mein erster Gedankengang: Beide Netze (igc0 und igc1.0) in der pfsense mit eine Brücke zusammenzufassen.

Autsch, Bauchlandung. In dem Moment, in dem die Brücke aktiv war, hatte ich mich ausgesperrt. Ich hatte mir so quasi den Boden unter den Füßen weggezogen. Beim zweiten Versuch in anderer Reihenfolge hatte ich das gleiche Talent. Zu später Nacht kam mir dann, dass so in dieser Reihenfolge gar nicht funktionieren kann; eine Brücke kann ich erst dann konfigurieren, wenn sie aktiv ist. Ohne aktive Brücke aber keine Zuweisung der virtuellen NIC. Somit beißt sich der Hund jedes Mal in den eigenen Schwanz...

Frage 1: Wie konfiguriere ich meine pfsense in der richtigen Reihenfolge, dass ich die Brücke zwischen igc0 und igc1.0 aktiv bekomme, OHNE mich als Client im igc0 auszusperren? Idealer Weise sollte die Brücke dann das Subnetz von igc0 übernehmen.

Frage 2: Wenn das so nicht möglich sein sollte wäre es mir zumindest eine Hilfe, wenn ich den Broadcast zwischen den beiden Netzen routen könnte. Über entsprechende Relays lese ich aber nur Negatives, sowohl in puncto Latenzen als auch Sinnhaftigkeit. Gibt es eine Möglichkeit einem bestimmten Gerät im Subnetz A einzuräumen, dass es den Broadcast auch an ein bestimmtes Gerät im Subnetz B senden darf?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 7592481870

Url: https://administrator.de/forum/pfsense-bestehendes-lan-mit-v-lan-in-ein-subnetz-bringen-7592481870.html

Ausgedruckt am: 17.07.2025 um 22:07 Uhr

18 Kommentare

Neuester Kommentar

Komponenten aus der Hausautomatisierung die mit V-Lan-Tags nichts anfangen können.

Alle Endgeräte auf der Welt wie PCs, Drucker, IoT usw. können mit VLAN Tags generell nichts anfangen. Hier machst du vermutlich einen grundsätzlichen Denkfehler zu VLAN Tagging kann das sein?fallen sie mir immer wieder in das native LAN zurück.

Das ist ziemlicher Quatsch, sorry! Wenn du auf einem VLAN Switch einen untagged Port fest und statisch dem VLAN x zuweist bleibt so ein Endgerät immer im VLAN x. Es müsste, sollte deine Theorie stimmen, dann ja aktiv den Switch irgendwie von Geisterhand im Setup manipulieren das er diese feste VLAN Zuweisung löscht und den Port wieder ins Default VLAN versetzt.Das das natürlich ins Reich der IT Märchen gehört leuchtet sicher auch dir ein. Man kann hier also zu 99% davon ausgehen das du deinen VLAN Switch falsch konfiguriert hast oder vergessen hast dessen Konfig zu sichern.

Details zum Tagging erklärt dir, wie immer, die VLAN Schnellschulung! Lesen und verstehen... 🧐

Zudem ist der eigentlich für diese Komponenten vorgesehene Switch nicht V-Lan-tauglich.

Warum redest du dann unsinnigerweise von VLANs?! Das sowas dann mit solchem (Dumm)Switch generll nicht geht muss man sicher nicht weiter kommentieren! 😡Fazit:

- Vergiss den Unsinn mit Bridging! Zudem klappt das nicht mit Subinterfaces VLANs.

- Schliesse einen einfachen Zyxel "VLAN" Switch (oder Hersteller deiner Wahl) an deinen LAN Port igc0 an und richte den für deinen Kupfer VLANs ein wie HIER beschrieben und analog wie du es schon für dein MSSID WLAN gemacht hast.

- Weise im Sw. Setup den Switchports UNtagged dem gewünschten VLAN zu

- Stecke dein Endgeräte auf die Ports um in dessen VLAN du sie haben willst

- Fertisch

Kannst du das Schema mal aufmalen? Ich bin so der "Bild"-Typ.

Ansonsten, ich habe hier ein TP-Link-0815-8-Port-Switch. Der hängt an einem Port eines anderen Switch, der wiederum nur auf VLAN-Tag 98 hört. Alle Geräte die an dem 0815-Switch dran hängen, sind in dem VLAN.

Setzt mal auf Werkseinstellungen zurück. Vielleicht hängt was noch irgendwo zwischen den 0 und 1.

Ansonsten, ich habe hier ein TP-Link-0815-8-Port-Switch. Der hängt an einem Port eines anderen Switch, der wiederum nur auf VLAN-Tag 98 hört. Alle Geräte die an dem 0815-Switch dran hängen, sind in dem VLAN.

Setzt mal auf Werkseinstellungen zurück. Vielleicht hängt was noch irgendwo zwischen den 0 und 1.

schaffen es nicht, dass das angeschlossene Gerät an dem untagged Port in das entsprechende V-Lan geht.

Das ist dann aber ein klassisches PEBKAC Problem!! Es sei denn...Diese beiden Switches sind nicht VLAN fähige Dummswitches. Dann wäre es so als wenn du mit dem Tretroller an die Tankstelle fährst und dich beschwerst das du nicht tanken kannst.

Bei ungemanagten Switches muss man gar nicht erst über VLANs reden aus dem Grund.

Nochmals mit aller Freudlichkeit:

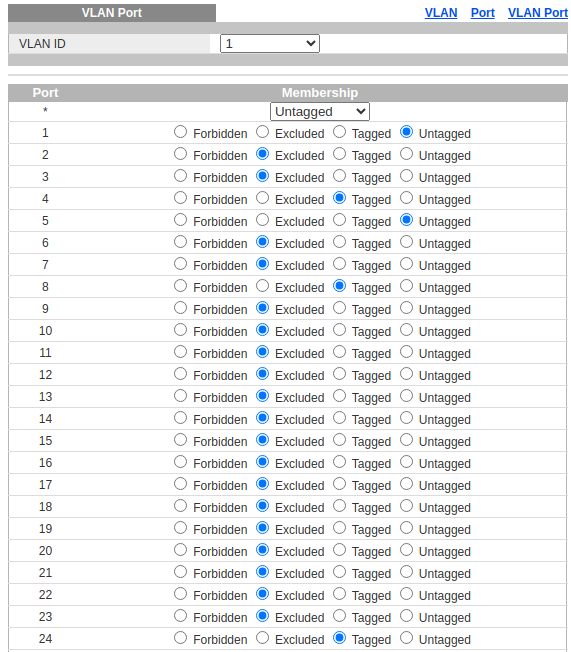

Wenn man auf einem VLAN Switch einem untagged Port statisch im Setup ein festes VLAN zuweist dann bleibt dieser Port auch fest in diesem VLAN und wird NICHT von Geisterhand in ein anderes VLAN konfiguriert sobald da ein Gerät angeschlossen wird. (OK, dynamische VLANs mit 802.1x und MAB lassen wir außen vor).

Jetzt mal ehrlich: Das sagt einem doch auch der gesunde IT Verstand das das so nicht sein kann, denn das würde doch jede normale VLAN Konfiguration völlig ad absurdum führen!

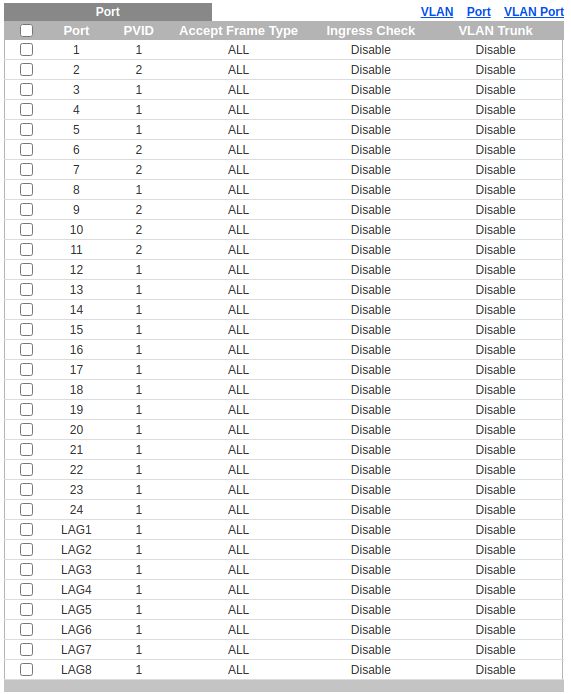

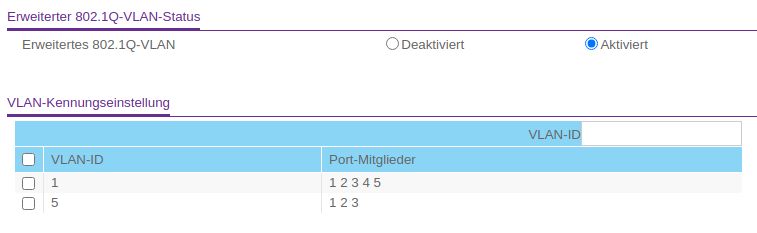

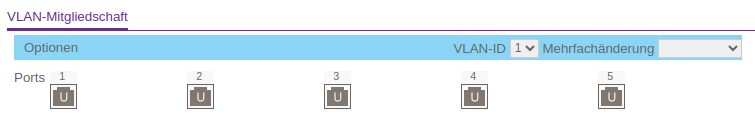

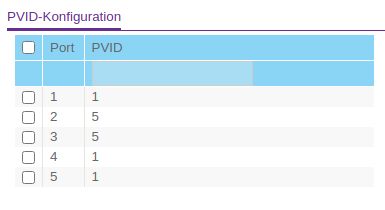

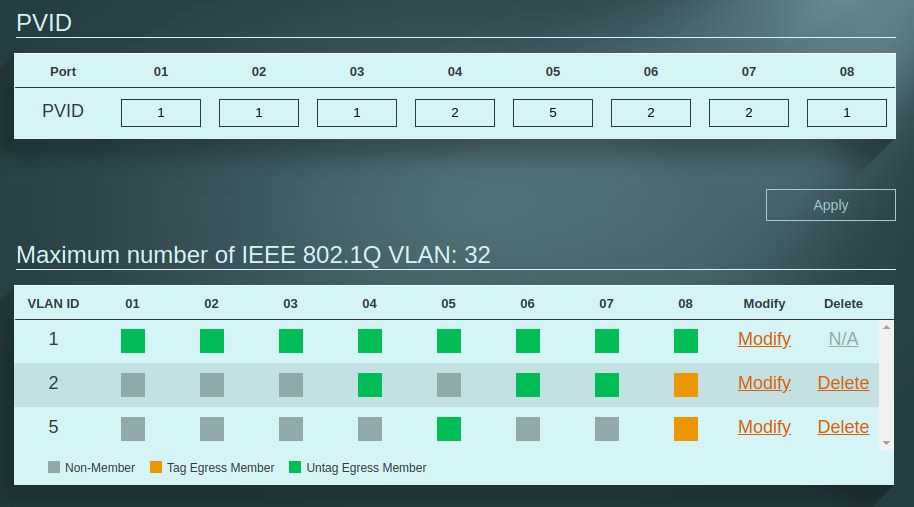

Es wird stets entweder die PVID verwendet, oder das "nicht-V-Lan".

Ahem...das PVID Setting bestimmt immer in welchem VLAN der untagged Traffic geforwardet wird!Bei den Billigswitches ohne Auto PVID hast du immer 2 Schritte! um einen UNtagged Port einem VLAN zuzuweisen:

- Port als Memberport in das VLAN mit ID x setzen

- Port PVID auf x setzen

- Konfig speichern

- Fertisch

Dort wo die Geräte sind, sollte EIGENTLICH ein Dummswitch stehen, der V-Lan ja ohnehin nicht kann.

OK, das ist verstanden. Wenn du diesen Dummswitch in einen VLAN zugewiesenen UNtagged Port (klar, denn der Dummswitch kann kein Tagging) eines VLAN Switches steckst dann gilt logischerweise für alle Ports des Dummswitches das diese Memberports im VLAN x sind...einfache Logik die Kollege @simple198 oben schon erwähnt hat. habe ich eben die V-Lan-tauglichen Switche ausprobiert und es hat mit denen auch nicht geklappt.

Aber auch hier wieder mit ehrlicher Freundlichkeit: Das ist doch dann offensichtlich das du in dem Falle einen VLAN Konfig Fehler bei der Porteinrichtung gemacht hast!Wenn du Hersteller nennen kannst und ein Screenshot deines Setup postest, könnte man sehen wo du den Fehler gemacht hast und dir zielgerichtet zu einem funktionierenden Setup helfen.

Es schaut mir so aus, als wird dem Paket am UNtagged Port die Hausnummer nicht abgenommen.

Das ist dann aber klar dein Fehler, denn wenn dort eine "Hausnummer" vorhanden ist, hast du den Port ja dann fälschlicherwiese "Tagged" konfiguriert. UNtagged Ports haben prinzipbedingt natürlich keine "Hausnummer".Vermutlich der Fehler das du vergessen hast bei der VLAN Zuweisung des Ports zusätzlich auch noch die Port PVID dieses Ports auf die VLAN ID zu setzen?! Kann das sein?

Bei einfachen Switches ohne Auto PVID sind immer diese 2 Schritte erforderlich!

@Spirit-of-Eli

Bei einem Switch der VLans nicht supportet werden die taggs entweder entfernt oder die Packet schlicht gedropped.

Das ist bei einfachen, ungemanagten Dummswitches nicht immer so. Es gibt auch viele die leiten den VLAN Tag einfach durch. Da gibt es leider keine festen Verhaltensweisen. Ein Wireshark Trace klärt das aber im Zweifel sofort.

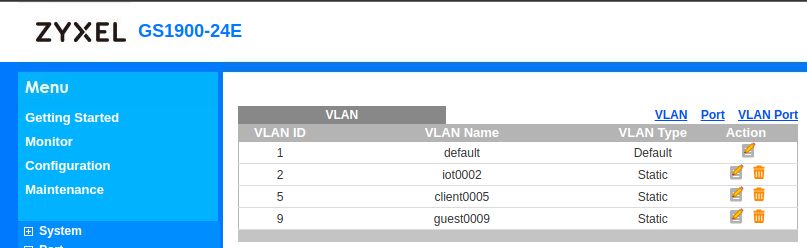

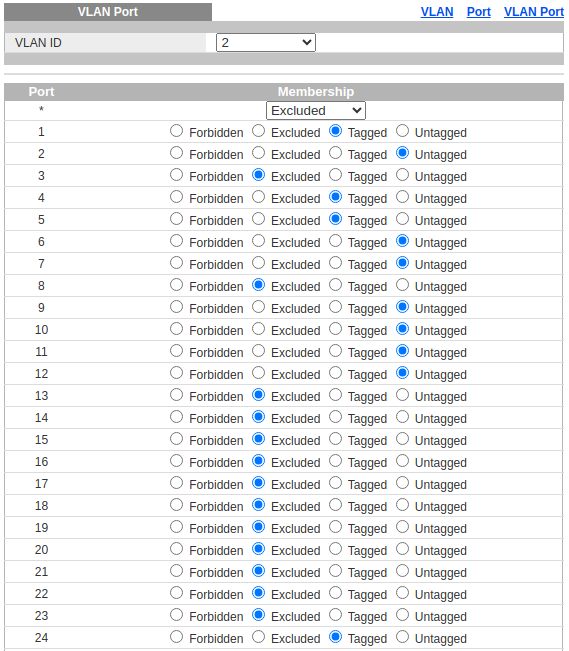

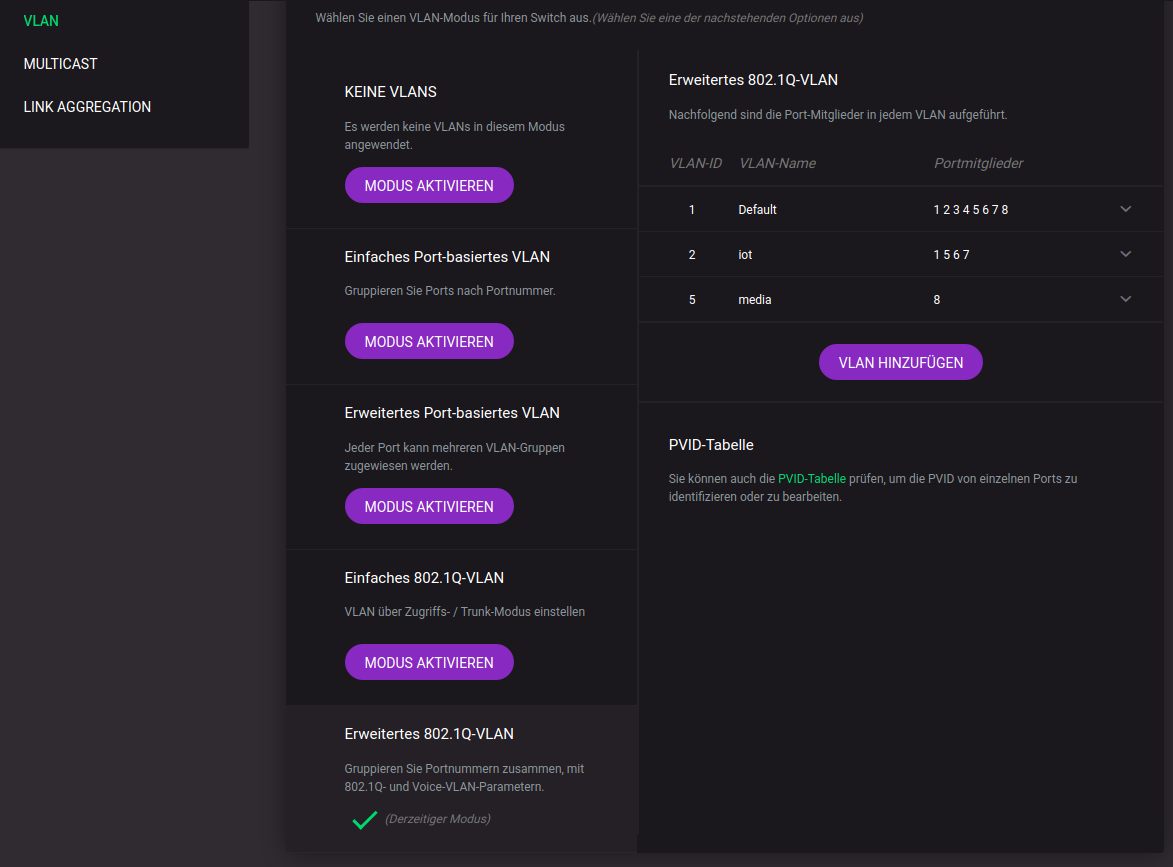

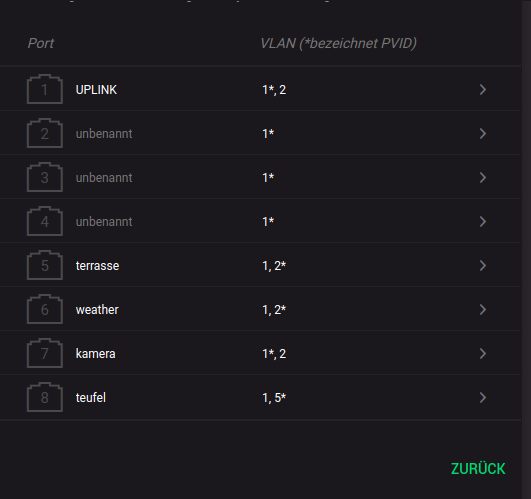

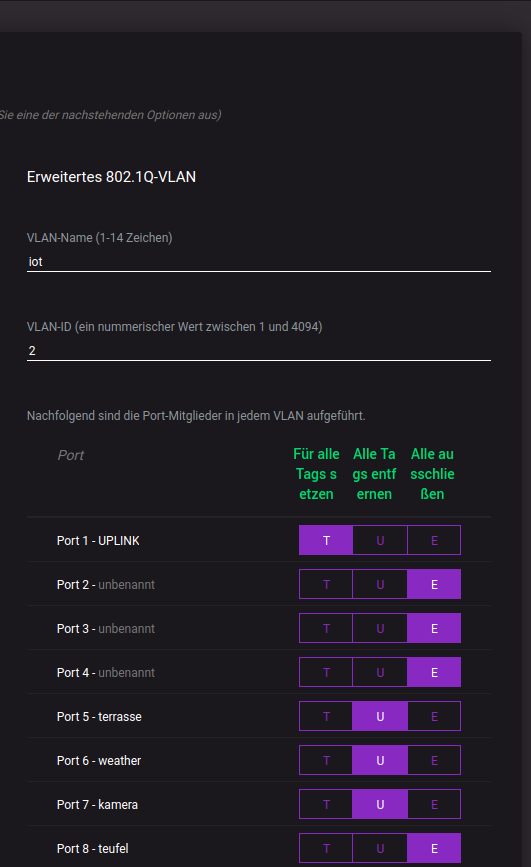

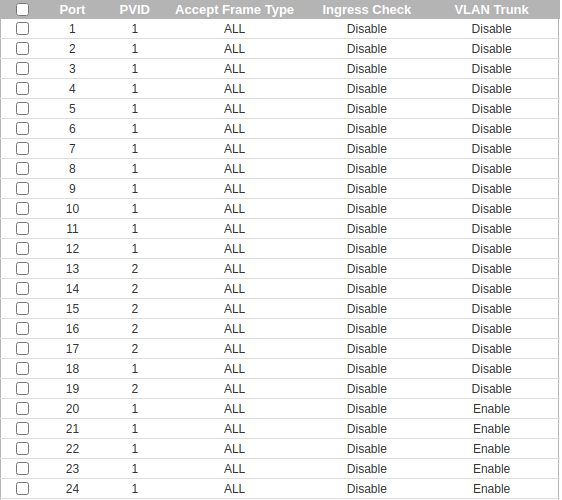

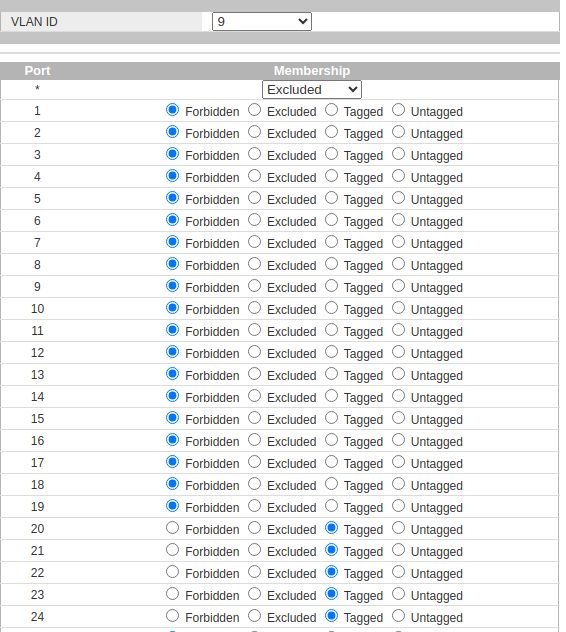

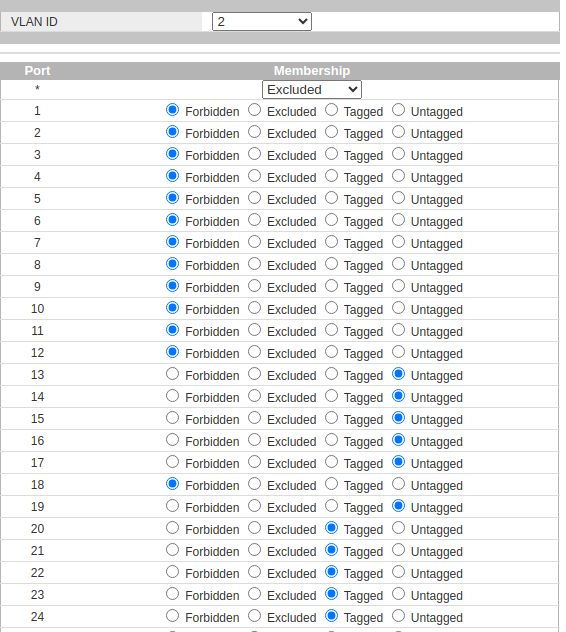

Während sich die Hue-Bridge im Admin-Netz wieder findet, wird das Smartmeter schön brav dem V-Lan 2 zugeordnet.

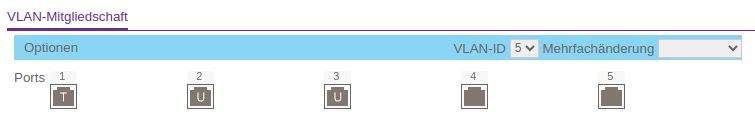

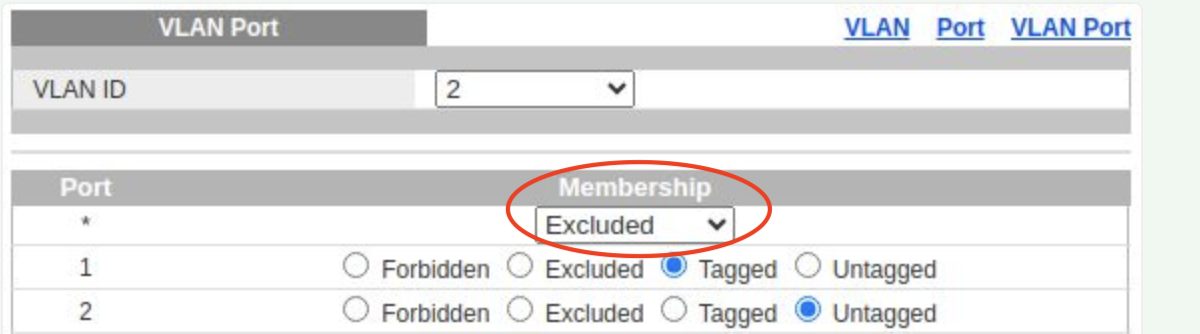

Ist aber auch wirr wenn du dir nur den "Excluded" Status im VLAN 2 ansiehst in anderen VLANs aber immer den "untagged". Äpfel und Birnen... Ports 9 und 10 müssen Member im VLAN 2 sein und die PVID muss auf 2 stehen! Alles andere excluded. Endgeräteports sollten immer fest als "Access Ports" definiert sein und nicht im Trunk Mode laufen. Das tun einzig nur die Switch to Switch Uplinks und MSSID AP Links.

zyxel.com/de/de/support/download?model=gs1900-48hpv2

Aktuell ist die 2.70(ABTQ.5)C0 vom März 23!

Einen weiteren Fehler hast du an den Netgears gemacht. Auffällig ist dort an den Accessports das dort immer alle VLANs stehen nur das PVID VLAN hat einen Stern.

Das ist ein Fehler, denn du hast hier vergessen die nicht relevanten VLANs zu excluden.

Auf einem Switch Access Port darf immer nur das PVID VLAN liegen und alles was man da nicht haben will muss excluded werden!

Da bist du leider auf netgear und seine gruseliges Konfig GUI reingefallen.

Ja!

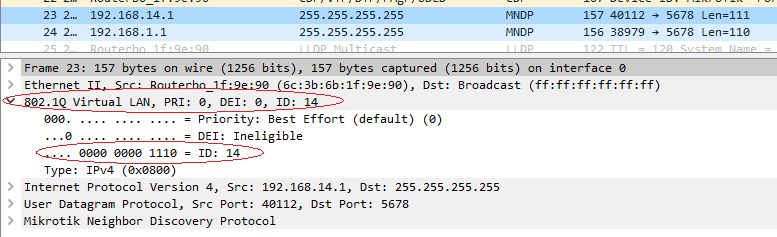

In der Regel macht man das nicht weil auf Trunks (Uplinks) bei so gut wie allen Herstellern immer das native VLAN UNtagged mitübertragen wird im Default (PVID 1).

Wenn man nicht muss sollte man das immer durchgängig beibehalten um die Konfig und das Management nicht unnötig zu verkomplizieren und intern eine durchgängig gleiche Konfig bei den Uplinks zu haben.

Auch schon deshalb weil viele dieser VLAN Billigswtches es oft nicht erlauben das Management IP Interface an ein anderes VLAN als 1 zu binden.

Deshalb ist man auch in dieser Beziehung dann gezwungen das VLAN 1 durchgehend zu verbinden. Das ist auch der logische Grund das du die Zyxel Connectivity verlierst wenn du ein Ende auf tagged stellst, das andere Ende aber nicht. Einfache Logik!

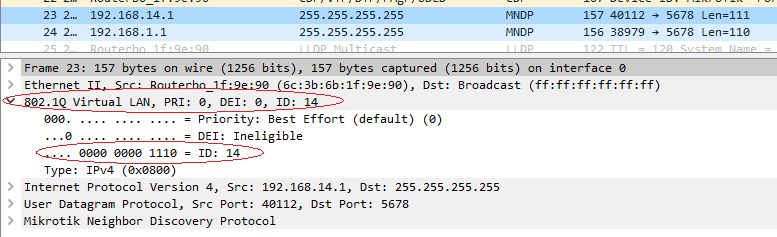

Beispiel an einem VLAN 14 getaggten Paket an einem tagged Uplink:

Nachdem die ID1 ja prinzipiell für das native Lan steht, muss ich das zwischen den Switchen taggen?

Nein!In der Regel macht man das nicht weil auf Trunks (Uplinks) bei so gut wie allen Herstellern immer das native VLAN UNtagged mitübertragen wird im Default (PVID 1).

Wenn man nicht muss sollte man das immer durchgängig beibehalten um die Konfig und das Management nicht unnötig zu verkomplizieren und intern eine durchgängig gleiche Konfig bei den Uplinks zu haben.

Auch schon deshalb weil viele dieser VLAN Billigswtches es oft nicht erlauben das Management IP Interface an ein anderes VLAN als 1 zu binden.

Deshalb ist man auch in dieser Beziehung dann gezwungen das VLAN 1 durchgehend zu verbinden. Das ist auch der logische Grund das du die Zyxel Connectivity verlierst wenn du ein Ende auf tagged stellst, das andere Ende aber nicht. Einfache Logik!

ebenso wenn ich von den nachgeordneten Switchen den Uplink-Port auf tagged setze.

Dann hast du irgendwo noch einen weiteren Konfig Fehler. Wenn beide Port Enden getagged sind dann klappte es logischerweise wieder. Aber auch hier lauert oftmals der Teufel im Detail dieser Billigswitches. Sie zeigen zwar ein Tagging im Default VLAN 1 an, unterdrücken es aber dennoch auf den Trunk Links und schon hat man wieder einen Mismatch. Hier hilft dann nur messen mit dem Wireshark!Beispiel an einem VLAN 14 getaggten Paket an einem tagged Uplink:

Und das die Access Ports alle auf "Access Frame Types = all" stehen ist auch unsauber, da Access Ports immer nur UNtagged Frames supporten.

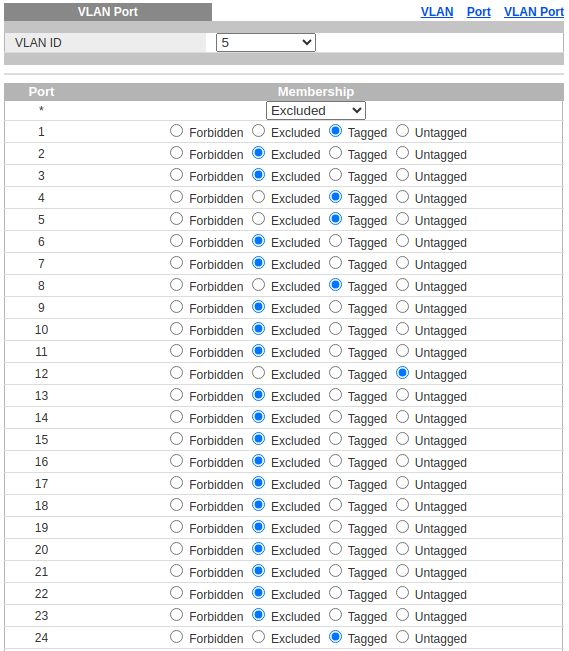

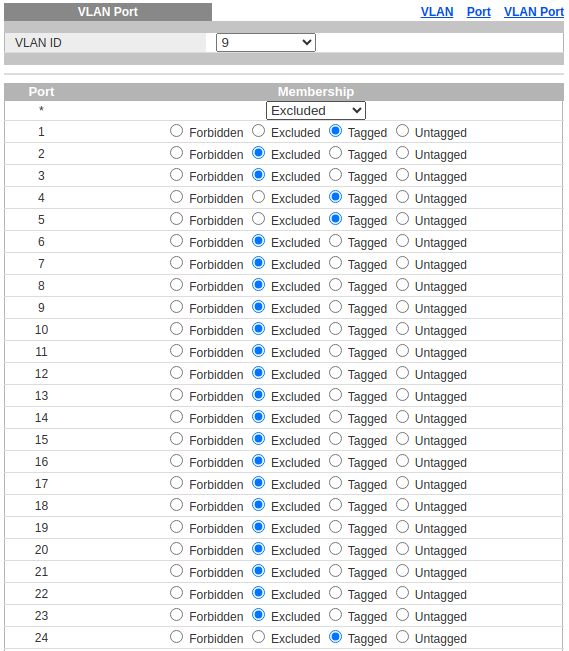

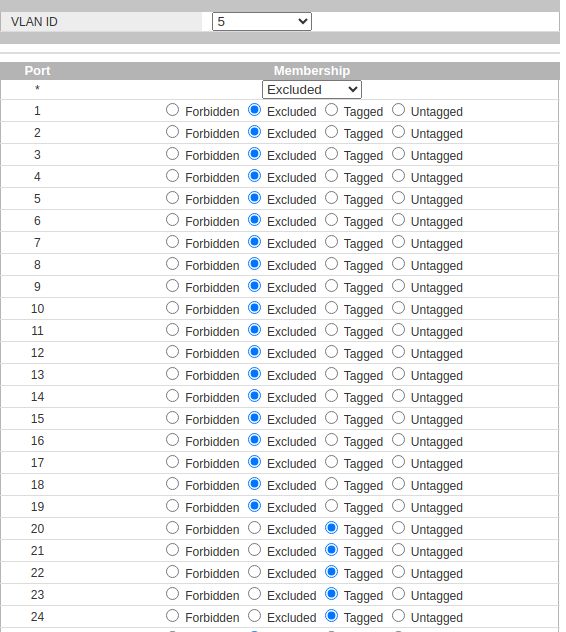

Wirr und damit vermutlich fehlerhaft ist das die Nicht Memberports beim VLAN 2 korrekterweise auf "Excluded" gesetzt wurden. Bei den VLANs 5 und 9 aber fälschlicherweise auf Forbidden. Solche Inkonsistenzen sollte man immer vermeiden ist aber wohl auch dem gruseligen Netgear GUI geschuldet.

Ebenso sind die Zyxel Switches an den Access Ports wieder falsch konfiguriert:

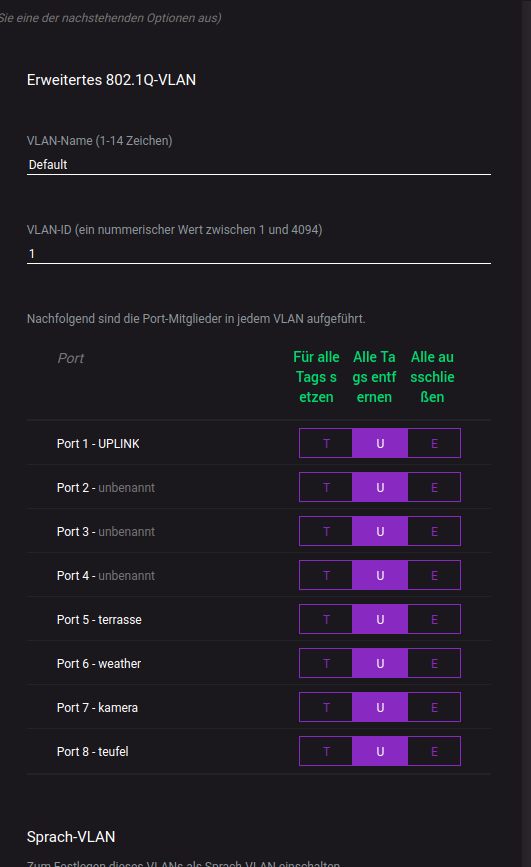

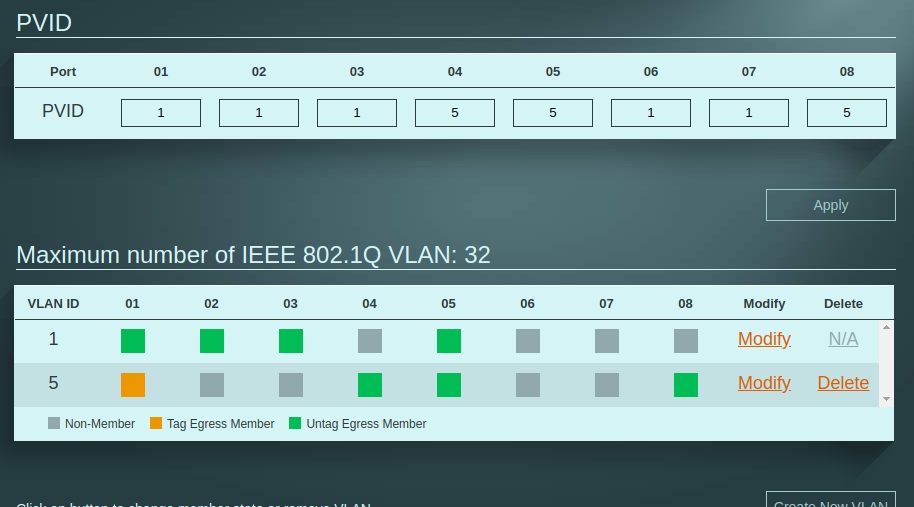

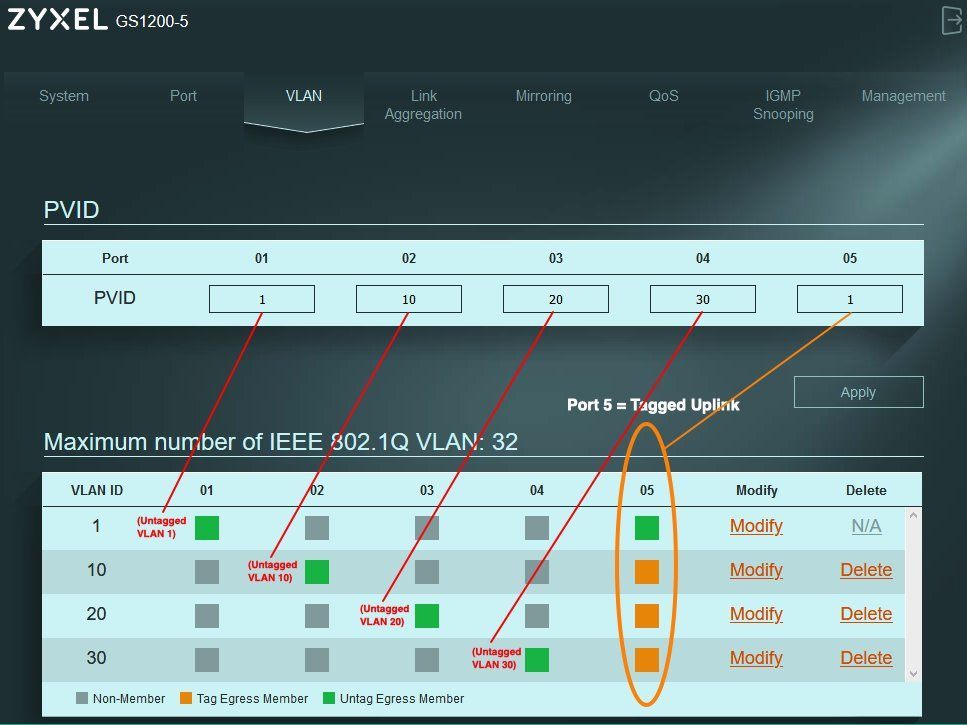

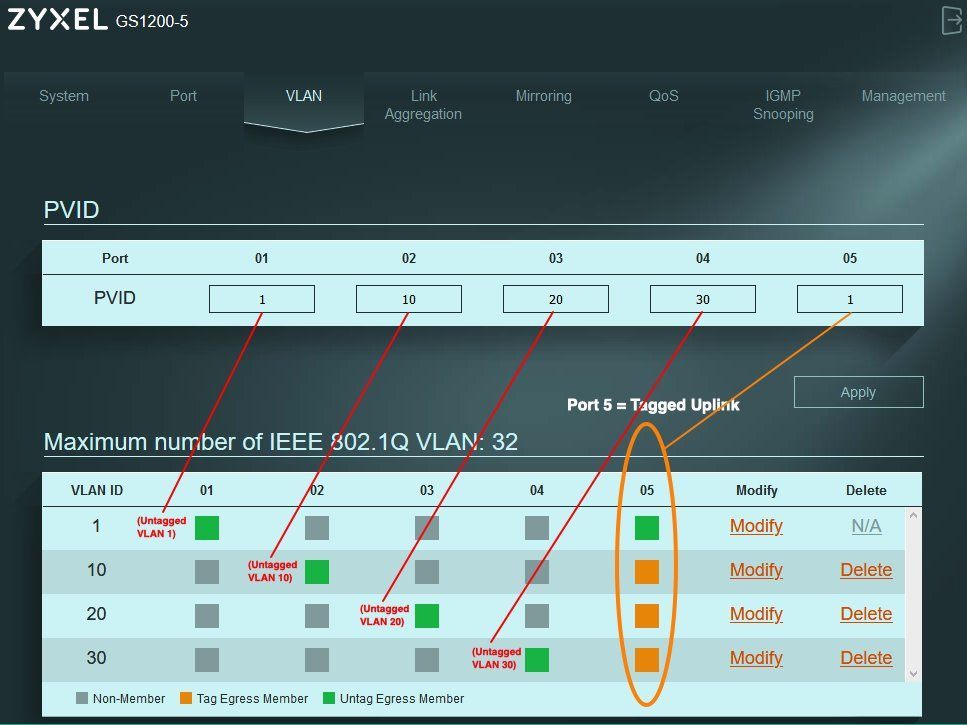

Hier einmal ein korrekt konfigurierter Zyxel mit...

Hier sieht man deutlich das die VLAN Accessports logischerweise immer für die anderen VLANs excluded (Non Member!) gesetzt werden müssen!!

Hier sieht man deutlich das die VLAN Accessports logischerweise immer für die anderen VLANs excluded (Non Member!) gesetzt werden müssen!!

Was ist an dieser nun wirklich banalen Logik denn so schwer zu verstehen das du es immer und immer wieder falsch konfigurierst? 🤔

Fazit:

Konfiguriere zumindestens die Zyxels einmal wirklich richtig, dann klappt das auch alles sofort!

Wirr und damit vermutlich fehlerhaft ist das die Nicht Memberports beim VLAN 2 korrekterweise auf "Excluded" gesetzt wurden. Bei den VLANs 5 und 9 aber fälschlicherweise auf Forbidden. Solche Inkonsistenzen sollte man immer vermeiden ist aber wohl auch dem gruseligen Netgear GUI geschuldet.

Ebenso sind die Zyxel Switches an den Access Ports wieder falsch konfiguriert:

- Ports 6 und 7 sind Memberports von VLAN 2 aber es wurde vergessen sie bei VLAN 1 auf Non member (grau) zu setzen

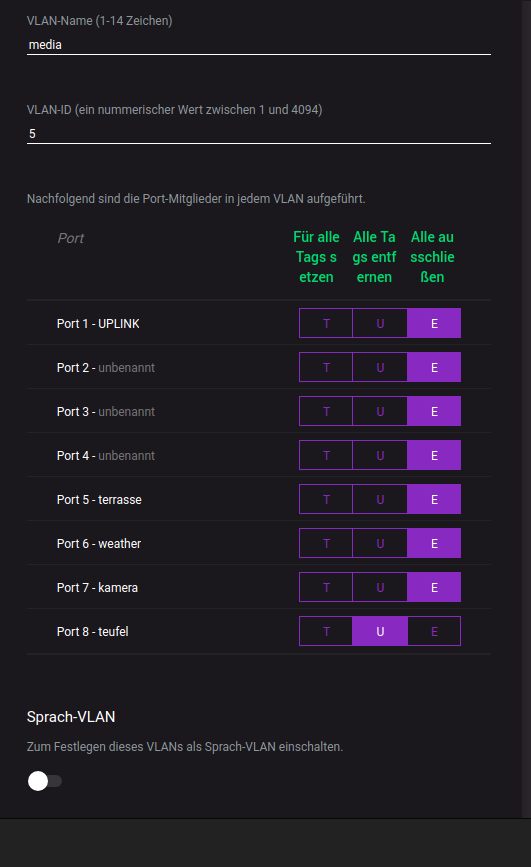

- Gleiches Elend bei VLAN 5 Port 5

- Und gleiches Elend bei Switch 2 VLAN 5 Port 5. Bei den anderen VLANs bzw. Ports ist es hier aber richtig gemacht worden.

Hier einmal ein korrekt konfigurierter Zyxel mit...

- 4 VLANs

- Uplink an Port 5 Tagged für alle VLANs und PVID VLAN 1

- Restports jeweils UNtagged Endgeräte Ports für die 4 VLANs

Was ist an dieser nun wirklich banalen Logik denn so schwer zu verstehen das du es immer und immer wieder falsch konfigurierst? 🤔

Wenn jetzt Wireshark bei nem nicht im Netz erreichbaren Host was tracken kann, dann zeigt mir bitte wie!

Es würde dir aber immer zeigen WAS denn überhaupt an diesem Port rauskommt. Auch das ermöglicht oft schon ein zielführendes Troubleshooting.Fazit:

Konfiguriere zumindestens die Zyxels einmal wirklich richtig, dann klappt das auch alles sofort!

dann erreiche ich die Geräte auf den Ports 6 und 7 nicht mehr.

OK, zumindestens von der Zyxel Seite wäre das dann absolut korrekt. Kann man ja auch selber im GUI sehen. Alle Access Ports brav in ihren eigenen VLANs und alle tagged außer 1 weil PVID VLAN auf dem Uplink. Der Uplink sendet dann alles von VLAN 1 untagged und 2 und 5 tagged.Alles korrekt also und richtig gemacht!

Müsstest du auch sehen mit dem Wireshark wenn du den mal testweise an Port 8 anklemmst. Dort solltest du Pakete sehen die Tags 2 und 5 haben und die VLAN 1 Pakete untagged.

Fazit:

Der Fehler muss dann zwangsweise auf dem anderen Ende sprich dem Netgear liegen!!

Hier liegt was im Argen mit dem VLAN 2. Das wird hier nicht richtig getagged.

Auch das müsste man wieder mit dem Wireshark sehen wenn der am NG Uplink Port klemmt. Entweder sind dort VLAN 2 Pakete UNtagged zu sehen oder gar nicht.

Also immer strategisch vorgehen!!

Vermutlich kommt das durch den gruseligen Kuddelmuddel mit Excluded und Forbidden?!

Ist der Switch falsch konfiguriert, so wie zunächst abgebildet, dann habe ich die Geräte im richtigen Subnetz

Wieso "falsch" so (und nur so) ist er de facto richtig konfiguriert!!auch wenn das V-Lan 1 mit untagged auf diesen Ports liegt.

Das ist ein nicht definierter Zustand! und nicht Standard konform. Es ist vollkommen unverständlich das Zyxel das im Setup überhaupt zulässt?! Alle anderen Switches auf der Welt fürden sofort mit einer Error Meldung kommen und so eine Konfig unterbinden, zu Recht!Sagt einem ja schon der gesunde VLAN Verstand das 2 physisch getrennte VLANs ja nie gleichzeitig auf einem Port liegen können!

Die Geräte haben eine feste IP (ist nicht anders möglich).

Ist völlig irrelevant für so ein Setup und spielt keinerlei Rolle! VLANs ist bekanntlich ein reines Layer 2 Verfahren kennt also nur Mac Adressen und niemals IP Adressen!Eins sollte aber sonnenklar sein bei Endgeräten mit festen IPs:

Die IP Adresse solcher Geräte muss natürlich logischerweise mit der generellen IP Adressierung im VLAN 2 übereinstimmen.

Wenn du z.B. Geräte hast die feste IPs aus dem VLAN 1 Netz haben dürfen die natürlich niemals ins VLAN 2 oder andere VLANs außer 1!

Wie sollte das auch gehen wenn du mit 2 verschiedenen IP Netzen auf einem (VLAN)Draht arbeitest? Das wäre ein eklatanter Verstoß gegen den TCP/IP Standard! In jedem VLAN arbeitet prinzipbedingt auch immer nur ein dediziertes IP Netz!

Nur das du das auf dem Radar hast und hier ggf. keinen fatalen Denkfehler begehst?!

oder "no Tag" setze

Für alle Access Ports wäre das zwingend. Nur die Uplink Ports müssen "ALL" haben. Logisch denn due übertragen untagged das PVID VLAN 1 und tagged die restlichen, also alle beiden Frametypen.So erreiche ich die Geräte aber nicht - auch wenn es so richtig wäre!

Wie gesagt dann liegt der Fehler auf dem Uplink oder schlimmer... Du bringst die Endgeräte mit festen IPs in VLANs mit anderen IP Netzen! So erreiche ich die Geräte aber nicht - auch wenn es so richtig wäre!

Wireshark an die Uplinks klemmen und die Frames dort ansehen!Vielleicht bin ich gezwungen hier einen Fehler einzubauen um einen anderen Fehler (den ich nicht kenne und unbewusst gemacht habe) auszugleichen?

Das ist ganz sicher der Fall?!Was die ganze Sache aber keineswegs besser macht. Wenn du kaputte Bremsbeläge am Auto hast macht es keinen Sinn die mit Backeband zu flicken... Weisst du auch selber.

Die beiden LOGOs können nicht als DHCP-Client, die müssen eine fixe IP zugewiesen bekommen. Kann es da irgendwo einen Fehler geben?

Ja, wenn du mit ihren IPs ein faches VLAN zuweist.Du kannst das ja ganz einfach und kinderleicht testen:

- WAS passiert wenn du einen DHCP Client ins VLAN 2 oder 5 steckst. Bekommen die eine zum VLAN 2 und 5 korrespondierende IP Adresse dort??

- Wenn ja hast du alles richtig gemacht und es bestätigt dann das deine VLANs 2 und 5 sauber und korrekt auf alle Switches an deren Accessports durchgereicht werden! Das sollte man für alle VLANs so testen um das VLAN Setup zu verifizieren.

- Wenn nein stimmt was mit deinen Uplinks und Tagging nicht oder...

dann sollte man die pfsense auch so konfigurieren, dass da wirklich ein V-Lan mit der ID 5 raus kommt

Oha...! Bedeutet dann das jetzt alles rennt?! 😉Wenn ja Glückwunsch. 👍👏

Gegen solche Fauxpas' hilft natürlich auch das beste Forum nix.

Bitte dann auch nicht vergessen deinen Thread hier als erledigt zu markieren!