PfSense - OpenVPN - nicht alle Webseiten im LAN erreichbar

Hallo,

Ich habe für meinen Privatbereich eine Firewall auf Basis von pfSense auf einer Terra Hardware installiert. Ich möchte damit Windows und IoT -Geräte besser überwachen können.

Zusätzlich möchte ich mich über VPN in mein Heimnetzwerk einloggen.

Es funktioniert auch alles soweit ganz gut. Ich kann über VPN auf freigegebene Order meine Servers zugreifen, oder mich in meine Private- Lokale Cloud einloggen usw.

Bis auf eine Kleinigkeit. Bestimmte Seiten sind meinen Heimnetzwerk über VPN nicht zu erreichen (403 -forbidden ) oder Seiten sind prinzipiell nicht erreichbar. Oder es öffnet sich ein Anmeldebildschirm als würde ich aus einem Öffentlichen Raum darauf Zugreifen. Als wäre meine VPN-Verbindung es ein nicht Vertrauenswürdigen Netzwerk.

z.B. Konfigurationsseite der Fritz-Box oder die Plex-Server Seite. Dort kommt die Meldung Plex ist nicht erreichbar.

Mit einer OpenVPN- Verbindung auf Basis eines Rasperry-Pi (ohne pfSense und mit Fritz-Box Router) funktionieren die lokalen LAN-Inhalte problemlos über den VPN-Zugang.

Was für eine Einstellung muss ich in pfSense vornehmen das sich die VPN-Teilnehmer genau so verhalten, als wären diese Teilnehmer im Lokalen Netz.

Oder mus ich noch eine NAT-Einstellung vornehmen

Danke für euer Hilfe.

Ich habe für meinen Privatbereich eine Firewall auf Basis von pfSense auf einer Terra Hardware installiert. Ich möchte damit Windows und IoT -Geräte besser überwachen können.

Zusätzlich möchte ich mich über VPN in mein Heimnetzwerk einloggen.

Es funktioniert auch alles soweit ganz gut. Ich kann über VPN auf freigegebene Order meine Servers zugreifen, oder mich in meine Private- Lokale Cloud einloggen usw.

Bis auf eine Kleinigkeit. Bestimmte Seiten sind meinen Heimnetzwerk über VPN nicht zu erreichen (403 -forbidden ) oder Seiten sind prinzipiell nicht erreichbar. Oder es öffnet sich ein Anmeldebildschirm als würde ich aus einem Öffentlichen Raum darauf Zugreifen. Als wäre meine VPN-Verbindung es ein nicht Vertrauenswürdigen Netzwerk.

z.B. Konfigurationsseite der Fritz-Box oder die Plex-Server Seite. Dort kommt die Meldung Plex ist nicht erreichbar.

Mit einer OpenVPN- Verbindung auf Basis eines Rasperry-Pi (ohne pfSense und mit Fritz-Box Router) funktionieren die lokalen LAN-Inhalte problemlos über den VPN-Zugang.

Was für eine Einstellung muss ich in pfSense vornehmen das sich die VPN-Teilnehmer genau so verhalten, als wären diese Teilnehmer im Lokalen Netz.

Oder mus ich noch eine NAT-Einstellung vornehmen

Danke für euer Hilfe.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 419329

Url: https://administrator.de/forum/pfsense-openvpn-nicht-alle-webseiten-im-lan-erreichbar-419329.html

Ausgedruckt am: 23.07.2025 um 07:07 Uhr

7 Kommentare

Neuester Kommentar

Was für eine Einstellung muss ich in pfSense vornehmen das sich die VPN-Teilnehmer genau so verhalten, als wären diese Teilnehmer im Lokalen Netz.

Guckst du hier für IPsec:IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

oder für OpenVPN hier:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Einfach mal die Suchfunktion benutzen hier...!

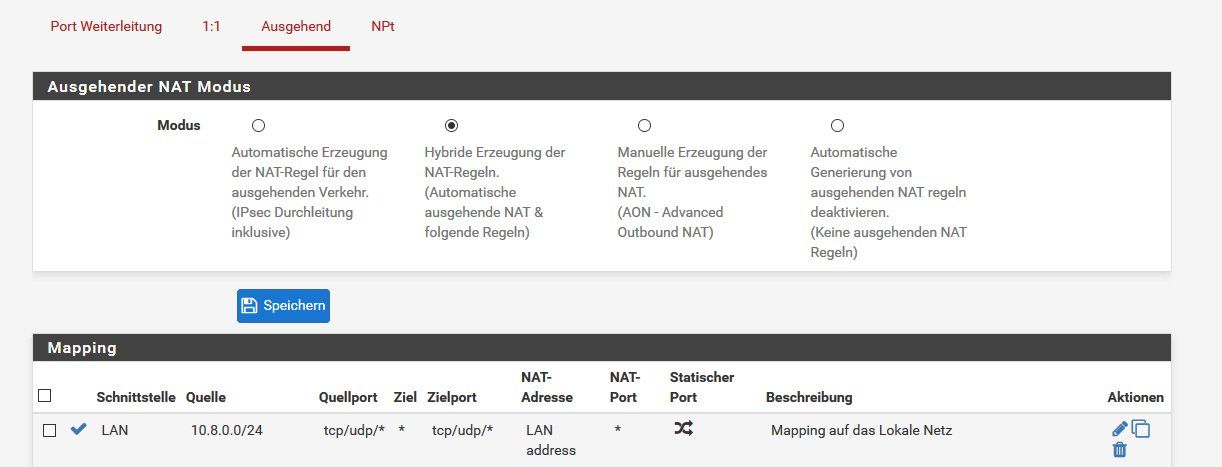

Es fehlte noch eine Ausgehende NAT--Regel

Völlig unverständlich und kann eigentlich niemals stimmen, denn die pfSense macht ein NAT ja per Default am WAN Port.Es sei denn natürlich du hast die Default Konfig diesbezüglich manipuliert. Nur dann müsste man es natürlich nachtragen. Eigentlich ist das Verändern der Default Konfig aber Unsinn in einen simplen Standard Setup.

Fragt sich also was du da verschlimmbessert hast...?!

Aber egal wenns nun alles rennt wie es soll ist es ja gut.

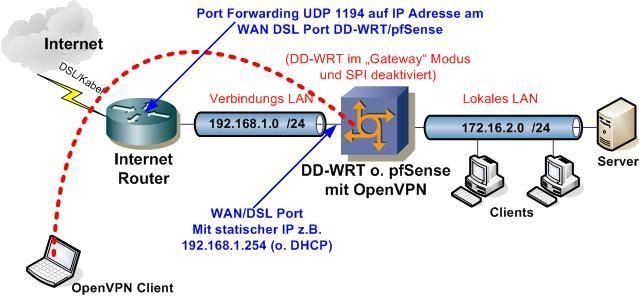

Generell sieht man daran die Problematik von Router bzw. NAT Kaskaden. Technisch sinnvoller ist es immer die pfSense mit einem Nur Modem am Anschluss zu betreiben und die FB dann als VoIP Anlage im internen lokalen LAN zu betreiben.

Na ja es gibt viele Wege nach Rom !

Case closed !

wegen den doppelten NAT

Autsch !!Der Dativ ist dem Genitiv sein Tod !!

Auch glaube ich nicht das mein Problem etwas mit der NAT-Kaskade mit der Fritz-Box zu tun hat.

Hat es auch nicht !meines Servers ob die Anfrage aus dem gleichen Subnet in ./24 Notation liegt.

Ist vermutlich Blödsinn, denn kein Webserver macht eine solche Plausibilitätsprüfing nach der Maske !Welche Funktion sollte das sein und wozu sollte das gut sein. "Normale" Webserver machen sowas nicht !

Zumal wir weltweit seit langem CIDR Netzadressen haben: de.wikipedia.org/wiki/Classless_Inter-Domain_Routing

Das ist also vermutlich technischer Unsinn und kann man mit einem Wireshark Trace vermutlich auch belegen.

ich die IP-Range der OpenVPN-Servers auf den Bereich 192.168.116.0/24 legte

Das klingt plausibler und zeigt das du (vermutlich) einen grundlegenden Designfehler im VPN IP Adress Schema bei dir gemacht hast ! Guckst du dazu hier:VPNs einrichten mit PPTP

mit diesem ausgehenden NAT habe ich eigentlich nichts anderes gemacht...

Und das klingt noch viel gruseliger wenn du damit NAT im VPN Tunnel meinst ?!Das ist natürlich der allergrößte Blödsinn in einem VPN Design, denn damit schaffst du dir Routing technisch eine Einbahnstrasse im VPN und kannst nicht mehr transparent routen zw. den Netzen.

NAT im VPN Tunnel hat in einem VPN Design wie deinem NICHTS zu suchen ! Ein Fehler, denn warum sollte man intern überflüssiges NAT machen.

Das solltest du dringenst abschalten denn das ist grundfalsch !

Zumal es im VPN noch Performance frisst und es lahm macht.

Dein Problem ist also klar hier in dieser Fehlkonfiguration zu sehen und nirgendwo anders !