(pfSense) Rechner im LAN nur Zugriff auf WAN erlauben

Ich finde für das folgende Problem keine Lösung und benötige mal einen Tipp bzw. Schubs in die richtige Richtung.

Am LAN-Interface meiner pfSense hängt ein Netgear WNDR3700, den ich als Switch und WLAN-Accesspoint nutze.

An der pfSense ist darüber hinaus ein DMZ-Interface konfiguriert, an dem üblicherweise Rechner A per Ethernet angebunden ist.

Gelegentlich möchte ich Rechner A aber per WLAN anbinden. Auch dann soll Rechner A keinen Zugriff auf das LAN (bzw. die übrigen darin befindlichen Rechner) erhalten, sondern ausschließlich auf das WAN (also das Internet) zugreifen dürfen.

Im LAN habe ich statische DHCP-Mappings definiert. Rechner A erhält die feste LAN-Adresse 192.168.2.xx.

In meiner Naivität bzw. Unkenntnis habe ich nun zwei Firewallregeln eingerichtet:

1. IP des Rechners A darf auf Gateway für DNS-Abfragen zugreifen (damit ich WAN-Adressen auflösen kann)

2. IP des Rechners A darf nicht auf LAN-net zugreifen

Leider kann ich mit Rechner A noch immer auf alle anderen Rechner im LAN zugreifen. Ich muß also einen grundlegenden Denkfehler gemacht haben. Für Tipps, wie ich das gewünschte Ziel erreichen kann, wäre ich sehr dankbar. Am liebsten wäre es mir, wenn ich Rechner A, auch wenn er via WLAN ins LAN eingebunden ist, quasi in die DMZ "umbiegen" kann (als als ob er vieaEthernet direkt an das DMZ-Interface angeschlossen wäre).

Hezlichen dank im voraus für alle "sachdienlichen Hinweise".

Jürgen

Am LAN-Interface meiner pfSense hängt ein Netgear WNDR3700, den ich als Switch und WLAN-Accesspoint nutze.

An der pfSense ist darüber hinaus ein DMZ-Interface konfiguriert, an dem üblicherweise Rechner A per Ethernet angebunden ist.

Gelegentlich möchte ich Rechner A aber per WLAN anbinden. Auch dann soll Rechner A keinen Zugriff auf das LAN (bzw. die übrigen darin befindlichen Rechner) erhalten, sondern ausschließlich auf das WAN (also das Internet) zugreifen dürfen.

Im LAN habe ich statische DHCP-Mappings definiert. Rechner A erhält die feste LAN-Adresse 192.168.2.xx.

In meiner Naivität bzw. Unkenntnis habe ich nun zwei Firewallregeln eingerichtet:

1. IP des Rechners A darf auf Gateway für DNS-Abfragen zugreifen (damit ich WAN-Adressen auflösen kann)

2. IP des Rechners A darf nicht auf LAN-net zugreifen

Leider kann ich mit Rechner A noch immer auf alle anderen Rechner im LAN zugreifen. Ich muß also einen grundlegenden Denkfehler gemacht haben. Für Tipps, wie ich das gewünschte Ziel erreichen kann, wäre ich sehr dankbar. Am liebsten wäre es mir, wenn ich Rechner A, auch wenn er via WLAN ins LAN eingebunden ist, quasi in die DMZ "umbiegen" kann (als als ob er vieaEthernet direkt an das DMZ-Interface angeschlossen wäre).

Hezlichen dank im voraus für alle "sachdienlichen Hinweise".

Jürgen

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 245427

Url: https://administrator.de/forum/pfsense-rechner-im-lan-nur-zugriff-auf-wan-erlauben-245427.html

Ausgedruckt am: 18.07.2025 um 08:07 Uhr

15 Kommentare

Neuester Kommentar

Das mit der WLAN Karte ist ein berechtigter Einwand, zumal man sie mit Multi SSID betreiben kann ! Damit könnte man für den DMZ Port ein separates WLAN kreieren.... Aber OK erstmal haben wir das nicht...

2 Dinge sind unklar bei der obigen Schilderung:

1.) Wenn Rechner A in der DMZ ist und niemals Zugriff aufs LAN haben soll, dann kann und darf er auch niemals Zugriff auf das WLAN im LAN Segment haben !!!

Wir nehmen mal an das du die NetGear Gurke als reinen AP im Bridge Mode betreibst wie es hier in der Alternative 3 beschrieben ist:

Kopplung von 2 Routern am DSL Port

Damit verbietet sich generell der WLAN Zugang, denn damit wäre dieser Rechner ja automatisch im LAN Segment !

Dieser Punkt ist völlig unklar beschrieben oder missverständlich ?!

Oder ist der Rechner generell im DMZ und du hängst ihn nur ab und zu mal ins LAN/WLAN. Da fragt sich denn was dann der Sinn deiner FW sein soll ?! Also irgendwie ist das missverständlich.

Du müsstest sonst logischerweise auch einen AP mit entsprechender separater SSID (WLAN Name) im DMZ Segment haben damit du dich mit Rechner A per WLAN über dieses WLAN verbinden kannst und der Rechner so im DMZ Segment mit seinen Regeln verbleibt ! Natürlich sofern deine Security Policy wasserdicht sein soll das Rechner A generell nicht ins LAN Segment darf !!

2.) Die Firewall Regel Ist ziemlicher Murks und total unsinnig, kann auch deshalb so niemals funktionieren. Das ist aber erstmal vorsichtig nur geraten, da du uns ja leider nicht deine IP Adressierung an den FW Ports kundgetan hast die aber für eine zielführende Hilfe hier essentiell wichtig wäre

Nehmen wir als mal an das du folgende IP Netze eingestellt hast:

LAN Port : 192.168.1.0 /24

DMZ Port: 192.168.2.0 /24

Dann musst du vorab nochmal dringenst verinnerlichen das die Firewall Regeln:

a.) NUR Inbound greifen, also für allen Traffic gelten der ins FW Interface REINfliesst ! Und..

b.) Abhängig von der Reihenfolge der Regeln sind !!

Du kannst also nicht etwas verbieten was du hinterher wieder erlaubst.

Bei den Firewall Regeln gilt immer: "First Match wins !!"

Will heissen: Die erste Regel die in der Reihenfolge greift wird abgearbeitet aber alle Regeln die danach kommen NICHT mehr !!

Das also erstmal vorweg zur Regellogik an den Ports !!

Dein o.a. Regelwerk am LAN Port mit der IP 192.168.1.x macht also folgendes:

1.Regel:

Alles was mit einer Absender Adressen von 192.168.2.x hier reinkommt und eine Zieladresse von 192.168.2.x hat mit dem Port UDP 53 (DNS) ist erlaubt.

2.Regel:

Diese Regel blockt alles am LAN Port was eine Absender IP von 192.168.2.x hat und aufs LAN Segment mit 192.168.1.x geht .

3.Regel:

Das letzte Drama im FW Regelwerk am LAN Port....

Hier wird alles am LAN Port mit der Absender IP 192.168.1.x (LAN Segment ?) ins Internet erlaubt.

Wenn, dann also mitt die Regel am DMZ Port einrichten. Wo du zuerst alles blockierst was vom DMZ Net als Absender, Port Any als Zieladresse das LAN Net mit Port any hat !

Damit wird dann generell alles was vom DMZ Netz ins LAN Segment will geblockt.

Dann erlaubst du wieder mit any any den ganzen Rest dort...

Fertisch

So wird ein Schuh draus...jedenfalls was die Regeln anbetrifft.

Das WLAN Problem hast du damit nich nicht gelöst, das geht nur mit einem WLAN Zugang zum DMZ Port entweder mit einem WLAN Modul/Karte in der pfSense selber oder mit einem externen AP.... Ist deine Wahl.

Wie das geht kannst du in diesem Forumstutorial:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

bzw. hier

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Im Kapitel "Erweiterung mit WLAN" genau nachlesen !

2 Dinge sind unklar bei der obigen Schilderung:

1.) Wenn Rechner A in der DMZ ist und niemals Zugriff aufs LAN haben soll, dann kann und darf er auch niemals Zugriff auf das WLAN im LAN Segment haben !!!

Wir nehmen mal an das du die NetGear Gurke als reinen AP im Bridge Mode betreibst wie es hier in der Alternative 3 beschrieben ist:

Kopplung von 2 Routern am DSL Port

Damit verbietet sich generell der WLAN Zugang, denn damit wäre dieser Rechner ja automatisch im LAN Segment !

Dieser Punkt ist völlig unklar beschrieben oder missverständlich ?!

Oder ist der Rechner generell im DMZ und du hängst ihn nur ab und zu mal ins LAN/WLAN. Da fragt sich denn was dann der Sinn deiner FW sein soll ?! Also irgendwie ist das missverständlich.

Du müsstest sonst logischerweise auch einen AP mit entsprechender separater SSID (WLAN Name) im DMZ Segment haben damit du dich mit Rechner A per WLAN über dieses WLAN verbinden kannst und der Rechner so im DMZ Segment mit seinen Regeln verbleibt ! Natürlich sofern deine Security Policy wasserdicht sein soll das Rechner A generell nicht ins LAN Segment darf !!

2.) Die Firewall Regel Ist ziemlicher Murks und total unsinnig, kann auch deshalb so niemals funktionieren. Das ist aber erstmal vorsichtig nur geraten, da du uns ja leider nicht deine IP Adressierung an den FW Ports kundgetan hast die aber für eine zielführende Hilfe hier essentiell wichtig wäre

Nehmen wir als mal an das du folgende IP Netze eingestellt hast:

LAN Port : 192.168.1.0 /24

DMZ Port: 192.168.2.0 /24

Dann musst du vorab nochmal dringenst verinnerlichen das die Firewall Regeln:

a.) NUR Inbound greifen, also für allen Traffic gelten der ins FW Interface REINfliesst ! Und..

b.) Abhängig von der Reihenfolge der Regeln sind !!

Du kannst also nicht etwas verbieten was du hinterher wieder erlaubst.

Bei den Firewall Regeln gilt immer: "First Match wins !!"

Will heissen: Die erste Regel die in der Reihenfolge greift wird abgearbeitet aber alle Regeln die danach kommen NICHT mehr !!

Das also erstmal vorweg zur Regellogik an den Ports !!

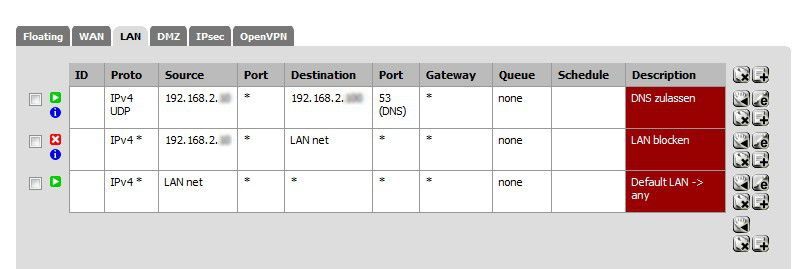

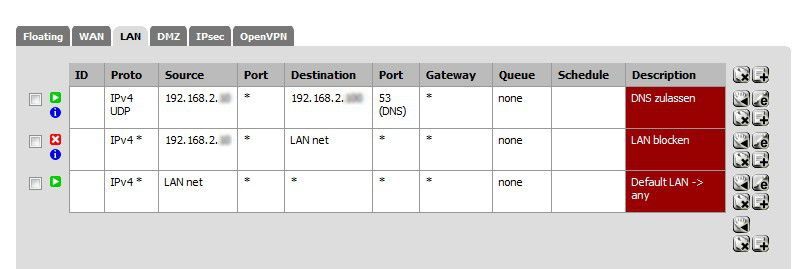

Dein o.a. Regelwerk am LAN Port mit der IP 192.168.1.x macht also folgendes:

1.Regel:

Alles was mit einer Absender Adressen von 192.168.2.x hier reinkommt und eine Zieladresse von 192.168.2.x hat mit dem Port UDP 53 (DNS) ist erlaubt.

- Woher sollen am LAN Port eingehende Pakete mit einer 192.168.2.x Absender IP Adresse kommen ?? Hier gibt es nur Endgeräte mit einer 192.168.1.x Adresse. Schon das ist also Unsinn !

- Pakete mit einer Zieladresse im gleichen Segment erreichen die FW gar nicht da sie lokal im Netzwerk verbleiben. Also auch hier eine Zieladresse zu definieren die im gleichen IP Segment liegt ist Unsinn, da sie niemals am FW Port auftaucht weil die FW logischerweis enur routet !!

- DNS benutzt die Ports TCP und UDP 53 !! Auch hier fehlt was.

2.Regel:

Diese Regel blockt alles am LAN Port was eine Absender IP von 192.168.2.x hat und aufs LAN Segment mit 192.168.1.x geht .

- Wieder gilt hier: Woher sollen am LAN Port eingehende Pakete mit einer 192.168.2.x Absender IP Adresse kommen ?? Hier gibt es nur Endgeräte mit einer 192.168.1.x Adresse. Schon das ist also wieder Unsinn !

3.Regel:

Das letzte Drama im FW Regelwerk am LAN Port....

Hier wird alles am LAN Port mit der Absender IP 192.168.1.x (LAN Segment ?) ins Internet erlaubt.

- OK, wenigstans das ist ausnahmsweise mal richtig....ächz

Wenn, dann also mitt die Regel am DMZ Port einrichten. Wo du zuerst alles blockierst was vom DMZ Net als Absender, Port Any als Zieladresse das LAN Net mit Port any hat !

Damit wird dann generell alles was vom DMZ Netz ins LAN Segment will geblockt.

Dann erlaubst du wieder mit any any den ganzen Rest dort...

Fertisch

So wird ein Schuh draus...jedenfalls was die Regeln anbetrifft.

Das WLAN Problem hast du damit nich nicht gelöst, das geht nur mit einem WLAN Zugang zum DMZ Port entweder mit einem WLAN Modul/Karte in der pfSense selber oder mit einem externen AP.... Ist deine Wahl.

Wie das geht kannst du in diesem Forumstutorial:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

bzw. hier

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Im Kapitel "Erweiterung mit WLAN" genau nachlesen !

Es liegt vielleicht an meinem (fortgeschrittenen) Alter,

..das kann ich so nicht bestätigen, es sei denn Du bist schon weit jenseits von 60......Sympathie für Nachhaltigkeit...

das Wort wird mittlerweile derart mißbraucht......man sollte es dringend zum Unwort des Jahres erklären.

Du solltest Dich aber wirklich mal mit den von @aqui verlinkten Tutorials beschäftigen, das könnte in Deinem Fall einiges klären.

Gruß orcape

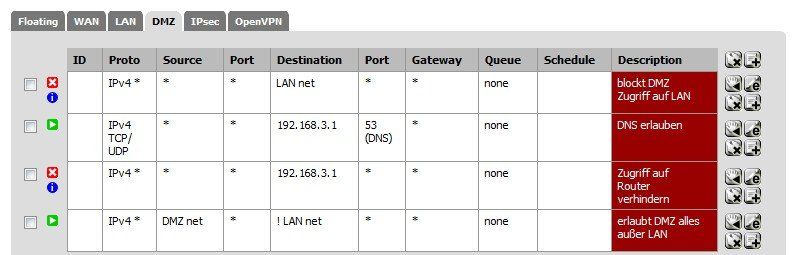

Die DMZ hat das Subnetz 192.168.3.1/24. Mein LAN hat das Subnetz 192.168.2.1/24.

OK, dann stimmen die o.a. Angaben erst recht nicht. Wo kommen denn die .2.0er IPs her.Grundlegend gelten dann aber auch die Grundlagen die oben geschildert sind zu den Firewall Regeln !!

In der DMZ muss eine Regel sein:

Deny Source:DMZ-Net any zu Destination: LAN-Net any

Permit Source:DMZ-Net any zu Destination: Any

Damit verbietest du generell Zugriffe vom DMZ Netz auf das LAN Netz

Was du mit dem Rechner A vorhast ist so in deiner Konstellation nicht möglich !

Ist ja auch ganz logisch, denn der AP arbeitet als WLAN Bridge ins LAN Netz. Wenn du dich also mit deinem WLAN Accesspoint verbindest bist du erstmal vollständiges Mitglied bzw. gleichwertiges Endgerät wie alle im LAN. Dein LAN und WLAN sind ja über eine Bridge also rein auf MAC Adress Basis verbunden.

Die Firewall ist darin gar nicht involviert !!

Sie "sieht" ja nur Pakete die über sie rübergehen und kann diese entsprechend behandeln. Bei deiner Konstellation mit dem Rechner A kommt es ja gar nicht dazu, denn lokale Geräte im LAN Netz unterhalten sich logischerweise direkt, denn sie brauchen die Firewall nicht und abgesehen davon taucht deren direkt Traffic an der Firewall gar nicht auf.

Dadurch leuchtet es ein das du keinerlei Chance hast den Traffic des Rechners A zu beeinflussen mit der FW und auch mit keinem anderen Gerät. Es sei denn der Traffic von Rechner A geht über die Firewall natürlich. Du willst ja aber lokalen Zugriff stoppen was auch sinnvoll ist nur geht das nicht über die FW aus den o.a. Gründen.

Eine Filterung rein mit dem zum AP gemachten Router ist so auch nicht möglich, da er eben ja nur als Bridge arbeitet

Eine Lösung ist technisch also so nicht möglich.

Das Allereinfachste ist du besorgst dir für simple 20-30 Euro einen neuen, Multi SSID fähigen Accesspoint z.B. Edimax usw. statt der alten NetGear Möhre. (Die kannst du dann zusätzlich nutzen um dein LAN Netz zu erweitern in puncto WLAN Reichweite.)

Dann installierst du dir dein DMZ noch zusätzlich als VLAN (Tagged) Interface an der FW und strahlst über den neuen AP beide IP Segmente mit einer separaten SSID (WLAN Name) aus.

Damit hast du eine sehr elegante Lösung da du beide FW Segmente mit einem und demselben WLAN Accesspoint bedienst und preiswert ist das auch noch !

Wie du das genau einrichtest erklärt dir das Praxisbeispiel in diesem Forums Tutorial Schritt für Schritt:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Fakt ist, ich neige dazu, Anschaffungen und Geräte erst dann auszutauschen/wegzuwerfen, wenn sie *wirklich* nicht mehr zu gebrauchen oder irreparabel defekt sind.

Mag sein, ist ja auch eine Frage Deines Budgets und darüber müssen wir ja hier nicht diskutieren.Wenn Du uns mal verraten würdest, auf welcher Hardware Deine pfSense läuft, könnte man da vielleicht eine Empfehlung geben.

Eine WLAN-Karte, die nur für den Rechner zuständig ist und den Rest so belassen, würde Dir sicher entgegenkommen.

Die entsprechenden Firewall-Rules auf der pfSense gesetzt und schon ist Dein Problem "Geschichte".

Der Rechner hat Internetanschluss per WLAN und ist vom LAN komplett getrennt. Logischerweise solltest Du das dann so konfigurieren, das sich die beiden WLAN's nicht ins "Gehege" kommen.

Gruß orcape

Noch eine Alternative meinerseits, obwohl das Thema ja bereits eigentlich erschöpfend diskutiert und gelöst ist:

Wenn du einen alten WLAN USB-Stick rumfliegen hast und noch einen freien USB Port auf deiner Firewall, kannst Du probieren, ob der kompatibel ist. Siehe: freebsd.org/relnotes/CURRENT/hardware/support.html

Damit hast du dann wieder ein eigenständiges Interface und kannst das konfigurieren, wie du es brauchst.

Käme der Idee der Nachhaltigkeit entgegen, bei mir kommt auch nix weg, was seinen Dienst noch anständig verrichten kann.

Gruss

Buc

Wenn du einen alten WLAN USB-Stick rumfliegen hast und noch einen freien USB Port auf deiner Firewall, kannst Du probieren, ob der kompatibel ist. Siehe: freebsd.org/relnotes/CURRENT/hardware/support.html

Damit hast du dann wieder ein eigenständiges Interface und kannst das konfigurieren, wie du es brauchst.

Käme der Idee der Nachhaltigkeit entgegen, bei mir kommt auch nix weg, was seinen Dienst noch anständig verrichten kann.

Gruss

Buc

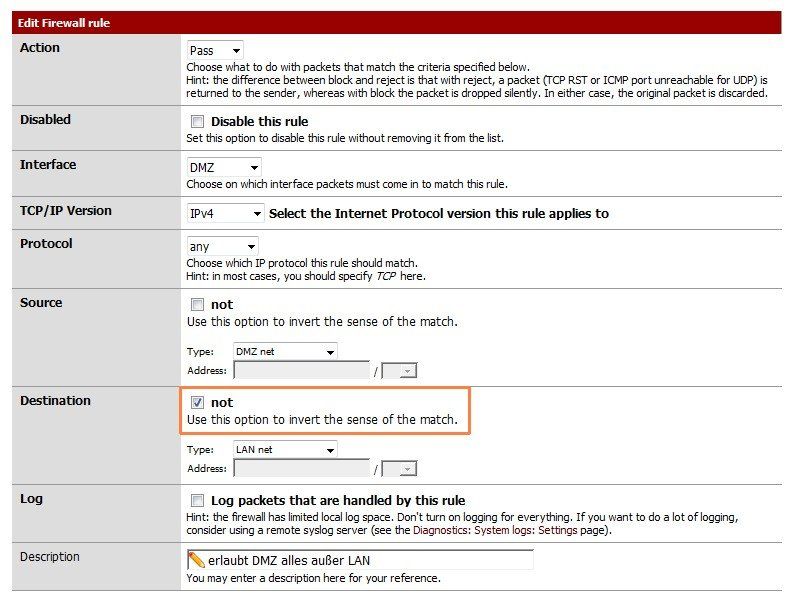

Nein deine DMZ Rule ist schon wieder falsch. Müsste dir aber auch schon selber aufgefallen sein !

Die letzte Regel ist natürlich Blödsinn !! Deshalb auch das Ausrufezeichen "!"

Du willst ja zum Schluss dem DMZ Segment erlauben ins Internet zu kommen....der tiefere Sinn einer DMZ.

Stattdessen erlaubst du aber nur den Zugang mal wieder zum "LAN Netzwerk" den du oben in der ersten Regel schon verboten hast..

Das ist natürlich Blödsinn, denn diese Regel greift ja niemals !

Wird oben schon ein Zugriff auf das LAN Netz versucht greift die erste Regel und alle anderen werden gar nicht mehr ausgeführt !!

Erinner dich an die grundlegende Regel oben:: First match wins !

Als Destination muss hier also ein ANY hin !!

Normal solltest du so mit diesem regelwerk am DMZ Port nicht ins Internet kommen ?!

Warum nicht einen Multi SSID AP für popelige 10 Euro mehr der dir beide Segmente in einem Gerät bedient ?? Siehe VLAN Tutorial oben ?!

Aber OK, deine rudimentären Kenntnisse hindern dich an einer technisch sinnvollen Lösung trotz Anfängertutorial wo man nur abtippen müsste... Schade, aber haben wir verstanden hier.

Deine "Quick and Dirty" Lösung klappt aber auch !

Denke an den 4er Kanalabstand bei der Konfiguration der WLANs !!!

Die letzte Regel ist natürlich Blödsinn !! Deshalb auch das Ausrufezeichen "!"

Du willst ja zum Schluss dem DMZ Segment erlauben ins Internet zu kommen....der tiefere Sinn einer DMZ.

Stattdessen erlaubst du aber nur den Zugang mal wieder zum "LAN Netzwerk" den du oben in der ersten Regel schon verboten hast..

Das ist natürlich Blödsinn, denn diese Regel greift ja niemals !

Wird oben schon ein Zugriff auf das LAN Netz versucht greift die erste Regel und alle anderen werden gar nicht mehr ausgeführt !!

Erinner dich an die grundlegende Regel oben:: First match wins !

Als Destination muss hier also ein ANY hin !!

Normal solltest du so mit diesem regelwerk am DMZ Port nicht ins Internet kommen ?!

Ich werde mir wohl einen TP-Link TL-WR841N besorgen (gibt's für weniger als 20 EUR).

Klappt zwar.... Wäre aber eigentlich blöd, denn so hast du wieder Gefrickel mit 2 APs.Warum nicht einen Multi SSID AP für popelige 10 Euro mehr der dir beide Segmente in einem Gerät bedient ?? Siehe VLAN Tutorial oben ?!

Aber OK, deine rudimentären Kenntnisse hindern dich an einer technisch sinnvollen Lösung trotz Anfängertutorial wo man nur abtippen müsste... Schade, aber haben wir verstanden hier.

Deine "Quick and Dirty" Lösung klappt aber auch !

Denke an den 4er Kanalabstand bei der Konfiguration der WLANs !!!

Die Lösung mit einem externen AP (TL-WR841N) ist sicherlich deutlich uneleganter, aber preiswerter.

Na ja wenn man schon bei popeligen 5 bis 10 Euro Unterschied einknickt, dann stimmt das....ansatzweise.Die letzte Regel sagt "Erlaube alles außer Lan net".

Ja das ist schon richtig aber die Regel hast du ja dadrüber schon eingestellt das du das LAN Net dort blockst. In so fern ist sie nicht falsch aber syntaktisch etwas unlogisch da doppelt...OK, mit deinem separaten AP. Wenn du damit besser arbeiten kannst mach das so.... Es funktioniert natürlich auch, keine Frage !