AP mit zwei VLANs - Verständnisfrage und notwendige Switch-Konfiguration (NetGear GS10xE)

Ich möchte mein Mini-"Netzwerk" daheim um einen VLAN-fähigen Accesspoint erweitern um damit parallel zwei WLANs ("Heimnetz" meiner pfSense sowie den "Gastzugang" der Fritzbox) zu betreiben. Da ich in Sachen Netzwerk "blutiger Laie" bin, möchte ich im Vorfeld sicherstellen, dass ich keinen Denkfehler mache und mein Vorhaben tatsächlich so überhaupt umsetzbar ist.

Meine Fritzbox nutze ich als Modem und Anschluss für meine Telefone. Hinter der Fritzbox sitzt als sog. "exposed Host" meine pfSense, an der wiederum meine Netzwerkgeräte (PC und kleines NAS) angeschlossen sind. Ich möchte gerne meinen Besuchern daheim einen Zugang ins Internet ermöglichen, ohne dass Sie Zugriff auf mein LAN haben. Über den in der Fritzbox integrierten Gastzugang ist das sehr einfach möglich, ohne dass ich an meiner pfSense Konfiguration etwas ändern muss. Aufgrund der baulichen Gegebenheiten sowie derv Position der Fritzbox ist das integrierte Gastnetz-WLAN der Fritzbox aber nicht geeignet, um überall bei mir den WLAN-Zugang ins Gastnetz sicherzustellen.

Ich überlege daher, mir einen Ubiquity AP-Lite anzuschaffen und darüber parallel das WLAN meines "Heimnetzes" (pfSense) als auch das Gastnetz (der Fritzbox) verfügbar zu machen. Da der AP-Lite Multi-SSIDs und VLAN "kann", möchte ich ihn über einen Netgear GS108E-300PES mit meinem Netzwerk verbinden.

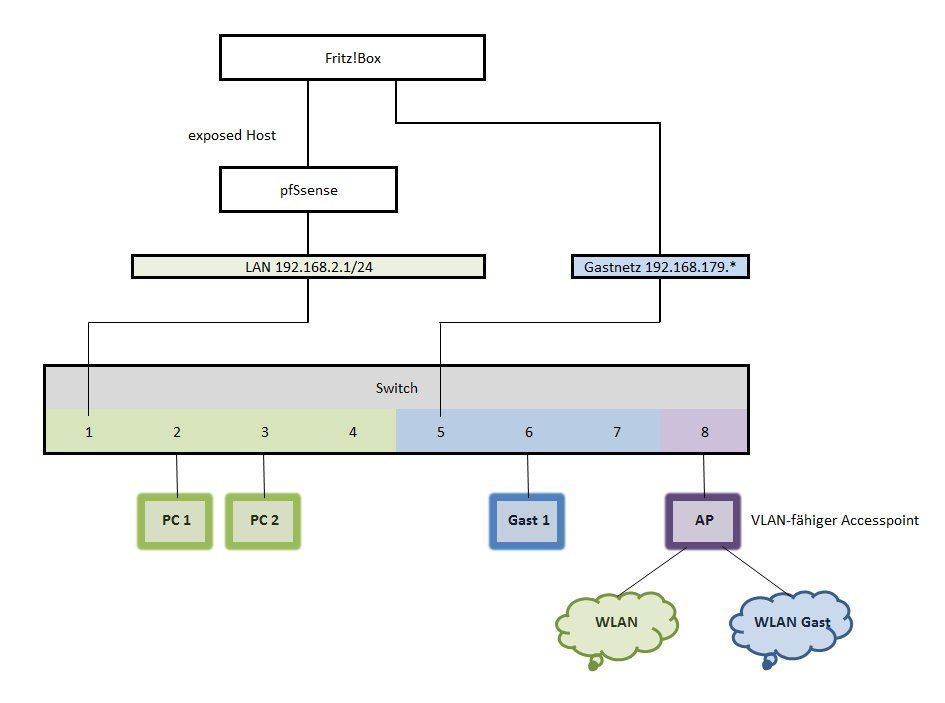

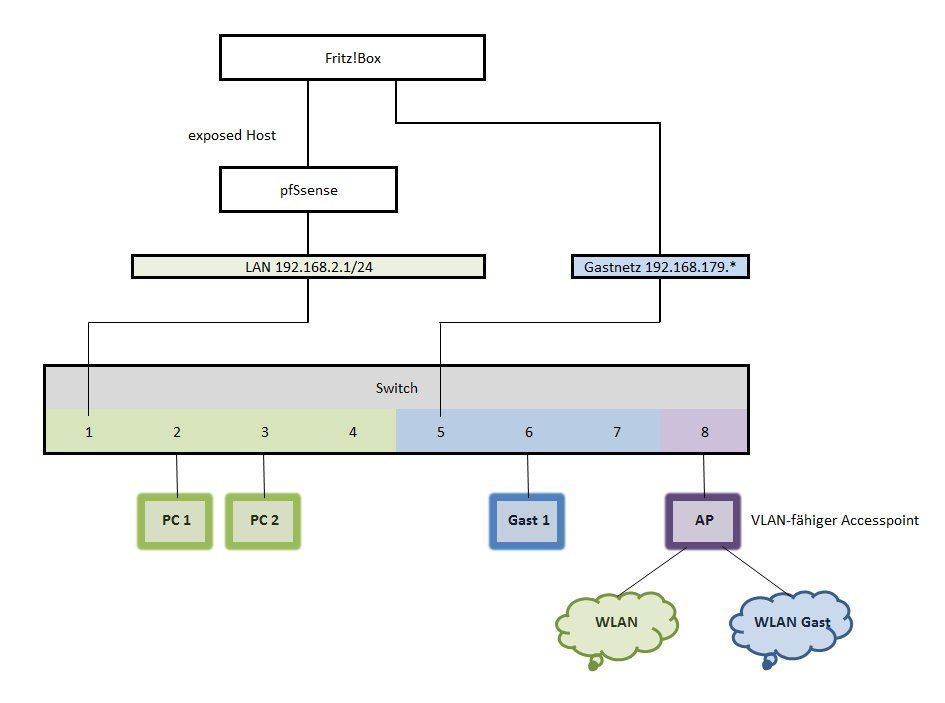

Die Netzwerkfonfiguration, wie ich sie mir vorstelle, ist der folgenden Skizze zu entnehmen.

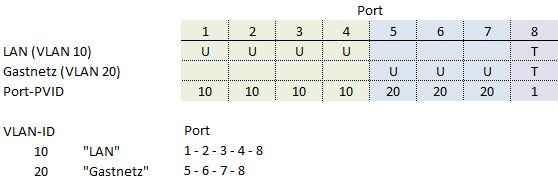

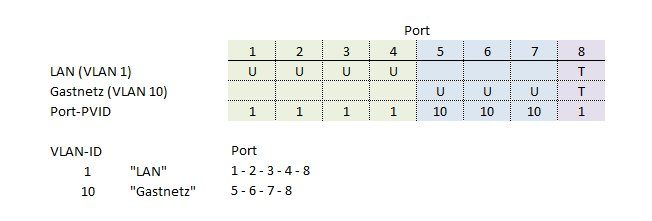

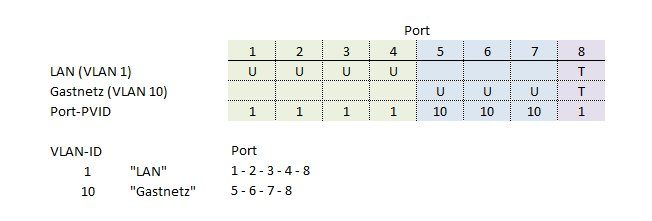

In Bezug auf VLANs und die entsprechende Konfiguration am Router bin ich mir allerdings sehr unsicher. Ich habe die Switch-Konfiguration, von der ich annehme, dass sie eventuell "funktioniert" auf der zweiten Skizze dargestellt.

Es wäre nett, wenn ich dazu eine Rückmeldung bekäme, ob das so korrekt ist bzw. wo ich Denkfehler gemacht habe.

Herzlichen Dank im voraus.

Jürgen

Meine Fritzbox nutze ich als Modem und Anschluss für meine Telefone. Hinter der Fritzbox sitzt als sog. "exposed Host" meine pfSense, an der wiederum meine Netzwerkgeräte (PC und kleines NAS) angeschlossen sind. Ich möchte gerne meinen Besuchern daheim einen Zugang ins Internet ermöglichen, ohne dass Sie Zugriff auf mein LAN haben. Über den in der Fritzbox integrierten Gastzugang ist das sehr einfach möglich, ohne dass ich an meiner pfSense Konfiguration etwas ändern muss. Aufgrund der baulichen Gegebenheiten sowie derv Position der Fritzbox ist das integrierte Gastnetz-WLAN der Fritzbox aber nicht geeignet, um überall bei mir den WLAN-Zugang ins Gastnetz sicherzustellen.

Ich überlege daher, mir einen Ubiquity AP-Lite anzuschaffen und darüber parallel das WLAN meines "Heimnetzes" (pfSense) als auch das Gastnetz (der Fritzbox) verfügbar zu machen. Da der AP-Lite Multi-SSIDs und VLAN "kann", möchte ich ihn über einen Netgear GS108E-300PES mit meinem Netzwerk verbinden.

Die Netzwerkfonfiguration, wie ich sie mir vorstelle, ist der folgenden Skizze zu entnehmen.

In Bezug auf VLANs und die entsprechende Konfiguration am Router bin ich mir allerdings sehr unsicher. Ich habe die Switch-Konfiguration, von der ich annehme, dass sie eventuell "funktioniert" auf der zweiten Skizze dargestellt.

Es wäre nett, wenn ich dazu eine Rückmeldung bekäme, ob das so korrekt ist bzw. wo ich Denkfehler gemacht habe.

Herzlichen Dank im voraus.

Jürgen

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 319189

Url: https://administrator.de/forum/ap-mit-zwei-vlans-verstaendnisfrage-und-notwendige-switch-konfiguration-netgear-gs10xe-319189.html

Ausgedruckt am: 26.07.2025 um 02:07 Uhr

6 Kommentare

Neuester Kommentar

Hallo,

mal davon abgesehen, dass Netgear-Switche sehr eigen sind bei der Konfiguration der VLANs, sollte man die VLAN-ID 1 für "produktive" VLANs meiden.

Die VLAN-ID 1 ist die Standard-ID aller Ports eines VLAN-fähigen Switches, wenn noch keine VLANs konfiguriert sind (also Werkszustand). Weiterhin ist in der Regel das VLAN1 als Management-VLAN definiert.

Wähle also besser VLAN-ID 10 und 20 für Deine beiden VLANs.

Jürgen

mal davon abgesehen, dass Netgear-Switche sehr eigen sind bei der Konfiguration der VLANs, sollte man die VLAN-ID 1 für "produktive" VLANs meiden.

Die VLAN-ID 1 ist die Standard-ID aller Ports eines VLAN-fähigen Switches, wenn noch keine VLANs konfiguriert sind (also Werkszustand). Weiterhin ist in der Regel das VLAN1 als Management-VLAN definiert.

Wähle also besser VLAN-ID 10 und 20 für Deine beiden VLANs.

Jürgen

Meine Fritzbox nutze ich als Modem

Wirklich nur als reines nur Modem ?? Was du da beschreibst hört sich eher an als ob du es weiterhin als Router betreibst in einer Router Kaskade ?!Wenn es als reines Modem arbeitet, dann ist dein PPPoE (Provider User/Passwort) terminiert auf der pfSense und NICHT** auf der FritzBox !

Ist das der Fall bei dir ?

Nur dann wäre es in der Tat eine reine Modem Konfig, andernfalls wenn du PPPoE weiterhin auf der FB terminierst (hier Provider User/Pass) dann arbeitet die FB weiterhin als normaler Router und du betreibst FW und Router in einer Kaskade mit doppeltem NAT.

"Exposed Host" bedeutet nämlich lediglich das alle freien, nicht von der FB selber genutzen TCP/UDP Ports, global per schlichtem Port Forwarding an die pfSense (WAN Port) geforwardet werden.

Das ist also etwas unklar beschrieben hier. Die Bezeichnung Modem und Router werden hier leider sehr oft laienhaft verwechselt.

Siehe auch hier:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Das erstmal zu dem Thema....

Ich möchte gerne meinen Besuchern daheim einen Zugang ins Internet ermöglichen, ohne dass Sie Zugriff auf mein LAN haben.

Dafür hast du ja die richtige HW beisammen !Über den in der Fritzbox integrierten Gastzugang ist das sehr einfach möglich, ohne dass ich an meiner pfSense Konfiguration etwas ändern muss.

Richtig. Allerdings ist das kein rechtssicherer Gastzugang und nicht wirklich als solcher zu bezeichnen da er nicht wasserdicht ist und er leicht überwunden werden kann. Besser also gleich ganz vergessen...Da der AP-Lite Multi-SSIDs und VLAN "kann", möchte ich ihn über einen Netgear GS108E-300PES mit meinem Netzwerk verbinden.

Absolut der richtige Weg ! Jeder beliebige, MSSID fähige AP ist dafür geeigent. Ubiquity allemal.Die Netzwerkfonfiguration, wie ich sie mir vorstelle, ist der folgenden Skizze zu entnehmen.

Diese birgt einen gravierenden Fehler, denn du nutzt damit weiter das unsichere Gastnetz der FB. Vergiss das besser gleich wie oben gesagt.Terminiere beide VLANs direkt auf der pfSense und nutze auf der pfSense das dortige Captive Portal für deinen Gäste inklusive der Firewall Funktion ! Wozu hast du denn einen Firewall !!

Das ist rechtssicher und absolut wasserdicht. Zusätzlich hast du über eine Whitelist Regel in der Firewall eine direkte Kontrolle was deine Gäste bei dir dürfen und was nicht. Auf der FB ist das nicht möglich. Illegale File Sharing Dienste usw. wären ohne Hürde von jederman nutzbar.

Besser also du änderst dein Konzept dahin ! Alles andere wäre auch technischer Unsinn wenn du schon zuhause eine solche leistungsfähige Firewall betreibst.

Die kompletten auch für Laien verständlichen Details inklusive einer fertigen Switch Konfig für deine NetGear Gurke findest du in diesem Forumstutorial:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Das dortige Kapitel "Praxisbeispiel" beschreibt nochmal detailiert genau dein Szenario.

Die Infos zum Captive Portal findest du alle hier:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Damit hast du dann ein schnell und einfach ein sinvoll eingerichtetes und professionelles Gastnetz was den Namen auch verdient und kein solch Frickelkram wie an der FB.

Das professionelle Captive Portal ist dann gleich ein positives "Aushängeschild" für deine Gäste.

Moin,

machs mit pfSense, mache einen Entwurf, lass den ggf. hier absegnen. Was für Hardware hast Du für pfSense am Start? Wie viele Netzwerk Ports?

Mach als erstes ein Backup Deiner pfSense (Diagnostics -> Backup & Restore), damit kannst Du Deine Kiste notfalls einfach wieder herstellen, im schlimmsten Fall kannst Du die Kiste neu Aufsetzen und die gesicherte Konfiguration einspielen ...

-teddy

machs mit pfSense, mache einen Entwurf, lass den ggf. hier absegnen. Was für Hardware hast Du für pfSense am Start? Wie viele Netzwerk Ports?

Mach als erstes ein Backup Deiner pfSense (Diagnostics -> Backup & Restore), damit kannst Du Deine Kiste notfalls einfach wieder herstellen, im schlimmsten Fall kannst Du die Kiste neu Aufsetzen und die gesicherte Konfiguration einspielen ...

-teddy

Ich bin mir insbesondere unsicher, ob die PVID an Port 8

Die PVID am Port bestimmt immer in welches VLAN untagged Pakete an diesem Port geforwardet werden.Normalerweise steht die also immer auf "1" an tagged Uplinks, denn untagged Pakete an solchen Tagged Ports werden per Default immer ins VLAN 1 geforwardet (in der Regel immer das Default VLAN) wenn man die PVID nicht auf einen anderen Wert als 1 setzt.

Es bestimmt also nur was mit untagged Paketen an solchen Ports geschehen soll.

Bei untagged VLAN Ports muss die PVID also dann immer logischerweise auf demselben Wert stehen in dessen VLAN auch der untagged Port liegt.

Etwas verwirrend, deshalb ist NetGear berühmt berüchtigt für seine oft quälende und unlogische VLAN Konfig. Die vielen Leidensthreads hier im Forum sprechen Bände...

Aber wenn man einmal hinter das Prinzip gestiegen ist, dann ist es (mehr oder weniger) auch verständlich. Das VLAN Tutorial oben erklärt es ja auch noch einmal explizit für NetGear Switches !

D.H. du kannst dein privates Netz also auch im Default VLAN 1 belassen was dann untagged übertragen wird und z.B. dann nativ am LAN Port der pfSense hängt.

Dein Gastnetz packst du dann auf VLAN 10 was du dann als OPTx Interface am Parent LAN Interface der pfSense einrichtest.

Alternativ kannst du sofern du 3 Interfaces an der pfSense hast auch eine separate Strippe vom VLAN 10 auf das Interface ziehen.

Am AP liegt dein Privates WLAN dan in der Default SSID die untagged aufs VLAN gelegt wird am AP und die Gast SSID mappst du ins VLAN 10 die dann tagged mit der VID 10 am AP in den Switch kommt.

Das vereinfacht auch die Switchkonfig.

Das über einen tagged Uplink zu lösen wie im Tutorial beschrieben ist aber erheblich eleganter, da es überflüssige Kabelfrickelei verhindert und du so alles über einen Draht machen kannst.