Pfsense VM ablösen durch Mikrotik hEX RB750Gr3

Guten Morgen

ich möchte gern in meinem Heimnetzwerk die aktuelle Pfsense VM ablösen und durch einen Hardware Router ersetzen.

Da dachte ich an den Mikrotik hEX RB750Gr3 .

Als Switch Arbeitet ein Cisco SG 220 26Port POE.

Als Modem / Router ist die Fritzbox 6490 im Einsatz als Mietgerät von Kabel Deutschland.

Wäre dann eine Klassische Routerkaskade WAN Port zum Router öffnen für ipv4/6.

Was brauche ich ?

- ein Router der die VLAN´s bzw das Routing übernimmt

- OpenVPN Server

- IPsec Verbindung zu 3 Fritzboxen

- DHCP / DNS

- Zentrale Verwaltung Winbox

- Umstieg vllt auf ein Mikrotik Switch

- Wenn Wifi6 AP´s kommen umstieg auf die sowie Outdoor Lösung

- Umstieg vllt auf Wireguard

- Wenn WLAN AP´s dann Capsman

- Trennung der Netze Management, Server, IoT, Smart Home, PV Anlage usw.

Was ich noch nicht so richtig weiß ist schafft der Router das so alles? Wie Sollte für den Anwendungsfall Firewall Rules aussehen? Oder kommt ein neuer Router von der Sorte demnächst?

Oder das Konstrukt Pfsense als VM lassen? Aber da kommt doch der gesamte Traffic ins netz erstmal rein und wird dann erst verworfen oder zugelassen und so gleich an der HW FW gekillt.

Thema MTU muss die auf 1500 stehen oder muss die geändert werden?

Testaufbau als VM der Cloud Router OS ( CHR )

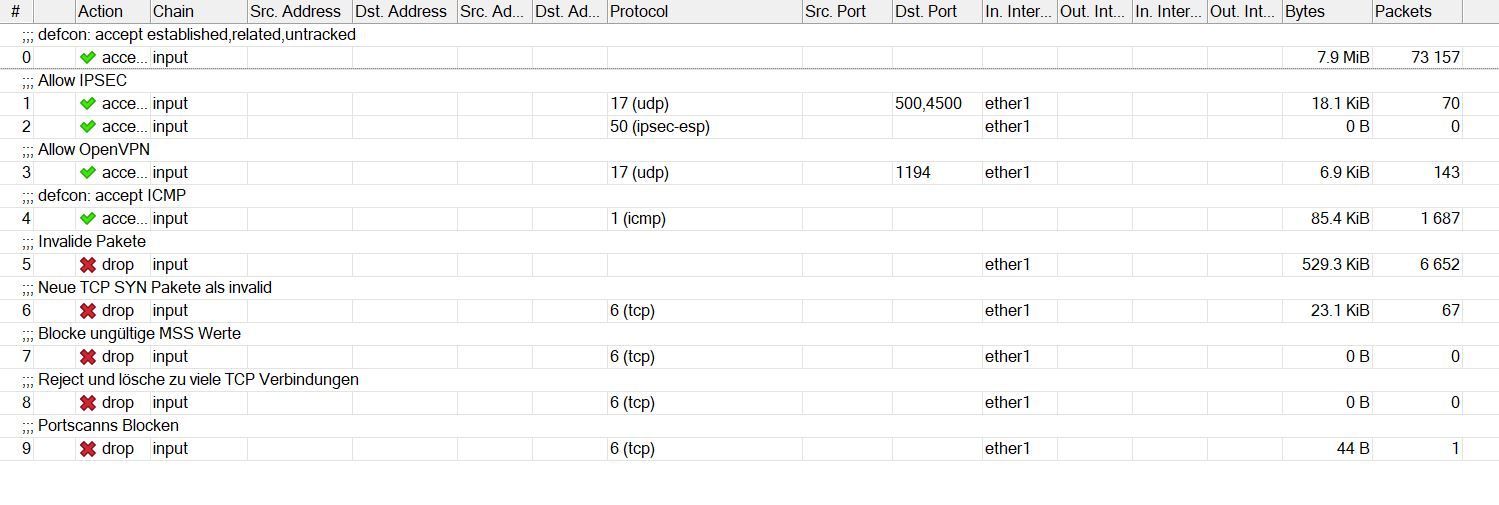

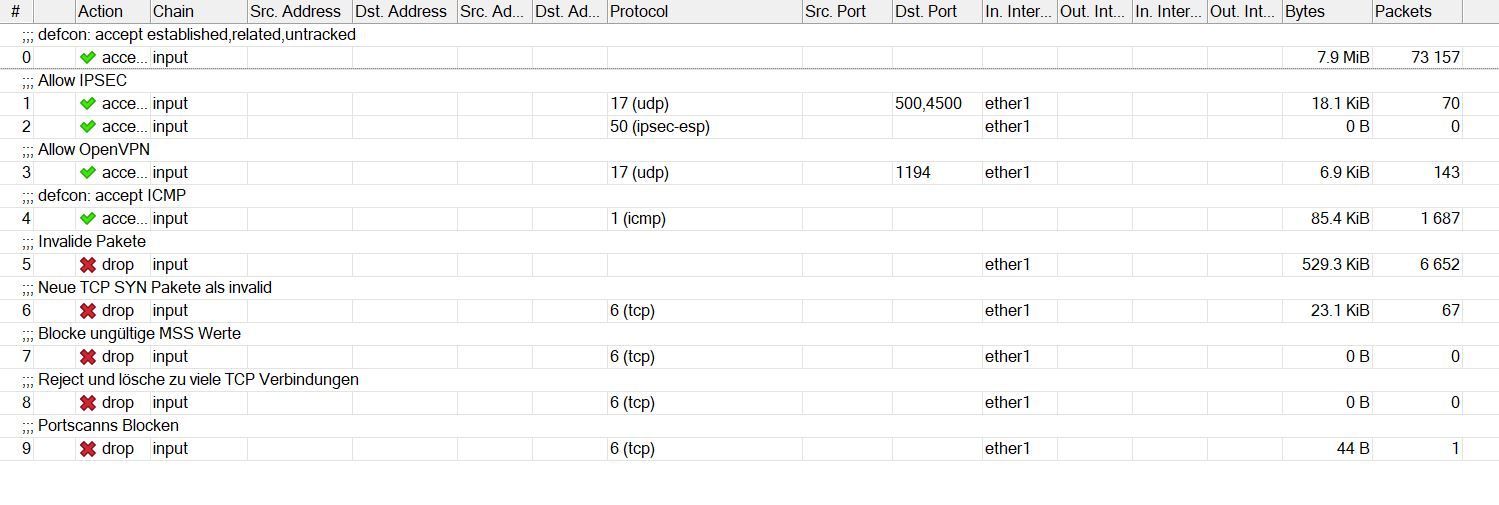

FW Regeln so in der art ok?

LG Nico

ich möchte gern in meinem Heimnetzwerk die aktuelle Pfsense VM ablösen und durch einen Hardware Router ersetzen.

Da dachte ich an den Mikrotik hEX RB750Gr3 .

Als Switch Arbeitet ein Cisco SG 220 26Port POE.

Als Modem / Router ist die Fritzbox 6490 im Einsatz als Mietgerät von Kabel Deutschland.

Wäre dann eine Klassische Routerkaskade WAN Port zum Router öffnen für ipv4/6.

Was brauche ich ?

- ein Router der die VLAN´s bzw das Routing übernimmt

- OpenVPN Server

- IPsec Verbindung zu 3 Fritzboxen

- DHCP / DNS

- Zentrale Verwaltung Winbox

- Umstieg vllt auf ein Mikrotik Switch

- Wenn Wifi6 AP´s kommen umstieg auf die sowie Outdoor Lösung

- Umstieg vllt auf Wireguard

- Wenn WLAN AP´s dann Capsman

- Trennung der Netze Management, Server, IoT, Smart Home, PV Anlage usw.

Was ich noch nicht so richtig weiß ist schafft der Router das so alles? Wie Sollte für den Anwendungsfall Firewall Rules aussehen? Oder kommt ein neuer Router von der Sorte demnächst?

Oder das Konstrukt Pfsense als VM lassen? Aber da kommt doch der gesamte Traffic ins netz erstmal rein und wird dann erst verworfen oder zugelassen und so gleich an der HW FW gekillt.

Thema MTU muss die auf 1500 stehen oder muss die geändert werden?

Testaufbau als VM der Cloud Router OS ( CHR )

FW Regeln so in der art ok?

Flags: X - disabled, I - invalid; D - dynamic

0 ;;; defcon: accept established,related,untracked

chain=input action=accept connection-state=established,related log=no log-prefix=""

1 ;;; Allow IPSEC

chain=input action=accept protocol=udp in-interface=ether1 dst-port=500,4500 log=no log-prefix=""

2 chain=input action=accept protocol=ipsec-esp in-interface=ether1 log=no log-prefix=""

3 ;;; Allow OpenVPN

chain=input action=accept protocol=udp in-interface=ether1 dst-port=1194 log=no log-prefix=""

4 ;;; defcon: accept ICMP

chain=input action=accept protocol=icmp log=no log-prefix=""

5 ;;; Invalide Pakete

chain=input action=drop connection-state=invalid in-interface=ether1 log=no log-prefix=""

6 ;;; Neue TCP SYN Pakete als invalid

chain=input action=drop tcp-flags=!,syn connection-state=new protocol=tcp in-interface=ether1 log=no

log-prefix=""

7 ;;; Blocke ung ltige MSS Werte

chain=input action=drop connection-state=new protocol=tcp in-interface=ether1 tcp-mss=!536-65535

log=no log-prefix="" LG Nico

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 3874807955

Url: https://administrator.de/forum/pfsense-vm-abloesen-durch-mikrotik-hex-rb750gr3-3874807955.html

Ausgedruckt am: 17.07.2025 um 14:07 Uhr

6 Kommentare

Neuester Kommentar

Generell supportet RouterOS alle deine Anforderungen problemlos, das ist also nicht das Thema.

Es ist eher die Hardware. Der hEX ist dafür etwas schwach und du solltest besser einen RB3011 oder RB4011 oder gleich den neuen RB5009 wählen. Letztlich ausschlaggebend sind die zu erwartzenen Traffic Volumina zwischen den VLANs selber und zw. VLANs und Internet. Gerade zu dem wichtigen Punkt macht su keinerlei hilfreich Angaben.

Also ja, der G3 kann das auch alles bei geringem bis mäßigen Traffic und wenig komplexen Firewall Regeln.

Außer eine Menge mehr an Features hast du aber keine Verbesserung zur bestehenden pfSense. Abgesehen natürlich vom Stromverbrauch.

Wenn du die davor kaskadierte FB nicht durch ein nur Modem ersetzen willst oder kannst, arbeitest du weiter mit einer klassischen Router Kaskade also mit doppeltem Firewalling und NAT. Das NAT kann man ja sinnvollerweise deaktivieren im MT, denn das wäre unsinnig im lokalen Koppelnetz.

Das Firewalling betrifft dann auch nur die lokalen VLANs und deren Zugriffsrechte so das die o.a. Frage der Richtigkeit normalerweise sinnfrei und obsolet ist, denn das macht ja schon die davor kaskadierte FritzBox. Wozu also 2mal?

Details dazu findest du , wie immer, alle im MT VLAN Tutorial.

Es ist eher die Hardware. Der hEX ist dafür etwas schwach und du solltest besser einen RB3011 oder RB4011 oder gleich den neuen RB5009 wählen. Letztlich ausschlaggebend sind die zu erwartzenen Traffic Volumina zwischen den VLANs selber und zw. VLANs und Internet. Gerade zu dem wichtigen Punkt macht su keinerlei hilfreich Angaben.

Also ja, der G3 kann das auch alles bei geringem bis mäßigen Traffic und wenig komplexen Firewall Regeln.

Außer eine Menge mehr an Features hast du aber keine Verbesserung zur bestehenden pfSense. Abgesehen natürlich vom Stromverbrauch.

Wenn du die davor kaskadierte FB nicht durch ein nur Modem ersetzen willst oder kannst, arbeitest du weiter mit einer klassischen Router Kaskade also mit doppeltem Firewalling und NAT. Das NAT kann man ja sinnvollerweise deaktivieren im MT, denn das wäre unsinnig im lokalen Koppelnetz.

Das Firewalling betrifft dann auch nur die lokalen VLANs und deren Zugriffsrechte so das die o.a. Frage der Richtigkeit normalerweise sinnfrei und obsolet ist, denn das macht ja schon die davor kaskadierte FritzBox. Wozu also 2mal?

Details dazu findest du , wie immer, alle im MT VLAN Tutorial.

Openvpn vom Iphone aus zum Heimnetz.

Ziemlich unsinnig wenn man eine pfSense hat. Dafür kann man deutlich besser und performanter die beiden onboard VPN Clients nutzen entweder IKEv2 oder L2TP:PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Erstpart einem die miese Performance von OpenVPN und on Top die Frickelei mit einem völlig überflüssigen externen VPN Client!

Klappt übrigens auch schnell und einfach mit dem Mikrotik:

Scheitern am IPsec VPN mit MikroTik

Aber egal...warum einfach machen wenn es schlecht und umständlich auch geht?!

da bin ich noch unsicher wie ich das aufbaue.

Mit deiner pfSense ist das ja eine Lachnummer...VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Aber nur wenn ich im iPhone L2TP wähle.

Ääääh, ja ist klar. Wenn du L2TP wählst kannst du ja logischerweise auch nur L2TP sprechen und kein Wireguard oder OpenVPN. Logisch und diese Aussage von dir ist irgendwie überflüssig weil eh klar?!sondern welche ich genau brauche wie ich es genau unterteile.

Bahnhof? Ägypten? Was sollen uns diese kryptischen Worte sagen??Hast du zufällig noch einen link zum Thema Firewall Rules ?

Ja, wenn dir erstmal einfache Grundlagen reichen:Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Die Firewall Regeln auf dem MT folgen der klassischen iptables Logik.

Wenn es das denn nun war bitte dann nicht vergessen deinen Thread auch als erledigt zu schliessen!