PFsense Wireguard RW Zugriff auf alle Netze verhindern

Pfsense 2.6.0

Wireguard Plugin 0.1.6_1

Wireguard Client auf Windows 11 0.5.3

Guten Tag.

Es geht um einen RW Wireguard Zugang.

Dieser funktioniert wie er soll, lässt sich jedoch all zu leicht überlisten.

Auf der PfSense in der peer Einstellung steht unter Allowed IP nur 192.168.40.0/24 und 10.10.58.112/32. letzteres ist der Client selbst.

Wenn ich im Client

AllowedIPs = 192.168.40.0/24

eintrage, macht er was er soll. Ich habe nur Zugriff auf das 40er Netz.

Wenn ich jedoch einfach mal im Client

AllowedIPs = 192.168.40.0/24, 128.0.0.0/1

eintrage habe ich Zugriff auf alle Netze welche die PFsense verwaltet.

Da ja jeder seinen Client bearbeiten kann, kann das so nicht gewollt sein.

Ich war der Meinung (ja ich weis das heist nichts) das die Netze auf denen ein Zugriff erlaubt ist eben im Peer unter Allowed IP eingetragen werden.

Ist das Verhalten noch dem Betastatus geschuldet (wie das händische Routing) oder habe ich etwas falsch gemacht ?

lg

Bernd

Wireguard Plugin 0.1.6_1

Wireguard Client auf Windows 11 0.5.3

Guten Tag.

Es geht um einen RW Wireguard Zugang.

Dieser funktioniert wie er soll, lässt sich jedoch all zu leicht überlisten.

Auf der PfSense in der peer Einstellung steht unter Allowed IP nur 192.168.40.0/24 und 10.10.58.112/32. letzteres ist der Client selbst.

Wenn ich im Client

AllowedIPs = 192.168.40.0/24

eintrage, macht er was er soll. Ich habe nur Zugriff auf das 40er Netz.

Wenn ich jedoch einfach mal im Client

AllowedIPs = 192.168.40.0/24, 128.0.0.0/1

eintrage habe ich Zugriff auf alle Netze welche die PFsense verwaltet.

Da ja jeder seinen Client bearbeiten kann, kann das so nicht gewollt sein.

Ich war der Meinung (ja ich weis das heist nichts) das die Netze auf denen ein Zugriff erlaubt ist eben im Peer unter Allowed IP eingetragen werden.

Ist das Verhalten noch dem Betastatus geschuldet (wie das händische Routing) oder habe ich etwas falsch gemacht ?

lg

Bernd

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 2545893369

Url: https://administrator.de/forum/pfsense-wireguard-rw-zugriff-auf-alle-netze-verhindern-2545893369.html

Ausgedruckt am: 01.08.2025 um 04:08 Uhr

7 Kommentare

Neuester Kommentar

Auf der PfSense in der peer Einstellung steht unter Allowed IP nur 192.168.40.0/24

Das ist natürlich Schwachfug denn von dieser IP kommt ja vom Client kein Traffic!Ist das Verhalten noch dem Betastatus geschuldet (wie das händische Routing) oder habe ich etwas falsch gemacht ?

Nein, du hast das Cryptokey Routing nur falsch verstanden. Die AllowedIPs für den Peer in der Serverconfig legt nur fest an/von welchen IPs und Netze der Server verschlüsselten Traffic über den Tunnel annimmt und auch verschickt.Auf der Client-Seite regeln die AllowedIPs was vom Client über den Tunnel geroutet wird.

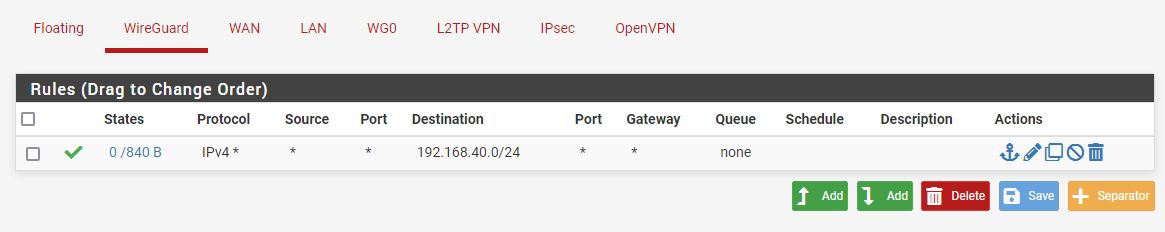

Die AllowedIPs ersetzen also keineswegs Firewall-Regeln! Wenn du also Netze einschränken willst benutze die Firewall-Regeln der pfSense auf dem Wireguard-Interface und schränke die Benutzer damit auf ein einzelnes Subnetz ein!

Simples Subnetting...  128.0.0.0/1 lässt im Tunnel alles passieren was zwischen 128.0.0.0 und 255.255.255.254 liegt. Inkludiert zumindestens dann alle deine 192.168er und alle 172er RFC 1918 IP Netze.

128.0.0.0/1 lässt im Tunnel alles passieren was zwischen 128.0.0.0 und 255.255.255.254 liegt. Inkludiert zumindestens dann alle deine 192.168er und alle 172er RFC 1918 IP Netze.

Firewall Regeln sind der Schlüssel zur Lösung wie der Kollege @1915348599 schon gesagt hat. Alles weitere steht im Wireguard Tutorial. Auch dein Fehler bei den Allowed IPs im Client.

Wenn du diese "Freiheit" des Cryptokey Routings nicht willst, dann installiere einfach ein L2TP basiertes VPN auf deiner pfSense !

Dort ist das routingtechnisch unmöglich und hat zudem den schönen Vorteil das du nicht mit zusätzlichen und überflüssigen VPN Clients und Konfig Dateien auf allen Endgeräten rumfrickeln musst, denn jedes Betriebssystem der Welt sowie Smartphone bringt von sich aus immer einen L2TP Client mit !

Für RWs allemal einfacher und für dich erheblich leichter zu managen.

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

Firewall Regeln sind der Schlüssel zur Lösung wie der Kollege @1915348599 schon gesagt hat. Alles weitere steht im Wireguard Tutorial. Auch dein Fehler bei den Allowed IPs im Client.

Wenn du diese "Freiheit" des Cryptokey Routings nicht willst, dann installiere einfach ein L2TP basiertes VPN auf deiner pfSense !

Dort ist das routingtechnisch unmöglich und hat zudem den schönen Vorteil das du nicht mit zusätzlichen und überflüssigen VPN Clients und Konfig Dateien auf allen Endgeräten rumfrickeln musst, denn jedes Betriebssystem der Welt sowie Smartphone bringt von sich aus immer einen L2TP Client mit !

Für RWs allemal einfacher und für dich erheblich leichter zu managen.

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

Was die allowed IPs angeht, so habe ich micht lediglich an Anleitungen gehalten.

Scheinbar nicht, denn bei dir fehlt die IP des Servers ! Korrekt am Client wäre: AllowedIPs = 10.10.58.1/32, 192.168.40.0/24

Ja gerade von den Windows Bordmitteln will ich ja weg.

Ist aber ziemlich unsinnig ?! Was sollte der Vorteil davon sein ? Die bequemen Optionen die du mit GPO und Scriptsteuerungen hast bietet dir kein externer Client. Von der Performance mal nicht zu reden. Aber egal...muss ja jeder selber wissen. Gefühlt bei jedem 5ten Windows Update. Und mit Windows 11 lief es dann von Anfang an nicht mehr.

Das ist, wie immer, Unsinn und stimmt so nicht. Zeigt leider das du die Windows Patches und Release Notes nicht beachtest hast:L2TP-IPSec Problem nach CU2022-01 (KB5009543)

support.microsoft.com/en-us/topic/january-17-2022-kb5010793-os-b ...

Und bei der IKEv2 Windows onboard Variante ganz besonders:

"Das Ändern in der Section VPN => Mobile Clients den Parameter Phase 2 PFS Group auf "off" hat nicht nur gebracht das die Verbindung unter Mac OS nach 8 Minuten nicht mehr unterbrochen wurde, es hat auch das Problem unter Windows 10 behoben das kein Verkehr mehr durch den Tunnel geschickt worden ist."

Beachtet man das im Setup und spielt den entsprechenden Windows Patch KB5010793 ein, rennt sowohl L2TP als auch das Zertifikats basierende IKEv2 völlig problemlos ohne jegliche Aussetzer. Und das sowohl für Windows 10 als auch für Windows 11 !! MacOS und alle Smartphones sowieso. Die beiden Tutorial weisen in rot mehrfach auf diesen Microsoft Patch hin.