L2TP-IPSec Problem nach CU2022-01 (KB5009543)

Hallo miteinander,

habe soeben nach dem Aufspielen von CU 2022-01 KB5009543 für Win10 21H2 bemerkt, dass das L2TP/IPSec VPN zu meiner Synology NAS DS220+ nicht mehr funktioniert. Ein zweiter L2TP/IPSec Verbindungsversuch zu einer anderen Synology (DS216+ II) schlägt auch fehl mit der Windows Fehlermeldung "Der L2TP-Verbindungsversuch ist fehlgeschlagen, da ein Verarbeitungsfehler während der ersten Sicherheitsaushandlung mit dem Remotecomputer aufgetreten ist". L2TP/IPSec VPN zu meinem Draytek Vigor 3910 VPN Router funktioniert jedoch weiterhin problemlos.

Nach der Deinstallation von KB5009543 funktioniert der VPN Verbindungsaufbau zu den Synology´s wieder. Auch auf meinem zweiten PC tritt genau das selbe Problem auf.

Weiß schon jemand was da los ist?

Gruß, DQ

habe soeben nach dem Aufspielen von CU 2022-01 KB5009543 für Win10 21H2 bemerkt, dass das L2TP/IPSec VPN zu meiner Synology NAS DS220+ nicht mehr funktioniert. Ein zweiter L2TP/IPSec Verbindungsversuch zu einer anderen Synology (DS216+ II) schlägt auch fehl mit der Windows Fehlermeldung "Der L2TP-Verbindungsversuch ist fehlgeschlagen, da ein Verarbeitungsfehler während der ersten Sicherheitsaushandlung mit dem Remotecomputer aufgetreten ist". L2TP/IPSec VPN zu meinem Draytek Vigor 3910 VPN Router funktioniert jedoch weiterhin problemlos.

Nach der Deinstallation von KB5009543 funktioniert der VPN Verbindungsaufbau zu den Synology´s wieder. Auch auf meinem zweiten PC tritt genau das selbe Problem auf.

Weiß schon jemand was da los ist?

Gruß, DQ

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1715586279

Url: https://administrator.de/forum/l2tp-ipsec-problem-nach-cu2022-01-kb5009543-1715586279.html

Ausgedruckt am: 05.08.2025 um 04:08 Uhr

14 Kommentare

Neuester Kommentar

Da haben sie vielleicht an den Standard Phase1 Ciphers für IKEv1 gedreht. Ergänze die mal in den erweiterten Firewall Settings im IPSec Abschnitt um die von der Synology akzeptierten Verschlüsselungs- und Hash-Verfahren, vielleicht geht's dann wieder.

AES128 oder AES256 mit SHA1 oder SHA256 ohne PFS sollte erst mal eine Startconfig sein mit der man es probieren sollte.

AES128 oder AES256 mit SHA1 oder SHA256 ohne PFS sollte erst mal eine Startconfig sein mit der man es probieren sollte.

Bisher lässt sich das nur durch Deinstallation der Januar 2022 Updates KB5009566 (Windows 11) und KB5009543 (Windows 10) wieder richten. Oder VPN-Tunnel mit IKEv2 verwenden

Windows VPN-Verbindungen (L2TP over IPSEC) nach Januar 2022-Update kaputt

Windows VPN-Verbindungen (L2TP over IPSEC) nach Januar 2022-Update kaputt

Da haben sich die Update-Azubis in Redmond wohl mit Omikron infiziert :---), und das gerade bei der angespannten Home-Office Situation ...

AlwaysOn VPN nutzt IPSec mit IKEv2 ist also davon nicht betroffen. Nur wenn du das ältere Verfahren auf IKEv1 Basis nutzt könnte es evt. zu Problemen kommen.

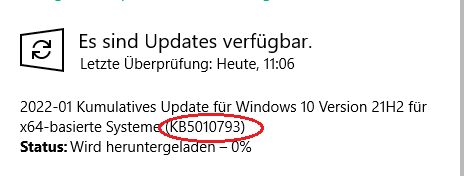

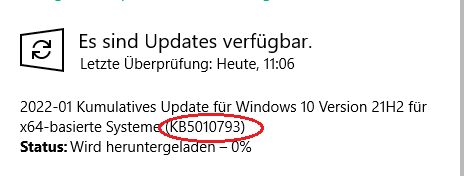

Es gibt Entwarnung !

Microsoft hat es gestern mit einem Out of Band Patch gefixt:

support.microsoft.com/en-au/topic/january-17-2022-kb5010793-os-b ...

Damit klappen dann alle IKEv2 Client VPN Verbindungen wieder !

Microsoft hat es gestern mit einem Out of Band Patch gefixt:

support.microsoft.com/en-au/topic/january-17-2022-kb5010793-os-b ...

Damit klappen dann alle IKEv2 Client VPN Verbindungen wieder !