Januar 2022 Patchday Kollateralschäden in Windows

Der Januar 2022 Patchday (11.1.2022) sollte einige Sicherheitslücken in Windows beseitigen. Offenbar haben die Feiertag aber ihre Spuren hinterlassen. Denn die Sicherheitsupdates hinterlassen einige Kollateralschäden. Einiges ist ja bereits kurz auf administrator.de in Posts angerissen worden. Ich fasse die Brocken, die mir bekannt wurden, mal zusammen:

Domain Controller fallen in Boot-Schleifen - betrifft alle Windows Server-Versionen, aber wohl nicht alle Instanzen - die genauen Bedingungen sind mir noch unbekannt.

Windows Server: Januar 2022-Sicherheitsupdates verursachen Boot-Schleife

Nutzer die auf VPN-Verbindungen mit L2TP over IPSEC setzen, können nach Installation der Sicherheitsupdates in Windows 10 und Windows 11 keine VPN-Sessions mehr aufbauen. Details unter:

Windows VPN-Verbindungen (L2TP over IPSEC) nach Januar 2022-Update kaputt

Unter Windows Server 2012/R2 sieht es so aus, als ob die Sicherheitsupdates den Start des Hyper-V Host verhindern. Details unter:

Windows Server 2012/R2: Januar 2022 Update KB5009586 brickt Hyper-V Host

Das Update KB5009624 entfernt ReFS-Unterstützung in Datenträgern - siehe diesen Kommentar in meinem Blog (wird durch mehrere Nutzer bestätigt.

Domain Controller fallen in Boot-Schleifen - betrifft alle Windows Server-Versionen, aber wohl nicht alle Instanzen - die genauen Bedingungen sind mir noch unbekannt.

Windows Server: Januar 2022-Sicherheitsupdates verursachen Boot-Schleife

Nutzer die auf VPN-Verbindungen mit L2TP over IPSEC setzen, können nach Installation der Sicherheitsupdates in Windows 10 und Windows 11 keine VPN-Sessions mehr aufbauen. Details unter:

Windows VPN-Verbindungen (L2TP over IPSEC) nach Januar 2022-Update kaputt

Unter Windows Server 2012/R2 sieht es so aus, als ob die Sicherheitsupdates den Start des Hyper-V Host verhindern. Details unter:

Windows Server 2012/R2: Januar 2022 Update KB5009586 brickt Hyper-V Host

Das Update KB5009624 entfernt ReFS-Unterstützung in Datenträgern - siehe diesen Kommentar in meinem Blog (wird durch mehrere Nutzer bestätigt.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1716259143

Url: https://administrator.de/knowledge/januar-2022-patchday-kollateralschaeden-in-windows-1716259143.html

Ausgedruckt am: 04.08.2025 um 12:08 Uhr

52 Kommentare

Neuester Kommentar

Hat mal irgendwer mitgeschrieben?

Wie lange ist es eigentlich her, dass ein (größeres) Update oder CU erschienen ist mit dem man sich nicht bei/nach der Installation größere Probleme eingehandelt hat als man vorher überhaupt hatte???

Seit Monaten am Patchday das gleiche Bild. Nach der Installation hat man mehr oder weniger große Probleme zu beheben.

Manuel

Wie lange ist es eigentlich her, dass ein (größeres) Update oder CU erschienen ist mit dem man sich nicht bei/nach der Installation größere Probleme eingehandelt hat als man vorher überhaupt hatte???

Seit Monaten am Patchday das gleiche Bild. Nach der Installation hat man mehr oder weniger große Probleme zu beheben.

Manuel

Bin jetzt grade in den letzten Zügen, heute allein über 60 VMs mit WS2016 aktualisiert, DC, Exchange,... alles dabei. Bei mir ging alles gut soweit.

Ich drücke aber den Kunden immer zum Update statt "never touch a running system", und "ent-feature" dessen Umgebung vom hingebungsvollen Administrator mit hohem Spieltrieb. Es hatte sich in den letzten 5 Jahren eigentlich bewährt, bin mit WS2016 im Großen und Ganzen zufrieden (die Hand voll Probleme wo ich das Backup nutzen musste mal außen vor).

Ich drück euch die Daumen und wünsche viel Erfolg.

Ich drücke aber den Kunden immer zum Update statt "never touch a running system", und "ent-feature" dessen Umgebung vom hingebungsvollen Administrator mit hohem Spieltrieb. Es hatte sich in den letzten 5 Jahren eigentlich bewährt, bin mit WS2016 im Großen und Ganzen zufrieden (die Hand voll Probleme wo ich das Backup nutzen musste mal außen vor).

Ich drück euch die Daumen und wünsche viel Erfolg.

Warum? Einige 2016 und 2019 scheinen auch betroffen zu sein.

Grüße

lcer

Genau aus diesem Grund.

Es scheint so.

Auch sehe ich keine Logs die etwas belegen. Oder ein grundlegendes Troubleshooting. Oder mal ein paar Taschenspielertricks, wie mal die DLL neu zu registrieren oder ähnliche Fixe. Nur die typischen Äußerungen von Endusern. "Geht nicht".

Es scheint so.

Auch sehe ich keine Logs die etwas belegen. Oder ein grundlegendes Troubleshooting. Oder mal ein paar Taschenspielertricks, wie mal die DLL neu zu registrieren oder ähnliche Fixe. Nur die typischen Äußerungen von Endusern. "Geht nicht".

Sicherlich müsste man u.a. die Patchlevel gegenüberstellen, um "einige" zu klassifizieren.

Ich wollte nur mitteilen, dass es bei mir keine Probleme gab.

Ich wollte nur mitteilen, dass es bei mir keine Probleme gab.

Zitat von @148656:

Genau aus diesem Grund.

Es scheint so.

Auch sehe ich keine Logs die etwas belegen. Oder ein grundlegendes Troubleshooting. Oder mal ein paar Taschenspielertricks, wie mal die DLL neu zu registrieren oder ähnliche Fixe. Nur die typischen Äußerungen von Endusern. "Geht nicht".

Genau aus diesem Grund.

Es scheint so.

Auch sehe ich keine Logs die etwas belegen. Oder ein grundlegendes Troubleshooting. Oder mal ein paar Taschenspielertricks, wie mal die DLL neu zu registrieren oder ähnliche Fixe. Nur die typischen Äußerungen von Endusern. "Geht nicht".

Dann nutze doch Dein allumfassendes Superwissen mal, um das Ganze zu analysieren. Es wurden die grundlegenden Probleme benannt. Und wenn es einen einfachen "Taschenspielertrick" gäbe, den selbst Du noch nicht herausgefunden hast, meinst Du nicht, dass längst Workarounds im Umlauf wären. Wieder einer Deiner komplett überflüssigen Kommentare....

Dies würde voraussetzten, dass mir der Fehler unterkommt. Jedoch sind alle Updates auf allen zu patchenden Systemen erfolgreich durchgelaufen. Auch von meinen Kollegen, liegen keine negativen Berichte vor.

Und wo sind die Probleme benannt`?

Ich sehe Hier kein einzigen Log-Eintrag.

Und wo sind die Probleme benannt`?

Ich sehe Hier kein einzigen Log-Eintrag.

Microsoft Patchday Januar 2022

Microsoft schließt Rekordmenge an Sicherheitslücken

security-insider.de/microsoft-schliesst-rekordmenge-an-sicherhei ...

wo behobelt wird, fallen Späne...

Microsoft schließt Rekordmenge an Sicherheitslücken

security-insider.de/microsoft-schliesst-rekordmenge-an-sicherhei ...

wo behobelt wird, fallen Späne...

Zitat von @148656:

Dies würde voraussetzten, dass mir der Fehler unterkommt. Jedoch sind alle Updates auf allen zu patchenden Systemen erfolgreich durchgelaufen. Auch von meinen Kollegen, liegen keine negativen Berichte vor.

Und wo sind die Probleme benannt`?

Ich sehe Hier kein einzigen Log-Eintrag.

Dies würde voraussetzten, dass mir der Fehler unterkommt. Jedoch sind alle Updates auf allen zu patchenden Systemen erfolgreich durchgelaufen. Auch von meinen Kollegen, liegen keine negativen Berichte vor.

Und wo sind die Probleme benannt`?

Ich sehe Hier kein einzigen Log-Eintrag.

Ich hab lediglich im System Event ID 6008 gesehen (System wurde unerwartet heruntergefahren). Dazu LSASS-Fehler, die bereits hier beschrieben sind:

borncity.com/blog/2022/01/12/patchday-windows-8-1-server-2012-r2 ...

So, jetzt sitze ich da mitten in der Nacht, die Systeme müssen am Morgen wieder laufen. Davon mal abgesehen, dass ich mangels Wissen diese Fehler unmöglich beheben kann, nichts liegt mir ferner, als jetzt absolut entspannt in eine Fehleranalyse zu gehen, in der Hoffnung, dass ich in den nächsten Stunden eine Lösung finde. Was mache ich also? Rrrrrrichtig, ich deinstalliere die Updates. Kostet auch viel Zeit, danach läuft es aber wieder. Im übrigen interessiert es mich nur bedingt, was jetzt die eigentliche Ursache ist, so etwas muss einfach funktionieren. Und bei der Vielzahl betroffener Systeme von Dir den Satz "Es scheint so" zu hören, klingt wie blanker Hohn. Sieh Dich einfach mal im Netz um, wie viele Systeme betroffen sind. Da muss mir niemand erzählen, dass da bei MS eine auch nur annähernd sorgfältige Qualitätskontrolle stattgefunden hat. Das Ding muss raus und fertig. Ich will da auch die Komplexität keinesfalls kleinreden, aber entsprechend muss dann auch getestet werden.

Tja, diese Situationen kenne ich alle. Nur deshalb muss ich ja nicht Kopflos agieren.

Informationen sichern, ist und bleibt das A und O. Man zieht, zum Beispiel, ein Kopie der fehlerhaften Maschine, um im Nachgang sich tiefgründiger mit ihr zu beschäftigen.

Und dass die Updates keine Probleme machen, hat zum Beispiel auch @nachgefragt ausgesagt. Oder willst du ihm unterstellen, dass es reiner Zufall ist oder seine Infrastruktur nicht den Vorgaben entspricht und es deshalb keine Probleme gibt? Fehlendes Wissen lässt sich beheben. Man muss nur wollen.

Informationen sichern, ist und bleibt das A und O. Man zieht, zum Beispiel, ein Kopie der fehlerhaften Maschine, um im Nachgang sich tiefgründiger mit ihr zu beschäftigen.

Und dass die Updates keine Probleme machen, hat zum Beispiel auch @nachgefragt ausgesagt. Oder willst du ihm unterstellen, dass es reiner Zufall ist oder seine Infrastruktur nicht den Vorgaben entspricht und es deshalb keine Probleme gibt? Fehlendes Wissen lässt sich beheben. Man muss nur wollen.

Und du darfst auch nicht vergessen. Du bist in der Beweispflicht.

Microsoft wird keine "Kompensationszahlung" leisten, wenn du nicht Nachweisen kannst, dass du von diesem Problem betroffen warst. Auch der nachgelagerte Herstellersupport wird dir nicht helfen, wenn du nur mit der Aussage kommst, "Geht nicht". Da muss Fleisch am Knochen sein. Sonst packt das keiner an.

Microsoft wird keine "Kompensationszahlung" leisten, wenn du nicht Nachweisen kannst, dass du von diesem Problem betroffen warst. Auch der nachgelagerte Herstellersupport wird dir nicht helfen, wenn du nur mit der Aussage kommst, "Geht nicht". Da muss Fleisch am Knochen sein. Sonst packt das keiner an.

Für das VPN-Problem scheint es ein Workaround zu geben:

techcommunity.microsoft.com/t5/report-an-issue/windows-11-update ...

Die "Januar-IKEEXT.DLL" muss gegen die DLL von Dezember getauscht werden.

Grüße!

techcommunity.microsoft.com/t5/report-an-issue/windows-11-update ...

Die "Januar-IKEEXT.DLL" muss gegen die DLL von Dezember getauscht werden.

Grüße!

Hallo zusammen,

was soll ich da noch sagen.

Was mich wundert, dass der Patch weiter verteilt wird.

Mein DC hat es gestern Nacht gemacht und dann war erstmal Schluss mit Lustig.

Musste über den abgesicherten Modus mit Eingabeaufforderung die zwei Patche deinstallieren.

Jetzt geht er wieder. Zeit, die man sich hätte sparen können, zumal die Admin-Arbeit in Zeiten von Corona nicht gerade abgenommen hat.

Wird denn sowas nicht getestet?

Es nervt nur noch.

LG Oli

was soll ich da noch sagen.

Was mich wundert, dass der Patch weiter verteilt wird.

Mein DC hat es gestern Nacht gemacht und dann war erstmal Schluss mit Lustig.

Musste über den abgesicherten Modus mit Eingabeaufforderung die zwei Patche deinstallieren.

Jetzt geht er wieder. Zeit, die man sich hätte sparen können, zumal die Admin-Arbeit in Zeiten von Corona nicht gerade abgenommen hat.

Wird denn sowas nicht getestet?

Es nervt nur noch.

LG Oli

Hi,

wie schauts denn aus? warten auf ein neues oder habt ihr schon großteils installiert?

Server oder Windows 10?

Bei Server 2016 listet MS nur VPN, KMS und DC Probleme.

Bei Windows 10 nur Japan-Support

sg Dirm

wie schauts denn aus? warten auf ein neues oder habt ihr schon großteils installiert?

Server oder Windows 10?

Bei Server 2016 listet MS nur VPN, KMS und DC Probleme.

Bei Windows 10 nur Japan-Support

sg Dirm

Moin,

Es gibt aktualisierte Updates der Januar Patches (außer 2019, aber der wird wohl auch zeitnah kommen).

docs.microsoft.com/en-us/windows/release-health/windows-message- ...

VG,

Thomas

Es gibt aktualisierte Updates der Januar Patches (außer 2019, aber der wird wohl auch zeitnah kommen).

docs.microsoft.com/en-us/windows/release-health/windows-message- ...

VG,

Thomas

Hi,

ah danke. aber nicht über WSUS - wieso? Der letzte manuelle Import war eher zach.

Verteilt ihr, dass als App oder warten bis es auch auf WSUS verfügbar ist?

Edit: auf nicht DCs, kein ReFS, kein Hyper-V, kein VPN, kann man die alte Version eigentlich auch installieren?

sg Dirm

Zitat von @Th0mKa:

Es gibt aktualisierte Updates der Januar Patches (außer 2019, aber der wird wohl auch zeitnah kommen).

docs.microsoft.com/en-us/windows/release-health/windows-message- ...

Es gibt aktualisierte Updates der Januar Patches (außer 2019, aber der wird wohl auch zeitnah kommen).

docs.microsoft.com/en-us/windows/release-health/windows-message- ...

ah danke. aber nicht über WSUS - wieso? Der letzte manuelle Import war eher zach.

Verteilt ihr, dass als App oder warten bis es auch auf WSUS verfügbar ist?

Edit: auf nicht DCs, kein ReFS, kein Hyper-V, kein VPN, kann man die alte Version eigentlich auch installieren?

sg Dirm

Zitat von @Dirmhirn:

ah danke. aber nicht über WSUS - wieso? Der letzte manuelle Import war eher zach.

ah danke. aber nicht über WSUS - wieso? Der letzte manuelle Import war eher zach.

Die Patches wurden gestern 23 uhr veröffentlicht, dauert wahrscheinlich noch etwas bis sie automatisch im WSUS landen. Die für 2012 gibt es aber ausweislich des Artikels nur im Katalog.

Edit: auf nicht DCs, kein ReFS, kein Hyper-V, kein VPN, kann man die alte Version eigentlich auch installieren?

Du kannst die alten patches installieren, hatten ja nicht alle Umgebungen das Problem. Ergibt aber irgendwie keinen Sinn wenn es neuere gibt. :o)VG,

Thomas

ah auf die Zeit habe ich nicht geschaut, da du gestern schon geschrieben hast, dass es neue gibt.

naja wer weiß, welche Überraschungen dort wieder dabei sind

Zitat von @Th0mKa:

Edit: auf nicht DCs, kein ReFS, kein Hyper-V, kein VPN, kann man die alte Version eigentlich auch installieren?

Du kannst die alten patches installieren, hatten ja nicht alle Umgebungen das Problem. Ergibt aber irgendwie keinen Sinn wenn es neuere gibt. :o)naja wer weiß, welche Überraschungen dort wieder dabei sind

Hallo,

das klingt doch nach einer Steilvorlage für ein Kapitel im BAFH.

1. Alle DCs runterfahren

2. Telefon auf abwesend stellen oder Hörer danebenlegen

3. Zettel an Tür "NOTFALL - Serverreparatur nach Windows Update"

4. Jeden anschreien der zur Tür reinkommt und was von Windows Updates faseln

5. DVD weiterschauen

6. DCs hochfahren

7. Völlig erledigt von der Schlacht mit den Windows Updates erzählen

8. nach Hause gehen und dabei Lob der Mitarbeiter und vom Chef abholen

das klingt doch nach einer Steilvorlage für ein Kapitel im BAFH.

1. Alle DCs runterfahren

2. Telefon auf abwesend stellen oder Hörer danebenlegen

3. Zettel an Tür "NOTFALL - Serverreparatur nach Windows Update"

4. Jeden anschreien der zur Tür reinkommt und was von Windows Updates faseln

5. DVD weiterschauen

6. DCs hochfahren

7. Völlig erledigt von der Schlacht mit den Windows Updates erzählen

8. nach Hause gehen und dabei Lob der Mitarbeiter und vom Chef abholen

Hallo,

Grüße

lcer

Zitat von @StefanKittel:

Hallo,

das klingt doch nach einer Steilvorlage für ein Kapitel im BAFH.

1. Alle DCs runterfahren

2. Telefon auf abwesend stellen oder Hörer danebenlegen

3. Zettel an Tür "NOTFALL - Serverreparatur nach Windows Update"

4. Jeden anschreien der zur Tür reinkommt und was von Windows Updates faseln

5. DVD weiterschauen

6. DCs hochfahren

7. Völlig erledigt von der Schlacht mit den Windows Updates erzählen

8. nach Hause gehen und dabei Lob der Mitarbeiter und vom Chef abholen

Falsch! Du must Punkt 1 erst nach Punkt 3 durchführen.Hallo,

das klingt doch nach einer Steilvorlage für ein Kapitel im BAFH.

1. Alle DCs runterfahren

2. Telefon auf abwesend stellen oder Hörer danebenlegen

3. Zettel an Tür "NOTFALL - Serverreparatur nach Windows Update"

4. Jeden anschreien der zur Tür reinkommt und was von Windows Updates faseln

5. DVD weiterschauen

6. DCs hochfahren

7. Völlig erledigt von der Schlacht mit den Windows Updates erzählen

8. nach Hause gehen und dabei Lob der Mitarbeiter und vom Chef abholen

Grüße

lcer

Das fällt doch auf

Moin zusammen

Die Probleme sollen behoben sein:

heise.de/news/Microsoft-patcht-wieder-ausser-der-Reihe-6330323.h ...

Die Probleme sollen behoben sein:

heise.de/news/Microsoft-patcht-wieder-ausser-der-Reihe-6330323.h ...

Also wenn ich das richtig sehe, dann wurde der Fix für WS 2019 noch nicht released.

Zumindest steht der noch auf "Investigating":

docs.microsoft.com/en-us/windows/release-health/status-windows-1 ...

Der wäre ja für den fehlerhaften Patch KB5009557, der auf DC zu Bootschleifen führt, erfoderlich.

Zumindest steht der noch auf "Investigating":

docs.microsoft.com/en-us/windows/release-health/status-windows-1 ...

Der wäre ja für den fehlerhaften Patch KB5009557, der auf DC zu Bootschleifen führt, erfoderlich.

Hier möchte ich mal zur Sicherheit nachfragen:

auf unseren drei DCs - 2012 R2 - habe ich folgende Szenarien angetroffen:

- auf zwei DCs KB5009624 + KB5009595 = Boot-Loop, beide KBs deinstalliert

- auf einem DC nur die KB5009624 = keine Boot-Loop, aber keine Verbindung per Remotedesktop

Deshalb habe ich auch "Jagd" auf die 9624 gemacht, wenn nur diese KB installiert war, und das Update nach der Deinstallation ausgeblendet.

Laut Windows Update Catalog bezieht sich das neue KB 5010794 aber auf keine der o.g. KBs, sondern auf ältere Patches. Die KB wird weiterhin angeboten mit Stand vom 10.01. - nach meinem Verständnis also in der Version, die man nicht installieren sollte. Habe ich jetzt also eine ungepatchte Sicherheitslücke (denn die 9624 war ja ein Security Update) ?

Bin sehr verwirrt und dankbar für jeden Hinweis!

auf unseren drei DCs - 2012 R2 - habe ich folgende Szenarien angetroffen:

- auf zwei DCs KB5009624 + KB5009595 = Boot-Loop, beide KBs deinstalliert

- auf einem DC nur die KB5009624 = keine Boot-Loop, aber keine Verbindung per Remotedesktop

Deshalb habe ich auch "Jagd" auf die 9624 gemacht, wenn nur diese KB installiert war, und das Update nach der Deinstallation ausgeblendet.

Laut Windows Update Catalog bezieht sich das neue KB 5010794 aber auf keine der o.g. KBs, sondern auf ältere Patches. Die KB wird weiterhin angeboten mit Stand vom 10.01. - nach meinem Verständnis also in der Version, die man nicht installieren sollte. Habe ich jetzt also eine ungepatchte Sicherheitslücke (denn die 9624 war ja ein Security Update) ?

Bin sehr verwirrt und dankbar für jeden Hinweis!

Zitat von @eCrofey:

Hallo mossox,

vielen dank für deine Antwort.

Ja richtig es sind auch auf diversen Portalen für:

Windows 10 20Hx: KB5010793

W10: KB5010794;KB5010792

für W8.1 KB5010794 angegeben, aber hat jemand auch negative Erfahrungen auf den Clients gemacht?

Vielen dank

Grüsse

Hallo mossox,

vielen dank für deine Antwort.

Ja richtig es sind auch auf diversen Portalen für:

Windows 10 20Hx: KB5010793

W10: KB5010794;KB5010792

für W8.1 KB5010794 angegeben, aber hat jemand auch negative Erfahrungen auf den Clients gemacht?

Vielen dank

Grüsse

Wenn Du Probleme auf den Clients hast, installieren, notfalls wieder deinstallieren. Sollte doch kein Problem sein, dass mal auf einem zu testen?

Zitat von @mossox:

Also das KB5010791 muss man scheinbar manuell installieren über den Windows Update Catalog.

Unser WSUS findet es nicht.

Also das KB5010791 muss man scheinbar manuell installieren über den Windows Update Catalog.

Unser WSUS findet es nicht.

Wird er laut MS auch nicht:

support.microsoft.com/de-de/topic/18-januar-2022-kb5010791-betri ...

Hallo Mossox,

ja richtig es sind aber auch andere KB's die man manuell installieren muss kommt darauf an für welches OS.

Habe jetzt ein Paket erstellt und per SCCM verteilet auf die Test Umgebung:

Mal Schauen wie es sich verhaltet.

Danke

Gruss

Hier noch ein Bericht das ich gefunden habe:

Verfügbare Aktualisierungen

Laut Windows Release Health Message Center stellt Microsoft für folgende Betriebssysteme Updates sowohl als optionale Windows Updates als auch im Windows Update Catalog bereit:

Windows 11 21H1: KB5010795

Windows Server 2022: KB5010796

Windows 10 20H1, 20H2, 21H1, 21H2 sowie Server 20H1 und 20H2: KB5010793

Windows 10 und Windows Server 1909: KB5010792

Windows 10 und Windows Server 1809 sowie Windows Server 2019: KB5010791 *

Windows 10 und Windows Server 2016: KB5010790

Windows 10 1507: KB5010789

Windows 7 SP1: KB5010798

Windows Server 2008 SP2: KB5010799

Ausschließlich im Windows Update Catalog sind folgende Patches zu finden:

Windows 8.1 und Windows Server 2012 R2: KB5010794

Windows Server 2012: KB5010797

ja richtig es sind aber auch andere KB's die man manuell installieren muss kommt darauf an für welches OS.

Habe jetzt ein Paket erstellt und per SCCM verteilet auf die Test Umgebung:

Mal Schauen wie es sich verhaltet.

Danke

Gruss

Hier noch ein Bericht das ich gefunden habe:

Verfügbare Aktualisierungen

Laut Windows Release Health Message Center stellt Microsoft für folgende Betriebssysteme Updates sowohl als optionale Windows Updates als auch im Windows Update Catalog bereit:

Windows 11 21H1: KB5010795

Windows Server 2022: KB5010796

Windows 10 20H1, 20H2, 21H1, 21H2 sowie Server 20H1 und 20H2: KB5010793

Windows 10 und Windows Server 1909: KB5010792

Windows 10 und Windows Server 1809 sowie Windows Server 2019: KB5010791 *

Windows 10 und Windows Server 2016: KB5010790

Windows 10 1507: KB5010789

Windows 7 SP1: KB5010798

Windows Server 2008 SP2: KB5010799

Ausschließlich im Windows Update Catalog sind folgende Patches zu finden:

Windows 8.1 und Windows Server 2012 R2: KB5010794

Windows Server 2012: KB5010797

Dann hast Du vielleicht nicht alle Klassifizierungen / Produkte im WSUS gewählt?

itnator.net/optionale-features-installieren-windows/#WSUS_Server

itnator.net/optionale-features-installieren-windows/#WSUS_Server

Zitat von @Coreknabe:

Dann hast Du vielleicht nicht alle Klassifizierungen / Produkte im WSUS gewählt?

itnator.net/optionale-features-installieren-windows/#WSUS_Server

Dann hast Du vielleicht nicht alle Klassifizierungen / Produkte im WSUS gewählt?

itnator.net/optionale-features-installieren-windows/#WSUS_Server

Du kannst den WSUS konfigurieren wie du willst. Wenn MS das Update für WSUS nicht freigibt, lädt er es nicht runter:

Zitat von @Doskias:

Du kannst den WSUS konfigurieren wie du willst. Wenn MS das Update für WSUS nicht freigibt, lädt er es nicht runter:

Zitat von @Coreknabe:

Dann hast Du vielleicht nicht alle Klassifizierungen / Produkte im WSUS gewählt?

itnator.net/optionale-features-installieren-windows/#WSUS_Server

Dann hast Du vielleicht nicht alle Klassifizierungen / Produkte im WSUS gewählt?

itnator.net/optionale-features-installieren-windows/#WSUS_Server

Du kannst den WSUS konfigurieren wie du willst. Wenn MS das Update für WSUS nicht freigibt, lädt er es nicht runter:

s.o.:

Laut Windows Release Health Message Center stellt Microsoft für folgende Betriebssysteme Updates sowohl als optionale Windows Updates als auch im Windows Update Catalog bereit:

Windows 11 21H1: KB5010795

Windows Server 2022: KB5010796

Windows 10 20H1, 20H2, 21H1, 21H2 sowie Server 20H1 und 20H2: KB5010793

Windows 10 und Windows Server 1909: KB5010792

Windows 10 und Windows Server 1809 sowie Windows Server 2019: KB5010791 *

Windows 10 und Windows Server 2016: KB5010790

Windows 10 1507: KB5010789

Windows 7 SP1: KB5010798

Windows Server 2008 SP2: KB5010799

Ja genau. Optionales Windows Update und Update-Katalog, nicht aber automatisch im WSUS

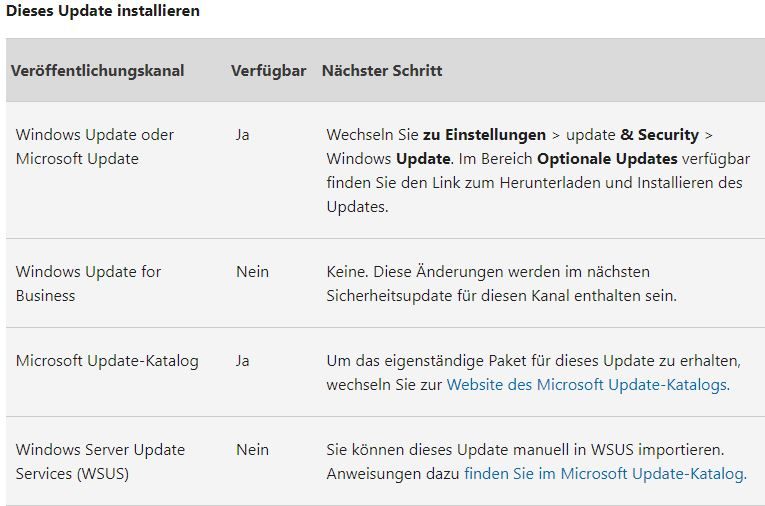

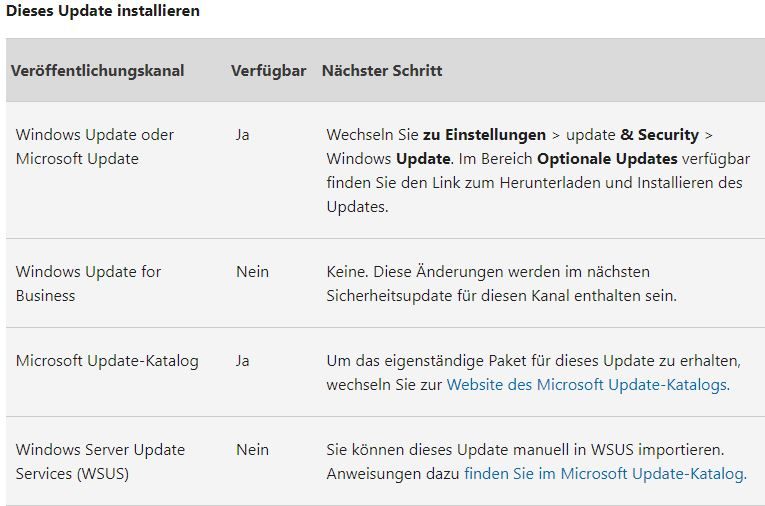

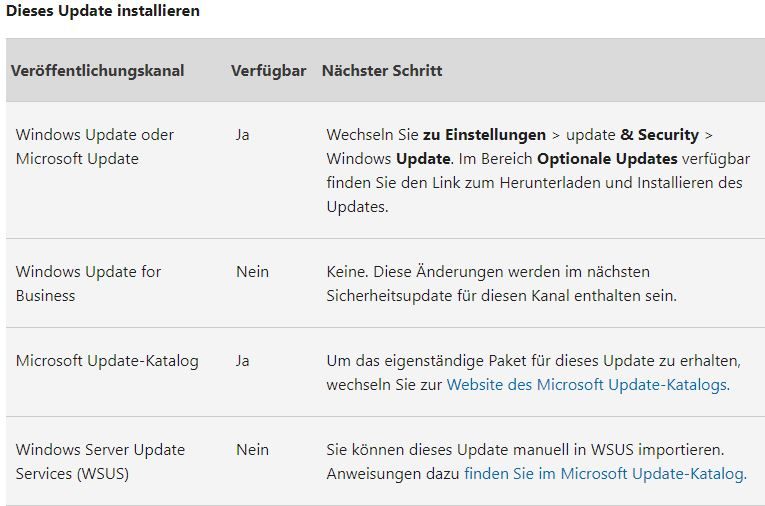

support.microsoft.com/de-de/topic/18-januar-2022-kb5010791-betri ...

Um das Update im WSUS zu haben muss man es händisch aus dem Katalog laden und im WSUS importieren. Schreibt MS selbst. Deine Auflistung hab ich bei Borncity und Heise auch gesehen. Ich vertrau da aber eher auf das was MS schreibt und zwar weil es auch meiner Beobachtung entspricht. WSUS lädt es nicht runter, Windows Update optional jedoch schon. Da es bei mir nur um 2 DCs geht hab ich mir die Mühe via WSUS nicht gemacht.

support.microsoft.com/de-de/topic/18-januar-2022-kb5010791-betri ...

Um das Update im WSUS zu haben muss man es händisch aus dem Katalog laden und im WSUS importieren. Schreibt MS selbst. Deine Auflistung hab ich bei Borncity und Heise auch gesehen. Ich vertrau da aber eher auf das was MS schreibt und zwar weil es auch meiner Beobachtung entspricht. WSUS lädt es nicht runter, Windows Update optional jedoch schon. Da es bei mir nur um 2 DCs geht hab ich mir die Mühe via WSUS nicht gemacht.