Pfsense RW Wireguard DNS Namen im entferntem Netz nutzen

Guten Tag

Ich nutze eine RW Wireguard verbindung auf Windows 11, und verbinde mich via PFsense Wireguard VPN mit einem entferntem Netzwerk.

Ich tunnel den gesamten Verkehr über die Verbindung. Ip Adressen lassen sich im entferntem Netz ansprechen, genau so wie Internetadressen getunnelt mit der externen Quellip des entferntem netzes. Dort funktioniert auch ganz normal die Domainnamensauflösung.

Wenn ich jedoch mit zum Beispiel einer remote App oder auch nur via Ping einen dns Namen im entferntem Netz erreichen will funktioniert dies nicht.

Ich nutze Pfsense 2.6.0 mit dem Wireguard Plugin 0.1.6_2

Bei einem Wireguard auf einer Fritzbox läuft es. Dort ist in der Wireguard Config des clients als DNS die Fritz Box eingetragen. Nicht der DNS Server im internen Netz (DC)

Ich habe daher die Einstellungen wie folgt verändert :

[Interface]

PrivateKey = *Private Key*

Address = 10.10.58.111/24

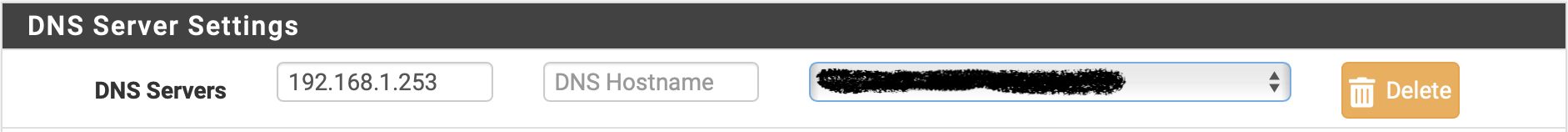

DNS = 192.168.1.253, pfsense.firewall

(Das ist die IP und Hostname der PFsense, ip und Hostname des DC und DNS im etferntem Netz habe ich bereits ohne Erfolg ausprobiert)

[Peer]

PublicKey = *Public Key*

AllowedIPs = 192.168.1.0/24, 0.0.0.0/0

Endpoint = *Externe IP des Wireguard Servers*:51821

Haken bei Blockiere Verkehr ausserhalb des tunels ist gesetzt

Nun kann ich den Host DC01 im entferntem Netz jedoch nicht via namen pingen.

Im anderen Netz, wo die Fritzbox den Wireguard Server stellt, geht dis mit faktisch identischen Einstellungen jedoch.

Ich gehe also davon aus, auf der PfSense muss etwas eingestellt werden.

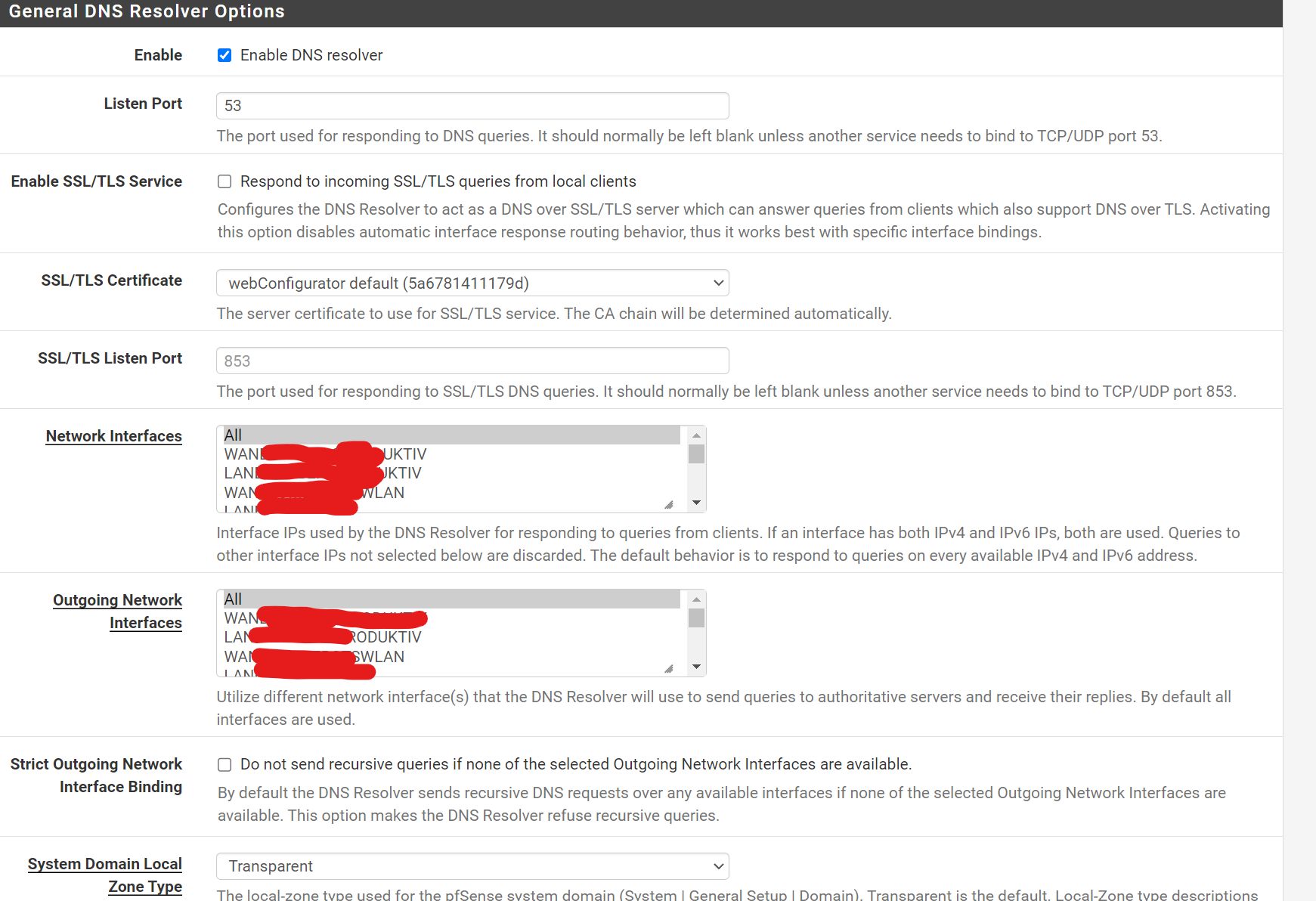

Ich vermute im Bereich DNS Resover ?

Dieser ist aktiv.

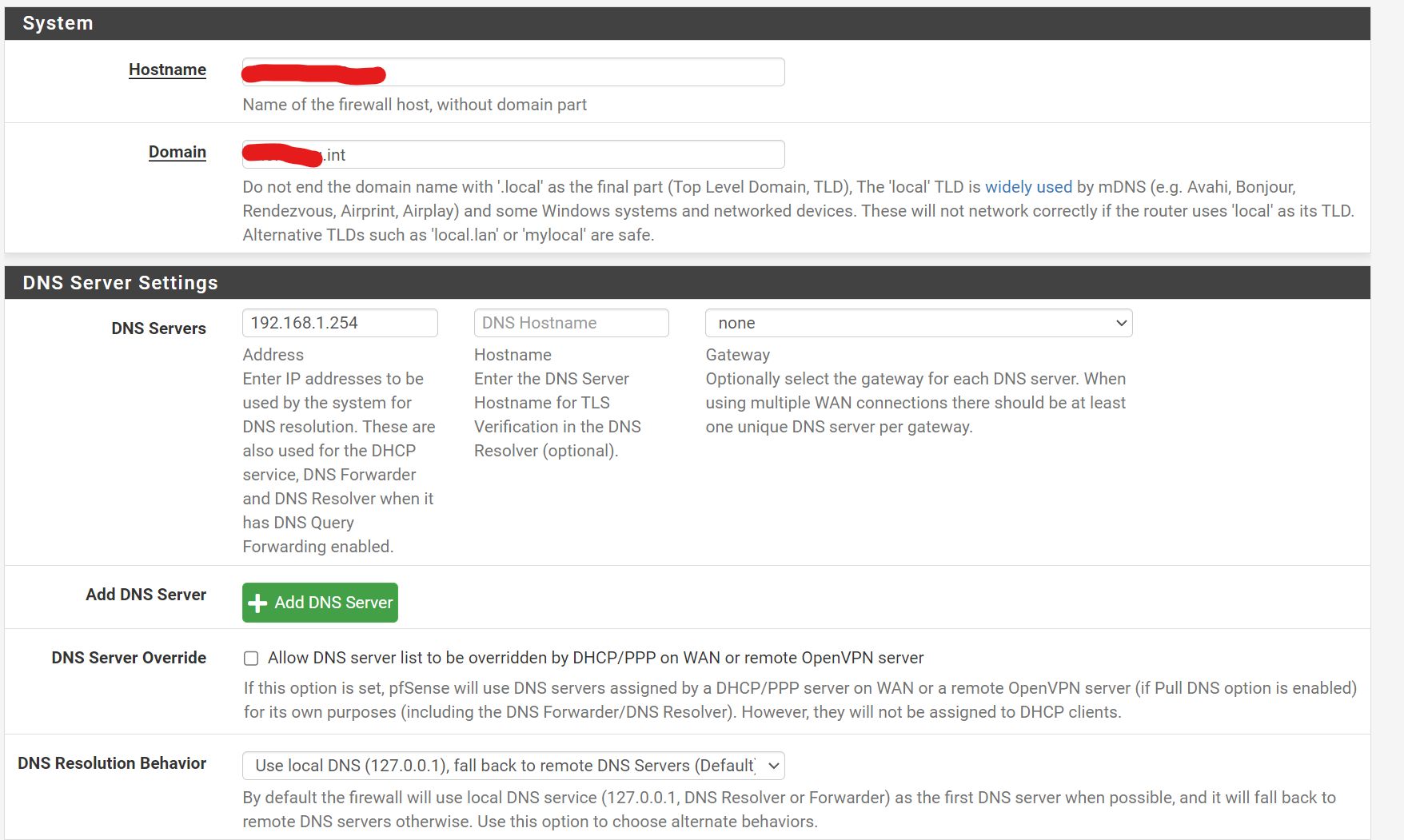

zum Probieren habe ich schon mal DNS Query Forwarding aktiviert, und den dns Server im Internen Netz der Pfsense eingetragen unter System > General Setup

Leider auch ohne Erfolg

Hat jemand eine Idee ?

Ich nutze eine RW Wireguard verbindung auf Windows 11, und verbinde mich via PFsense Wireguard VPN mit einem entferntem Netzwerk.

Ich tunnel den gesamten Verkehr über die Verbindung. Ip Adressen lassen sich im entferntem Netz ansprechen, genau so wie Internetadressen getunnelt mit der externen Quellip des entferntem netzes. Dort funktioniert auch ganz normal die Domainnamensauflösung.

Wenn ich jedoch mit zum Beispiel einer remote App oder auch nur via Ping einen dns Namen im entferntem Netz erreichen will funktioniert dies nicht.

Ich nutze Pfsense 2.6.0 mit dem Wireguard Plugin 0.1.6_2

Bei einem Wireguard auf einer Fritzbox läuft es. Dort ist in der Wireguard Config des clients als DNS die Fritz Box eingetragen. Nicht der DNS Server im internen Netz (DC)

Ich habe daher die Einstellungen wie folgt verändert :

[Interface]

PrivateKey = *Private Key*

Address = 10.10.58.111/24

DNS = 192.168.1.253, pfsense.firewall

(Das ist die IP und Hostname der PFsense, ip und Hostname des DC und DNS im etferntem Netz habe ich bereits ohne Erfolg ausprobiert)

[Peer]

PublicKey = *Public Key*

AllowedIPs = 192.168.1.0/24, 0.0.0.0/0

Endpoint = *Externe IP des Wireguard Servers*:51821

Haken bei Blockiere Verkehr ausserhalb des tunels ist gesetzt

Nun kann ich den Host DC01 im entferntem Netz jedoch nicht via namen pingen.

Im anderen Netz, wo die Fritzbox den Wireguard Server stellt, geht dis mit faktisch identischen Einstellungen jedoch.

Ich gehe also davon aus, auf der PfSense muss etwas eingestellt werden.

Ich vermute im Bereich DNS Resover ?

Dieser ist aktiv.

zum Probieren habe ich schon mal DNS Query Forwarding aktiviert, und den dns Server im Internen Netz der Pfsense eingetragen unter System > General Setup

Leider auch ohne Erfolg

Hat jemand eine Idee ?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 6819513872

Url: https://administrator.de/forum/pfsense-rw-wireguard-dns-namen-im-entferntem-netz-nutzen-6819513872.html

Ausgedruckt am: 23.07.2025 um 19:07 Uhr

12 Kommentare

Neuester Kommentar

Die o.a. Konfig ist zumindestens bei den Allowed IPs in der Peer Section falsch.

Wenn du ein Gateway Redirect machst ist es doch vollkommen überflüssig dann dort noch einmal 192.168.1.0/24 anzugeben wenn du so oder so mit 0.0.0.0/0 alles in den Tunnel routest.

Das das dann sinnfrei ist erkennst du sicher selber und solltest du deshalb auch aus der Konfig entfernen. Bei einem Gateway Redirect steht einzig und allein nur noch 0.0.0.0/0 unter dem AllowedIPs Parameter!

Was die DNS Auflösung anbetrifft ist die Konfig soweit richtig, denn wenn der Tunnel aktiv ist wird die 192.168.1.253 als primärer DNS Server an den Client übergeben.

Das "pfsense.firewall" dahinter macht natürlich nur dann Sinn wenn der primäre DNS Server diesen Hostnamen auch auflösen kann oder eine DNS Weiterleitung zu einem DNS Server hat der auflösen kann, ansonsten ist er überflüssig.

Was du bei aktivem Tunnel dann unbedingt testen solltest ist...

Wenn du ein Gateway Redirect machst ist es doch vollkommen überflüssig dann dort noch einmal 192.168.1.0/24 anzugeben wenn du so oder so mit 0.0.0.0/0 alles in den Tunnel routest.

Das das dann sinnfrei ist erkennst du sicher selber und solltest du deshalb auch aus der Konfig entfernen. Bei einem Gateway Redirect steht einzig und allein nur noch 0.0.0.0/0 unter dem AllowedIPs Parameter!

Was die DNS Auflösung anbetrifft ist die Konfig soweit richtig, denn wenn der Tunnel aktiv ist wird die 192.168.1.253 als primärer DNS Server an den Client übergeben.

Das "pfsense.firewall" dahinter macht natürlich nur dann Sinn wenn der primäre DNS Server diesen Hostnamen auch auflösen kann oder eine DNS Weiterleitung zu einem DNS Server hat der auflösen kann, ansonsten ist er überflüssig.

Was du bei aktivem Tunnel dann unbedingt testen solltest ist...

- Mit ipconfig -all (Winblows) checken ob der primäre DNS Server auch auf die o.a. IP gesetzt ist. Ein nslookup ohne Parameter geht auch.

- Mit nslookup hostname.intern versuchen einen internen Hostnamen über den internen DNS Server aufzulösen. hostname.intern muss dann natürlich intern auflösbar sein!

- Mit nslookup hostname.intern 192.168.1.253 kannst du auch den DNS Server erzwingen zur Auflösung.

- Stelle sicher das deine TLD Suchdomain im Client entsprechend konfiguriert ist sofern du Hostnamen ohne den kompletten FQDN angibst.

und das wäre eher ein /32

Nein, das ist leider falsch!Die Device IP Adressen im internen WG Netz werden immer mit der dort verwendeten Netzmaske angegeben. Ist ja nichts anderes wie auch an einem LAN Adapter an einem Rechner.

Nur die Adressen in den AllowedIPs der Peer Definition werden dann mit einem 32er Host Prefix angeben (in der Regel der VPN Server und analog bei Server die Client Peers) um das Crypto Routing eindeutig zu machen. Sprich es taucht also nur da auf.

Siehe dazu auch im hier oder an einem Praxisbeispiel bzw. WG Tutorial.

Das ist aber einzig nur in einem Split Tunneling Setup relevant!

Für den TO, der ja statt Split Tunneling ein Gateway Redirect Setup betreibt das eh sämtlichen Traffic in den Tunnel schaufelt ist das nicht relevant.

Moin...

äh stimmt... jetzt wo du es schreibst

äh stimmt... jetzt wo du es schreibst

Die Device IP Adressen im internen WG Netz werden immer mit der dort verwendeten Netzmaske angegeben. Ist ja nichts anderes wie auch an einem LAN Adapter an einem Rechner.

Nur die Adressen in den AllowedIPs der Peer Definition werden dann mit einem 32er Host Prefix angeben (in der Regel der VPN Server und analog bei Server die Client Peers) um das Crypto Routing eindeutig zu machen. Sprich es taucht also nur da auf.

Siehe dazu auch im hier oder an einem Praxisbeispiel bzw. WG Tutorial.

Das ist aber einzig nur in einem Split Tunneling Setup relevant!

Für den TO, der ja statt Split Tunneling ein Gateway Redirect Setup betreibt das eh sämtlichen Traffic in den Tunnel schaufelt ist das nicht relevant.

in der Tat.. Nur die Adressen in den AllowedIPs der Peer Definition werden dann mit einem 32er Host Prefix angeben (in der Regel der VPN Server und analog bei Server die Client Peers) um das Crypto Routing eindeutig zu machen. Sprich es taucht also nur da auf.

Siehe dazu auch im hier oder an einem Praxisbeispiel bzw. WG Tutorial.

Das ist aber einzig nur in einem Split Tunneling Setup relevant!

Für den TO, der ja statt Split Tunneling ein Gateway Redirect Setup betreibt das eh sämtlichen Traffic in den Tunnel schaufelt ist das nicht relevant.

die Config so weit es geht von einer funktionierenden Fritzbox (7.50) Config kopiert.

Immer einen schlechte Idee, denn AVM nutzt bekanntlich eine nicht Wireguard konforme Konfiguration was man beachten muss wenn man auf externe nicht AVM Wireguard Endgeräte vernetzt.heise.de/ratgeber/Fritzbox-VPN-Was-WireGuard-ausmacht-und-wie-ma ...

die Pfsense muss doch wissen das es den DNS Server unter 192,168.1.254 gibt. ?

Jein!Das kann sie natürlich nur wissen wenn DU ihr das im General Setup konfigurierst und auch den Haken setzt das PPPoE und DHCP diesen statischen DNS Eintrag nicht überschreiben dürfen!

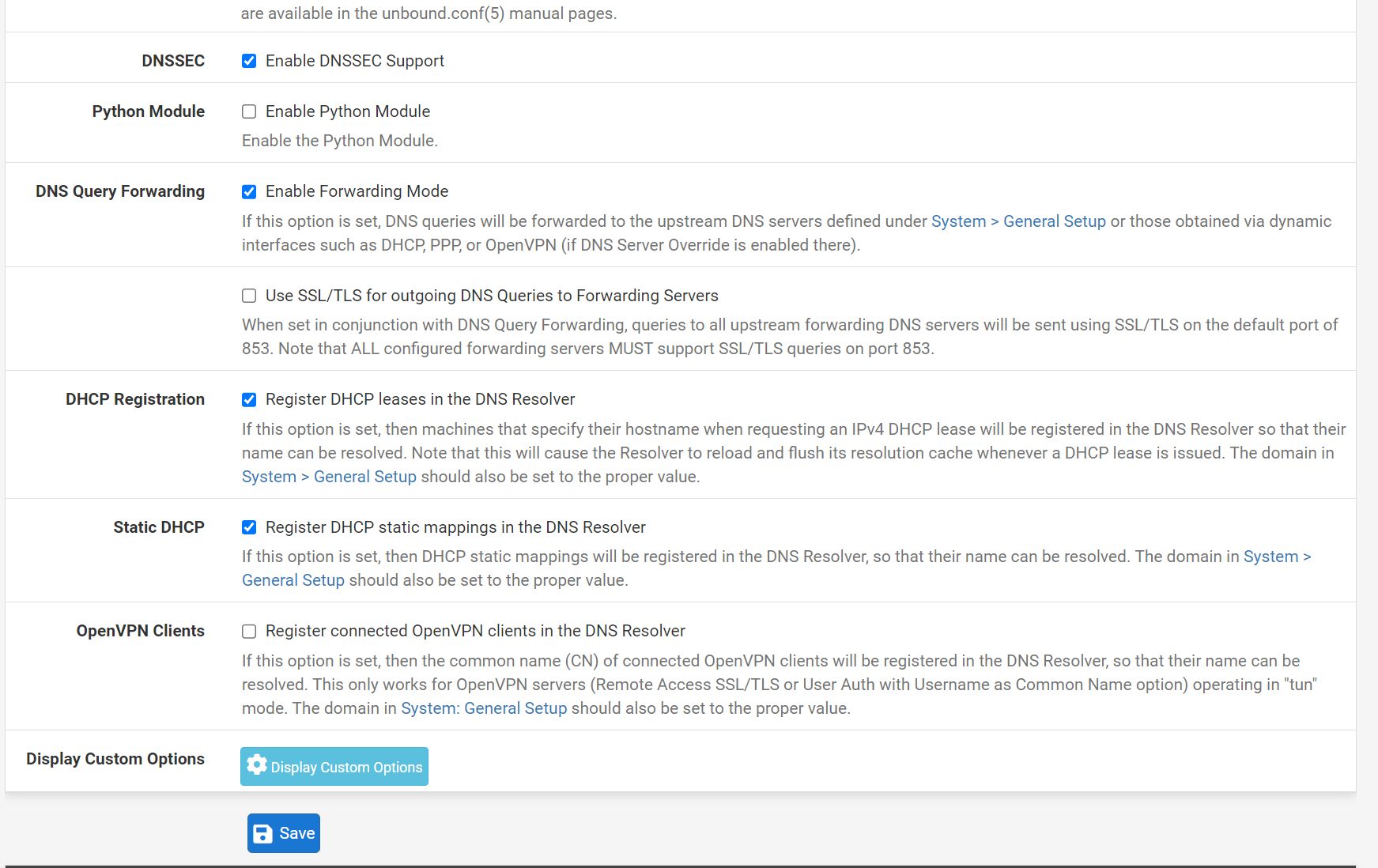

Sobald ich unter DNS Vorwarder DNS Query Forwarding aktiviere

Das das "Internet" nicht mehr funktioniert ist natürlich Unsinn und weisst du auch selber. Kannst ja immer im "Diagnostics" Menü mit der WAN IP als Source einmal einen reine Internet IP wie 8.8.8.8 pingen dann weisst du das es geht! Du meist vermutlich das die DNS Auflösung dann scheitert, oder?!Vermutlich hast du dann vergessen DNSsec zu deaktivieren. Guckst du dazu auch hier.

Das ergibt für mich auch Sinn, denn die PFsense kennt den internen DNS ja nicht.

Dann solltest du ihr den im General Setup tunlichst konfigurieren wie oben schon gesagt!

das der DNS Resolver nicht so konfiguriert ist, wie er sollte ?

Oben redest du noch vom "Forwarder" ?! Ja was denn nun ?? Resolver oder Forwarder?!

Wenn es das denn nun war bitte deinen Thread dann hier auch als erledigt schliessen!

Das Problem ist der aktivierte "DNSSEC Support". Vermutlich wird es sofort klappen wenn du den Haken entfernst. Siehe dazu auch HIER.

Wenn es das denn nun war, bitte deinen Thread hier dann auch als erledigt schliessen!!