Wireguard Ping Probleme cl01 geht, cl02 geht nicht

Hallo,

ich mache mich gerade mit Wireguard vertraut und bin wirklich begeistert wie "einfach" es ist.

Zur Situation:

Am Ende möchte ich in der Lage sein über Wireguard ein VPN zu einem Windows Server herzustellen damit die User sich durch das VPN per RDP auf den Server schalten können.

Als Anleitung habe ich mich an folgende Leitfaden gehalten:

WireGuard AndysBlog

smarthomebeginner.com - wireguard-windows-setup

Es funktioniert auch. Also bis zu einem gewissen Punkt und ich finde den Fehler einfach nicht.

Ich habe mir 2 Clients gemacht um zu schauen ob es möglich ist mehrere Clients zu erstellen, zu testen und dann die config einfach auf den Client-PC/Mac zu übertragen. Der Ping von Client01 geht von Client02 geht es nicht.

Was übersehe ich?

Zu der Konfiguration

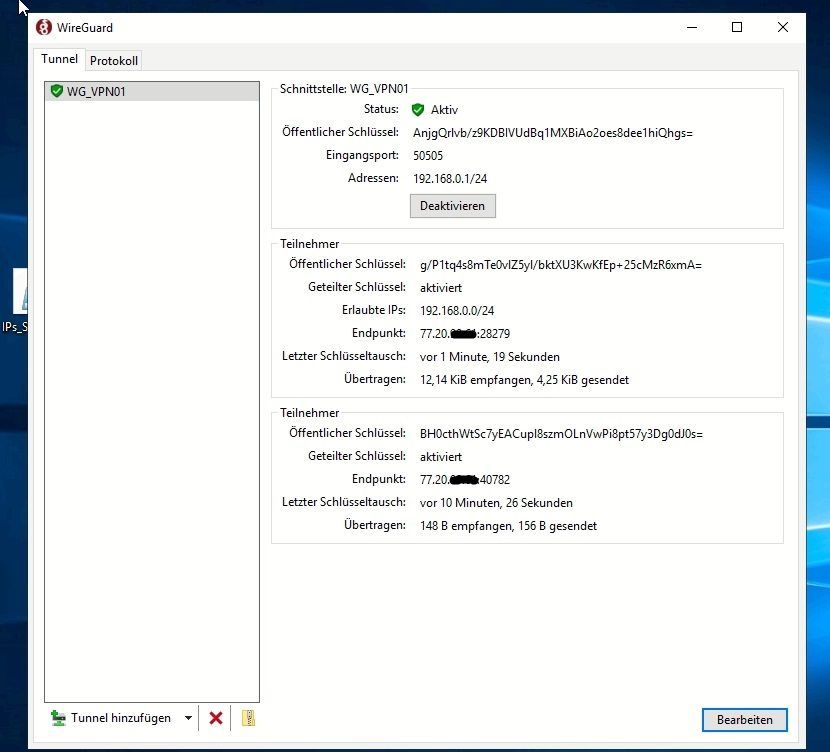

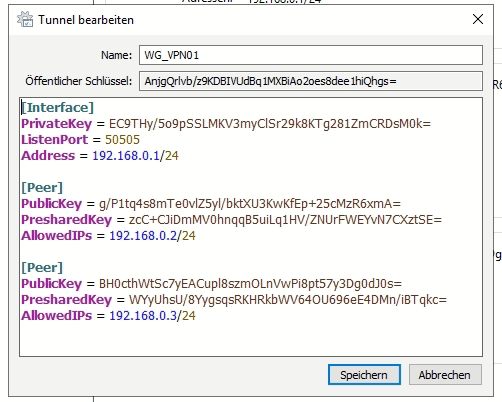

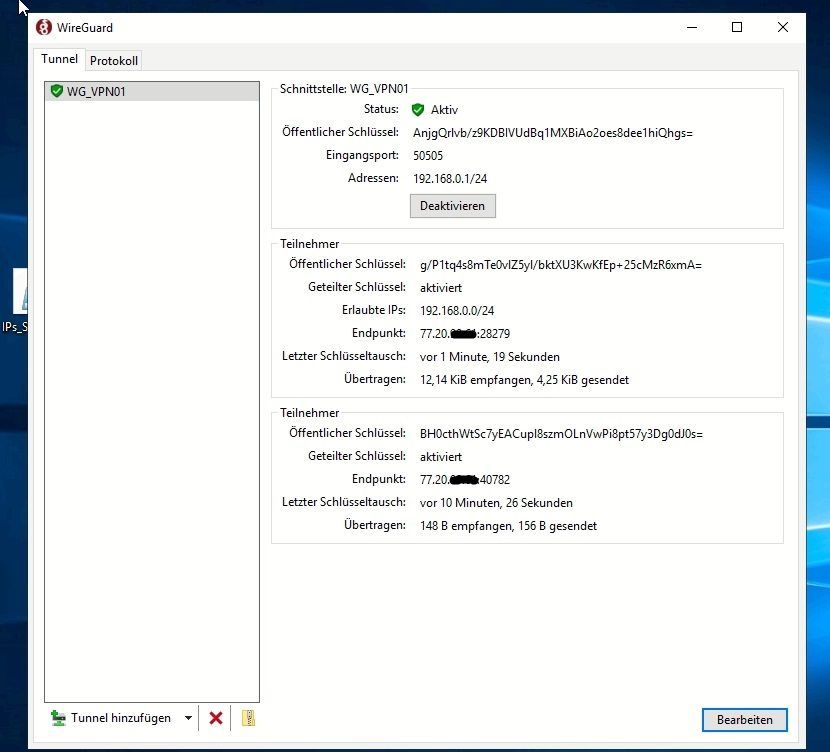

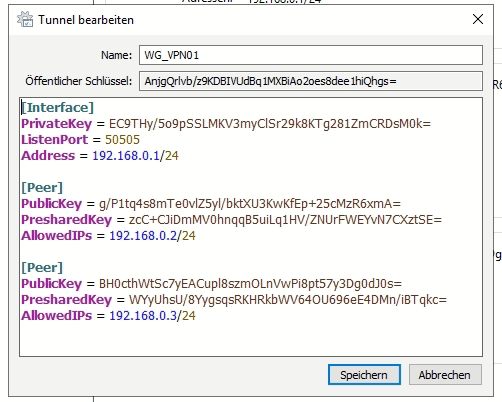

Der Server:

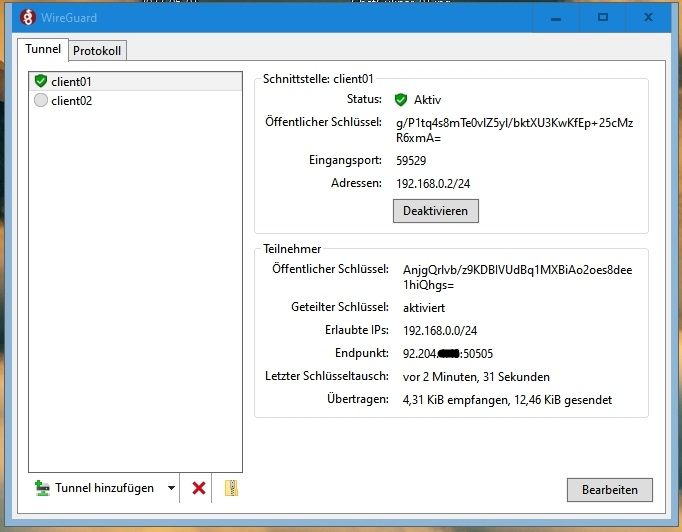

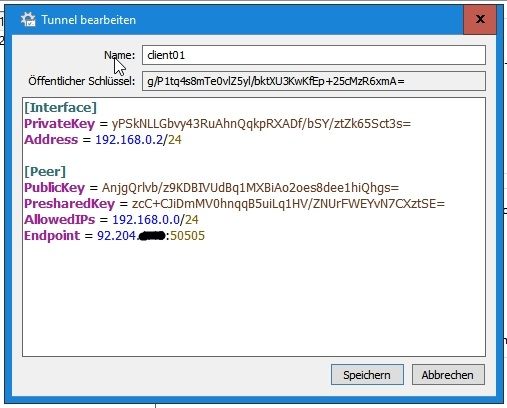

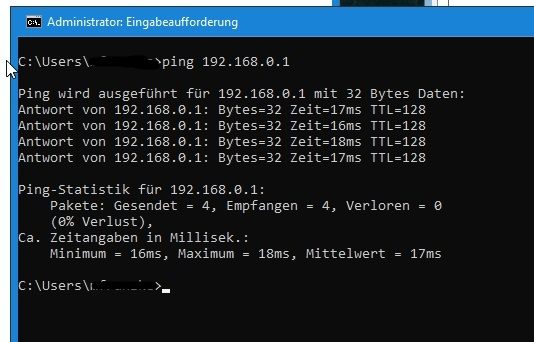

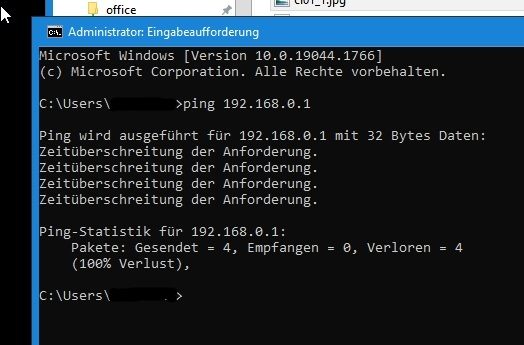

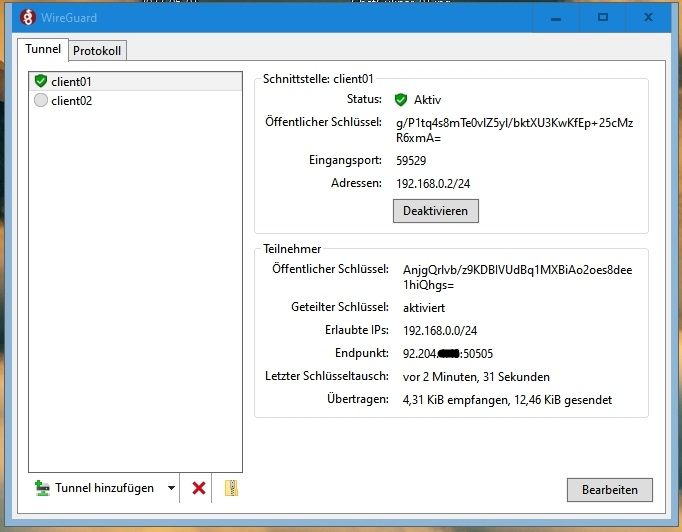

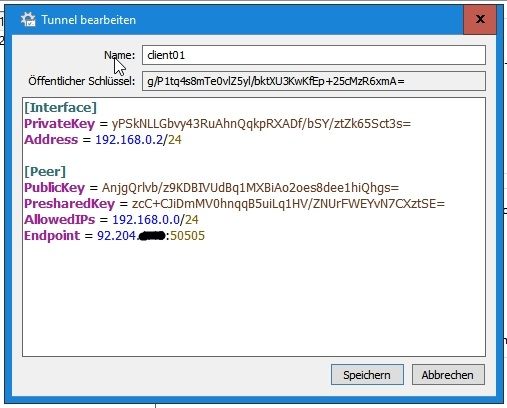

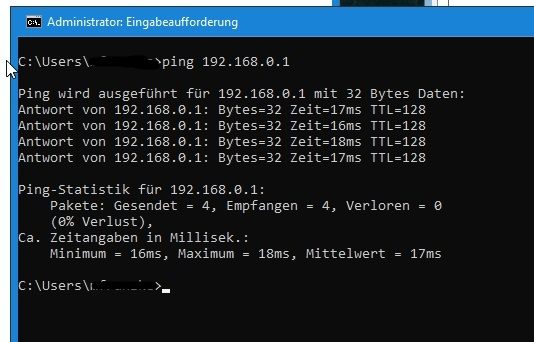

Client01 mit Ping

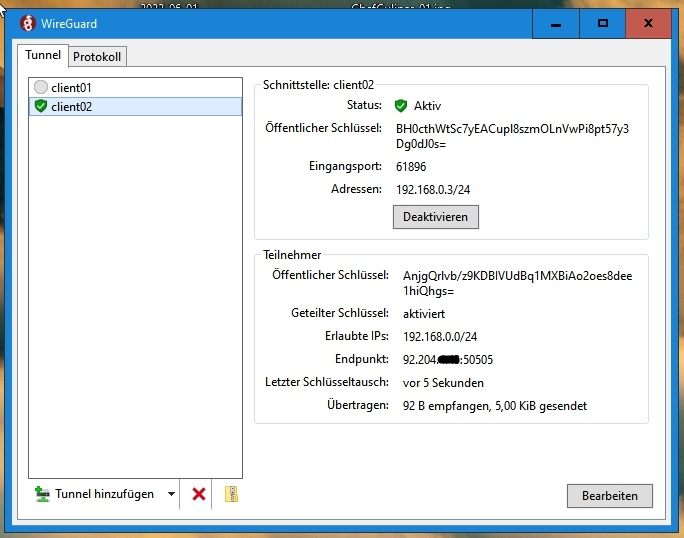

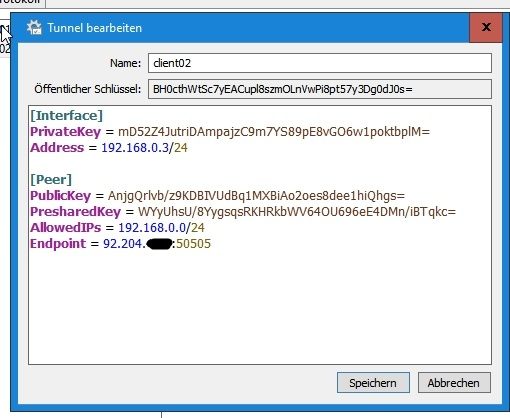

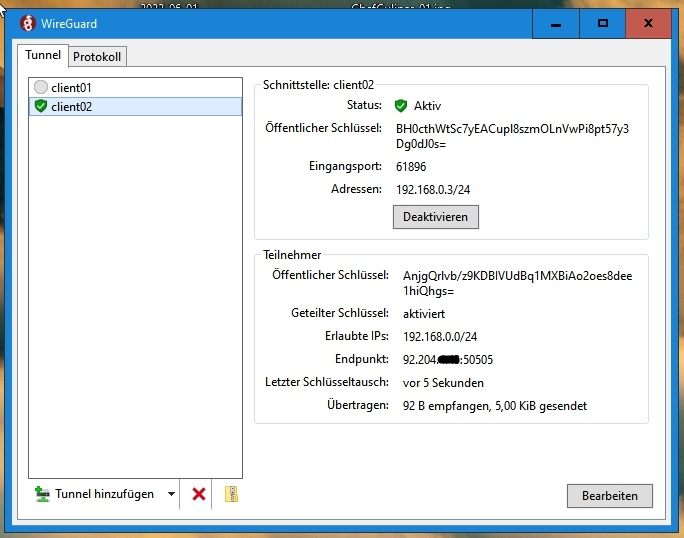

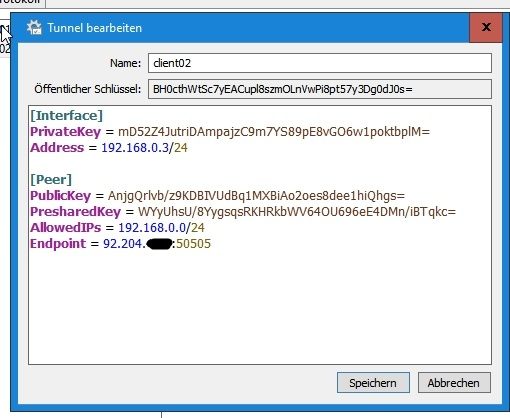

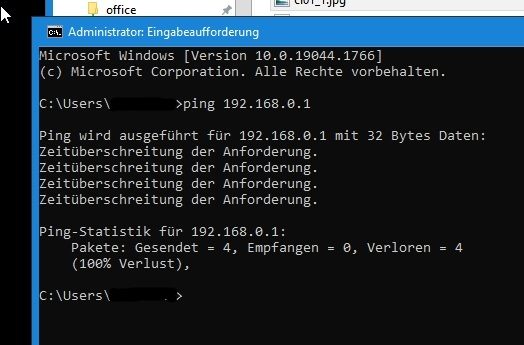

Client02 mit Ping

Ich freue mich auf euren Input.

Vielen Dank schon einmal.

P.S. Falls jemand gleich meckert zwecks der PrivateKeys. Das ist nur ein Test. Für den "richtigen" Einsatz wird alles neu erstellt.

ich mache mich gerade mit Wireguard vertraut und bin wirklich begeistert wie "einfach" es ist.

Zur Situation:

Am Ende möchte ich in der Lage sein über Wireguard ein VPN zu einem Windows Server herzustellen damit die User sich durch das VPN per RDP auf den Server schalten können.

Als Anleitung habe ich mich an folgende Leitfaden gehalten:

WireGuard AndysBlog

smarthomebeginner.com - wireguard-windows-setup

Es funktioniert auch. Also bis zu einem gewissen Punkt und ich finde den Fehler einfach nicht.

Ich habe mir 2 Clients gemacht um zu schauen ob es möglich ist mehrere Clients zu erstellen, zu testen und dann die config einfach auf den Client-PC/Mac zu übertragen. Der Ping von Client01 geht von Client02 geht es nicht.

Was übersehe ich?

Zu der Konfiguration

Der Server:

Client01 mit Ping

Client02 mit Ping

Ich freue mich auf euren Input.

Vielen Dank schon einmal.

P.S. Falls jemand gleich meckert zwecks der PrivateKeys. Das ist nur ein Test. Für den "richtigen" Einsatz wird alles neu erstellt.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 3210565677

Url: https://administrator.de/forum/wireguard-ping-probleme-cl01-geht-cl02-geht-nicht-3210565677.html

Ausgedruckt am: 18.07.2025 um 02:07 Uhr

21 Kommentare

Neuester Kommentar

Hi.

Hast du mal die beiden Peers mit eineindeutigen Public Keys ausgestattet?

Die scheinen identisch zu sein. Eventuell wird hier der Server sagen, dass ihm das nicht schmeckt und das Routing dadurch entsprechend nicht klappt.

In deiner verlinkten Anleitung wird ja auch der Hinweis gegeben, für jeden weiteren Peer, eine eigene Config anzulegen.

Gruß

Marc

Hast du mal die beiden Peers mit eineindeutigen Public Keys ausgestattet?

Die scheinen identisch zu sein. Eventuell wird hier der Server sagen, dass ihm das nicht schmeckt und das Routing dadurch entsprechend nicht klappt.

In deiner verlinkten Anleitung wird ja auch der Hinweis gegeben, für jeden weiteren Peer, eine eigene Config anzulegen.

Gruß

Marc

Ich gucks mir morgen nochmal an aber Du müsstest mMn. beim Host (dort in den peers) die allowed IPs auf /32 enden lassen. Das ist ja immer nur ein peer.

Allgemein: Bei Wireguard definierst Du im Client(!) welche IP-Adressen Du im Host-Netz erreichen kannst.

(auch wenn host/client bei Wireguard ja nicht so richtig gilt) 😉

Allgemein: Bei Wireguard definierst Du im Client(!) welche IP-Adressen Du im Host-Netz erreichen kannst.

(auch wenn host/client bei Wireguard ja nicht so richtig gilt) 😉

Die Suchfunktion ist dein bester Freund...

Das hiesige Tutorial zum fehlerfreien Setup hast du gelesen und auch umgesetzt???

Dieses Tutorial beantwortet alle deine Fragen.

Nur so viel: Deine Serverkonfig ist vollkommen falsch. Preshared Key gibt es nicht und die Allowed IPs sind vollkommen fehlerhaft. Korrigiere das, dann rennt das auch sofort.

Merkzettel: VPN Installation mit Wireguard

Tip:

In einem Winblows Umfeld solltest du immer die lokale Winblows Firewall auf dem Radar haben. Diese blockt per Default das ICMP Protokoll (Ping).

windowspro.de/wolfgang-sommergut/ping-windows-10-erlauben-gui-po ...

Außerdem blockiert sie per Default immer den Zugriff aus Fremdnetzen, was in einem gerouteten VPN immer der Fall ist. Ggf. musst du diese also auch customizen für entsprechende Anwendungen wie z.B. RDP.

Zum Troubleshooting hilft auch dieser Thread:

Wireguard Site2Site mit Roadwarrior

bzw.

Wireguard Site2Site mit Roadwarrior

Das hiesige Tutorial zum fehlerfreien Setup hast du gelesen und auch umgesetzt???

Dieses Tutorial beantwortet alle deine Fragen.

Nur so viel: Deine Serverkonfig ist vollkommen falsch. Preshared Key gibt es nicht und die Allowed IPs sind vollkommen fehlerhaft. Korrigiere das, dann rennt das auch sofort.

Merkzettel: VPN Installation mit Wireguard

Tip:

In einem Winblows Umfeld solltest du immer die lokale Winblows Firewall auf dem Radar haben. Diese blockt per Default das ICMP Protokoll (Ping).

windowspro.de/wolfgang-sommergut/ping-windows-10-erlauben-gui-po ...

Außerdem blockiert sie per Default immer den Zugriff aus Fremdnetzen, was in einem gerouteten VPN immer der Fall ist. Ggf. musst du diese also auch customizen für entsprechende Anwendungen wie z.B. RDP.

Zum Troubleshooting hilft auch dieser Thread:

Wireguard Site2Site mit Roadwarrior

bzw.

Wireguard Site2Site mit Roadwarrior

Ja, das ist das Transfernetz!

Keine besonders intelligente Wahl und wenig nachgedacht in einem VPN Umfeld!! Lesen und verstehen:

VPNs einrichten mit PPTP

Servus @aqui

Nope, den gibt es auch in der Wireguard-Config, der PreSharedKey ist aber optional und muss dann sowohl auf Server als auch Client-Seite im jeweiligen Peer identisch sein

wireguard.com/protocol/

Nope, den gibt es auch in der Wireguard-Config, der PreSharedKey ist aber optional und muss dann sowohl auf Server als auch Client-Seite im jeweiligen Peer identisch sein

wireguard.com/protocol/

If an additional layer of symmetric-key crypto is required (for, say, post-quantum resistance), WireGuard also supports an optional pre-shared key that is mixed into the public key cryptography. When pre-shared key mode is not in use, the pre-shared key value used below is assumed to be an all-zero string of 32 bytes.

Grüße UweZitat von @MarFra:

Es ist also absolut notwendig die Peers in ein /32 Subnetz zu stellen. Warum weiß ich leider nicht, falls mir dass noch jemand erklären könnte wäre das SUPER.

Die AllowedIPs auf Server-Seite sagen dem WG Server von welchen IP-Adressen er von diesem Peer verschlüsselten Traffic annehmen darf und nur von diesen (Cryptokey Routing). Trägst du hier statt einer eindeutigen 32er Maske bei mehreren Peers immer das gleiche Subnetz ein dann kann der Server keine eindeutige Route zu jedem Peer erstellen.Es ist also absolut notwendig die Peers in ein /32 Subnetz zu stellen. Warum weiß ich leider nicht, falls mir dass noch jemand erklären könnte wäre das SUPER.

Du kannst nämlich auch ganze Netze in den AllowedIPs auf Server-Seite eintragen, dann nimmt der Server Traffic von diesem ganzen Subnetz an und er erstellt dann auch eine Route für dieses Subnetz mit dem jeweiligen Peer als Gateway.

Die 32 Maske sagt dabei aber nicht aus das die Clients nicht untereinander kommunizieren könnten, das können sie sehr wohl (sofern die Firewall es erlaubt) und weil die Maske auf Clientseite im Interface und den AllowedIPs meist mit einer 24 Maske auf das WG Transfernetz zeigt.

Wie immer direkt beim Hersteller und in unseren Tutorials aufmerksam lesen dann muss man sich auch nicht durch x Seiten wühlen

wireguard.com/#:~:text=At%20the%20heart%20of%20WireGuard,peer%20 ....

Hth

@colinardo

Zitat von @MarFra:

- Über Wireguard VPN auf lokales Netzwerk zugreifen (also so dass ich über die VPN eine IP im lokalen Netz erhalte)

Das ist überflüssig und Bridging ist kontraproduktiv, denn die Clients können sich problemlos untereinander via normalem Routing miteinander unterhalten. Voraussetzung dafür ist das auf dem Gateway des Server Netzes eine statische Route auf den Wireguard Server zeigt sofern der Wireguard Server nicht selbst das Default GW für die Clients ist.- Über Wireguard VPN auf lokales Netzwerk zugreifen (also so dass ich über die VPN eine IP im lokalen Netz erhalte)

Man kann zwar auf dem WG Server nach intern auch NATen, aber das ist dann wie bekannt eine Einbahnstraße und innerhalb von VPNs performance und routing technischer Blödsinn. Es gilt hier immer der Grundsatz: Route where you can, NAT where you must.

Steht auch im verl. Tutorial von @aqui.

- Über Wireguard VPN IPv4 Pakete über eine IPv6 Tunneln (DG gibt nur IPv6 und mein Bekannter würde gern von seinem Handy auf die Sicherheitskameras etc. kommen. Die hatten das vorher wohl mit DynDNS und Portforwarding gemacht.) Gerade bei diesem Thema weiss ich garnicht nach was ich suchen soll geschweige denn ob das überhaupt funktioniert.

Das funktioniert out of the box, Wireguard ist es schnuppe ob die äußeren Transport-Adressen über IPv6 laufen, im Tunnel kannst du weiterhin IPv4 benutzen und übertragen. Du musst also nur sicherstellen daß du die aktuelle öffentliche IPv6 des Wireguard-Servers über einen DynDNS Dienst aktuell hältst, mehr braucht es nicht.Beste Community

Thanks for the 💐👍Grüße Uwe

und ein kleines Textkästchen brachte die Erlösung.

Ist oben aber auch mehrfach drauf hingewiesen worden und steht auch deutlich im hiesigen Wireguard Tutorial!Aber gut wenn es nun rennt wie es soll. 👏

Ich gucks mir morgen nochmal an aber Du müsstest mMn. beim Host (dort in den peers) die allowed IPs auf /32 enden lassen. Das ist ja immer nur ein peer.

Ich zitiere mich mal selber. Wenn das die Lösung war, die Du dann später lange recherchiert hast, dann könntest Du mir aber gerne auch ein "Lösungsbutten" geben