PPTP Verbindung nicht zu jedem ext. Server möglich

Moin,

ich habe ein etwas merkwürdiges Phänomen bzgl. PPTP VPN Verbindungen.

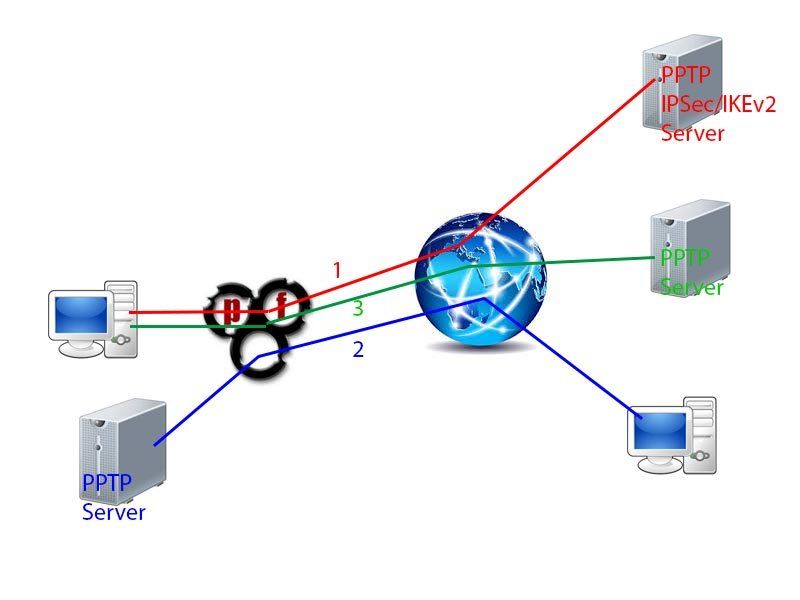

Wir nutzen eine PFSense Firewall und wollen aus unserem Netz End-To-Side VPN Verbindungen zu anderen Servern aufbauen.

Im eigenen Netz werkelt ein PPTP Server und über PFSense wird OpenVPN zur Verfügung gestellt.

Der Zugriff von extern via PPTP und OpenVPN funktioniert.

Der Zugriff von intern zu externen IPSec oder PPTP Gegenstellen funktioniert ebenfalls. - Bis auf eine Ausnahme:

Bei dem Verbindungsaufbau zu einem PPTP Server bleibt die Windows-Routine bei "Benutzername und Kennwort werden überprüft..." mit dem "Fehler 619: Es konnte keine Verbindung mit dem Remotecomputer hergestellt werden, sodass der für diese Verbindung verwendete Port geschlossen wurde." stehen.

Außerhalb des Firmennetzes und vor der Einführung der PFSense war/ist der Zugriff von Windows-Clients auf dieses VPN Netz problemlos möglich. Es muss also etwas mit der PFSense Firewall zutun haben.

Im Internet bin ich schon auf Hinweise gestoßen, dass PFSense maximal eine Verbindung pro PPTP VPN Server zulässt. Das ist in diesem Fall gegeben, und diese Restriktion sollte nicht greifen.

Auch "Any"-Regeln auf WAN und LAN Adapter der Firewall bringen nichts. Da PPTP VPNs zu anderen Servern kein Problem darstellen, denke ich, dass das Regelwerk für GRE, 1723/UDP und 500/UDP korrekt konfiguriert ist.

An der VPN Gegenstelle können wir nichts verändern.

Die IP-Netze sind unterschiedlich: Eigenes: 172.17.10.0/24; Extern: 192.168.0.0/24.

Verraten eure Glaskugeln evtl. mehr als meine? An welchen Schrauben könnte man noch drehen?

ich habe ein etwas merkwürdiges Phänomen bzgl. PPTP VPN Verbindungen.

Wir nutzen eine PFSense Firewall und wollen aus unserem Netz End-To-Side VPN Verbindungen zu anderen Servern aufbauen.

Im eigenen Netz werkelt ein PPTP Server und über PFSense wird OpenVPN zur Verfügung gestellt.

Der Zugriff von extern via PPTP und OpenVPN funktioniert.

Der Zugriff von intern zu externen IPSec oder PPTP Gegenstellen funktioniert ebenfalls. - Bis auf eine Ausnahme:

Bei dem Verbindungsaufbau zu einem PPTP Server bleibt die Windows-Routine bei "Benutzername und Kennwort werden überprüft..." mit dem "Fehler 619: Es konnte keine Verbindung mit dem Remotecomputer hergestellt werden, sodass der für diese Verbindung verwendete Port geschlossen wurde." stehen.

Außerhalb des Firmennetzes und vor der Einführung der PFSense war/ist der Zugriff von Windows-Clients auf dieses VPN Netz problemlos möglich. Es muss also etwas mit der PFSense Firewall zutun haben.

Im Internet bin ich schon auf Hinweise gestoßen, dass PFSense maximal eine Verbindung pro PPTP VPN Server zulässt. Das ist in diesem Fall gegeben, und diese Restriktion sollte nicht greifen.

Auch "Any"-Regeln auf WAN und LAN Adapter der Firewall bringen nichts. Da PPTP VPNs zu anderen Servern kein Problem darstellen, denke ich, dass das Regelwerk für GRE, 1723/UDP und 500/UDP korrekt konfiguriert ist.

An der VPN Gegenstelle können wir nichts verändern.

Die IP-Netze sind unterschiedlich: Eigenes: 172.17.10.0/24; Extern: 192.168.0.0/24.

Verraten eure Glaskugeln evtl. mehr als meine? An welchen Schrauben könnte man noch drehen?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 253668

Url: https://administrator.de/forum/pptp-verbindung-nicht-zu-jedem-ext-server-moeglich-253668.html

Ausgedruckt am: 16.07.2025 um 06:07 Uhr

18 Kommentare

Neuester Kommentar

Bei dem Verbindungsaufbau zu einem PPTP Server bleibt die Windows-Routine bei "Benutzername und Kennwort werden überprüft..." mit dem "Fehler 619: Es konnte keine Verbindung mit dem Remotecomputer hergestellt werden, sodass der für diese Verbindung verwendete Port geschlossen wurde." stehen.

Das ist ein klassisches Problem !Der Fehler liegt mit 99% Sicherheit nicht an deinem Netzwerk, denn wäre das der Fall würde PPTP gar nicht gehen. Das mit wenigen Ausnahmen alle Server erreicht werden beweist das eindeutig.

Problem ist in der Regel immer das diese Zielserver hinter einer Firewall und/oder einem NAT Router liegen und dort wie leider sehr oft vergessen wurde das GRE Protokoll zu forwarden.

PPTP besteht wie der Netzwerker weiss aus einer TCP 1723 Session und aus dem GRE Protokoll, wobei GRE keine Ports hat sondern mit der IP Protokoll Nummer 47 ein eigenständiges IP Protokoll ist (Generic Route Encapsulation)

Ohne GRE kommt die PPTP Verbindung aber nicht zustande mit exakt den gleichen Symptomen wie bei dir !

UDP 500 ist übrigens ziemlicher Blödsinn, denn das hat mit PPTP nichts zu tun. Allein IPsec VPNs verwenden UDP 500

Genauso blödsinnig ist UDP 1723. PPTP verwendet rein TCP 1723 !! Wenn du das mit UDP statt TCP gemacht hast ist klar das das in die Hose geht ?!

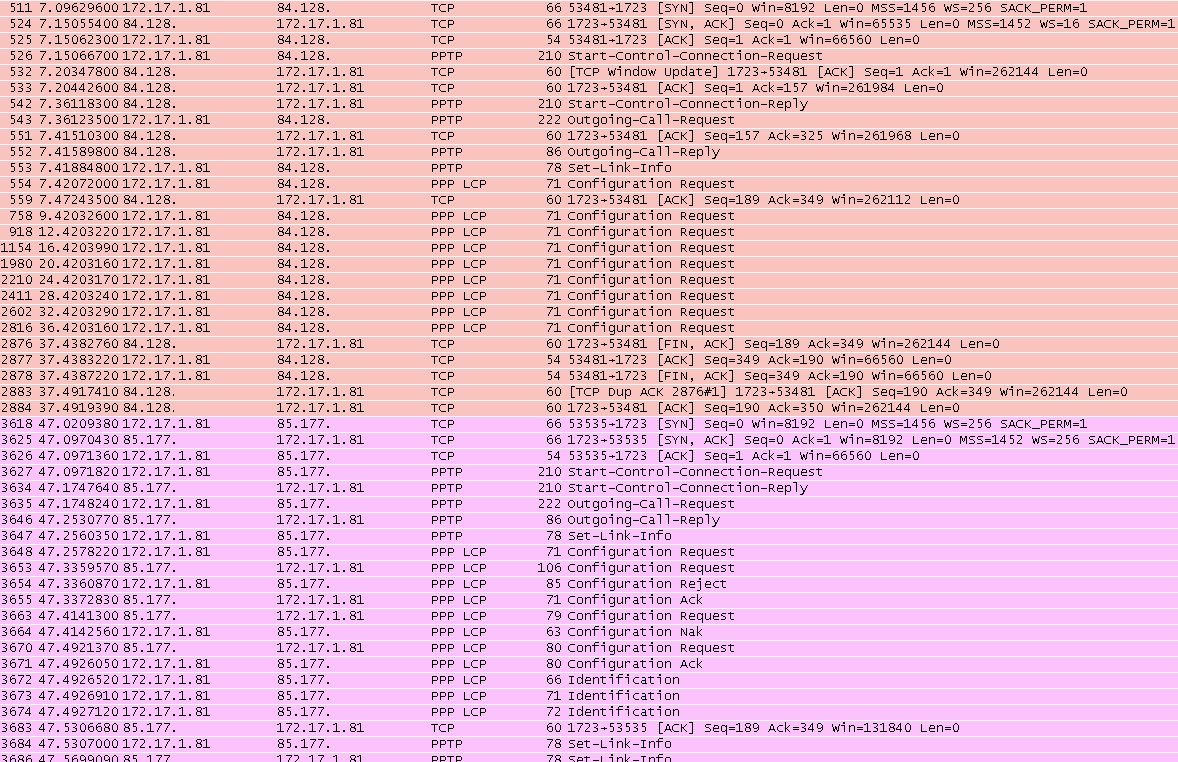

Ein Wireshark Trace am Zielsystem würde dir letzte Gewissheit geben.

Alle Grundlagen zu dem Thema findest du in diesem Forums Tutorial:

VPNs einrichten mit PPTP

Besonders das solltest du dazu lesen:

heise.de/security/artikel/Der-Todesstoss-fuer-PPTP-1701365.html

könnte man aber doch auch aus anderen Netzen keine Verbindung dahin aufbauen, was aber wunderbar funktioniert.

Das ist in der Tat sehr komisch. Legt den Verdacht nahe das diese Pakete oder Teile davon auf diesem Pfad irgendwo gefiltert werden ?!Nimm dir am besten einen Wireshark oder nimm die Capture Funktion der pfSense und sniffer den PPTP Verbindungsaufbau mit. Da wird dann recht schnell klar wo das Problem liegt...

habe ich in der Firewall ein Portforwarding für GRE zu der 172.17.1.81 eingerichtet und schon kommt die Verbindung zustande.

Wie vermutet.....!! Irgendwo wurde was geblockt.Ich kann doch nicht für jeden PC, der gerne einen VPN Tunnel aufbauen möchte, temporär eine Weiterleitung einrichten.

Nein, natürlich nicht ! Das ist auch nicht der Sinn der Sache. Intelligente Firewall Firmware hat ein sog. Passthrough Feature aktiv für PPTP das alle GRE Sessions cacht und automatisch dafür ein Forwarding einrichtet wenn eine outbound Verbindung initiiert wird.Oft sieht man das an billigen Routern die diese Funktion nur sehr rudimentär implementiert haben, die machen dieses Caching für gerade mal eine einzige PPTP Session. Alle anderen gehen nicht mehr durch. Löscht man die eine kommen auch andere durch aber immer nur einer.

Eine bekannte Krankheit bei Billigprodukten im Router Umfeld. meist bei den billigen Zwangsroutern die von Providern verschenkt werden...da darfs ja nix kosten und das Gros der Anwender braucht das auch nicht.

Entweder musst du das also noch in deiner Firewall aktivieren oder einen Firmware Upgrade machen sofern sie das generell nicht supporten sollte !

Wenn es aber eine "richtige" Firewall ist wird sie das natürlich können. Es reicht in der Regel wenn man den GRE Zugang auf die öffentliche WAN IP der Firewall erlaubt. Durch das NAT was die ja in der Regel macht sieht das Ziel ja die WAN IP als Absender der PPTP Pakete.

Alles in allem also ein Bug oder Konfig Fehler deiner Firewall !

Es ist eine pfSense 2.1.5 verbaut.

Oooops ! Damit gibts aber in der Regel keinen Stress !! Selbst wasserdicht getestet !

Also, there is a pf limitation that stops any outbound PPTP connections from working if the PPTP Server on pfSense is enabled.

Ja das stimmt !Eine Firewall kann niemals selber PPTP Server sein und PPTP Passthrough aktiviert haben. Das kann kein Gerät der Welt !

Wie auch ?? Denn wie sollte die Firewall bzw. der aktive PPTP Server erkennen ob das PPTP Paket was reinkommt nun für ihn selber ist oder ob er das forwarden soll an ein lokales Endgerät (Client). Die Pakete sind ja nicht angemalt rot oder grün....das kann logischerweise nicht gehen, klar !

Entweder oder also...

Das ist Unsinn, denn die Weiterleitung greift nicht bzw. ist total überflüssig.

Die pfSense antowrtet ja immer auf PPTP Pakete selber an allen ihren IP Adressen. Eine Weiterleitung ist damit dann natürlich Blödsinn wie dir sicherlich einleuchten wird.

Du musst nur in den regeln erlauben das PPTP (also TCP 1723 und GRE) Zugriff auf die WAN IP der pfSense erlaubt ist und gut iss !!

Eien Weiterleitung ist nur für Clients gedacht...in deinem Falle also überflüssig das PPTP Passthrough und PPTP Server eben NICHT koexistieren können auf einem Gerät !

Die pfSense antowrtet ja immer auf PPTP Pakete selber an allen ihren IP Adressen. Eine Weiterleitung ist damit dann natürlich Blödsinn wie dir sicherlich einleuchten wird.

Du musst nur in den regeln erlauben das PPTP (also TCP 1723 und GRE) Zugriff auf die WAN IP der pfSense erlaubt ist und gut iss !!

Eien Weiterleitung ist nur für Clients gedacht...in deinem Falle also überflüssig das PPTP Passthrough und PPTP Server eben NICHT koexistieren können auf einem Gerät !

Die pfSense ist so konfiguriert, dass die VPN Anfragem von extern an diesen Server durchgereicht werden.

Ahhh, ok ja dann haben wir aneinander vorbeigeredet !Wenn das der Fall ist ist das kein Thema, klar ! Dann funktioniert das fehlerfrei.

Da die pfSense NAT macht musst du 2 Schitte in den ToDos machen.

- Einmal an den WAN Port Firewall Regeln externen Zugriff von TCP 1723 und GRE auf die WAN IP Address erlauben. Die WAN IP Adresse ist ja hier quasi der "Zielhost" für die PPTP Clients

- Dann eine NAT Forwarding Regel auf die interne lokale IP Adresse für diese Ports TCP 1723 und GRE einrichten.

Sollte vor dem pfSense WAN Port noch ein weiterer NAT Router sein oder ein anderes NAT Device muss hier natürlich auch ein Passthrough der beiden Protokolle eingerichtet werden...logisch !

Bei einem reinen Modem davor (öffentliche Provider IP am WAN Port der pfSense !) ist das natürlich nicht nötig, klar !

braucht beim aktivieren der Regel ca. 5 Minuten bis er aufgebaut werden kann u

Das ist normal, denn das GRE Protokoll hat keine Ports. Die FW macht ein sog. Session Caching und der Cache wird erst nach dieser Timeout Zeit gecleart und dann wird der neue Tunnel aufgebaut.Du kannst den im Setup "zwangsclearen" dann klappt es auch sofort mit der Session. Das ist eine Eigenart durch die Protokollstruktur von GRE bedingt !

Theoretisch ja. Das Szenario ist recht kritisch weil du einmal aktive inbound GRE Sessions hast als auch outbound. Das rührt aus der recht unglücklichen Situation her das du das VPN nicht direkt auf der FW terminierst sondern alles per Passthrough behandelst.

GRE ist da nicht unkritisch in solchen Situationen eben wegen des fehlenden Layer 4.

Steht irgendwas im Log der Firewall diesbezüglich ?

Generell wäre ein SSL basierendes VPN Verfahren für so ein Design vorteilhafter, da weniger Problem behaftet.

GRE ist da nicht unkritisch in solchen Situationen eben wegen des fehlenden Layer 4.

Steht irgendwas im Log der Firewall diesbezüglich ?

Generell wäre ein SSL basierendes VPN Verfahren für so ein Design vorteilhafter, da weniger Problem behaftet.