Problem mit VPN-Verbindung - IPSec und Shrew-Client

Hallo zusammen,

irgendwie komme ich bei meinem Problem nicht so recht weiter.

Am Standort A, zu dem eine VPN-Verbindung aufgebaut werden soll, steht ein Linksys WRV210 Router, IP 192.168.178.1 / Subnet 255.255.255.0, Dynamische WAN-IP / Dyndns.

Am Standort B steht ein WinXP Client, IP 172.20.10.133 / Subnet 255.255.0.0, ebenfalls dynamische WAN-IP, mit dem Shrew-VPN-Client möchte ich eine Verbindung aufbauen.

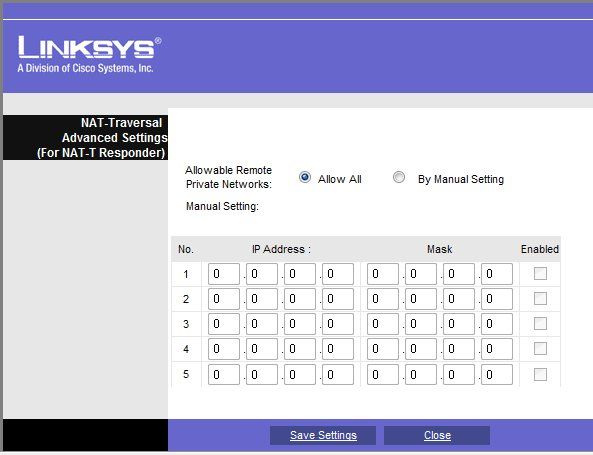

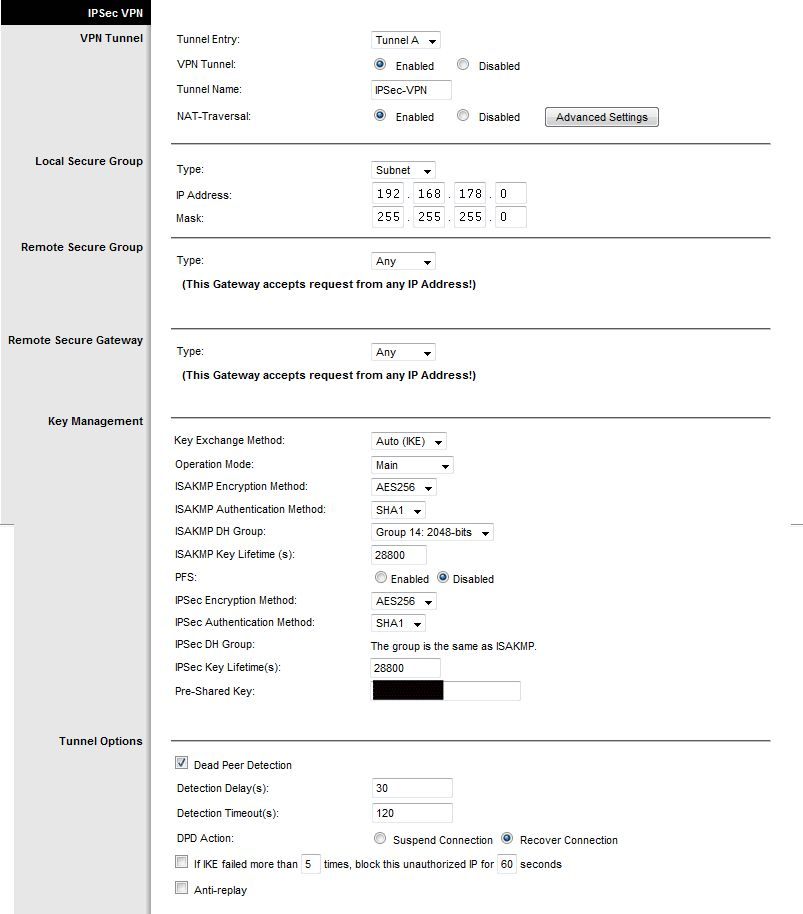

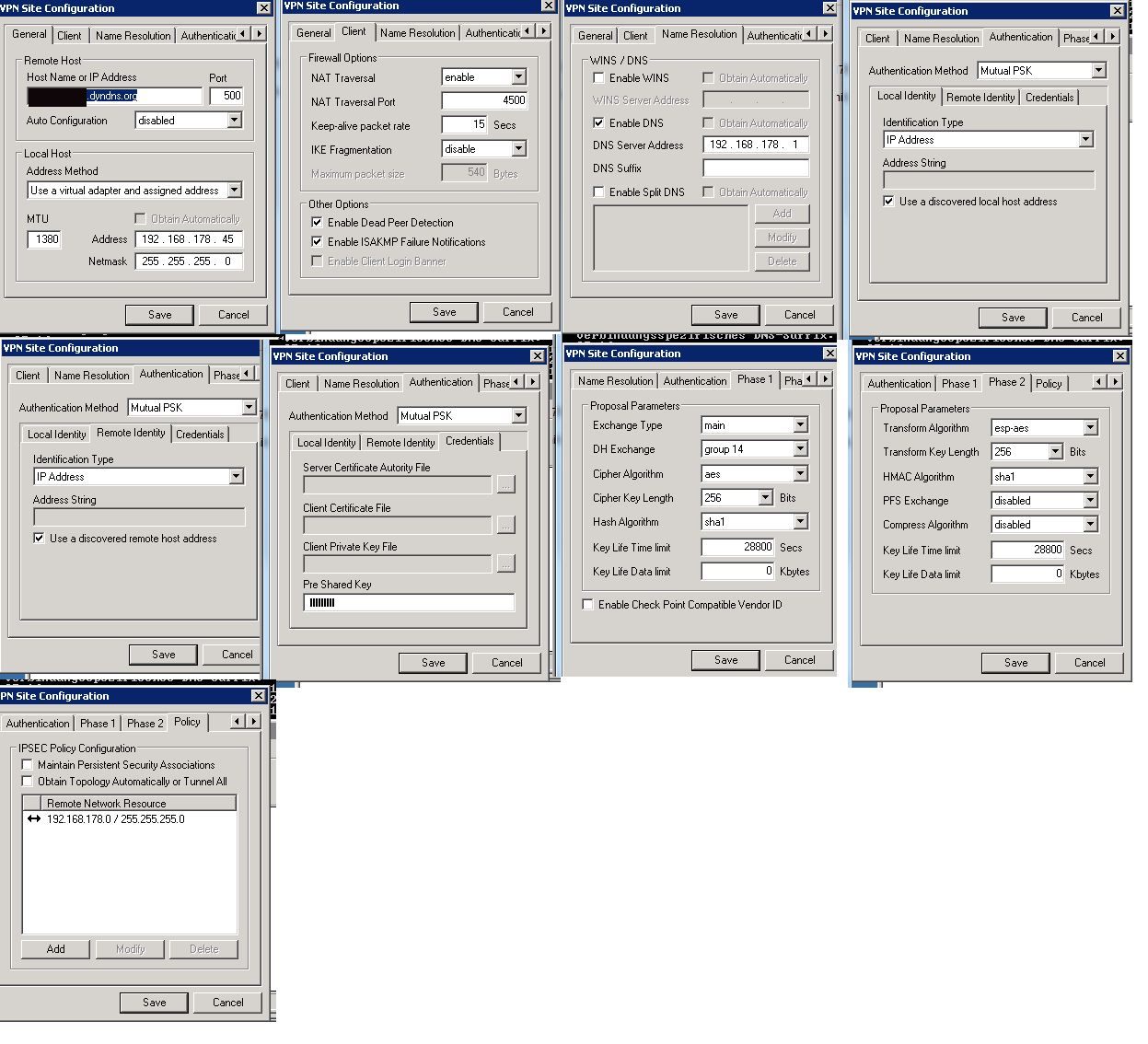

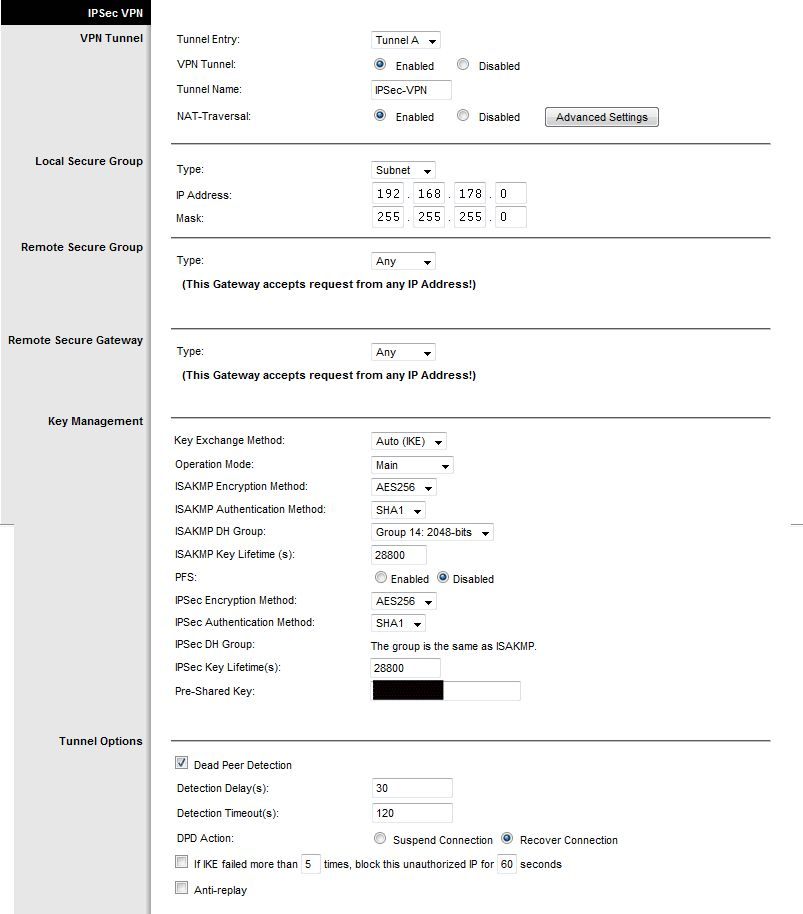

Soweit die kurze Zusammenfassung, hier die Router-VPN Einstellungen von Standort A:

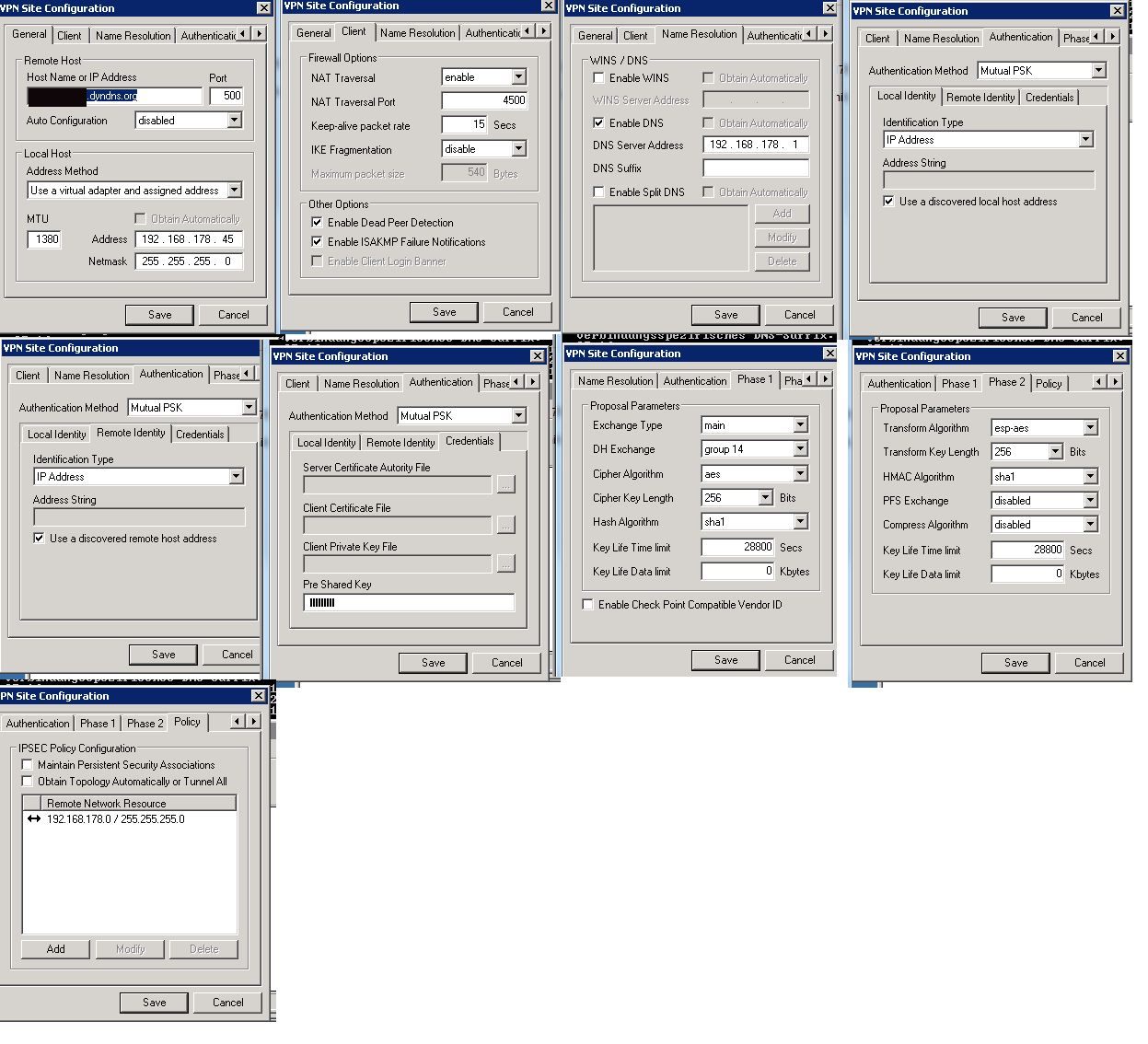

Hier alle Client Einstellungen

Verbindungsaufbau:

attached to key daemon ...

peer configured

iskamp proposal configured

esp proposal configured

client configured

pre-shared key configured

bringing up tunnel ...

network device configured

tunnel enabled

Soweit so gut. Den Router 192.168.178.1 kann ich anpingen, jedoch keines der Geräte in dem Netzwerk von Standort A. Windows-Firewalls auf den PCs sind alle ausgeschaltet, Pass-Through auf dem Router aktiviert.

Woran kann das liegen? Habt ihr Ideen?

irgendwie komme ich bei meinem Problem nicht so recht weiter.

Am Standort A, zu dem eine VPN-Verbindung aufgebaut werden soll, steht ein Linksys WRV210 Router, IP 192.168.178.1 / Subnet 255.255.255.0, Dynamische WAN-IP / Dyndns.

Am Standort B steht ein WinXP Client, IP 172.20.10.133 / Subnet 255.255.0.0, ebenfalls dynamische WAN-IP, mit dem Shrew-VPN-Client möchte ich eine Verbindung aufbauen.

Soweit die kurze Zusammenfassung, hier die Router-VPN Einstellungen von Standort A:

Hier alle Client Einstellungen

Verbindungsaufbau:

attached to key daemon ...

peer configured

iskamp proposal configured

esp proposal configured

client configured

pre-shared key configured

bringing up tunnel ...

network device configured

tunnel enabled

Soweit so gut. Den Router 192.168.178.1 kann ich anpingen, jedoch keines der Geräte in dem Netzwerk von Standort A. Windows-Firewalls auf den PCs sind alle ausgeschaltet, Pass-Through auf dem Router aktiviert.

Woran kann das liegen? Habt ihr Ideen?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 126636

Url: https://administrator.de/forum/problem-mit-vpn-verbindung-ipsec-und-shrew-client-126636.html

Ausgedruckt am: 29.07.2025 um 07:07 Uhr

13 Kommentare

Neuester Kommentar

Haben die Rechner im 192.168.178.0er Netzwerk die du anpingen willst:

Erst wenn du diese 3 Dinge entsprechend geprüft hast sollte ein Ping auch problemlos funktionieren !!

- Den Default Gateway Eintrag auch auf den 192.168.178.1 er Router ?? (.178.0 sieht verdächtig nach einem Fritzbox Netz aus !!)

- ICMP aktiviert in der Firewall ?? (In den erweiterten Eigenschaften der Firewall den Haken bei ICMP und dort "Auf eingehende Echo Anforderungen antworten" gesetzt !)

- Ist die lokale Windows Firewall der zu pingenden Rechner entsprechend customized ?? Die Windows Firewall blockt normalerweise wenn du nichts machst alle Zugriffe die NICHT aus dem lokalen Netzwerk kommen, also folglich auch deinen VPN Ping ! Hier musst du die Windows Firewall entsprechend anpassen !!

Erst wenn du diese 3 Dinge entsprechend geprüft hast sollte ein Ping auch problemlos funktionieren !!

.

"...ich kann den router auch ohne vpn anpingen, kein problem. " Das ist Unsinn und technisch gar nicht möglich, sofern du die 192.168.178.1 IP Adresse damit meinst !!!

Das ist ein RFC_1918 IP Netzwerk was im Internet NICHT geroutet und bei jedem Provider weggefiltert wird !

Wenn überhaupt, dann kannst du nur die WAN/DSL IP des Routers pingen, was man aber aus Sicherheitsgründen immer deaktivieren sollte im Betrieb später. Testweise ist es ok.

ICMP (Ping) aktiviert man unter den erweiterten Eigenschaften der LAN Verbindung -> Einstellung (Firewall) -> Erweitert -> Einstellung (ICMP) !

Hier den Haken bei "Eingehende Echoanforderungen zulassen" setzen.

Wer suchet der findet... !!

"...ich kann den router auch ohne vpn anpingen, kein problem. " Das ist Unsinn und technisch gar nicht möglich, sofern du die 192.168.178.1 IP Adresse damit meinst !!!

Das ist ein RFC_1918 IP Netzwerk was im Internet NICHT geroutet und bei jedem Provider weggefiltert wird !

Wenn überhaupt, dann kannst du nur die WAN/DSL IP des Routers pingen, was man aber aus Sicherheitsgründen immer deaktivieren sollte im Betrieb später. Testweise ist es ok.

ICMP (Ping) aktiviert man unter den erweiterten Eigenschaften der LAN Verbindung -> Einstellung (Firewall) -> Erweitert -> Einstellung (ICMP) !

Hier den Haken bei "Eingehende Echoanforderungen zulassen" setzen.

Wer suchet der findet... !!

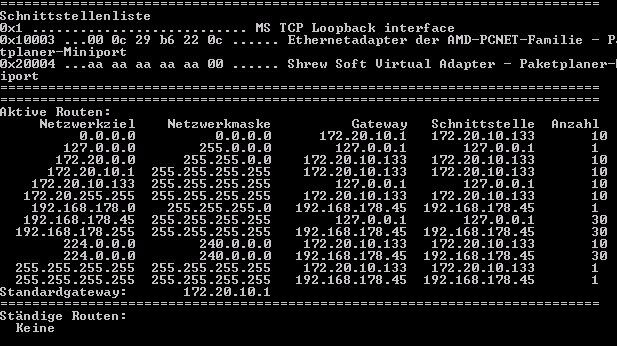

Das ist in der Tat verwunderlich ! Interessant wäre nochmal ein route print vom VPN Client bei aktiviertem VPN.

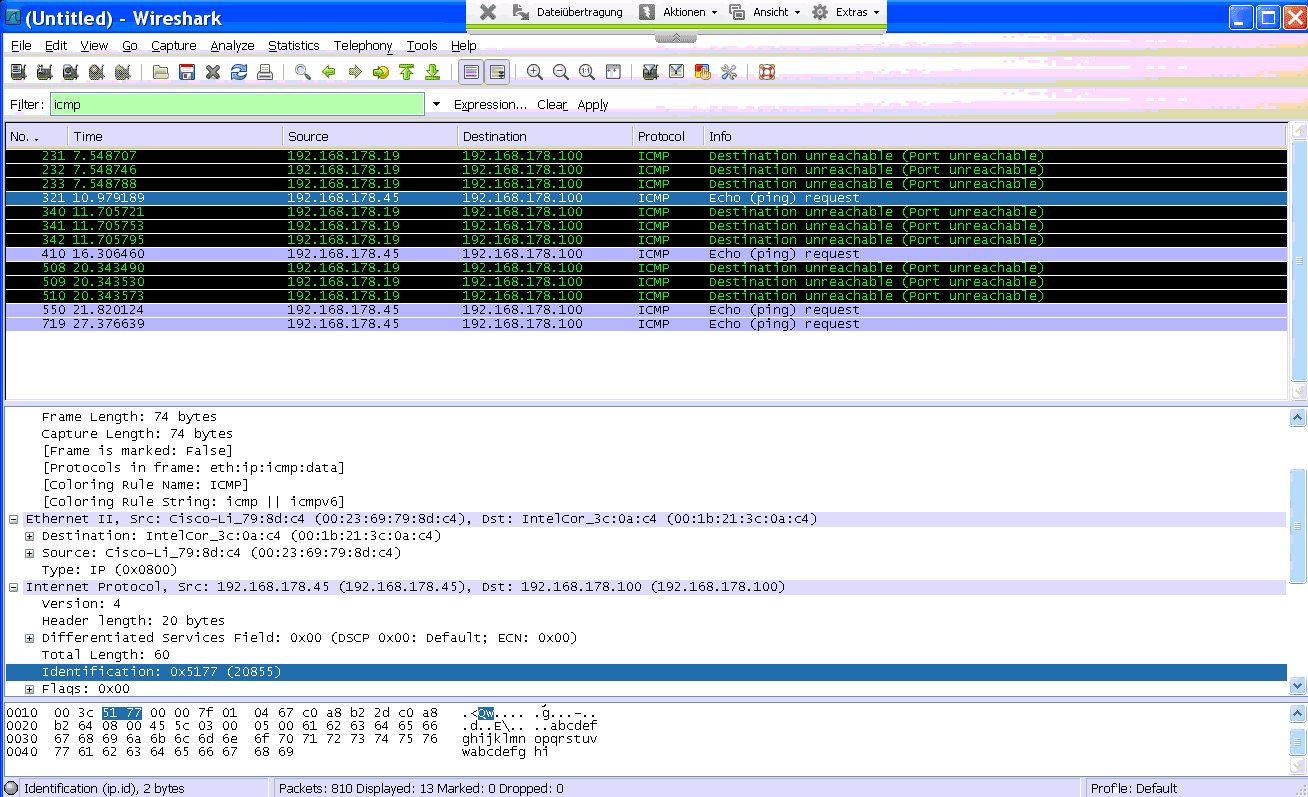

Du solltest mal einen Sniffer an den WRV LAN Port hängen und checken ob die Pakete vom VPN Client überhaupt vom Router an das NAS geforwardet werden.

Alternativ ist es einfacher statt des NAS einen PC im Netz zu nehmen und den Sniffer darauf laufen zu lassen und dann diesen PC anzupingen ob hier überhaupt ICMP Pakete ankommen ??

Es ist auch möglich das der VPN Tunnel nicht sauber aufgebaut ist.

Bekommst du vom WRV irgendwelche Logs bzw. Logeinträge beim VPN Aufbau ??

Du solltest mal einen Sniffer an den WRV LAN Port hängen und checken ob die Pakete vom VPN Client überhaupt vom Router an das NAS geforwardet werden.

Alternativ ist es einfacher statt des NAS einen PC im Netz zu nehmen und den Sniffer darauf laufen zu lassen und dann diesen PC anzupingen ob hier überhaupt ICMP Pakete ankommen ??

Es ist auch möglich das der VPN Tunnel nicht sauber aufgebaut ist.

Bekommst du vom WRV irgendwelche Logs bzw. Logeinträge beim VPN Aufbau ??

Nein, eine Bridge stört nicht, denn da wird im Layer 3 nichts beeinflusst. Schlimmer wäre es wenn du NAT machen würdest in der VM. Da das aber nicht der Fall ist ist das kein Thema !

Was höchstens sein kann ist das sich 2 VPN Clients stören sofern du beide auf einer Maschine installiert hast. Es ist also immer besser eine komplett zu deinstallieren und nur mit einer Client SW zur Zeit zu testen.

Hast du mal etwas mit den Verschlüsselungs Algorhytmen rumgetestet ?? Ältere Linlsys VPN Systeme supporten nur DES und 3DES. Der Client darf also kein AES oder sowas machen.

Es hilft nix, ohne Logs kommt man schwer weiter.....

Installier den Kiwi Syslog und schreib alles mit..dannshen wir in einer Woche mal weiter !

Was höchstens sein kann ist das sich 2 VPN Clients stören sofern du beide auf einer Maschine installiert hast. Es ist also immer besser eine komplett zu deinstallieren und nur mit einer Client SW zur Zeit zu testen.

Hast du mal etwas mit den Verschlüsselungs Algorhytmen rumgetestet ?? Ältere Linlsys VPN Systeme supporten nur DES und 3DES. Der Client darf also kein AES oder sowas machen.

Es hilft nix, ohne Logs kommt man schwer weiter.....

Installier den Kiwi Syslog und schreib alles mit..dannshen wir in einer Woche mal weiter !