Remote App 2012 Verbindung nicht vertrauenswürdig

Hallo an alle,

habe mir einen Server 2012 installiert und dort eine RemoteApp Umgebung eingerichtet.

(RD-Verbindungsbroker, RD-Sitzungshost, RD-Gateway, RD-Lizensierung und Web Access)

[Alle folgenden Namen sind exemplarisch, spiegeln aber genau im wesentlichen die Konfiguration wieder]

Von der internen "Root CA TEST" habe ich mir ein Zertifikat für "remote.test.com" ausgestellt und dieses in der gesamten RemoteApp Umgebung an den notwendigen Plätzen eingespielt.

Ablauf bei einem Domänenrechner:

Das "Root CA TEST" befindet sich auf dem Rechner da dieser in der Domäne hängt.

Ich verbinde mich auf remote.test.com/ (Redirekt auf /RDWeb/Pages ist eingerichtet)

Das Schloss im in der Browser Adresszeile zeigt mir, dass das Zertifikat "remote.test.com" von dem "Root CA TEST" ausgestellt wurde und sicher ist. Somit wird das Schloss als geschlossen angezeigt.

Den SHA1 Fingerabdruck vom "remote.test.com" wurde über die Gruppenrichtlinien eingetragen.

(Benutzerkonfiguration - Administrative Vorlagen - Windows Komponenten - Remotedesktopdienste - Remotedesktopverbindungs-Client - SHA1...)

Wenn ich nun die Seite "https://remote.test.com" aufrufe und mich authentifiziere läuft alles nach Plan. Keine Warnungen, alles perfekt.

Ablauf bei einem externen NICHT-Domänenrechner:

Das "Root CA TEST" wird im Internet Explorer unter "Vertrauenswürdige Stammzertifikate" eingespielt.

Der SHA1 Fingerabdruck von "remote.test.com" wird in die lokalen Richtlinien eingetragen.

Wenn ich nun die Seite "https://remote.test.com" aufrufe und mich authentifiziere, sehe ich das geschlossene Schloss.

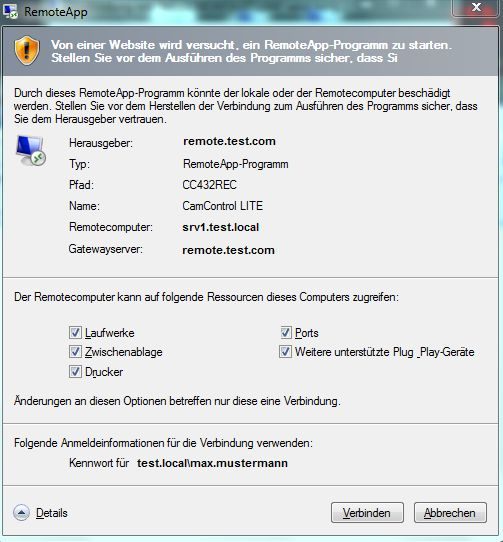

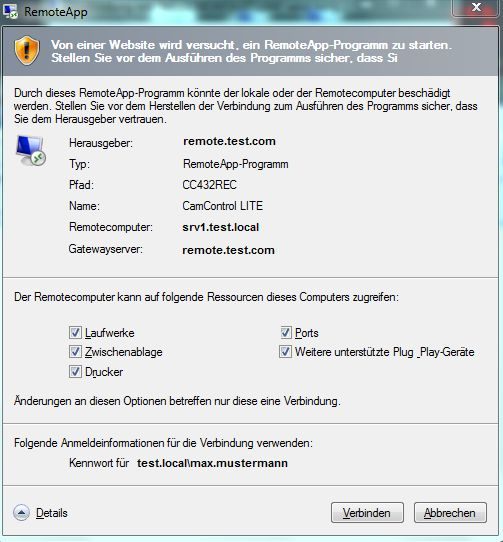

Zertifikat passt also. Wenn ich aber nun ein RemoteApp oder eine RDP Verknüpfung aufrufe, bekomme ich eine Meldung, dass die Verbindung nicht vertrauenswürdig ist.

Ich habe auch schon versucht, die lokalen Adressen wie server1.test.local im IE unter vertrauenswürdige Seite einzutragen. Aber leider auch kein Erfolg.

Warum klappt das von einem Domänenrechner aber nicht von außen?

habe mir einen Server 2012 installiert und dort eine RemoteApp Umgebung eingerichtet.

(RD-Verbindungsbroker, RD-Sitzungshost, RD-Gateway, RD-Lizensierung und Web Access)

[Alle folgenden Namen sind exemplarisch, spiegeln aber genau im wesentlichen die Konfiguration wieder]

Von der internen "Root CA TEST" habe ich mir ein Zertifikat für "remote.test.com" ausgestellt und dieses in der gesamten RemoteApp Umgebung an den notwendigen Plätzen eingespielt.

Ablauf bei einem Domänenrechner:

Das "Root CA TEST" befindet sich auf dem Rechner da dieser in der Domäne hängt.

Ich verbinde mich auf remote.test.com/ (Redirekt auf /RDWeb/Pages ist eingerichtet)

Das Schloss im in der Browser Adresszeile zeigt mir, dass das Zertifikat "remote.test.com" von dem "Root CA TEST" ausgestellt wurde und sicher ist. Somit wird das Schloss als geschlossen angezeigt.

Den SHA1 Fingerabdruck vom "remote.test.com" wurde über die Gruppenrichtlinien eingetragen.

(Benutzerkonfiguration - Administrative Vorlagen - Windows Komponenten - Remotedesktopdienste - Remotedesktopverbindungs-Client - SHA1...)

Wenn ich nun die Seite "https://remote.test.com" aufrufe und mich authentifiziere läuft alles nach Plan. Keine Warnungen, alles perfekt.

Ablauf bei einem externen NICHT-Domänenrechner:

Das "Root CA TEST" wird im Internet Explorer unter "Vertrauenswürdige Stammzertifikate" eingespielt.

Der SHA1 Fingerabdruck von "remote.test.com" wird in die lokalen Richtlinien eingetragen.

Wenn ich nun die Seite "https://remote.test.com" aufrufe und mich authentifiziere, sehe ich das geschlossene Schloss.

Zertifikat passt also. Wenn ich aber nun ein RemoteApp oder eine RDP Verknüpfung aufrufe, bekomme ich eine Meldung, dass die Verbindung nicht vertrauenswürdig ist.

Ich habe auch schon versucht, die lokalen Adressen wie server1.test.local im IE unter vertrauenswürdige Seite einzutragen. Aber leider auch kein Erfolg.

Warum klappt das von einem Domänenrechner aber nicht von außen?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 266938

Url: https://administrator.de/forum/remote-app-2012-verbindung-nicht-vertrauenswuerdig-266938.html

Ausgedruckt am: 18.07.2025 um 00:07 Uhr

14 Kommentare

Neuester Kommentar

blogs.technet.com/b/askperf/archive/2008/10/31/unknown-publisher ...

Und für die korrekte Einrichtung des Zertifikats siehe:

technet.microsoft.com/en-us/library/dn781533.aspx

Gruß jodel32

Und für die korrekte Einrichtung des Zertifikats siehe:

technet.microsoft.com/en-us/library/dn781533.aspx

Gruß jodel32

Einfach mal oben den Link lesen, da steht alles drin

technet.microsoft.com/en-us/library/dn781533.aspx

technet.microsoft.com/en-us/library/dn781533.aspx

Les mal den ersten Link den ich dir gepostet hatte ganz genau, das liegt nicht am Zertifikat sondern an der Signatur des RDP-Files das der Server dem Client on the fly übermittelt:

blogs.technet.com/b/askperf/archive/2008/10/31/unknown-publisher ...

blogs.technet.com/b/askperf/archive/2008/10/31/unknown-publisher ...