Route hinter Wireguard

Guten Abend. bräuchte nochmals Eure Hilfe.

ich befinde mich im Netzwerk 192.168.188.0/24 hinter Router B kann auch auf das Netzwerk 192.168.70.0/24 vom Router A zugreifen (durch Wireguard VPN).

Meine Frage ist nun wie und was muss ich einstellen, damit ich vom Router B durch VPN auch auf die Fritzbox vor dem Router A zugreifen kann duch Wireguard VPN.

Wenn ich mich im Heimnetz des Router A befinde funktioniert es ohne Problem.

Ich hoffe die kleine Zeichnung kann meinen Aufbau erklären.

Danke

ich befinde mich im Netzwerk 192.168.188.0/24 hinter Router B kann auch auf das Netzwerk 192.168.70.0/24 vom Router A zugreifen (durch Wireguard VPN).

Meine Frage ist nun wie und was muss ich einstellen, damit ich vom Router B durch VPN auch auf die Fritzbox vor dem Router A zugreifen kann duch Wireguard VPN.

Wenn ich mich im Heimnetz des Router A befinde funktioniert es ohne Problem.

Ich hoffe die kleine Zeichnung kann meinen Aufbau erklären.

Danke

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 3424491716

Url: https://administrator.de/forum/route-hinter-wireguard-3424491716.html

Ausgedruckt am: 10.07.2025 um 13:07 Uhr

16 Kommentare

Neuester Kommentar

Hi,

Hast du denn die Route 10.20.30.0/24 im Wireguard Client unter "AllowedIPs" eingetragen und ist diese auch richtig in RouterB hinterlegt? Eventuell kann es auch helfen, wenn die Fritzbox auch die Wireguard Route 172.28.20.0/24 kennt, da sonst eventuell Pakete aus der Quelle aus sicherheitsgründern automatisch verworfen werden (wenn sie die FritzBox als Ziel haben).

Also mein nächster Versuch wäre (wenn bei "AllowedIPs" alles passt) bei der FritzBox die statische Route wie folgt hinzuzufügen:

172.28.20.0

255.255.255.0

10.20.30.20

Alternativ den Zugriff auf die FritzBox über RouterA zusätzlich per NAT/Masquerading anstatt nur statischer Route konfigurieren, dann sollte es auch ohne extra Route gehen.

Hast du denn die Route 10.20.30.0/24 im Wireguard Client unter "AllowedIPs" eingetragen und ist diese auch richtig in RouterB hinterlegt? Eventuell kann es auch helfen, wenn die Fritzbox auch die Wireguard Route 172.28.20.0/24 kennt, da sonst eventuell Pakete aus der Quelle aus sicherheitsgründern automatisch verworfen werden (wenn sie die FritzBox als Ziel haben).

Also mein nächster Versuch wäre (wenn bei "AllowedIPs" alles passt) bei der FritzBox die statische Route wie folgt hinzuzufügen:

172.28.20.0

255.255.255.0

10.20.30.20

Alternativ den Zugriff auf die FritzBox über RouterA zusätzlich per NAT/Masquerading anstatt nur statischer Route konfigurieren, dann sollte es auch ohne extra Route gehen.

Ist denn dann die Route 10.20.30.0/24 mit Gateway 172.28.20.2 (oder 192.168.70.1) (Laut Zeichnung das Interface des Wireguard Servers, wenn ich das richtig verstehe) auf RouterB hinterlegt?

Wenn bei Router A auch die Verbindung zur FritzBox per Masquerading (also WAN) läuft, dann sollte es RouterB eigentlich egal sein, da Router A alle anfragen (0.0.0.0/0) normalerweise ans WAN weiterleitet, solange sie nicht im lokalen Netz sind oder eine andere Route hinterlegt haben. Deshalb entweder komplett ohne statische Routen zwischen FritzBox und Router A, oder überall die Routen hinterlegen.

Bei Masquerading denkt die FritzBox, dass RouterA alle Zugriffe ausführt. Ohne Masquerading zwischen RouterA und der lokalen-FritzBox-IP muss die FritzBox auch wissen, wie sie die Pakete an den Sender zurückschickt, ansonsten werden die Pakete verworfen, wenn sie die Pakete nicht sicher an eine bekannte Route routen kann. So verstehe ich das zumindest.

Wenn bei Router A auch die Verbindung zur FritzBox per Masquerading (also WAN) läuft, dann sollte es RouterB eigentlich egal sein, da Router A alle anfragen (0.0.0.0/0) normalerweise ans WAN weiterleitet, solange sie nicht im lokalen Netz sind oder eine andere Route hinterlegt haben. Deshalb entweder komplett ohne statische Routen zwischen FritzBox und Router A, oder überall die Routen hinterlegen.

Bei Masquerading denkt die FritzBox, dass RouterA alle Zugriffe ausführt. Ohne Masquerading zwischen RouterA und der lokalen-FritzBox-IP muss die FritzBox auch wissen, wie sie die Pakete an den Sender zurückschickt, ansonsten werden die Pakete verworfen, wenn sie die Pakete nicht sicher an eine bekannte Route routen kann. So verstehe ich das zumindest.

Meine Frage ist nun wie und was muss ich einstellen

Das hiesige Wireguard Tutorial lesen und verstehen!! Es fehlt lediglich eine statische Route in das interne Wireguard IP Netz auf deiner FritzBox, dann funktioniert es sofort!

Die Skizze oben ist zudem etwas wirr und doppeldeutig jedenfalls was die Layer 3 IP Sicht anbetrifft. Nichteinmal zum Drehen der Skizze hat es beim TO gereicht.

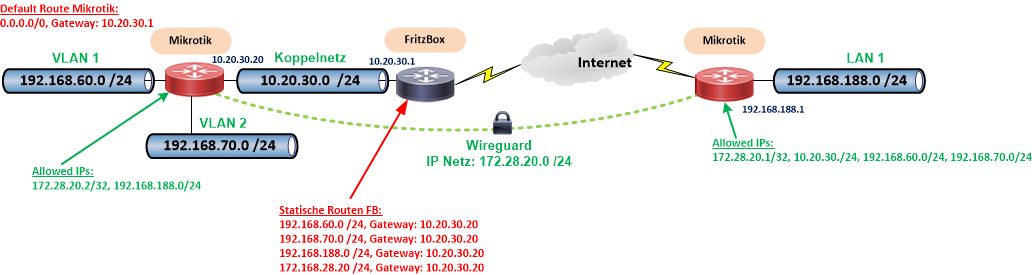

Versteht man es richtig ist das Layer 3 Design so zu sehen. Ist das richtig??

Die korrekten IP Routen, besonders auf der FritzBox, und Wireguard Allowed IPs sind eingezeichnet.

Frage am Rande:

Der Mikrotik supportet IPsec so das problemlos eine VPN Verbindung direkt auf die FritzBox sehr einfach und problemlos möglich ist ohne die Kaskade. Vom VPN Design wäre diese Konfig deutlich besser.

Warum hast du es so umständlich mit WG in der Kaskade gelöst?? Zudem moderne FBs ja auch WG können.

Zitat von @aqui:

Es fehlt lediglich eine statische Route in das interne Wireguard IP Netz auf deiner FritzBox, dann funktioniert es sofort!

Meine Frage ist nun wie und was muss ich einstellen

Das hiesige Wireguard Tutorial lesen und verstehen!! Es fehlt lediglich eine statische Route in das interne Wireguard IP Netz auf deiner FritzBox, dann funktioniert es sofort!

Genau, das denke ich auch. Das sollte ja wie in meiner ersten Antwort schon geschildert wie folgt laufen:

Netz 172.28.20.0

Maske 255.255.255.0

Gateway 10.20.30.20 (eventuell geht hier auch 192.168.70.1, da die FB das ja auch kennt)

als statische Route in die FB

Da fehlen noch 10.20.30.0/24 und 192.168.70.0/24

Hört sich doof an, aber Wireguard möchte da alle lokalen Adressen zusätzlich zur 0.0.0.0/0 haben. Alternativ sollte auch 0.0.0.0/1 anstatt 0.0.0.0/0 gehen, dann brauchste die Heimnetz Subnets nicht.... frag mich aber nicht warum ^^

Hört sich doof an, aber Wireguard möchte da alle lokalen Adressen zusätzlich zur 0.0.0.0/0 haben.

Sorry, aber das ist völliger Quatsch wenn man mit 0.0.0.0/0 ein Gateway Redirect macht und damit sämtliche IP Netze inkludiert!Also besser nochmal die Grundlagen des Crypto Key Routings von Wireguard nachlesen und verstehen!!

Man sollte schon unterschieden ob man ein Split Tunneling oder Gateway Redirect Konzept im VPN umsetzt. Eins geht nur und niemals beide gemischt!!! Siehe Tutorial und auch hier:!!

Wireguard Traffic (Gateway redirect)

Wireguard verhält sich "komisch"

Sorry, aber das ist völliger Quatsch wenn man mit 0.0.0.0/0 ein Gateway Redirect macht und damit sämtliche IP Netze inkludiert!

Dann Sorry für meine Aussage, so tief stecke ich da auch nicht drinne.Habe jetzt bei mir alle Netze außer 0.0.0.0/0 und ::/0 beim Client herausgenommen und es funktioniert tatsächlich auch so... ich kann mich erinnern, dass ich zuvor im lan Forwarding-Pakete verworfen hatte und das irgendwann mal geändert habe, da es Probleme beim Routing gab. Damit habe ich dann wohl auch die Routen überflüssig gemacht. Also danke, da habe ich auch was dazugelernt

Nein, NAT/Masquerading sollte man niemals machen im Tunnel wenn es nicht zwingend sein muss. Ein typischer Fehler der leider sehr häufig gemacht wird und dann immer zu Folgeproblemen führt weil dann kein bidirektionales Routing möglich ist!

Bitte wirklich einmal das WG Tutorial genau lesen, dort ist das Warum und Wieso im Detail erklärt.

Split Tunneling Konzepte mit nur den dedizierten VPN Netzen sind deutlich vorteilhafter. Es sei denn man muss oder will alles zwingend in den Tunnel routen. Dann muss man aber auch die Performance Nachteile in Kauf nehmen. Siehe oben...

Bitte wirklich einmal das WG Tutorial genau lesen, dort ist das Warum und Wieso im Detail erklärt.

Bei mir habe ich es bisher immer "gemischt" gemacht (0.0.0.0/0 und die ganzen lokalen Subnets)

Das ist bei einem Gateway Redirect Konzept vollkommen falsch, denn das 0.0.0.0/0 inkludiert ja wie bereits gesagt, sämtliche IP Netze so das man sich die Angabe der Detailnetze komplett sparen kann. Schlimmer noch sie sind eher kontraproduktiv im Crypto Key Routing bei WG.Split Tunneling Konzepte mit nur den dedizierten VPN Netzen sind deutlich vorteilhafter. Es sei denn man muss oder will alles zwingend in den Tunnel routen. Dann muss man aber auch die Performance Nachteile in Kauf nehmen. Siehe oben...

Nachteile hat, dann würde ich das bei mir auch noch ändern

Solltest du wenn du nur Zielnetz relevanten Traffic im Tunnel haben möchtest!!nicht den ganzen Traffic ins WG VPN schicken will

Dann darfst du kein Gateway Redirect VPN Konzept umsetzen sondern nutzt sinnvollerweise immer Split Tunneling wie es generell ja auch best Practise ist!Die richtigen Routing Einstellungen und WG Allowed IPs kannst du ja im obigen Thread direkt lesen.

Wenn du das so umsetzt klappt das auch auf Anhieb!

P.S.: Korrekte Rechtschreibung (Groß- Klein) hilft allen hier beim Lesen.