Routing Probleme - Wireguard

Hallo,

ich versuche nun schon seit ein paar Tagen folgendes zum laufen zu bekommen. Allerdings finde ich mein Problem einfach nicht.

Zur Ausgangslage:

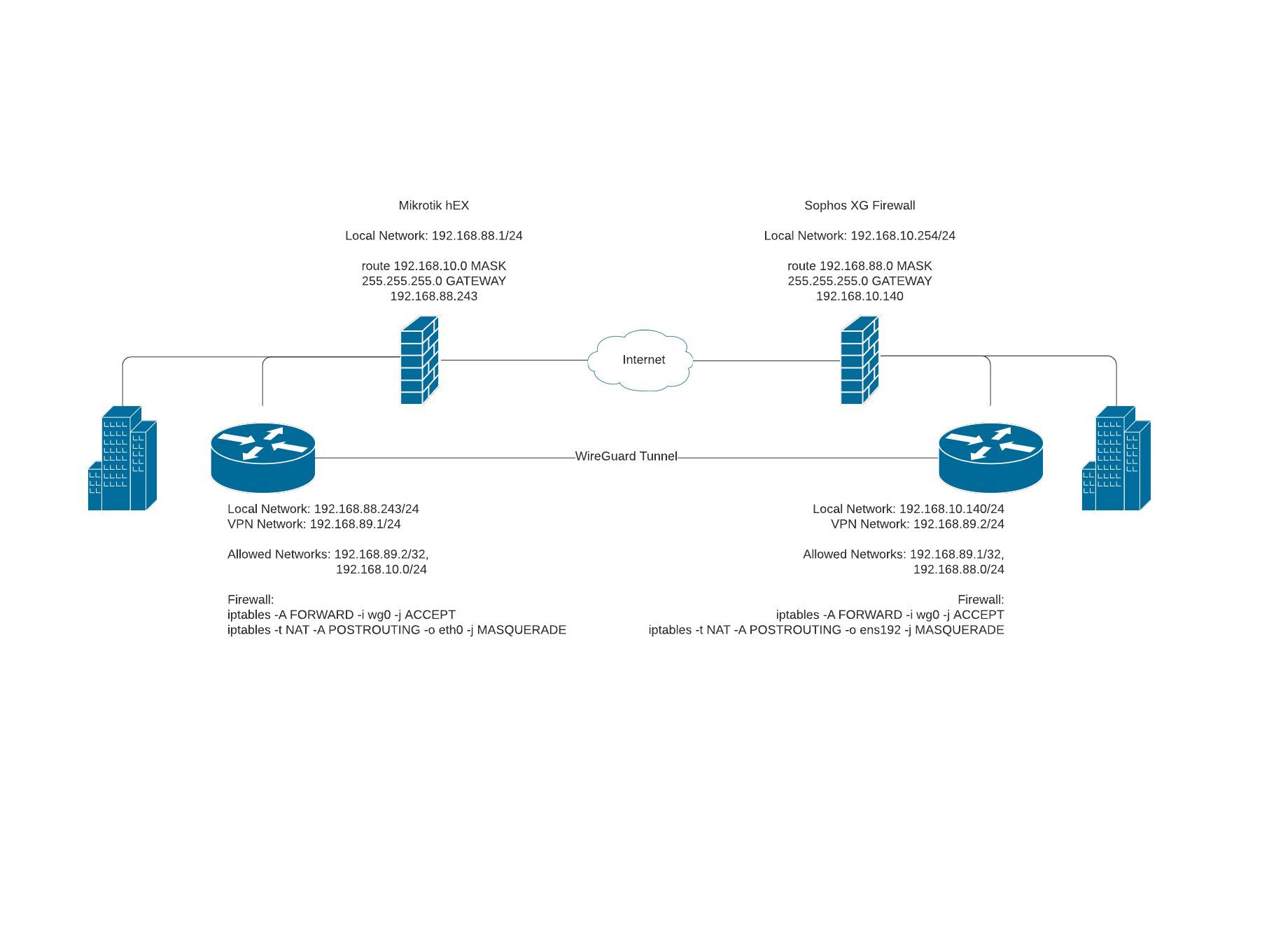

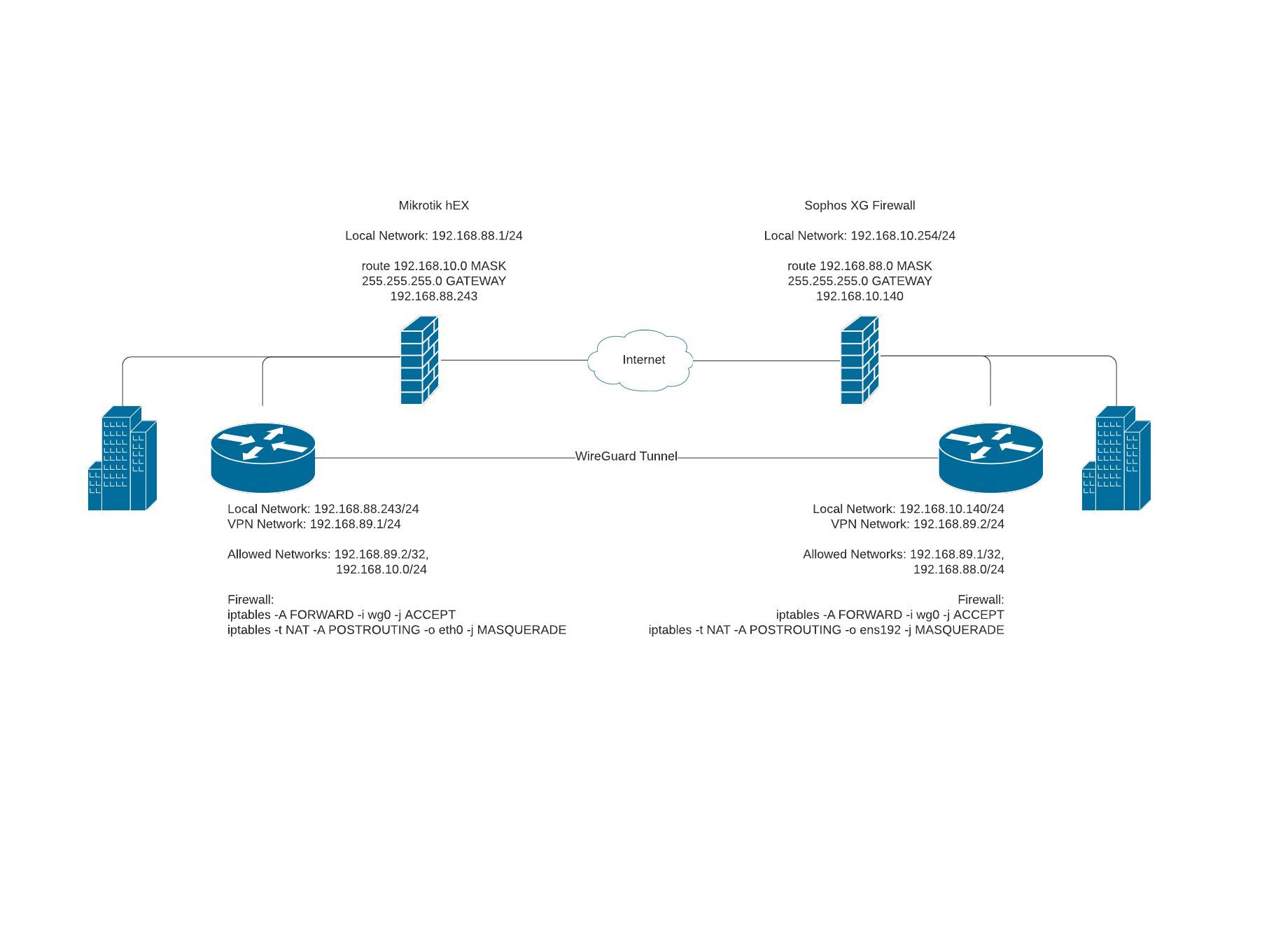

auf der linken Seite läuft ein Raspberry Pi und rechts eine Debian 10 VM der Tunnel läuft stabil und ich kann von den Gateways selbst auch ins jeweils andere Netz zugreifen.

Von der Linken Seite kann ich auch Problemlos auf das andere Netz zugreifen. Hier läuft alles wie erwartet.

Mein Problem ist allerdings die rechte Seite. Hier hab ich ganz merkwürdiges Verhalten. Wenn ich kann von einem Client aus dem Netzwerk alles auf der anderen Seite anpingen. Das funktioniert ohne Probleme allerdings kann ich keine TCP Ressourcen erreichen also HTTP/HTTPS Seiten. Das komische ist das es manchmal einfach funktioniert für ein paar Minuten und dann gehts wieder nicht mehr.

Ich weis mometan nicht mehr so recht weas das noch sein könnte evtl könnt ihr mir ja noch eine Idee liefern was das Problem sein könnte.

ich versuche nun schon seit ein paar Tagen folgendes zum laufen zu bekommen. Allerdings finde ich mein Problem einfach nicht.

Zur Ausgangslage:

auf der linken Seite läuft ein Raspberry Pi und rechts eine Debian 10 VM der Tunnel läuft stabil und ich kann von den Gateways selbst auch ins jeweils andere Netz zugreifen.

Von der Linken Seite kann ich auch Problemlos auf das andere Netz zugreifen. Hier läuft alles wie erwartet.

Mein Problem ist allerdings die rechte Seite. Hier hab ich ganz merkwürdiges Verhalten. Wenn ich kann von einem Client aus dem Netzwerk alles auf der anderen Seite anpingen. Das funktioniert ohne Probleme allerdings kann ich keine TCP Ressourcen erreichen also HTTP/HTTPS Seiten. Das komische ist das es manchmal einfach funktioniert für ein paar Minuten und dann gehts wieder nicht mehr.

Ich weis mometan nicht mehr so recht weas das noch sein könnte evtl könnt ihr mir ja noch eine Idee liefern was das Problem sein könnte.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 665407

Url: https://administrator.de/forum/routing-probleme-wireguard-665407.html

Ausgedruckt am: 15.07.2025 um 11:07 Uhr

4 Kommentare

Neuester Kommentar

Das Problem ist das beidseitige NAT im Tunnel. Das ist überflüssiger Unsinn im internen Netz, denn dort sollte man nie NAT machen. Damit wird auch dein Routing ausgehebelt, denn mit der dann aktiven NAT Firewall ist das immer nur eine Einbahnstraße. Entferne das NAT also vollständig das ist im internen wie bereits gesagt völlig Netz unnötig und auch kontraproduktiv !

Danach wird das auch fehlerlos laufen. Das hiesige Wireguard Tutorial weist ebenfalls darauf hin und beschreibt dir dann alle restlichen ToDos:

Merkzettel: VPN Installation mit Wireguard

Die grundsätzliche Frage die sich ja stellt ist warum du den ganzen, eigentlich überflüssigen Kasperkram mit dem WireGuard eigentlich überhaupt machst ?

Viel sinnvoller und effizienter wäre es ja in deinem o.a. Setup einen IPsec VPN Tunnel direkt zwischen Sophos XG und Mikrotik hEX zu machen und sich den überflüssigen und unnötig Strom- und Performance fressenden Frickelkram mit WG zu sparen.

Ein IPsec Tunnel zw. Sophos und Mikrotik rennt fehlerlos und ohne jegliche Probleme !

Danach wird das auch fehlerlos laufen. Das hiesige Wireguard Tutorial weist ebenfalls darauf hin und beschreibt dir dann alle restlichen ToDos:

Merkzettel: VPN Installation mit Wireguard

Die grundsätzliche Frage die sich ja stellt ist warum du den ganzen, eigentlich überflüssigen Kasperkram mit dem WireGuard eigentlich überhaupt machst ?

Viel sinnvoller und effizienter wäre es ja in deinem o.a. Setup einen IPsec VPN Tunnel direkt zwischen Sophos XG und Mikrotik hEX zu machen und sich den überflüssigen und unnötig Strom- und Performance fressenden Frickelkram mit WG zu sparen.

Ein IPsec Tunnel zw. Sophos und Mikrotik rennt fehlerlos und ohne jegliche Probleme !