Samba-Zugriff über WireGuard

Hallo zusammen,

ich habe mir zu Übungszwecken auf einem Proxmox einen Wireguard-Server in einem lxc installiert und im Wesentlichen nach Anleitung von aqui - Merkzettel: VPN Installation mit Wireguard konfiguriert, anschließend nochmals kontrolliert und für korrekt befunden.

Portforwarding und Route ist in der Fritzbox eingestellt.

Die Verbindung eines Test-Clients funktioniert über Mobilfunk-Hotspot einwandfrei.

Nun zu meinem Problem:

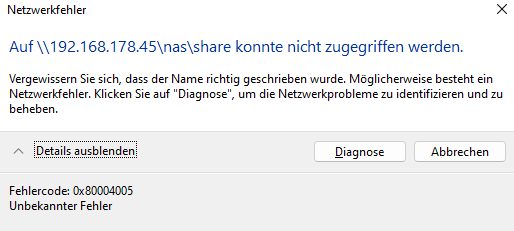

Im internen Heimnetz habe ich auf dem Proxmox auch einen weiteren Linux-Server der einen Samba-Share öffentlich (NUR im Heimnetz) zur Verfügung stellt. Der Zugriff darauf OHNE WireGuard funktioniert von diversen Clients ohne Authentifizierung einwandfrei. Sobald ich jedoch per WireGuard verbunden bin und versuche, auf den Share zuzugreifen, erfordert Windows 11 die Eingabe von Netzwerkanmeldeinformationen und egal, was ich eingebe, die Anforderung wird mit einer Fehlermeldung quittiert. Da der Zugriff auf den Share bisher und ansonsten grundsätzlich funktioniert, gehe ich dennoch von einer korrekten Konfiguration aus. Alles andere wie Ping (in beide Richtungen, also VPN-Client <-> lokale Clients/Server), RDP usw. macht ebenfalls keine Probleme.

Außerdem ist mir aufgefallen, dass auf dem Windows 11 VPN-Client bei aktivierter WireGuard-Verbindung auch keine anderen Dienste und PC's in der Netzwerkumgebung mehr zu sehen sind. Eigentlich möchte ich "nur" jederzeit von überall ins Heimnetz verbinden und dort auf alle Ressourcen zugreifen können, als wäre ich direkt im Netz. Da ich mittlerweile einige Tage an diesem Problem sitze und auch nach intensiver Recherche nicht wirklich weiterkomme, bin ich mit meinem Latein am Ende.

Über Hilfe, Anregungen und Tipps würde ich mich sehr freuen!

Nachfolgend noch meine aktuellen Configs:

wg0.conf

Laptop.conf

Falls jemand noch etwas braucht, bitte nachfragen. Vielen Dank im Voraus!

ich habe mir zu Übungszwecken auf einem Proxmox einen Wireguard-Server in einem lxc installiert und im Wesentlichen nach Anleitung von aqui - Merkzettel: VPN Installation mit Wireguard konfiguriert, anschließend nochmals kontrolliert und für korrekt befunden.

Portforwarding und Route ist in der Fritzbox eingestellt.

Die Verbindung eines Test-Clients funktioniert über Mobilfunk-Hotspot einwandfrei.

Nun zu meinem Problem:

Im internen Heimnetz habe ich auf dem Proxmox auch einen weiteren Linux-Server der einen Samba-Share öffentlich (NUR im Heimnetz) zur Verfügung stellt. Der Zugriff darauf OHNE WireGuard funktioniert von diversen Clients ohne Authentifizierung einwandfrei. Sobald ich jedoch per WireGuard verbunden bin und versuche, auf den Share zuzugreifen, erfordert Windows 11 die Eingabe von Netzwerkanmeldeinformationen und egal, was ich eingebe, die Anforderung wird mit einer Fehlermeldung quittiert. Da der Zugriff auf den Share bisher und ansonsten grundsätzlich funktioniert, gehe ich dennoch von einer korrekten Konfiguration aus. Alles andere wie Ping (in beide Richtungen, also VPN-Client <-> lokale Clients/Server), RDP usw. macht ebenfalls keine Probleme.

Außerdem ist mir aufgefallen, dass auf dem Windows 11 VPN-Client bei aktivierter WireGuard-Verbindung auch keine anderen Dienste und PC's in der Netzwerkumgebung mehr zu sehen sind. Eigentlich möchte ich "nur" jederzeit von überall ins Heimnetz verbinden und dort auf alle Ressourcen zugreifen können, als wäre ich direkt im Netz. Da ich mittlerweile einige Tage an diesem Problem sitze und auch nach intensiver Recherche nicht wirklich weiterkomme, bin ich mit meinem Latein am Ende.

Über Hilfe, Anregungen und Tipps würde ich mich sehr freuen!

Nachfolgend noch meine aktuellen Configs:

wg0.conf

[Interface]

PrivateKey = [PrivateKey]

Address = 10.64.161.1/24

MTU = 1420

ListenPort = 51825

### begin Laptop ###

[Peer]

PublicKey = [PublicKey]

PresharedKey = [PresharedKey]

AllowedIPs = 10.64.161.2/32

### end Laptop ###Laptop.conf

[Interface]

PrivateKey = [PrivateKey]

Address = 10.64.161.2/24

DNS = 192.168.178.1

[Peer]

PublicKey = [PublicKey]

PresharedKey = [PresharedKey]

Endpoint = [dyndnsEndpoint]:51825

AllowedIPs = 0.0.0.0/0, 192.168.178.0/24Falls jemand noch etwas braucht, bitte nachfragen. Vielen Dank im Voraus!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 3714973823

Url: https://administrator.de/forum/samba-zugriff-ueber-wireguard-3714973823.html

Ausgedruckt am: 28.07.2025 um 23:07 Uhr

10 Kommentare

Neuester Kommentar

Hat der Windows 11 Client administrative Rechte ?

andysblog.de/wireguard-client-unter-windows

Deine WG Konfig hat trotz deiner vorgeblichen Kontrolle dennoch einen Fehler oder du hast das Tutorial nicht aufmerksam genug gelesen.

Laut deiner Konfig nutzt du ja ein Gateway Redirect Konzept also das immer der gesamte Traffic bei aktivem Tunnel ins VPN geroutet wird. (0.0.0.0/0) Die Angabe eines zusätzlichen IP Netzes wie bei dir ist dann völlig sinnfrei und ohne Funktion.

Beachte das ein VPN Gateway Redirect Konzept im Vergleich zum Split Tunneling eine deutlich schlechtere Performance hat weil der Tunnel dann sämtlichen Traffic aufnehmen muss auch den lokalen. In einem Split Tunneling Konzept wird lediglich nur der relevante Traffic fürs remote lokale Netz gesendet. Nur das du das auf dem Radar hast...

andysblog.de/wireguard-client-unter-windows

Deine WG Konfig hat trotz deiner vorgeblichen Kontrolle dennoch einen Fehler oder du hast das Tutorial nicht aufmerksam genug gelesen.

Laut deiner Konfig nutzt du ja ein Gateway Redirect Konzept also das immer der gesamte Traffic bei aktivem Tunnel ins VPN geroutet wird. (0.0.0.0/0) Die Angabe eines zusätzlichen IP Netzes wie bei dir ist dann völlig sinnfrei und ohne Funktion.

Beachte das ein VPN Gateway Redirect Konzept im Vergleich zum Split Tunneling eine deutlich schlechtere Performance hat weil der Tunnel dann sämtlichen Traffic aufnehmen muss auch den lokalen. In einem Split Tunneling Konzept wird lediglich nur der relevante Traffic fürs remote lokale Netz gesendet. Nur das du das auf dem Radar hast...

Auch lesenswert dazu aber ob das auch für externe 3rd Party VPN Clients gilt sei dahingestellt.

Windows VPN L2TP , falsche Anmeldedaten

Windows VPN L2TP , falsche Anmeldedaten

Bei den "Diensten" kommt es darauf an WIE die sich bekannt machen. mDNS/Bonjour und auch Windows SSDP z.B. nutzt Link local Multicast was so über geroutete Links ohne Proxy nicht übertragbar ist. Ebenso Dienste die mit Broadcasts arbeiten die prinzipbedingt ebenfalls nicht über geroutete IP Netze übertragen werden können ohne IP Helper/Relay Funktionen im Router wie du ja auch selber weisst.

Zu all dem machst du bei deinen Diensten leider keinerlei Angaben wie diese Dienste sich selber im Netz bekannt machen bzw. welche Protokolle sie dafür nutzen so das eine zielführende Hilfe eher in wilder Raterei endet. Da fehlen also wichtige Informationen.

Wenn das Ziel pingbar ist und auch RDP klappt aber der SQL Zugriff nicht, kann man nur vermuten das hier sehr wahrscheinlich die lokale Firewall zuschlägt.

Ganz besonders wenn das Ziel ein Windows Rechner ist wo die lokale Firewall im Default den Zugriff auf Dienste aus fremden IP Netzen generell immer unterbindet. Ohne ein entsprechendes FW Customizing wird das dann nix.

Möglich wäre auch eine MTU Problematik was aber bei Wireguard VPNs wegen des immer aktiven PMTUD eher unwahrscheinlich ist.

Zu all dem machst du bei deinen Diensten leider keinerlei Angaben wie diese Dienste sich selber im Netz bekannt machen bzw. welche Protokolle sie dafür nutzen so das eine zielführende Hilfe eher in wilder Raterei endet. Da fehlen also wichtige Informationen.

Wenn das Ziel pingbar ist und auch RDP klappt aber der SQL Zugriff nicht, kann man nur vermuten das hier sehr wahrscheinlich die lokale Firewall zuschlägt.

Ganz besonders wenn das Ziel ein Windows Rechner ist wo die lokale Firewall im Default den Zugriff auf Dienste aus fremden IP Netzen generell immer unterbindet. Ohne ein entsprechendes FW Customizing wird das dann nix.

Möglich wäre auch eine MTU Problematik was aber bei Wireguard VPNs wegen des immer aktiven PMTUD eher unwahrscheinlich ist.

als dass ich sicher wüsste, wie genau sich die Dienste bekannt machen...

Das musst du ja auch nicht. Ganz einfach mal den Wireshark anklemmen und selber nachsehen. heise.de/ct/artikel/Fehler-erschnueffeln-221587.html

Das gilt ebenso für die SQL Problematik auf dem Zielrechner. Auch hier mal den Wireshark nutzen um zu checken das dort überhaupt die Pakete vom SQL Client ankommen. Der Server lauscht normal auf TCP 1433. Möglich auch das die SQL Server App eine Limitierung auf bestimmte IP Netze hat.

Das würdest du auch am Wireshark sehen das TCP 1433 Pakete vom Client ankommen aber der Server dann nicht antwortet.

Wenn es das denn nun war bitte dann nicht vergessen deinen Thread auch als erledigt zu schliessen!