Simples VLAN bringt mich zur Verzweiflung

Moin,

ich bin sehr neu im Mikrotik-Bereich, aber schon dabei, aufzuegeben.

Wir verbauen in unserer Hardware Switche von Mikrotik. Bisher waren da Netgear-Teile drin, die sind nicht mehr lieferbar. Wegen mehr Flexibilität sind wir jetzt auf den Mikrotik CRS106-1C-5S gekommen.

Es gibt 2 Netzwerke: einmal ein komplett ungetaggtes vom Kunden, 1x ein VLAN 1337 von uns.

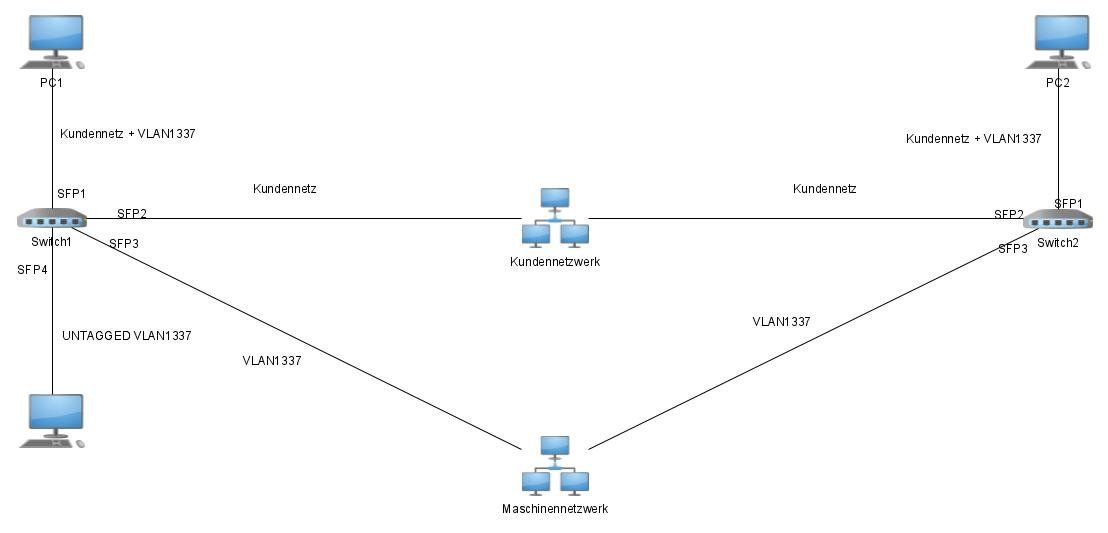

So soll es aussehen:

SFP1: Kunde, Tagged 1337

SFP2: Kunde

SFP3: VLAN1337 Tagged

SFP4: VLAN1337 Untagged

SFP5: unconfiguriert

Bei meinen Versuchen hatte ich bis jetzt eine Bridge erzeugt, hatte auf SFP1 und SFP3 ein VLAN-Interface erzeugt und das auf die Bridge gelegt, SFP4 hatte ich direkt auf die Bridge gelegt.

Aber irgendwie komme ich da mit dem VLAN-Filtering nicht zurecht. Ich kann ja auf das Interface filtern oder auch auf die komplette Bridge.

Auf Fragen in Mikrotik-Forum wurde mir dann gesagt,d as ganze müsse auf den Hardware-Switch. Klar, bringt Performance, aber da blicke ich noch weniger durch.

Irgendwie ist mir das alles mehr als unklar und für mich sehr undurchsichtig.

Ich würde mich über ein Konfiguratuonsbeispiel freuen, das ich dann zerfleddern und so evtl. so dann mal durchsteige, ich hoffe mir kann hier jemand helfen.

Ich mache das ganze über die Winbox.

Gruß

Daniel

ich bin sehr neu im Mikrotik-Bereich, aber schon dabei, aufzuegeben.

Wir verbauen in unserer Hardware Switche von Mikrotik. Bisher waren da Netgear-Teile drin, die sind nicht mehr lieferbar. Wegen mehr Flexibilität sind wir jetzt auf den Mikrotik CRS106-1C-5S gekommen.

Es gibt 2 Netzwerke: einmal ein komplett ungetaggtes vom Kunden, 1x ein VLAN 1337 von uns.

So soll es aussehen:

SFP1: Kunde, Tagged 1337

SFP2: Kunde

SFP3: VLAN1337 Tagged

SFP4: VLAN1337 Untagged

SFP5: unconfiguriert

Bei meinen Versuchen hatte ich bis jetzt eine Bridge erzeugt, hatte auf SFP1 und SFP3 ein VLAN-Interface erzeugt und das auf die Bridge gelegt, SFP4 hatte ich direkt auf die Bridge gelegt.

Aber irgendwie komme ich da mit dem VLAN-Filtering nicht zurecht. Ich kann ja auf das Interface filtern oder auch auf die komplette Bridge.

Auf Fragen in Mikrotik-Forum wurde mir dann gesagt,d as ganze müsse auf den Hardware-Switch. Klar, bringt Performance, aber da blicke ich noch weniger durch.

Irgendwie ist mir das alles mehr als unklar und für mich sehr undurchsichtig.

Ich würde mich über ein Konfiguratuonsbeispiel freuen, das ich dann zerfleddern und so evtl. so dann mal durchsteige, ich hoffe mir kann hier jemand helfen.

Ich mache das ganze über die Winbox.

Gruß

Daniel

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 656095

Url: https://administrator.de/forum/simples-vlan-bringt-mich-zur-verzweiflung-656095.html

Ausgedruckt am: 02.08.2025 um 15:08 Uhr

48 Kommentare

Neuester Kommentar

Moin,

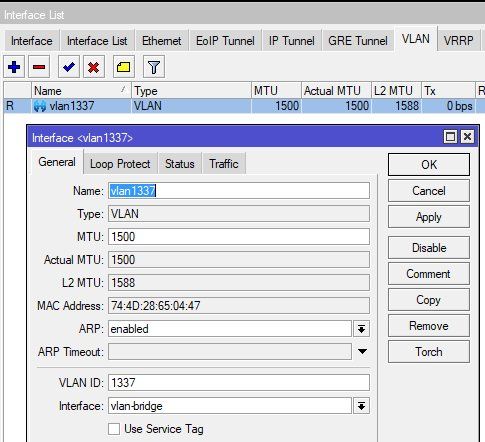

ein Interface im VLan brauchst du nur wenn der Switch dort eine IP erhalten soll.

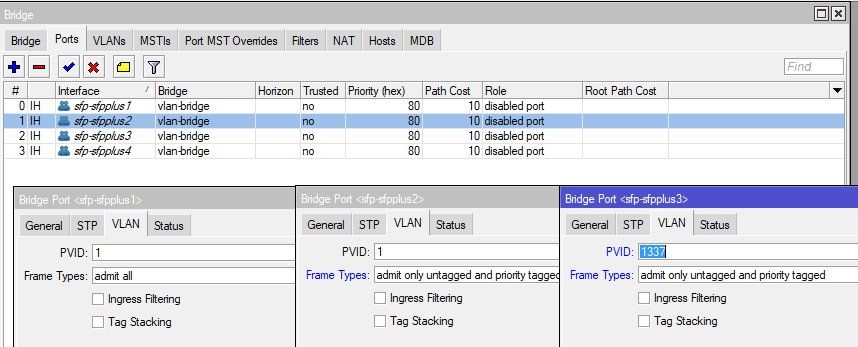

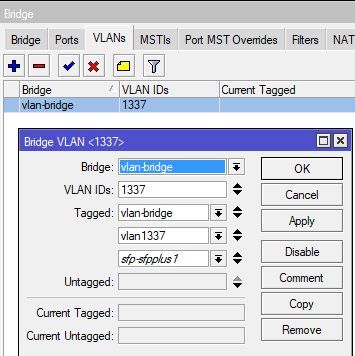

Ansonsten legst du die VLans unter der Bridge an, definierst an welcher Schnittstelle das Vlan tagged oder untagged sein soll und setzt in der bridge bei der Port Auflistung, für deine untagged Ports!, die PVID auf das entsprechende untagged VLan.

Erst wenn das fertig ist, aktivierst du auf der Bridge "Vlan-filtering"!

Wichtig ist noch alle Ports der Bridge in der Bridge selbst anzulegen und ein Interface im VLan tagged zur bridge dem jeweiligen VLan hinzuzufügen. Die bridge selbst sollte in jedem VLan tagged eingetragen sein.

Soweit verständlich?

Gruß

Spirit

ein Interface im VLan brauchst du nur wenn der Switch dort eine IP erhalten soll.

Ansonsten legst du die VLans unter der Bridge an, definierst an welcher Schnittstelle das Vlan tagged oder untagged sein soll und setzt in der bridge bei der Port Auflistung, für deine untagged Ports!, die PVID auf das entsprechende untagged VLan.

Erst wenn das fertig ist, aktivierst du auf der Bridge "Vlan-filtering"!

Wichtig ist noch alle Ports der Bridge in der Bridge selbst anzulegen und ein Interface im VLan tagged zur bridge dem jeweiligen VLan hinzuzufügen. Die bridge selbst sollte in jedem VLan tagged eingetragen sein.

Soweit verständlich?

Gruß

Spirit

Moin Daniel,

ich hab mich auch vor kurzem das erste Mal mit Mikrotik beschäftigen müssen und bin auch fast verzweifelt.

Schau dir mal das hier im Forum veröffentlichte Tutorial von aqui an:

Mikrotik Tutorial von aqui

Damit bin ich ganz gut zurecht gekommen und konnte einiges ableiten.

Gruß

Sven

ich hab mich auch vor kurzem das erste Mal mit Mikrotik beschäftigen müssen und bin auch fast verzweifelt.

Schau dir mal das hier im Forum veröffentlichte Tutorial von aqui an:

Mikrotik Tutorial von aqui

Damit bin ich ganz gut zurecht gekommen und konnte einiges ableiten.

Gruß

Sven

Nicht weiter schwer wenn man mal durchgestiegen ist

Ich fasse das ganze mal als CLI zusammen, bin nicht so der Fan von x Bildchen wenn die paar Zeilen es besser zusammenfassen

IP-Adressierung ist hier jetzt ausgenommen, das machst du dann selbst nach deinen Anforderungen.

Gruß SK

Ich fasse das ganze mal als CLI zusammen, bin nicht so der Fan von x Bildchen wenn die paar Zeilen es besser zusammenfassen

# add bridge

/interface bridge add name=bridge1 vlan-filtering=yes

# add vlan interface to bridge

/interface vlan add interface=bridge1 name=vlan1337 vlan-id=1337

# add physical ports with pvid to bridge

/interface bridge port

add bridge=bridge1 frame-types=admit-all interface=sfp1 pvid=1

add bridge=bridge1 frame-types=admit-all interface=sfp2 pvid=1

add bridge=bridge1 frame-types=admit-all interface=sfp3 pvid=1

add bridge=bridge1 frame-types=admit-only-untagged-and-priority-tagged interface=sfp4 pvid=1337

# assign tags to vlan

/interface bridge vlan add bridge=bridge1 tagged=bridge1,sfp1,sfp3 untagged=sfp4 vlan-ids=1337Gruß SK

Was bedeutet bei dir "normaler" traffic??

Traffic von Access Ports der nicht getagged ist bekommt die pvid des jeweiligen Ports der in der Bridge zugewiesen. Wird also diesem Bereich zugewiesen und muss dementsprechend auch auf der Bridge eine IP-Addressierung angelegt werden die diesen Default-untagged-Traffic behandelt

Traffic von Access Ports der nicht getagged ist bekommt die pvid des jeweiligen Ports der in der Bridge zugewiesen. Wird also diesem Bereich zugewiesen und muss dementsprechend auch auf der Bridge eine IP-Addressierung angelegt werden die diesen Default-untagged-Traffic behandelt

Zitat von @Daniel26:

Es kommt ja auf SFP2 der Traffic des ganz normalen Kundennetzes. Der muss zusätzlich zum getaggten VLAN1337 auf dem SFP1 wieder raus.

Ganz normaler, ungetaggter, 0815-Netzwerktraffic

Gruß

Daniel

S. Erläuterung oben Traffic der ungetagged über den jeweiligen Link rein kommt bekommt die PVID Angabe des Ports zugewiesen! Die Standard-Adressierung für die Bridge versorgt also diesen Traffic. Haben also beide Ports die PVID 1 dann ist sämtlicher untagged Traffic in der selben L2 Broadcast-Domain, ganz einfach Es kommt ja auf SFP2 der Traffic des ganz normalen Kundennetzes. Der muss zusätzlich zum getaggten VLAN1337 auf dem SFP1 wieder raus.

Ganz normaler, ungetaggter, 0815-Netzwerktraffic

Gruß

Daniel

Jepp eine reicht.

PVID geht alles untagged rein und untagged raus, so lange man nicht explizit in der Bridge unter den vlan tags was anderes konfiguriert.

SFP2 ist ja noch gar nirgends konfiguriert, hat als mMn auch noch keine PVID-Angabe.

Wenn du den Port zur Bridge hinzufügst ist der standardmäßig untagged in PVID 1. Das ist der Standard,PVID geht alles untagged rein und untagged raus, so lange man nicht explizit in der Bridge unter den vlan tags was anderes konfiguriert.

Am Anfang ist von einer bridge "bridge1" die Rede. Dann taucht auf einmal eine "vlan-bridge" auf.

Das ist nur ein kosmetischer Name !!Ob du die Bridge "bridge1" oder "vlan-bridge" oder "willi" nennst ist vollkommen Wumpe !

Du brauchst für alle VLANs nur eine einzige Bridge !

Ich verstehe das so, dass da dann nur getaggtes drüber geht. Ungetaggter Traffic nicht. Seh ich das richtig?

Das siehtst du absolut richtig !!Mit "admit only VLAN tagged" verwirft die Bridge sämtlichen Traffic der UNtagged ist egal welche PVID am Port eingestellt ist. Willst du gemischt tagged und untagged Traffic an dem Port haben dann "admit all". Wenn du nur ungetaggten Endgeräte Traffic für PCs, Drucker etc. da haben willst dann "admit only UNtagged..."

Das Tutorial oben erklärt das auch explizit.

Zitat von @Daniel26:

Sorry, dachte, das wäre klar.

Bei SFP1 ist zwar die PVID 1 angelegt, aber bei FrameTypes "admit only VLAN tagged". Ich verstehe das so, dass da dann nur getaggtes drüber geht. Ungetaggter Traffic nicht. Seh ich das richtig?

Ja, den musst du auf admin-all stellen damit dort auch untagged Traffic angenommen wird, hatte ich oben noch nachträglich korrigiert weil das bei deiner Schilderung vorher nicht klar war was alles darüber laufen soll. Das nächste mal gleich etwas genauer schildern, Danke. Hauptsache aber du verstehst die Vorgehensweise dann kannst du es selbst Sorry, dachte, das wäre klar.

Bei SFP1 ist zwar die PVID 1 angelegt, aber bei FrameTypes "admit only VLAN tagged". Ich verstehe das so, dass da dann nur getaggtes drüber geht. Ungetaggter Traffic nicht. Seh ich das richtig?

Ja für den untagged Traffic, wenn du dort eine brauchst und der Mikrotik nicht nur Druchlauferhitzer für die VLANs ist und du Dienste auf dem Miktrotik selbst oder forwarden willst, dann ja.

Für die VLANs legt man die Adressen natürlich auf die VLAN Interfaces falls man am Mikrotik diese benötigt.

Für die VLANs legt man die Adressen natürlich auf die VLAN Interfaces falls man am Mikrotik diese benötigt.

👍

Beide Switche hängen mit sfp2 in unserem Netzwerk.

SFP 2 ist nicht fürs VLAN Tagging eingetragen in der Bridge ! Er kann also rein nur das Netz bedienen welches UNtagged Traffic an SFP2 liefert. Bzw. forwardet das in die eingestellte PVID.Wenn das ein tagged Uplkink ist der von eurem Netz an SFP 2 kommt kann das nicht gehen, jedenfalls nicht für die VLANs die tagged an SFP angeliefert werden sofern es die dort gibt. Für SFP 1, 3 und 4 ist das nur für die ID 1337 gesetzt aber 2 fehlt dort komplett.

Ggf. Flüchtigkeitsfehler im VLAN Bridge Setting ?!

Einen Riesenfehler hast du auch mit den IP Adressen gemacht !!

Die hast du auf die physischen Interfaces gebunden was ein Kardinalsfehler ist und man so nie macht. Wenn der Switch im Layer 3 Mode arbeitet dann musst du die zwingend auf VLAN Interfaces legen aber niemals auf die Physik !

Soll der Switch nur im Layer 2 Mode arbeiten generierst du eben nur ein einziges VLAN Interface mit IP im Management VLAN.

Wenn du dir das im Tutorial richtig durchgelesen hättest müssten wir hier jetzt nicht einzeln alles nacharbeiten.

Das Thema ist ja auch schon lange gelöst, da schaut keiner mehr rein.

Schalte ist das "Vlan Filtering" auf der Bridge auf beiden Switchen ab, komme ich durch.

Ich würde jetzt dann mal glatt behaupten, dass es am VLAN Filtering liegt. Die Bridge verbindet alles, der Filter lässt dann davon nur zu, was eingerichtet ist. Also, zeig mal die Filter Einstellungen.

Seine ganze VLAN Konfig ist falsch...da muss man sich dann auch nicht groß wundern.

Wenn man akribisch dem o.a. MT Tutorial folgt und sich VORHER klar macht ob der Switch im Layer 2 only oder Layer 3 (Routing) laufen soll klappt das auf Anhieb.

Hilfreich wäre auch einmal eine kleine Skizze der Switches um zu verstehen welches VLAN wo ist und wo es hinsoll.

Wenn man akribisch dem o.a. MT Tutorial folgt und sich VORHER klar macht ob der Switch im Layer 2 only oder Layer 3 (Routing) laufen soll klappt das auf Anhieb.

Kann es sein, dass mir hier RSTP/STP in die Suppe spuckt?

Könnte sein. Der Root (Core) Switch im Netzwerk sollte immer eine höhere RSTP Priority haben (modulo 4096 !) den solltest du also z.B. auf 8192 setzen.Hilfreich wäre auch einmal eine kleine Skizze der Switches um zu verstehen welches VLAN wo ist und wo es hinsoll.

Zitat von @aqui:

Hilfreich wäre auch einmal eine kleine Skizze der Switches um zu verstehen welches VLAN wo ist und wo es hinsoll.

Jepp, die wäre schon ganz am Anfang absolut sinnvoll gewesen, so muss man sich immer alles mit der Glaskugel zusammenreimen. So was simples wäre dann nämlich mit 2-3 Posts erledigt gewesen.Hilfreich wäre auch einmal eine kleine Skizze der Switches um zu verstehen welches VLAN wo ist und wo es hinsoll.

Ein simples Banaldesign !

Switch Ports:

Will man das nicht und sollen die beiden PCs als untagged Endgeräte bestehen bleiben, dann setzt man ein zusätzliches, separates "Client VLAN" auf in das man den PC1 und PC2 plaziert und routet das dann in die Kunden und Maschinen VLANs. Über Access Listen hat man auch so alle Möglichkeiten z.B. den genauen Zugriff zu regeln in die beiden Zielnetze. Die 2te Option ist also etwas flexibler und skalierbarer.

So oder so sind beide Optionen einfach und unkompliziert zu lösen !

Und wo genau ist da nun dein Problem ??

Switch Ports:

- SFP 2 = Tagged im Kundennetz (VLAN xyz)

- SFP 3 = Tagged im Maschinennetz (VLAN 1337)

- SFP 4 = UNtagged mit PVID 1337 im Maschinennetz (VLAN 1337)

Will man das nicht und sollen die beiden PCs als untagged Endgeräte bestehen bleiben, dann setzt man ein zusätzliches, separates "Client VLAN" auf in das man den PC1 und PC2 plaziert und routet das dann in die Kunden und Maschinen VLANs. Über Access Listen hat man auch so alle Möglichkeiten z.B. den genauen Zugriff zu regeln in die beiden Zielnetze. Die 2te Option ist also etwas flexibler und skalierbarer.

So oder so sind beide Optionen einfach und unkompliziert zu lösen !

Und wo genau ist da nun dein Problem ??

Das Kundennetz hat kein VLAN. Wald-und-Wiesen-Ungetagged.

Na ja auf einem VLAN Switch wie den beiden Switch 1 und 2 muss es ja in jedem Fall immer einem dedizierten VLAN zugeordnet sein. Welches das dann ist kannst du dir ja frei aussuchen aber eins muss es ja zwangsweise sein.Leider gibst du das in der Skizze nicht an.

SFP 1 muss damit ungetagged und Getagged VLAN1337 sein.

Wie gesagt...nicht zwingend. Du kannst die PCs auch in ein separates VLAN packen und über die Switches redundant in die beiden Zielnetze routen. Das wäre die ideale Lösung wen Sw 1 und 2 Layer 3 können.Switch1 und PC1 bzw Switch2 und PC2 sind jeweils ein Gerät.

Achso, dann fällt das obige mit dem routen vermutlich flach da diese embeddeten Switches vermutlich keine L3 Switches sind, oder ?Ist aber verwirrend, denn oben redest du von Mikrotik CRS106-1C-5S so das wir hier alle davin ausgegangen sind genau DAS sind deine SW 1 und SW 2.

Ist blöd wenn man sowas immer nur häppchenweise erfährt das es nun doch andere HW ist.

Ich vermute, dass das RSTP hier eben eine Verbindung unterbricht.

Ja, das tut er auch, denn du hast ja einen Doppelloop über Maschinen- und Kundennetz wie du oben ja selber sehen kannst, aber....Der RSTP Prozess tut das logischerweise immer nur auf einer Seite so das das Netz in sich immer erhalten bleibt. Das kann es also nicht sein. zu 98% hast du die VLAN Zuordnung und das Tagging der Ports falsch gesetzt.

Das was du als Kunden- bzw. Maschinennetz bezeichnet hast sind das auch Switches von denen Ports dann nur untagged oder tagged auf deine Switch 1 und 2 gesteckt werden ? Auch das ist leider etwas unklar.

Was vermisst du denn in der Skizze?

Z.B. in welchem VLAN das "Kundennetz" werkelt auf den Switches 1 und 2 ?! Beim Maschinenentz hast du es ja angegeben !Und...ob der Traffic dieser Netze Tagged oder UNtagged an den SW 1 und 2 Ports SFP 2 und 3 angeliefert werden ?!

Nein. Es ist KEINE andere Hardware. Beide Switche sind Mickotik CRS106-1C-5S.

"Mikrotik" soviel Zeit muss sein ! OK, wenn man das einfach machen will wie bei den NetGear Gurken dann das reine Layer 2 Design. Ist ja auch dann problemlos möglich wenn man im eingebauten Rechner die NIC auch taggen kann.

Vermutlich arbeitte dein "Kundennetz" dann am Switch im Default VLAN 1, ist das richtig ?

Aber es sind komplett getrennte Netze (eben durch das VLAN).

Du hast recht, sorry. Deshalb greift Spanning Tree hier gar nicht aber dennoch solltest du das zur Sicherheit immer aktiviert lassen damit es niemals zu einem Loop kommt !In der Konfig sind mehrere grobe Fehler, die dazu führen das die Switches 1 und 2 aus dem Maschinennetz nicht managebar ist.

Hilfreich wären zudem Screenshots aus dem WinBox Konfig Tool !

- Das VLAN Interface vlan1337 ist nicht als tagged Interface in der Bridge Konfig im Karteireiter "VLAN" eingetragen. Dadurch ist es IP technisch nicht erreichbar aus dem VLAN 1337

- SFP 1 muss als Frame Type "admit all" gesetzt haben und seine PVID muss auf 1 gesetzt sein

- SFP 2 Frame Type ist richtig "only untagged" und dessen PVID muss auch auf 1 gesetzt sein

- SFP 3 mit dem Maschinennetz ist unklar. Normal wäre hier das man auch wie im "Kundennetz" (VLAN 1) verfährt und den Port mit Frametype "only untagged" setzt und die Port PVID auf 1337. Dann erwartet der Port untagged Traffic (von ungemangete Switches etc.) auf diesem Port und sendet ihn dediziert ins VLAN 1337 (PVID 1337). Kommt der Traffic aber hier getagged an, dann muss der Frame Type "admit-only-vlan-tagged" oder "admit-all" gesetzt sein. Zusätzlich muss der Port im Bridge Setup unter VLAN als Tagged Port im 1337 VLAN eingetragen sein. Das ist leider aus deiner Beschreibung unklar wie hier der Maschinentraffic angeliefert wird ?! Vermutlich (geraten) aber wohl untagged.

- Ist dem so (untagged), dann sind die Ports SFP 3 und SFP 4 gleich: Port Frametype "only untagged" und die Port PVID 1337.

- In der Bridge müssen als Memberports SFP 1 - 4 eingetragen sein

- In der Bridge muss unter VLAN eingetragen sein: ID 1337, Tagged Int.: Bridge, vlan1337, SFP 1 (SFP 3 nur wenn Masch.Traffic tagged angeliefert wird !)

- Der PC 1 und 2 NIC Port hat dann 2 IP Adressen: Physisch = Untagged = Kundennetz, VLAN 1337 Interface tagged. Siehe dazu auch HIER.

- Woher kommen die 194.120.108er Adressen ?? Sind vermutlich nicht deine und auch keine RFC 1918 IP who.is/whois-ip/ip-address/194.120.108.0

- Fertisch, das wars.

Die CLI Konfig sähe so aus:

(Geht davon aus das der Traffic der Netze "Maschinen" und "Kunden" untagged ankommt !)

/interface bridge

add igmp-snooping=yes name=vlan-bridge vlan-filtering=yes

/interface vlan

add interface=vlan-bridge name=vlan1337 vlan-id=1337

/interface bridge port

add bridge=vlan-bridge comment="PC Port" interface=sfp1

add bridge=vlan-bridge comment=Kundennetz frame-types=admit-only-untagged-and-priority-tagged interface=sfp2

add bridge=vlan-bridge comment=Maschinennetz frame-types=admit-only-untagged-and-priority-tagged interface=sfp3 pvid=1337

add bridge=vlan-bridge comment=User VLAN1337 frame-types=admit-only-untagged-and-priority-tagged interface=sfp4 pvid=1337

/interface bridge vlan

add bridge=vlan-bridge tagged=vlan-bridge,vlan1337,sfp1 vlan-ids=1337

/ip address

add address=194.120.111.251/22 interface=vlan1337 network=194.120.108.0

WinBox Screenshots dann entsprechend:

Mehr "Silbertablett geht nun aber wahlich nicht mehr...

VLAN1337 zwischen den Switchen ist getaggter Verkehr.

OK, dann musst du die Konfig oben für den SFP 4 Port etwas anpassen, denn die ging von ungetaggtem Verkehr im VLAN 1337 aus. Dann sieht die richtige Konfig so aus: add bridge=vlan-bridge comment=VLAN1337 Port frame-types=admit-only-tagged interface=sfp4 pvid=1337

/interface bridge vlan

add bridge=vlan-bridge tagged=vlan-bridge,vlan1337,sfp1,sfp4 vlan-ids=1337

Bei den Netgear ist VLAN1 aller verkehr gewesen, der nicht in ein VLAN geschoben wurde oder getagged ankam.

Das ist bei allen VLAN Switches weltweit auch so. Natürlich auch beim Mikrotik. Alle Ports stehen immer auf PVID 1.Die schicken ihrne Verkehr also ungetagged über SFP4. Der Rest, der eben tagging kann, quatscht über SFP3.

Sorry aber nun wirds wieder wirr !Das widerspricht genau dem was du oben gesagt hast (SFP 4 immer tagged) und außerdem widerspricht es auch deiner eigenen Zeichnung von oben wo SFP4 nicht bezeichnet ist aber SFP 3 klar als "untagged" markiert ist.

Das solltest du also besser noch einmal genau klären ansonsten drehen wir uns sinnfrei hier nur im Kreis mit der richtigen Konfig.

Aber RSTP schein mir da trotzdem in die Suppe zu spucken. Ist es aktiviert, verliere ich teilwese Pakete auf dem Hausnetz, auf dem Maschinennetz geht gar nichts durch.

Das kann möglich sein...Wenn das Hausentz und auch das Maschinennetz anderes Switches verwendet die kein Single Span RSTP als Spanning Tree verwenden kann es zu solchem Verhalten kommen. Z.B. Cisco Switches verwenden im Default PVRSTP ein Per VLAN Spanning Tree Verfahren was NICHT mit einem Single Span Verfahren kompatibel ist. Single Span wie es die Mikrotiks und die Masse der Billigswitches verwenden haben nur einen einzelnen STP Prozess für alle VLANs statt PVSTP wo jedes VLAN einen einzelnen separaten STP Prozess hat.

Der Nachteil bei Single Span ist das dann ein einziger STP Blocking Event in egal welchem VLAN auch alle anderen VLANs mit beeinflusst. Klar, denn es gibt nur einen einzigen STP Prozess.

Dieses Verhalten ist aber Hersteller unabhängig und muss immer bedacht werden wenn man herstellerfremde Layer 2 STP Switches miteinander zusammenbringt. Ein Fakt der von vielen Netzwerk Laien aus Unkenntniss ignoriert oder unterschätzt wird..

Dein Design oben ist deshalb mit Vorsicht zu sehen, denn Bridge BPDU Frames (STP) kommen vom VLAN 1 über VLAN 1337 zurück zum Switch. Aus Sicht eines Single Spans mit nur einem einzigen STP Prozess also ein vermeintlicher Loop.

Du kannst das ganz einfach überprüfen indem du einfach einmal SFP 2 oder SFP 3 nur einseitig von einem der Switches abziehst. Damit gibt es dann keinerlei Loop mehr und alle Ports sollten in den Forwarding State gehen.

Die vollständige und richtige Konfig (SFP 3 tagged, SFP 4 untagged) sieht dann so aus:

/interface bridge

add igmp-snooping=yes name=vlan-bridge vlan-filtering=yes

/interface vlan

add interface=vlan-bridge name=vlan1337 vlan-id=1337

/interface bridge port

add bridge=vlan-bridge comment="PC Port" interface=sfp1

add bridge=vlan-bridge comment=Kundennetz frame-types=admit-only-untagged-and-priority-tagged interface=sfp2

add bridge=vlan-bridge comment=Maschinennetz frame-types=admit-only-tagged interface=sfp3 pvid=1337

add bridge=vlan-bridge comment=VLAN1337 User Port frame-types=admit-only-untagged-and-priority-tagged interface=sfp4 pvid=1337

/interface bridge vlan

add bridge=vlan-bridge tagged=vlan-bridge,vlan1337,sfp1,sfp3 vlan-ids=1337

/ip address

add address=194.120.111.251/22 interface=vlan1337 network=194.120.108.0

Wenn du sie so änderst bzw. anpasst sollte das auf Anhieb klappen. Hier auf einem CRS 305 Testaufbau lief das ohne jegliche Probleme.

Ich bin da durchaus klar (finde ich jedenfalls)

Na ja wenn man mal den SFP 3 Link ausnimmt der eben nicht klar gekennzeichnet ist ob tagged oder untagged.Das ist immer ein Knackpunkt wenn man Traffic aus einer bestehenden (Switch) Infrastruktur anliefert auf einem VLAN Switchport um da für andere klar und eindeutig zu sein damit diese die Konfig auch verstehen...

OK, ist ja alles gesagt zu dem Thema und Schwamm drüber....

und versuche das nochmal von Vorne umzusetzen, damit auch mal der Groschen fällt.

Sicher nicht falsch. Ist ja alles auch kein Hexenwerk, denn die VLAN Logik ist da auch nicht anders als bei allen anderen Herstellern auch.Dann harren wir mal der Dinge die da kommen sollen... 😉

VLAN selbst ist nicht anders. Nur, wie der jeweilige Hersteller das umsetzt....

Nein, das ist sachlich falsch und weisst du auch selber. 802.1q VLANs ist ein weltweiter, genormter Standard an den sich alle Hersteller halten.Btw: wird das jetzt auf dem Switch-Chip gefiltert oder macht das die Software?

Kommt drauf an ob das Modell HW Offloading supportet.

Ob HW-offloading aktiv ist, siehst unter bridge bei den Ports.

Dort kannst du dir die entsprechende Spalte einblenden lassen. Bei den Ports steht dann "yes" wenn es aktiv läuft. Bei dem Switch wirst du aber kein Glück haben denn im Guide steht das es erst ab den CRS3xxx unterstützt wird.

Daher wird bei dir die CPU Last hoch gehen.

Dort kannst du dir die entsprechende Spalte einblenden lassen. Bei den Ports steht dann "yes" wenn es aktiv läuft. Bei dem Switch wirst du aber kein Glück haben denn im Guide steht das es erst ab den CRS3xxx unterstützt wird.

Daher wird bei dir die CPU Last hoch gehen.

Zitat von @Daniel26:

Ja, die Last geht hoch.

Was ich aber komisch finde: es gibt VLAN-Settings unterhalb von "Switch" in der WinBox.....

Ja, die Last geht hoch.

Was ich aber komisch finde: es gibt VLAN-Settings unterhalb von "Switch" in der WinBox.....

Die gibt es, weil so ein Setup früher tatsächlich direkt beim Switch erstellt wurde.

In den aktuellen Releases läuft das ganze aber über die Bridge, welche den Switchchip schlussendlich nutzt.