Smart Card Login mit YubiKey funktioniert nicht

Hallo zusammen,

ich baue gerade bei meinem Arbeitgeber ein neues und sauberes Active Directory auf, ehe wir uns mit Microsoft 365 beschäftigen. Das hat einfach den Grund, dass unser jetziges AD 2003 aus einer NT-Domäne entstanden ist, aber der damalige Dienstleister hat dieses ohne Rücksicht auf Verluste durchgezogen. In letzter Zeit sind dadurch immer mehr Unzulänglichkeiten aufgefallen, deren Behebung einfach zu viel Zeit fressen würde.

Das neue AD hat den Forest und Domain Level von Windows Server 2016 und wird auf Server 2022 betrieben. Aktuell sind in dem AD zwei DC, eine CA-Server und ein Server für den Entra Connect Sync (alles Server 2022 Datacenter).

Die CA ist zweistufig, eine Root-CA (Offline und kein Mitglied des AD) und eine Herausgeber-CA, die auf zuvor erwähntem CA-Server betrieben wird.

Das Zertifikat der Root-CA ist mit folgenden Parametern SHA256 mit RSA4096, gültig bis 2055. Das Zertifikat der Herausgeber-CA ist ebenfalls ein SHA256 mit RSA4096, gültig bis 2040. Die Ausgabe der Zertifikate funktioniert problemlos, sowohl Computer als auch Benutzer des AD erhalten über die automatische Registrierung ihre Zertifikate zugewiesen und für die WLAN-Authentifizierung funktionieren diese. Andere Dienste, die die PKI nutzen, sind aktuell noch nicht im Betrieb.

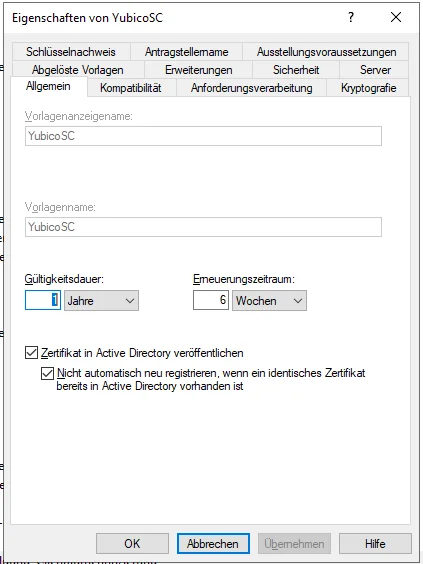

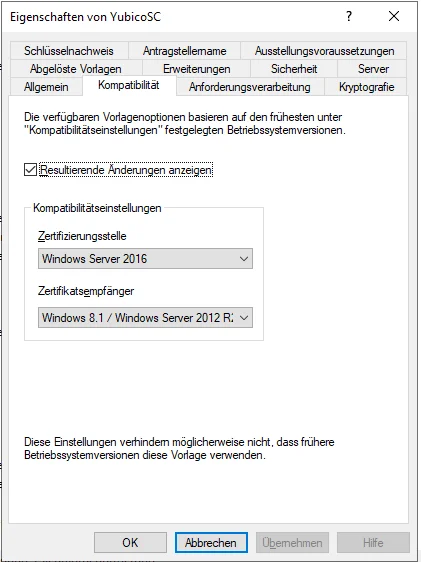

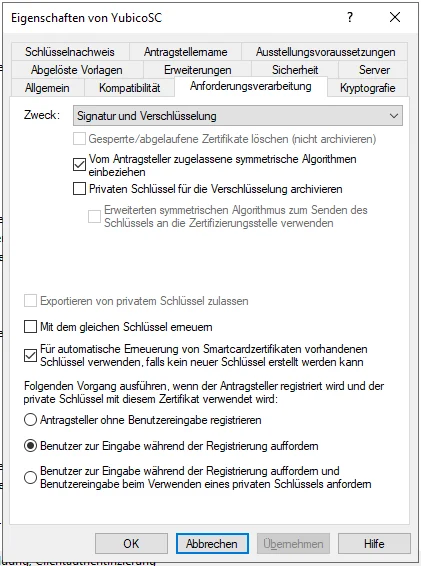

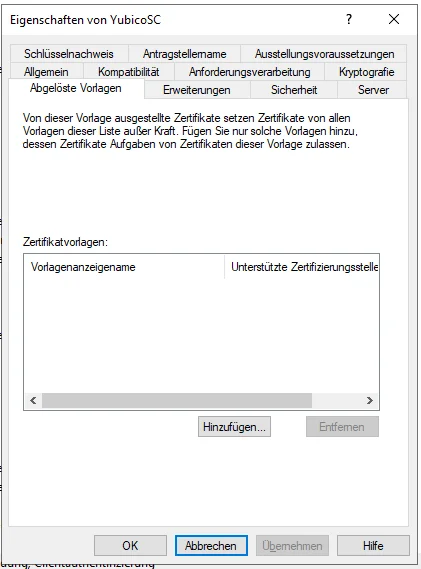

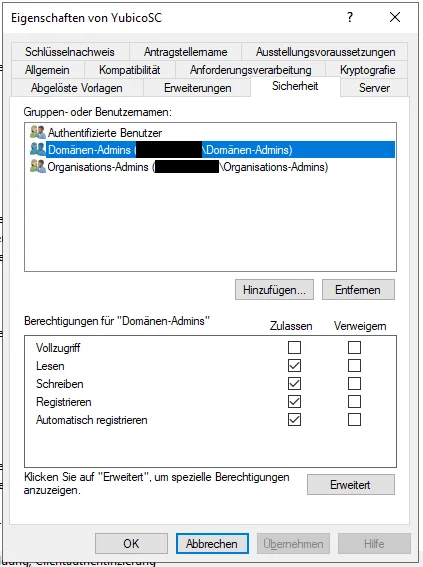

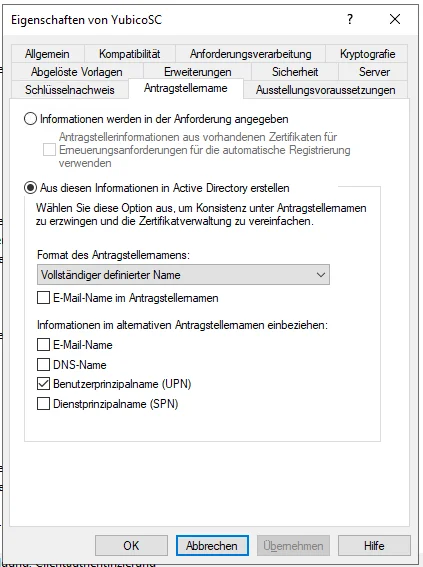

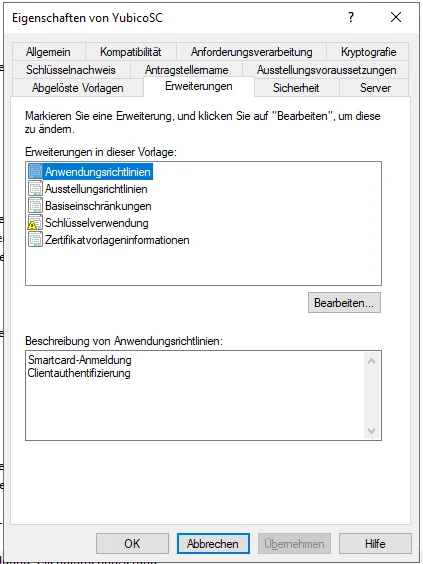

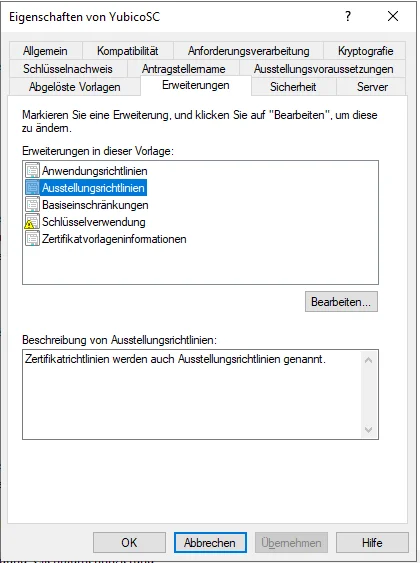

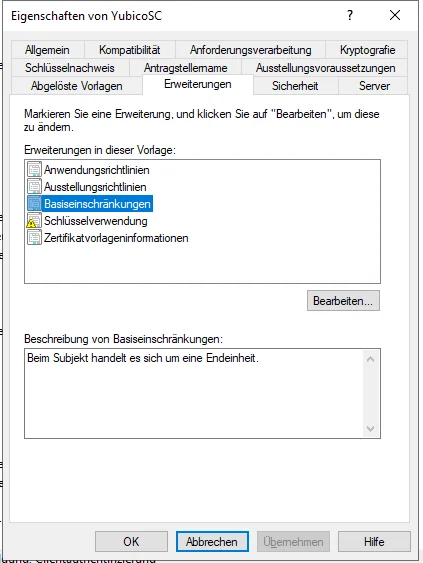

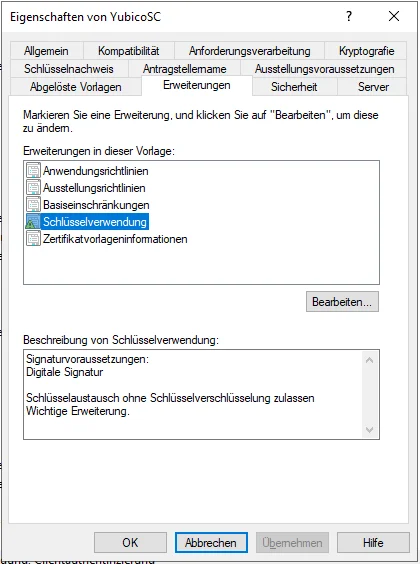

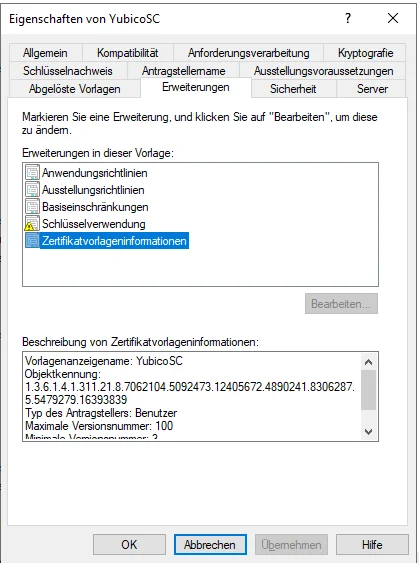

Für die adminstrativen Benutzer sollen USB Token zur Smart Card-Authentifizierung eingeführt werden. Dazu wurden im ersten Schritt YubiKey 5 NFC beschafft. In einem ersten Test wurden einem dieser YubiKeys für den Zertifikatsteil die PIN geändert, anschließend gemäß der Anleitung von Yubico eine Zertifikatsvorlage angelegt und zu letzt das Smart Card-Zertifikat auf den YubiKey geladen. Dieses war auch erfolgreich, was man im Yubico Authenticator sehen kann.

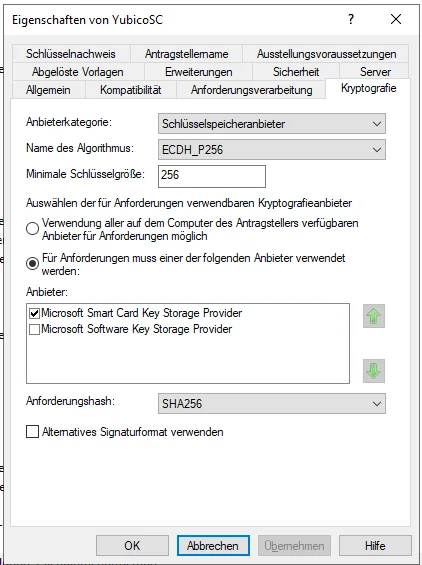

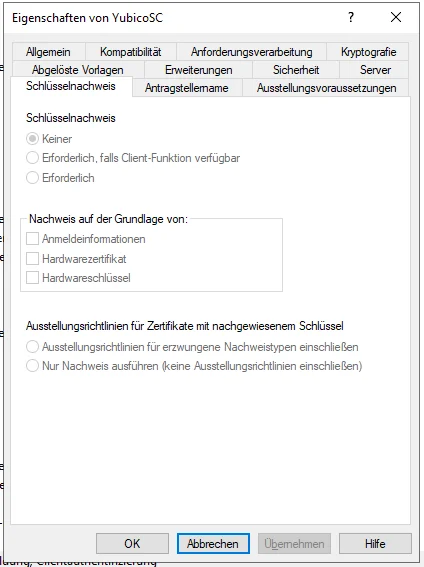

Die Zertifikatsvorlage wurde mit RSA2048 und SHA256 angelegt, ECDH wurde noch nicht probiert. Um sicher zu gehen, wurde aber per GPO die Nutzung von ECC für die Smart Card-Anmeldung erlaubt. (ECC ist zwar kein Hashalgorithmus, aber sicher ist sicher)

Wenn man diesen YubiKey jetzt bei der Anmeldung nutzen will, dann wird dieser auch als Smart Card erkannt, ich kann die PIN eingeben und dann endet alles mit der Fehlermeldung (bzw. bei uns ist die Fehlermeldung in Deutsch, den genauen Wortlaut hab ich aber gerade nicht greifbar). Die selbe Fehlermeldung erhält man, wenn man den YubiKey nutzen will, um sich per RDP mit einem Server zu verbinden und hierfür auch die Smart Card nutzen will.

Auf dem Client (Windows 11 24H2, frisch installiert) und dem DC wurde der Yubico Mini Driver installiert.

Leider findet man dazu nichts, weder auf deutsch noch auf englisch. Alle Google-Treffer dazu beziehen sich auf die Winerror.h, also listen einfach nur alle Fehlermeldungen auf, die Windows so im Programm hat.

Hat von euch schonmal jemand die YubiKeys im AD als Smart Card genutzt und es erfolgreich zum Laufen gebracht?

Leider habe ich keinen Angriffspunkt, um den Fehler zu erschießen, da es, außer dieser Fehlermeldung, nichts gibt. Im Eventviewer findet sich nichts, was zum Fehler gehören könnte, das Internet gibt nichts her und selbst im Test-AD, was ähnlich aufgebaut ist, habe ich den gleichen Fehler.

Der Benutzer kann sich problemlos anmelden, wenn man das Passwort eingibt. Im Test-AD wurde es auch mit einem nicht-administrativen Benutzer getestet, ebenso erfolglos mit derselben Fehlermeldung.

In der Hoffnung, dass ich nicht der erste und einzige mit diesem Problem bin, wünsche ich einen schönen Abend

Gruß tikayevent

ich baue gerade bei meinem Arbeitgeber ein neues und sauberes Active Directory auf, ehe wir uns mit Microsoft 365 beschäftigen. Das hat einfach den Grund, dass unser jetziges AD 2003 aus einer NT-Domäne entstanden ist, aber der damalige Dienstleister hat dieses ohne Rücksicht auf Verluste durchgezogen. In letzter Zeit sind dadurch immer mehr Unzulänglichkeiten aufgefallen, deren Behebung einfach zu viel Zeit fressen würde.

Das neue AD hat den Forest und Domain Level von Windows Server 2016 und wird auf Server 2022 betrieben. Aktuell sind in dem AD zwei DC, eine CA-Server und ein Server für den Entra Connect Sync (alles Server 2022 Datacenter).

Die CA ist zweistufig, eine Root-CA (Offline und kein Mitglied des AD) und eine Herausgeber-CA, die auf zuvor erwähntem CA-Server betrieben wird.

Das Zertifikat der Root-CA ist mit folgenden Parametern SHA256 mit RSA4096, gültig bis 2055. Das Zertifikat der Herausgeber-CA ist ebenfalls ein SHA256 mit RSA4096, gültig bis 2040. Die Ausgabe der Zertifikate funktioniert problemlos, sowohl Computer als auch Benutzer des AD erhalten über die automatische Registrierung ihre Zertifikate zugewiesen und für die WLAN-Authentifizierung funktionieren diese. Andere Dienste, die die PKI nutzen, sind aktuell noch nicht im Betrieb.

Für die adminstrativen Benutzer sollen USB Token zur Smart Card-Authentifizierung eingeführt werden. Dazu wurden im ersten Schritt YubiKey 5 NFC beschafft. In einem ersten Test wurden einem dieser YubiKeys für den Zertifikatsteil die PIN geändert, anschließend gemäß der Anleitung von Yubico eine Zertifikatsvorlage angelegt und zu letzt das Smart Card-Zertifikat auf den YubiKey geladen. Dieses war auch erfolgreich, was man im Yubico Authenticator sehen kann.

Die Zertifikatsvorlage wurde mit RSA2048 und SHA256 angelegt, ECDH wurde noch nicht probiert. Um sicher zu gehen, wurde aber per GPO die Nutzung von ECC für die Smart Card-Anmeldung erlaubt. (ECC ist zwar kein Hashalgorithmus, aber sicher ist sicher)

Wenn man diesen YubiKey jetzt bei der Anmeldung nutzen will, dann wird dieser auch als Smart Card erkannt, ich kann die PIN eingeben und dann endet alles mit der Fehlermeldung

Hash generation for the specified version and hash type is not enabled on server.Auf dem Client (Windows 11 24H2, frisch installiert) und dem DC wurde der Yubico Mini Driver installiert.

Leider findet man dazu nichts, weder auf deutsch noch auf englisch. Alle Google-Treffer dazu beziehen sich auf die Winerror.h, also listen einfach nur alle Fehlermeldungen auf, die Windows so im Programm hat.

Hat von euch schonmal jemand die YubiKeys im AD als Smart Card genutzt und es erfolgreich zum Laufen gebracht?

Leider habe ich keinen Angriffspunkt, um den Fehler zu erschießen, da es, außer dieser Fehlermeldung, nichts gibt. Im Eventviewer findet sich nichts, was zum Fehler gehören könnte, das Internet gibt nichts her und selbst im Test-AD, was ähnlich aufgebaut ist, habe ich den gleichen Fehler.

Der Benutzer kann sich problemlos anmelden, wenn man das Passwort eingibt. Im Test-AD wurde es auch mit einem nicht-administrativen Benutzer getestet, ebenso erfolglos mit derselben Fehlermeldung.

In der Hoffnung, dass ich nicht der erste und einzige mit diesem Problem bin, wünsche ich einen schönen Abend

Gruß tikayevent

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 672399

Url: https://administrator.de/forum/smart-card-login-mit-yubikey-funktioniert-nicht-672399.html

Ausgedruckt am: 17.07.2025 um 23:07 Uhr

11 Kommentare

Neuester Kommentar

Hallo,

die kryptografisch bedingten Fehlermeldungen beim Login sind meist nicht sehr präzise, da muss man prinzipiell alles in Betracht ziehen. Was fällt im Eventlog an?

Die Yubico-Anleitung erwähnt den DC nicht: Hat der ein Zertifikat mit Server-Authentifizierung, Client-Authentifizierung und KDC-Authentifizierung?

Grüße

Richard

die kryptografisch bedingten Fehlermeldungen beim Login sind meist nicht sehr präzise, da muss man prinzipiell alles in Betracht ziehen. Was fällt im Eventlog an?

Die Yubico-Anleitung erwähnt den DC nicht: Hat der ein Zertifikat mit Server-Authentifizierung, Client-Authentifizierung und KDC-Authentifizierung?

Grüße

Richard

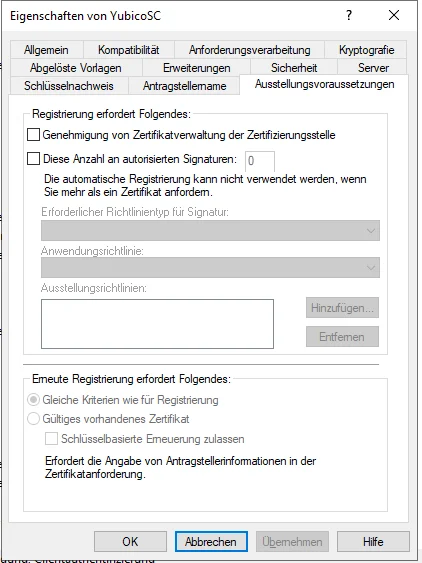

Ok, alles wie bei uns bis auf die Ausstellungsvoruassetzungen, aber die haben mit dem fertigen Zertifikat nichts zu tun und tun nichts zur Sache.

Somit bleibt bei Verwendung von ECC256 nur sicherzustellen, dass die Clients ECC auch erlauben, also wie bei yubico genannt eine GPO auf die rechnerobjekte anwenden mit:

Computer Configuration > Policies > Administrative Templates > Windows Components > Smart Card.

Right-click on Allow ECC certificates to be used for logon and authentication and select Edit.

On the Edit window select Enabled.

Somit bleibt bei Verwendung von ECC256 nur sicherzustellen, dass die Clients ECC auch erlauben, also wie bei yubico genannt eine GPO auf die rechnerobjekte anwenden mit:

Computer Configuration > Policies > Administrative Templates > Windows Components > Smart Card.

Right-click on Allow ECC certificates to be used for logon and authentication and select Edit.

On the Edit window select Enabled.