Steigerung Routingperformance mit L3 Switch?

Moin Zusammen!

Ich soll bei einem Kunden das Netzwerk entspaghettifizieren, optimieren & Redundanz reinbringen, weil dieses monströse Etwas von einem Netzwerk mit Zeit(mangel FÜR die IT) & der gerne genutzen Phrase "Ich brauch es nicht hübsch, ich brauche es JETZT" sehr stark ausgeartet ist. Dieses Sorgenkind hab ich übernommen und musste auch erstmal meine Seele wieder einfangen, nachdem sich diese bei dem Anblick alleine schon verdünnisieren wollte. Zeit zur Planung habe ich zu Genüge, da bis mindestens April keine Wartungsfenster offen sind (wo ich beim Thema Zeitmangel für die IT war...)

Teil des Ganzen ist, die beiden vorhandenen 10G Switches als kombinierte Distributions- & Access Switches zu verwenden, während das Inter-VLAN Routing von einer mit 10G angebundenen FortiGate 100F geregelt werden soll (wegen der feinen Steuerung). Dieses Inter-VLAN Routing bereitet mir aber Sorgen.

Jetzt gerade teilen sich Clients & Server ein Subnetz, was getrennt werden soll. Zum einen zur Steigerung der Sicherheit & zum anderen, weil der DHCP Pool in diesem Subnetz wegen der steigenden Anzahl der Clients schrumpft (das Homeoffice rettet uns hier zu oft den Schinken).

Meine Sorge ist, dass wenn mit 10G (aus jeweils einer Etage, momentan zwei Etagen) aus den Etagenclientnetzen auf das Servernetz zugegriffen werden soll, dass dann die eine 10G Anbindung (aufgrund der Redundanz) an die Fortigate hier einen massiven Flaschenhals darstellt. In dieser Auflistung fehlen dann noch fünf bis sechs Netze, welche entweder raus ins Internet wollen, per VPN den Kunden des Kunden gestellt werden, Telefonie bereitstellen, und noch mehr Dinge, welche sich diese eine 10G Anbindung zusätzlich noch teilen müssen & mir deswegen Kopfschmerzen bereiten.

Was wäre hier die beste Lösung?

Der Kunde hat hart für die FortiGate geblecht & will diese deswegen so lange wie möglich nutzen, wir mögen die einfache Konfiguration von Policies & wir haben den VPN nun fast komplett auf Forti SSL VPN umgestellt (an manchen Stellen hakelt es noch, da suchen wir bereits). Lassen sich die Policies in einem generellen Format exportieren & in ein anderes Gerät importieren?

Kann uns hier nur ein Pärchen FortiSwitches helfen? Können wir mit unseren zwei Netgear XS728T Switches die Routingpolicies der FortiGate (automatisiert) übernehmen? Wie sähe das aus, wenn wir auf z.B. Mikrotik Switches wechseln? (Ich will Mikrotik, da man hier günstig, NICHT billig, 25Gig & 100Gig bekommt. Der Wechsel soll sowieso spätestens 2025 geschehen)

Aus verschiedenen Gründen habe ich kaum Zeit, selbst nach einer Lösung zu suchen & Kollegen läuft das Gehirn und ganz viel Blut aus den Ohren, wenn man denen mehr das die Basis des Netzwerkens erklärt (kann ich verstehen, wenn die mir Linux erklären wollen, dann verliere ich auch komplett den Anschluss)

Besten Dank für's Lesen! Selbst vernünftige Lösungsansätze wurden mich freuen

Ich soll bei einem Kunden das Netzwerk entspaghettifizieren, optimieren & Redundanz reinbringen, weil dieses monströse Etwas von einem Netzwerk mit Zeit(mangel FÜR die IT) & der gerne genutzen Phrase "Ich brauch es nicht hübsch, ich brauche es JETZT" sehr stark ausgeartet ist. Dieses Sorgenkind hab ich übernommen und musste auch erstmal meine Seele wieder einfangen, nachdem sich diese bei dem Anblick alleine schon verdünnisieren wollte. Zeit zur Planung habe ich zu Genüge, da bis mindestens April keine Wartungsfenster offen sind (wo ich beim Thema Zeitmangel für die IT war...)

Teil des Ganzen ist, die beiden vorhandenen 10G Switches als kombinierte Distributions- & Access Switches zu verwenden, während das Inter-VLAN Routing von einer mit 10G angebundenen FortiGate 100F geregelt werden soll (wegen der feinen Steuerung). Dieses Inter-VLAN Routing bereitet mir aber Sorgen.

Jetzt gerade teilen sich Clients & Server ein Subnetz, was getrennt werden soll. Zum einen zur Steigerung der Sicherheit & zum anderen, weil der DHCP Pool in diesem Subnetz wegen der steigenden Anzahl der Clients schrumpft (das Homeoffice rettet uns hier zu oft den Schinken).

Meine Sorge ist, dass wenn mit 10G (aus jeweils einer Etage, momentan zwei Etagen) aus den Etagenclientnetzen auf das Servernetz zugegriffen werden soll, dass dann die eine 10G Anbindung (aufgrund der Redundanz) an die Fortigate hier einen massiven Flaschenhals darstellt. In dieser Auflistung fehlen dann noch fünf bis sechs Netze, welche entweder raus ins Internet wollen, per VPN den Kunden des Kunden gestellt werden, Telefonie bereitstellen, und noch mehr Dinge, welche sich diese eine 10G Anbindung zusätzlich noch teilen müssen & mir deswegen Kopfschmerzen bereiten.

Was wäre hier die beste Lösung?

Der Kunde hat hart für die FortiGate geblecht & will diese deswegen so lange wie möglich nutzen, wir mögen die einfache Konfiguration von Policies & wir haben den VPN nun fast komplett auf Forti SSL VPN umgestellt (an manchen Stellen hakelt es noch, da suchen wir bereits). Lassen sich die Policies in einem generellen Format exportieren & in ein anderes Gerät importieren?

Kann uns hier nur ein Pärchen FortiSwitches helfen? Können wir mit unseren zwei Netgear XS728T Switches die Routingpolicies der FortiGate (automatisiert) übernehmen? Wie sähe das aus, wenn wir auf z.B. Mikrotik Switches wechseln? (Ich will Mikrotik, da man hier günstig, NICHT billig, 25Gig & 100Gig bekommt. Der Wechsel soll sowieso spätestens 2025 geschehen)

Aus verschiedenen Gründen habe ich kaum Zeit, selbst nach einer Lösung zu suchen & Kollegen läuft das Gehirn und ganz viel Blut aus den Ohren, wenn man denen mehr das die Basis des Netzwerkens erklärt (kann ich verstehen, wenn die mir Linux erklären wollen, dann verliere ich auch komplett den Anschluss)

Besten Dank für's Lesen! Selbst vernünftige Lösungsansätze wurden mich freuen

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 92198773502

Url: https://administrator.de/forum/steigerung-routingperformance-mit-l3-switch-92198773502.html

Ausgedruckt am: 05.08.2025 um 06:08 Uhr

8 Kommentare

Neuester Kommentar

Moin,

Würde die Fortigate als zentrale Routing-Instanz einbinden.

Mit den 2xSFP+-Sports kannst du ja Ports per LAG bündeln.

Edit: Du musst nur im Vorfeld prüfen, welche Last (Traffic) erwartet wird…

Dann kannst du sauber in VLANs trennen.

VLANs mit weniger erwarteten Traffic (DMZ, Gäste, …) könnte man auch per gebündelten SFP-Ports terminieren lassen.

Überlege dir vorher nur, wie du trennen willst.

Alles Server zusammen oder (später) DCs + Exchange separiert vom Rest?

Und bei den Clients dann nochmal zwischen LAN und WLAN trennen…

Würde die Fortigate als zentrale Routing-Instanz einbinden.

Mit den 2xSFP+-Sports kannst du ja Ports per LAG bündeln.

Edit: Du musst nur im Vorfeld prüfen, welche Last (Traffic) erwartet wird…

Dann kannst du sauber in VLANs trennen.

VLANs mit weniger erwarteten Traffic (DMZ, Gäste, …) könnte man auch per gebündelten SFP-Ports terminieren lassen.

- Am Windows DHCP-Server einen neue Scope anlegen.

- An der Forti VLAN anlegen und Relay auf den internen AD-DHCP zeigen lassen.

- An allen Switchen das neue VLAN anlegen.

- die Switch-Ports, an denen Clients hängen, ermitteln.

- Am aktuellen DHCP dann die Lease erstmal massiv runter drehen (habe damals 30 Minuten gemacht)

- Dann mal ein paar Clients und neue Client-VLAN umstellen und warten…

Überlege dir vorher nur, wie du trennen willst.

Alles Server zusammen oder (später) DCs + Exchange separiert vom Rest?

Und bei den Clients dann nochmal zwischen LAN und WLAN trennen…

Mahlzeit.

+1 für LAG Konfiguration und alles über die Fortigate routen.

Dann kannst du auch schön mit ACL, respektive Regelwerken, arbeiten.

Zwar können die L3 Switche das auch, aber eher rudimentär und weniger gut als eine "richtige" Stateful Firewall.

2x 10G SFP+ und 4x SFP sollten für fast alle Zwecke ausreichend sein.

Wie @em-pie schrieb:

Dann sollten da trotzdem noch genügend Reserven in der Kiste stecken für weitere Netze mittels Kupfer angebunden.

Gruß

Marc

+1 für LAG Konfiguration und alles über die Fortigate routen.

Dann kannst du auch schön mit ACL, respektive Regelwerken, arbeiten.

Zwar können die L3 Switche das auch, aber eher rudimentär und weniger gut als eine "richtige" Stateful Firewall.

2x 10G SFP+ und 4x SFP sollten für fast alle Zwecke ausreichend sein.

Wie @em-pie schrieb:

Du musst nur im Vorfeld prüfen, welche Last (Traffic) erwartet wird…

Dann sollten da trotzdem noch genügend Reserven in der Kiste stecken für weitere Netze mittels Kupfer angebunden.

Gruß

Marc

Meine Sorge ist ja wie gesagt, dass die Inter-VLAN Performance bescheiden wird.

Das Gerät hat doch genügend Ports. Da kannst du z.B. zwei LAGs á 4x SFP Ports und zwei LAGs á 4x RJ45 Ports für die Redundanz und entsprechende Segmente mit weniger, erwarteter Last aufziehen.

In diese Richtung muss das gehen, die Policies der FortiGate auf einem L3 Switch übernehmen zu können.

Wird nicht so einfach und nur mit Abstrichen möglich sein.

Wie viele Clients sind das denn in Summe? Müssen CAD oder andere leistungs- und datenmengen-intensive Anwendungen direkt von Netzwerkspeichern bedient werden?

Gruß

Marc

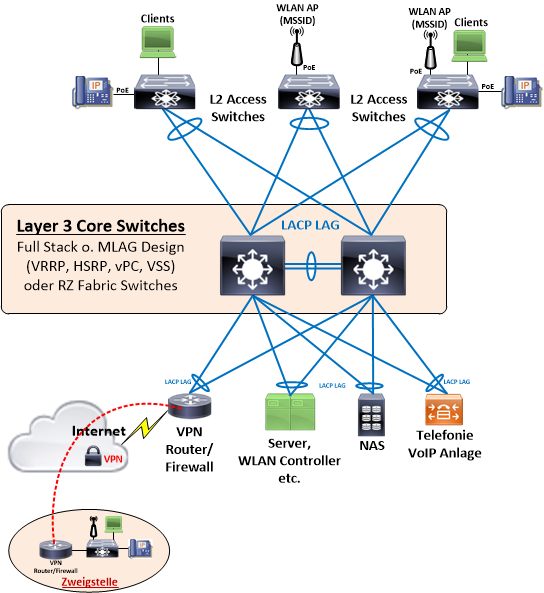

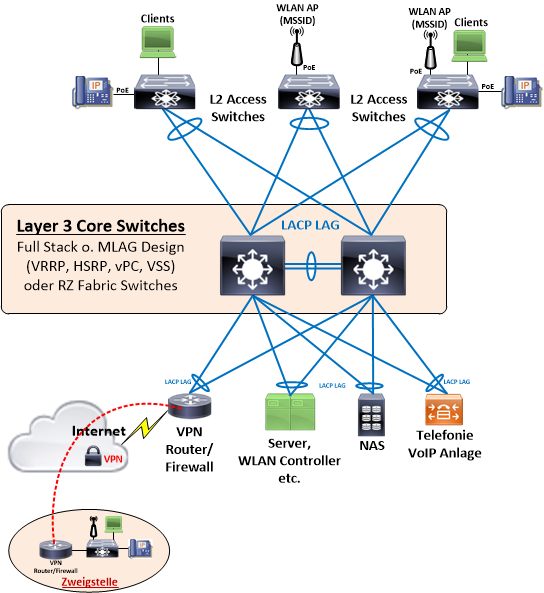

Das klassische Standard Allerwelts Design mit LAGs.

In gut designten Netzen wird in der Regel ein Hybridbetrieb gemacht so das man Segmente mit hohen Durchsatz Anforderungen immer auf der Core Switch Infrastruktur direkt routet und nur die Sicherheits relevanten Segmente im L2 "durchschleift" auf die Firewall und diese dort L3 terminiert. So hat man zwar geringfügig mehr Aufwand aber immer das Beste aus beiden Welten.

Soweit ich weiß, kann an einer LAG nicht mehr als zwei Geräte beteiligt sein

Ist eine Fehlinformation bzw. hängt davon ab welches Design, sprich Full-Stack oder MLAG und welche individuellen Limits die Hersteller vorgeben.LAN & WLAN ist bereits getrennt

Was bekanntlich sehr vernünftig und verantwortungsvoll ist.Ich würde ja auf den 10G Switches einfaches Inter-VLAN Routing konfigurieren...

Was ja auch sehr sinnvoll ist wenn Durchsatz Performance das Haupt Kriterium ist. ACLs laufen bei guten Switches in Silizum (ASICS) bzw. damit in Wirespeed.In gut designten Netzen wird in der Regel ein Hybridbetrieb gemacht so das man Segmente mit hohen Durchsatz Anforderungen immer auf der Core Switch Infrastruktur direkt routet und nur die Sicherheits relevanten Segmente im L2 "durchschleift" auf die Firewall und diese dort L3 terminiert. So hat man zwar geringfügig mehr Aufwand aber immer das Beste aus beiden Welten.

Moin,

Gruß,

Dani

Meine Sorge ist, dass wenn mit 10G (aus jeweils einer Etage, momentan zwei Etagen) aus den Etagenclientnetzen auf das Servernetz zugegriffen werden soll, dass dann die eine 10G Anbindung (aufgrund der Redundanz) an die Fortigate hier einen massiven Flaschenhals darstellt. In dieser Auflistung fehlen dann noch fünf bis sechs Netze, welche entweder raus ins Internet wollen, per VPN den Kunden des Kunden gestellt werden, Telefonie bereitstellen, und noch mehr Dinge, welche sich diese eine 10G Anbindung zusätzlich noch teilen müssen & mir deswegen Kopfschmerzen bereiten.

- Geht es nur um East-West oder auch North-South Trennung? Ersteres wird oftmals mit Micro Segmentierung im RZ gleichgesetzt. Was natürlich das Regelwerk auf der L3 Instanz nochmals deutlich aufbläst und damit auch ein Flaschenhals werden kann.

- Am Besten vorher den Download/Upload an den Servern messen, damit ungefähr eine Ahnung hast, was da in der Sekunde an Traffic über die Firewall später muss. Nichts schlimmeres als eine Lösung zu bauen, wo schon klar ist, es wird eng oder sogar nicht ausreichen.

- ACLs auf Layer 3 Switches sind natürlich möglich. Aber ab einer gewissen Größe einer oder mehrerer ACLs wird das Ganze recht komplex und auch irgendwann langsam.

(Ich will Mikrotik, da man hier günstig, NICHT billig, 25Gig & 100Gig bekommt. Der Wechsel soll sowieso spätestens 2025 geschehen)

Schön und gut, aber was passiert wenn du nicht mehr bist?! Was ist mit Krankheits- und Urlaubsvertretung? Wie sieht es mit Support aus, wenn der Kunde in einen Bug läuft, welcher ein Teil- oder sogar Komplettausfall der Infrastruktur bedingt? Da werden aus eigener Erfahrung auf einmal Mehrkosten zweitrangig.Gruß,

Dani