Supernetting oder kpl neue IPs um 192.168.1.0 und 192.168.10.0 zu vergrößern und zusammen zu fassen ?

Guten Mittag,

habe folgende Situation:

unsere Firma (192.168.1.0)

ca. 200 vergebene IPs

verbunden über LWL mit

dem unserer Schwesterfirma (192.168.10.0)

ca. 230 vergebene IPs

Die Netze sind über eine Firewall mittels ANY-Policy verbunden.

müssen aufgrund der begrenzten "damals genannten Class-C" Kapazität von 254 IPs vergrössert werden, indem ein komplett neue IP-Struktur aufgebaut werden soll. (vergleichbar mit einem B-Netz)

Allein nur der Gedanke an den Aufwand, an jedem Server, Router, etc. vollkommen neue IPs zu vergeben !!!

Daher folgender Gedanke:

mit Supernetting evtl. vereinfachen, wenn ich nur das Subnetz an beiden Standorten

von derzeit 255.255.255.0

(also /24 = 254 hosts)

auf 255.255.240.0

(also /20 = 4094 hosts)

ändere

(ist auch mit erheblichen Aufwand verbunden)

wenn ich richtig überschlagen habe, ergäbe das ein Netz, wo wir die Bereiche

192.168.1.0

192.168.2.0

3.0

4.0

..

bis 192.168.10.0 (und darüber hinaus) nutzen könnten, ohne die bisherige Struktur im gesamten aufzulösen.

Und ich könnte mir den Weg über Any-Policy sparen, da unsere Cheffes in Zukunft EIN Netz haben wollen.

Frage 1:

sind die Überlegungen richtig ?

Frage 2:

welche Risiken können auftreten ? (z.B. wird das Netz "langsamer" ? )

Vielen Dank für Eure Wissenwerte.

Gruß

Tharen

habe folgende Situation:

unsere Firma (192.168.1.0)

ca. 200 vergebene IPs

verbunden über LWL mit

dem unserer Schwesterfirma (192.168.10.0)

ca. 230 vergebene IPs

Die Netze sind über eine Firewall mittels ANY-Policy verbunden.

müssen aufgrund der begrenzten "damals genannten Class-C" Kapazität von 254 IPs vergrössert werden, indem ein komplett neue IP-Struktur aufgebaut werden soll. (vergleichbar mit einem B-Netz)

Allein nur der Gedanke an den Aufwand, an jedem Server, Router, etc. vollkommen neue IPs zu vergeben !!!

Daher folgender Gedanke:

mit Supernetting evtl. vereinfachen, wenn ich nur das Subnetz an beiden Standorten

von derzeit 255.255.255.0

(also /24 = 254 hosts)

auf 255.255.240.0

(also /20 = 4094 hosts)

ändere

(ist auch mit erheblichen Aufwand verbunden)

wenn ich richtig überschlagen habe, ergäbe das ein Netz, wo wir die Bereiche

192.168.1.0

192.168.2.0

3.0

4.0

..

bis 192.168.10.0 (und darüber hinaus) nutzen könnten, ohne die bisherige Struktur im gesamten aufzulösen.

Und ich könnte mir den Weg über Any-Policy sparen, da unsere Cheffes in Zukunft EIN Netz haben wollen.

Frage 1:

sind die Überlegungen richtig ?

Frage 2:

welche Risiken können auftreten ? (z.B. wird das Netz "langsamer" ? )

Vielen Dank für Eure Wissenwerte.

Gruß

Tharen

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 196343

Url: https://administrator.de/forum/supernetting-oder-kpl-neue-ips-um-192-168-1-0-und-192-168-10-0-zu-vergroessern-und-zusammen-zu-fassen-196343.html

Ausgedruckt am: 03.07.2025 um 14:07 Uhr

5 Kommentare

Neuester Kommentar

Hallo,

also mir wäre es zu blöd an allen Geräten was ändern.

Wie wäre es damit an jedem Standort ein zweites "Class C" Netz anzulegen und die Netze untereinander zu routen?

Dann würdest du auch die Broadcoast Domäne klein halten.

Ist die Verbindung zur Schwesterfirma ein direktes LWL oder läuft das übers Internet (VPN)?

Gruß

also mir wäre es zu blöd an allen Geräten was ändern.

Wie wäre es damit an jedem Standort ein zweites "Class C" Netz anzulegen und die Netze untereinander zu routen?

Dann würdest du auch die Broadcoast Domäne klein halten.

Ist die Verbindung zur Schwesterfirma ein direktes LWL oder läuft das übers Internet (VPN)?

Gruß

Hi Tharen,

ja, denkbar, aber...

Erstens ist eine Subnetzmaske mit 4096 Hosts Gift für die Broadcast Domäne. So eine große BC-Domäne erhöht den Verkehr, müllt das WLAN zu und ist anfällig für lokale Fehler und Fehlkonfigurationen und Angriffe.

Wenn schon, dann nur auf 512 Hosts.

Dann ist es denkbar, Adress-Leases kürzer zu vergeben.

Es ist denkbar, das WLAN mit einem anderen IP-Bereich anzubinden.

Die Client IPs solten keine Probleme bei ener Adressumstellung darstellen. Bei Server kann ich solche Gedanken nachvollziehen.

In jedem Falle sollte es ein gegebener Anlass sein, die Netzwerkstruktur zu überdenken.

Eine Any Policy in der Firewall ist wohl nicht besonders kreativ. Es sei denn, diese dient nur der Verbindung zum Internet.

Die Firewall sollte in Verbindung mit VLANs aber durchaus in der Lage sein mehr als zwei Netze intern zu routen. Dann kannst du sukzessive das Netz umstellen.

Gruß

Netman

ja, denkbar, aber...

Erstens ist eine Subnetzmaske mit 4096 Hosts Gift für die Broadcast Domäne. So eine große BC-Domäne erhöht den Verkehr, müllt das WLAN zu und ist anfällig für lokale Fehler und Fehlkonfigurationen und Angriffe.

Wenn schon, dann nur auf 512 Hosts.

Dann ist es denkbar, Adress-Leases kürzer zu vergeben.

Es ist denkbar, das WLAN mit einem anderen IP-Bereich anzubinden.

Die Client IPs solten keine Probleme bei ener Adressumstellung darstellen. Bei Server kann ich solche Gedanken nachvollziehen.

In jedem Falle sollte es ein gegebener Anlass sein, die Netzwerkstruktur zu überdenken.

Eine Any Policy in der Firewall ist wohl nicht besonders kreativ. Es sei denn, diese dient nur der Verbindung zum Internet.

Die Firewall sollte in Verbindung mit VLANs aber durchaus in der Lage sein mehr als zwei Netze intern zu routen. Dann kannst du sukzessive das Netz umstellen.

Gruß

Netman

Hallo Tharen,

warte doch bis Januar 2013 und falls es 10 GBit/s werden wie in Deinem letzten Beitrag besprochen,

kannst Du ja Deinem Chef sagen das er gleich das Geld für zwei Layer 3 Switche locker machen soll.

Die Eckdaten was die dann können sollen/müssen hast Du ja auch schon bei einander.

- 10 GBit/s (SFP+)

- VLAN Unterstützung

- Layer 3 für das Routing

- Vielleicht LAG Unterstützung

Hersteller zu diesem Vorhaben hat aqui Dir ja nun auch schon genannt, auf die man zählen kann.

Dann kannst Du das Routing, zwischen den beiden Standorten, von den beiden neuen Switche erledigen lassen und hast auch gleich Deine 10 GBit/s oder sogar Deine 20 GBit/s Verbindung als LAG laufen und gut ist es. Kann man dann ja auch alles hübsch in VLANs packen und gut ist es. (2 Gebäude/ Standorte)

Und mal ehrlich solange ist das ja nun auch nicht mehr hin, denn in dem anderen Beitrag hast Du ja gesagt Du wüsstest im Januar 2013 Bescheid was Sache ist.

Dann ist das ganze wenigstens ein "Abwasch" und auch richtig alles unter Dach und Fach.

Gruß

Dobby

warte doch bis Januar 2013 und falls es 10 GBit/s werden wie in Deinem letzten Beitrag besprochen,

kannst Du ja Deinem Chef sagen das er gleich das Geld für zwei Layer 3 Switche locker machen soll.

Die Eckdaten was die dann können sollen/müssen hast Du ja auch schon bei einander.

- 10 GBit/s (SFP+)

- VLAN Unterstützung

- Layer 3 für das Routing

- Vielleicht LAG Unterstützung

Hersteller zu diesem Vorhaben hat aqui Dir ja nun auch schon genannt, auf die man zählen kann.

Dann kannst Du das Routing, zwischen den beiden Standorten, von den beiden neuen Switche erledigen lassen und hast auch gleich Deine 10 GBit/s oder sogar Deine 20 GBit/s Verbindung als LAG laufen und gut ist es. Kann man dann ja auch alles hübsch in VLANs packen und gut ist es. (2 Gebäude/ Standorte)

Und mal ehrlich solange ist das ja nun auch nicht mehr hin, denn in dem anderen Beitrag hast Du ja gesagt Du wüsstest im Januar 2013 Bescheid was Sache ist.

Dann ist das ganze wenigstens ein "Abwasch" und auch richtig alles unter Dach und Fach.

Gruß

Dobby

Man kann da MrNetman nur zustimmen ! Eine Vergrößerung der Broadcast Domain zieht meist gravierendere Folgeprobleme nach sich durch erhöhte Broad- und Multicast Last in der Domain und der damit einhergehenden Performance Einbuße generell in so einem LAN.

Zusätzlich können einige Endgeräte nicht mit CIDR Masken umgehen was weitere erhebliche Probleme nach sich ziehen kann.

Das ist also immer zwar die einfachste aber eben nicht die technisch beste aller Lösungen. Generell kann man dir nur dringend davon abraten diesen Weg einzuschlagen, denn es ist technisch eine Einbahnstrasse !

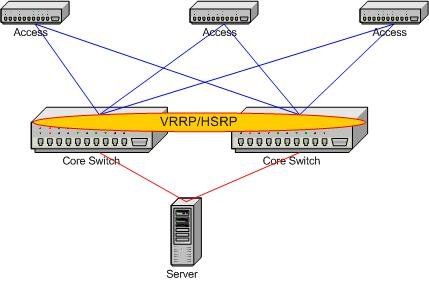

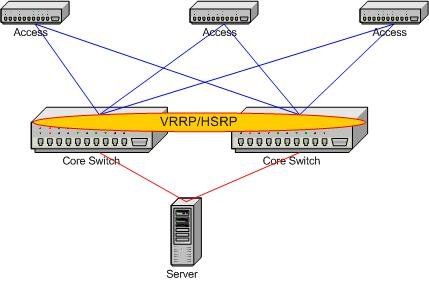

Viel besser und sinnvoller wäre eine weitere Segmentierung in VLANs vorzunehmen. Deine Switch Infrastruktur lässt das ja problemlos zu.

Du belässt also die derzeitigen IP Segmente wie sie sind und generierst dazu weitere VLANs auf beiden Seiten der FW. Mit einer solch sinnvollen Segmentierung bleibt dir einen hohe Performance im LAN erhalten und du gehst evtuellen Problemen mit CIDR Adressen elegant aus dem Weg.

Auf den Servern betreibst du vermutlich zentrale DHCP Server für beide Lokationen.

Damit ist eine Migration in ein strukturiertes Netzwerk kinderleicht und kann sogar während des laufenden Betriebs geschehen ohne Beeinflussung oder Störung der derzeitigen Struktur.

Du migrierst dann neue Clients einfach in die neuen VLANs mit simplem Umstecken der Ports am Switch. Die Clients bekommen sofort neue IPs vom zentralen DHCP und sind sofort arbeitsfähig !

Aussagen wie "...also mir wäre es zu blöd an allen Geräten was ändern." sind also technischer Blödsinn und zeugt eher von wenig Kenntnissen im LAN Umfeld.

Auch die Aussage der Chefs ala "ein Netz" ist natürlich technischer Unsinn (kein Wunder, denn es sind vermutlich Kaufleute die sowas sagen...) denn auch wenn man mehrere IPs benutzt ist das ja ein Netz. Das Internet ist ja auch "ein Netz" oder ? Ggf. kann man die Firewall sinnvoller ersetzen durch einen oder 2 Layer 3 Core Switches die zwischen den VLANs routen wie z.B. ein klasssiches Allerwelts Switchdesign ala:

So macht man sowas heutzutage, nicht durch dummes Vergrößern der Subnetzmaske weil einem sonst nix besseres einfällt.....

Zusätzlich können einige Endgeräte nicht mit CIDR Masken umgehen was weitere erhebliche Probleme nach sich ziehen kann.

Das ist also immer zwar die einfachste aber eben nicht die technisch beste aller Lösungen. Generell kann man dir nur dringend davon abraten diesen Weg einzuschlagen, denn es ist technisch eine Einbahnstrasse !

Viel besser und sinnvoller wäre eine weitere Segmentierung in VLANs vorzunehmen. Deine Switch Infrastruktur lässt das ja problemlos zu.

Du belässt also die derzeitigen IP Segmente wie sie sind und generierst dazu weitere VLANs auf beiden Seiten der FW. Mit einer solch sinnvollen Segmentierung bleibt dir einen hohe Performance im LAN erhalten und du gehst evtuellen Problemen mit CIDR Adressen elegant aus dem Weg.

Auf den Servern betreibst du vermutlich zentrale DHCP Server für beide Lokationen.

Damit ist eine Migration in ein strukturiertes Netzwerk kinderleicht und kann sogar während des laufenden Betriebs geschehen ohne Beeinflussung oder Störung der derzeitigen Struktur.

Du migrierst dann neue Clients einfach in die neuen VLANs mit simplem Umstecken der Ports am Switch. Die Clients bekommen sofort neue IPs vom zentralen DHCP und sind sofort arbeitsfähig !

Aussagen wie "...also mir wäre es zu blöd an allen Geräten was ändern." sind also technischer Blödsinn und zeugt eher von wenig Kenntnissen im LAN Umfeld.

Auch die Aussage der Chefs ala "ein Netz" ist natürlich technischer Unsinn (kein Wunder, denn es sind vermutlich Kaufleute die sowas sagen...) denn auch wenn man mehrere IPs benutzt ist das ja ein Netz. Das Internet ist ja auch "ein Netz" oder ? Ggf. kann man die Firewall sinnvoller ersetzen durch einen oder 2 Layer 3 Core Switches die zwischen den VLANs routen wie z.B. ein klasssiches Allerwelts Switchdesign ala:

So macht man sowas heutzutage, nicht durch dummes Vergrößern der Subnetzmaske weil einem sonst nix besseres einfällt.....