Switch nicht erreichbar über Trunkport

Hallo Zusammen!

Wiedermal stehe ich vor einem "kleinen" Problem bei meinem Heimnetz und würde eure Hilfe benötigen.

Kurze Erklärung:

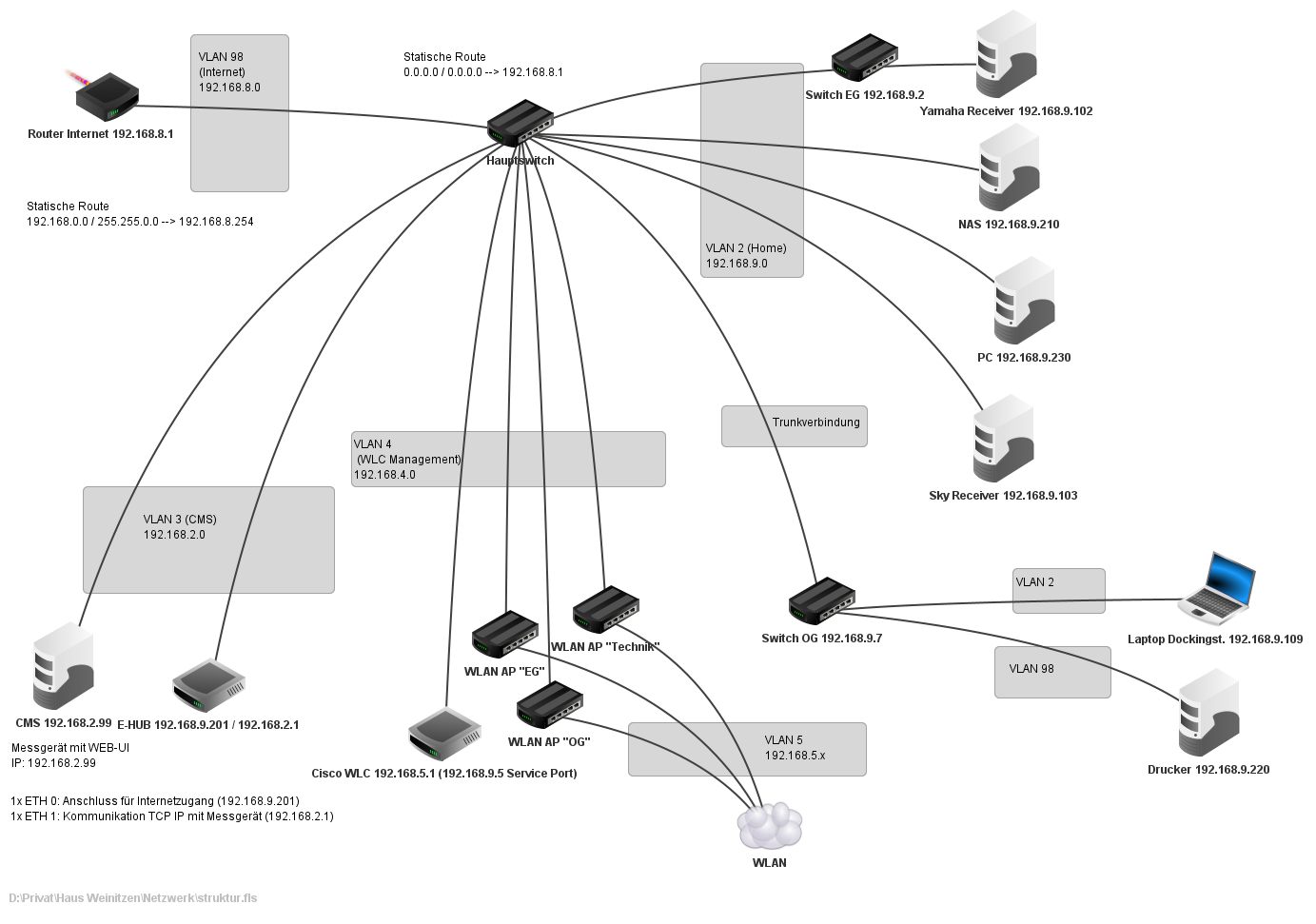

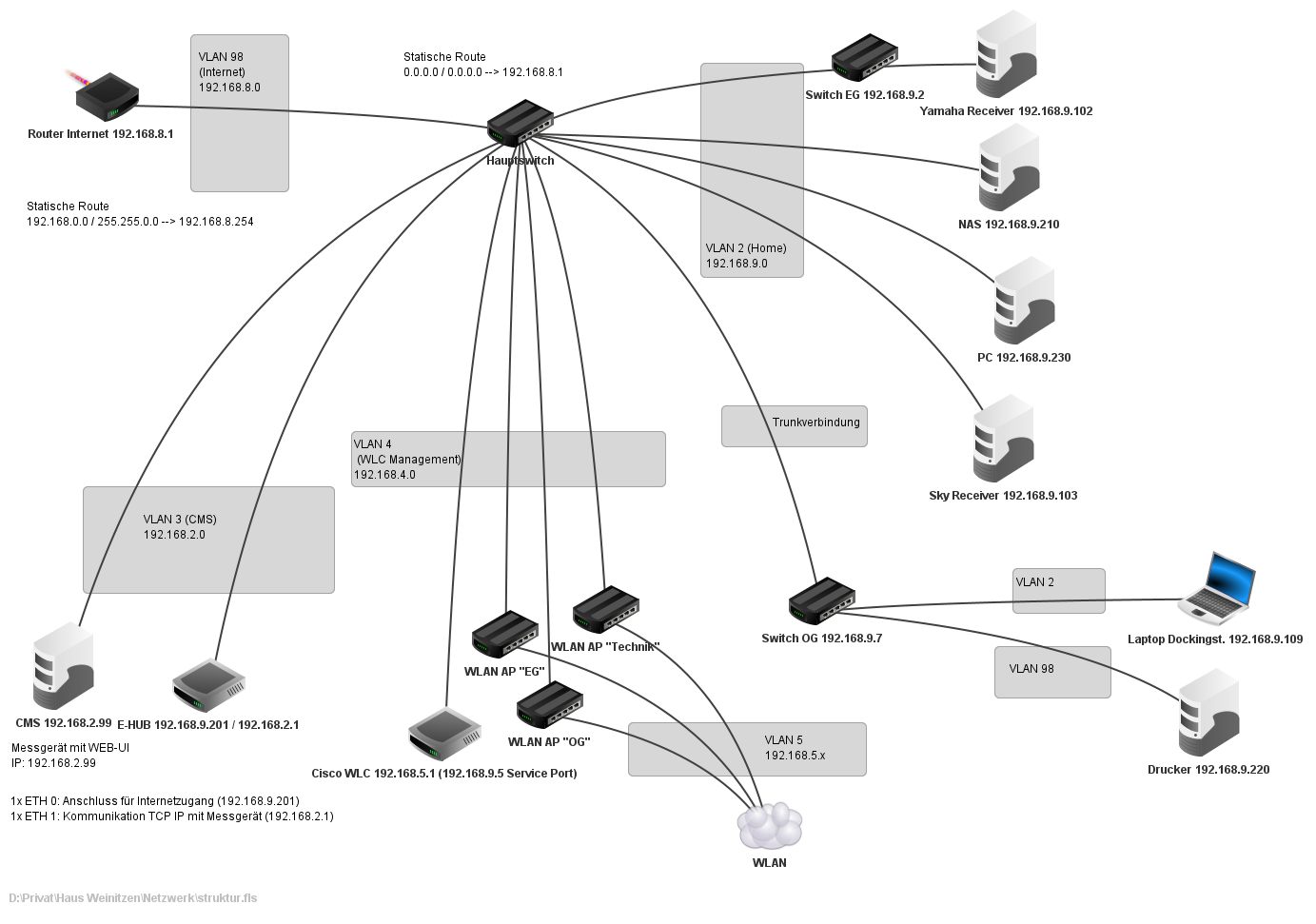

Mein Netzwerk ist in VLAN´s unterteilt:

VLAN 98 (Internet) 192.168.8.X

VLAN 2 (Intern) 192.168.9.X

usw.

Da mein HP Drucker keine Internetverbindung akzeptiert sobald er in einem anderen VLAN ist außer das mit dem ISP-Modem (Selbst mit korrekten GW und DNS Einstellungen bekommt er keine Verbindung zu gewissen Druck-Apps wie Scantoemail etc..)

Der Drucker steht im OG, daher brauchte ich einen VLAN fähigen Switch um den PC und den Drucker aufteilen zu können.

So kam nun der "Switch OG", ein Cisco Catalyst 2940.

Dem Switch habe ich eine IP 192.168.8.7 zugeordnet (das wäre VLAN 2).

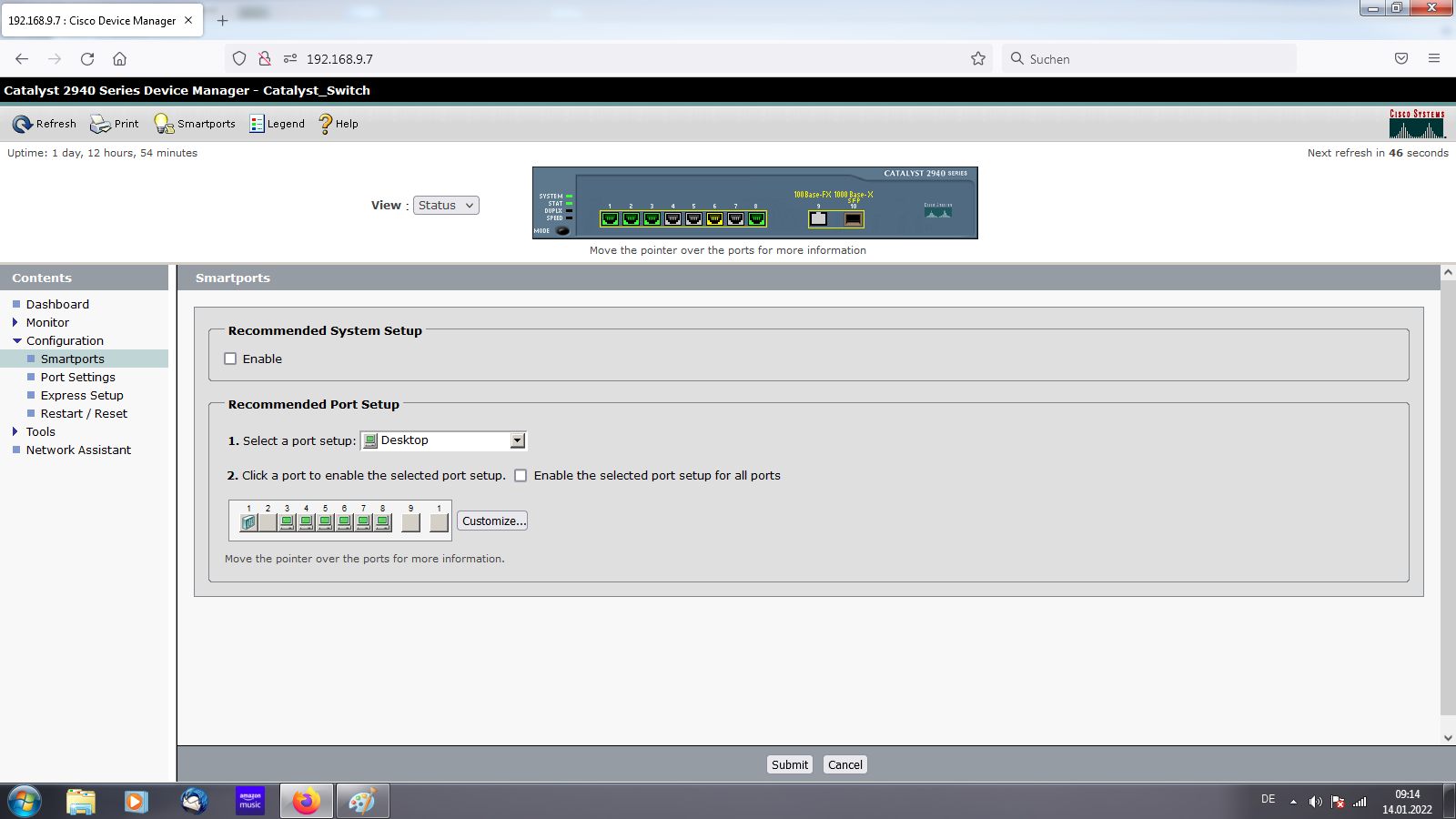

Konfiguriert habe ich den Switch mit einem PC direkt angeschlossen am Switch. Der PC bekam eine statische IP von mir im Bereich des Switches und voila, unter der IP ist das WEB-GUI erreichbar.

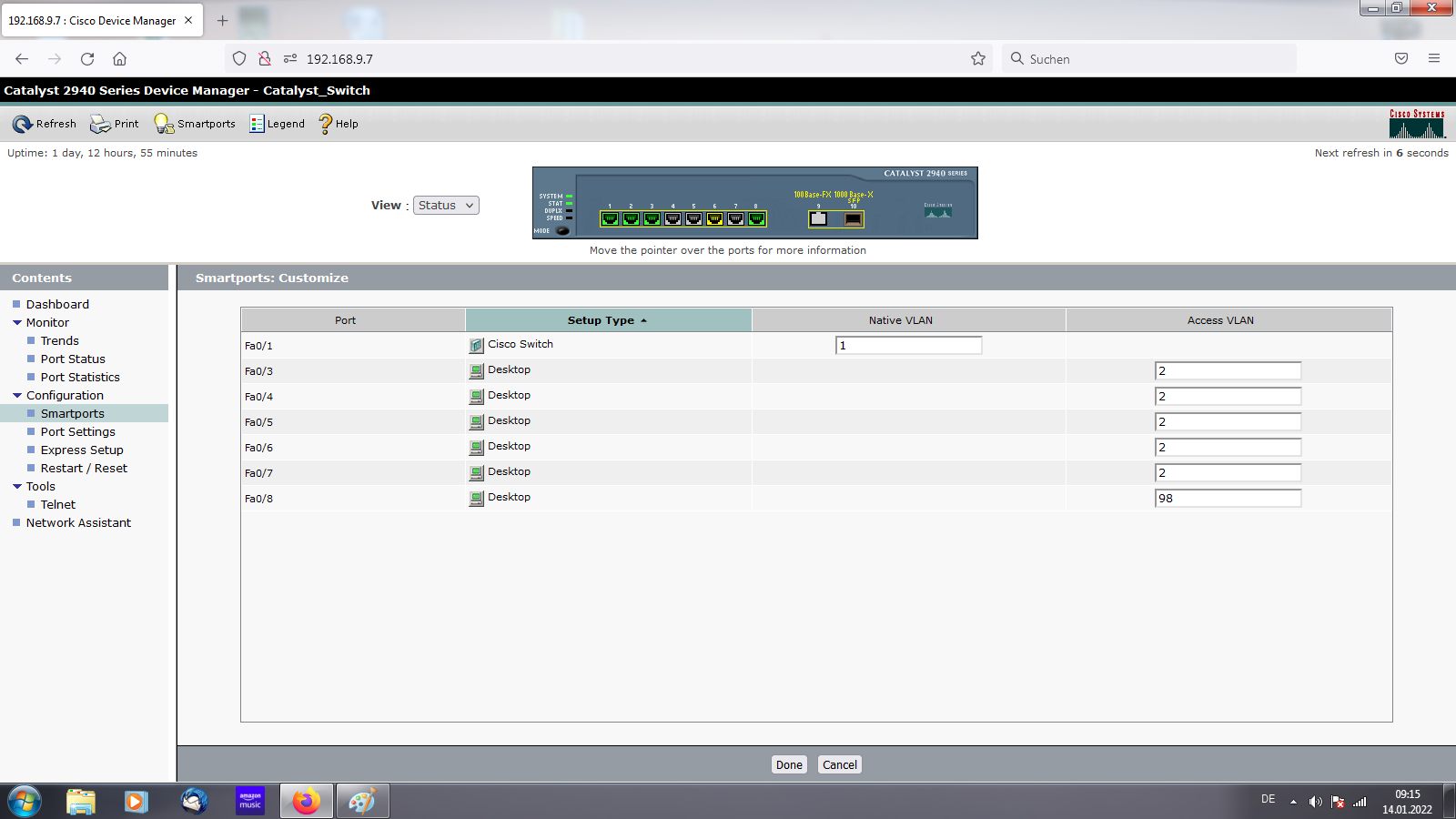

Port 1 ist die Trunkverbindung zum anderen Cisco Switch, funktioniert wunderbar.

Allen anderen Ports habe ich VLAN´s zugeorndet, funktioniert auch.

Nur einen Port muss ich unkonfiguriert lassen, da ich ansonsten keinen Zugriff mehr auf den Switch (GUI) habe. (Port 2)

Sobald ich jedoch auf den Switch zugreifen (oder pingen) möchte von einem anderen PC, ist er nicht erreichbar.

Das bedeutet: ich kann den Switch nur über einen Port konfigurieren, an dem ich direkt den PC anschließe und der Port nicht auf ein VLAN zugeordnet ist. (Port 2)

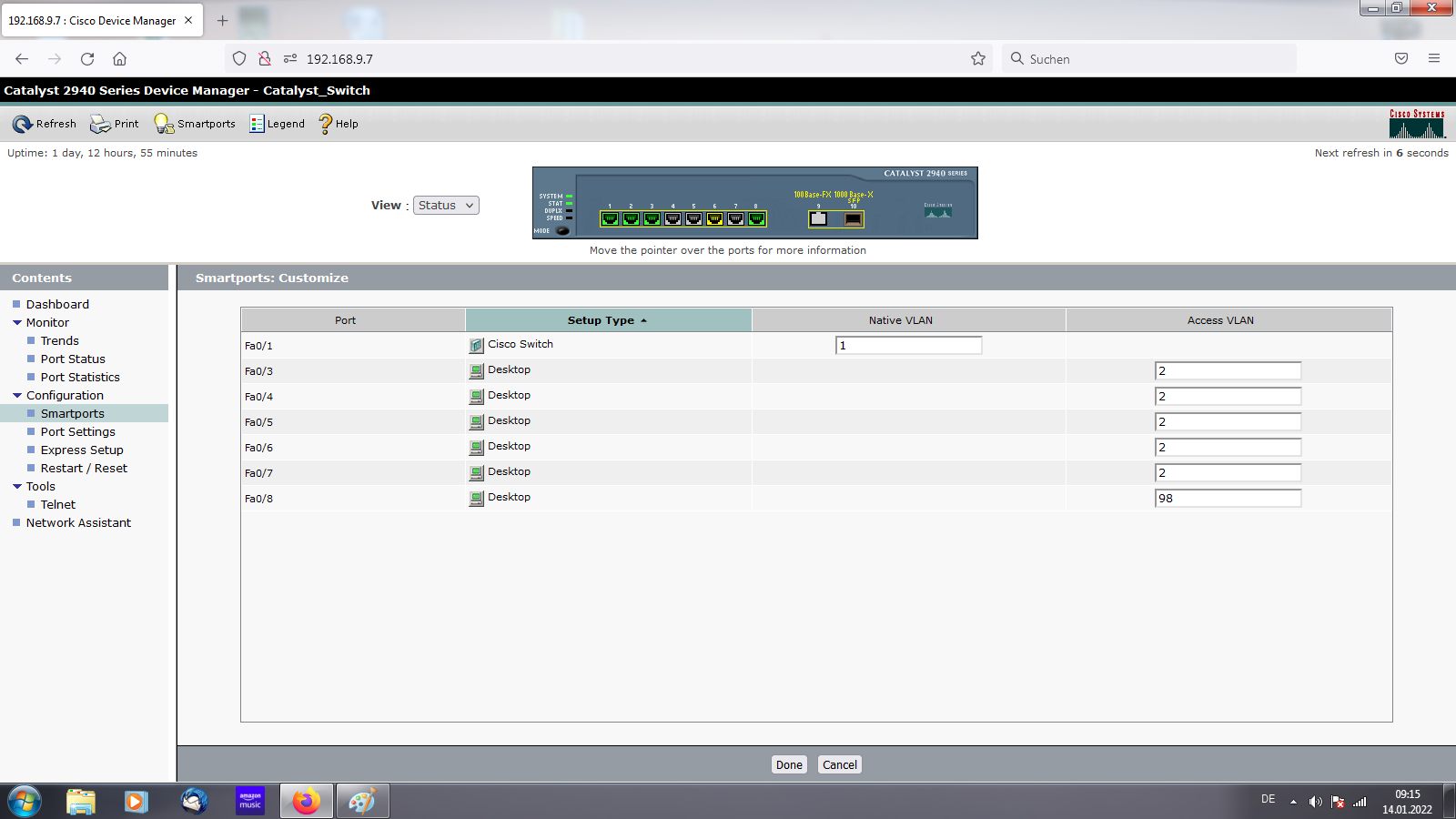

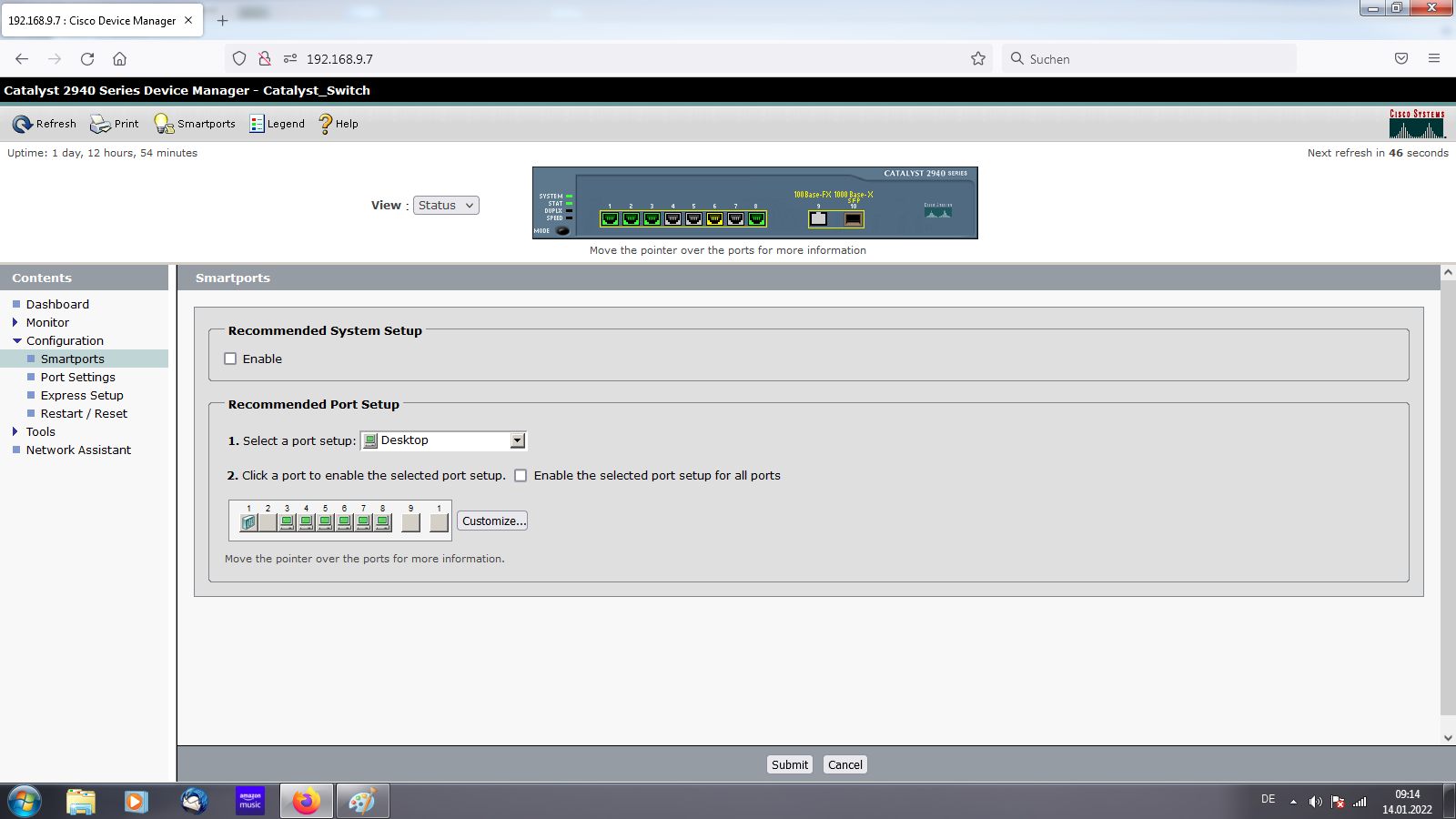

Zur Verdeutlichung habe ich mal ein Bild der Config angehängt.

Ich möchte den Switch vom Netzwerk aus konfigurieren können bzw. auch bei Observium hinzufügen - Das geht natürlich auch nicht.

Ich hoffe ich konnte mich so halbwegs klar ausdrücken und bin euch sehr dankbar für die Hilfe.

LG

Klaus

Wiedermal stehe ich vor einem "kleinen" Problem bei meinem Heimnetz und würde eure Hilfe benötigen.

Kurze Erklärung:

Mein Netzwerk ist in VLAN´s unterteilt:

VLAN 98 (Internet) 192.168.8.X

VLAN 2 (Intern) 192.168.9.X

usw.

Da mein HP Drucker keine Internetverbindung akzeptiert sobald er in einem anderen VLAN ist außer das mit dem ISP-Modem (Selbst mit korrekten GW und DNS Einstellungen bekommt er keine Verbindung zu gewissen Druck-Apps wie Scantoemail etc..)

Der Drucker steht im OG, daher brauchte ich einen VLAN fähigen Switch um den PC und den Drucker aufteilen zu können.

So kam nun der "Switch OG", ein Cisco Catalyst 2940.

Dem Switch habe ich eine IP 192.168.8.7 zugeordnet (das wäre VLAN 2).

Konfiguriert habe ich den Switch mit einem PC direkt angeschlossen am Switch. Der PC bekam eine statische IP von mir im Bereich des Switches und voila, unter der IP ist das WEB-GUI erreichbar.

Port 1 ist die Trunkverbindung zum anderen Cisco Switch, funktioniert wunderbar.

Allen anderen Ports habe ich VLAN´s zugeorndet, funktioniert auch.

Nur einen Port muss ich unkonfiguriert lassen, da ich ansonsten keinen Zugriff mehr auf den Switch (GUI) habe. (Port 2)

Sobald ich jedoch auf den Switch zugreifen (oder pingen) möchte von einem anderen PC, ist er nicht erreichbar.

Das bedeutet: ich kann den Switch nur über einen Port konfigurieren, an dem ich direkt den PC anschließe und der Port nicht auf ein VLAN zugeordnet ist. (Port 2)

Zur Verdeutlichung habe ich mal ein Bild der Config angehängt.

Ich möchte den Switch vom Netzwerk aus konfigurieren können bzw. auch bei Observium hinzufügen - Das geht natürlich auch nicht.

Ich hoffe ich konnte mich so halbwegs klar ausdrücken und bin euch sehr dankbar für die Hilfe.

LG

Klaus

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1721788741

Url: https://administrator.de/forum/switch-nicht-erreichbar-ueber-trunkport-1721788741.html

Ausgedruckt am: 03.08.2025 um 08:08 Uhr

5 Kommentare

Neuester Kommentar

Dein Switch hat für dein VLAN 2 ja eine völlig falsche Management IP.

Oben schreibst du...

Wenn dem so ist, wie bitte willst du eine Switch IP von 192.168.8.7 in einem 192.168.9.X Netz erreichen ??

IP technisch ist das nicht möglich.

Nebenbei:

GUI Screenshots bei Cisco Catalysten sind hier wenig hilfreich zum Troubleshooting. Verbinde dich per Telnet (PuTTY) auf den Catalysten und führe dort einmal ein show run aus im Enable Mode.

Das wäre wesentlich zielführender um ggf. Fehler in deiner Konfig zu entdecken !

Cisco Catalys Konfig Beispiele im VLAN Umfeld findest du z.B. auch HIER.

Das Interface was du auf dem Switch mit interface vlan x konfiguriert hast ist auch immer das Management IP Interface und "x" zeigt in welchem VLAN es erreichbar ist.

Willst du aus unterschiedlichen IP Netzen/VLANs auf diese IP zugreifen MUSST du dem Switch logischerweise noch ein Default Gateway konfigurieren mit ip default-gateway <ip_adresse> Wobei die IP Adresse hier deine Router IP ist des Routers der zwischen den VLANs routet.

Gängige VLAN Routing Konzepte findest du, wie immer hier im Forum, für ein Layer 2 Design mit externem Router hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Und mit einem Layer 3 Switch hier:

Verständnissproblem Routing mit SG300-28

Oben schreibst du...

Mein Netzwerk ist in VLAN´s unterteilt: VLAN 98 (Internet) 192.168.8.X, VLAN 2 (Intern) 192.168.9.X

Unten dann aber...Dem Switch habe ich eine IP 192.168.8.7 zugeordnet (das wäre VLAN 2).

Durch deine recht oberflächlichen Angaben mit fehlenden Subnetzmasken usw. muss man jetzt mal im freien Fall raten das du hier (vermutlich) mit 24 Bit Prefixes arbeitest ?!Wenn dem so ist, wie bitte willst du eine Switch IP von 192.168.8.7 in einem 192.168.9.X Netz erreichen ??

IP technisch ist das nicht möglich.

Nebenbei:

GUI Screenshots bei Cisco Catalysten sind hier wenig hilfreich zum Troubleshooting. Verbinde dich per Telnet (PuTTY) auf den Catalysten und führe dort einmal ein show run aus im Enable Mode.

Das wäre wesentlich zielführender um ggf. Fehler in deiner Konfig zu entdecken !

Cisco Catalys Konfig Beispiele im VLAN Umfeld findest du z.B. auch HIER.

Das Interface was du auf dem Switch mit interface vlan x konfiguriert hast ist auch immer das Management IP Interface und "x" zeigt in welchem VLAN es erreichbar ist.

Willst du aus unterschiedlichen IP Netzen/VLANs auf diese IP zugreifen MUSST du dem Switch logischerweise noch ein Default Gateway konfigurieren mit ip default-gateway <ip_adresse> Wobei die IP Adresse hier deine Router IP ist des Routers der zwischen den VLANs routet.

Gängige VLAN Routing Konzepte findest du, wie immer hier im Forum, für ein Layer 2 Design mit externem Router hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Und mit einem Layer 3 Switch hier:

Verständnissproblem Routing mit SG300-28

Bei der IP Adresse ist mit ein Tippfehler unterlaufen

Dafür gibt es hier doch den "Bearbeiten" Knopf der dich sowas immer nachträglich korrigieren lässt ! Solltest du besser machen damit da nicht noch andere drüber stolpern !Das ist eben der unkonfigurierte Port, mit dem ich Zugriff auf das GUI habe wenn ich dem PC manuell eine IP vergebe z.B. 192.168.9.10

Logisch, denn der Switchport 0/2 hat ja wie du selber sehen kannst keinerlei Konfiguration. Damit ist er dann immer UNtagged Member im Default VLAN 1. (switchport access vlan 1 wird nicht angezeigt da Default)Dein Management Interface liegt mit seiner IP ja auch im VLAN (interface vlan1) und damit ist es dann logisch das du da Zugriff hast aber eben nicht im VLAN 2 wie es eigentlich sein soll.

Mal etwas selber mitdenken...

Dein Fehler ist, das dein Management Interface statt im VLAN 2 wie es richtig wäre bei dir im VLAN 1 liegt wie du es unschwer ja an deiner Konfig sehen kannst. Der Fehler sollte einem Admin doch eigentlich sofort auffallen wenn das Management im VLAN 2 liegen soll...

Die Index Nummer vlan x des Management Interfaces zeigt immer automatisch an in welchem VLAN dein Management Interface liegt.

Die Lösung ist kinderleicht...

- Entferne das interface vlan 1

- Lege ein neues Interface vlan 2 an mit derselben Konfig

- Fertisch

Deine korrekte Management Interface Konfig sieht dann so aus:

interface Vlan2

description Management VLAN-2

ip address 192.168.9.7 255.255.255.0

no ip route-cache

!

ip default-gateway 192.168.9.254

Achtung !

Wenn du per Telnet oder SSH auf dem Switch bist kannst du zwar einfach no interface vlan 1 eingeben um das Interface zu entfernen aber du sägst dir dann sofort selber den Ast ab auf dem du sitzt und die Telnet oder SSH Session ist dann weg. Ohne Management IP hilft dir dann nur noch das serielle Interface.

Es gibt 2 Optionen das gefahrlos einzugeben:

- 1.) Du nutzt das serielle Terminal des Switches (recommended)

- 2.) Mit Telnet oder SSH erzeugst du erstmal parallel das vlan 2 Interface mit einer anderen IP z.B. 192.168.9.77 (Doppelte IPs würde der Switch anmeckern)

- Dann schliesst du die Telnet Session, klemmst dich ins VLAN 2 über z.B. Port 0/3 oder Port 0/4 mit der 9er IP (oder DHCP sofern DHCP im VLAN 2 rennt ?!)

- Jetzt telnetest oder SSHst du die neue vlan 2 IP 192.168.9.77 und entfernst gefahrlos mit no interface vlan 1 das alte vlan 1 Interface vollständig

- Dann setzt du auf dem neuen vlan 2 Interface die alte IP mit ip address 192.168.9.7 255.255.255.0

- Jetzt ist deine Telnet / SSH Session auch wieder weg (der abgesägte Ast...). Wenn du aber jetzt wieder neu Telnet/SSH auf die .9.7 machst bist du wieder drauf.

- Ein write mem sichert deine neue Konfig im Flash

- Fertisch

"Real networkers do CLI !!"

Case closed !