Test DMZ - Test Netzwerk erstellen

Moin zusammen,

ich hatte vor einer Weile mal einen Beitrag geschrieben, indem ich eine Idee für mein Abschlussprojekt meiner FiSi Ausbildung erläutert habe. Nach dem lesen der Kommentare ist mir schnell aufgefallen das es wahrscheinlich nicht die ideal Idee gewesen ist.

Nun habe ich eine neue Idee gehabt ( Juhu )

Ich würde gerne eine Test-Umgebung bei uns aufbauen in der wir die wichtigsten Server abbilden, um dort z.B. Firmware Updates, Sicherheitslücken, etc. zu testen. Mir wurde oft gesagt das eine Testumgebung unbedingt nötig ist, man will ja natürlich nicht am PROD System testen.. Mir ist nur noch nicht ganz klar wie man das Umsetzen kann.

Wir haben bei uns noch eine kleine FortiGate Appliance rumliegen die man als Firewallrouter für eine neue Test-DMZ benutzen könnte, auf werkszustand setzen und regeln festlegen. Aber was dann? Wir haben einen alten ESXi Server mit dem man ein paar Server abbilden könnte. Sollten die produktiv Server regelmäßig in das Test-Netz repliziert werden um "Up to Date" zu sein oder einmal Aufsetzen und dann mit den PROD servern zusammen Updaten bei der Serverwartung?

Eventuell muss es ja garkeine DMZ sein, sondern nur abgetrennt vom restlichen Netzwerk, aber mit Internetzugriff..

Mich würde es mal interessieren wie Ihr das bei euch handhabt.

Viele Grüße

Florian

ich hatte vor einer Weile mal einen Beitrag geschrieben, indem ich eine Idee für mein Abschlussprojekt meiner FiSi Ausbildung erläutert habe. Nach dem lesen der Kommentare ist mir schnell aufgefallen das es wahrscheinlich nicht die ideal Idee gewesen ist.

Nun habe ich eine neue Idee gehabt ( Juhu )

Ich würde gerne eine Test-Umgebung bei uns aufbauen in der wir die wichtigsten Server abbilden, um dort z.B. Firmware Updates, Sicherheitslücken, etc. zu testen. Mir wurde oft gesagt das eine Testumgebung unbedingt nötig ist, man will ja natürlich nicht am PROD System testen.. Mir ist nur noch nicht ganz klar wie man das Umsetzen kann.

Wir haben bei uns noch eine kleine FortiGate Appliance rumliegen die man als Firewallrouter für eine neue Test-DMZ benutzen könnte, auf werkszustand setzen und regeln festlegen. Aber was dann? Wir haben einen alten ESXi Server mit dem man ein paar Server abbilden könnte. Sollten die produktiv Server regelmäßig in das Test-Netz repliziert werden um "Up to Date" zu sein oder einmal Aufsetzen und dann mit den PROD servern zusammen Updaten bei der Serverwartung?

Eventuell muss es ja garkeine DMZ sein, sondern nur abgetrennt vom restlichen Netzwerk, aber mit Internetzugriff..

Mich würde es mal interessieren wie Ihr das bei euch handhabt.

Viele Grüße

Florian

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 6153081006

Url: https://administrator.de/forum/test-dmz-test-netzwerk-erstellen-6153081006.html

Ausgedruckt am: 02.08.2025 um 13:08 Uhr

10 Kommentare

Neuester Kommentar

Hallo DarkZoneSD,

die Idee und der Zweck des Projektes ist gut und hat ein sinnvolles Ziel - da du das Ganze aber als Ziel für dein Abschlussprojekt formulierst, möchte ich hier mal die Definition DMZ angehen.

Man korrigiere mich bitte, sofern ich mich irre - aber wenn ich deine Beschreibung mit dem Vergleiche, was ich als DMZ kenne, dann ist das was du da vor hast am Ende keine DMZ.

Soweit ich es verstanden habe, ist ein wichtiges Merkmal einer DMZ die Bereitstellung von Diensten der Server in der DMZ ins Internet (und LAN). Sofern deine Geräte also nur in einem separaten Netz sind und Internetzugriff haben, erfüllt das m.E.n. nicht die Definition einer DMZ.

Aber wie gesagt, ich lasse mich auch gern eines Besseren belehren.

Viele Grüße,

NoAiming

die Idee und der Zweck des Projektes ist gut und hat ein sinnvolles Ziel - da du das Ganze aber als Ziel für dein Abschlussprojekt formulierst, möchte ich hier mal die Definition DMZ angehen.

Man korrigiere mich bitte, sofern ich mich irre - aber wenn ich deine Beschreibung mit dem Vergleiche, was ich als DMZ kenne, dann ist das was du da vor hast am Ende keine DMZ.

Soweit ich es verstanden habe, ist ein wichtiges Merkmal einer DMZ die Bereitstellung von Diensten der Server in der DMZ ins Internet (und LAN). Sofern deine Geräte also nur in einem separaten Netz sind und Internetzugriff haben, erfüllt das m.E.n. nicht die Definition einer DMZ.

Aber wie gesagt, ich lasse mich auch gern eines Besseren belehren.

Viele Grüße,

NoAiming

Unter DMZ habe ich im Kopf, ein gesperrter Bereich im LAN der keinen Internetzugriff hat,

Nee, eben nicht. Sonst könntest du ja keine Dienste im Internet bereitstellen....

Eine Demilitarisierte Zone (DMZ, auch Demilitarized Zone, Perimeter- oder Umkreisnetzwerk) bezeichnet ein Computernetz mit sicherheitstechnisch kontrollierten Zugriffsmöglichkeiten auf die daran angeschlossenen Server.

Die in der DMZ aufgestellten Systeme werden durch eine oder mehrere Firewalls gegen andere Netze (z. B. Internet, LAN) abgeschirmt. Durch diese Trennung kann der Zugriff auf öffentlich erreichbare Dienste (Bastion Hosts mit z. B. E-Mail, WWW) gestattet und gleichzeitig das interne Netz (LAN) vor unberechtigten Zugriffen von außen geschützt werden.

Der Sinn besteht darin, auf möglichst sicherer Basis Dienste des Rechnerverbundes sowohl dem WAN (Internet) als auch dem LAN (Intranet) zur Verfügung zu stellen.

Ihre Schutzwirkung entfaltet eine DMZ durch die Isolation eines Systems gegenüber zwei oder mehr Netzen.

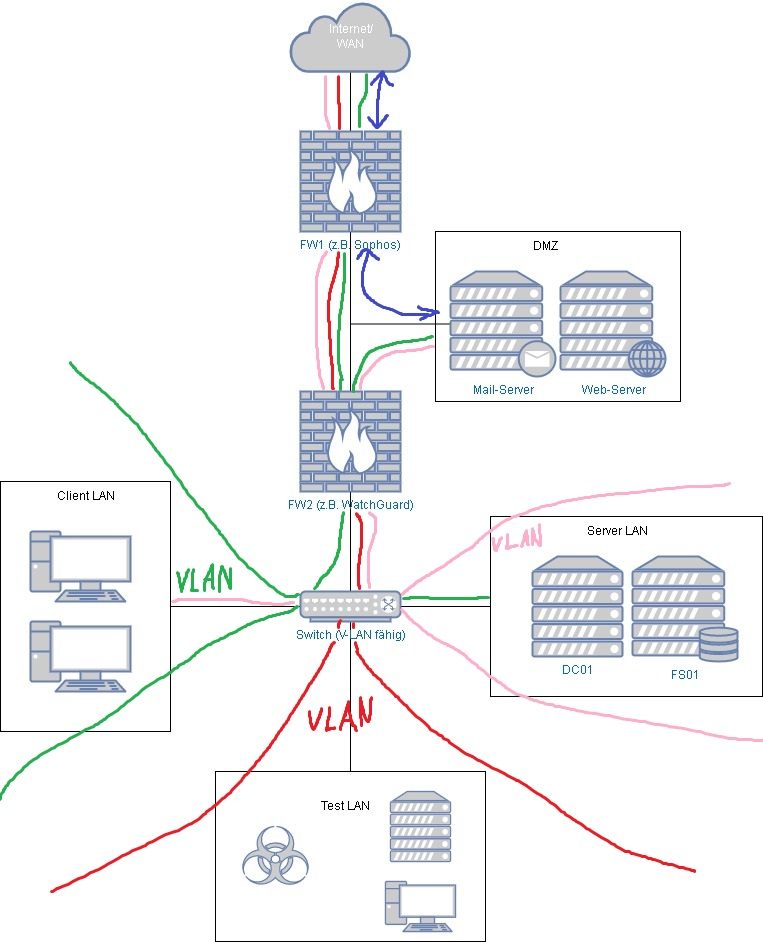

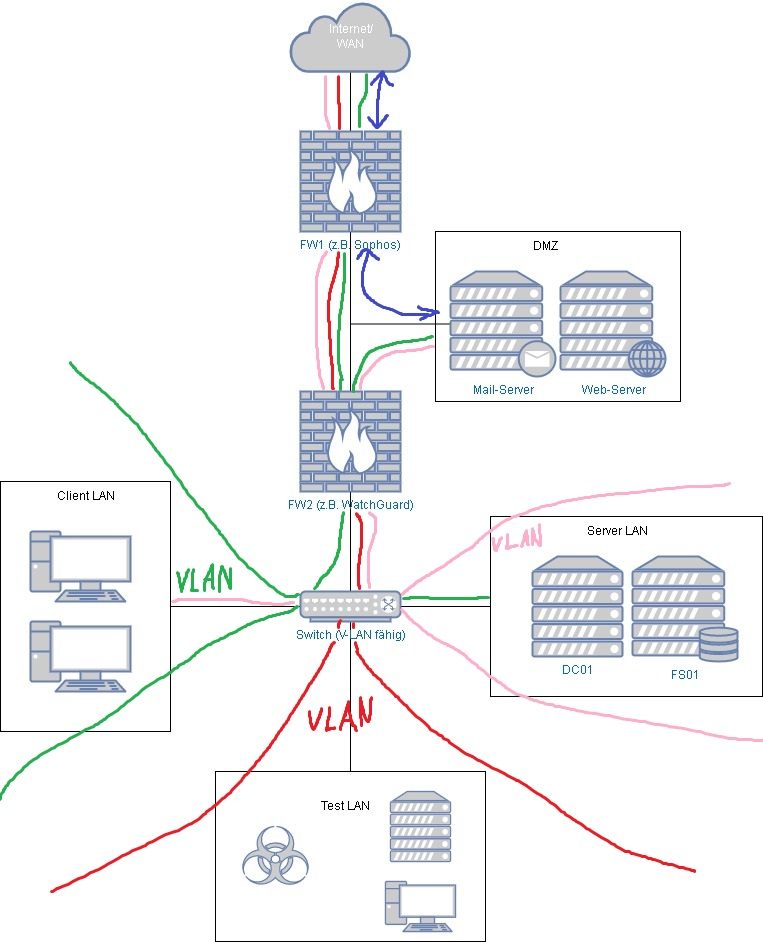

Moin, ich bin ein sehr visueller Mensch - daher hier mal mit einem von mir erstellten Beispiel erläutert.

So könnte deine/eure Umgebung aussehen. Das Beispiel ist im Bezug auf die FWs "simpler" dargestellt für das Verständnis - man kann das auch mit einer Appliance lösen. So erklärt es sich aber besser.

DMZ:

Die Firma XYZ stellt in der DMZ welche sich abgekapselt zwischen den beiden Firewalls befindet Ihren Web-Server mit Diensten und den Mail-Server mit Diensten im Internet zur Verfügung.

Die "blauen" Verbindungen sind dort die ein- und ausgehenden Verbindungen von externen Geräten die z.B. die Website der Firma XYZ aufrufen oder gehostete Postfächer anfragen. Diese können nicht die DMZ verlassen. Externe erreichen nur über granulare Freigaben die Dienste die sie erreichen dürfen. Der Mail- und Web-Server können wiederum kontrolliert Datenverkehr mit dem LAN der Firma XYZ haben (grün u. rosa).

Client LAN:

Die Clients sind über V-LAN von den anderen Netzen getrennt. Zum Beispiel sehen und erreichen diese das "Test LAN" überhaupt nicht. Sie können aber kontrolliert Dienste aus dem "Server LAN" erreichen oder die Server in der DMZ mit gewissen Diensten/Ports ansprechen. Sie können zudem ins Internet.

Server LAN:

Wie Client LAN, nur stärker reglementierter Zugriff auf das Internet durch die FWs.

Test LAN:

Das Test LAN ist massiv abgeschottet. Es erreicht keines der anderen Netze und kann nur (falls nötig) reglementiert ins Internet.

Du würdest in deinem Fall also das VLAN "rot" aufbauen.

MfG

NoAiming

So könnte deine/eure Umgebung aussehen. Das Beispiel ist im Bezug auf die FWs "simpler" dargestellt für das Verständnis - man kann das auch mit einer Appliance lösen. So erklärt es sich aber besser.

DMZ:

Die Firma XYZ stellt in der DMZ welche sich abgekapselt zwischen den beiden Firewalls befindet Ihren Web-Server mit Diensten und den Mail-Server mit Diensten im Internet zur Verfügung.

Die "blauen" Verbindungen sind dort die ein- und ausgehenden Verbindungen von externen Geräten die z.B. die Website der Firma XYZ aufrufen oder gehostete Postfächer anfragen. Diese können nicht die DMZ verlassen. Externe erreichen nur über granulare Freigaben die Dienste die sie erreichen dürfen. Der Mail- und Web-Server können wiederum kontrolliert Datenverkehr mit dem LAN der Firma XYZ haben (grün u. rosa).

Client LAN:

Die Clients sind über V-LAN von den anderen Netzen getrennt. Zum Beispiel sehen und erreichen diese das "Test LAN" überhaupt nicht. Sie können aber kontrolliert Dienste aus dem "Server LAN" erreichen oder die Server in der DMZ mit gewissen Diensten/Ports ansprechen. Sie können zudem ins Internet.

Server LAN:

Wie Client LAN, nur stärker reglementierter Zugriff auf das Internet durch die FWs.

Test LAN:

Das Test LAN ist massiv abgeschottet. Es erreicht keines der anderen Netze und kann nur (falls nötig) reglementiert ins Internet.

Du würdest in deinem Fall also das VLAN "rot" aufbauen.

MfG

NoAiming

Moin,

nochmal ein Wort zum Inhalt. Mir wurde damals bei meinem Abschlussprojekt nämlich der Rat gegeben den Inhalt nicht ausufern zu lassen. Also je präziser dein Projekt und je abgekapselter es ist, desto weniger Angriffsfläche bietest du den Prüfern auch.

Bei einem Thema/Projekt in dem du so viele Bereiche berührst, musst du auch für diese Bereiche potentiell Rede und Antwort stehen. Sprich, du musst mit Fragen dazu rechnen und dann kann dich der Umfang schon ziemlich erschlagen.

Du eröffnest hier Themen wie z.B.: Netzwerk-Kommunikation, Netzwerk-Verkabelung, virtuelle Netzwerke, Routing, Firewalling auf Port-Ebene und ggf. statefull-Firewalling, Server-Hardware, Virtualisierungs-Hardware, Virtualisierer-Typen (1 und 2) und die Produkte dazu, ggf. noch Windows-Server und wenn du dazu noch irgendwie deine Firmen-Domäne mit ins Spiel bringst, dann lässt es sich auch schnell nach AD, DC und NTFS fragen. Dazu dann noch die typischen Inhalte die du so oder so können musst...

Hast du ggf. einen erfahrenen Betreuer/Ausbildungsleiter an der Hand mit dem du das Ganze nochmal abstecken kannst?

Wenn da jemand mit Erfahrung sagt, dass das passt und du dir nicht zu viel aufbürdest, umso besser.

Viel Erfolg weiterhin.

Gruß

NoAiming

nochmal ein Wort zum Inhalt. Mir wurde damals bei meinem Abschlussprojekt nämlich der Rat gegeben den Inhalt nicht ausufern zu lassen. Also je präziser dein Projekt und je abgekapselter es ist, desto weniger Angriffsfläche bietest du den Prüfern auch.

Bei einem Thema/Projekt in dem du so viele Bereiche berührst, musst du auch für diese Bereiche potentiell Rede und Antwort stehen. Sprich, du musst mit Fragen dazu rechnen und dann kann dich der Umfang schon ziemlich erschlagen.

Du eröffnest hier Themen wie z.B.: Netzwerk-Kommunikation, Netzwerk-Verkabelung, virtuelle Netzwerke, Routing, Firewalling auf Port-Ebene und ggf. statefull-Firewalling, Server-Hardware, Virtualisierungs-Hardware, Virtualisierer-Typen (1 und 2) und die Produkte dazu, ggf. noch Windows-Server und wenn du dazu noch irgendwie deine Firmen-Domäne mit ins Spiel bringst, dann lässt es sich auch schnell nach AD, DC und NTFS fragen. Dazu dann noch die typischen Inhalte die du so oder so können musst...

Hast du ggf. einen erfahrenen Betreuer/Ausbildungsleiter an der Hand mit dem du das Ganze nochmal abstecken kannst?

Wenn da jemand mit Erfahrung sagt, dass das passt und du dir nicht zu viel aufbürdest, umso besser.

Viel Erfolg weiterhin.

Gruß

NoAiming