Ubiquiti: USG + US 8 + AP AC Pro - VLAN Behandlung

Hallo zusammen!

Ich habe ein Problem mit (erstellten) VLANs.

Zu meinem gewünschten Szenario:

Ich möchte mein Netzwerk mit Geräten von Ubiquiti Unifi separieren. Es sollen zwei isolierte Netzwerke zum Management LAN (192.168.1.1 USG) hinzukommen. WLAN über einen AP AC Pro mit zwei SSIDs, welche über die zwei VLANs ebenfalls separiert werden sollen.

1. 10.1.10.0/24 (Eingabe im Controller: 10.1.10.1/24) = VLAN10

2. 10.1.20.0/24 (Eingabe im Controller: 10.1.20.1/24) = VLAN20

Grundsätzlich sollen die Clients aus den verschieden Netzwerken nicht untereinander kommunizieren dürfen. Das sollte ja der Fall sein, wenn man wie oben VLANs anlegt. Das habe ich auch so gemacht.

Hier vorab meine erste Frage: Was ist der Unterschied beim Anlegen von Netzen, wenn ich, wie geschehen, im ersten Punkt "Unternehmen" anwähle und dort meine Netze (s. oben) mit der entsprechenden VLAN ID anlege. Oder wenn ich den Punkt nur VLAN auswähle. Dort kann ich ja dann keine Netzwerke anlegen, sondern nur meine drei VLAN IDs. Für was ist dieser Punkt nütze?

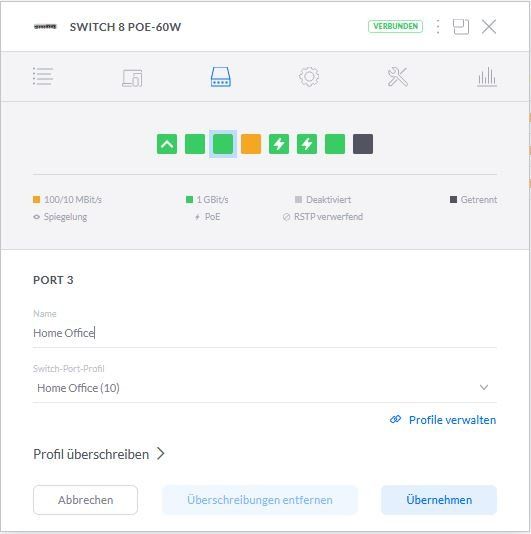

Port 1 am Switch ist ja der Uplink des USG. Auf Port 2 soll VLAN10 und auf Port 3 VLAN20 sein.

So. Habe unter "Netzwerk" die oben beschriebenen Netze und unter "Drahtlose Netzwerke" zwei SSIDs mit der jeweiligen VLAN ID angelegt.

Bin am Port 2 mit meinem PC angeschlossen und bekomme die IP 10.1.10.6 per DHCP zugewiesen. An Port 3 ist testweise ein Netzwerkdrucker angeschossen. Der erhält per DHCP die 10.1.20.6

Bisher habe ich keine "LAN eingehend" Firewall Regel angelegt, da ich der Meinung bin, dass wenn VLANs angelegt sind, Geräte netzübergreifend nicht aufeinander zugreifen können.

Im Browser vom PC gebe ich die 192.168.1.1 ein. Ich lande auf dem WebInterface des USG (nicht dem Controller!).

Im Browser vom PC gebe ich die 10.1.10.1 ein. Ich lande auf dem WebInterface des USG. Warum eigentlich (die hat doch die 192.168.1.1)?

Im Browser vom PC gebe ich die 10.1.20.1 ein. Also vom VLAN 20, dem Netz, in das ich eigentlich nicht rein dürfen sollte. Ich lande auf dem WebInterface des USG. Auch hier wieder: Warum eigentlich (die hat doch die 192.168.1.1 und nicht die 10.1.10.1)?

Im Browser vom PC gebe ich die 10.1.20.6 ein. Also die IP des Druckers aus dem anderen Netz. Ich lande auf dem WebInterface des Druckers.

Was ist da noch falsch oder wo ist mein Denkfehler....

Mit Firewall Regeln (LAN eingehend): VLAN 10 zu VLAN 20 geblockt und VLAN20 zu VLAN10 geblockt passiert folgendes:

Im Browser vom PC gebe ich die 192.168.1.1 ein. Ich lande auf dem WebInterface des USG (nicht dem Controller).

Im Browser vom PC gebe ich die 10.1.10.1 ein. Ich lande auf dem WebInterface des USG.

Im Browser vom PC gebe ich die 10.1.20.1 ein. Also vom VLAN 20, dem Netz, in das ich eigentlich nicht rein dürfen sollte. Ich lande immer noch auf dem WebInterface des USG.

Im Browser vom PC gebe ich die 10.1.20.6 ein. Also die IP des Druckers aus dem anderen Netz. Das WebInterface des Druckers ist nun NICHT mehr erreichbar. Dieser Punkt ist somit ok.

Aber warum muss ich dafür Regeln erstellen? Das die Clients nicht untereinander kommunizieren dürfen sollte doch per VLAN automatisch so sein. Und warum komme ich bei der Eingabe der drei IP Adressen (192.168.1.1 10.1.10.1 10.1.20.1) immer noch auf das WebInterface des USG?

Vielen Dank vorab für die Hilfe!

Grüße,

DeDe-76

Ich habe ein Problem mit (erstellten) VLANs.

Zu meinem gewünschten Szenario:

Ich möchte mein Netzwerk mit Geräten von Ubiquiti Unifi separieren. Es sollen zwei isolierte Netzwerke zum Management LAN (192.168.1.1 USG) hinzukommen. WLAN über einen AP AC Pro mit zwei SSIDs, welche über die zwei VLANs ebenfalls separiert werden sollen.

1. 10.1.10.0/24 (Eingabe im Controller: 10.1.10.1/24) = VLAN10

2. 10.1.20.0/24 (Eingabe im Controller: 10.1.20.1/24) = VLAN20

Grundsätzlich sollen die Clients aus den verschieden Netzwerken nicht untereinander kommunizieren dürfen. Das sollte ja der Fall sein, wenn man wie oben VLANs anlegt. Das habe ich auch so gemacht.

Hier vorab meine erste Frage: Was ist der Unterschied beim Anlegen von Netzen, wenn ich, wie geschehen, im ersten Punkt "Unternehmen" anwähle und dort meine Netze (s. oben) mit der entsprechenden VLAN ID anlege. Oder wenn ich den Punkt nur VLAN auswähle. Dort kann ich ja dann keine Netzwerke anlegen, sondern nur meine drei VLAN IDs. Für was ist dieser Punkt nütze?

Port 1 am Switch ist ja der Uplink des USG. Auf Port 2 soll VLAN10 und auf Port 3 VLAN20 sein.

So. Habe unter "Netzwerk" die oben beschriebenen Netze und unter "Drahtlose Netzwerke" zwei SSIDs mit der jeweiligen VLAN ID angelegt.

Bin am Port 2 mit meinem PC angeschlossen und bekomme die IP 10.1.10.6 per DHCP zugewiesen. An Port 3 ist testweise ein Netzwerkdrucker angeschossen. Der erhält per DHCP die 10.1.20.6

Bisher habe ich keine "LAN eingehend" Firewall Regel angelegt, da ich der Meinung bin, dass wenn VLANs angelegt sind, Geräte netzübergreifend nicht aufeinander zugreifen können.

Im Browser vom PC gebe ich die 192.168.1.1 ein. Ich lande auf dem WebInterface des USG (nicht dem Controller!).

Im Browser vom PC gebe ich die 10.1.10.1 ein. Ich lande auf dem WebInterface des USG. Warum eigentlich (die hat doch die 192.168.1.1)?

Im Browser vom PC gebe ich die 10.1.20.1 ein. Also vom VLAN 20, dem Netz, in das ich eigentlich nicht rein dürfen sollte. Ich lande auf dem WebInterface des USG. Auch hier wieder: Warum eigentlich (die hat doch die 192.168.1.1 und nicht die 10.1.10.1)?

Im Browser vom PC gebe ich die 10.1.20.6 ein. Also die IP des Druckers aus dem anderen Netz. Ich lande auf dem WebInterface des Druckers.

Was ist da noch falsch oder wo ist mein Denkfehler....

Mit Firewall Regeln (LAN eingehend): VLAN 10 zu VLAN 20 geblockt und VLAN20 zu VLAN10 geblockt passiert folgendes:

Im Browser vom PC gebe ich die 192.168.1.1 ein. Ich lande auf dem WebInterface des USG (nicht dem Controller).

Im Browser vom PC gebe ich die 10.1.10.1 ein. Ich lande auf dem WebInterface des USG.

Im Browser vom PC gebe ich die 10.1.20.1 ein. Also vom VLAN 20, dem Netz, in das ich eigentlich nicht rein dürfen sollte. Ich lande immer noch auf dem WebInterface des USG.

Im Browser vom PC gebe ich die 10.1.20.6 ein. Also die IP des Druckers aus dem anderen Netz. Das WebInterface des Druckers ist nun NICHT mehr erreichbar. Dieser Punkt ist somit ok.

Aber warum muss ich dafür Regeln erstellen? Das die Clients nicht untereinander kommunizieren dürfen sollte doch per VLAN automatisch so sein. Und warum komme ich bei der Eingabe der drei IP Adressen (192.168.1.1 10.1.10.1 10.1.20.1) immer noch auf das WebInterface des USG?

Vielen Dank vorab für die Hilfe!

Grüße,

DeDe-76

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 423647

Url: https://administrator.de/forum/ubiquiti-usg-us-8-ap-ac-pro-vlan-behandlung-423647.html

Ausgedruckt am: 05.07.2025 um 09:07 Uhr

10 Kommentare

Neuester Kommentar

Dieses Tutorial erklärt dir alles was bei mSSID WLANs und den dazu korrespondierenden VLANs zu beachten ist !

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Deine VLANs sind irgendwo per Bridge oder per "Kurzschluss" (Kabelbrücke) verbunden ! Vermutlich der 802.1q VLAN Trunk auf dem Router/Firewall falsch eingerichtet.

Sowas ist natürlich tödlich aus Sicherheitssicht in einer Konfig !

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Und warum komme ich bei der Eingabe der drei IP Adressen

Weil du dort vermutlich die VLANs falsch konfiguriert hast.Deine VLANs sind irgendwo per Bridge oder per "Kurzschluss" (Kabelbrücke) verbunden ! Vermutlich der 802.1q VLAN Trunk auf dem Router/Firewall falsch eingerichtet.

Sowas ist natürlich tödlich aus Sicherheitssicht in einer Konfig !

Wie muss ich mir das mit "per Bridge" oder "per Kabelbrücke" vorstellen?

Du hast irgendwo fälschlicherweise ein Bridging zwischen den VLANs eingestellt oder mit einem Kabel irgendwie 2 VLAN Ports verbunden.Das kann man aber alles nur frei raten ohne weitere (Konfig) Details zu kennen....

Das Tutorial beschreibt den grundsätzlichen Aufbau von sowas. Daran solltest du dich Step by Step halten.

Dort ist als Native Network das Management LAN (VLAN1) und die drei anderen Netzwerke bei Tagged Networks eingetragen.

Nein, das ist so vollkommen richtig !Über das Manasgement Netz kommunizieren die APs mit dem Controller und untereinander.

Die mSSIDs (Namen deiner 3 WLANs) sind ja auf die 3 VLAN IDs gemappt. Sprich der AP versieht dann die SSID die in VLANx soll mit einem VLAN Tag x am Paket so das das getagged ist.

Der empfangene Switch "erkennt" dann anhand des VLAN Tags in welches VLAN er das Paket vom AP forwarden soll.

Einfacher Standard und auch richtig.

Zuordnung der mSSIDs zu den VLAN IDs sollte natürlich mit dem VLAN Tag Setting des Switches übereinstimmen, klar ansonsten gäbe es Chaos.

Du solltest die IP Adressvergabe erstmal mit einem Kupferclient am Switch in den VLANs einzeln testen und checken ob du an einem Kupferport entsprechend zum VLAN korrekte IPs bekommst. Und...

ob die VLANs untereinander isoliert sind bzw. du nur über den Router oder L3 Switch in andere VLAN Segmente kommst (Traceroute)

Wenn das alles gegeben ist sollte es auch mit den APs klappen.

Vermutlich liegt der Fehler irgendwo in der Switchkonfig.

dass wenn VLANs angelegt sind, Geräte netzübergreifend nicht aufeinander zugreifen können.

Bei einem reinen Layer 2 VLAN Switch ist das so richtig !Bei einem Layer 3 VLAN Switch nur bedingt !

Solange du beim L3 Switch keine Switch IP Adressen in den VLANs hast sind sie wie bei einem L2 Switch isoliert ! Klar denn dann arbeitet der L3 Switch ja quasi im Layer 2 Mode.

Sowie aber IP Adressen in den VLANs sind routet ein L3 Switch sofort und dann besteht eine geroutete Verbindung zwischen allen VLANs.

Die Kardinalsfrage ist also WIE bekommen Endgeräte in deinen VLANs ihre DHCP IP Adresse ??

Wenn das der Switch macht erzwingt das eine Switch IP in jedem VLAN. Klar, denn wie sollten sonst die DHCP Pakete in die VLANs kommen ??!

Eine Switch IP bedeutet dann aber sofort wieder geroutete Verbindung unter den VLANs und keine Isolation mehr.

Das solltest du also immer auf dem Radar haben !

In einem Layer 3 Switchumfeld helfen dir dann nur IP Accesslisten auf dem Switch um die VLANs wieder zu isolieren.

Im Browser vom PC gebe ich die 192.168.1.1 ein.

Auch hier die allerwichtigste Frage..- In welchem VLAN steckt der Browser PC ?

Wie oben schon gesagt:

- In einem L2 Switch kann der Browser PC einzig nur Geräte erreichen die in seinem eigenen VLAN sind. Alle anderen sind vollkommen isoliert. Der tiefere Sinn von VLANs

- In einem L3 Switch kann der Browser PC alle Geräte in allen VLANs erreichen, je nachdem ob Gateway IP Adresse usw. stimmen und der Switch IPs hat (siehe oben !)

Endgeräte wie PCs, Drucker usw. verstehen keine VLAN Tags auf Ports !

Dahingegen solltest du also dein Switch Setup nochmal genau prüfen ! Oder wir aber dann müsstest du dein Setup hier logischerweise mal posten für eine zielführende Hilfe.

Meinst Du folgendes damit:

Profile sind zwar komisch...aber letztlich ist es genau richtig. So sollte es sein.Management untagged, mSSID WLANs getagged.

Du kannst zur Kontrolle auch einen Wireshark Sniffer an den Port hängen und checken ob die Pakete getaggt bzw. ungetagged kommen dort.

Port2 ist mit VLAN10 konfiguriert.

Untagged dann vermutlich, oder ??über DHCP die richtige IP Adresse aus dem für VLAN10

Nochmals: Von WEM kommt diese IP ?? Switch ??Zeigt aber letztlich das die VLAN Konfig OK ist.

Bei Unifi handelt es sich wohl um ein Inter-VLAN

Bahnhof ?, Rembrandt ?, Ägypten ?Was soll das heissen "Inter-VLAN". Hört sich eher nach technischem Blödsinn an, sorry.

Besser mal die VLAN Schnellschulung lesen:

Heimnetzwerk Aufbauen oder auch wie wird ein Longshine LCS-GS8408 eingerichtet

...und verstehen !

omit erreichen sich ohne extra angelegte Firewall Regeln die Clients aus den verschiedenen VLANs

Sorry, aber das ist totaler Quatsch !Der tiefere Sinn von VLANs ist doch gerade ein physisch vollkommen getrenntes Layer 2 Netz (Broadcast Domain)

Genau das will man mit dieser Technik erreichen.

Das was du da sagst steht dem diametral komplett entgegen und ist natürlich auch Unsinn. Leuchtet dir sicher auch selber ein....hoffentlich.

Gebe ich nun am Laptop (VLAN10) die IP des Druckers aus VLAN20 ein, so lande ich auf dem UI des Druckers

Das ist nicht weiter verwunderlich....Du vergibst vermutlich die DHCP Adressen mit dem Switch, richtig ?

Damit ist dein Switch dann im Layer 3 Mode und hat eine IP Adresse in jedem VLAN.

Der Switch vergibt dem Client die IP und seine eigene VLAN IP dem Client als Gateway Adresse. So hat jeder Client die Switch IP als Gateway und der Switch routet zwischen deinen VLANs !!!

Genau wie oben schon geschrieben !!

Hättest du mal ein Traceroute (tracert bei Winblows) gemacht von PC auf die Drucker IP, dann hättest du gesehen wie die Pakete geroutet werden.

Grundlagen zu dem Thema findest du hier:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Auch mal bitte lesen und verstehen und dein netz mal mit Traceroute ansehen !

Ein Wireshark Trace kann hier auch die Augen öffnen wenn du dir dann mal Absender und Ziel IP Adresse in den Paketen genau ansiehst !! Mach das mal...erweitert den Netzwerk Horizont erheblich weil du dann mal selber sehen kannst was da auf deinem Kabel so los ist !

Genau DESHALB erreichst du alles mit allem, weil der Switch eben routet !

Auf den Switch selber komme ich nicht. Der hat kein Webinterface

Ist natürlich gruselig so eine HW. Laut datenblatt ist der in der tat nicht autark konfigurierbar sondern nru über den Controller:dl.ubnt.com/datasheets/unifi/UniFi_Switch_8_DS.pdf

Sowas ist natürlich Schrott, denn dann hängst du mit deiner Infrastruktur an der Verfügbarkeit des Herstellers und des Controllers. Eigentlich ein klares NoGo ! für einen Kauf.

Mit anderer Switch HW wärest du da weit besser beraten gewesen...aber egal !

Fazit:

Irgendwas ist da in der Konfig des Switches gründlich und massiv schiefgelaufen. Vermutlich funktioniert die Trennung der VLANs nicht richtig und alle netze sind in einer gemeinsamen L2 Domain oder irgendwas anderes Gruseliges.

Der Switch sieht nicht so aus als ob er L3 fähig ist, aber das kann man nicht wirklich sicher beurteilen ohne die Konfig zu kennen. (Controller Screenshot des Setups)

Wie genau geht das? Hast Du da auch einen Leitfaden zu erstellt?

Andere haben das schon erledigt:heise.de/ct/artikel/Fehler-erschnueffeln-221587.html