VDSL Modem über Switch mit Router verbunden. VLAN notwendig? Leitung besser splitten?

Hallo,

Ich hatte die ganze Zeit ein Kabelmodem in Raum B mit dem PFSense WAN ebenfalls in Raum B verbunden.

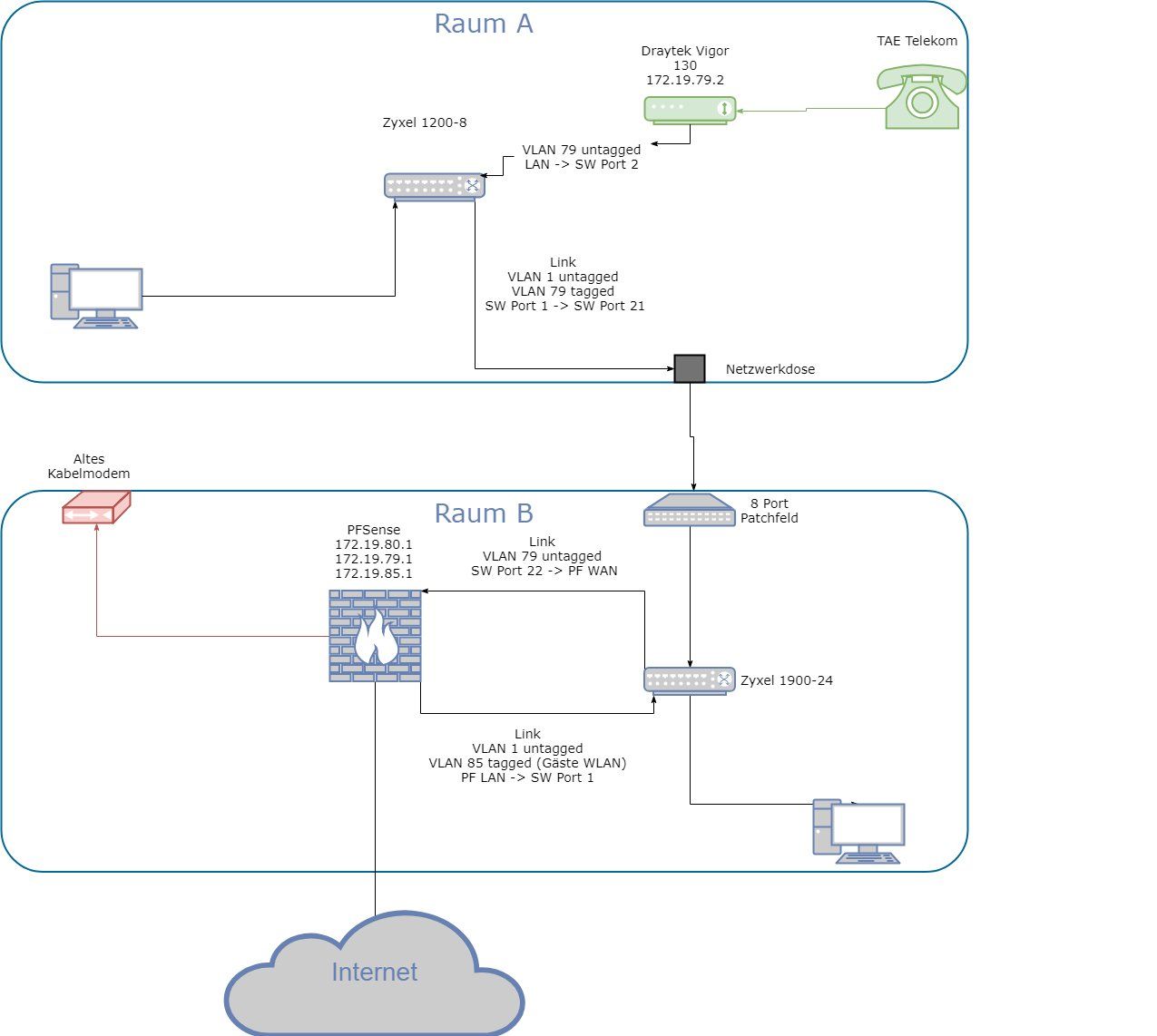

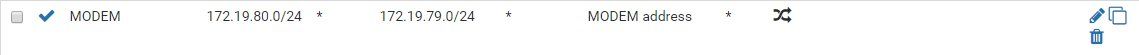

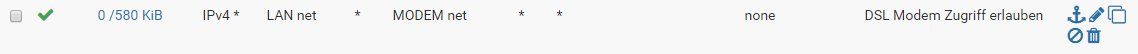

Ich bin nun zur Telekom gewechselt und die TAE Dose des Anschlusses befindet sich nun in Raum A. Zu dem noch ein Fire TV und ein Receiver, welche beide LAN benötigen. Ich bin jetzt hingegangen und habe LAN vom DSL Modem in einen 8 Port Zyxel Switch (Vlanfähig) auf Port 2 gesteckt (Fire TV Port 3, Receiver 4), welcher dann über Port 1 mit einer 1Gbit Netzwerkdose in Raum A, ein Patchfeld in Raum B mit dem Zyxel 1900 (auch Vlanfähig) auf Port 6 verbunden ist. Von Port 2 gehe ich dann auf den WAN der PFSense, welche dann per PPPoE sich einwählt. LAN der PFSense geht dann wieder zurück an den Zyxel 1900. Funktioniert.

Aus meiner Überlegung heraus, hätte ich 3 Möglichkeiten das zu realisieren:

1. Wie oben beschrieben, läuft, aber irgendwie habe ich dabei kein gutes Gefühl, da das DSL Modem ja zuerst mit dem Switch verbunden ist und dann erst mit der Firewall. Im Betrieb konnte ich jetzt nichts feststellen, was nicht funktioniert, aber ich denke dass jetzt auch irgendwie alle Broadcasts zum DSL Modem gehen. Gibt es da irgendwelche Sicherheitsbedenken?

2. Ich mache ein VLAN 100. Ich richte auf dem kleinen Zyxel auf Port 2 (LAN DSL Modem) nur VLAN 100 untagged ein. Auf Port 1 als Uplink 1 untagged, 100 tagged. Auf dem großen Zyxel auf Port 6 als ankommender Uplink wieder 1 untagged, 100 tagged, auf Port 2 (zu WAN PFSense) nur 100 untagged. Erreichen wollte ich damit, dass das Modem sich in einem getrennten Netz befindet, als hätte es seine eigene Leitung von Raum A nach B. Macht das Sinn? Würde das überhaupt funktionieren? Muss das VLAN auch noch in der PFSense auf den WAN gelegt werden? Der Draytek schickt für das VDSL noch ein VLAN 7 zur Einwahl mit, kommt sich das ins Gehege?

3. Ich klemme die Netzwerkdose von 1Gbit auf 2x4 Adern 2 x 100 Mbit (oder entsprechenden Y-Adapter) und gebe dem Modem tatsächlich eine eigene physikalische Leitung. Funktioniert auf jeden Fall, führt allerdings irgendwann evtl. zu dem Problem, dass bei Geschwindigkeiten >100 Mbit (Supervectoring?) das LAN nicht mehr mitmacht.

1,2 oder 3. Ob du wirklich... Naja, ihr wisst schon. Wäre nett, wenn mir da jemand mit ein paar Infos zur Seite stehen könnte!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 381992

Url: https://administrator.de/forum/vdsl-modem-ueber-switch-mit-router-verbunden-vlan-notwendig-leitung-besser-splitten-381992.html

Ausgedruckt am: 02.08.2025 um 13:08 Uhr

17 Kommentare

Neuester Kommentar

Besser und vor allem sicherer ist es immer die Leitung physisch zu splitten. Z.B. mit:

reichelt.de/modularverteiler-2xrj45-buchsen-1xstecker-rj45-verte ...

Damit gehtst du auf Nummer sicher.

Ansonsten dann die VLAN Lösung die du oben richtg beschreibst um es zu isolieren. Der finanzielle Aufwand ist etwas höher.

Lösung ist ist tödlich. Muss man auch sicher nicht weiter kommentieren hier. Dort hast du das vollkommen ungesicherte Internet zusammen auf einem Draht mit deinem geschützten LAN. Da sind dann Firewall usw. vollkommen überflüssig.

Beide anderen Optionen führen aber zum Erfolg.

reichelt.de/modularverteiler-2xrj45-buchsen-1xstecker-rj45-verte ...

Damit gehtst du auf Nummer sicher.

Ansonsten dann die VLAN Lösung die du oben richtg beschreibst um es zu isolieren. Der finanzielle Aufwand ist etwas höher.

Lösung ist ist tödlich. Muss man auch sicher nicht weiter kommentieren hier. Dort hast du das vollkommen ungesicherte Internet zusammen auf einem Draht mit deinem geschützten LAN. Da sind dann Firewall usw. vollkommen überflüssig.

Beide anderen Optionen führen aber zum Erfolg.

Du hast alles richtig gemacht.

Das ist falsch. Aus Sicht des Switches ist das ein untagged Endgerät. Tagging wird auf dem Port doch gar nicht gemacht. Du sagst dem Switch nur das er alles was untagged hier reinkommt ins VLAN 79 packen soll. Nicht mehr und nicht weniger.

Der Trunk der 2 VLAN fähige Geräte verbindet ist nur dein Switch zu Switch Link und gewissermassen der LAN Port weil dort noch tagged das Gastnetz aufliegt.

Der pfSense WAN Port sendet doch sein Pakete untagged und hat keinen Schimmer davon in welches VLAN auf dem Switch du diese untagged Pakete forwardest. Du schiebst sie in VLAN 79 aber das "weiss" ja nur der Switch. Für die pfSense sind das untagged Pakete und da untagged eben logischerweise völlig ohne VLAN Info.

Auf dem Switch machst du ja die feste statische Zuweisung an diesem Port das du dort sagst: "Alles was hier untagge reinkommt ins VLAN 79.

Die pfSense weiss davon nix und muss logischerweise auch nicht wissen davon.

Entweder hast du dann das Modem nicht als Modem laufen oder du hast einen PPPoE Konfig Fehler gemacht !!

Wichtig ist hier das PPPoE auf dem pfSense WAN Port definiert werden muss.

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

...und das Modem zwingend im NUR Modem Modus definiert sein muss.

Wenns ein Vigor 130 ist guckst du hier:

bjoerns-techblog.de/2017/07/draytek-vigor-130-als-modem-konfigur ...

idomix.de/draytek-vigor-130-als-vdsl-modem-einrichten

usw.

Logischerweise solltest du das VORHER OHNE das VLAN Konstrukt mal direkt testen um sicherzugehen das das richtig konfiguriert ist und sauber funktioniert.

Dann trennst du es in deine VLANs !!!

Fazit: Der WAN Port der pfSense macht KEINERLEI Tagging !! Muss er ja auch nicht, siehe oben !

Taggen tust du das VLAN 79 einzig nur auf dem Switch zu Switch Uplink !

Normalerweise wäre ja die Verbindung GS1900 Port 22 zu WAN PFSense ja auch ein Trunk, da sie ja 2 VLAN fähige Gräte miteinander verbindet.

Nein !Das ist falsch. Aus Sicht des Switches ist das ein untagged Endgerät. Tagging wird auf dem Port doch gar nicht gemacht. Du sagst dem Switch nur das er alles was untagged hier reinkommt ins VLAN 79 packen soll. Nicht mehr und nicht weniger.

Der Trunk der 2 VLAN fähige Geräte verbindet ist nur dein Switch zu Switch Link und gewissermassen der LAN Port weil dort noch tagged das Gastnetz aufliegt.

logischerweise muss ich dann aber auf der PFSense ein VLAN 79 einrichten

Nein ! Das ist Blödsinn. Warum ? Woher kommst du auf diesen Irrglauben ??Der pfSense WAN Port sendet doch sein Pakete untagged und hat keinen Schimmer davon in welches VLAN auf dem Switch du diese untagged Pakete forwardest. Du schiebst sie in VLAN 79 aber das "weiss" ja nur der Switch. Für die pfSense sind das untagged Pakete und da untagged eben logischerweise völlig ohne VLAN Info.

Auf dem Switch machst du ja die feste statische Zuweisung an diesem Port das du dort sagst: "Alles was hier untagge reinkommt ins VLAN 79.

Die pfSense weiss davon nix und muss logischerweise auch nicht wissen davon.

allerdings bekomme ich keine Internetverbindung.

Dann stimmt aber an der Modem Konfig generell was nicht !!! Deine VLAN Trennung ist jedenfalls korrekt.Entweder hast du dann das Modem nicht als Modem laufen oder du hast einen PPPoE Konfig Fehler gemacht !!

Wichtig ist hier das PPPoE auf dem pfSense WAN Port definiert werden muss.

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

...und das Modem zwingend im NUR Modem Modus definiert sein muss.

Wenns ein Vigor 130 ist guckst du hier:

bjoerns-techblog.de/2017/07/draytek-vigor-130-als-modem-konfigur ...

idomix.de/draytek-vigor-130-als-vdsl-modem-einrichten

usw.

Logischerweise solltest du das VORHER OHNE das VLAN Konstrukt mal direkt testen um sicherzugehen das das richtig konfiguriert ist und sauber funktioniert.

Dann trennst du es in deine VLANs !!!

daran, dass ich dem PPPoE auf igb0 auch noch das VLAN 79 mitgeben müsste.

Nein, das ist Blödsinn ! Siehe oben warum !muss ich ja aber eigentlich nie mit etwas anderem ausser VLAN 79 über den WAN der PFSense raus, oder?

Wie gesagt...Tagging ist dort totaler Unsinn, wenn man mal vom VDSL Tagging absieht, was aber ja dein Draytek Modem automatisch macht.Fazit: Der WAN Port der pfSense macht KEINERLEI Tagging !! Muss er ja auch nicht, siehe oben !

und die 79 untagged auf dem GS1900 lassen. Alles was dann über die PFSense WAN Richtung Modem geht, hat automatisch VLAN 79 und ich muss auf der PFSense gar kein VLAN dafür einrichten?

RICHTIG !Taggen tust du das VLAN 79 einzig nur auf dem Switch zu Switch Uplink !

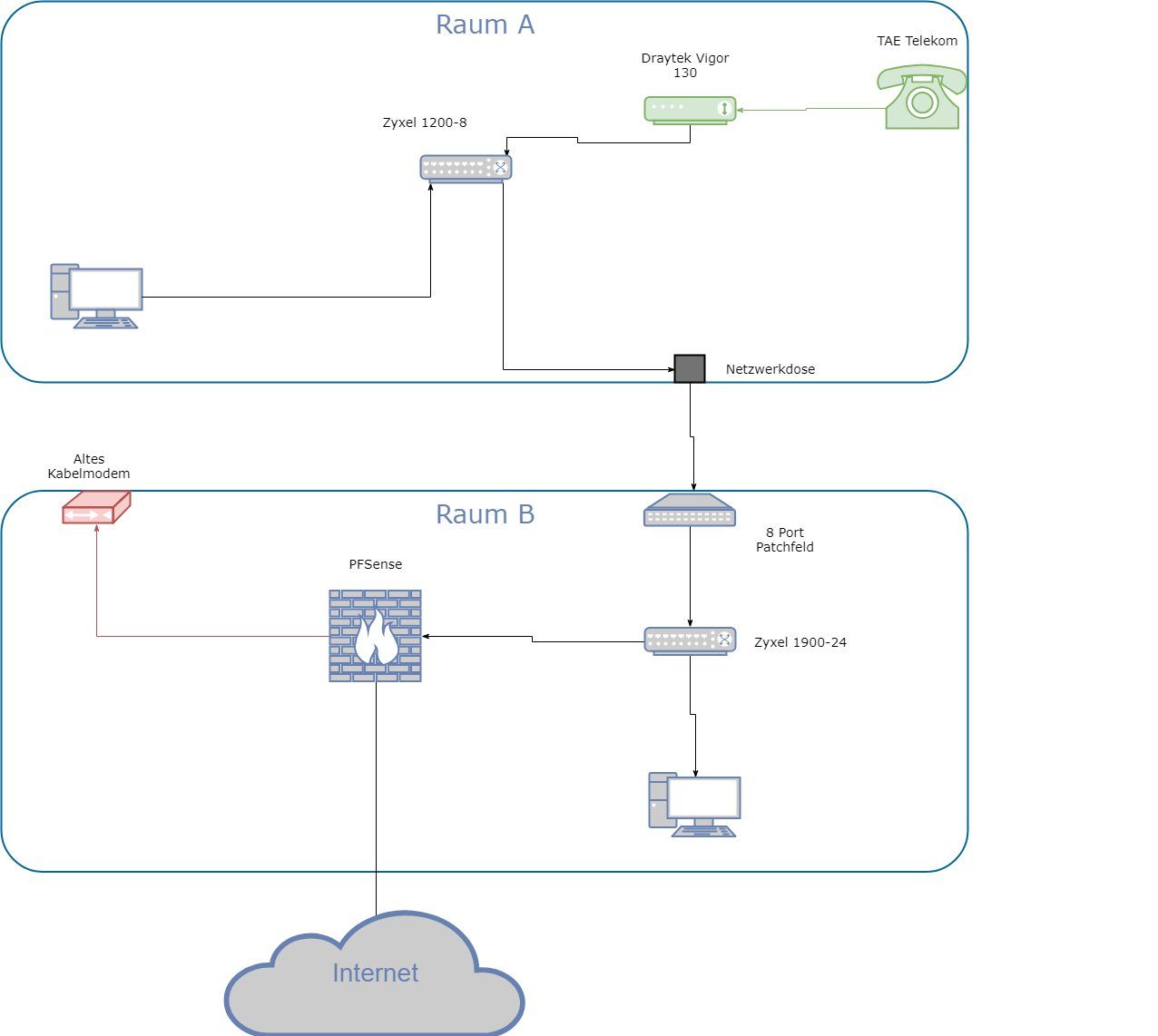

Folgende Konstellation

Fritzbox/Speedport/etc.. auf Modem Betreib umgestellt -> dummer unmanaged Switch -> managed Switch - pfsense.

Was muss beachtet werden?

der erste Switch ist aufgrund Entfernung zu Modem vorhanden und kann evtl. nur durch LAN Brücke (sinnvoll?) ersetzt werden (Koppelstück)

Wie müsste das am besten Technisch eingerichtet werden?

Wäre es auch möglich am unmanaged Switch Geräte anzuschließen oder müsste ich diesen dann rein für den WAN Verkehr auf zwei Ports (ankommend von modem / gehend zu managed switch) beschränken?

Fritzbox/Speedport/etc.. auf Modem Betreib umgestellt -> dummer unmanaged Switch -> managed Switch - pfsense.

Was muss beachtet werden?

der erste Switch ist aufgrund Entfernung zu Modem vorhanden und kann evtl. nur durch LAN Brücke (sinnvoll?) ersetzt werden (Koppelstück)

Wie müsste das am besten Technisch eingerichtet werden?

Wäre es auch möglich am unmanaged Switch Geräte anzuschließen oder müsste ich diesen dann rein für den WAN Verkehr auf zwei Ports (ankommend von modem / gehend zu managed switch) beschränken?

Was muss beachtet werden?

Tja wenn man jetzt wüsste was dein Ziel ist...?! Da kann man jetzt erstmal nur im freien Fall raten.OK, versuchen wir uns mal am wahrscheinlichsten Szenario das der ungemanagte Switch das Heimnetz ist also das lokale LAN an der pfSense und die pfSense selber das PPPoE Dialin auf den Provider macht über die FritzBox die als reines Modem (als PPPoE Passthrough) konfiguriert ist.

Dann gilt das Folgende:

- Ungemanagter Switch wird in den LAN Port der pfSense gesteckt und ist das lokale LAN

- WAN Port der pfSense verbindet man direkt mit einem Patch Kabel mit der als reines Modem fungierenden FritzBox

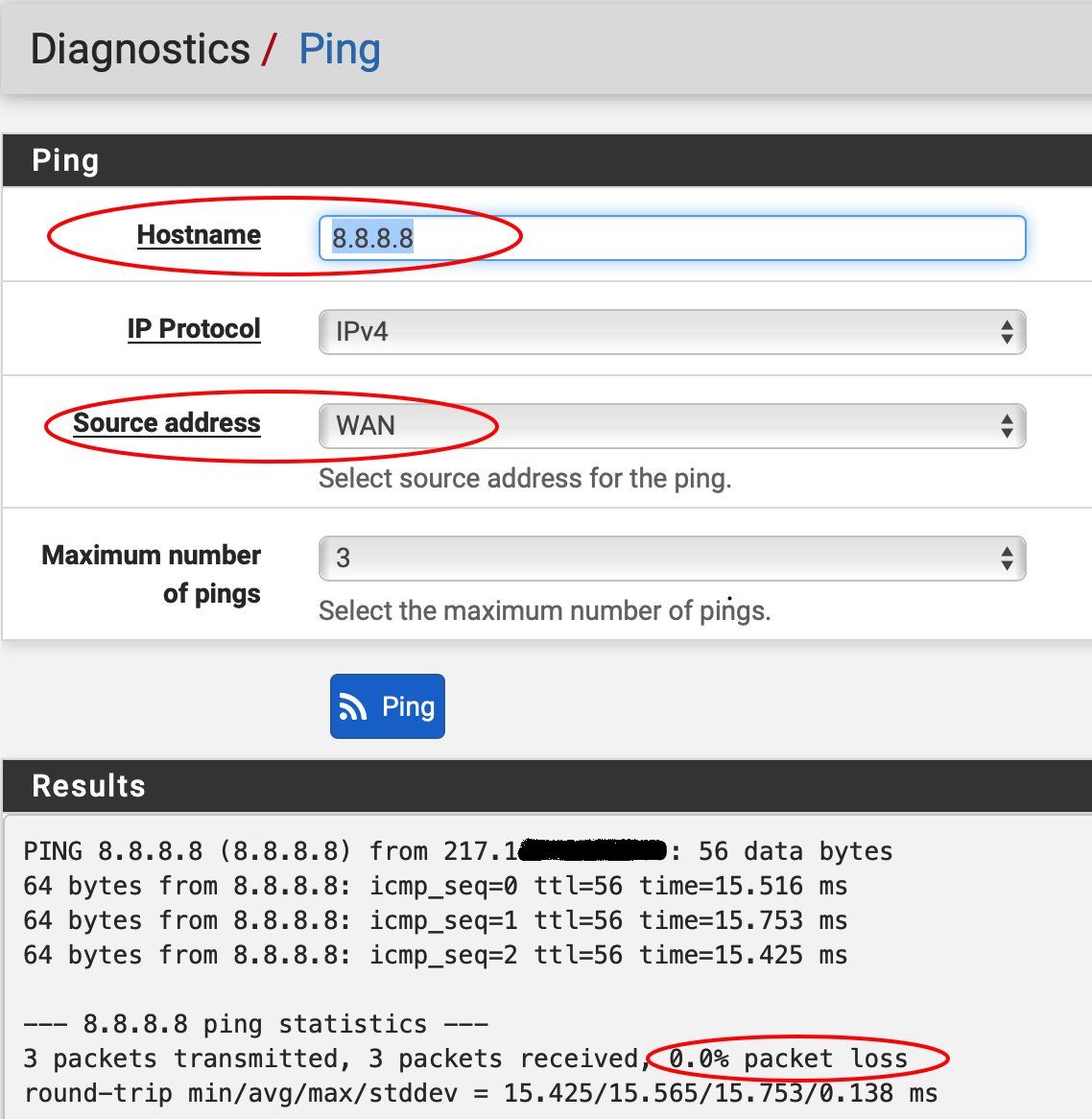

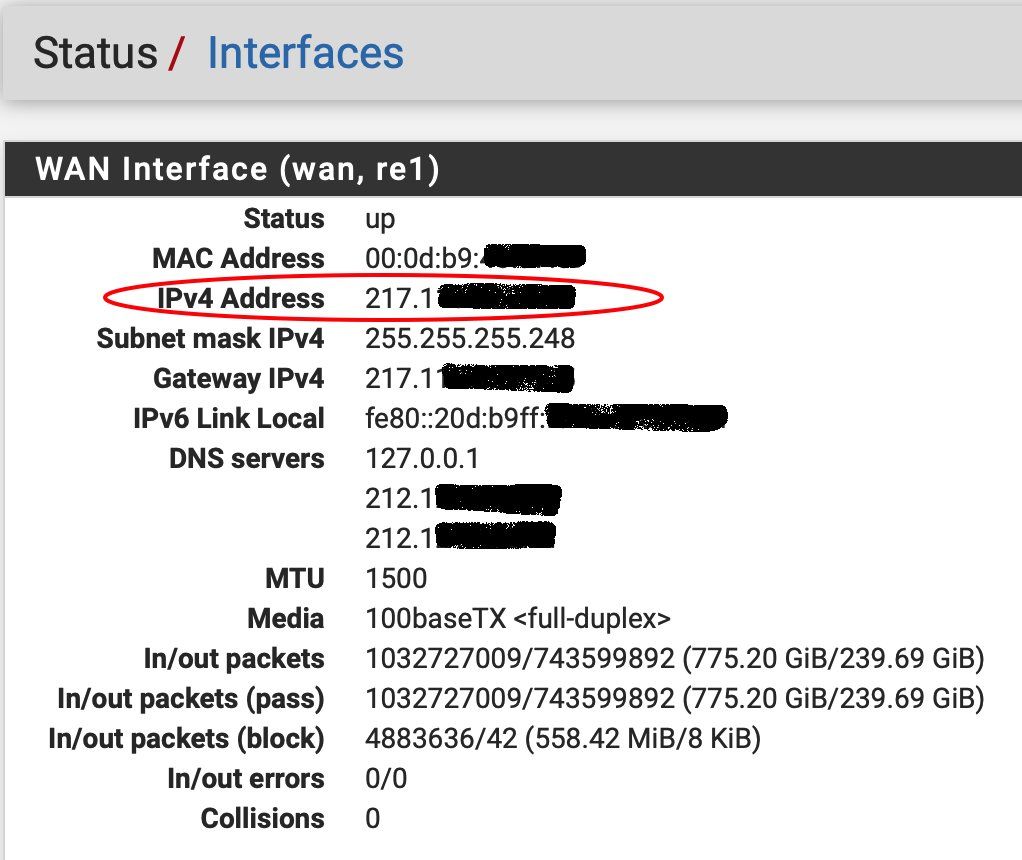

- WAN Port der pfSense in den PPPoE Mode setzen:

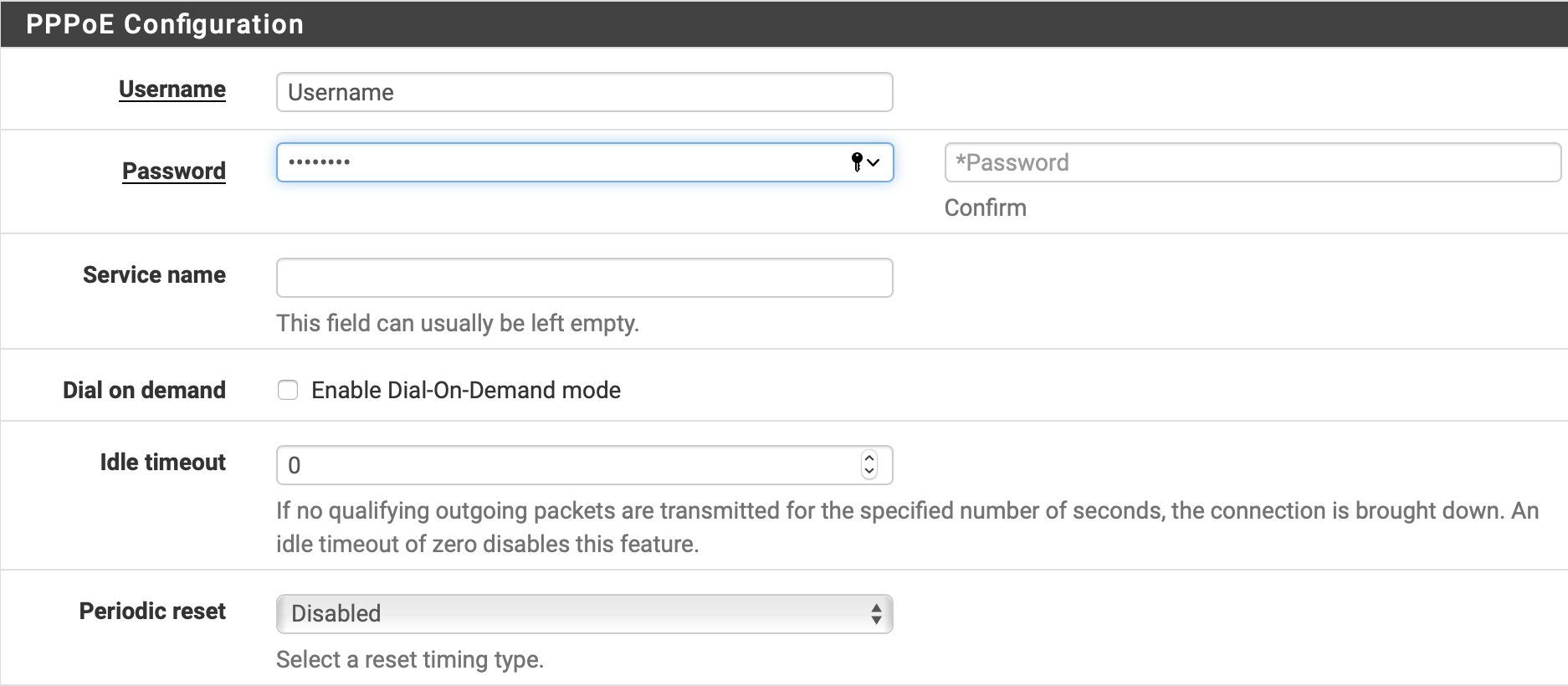

- Provider Zugangsname und Passwort für PPPoE statt auf der FritzBox hier auf der pfSense konfigurieren:

- Fertisch !

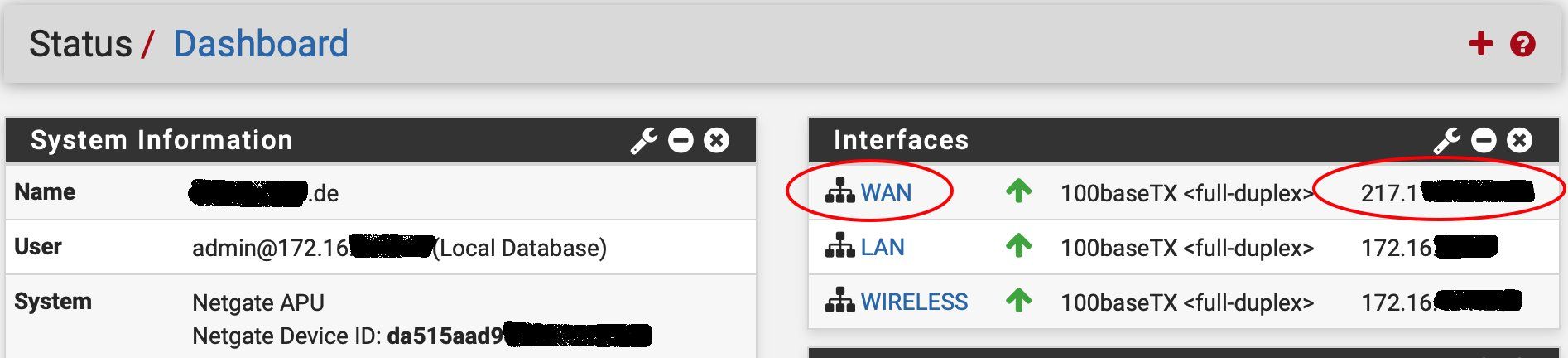

Danach gehst du dann im GUI der pfSense mal ins "Diagnostic" Menü und pingst mal unter "Ping" eine IP im Internet wie 8.8.8.8 was dann funktionieren sollte.

Wenn nicht ins Log sehen...

Danke soweit.

Nur ist mein Problem dass der unmanaged Switch dazwischen ist. Wenn ich jetzt hier die zwei LAN Kabel koppeln würde dann habe ich ja mehr Leitungslänge und somit schlechter?

Ich habe aktuell folgende Leitungslängen

Modem/... -> 5m Kabel -> 1.Switch -> 5m Kabel -> zweiter Switch -> pfsense

Klar es macht definitiv Sinn das Kabel vom Modem direkt in die Pfsense, aber in diesem Fall auch?

Der Rest ist soweit ja klar

Gruß aus Ulm

Nur ist mein Problem dass der unmanaged Switch dazwischen ist. Wenn ich jetzt hier die zwei LAN Kabel koppeln würde dann habe ich ja mehr Leitungslänge und somit schlechter?

Ich habe aktuell folgende Leitungslängen

Modem/... -> 5m Kabel -> 1.Switch -> 5m Kabel -> zweiter Switch -> pfsense

Klar es macht definitiv Sinn das Kabel vom Modem direkt in die Pfsense, aber in diesem Fall auch?

Der Rest ist soweit ja klar

Gruß aus Ulm

Nur ist mein Problem dass der unmanaged Switch dazwischen ist.

WO denn zwischen ??- Zwischen WAN Port und Modem

- Zwischen LAN Port und Switch

- Zwischen OPT1 Port und Switch

Wenn ich jetzt hier die zwei LAN Kabel koppeln würde dann habe ich ja mehr Leitungslänge und somit schlechter?

Das ist doch völliger Quatsch bei Ethernet und weisst du auch selber !!Der Ethernet Standard erlaubt auch in Ulm und um Ulm herum immer 100 Meter. Wenn du also 2 mal 50 Meter zusammensteckst ist das absolut OK so !

Mit deinen popeligen 10 Metern bist du also weit drunter und hast 90 Meter Reserve.

Vergiss den Unsinn also.

Den Switch dafür zu nehmen ist ebenso Quatsch. Dafür geht auch ein RJ45 Kabel Verbinder für ein paar Cent !!

reichelt.de/patchkabelkupplung-cat-6a-rj45-vollgeschirmt-gc-mod8 ...

Denk doch mal bitte etwas praktischer und sinnvoller !

WO denn zwischen ??

- Zwischen WAN Port und Modem

- Zwischen LAN Port und Switch

- Zwischen OPT1 Port und Switch

Also der unmanaged Switch ist als Verlängerung von einem zum anderen Zimmer zwischen WAN Port pfsense und Modem

Das ist doch völliger Quatsch bei Ethernet und weisst du auch selber !!

Der Ethernet Standard erlaubt auch in Ulm und um Ulm herum immer 100 Meter. Wenn du also 2 mal 50 Meter zusammensteckst ist das absolut OK so !

Mit deinen popeligen 10 Metern bist du also weit drunter und hast 90 Meter Reserve.

Vergiss den Unsinn also.

Den Switch dafür zu nehmen ist ebenso Quatsch. Dafür geht auch ein RJ45 Kabel Verbinder für ein paar Cent !!

reichelt.de/patchkabelkupplung-cat-6a-rj45-vollgeschirmt-gc-mod8 ...

Denk doch mal bitte etwas praktischer und sinnvoller !

Der Ethernet Standard erlaubt auch in Ulm und um Ulm herum immer 100 Meter. Wenn du also 2 mal 50 Meter zusammensteckst ist das absolut OK so !

Mit deinen popeligen 10 Metern bist du also weit drunter und hast 90 Meter Reserve.

Vergiss den Unsinn also.

Den Switch dafür zu nehmen ist ebenso Quatsch. Dafür geht auch ein RJ45 Kabel Verbinder für ein paar Cent !!

reichelt.de/patchkabelkupplung-cat-6a-rj45-vollgeschirmt-gc-mod8 ...

Denk doch mal bitte etwas praktischer und sinnvoller !

Danke für die Erleuchtung  und ich meinte so einen RJ45 Kabel verbinder natürlich bei meiner Aussage mit "Koppeln"

und ich meinte so einen RJ45 Kabel verbinder natürlich bei meiner Aussage mit "Koppeln"

Wenn jetzt das Modem ein VLAN 7 Tag mitgeben würde was würde der unmanaged switch daraus machen // dumm weiterleiten oder verwerfen?

Du musst dir vorstellen das Kabel zwischen dem unmanaged switch und dem managed switch geht entlang der Fußleiste durch den Raum, deshalb möchte ich dort keine zwei Kabel ziehen aber dennoch den unmanaged anderweitig trotzdem für Endgeräte mitbenutzen.

Wird aber leider wahrscheinlich nicht möglich sein?

Vielen Dank für deine Hilfe soweit. Habe leider aktuell zuviele Projekte im Kopf

Wenn jetzt das Modem ein VLAN 7 Tag mitgeben würde was würde der unmanaged switch daraus machen

Das kann man nicht mit letzter Sicherheit sagen. Ca. 80% aller dieser Switches leiten den VLAN Tag mit durch. Das ist aber nicht sicher und verlassen kann man sich darauf nicht.Am besten ist du schliesst den Switch mal an einen Tagged Switchport eines VLAN Switches an und misst mit dem Wireshark mal an einem der Ports.

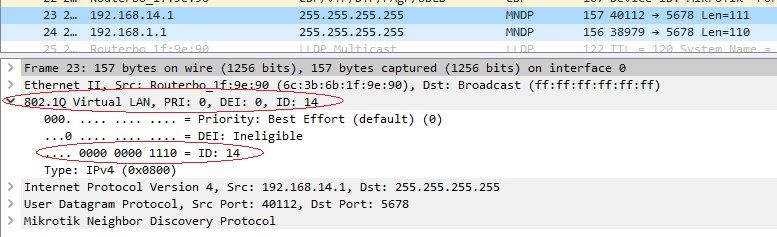

Kannst du da einen VLAN Tag sehen wie z.B. hier (14):

Siehst du nichts gehört er zu den 20% die diese Frames dann unterdrücken (droppen).

Solltest du keinen VLAN Switch zum selber testen haben kannst du das aber auch direkt aus dem PC machen. Guckst du hier:

VLANs über 802.1q Trunk auf Windows und Linux Rechnern realisieren

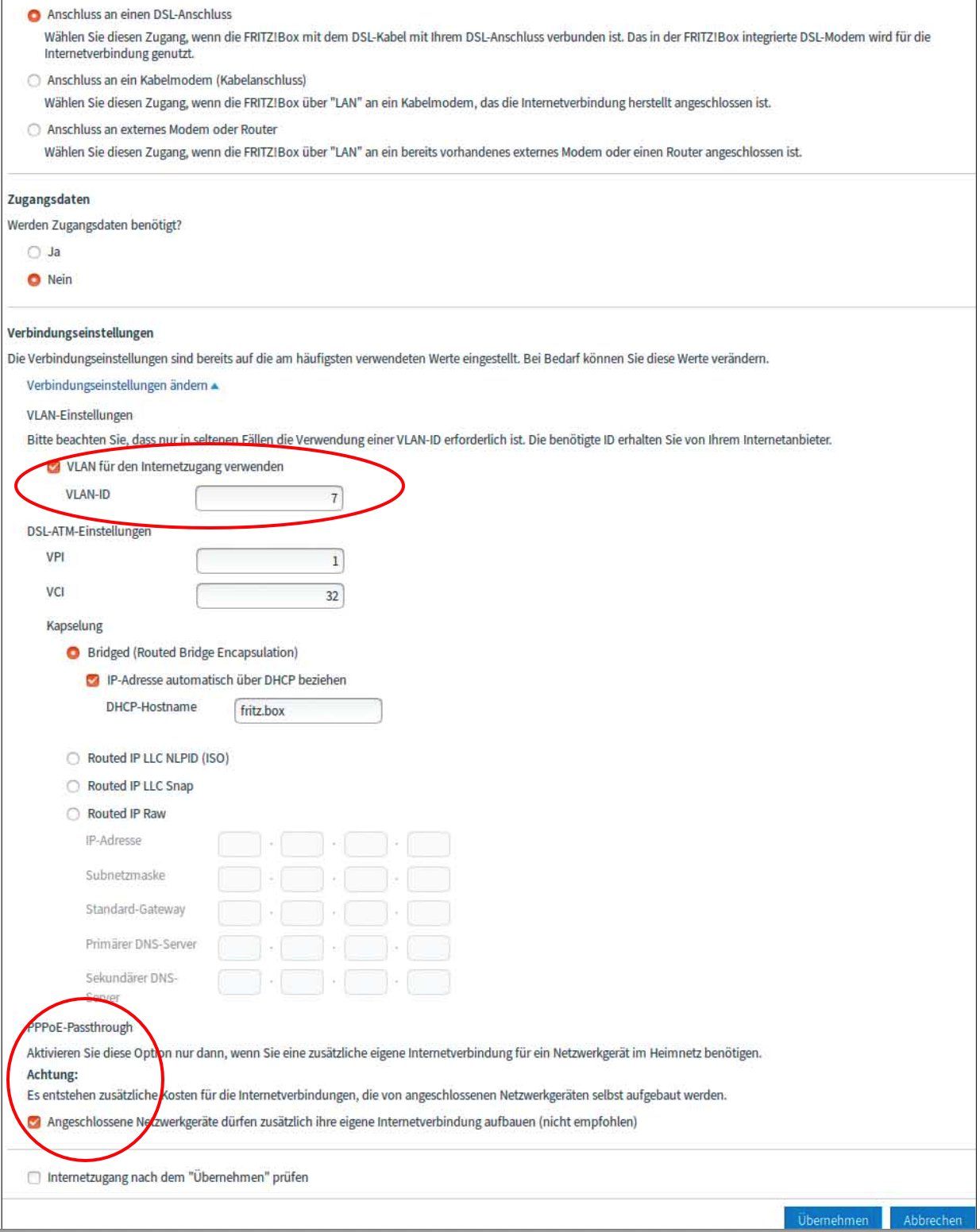

In der Regel muss man das aber auch nicht machen, denn das Modem tagged die PPPoE Pakete meist selber bevor sie zum Provider gehen so das man auf der pfSense oft nicht mehr Taggen muss wie du z.B. hier an der PPPoE Passthrough Modem Einstellung der FritzBox sehen kannst:

Aber...

Wie bereits gesagt brauuchst du KEINEN Switch. Eine simple RJ-45 Kupplung verbindet deine beiden Kabelenden OHNE einen Switch viel eleganter und besser, da technisch erheblich sicherer !

Danke für deine Hilfe!

Bzgl Routermodem gibt es jedoch leider einige z.b. Speedport die das Tagging nicht machen, wie man so in den Foren ließt...

Ich werde auch deinen Vorschlag beherzigen mit direkt an der Pfsense WAN anzuschließen.

Werde hierzu die Raumgestaltung etwas ändern müssen.

Und wenn ich das ganze auch richtig verstehe muss das VLAN theoretisch nur in eine Richtung und zwar vom WAN zum Modem und nicht anders herum.

Bzw wird es nur zur Einwahl benötigt.

Deshalb denke ich auch mal dein Einwand dass ich das Kabel zwischen Modem und VLAN nicht an einen Switch Klemmen soll da sonst die ganze Firewall etc am WAN Port keinen Sinn ergibt..

Bzgl Routermodem gibt es jedoch leider einige z.b. Speedport die das Tagging nicht machen, wie man so in den Foren ließt...

Ich werde auch deinen Vorschlag beherzigen mit direkt an der Pfsense WAN anzuschließen.

Werde hierzu die Raumgestaltung etwas ändern müssen.

Und wenn ich das ganze auch richtig verstehe muss das VLAN theoretisch nur in eine Richtung und zwar vom WAN zum Modem und nicht anders herum.

Bzw wird es nur zur Einwahl benötigt.

Deshalb denke ich auch mal dein Einwand dass ich das Kabel zwischen Modem und VLAN nicht an einen Switch Klemmen soll da sonst die ganze Firewall etc am WAN Port keinen Sinn ergibt..

Bzgl Routermodem gibt es jedoch leider einige z.b. Speedport die das Tagging nicht machen

Stimmt. Gerade beim Speedport ist es sehr unübersichtlich wer mit oder ohne Tag kommt. So ganz grob kann man sagen das viele moderne Modelle das machen. Aber sicher sein kann man sich da nicht.Da bleibt dann nur ausprobieren. Aber das ist ja auch sehr schnell mit ein paar Mausklicks auf der pfSense gemacht.

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

das ganze auch richtig verstehe muss das VLAN theoretisch nur in eine Richtung und zwar vom WAN zum Modem und nicht anders herum.

Nein, das hast du grundlegend FALSCH verstanden. VLAN Tagging ist immer eine beidseitige Angelegenheit.Guckst du auch hier in der VLAN "Schnellschulung":

Heimnetzwerk Aufbauen oder auch wie wird ein Longshine LCS-GS8408 eingerichtet

an einen Switch Klemmen soll da sonst die ganze Firewall etc am WAN Port keinen Sinn ergibt..

Na ja so hart muss man es nicht formulieren aber der Switch agiert dann nur als aktiver Koppler für 2 Ports und darf keinerlei andere aktive Anschlüsse mehr haben. Logisch, denn da wird das offene, ungeschützte Internet verbunden !Es ist wegen deiner sehr kleinen Kabellängen (unter 100 Meter) deshalb sinnfrei da einen Switch zu verbraten der auch für 2 popelige Ports noch Energie frisst und ne Steckdose braucht.

Das macht man in der Tat sinniger mit einer simplen RJ-45 Kupplung und steckt beide Kabel damit schlicht einfach zusammen und gut iss.