Routing von lokalem Netz in VPN Netz möglich?

Wir haben zur Zeit ein lokales Netzwerk 192.168.15.0/24 mit mehreren Clients. Wichtig hier sind aber nur die beiden .201 und .202. Da wir per Fernwartung mehrere Sachen für eine grössere Firma erledigen, wurde uns von dieser über die Telekom ein VPN Router (ohne Bezeichnung) mit eigenem DSL Anschluss installiert. Dieser hat die IP 10.111.143.105 und befindet sich in dem Netz 10.111.143.104/29, womit uns 6 IPs zur Verfügung stehen.

Von der Telekom wohl angedacht ist, dass wir 2 PCs haben (o.g.), welche per LAN nur mit dem Telekom VPN Router verbunden sind. Diese haben dann aber keinen Internetzugang. Dies ist für uns praktisch unbrauchbar, da wir eventuell auch Nachts Sachen erledigen müssen. Normalerweise loggt sich dazu ein Mitarbeiter von zu Hause per Remote ein und erledigt diese anfallenden Arbeiten. Dies ist aber in dieser Konstellation nicht möglich, da der Rechner im VPN ja keinen Internetzugriff hat.

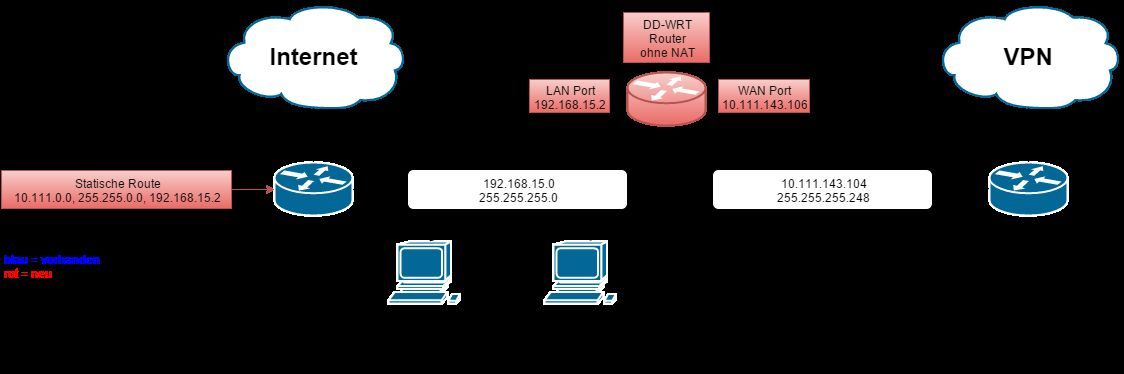

Ich hatte mir jetzt vorgestellt, wie oben im Bild zu sehen, die 2 PCs in unserem Netzwerk zu lassen und nur die Anfragen ins VPN zu routen. Dazu wollte ich einen DD WRT Router entsprechend konfigurieren. Ich habe allerdings Zweifel, dass dies so funktioniert, da ich an dem VPN Router nichts ändern kann (wird von der Telekom administriert) und ich auch das dahinterliegende Netz im VPN nicht kenne.

Eine 2. Überlegung war, an den 2 PCs jeweils eine USB Netzwerkkarte anzustecken, an der das lokale Netzwerk anliegt und die vorhandenen LAN Karten mit dem VPN zu verbinden. Ich stelle mir dann vor, dass ich über die USB Lan Karte von zu Hause per remote auf den Rechner komme und den Bildschirminhalt sehe und gleichzeitig mit der anderen LAN Karte über das VPN Sachen erledigen kann.

Welche Lösung ist sinnvoller? Wäre beides überhaupt realisierbar? Hat jemand noch einen anderen Vorschlag?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 292485

Url: https://administrator.de/forum/routing-von-lokalem-netz-in-vpn-netz-moeglich-292485.html

Ausgedruckt am: 03.08.2025 um 00:08 Uhr

17 Kommentare

Neuester Kommentar

Hallo,

dein Problem ist ja, das Standard-Gateway, da jeder PC nur eines haben kann.

Du hast eigentlich 2 Möglichkeiten.

Du kannst Dich auf einfache und dreckige Art mit statischen Routen auf den PCs behelfen.

Damit die PC weiss, dass er 10.111.143.104 über das Gateway 15.2 erreichen kann.

Besser wäre aber ein Router/Firewall (Cisco) mit 3 (oder mehr) Anschlüssen.

Dann würde das normale Intenet WAN1 und der VPN Router wird dann zu WAN2.

Alle bekommen die IP des Cisco als GW und der Cisco weiß, dass er 10.111.143.104 an WAN2 schicken soll.

Fertig, kein Fummelkram

Stefan

dein Problem ist ja, das Standard-Gateway, da jeder PC nur eines haben kann.

Du hast eigentlich 2 Möglichkeiten.

Du kannst Dich auf einfache und dreckige Art mit statischen Routen auf den PCs behelfen.

Damit die PC weiss, dass er 10.111.143.104 über das Gateway 15.2 erreichen kann.

Besser wäre aber ein Router/Firewall (Cisco) mit 3 (oder mehr) Anschlüssen.

Dann würde das normale Intenet WAN1 und der VPN Router wird dann zu WAN2.

Alle bekommen die IP des Cisco als GW und der Cisco weiß, dass er 10.111.143.104 an WAN2 schicken soll.

Fertig, kein Fummelkram

Stefan

Ich hatte mir jetzt vorgestellt, wie oben im Bild zu sehen, die 2 PCs in unserem Netzwerk zu lassen und nur die Anfragen ins VPN zu routen.

Wäre beides überhaupt realisierbar?

Ja, generell ja ! Das geht so auch wie oben im Bild vorbildlich geschildert !Wäre beides überhaupt realisierbar?

Deine CIDR Route routet alles was einen 16 Bit Prefix hat 10.111.0.0 an den DD-WRT. Soweit so richtig...

Allerdings....

Wie du selber weisst FEHLT die statische Rückroute ins 192.168.15.0 /24 Netz ! VPN Pakete werden ja vermutlich direkt auf dem VPN Router (Telekom) terminiert, der muss also zwingend dieses Netz kennen. Ohne diese Route können also diese VPN Pakete das Ursprungsnetz nicht mehr erreichen, sprich das Routing für die Antworten ins 192.168.15er Netz ist inkonsitent.

Du musst also zwingend im Telekom VPN Router eine statische Route:

Zielnetz: 192.168.15.0, Maske: 255.255.255.0, Gateway: 10.111.143.106

konfigurieren, sonst scheitert dein VPN Vorhaben im Ansatz.

da ich an dem VPN Router nichts ändern kann (wird von der Telekom administriert)

Das wäre dann der Todesstoß für dieses Konzept.Generell kann diese Aussage aber nicht stimmen !

Wenn dem wirklich so wäre müsste ein fremder Dienstleister das gesamte User Management der VPN User machen. Du bezeichnest diesen Router ja dediziert als "VPN Router" !

Will heissen: die gesamte User Authentisierung liegt in der Hand von Fremden !! Eine Sicherheit der Zugangsdaten für eure VPN User und damit die komplette Sicherheit eures Firmennetzes ist damit niemals mehr gewährleistet.

Ein absolutes NoGo aus Unternehmenssicht in puncto IT Sicherheit und deshalb kann eigentlich diese Aussage von dir nur falsch sein oder du hast den technischen Zusammenhang oder Lösung mit der T-Com hier falsch geschildert ! Kein IT Administrator oder Unternehmen würde sowas so machen...nichtal mehr Privatpersonen.

Das widerspricht sich vollkommen. Kläre das also besser nochmal.

Hat jemand noch einen anderen Vorschlag?

Das kann man kinderleicht lösen....Der T-Com Router bleibt simpler Internet Router und auf dem 10.111.143.104er LAN Segment betreibst du einen eigenen VPN Router oder besser noch eine VPN fähige Firewall !

Damit wäre dein Konzept wieder richtig und vor allem wasserdicht sicher in Bezug auf die Authentisierung und im Handumdrehen umsetzbar !

Es wäre wohl möglich (Ausnahmsweise) der Telekom eine Route mitzuteilen, die dann dort eingetragen wird.

Das löst dein Problem ! Da ihr teuer dafür bezahlt sollte das ja wohl auch möglich sein. Dann lass da am besten auch eine CIDR Route eintragen 192.168.0.0 /19 oder /18 dann routet das gleich alle Netze bis .31.254 oder .63.254 auf deinen Router.Nur zur Sicherheit falls du mal weiter segmentieren willst im Firmennetz.

Das löst allerdings noch nicht das massive Sicherheitsproblem mit der VPN Benutzer Authentisierung !!!

Sowas in fremde, unbekannte Hände abzugeben ist rechtlich gesehen grob fahrlässig und kommt im Falle des Missbrauchs als Bumerang zurück.

In deinen Ausreden oben warum das so ist, ist einfach viel zu viel Konjunktiv ! Einen Richter wird das nicht beeindrucken. Von der Firmensicherheit mal gar nicht zu reden....gerade weil du eben diese Daten dann in das interne Netz ohne jede Firewall routest.

Vergiss ausserdem nicht das eine vollkommen fremde Firma den VPN Tunnelendpunkt vollständig kontrolliert !!

Damit haben die vollkommen ungehindert Zugang zu allen Daten die ihr mit euren VPN Kunden austauscht. Sind das Personen bezogene Daten oder sicherheitsrelevante Daten machst du dich allein schon mit dem Betrieb so rechtlich angreifbar um das Wort strafbar mal zu vermeiden. Behalte das also immer im Hinterkopf. Normal ist sowas nicht, denn das macht kein ITler aus eben diesen Gründen.

Kann man dir nur dringenst raten das auch so zu dokumentieren. Besser abraten das so zu tun, denn damit legst diese Daten offen für jedermann.

aber könntest Du diese Idee vielleicht etwas detailierter erklären?

Ja, das ist kinderleicht !Nimm genau deine gute Zeichnung von oben und male dir im 10.111.143.104er LAN Segment einfach noch einen Server in die Zeichnung. Daran schreibst du dann OpenVPN Server, oder IPsec Server je nachdem welches VPN Protokoll du verwenden willst und was dein Favorit ist.

Fertig ist der Lack...der Rest bleibt so wie von dir designt. Damit kommen die VPN User dann in deiner Hoheit an, denn der VPN Tunnel endet verschlüsselt in deinem Bereich und unter deiner Hoheit und du kannst bestimmen was du mit ihnen machst und was nicht. Die Telekomiker müssen nur dafür sorgen das das Internet durch den Router kommt. Von den Kundendaten bekommen die nix mit.

Aber es geht noch einfacher und sinnvoller....

Ich gehe mal davon aus ich hänge einen DD-WRT Router als Client hinter den VPN Router der Telekom

Das hast du ja schon in deinem Design....du gehst aber in Richtung der Ideallösung indem du den VPN Server direkt auf deinem DD-WRT laufen lässt:OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Das wäre die eleganteste Lösung vom Design her.

Allerdings ist die DD-WRT Plattform nicht gerade performant. Für max. eine Handvoll (Betonung liegt auf "eine" !) bei moderater Internet Geschwindgkeit mit max. 3 oder 6 Mbit reicht das.

Hast du mehr VPN User und mehr Bandbreite ersetzt du den Router besser durch eine kleine Firewall z.B.:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Ich bin mir nicht ganz sicher ob wir aneinander vorbei reden.

Du hast Recht. Nach der o.a. Klarstellung ist das nun angekommen. Sorry das lag aber an deiner oberflächlichen Beschreibung zum VPN ! Ihr seit selber der VPN Client. Also komplett das andere Szenario....Dann kannst du logischerweise auch die Sache mit VPN Server so vergessen.

Der Server, Router oder Firewall muss dann als VPN Client konfiguriert sein. Das ist natürlich auch möglich. Damit koppelst du dann quasi dein 192.168er Netz ans VPN.

Ob du das machen willst musst du selber entscheiden, da dann auch die Sache mit der Datensicherheit von oben wieder gilt. Im mindesten solltest du dann einen VPN fähige Firewall einsetzen um eurer lokales Netz zu schützen.

Beide Optionen sind also möglich. Deine mit dem DD-WRT und der Route oder die FW als VPN Client.

Ist es einfacher 2 Netzwerkkarten in die Rechner zu machen und es damit umzusetzen?

Nein, aufwendiger und muss nicht sein, denn dein Konzept ist schon richtig und wird auch so klappen.Deine Beschreibung oben ist schon genau richtig.

Du könntest dir sogar auch die statische Route im Telekom Router sparen. Nach Klarstellung oben mit dem VPN wer Client und Server ist ist diese Route eigentlich überflüssig, denn du/ihr seit ja Clients.

Dann belässt du auf dem DD-WRT Router die Gateway Funktion, sprich du machst also NAT am WAN Port. Der DD-WRT bekommt noch eine Default Route am WAN Port auf den Telekom Router.

Damit schlägst du dann 2 Fliegen mit einer Klappe:

- 1.) Keiner kann reverse vom 10.10.111.143.104er Netz (255.255.255.248) in euer lokales LAN kommen, denn das verhindert die NAT Firewall des DD-WRT

- 2.) Alle Clients aus dem 192.168.15er Netz die ein VPN auf ein 10.111er Ziel aufmachen tauchen durch das NAT am DD-WRT WAN Port mit der 10.111.143.106er IP im Zielnetz auf und sind damit vollkommen konform zur vorgegebenen IP Adressierung.

Trage ich die als iptables Befehl ein

Nöö...DD-WRT hat dafür ein Klicki Bunti Interface sprich Eingabefeld im GUI oder trage ich in der GUI beim WAN Port 10.111.143.105 einfach als Gateway

Jepp...genau das !Wenn ich nun von 192.168.15.201 den VPN Router unter 10.111.143.105 pinge geht es über die route 192.168.15.201 - 192.168.15.1 - 192.168.15.2 - 10.111.143.106 - 10.111.143.105 ohne Probleme

Ja, aber nur das allererste Mal.192.168.15.1 sollte ein ICMP Redirect Packet an 192.168.15.201 schicken und diesen Rechner darüber aufklären, das die 192.168.15.2 ja im eigenen IP Netz ist und er beim nächsten Mal gefälligst die Pakete direkt an 192.168.15.2 schicken soll wenn er was für 10.111.143.105 hat

Möglich das die Winblows Firewall (sofern der Rechner Winblows OS hat ?!) ICMP Redirects filtert. Das solltest du dann besser aus Effizienz und Performance Gründen entsprechend customizen, sprich erlauben, denn sonst müssten immer alle Pakete permanent den unnützen Umweg über den Internet Router im lokalen Netz gehen

Das es klappt zeigt das du alles richtig gemacht hast.

Was das Port Forwarding anbetrifft: Besser nicht !! Das ist Russisch Roulette von einem Netz das nicht unter deiner Kontrolle ist und von Fremden administriert wird. Das 10er Netz ist für dich daher so unsicher wie das Internet...vergiss das nicht.

Wenn dir und deiner Firma das Latte ist...dann nur zu mit Port Forwarding !