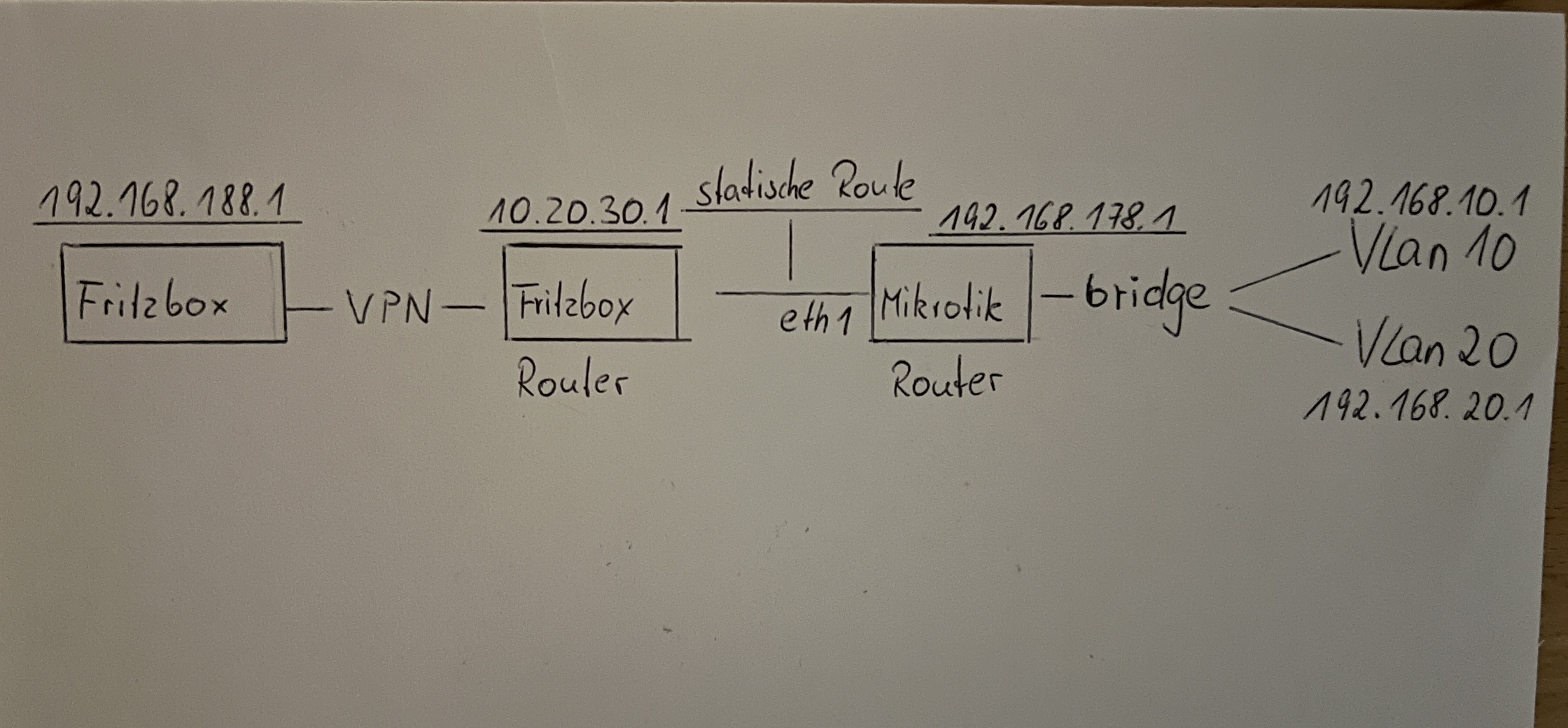

Vlan in den VPN Tunnel umleiten Mikrotik hinter Fritzbox

Hallo

könnte mir jemand einen Tip geben wie ich nur mit dem Vlan 20 über den IPsec Tunnel ins Internet der ersten Fritzbox komme?

Vlan 10 geht über der 2ten Fritzbox ins heimische Internet.

könnte mir jemand einen Tip geben wie ich nur mit dem Vlan 20 über den IPsec Tunnel ins Internet der ersten Fritzbox komme?

Vlan 10 geht über der 2ten Fritzbox ins heimische Internet.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1747888119

Url: https://administrator.de/forum/vlan-in-den-vpn-tunnel-umleiten-mikrotik-hinter-fritzbox-1747888119.html

Ausgedruckt am: 02.08.2025 um 20:08 Uhr

21 Kommentare

Neuester Kommentar

Die einfache Lösung findest du auf der VPN Hilfe Seite von AVM !

avm.de/service/wissensdatenbank/dok/FRITZ-Box-7490/230_Uber-VPN- ...

VPN Konfig Datei in der .188.0er FritzBox editieren und

"permit ip any 192.168.20.0 255.255.255.0", unter accesslist = hinzufügen.

Man achte auf das Komma am Ende ! Nur die letzte Zeile hat ein ;

Du kannst dir die bestehende VPN Konfig auch ganz leicht aus der laufenden Konfig extrahieren ohne das Fernzugangs Tool indem du einfach ein Backup der Konfig machst.

Am Ende dieser einfachen Textdatei findest die einen Abschnitt der mit vpncfg { anfängt.

Den schneidest du per Cut and Paste aus, passt ihn wie oben an und spielst ihn wieder zurück. Fertisch.

Eine andere Option ist das VPN nicht auf der 10er FritzBox zu terminieren sondern es per Port Forwarding auf dem Mikrotik zu terminieren. Auch das ginge.

Beispiele für so ein Setup findest du hier:

Fritz!Box VPN Mikrotik als VPN Client

VPN Performance durch Mikrotik erhöhen

Beide Lösungen führen zum Erfolg !

avm.de/service/wissensdatenbank/dok/FRITZ-Box-7490/230_Uber-VPN- ...

VPN Konfig Datei in der .188.0er FritzBox editieren und

"permit ip any 192.168.20.0 255.255.255.0", unter accesslist = hinzufügen.

Man achte auf das Komma am Ende ! Nur die letzte Zeile hat ein ;

Du kannst dir die bestehende VPN Konfig auch ganz leicht aus der laufenden Konfig extrahieren ohne das Fernzugangs Tool indem du einfach ein Backup der Konfig machst.

Am Ende dieser einfachen Textdatei findest die einen Abschnitt der mit vpncfg { anfängt.

Den schneidest du per Cut and Paste aus, passt ihn wie oben an und spielst ihn wieder zurück. Fertisch.

Eine andere Option ist das VPN nicht auf der 10er FritzBox zu terminieren sondern es per Port Forwarding auf dem Mikrotik zu terminieren. Auch das ginge.

Beispiele für so ein Setup findest du hier:

Fritz!Box VPN Mikrotik als VPN Client

VPN Performance durch Mikrotik erhöhen

Beide Lösungen führen zum Erfolg !

Wie soll man dir dann helfen wenn du keinerlei Setup Informationen lieferst ?

Das ist dann aussichstlos !

Ob sie das macht kannst du ganz einfach mal testen wenn du statt des MT mal einen PC mit Wireshark mit der gleichen IP des MT da anklemmst.

Wenn du dann eingehende IPsec UDP 500 (IKE) Pakete siehst arbeitet das PFW sauber von der FB.

Siehst du nix blockt sie den VPN Traffic.

Immer strategisch Troubleshooten.

Wenn du es partout nicht hinbekommst machst du es einfach mit der FB. Geht ja auch...

Ohne mehr Informationen ist aber eine zielführende Hilfe unmöglich !

Das ist dann aussichstlos !

Ports 500,4500+ESP sind auf IP des MK freigeschalten

Bedenke das du hier zwingend alles was VPN ist auf der FritzBox deaktivieren musst. Ansonsten "denkt" die FritzBox eingehende IPsec Pakete sind für sie und leitet sie trotz Port Weiterleitung dann NICHT an den kaskadierten Router weiter !!Ob sie das macht kannst du ganz einfach mal testen wenn du statt des MT mal einen PC mit Wireshark mit der gleichen IP des MT da anklemmst.

Wenn du dann eingehende IPsec UDP 500 (IKE) Pakete siehst arbeitet das PFW sauber von der FB.

Siehst du nix blockt sie den VPN Traffic.

Immer strategisch Troubleshooten.

Wenn du es partout nicht hinbekommst machst du es einfach mit der FB. Geht ja auch...

Ohne mehr Informationen ist aber eine zielführende Hilfe unmöglich !

Ich denke es liegt am Mikrotik. Versuche es schon den 3ten Tag.

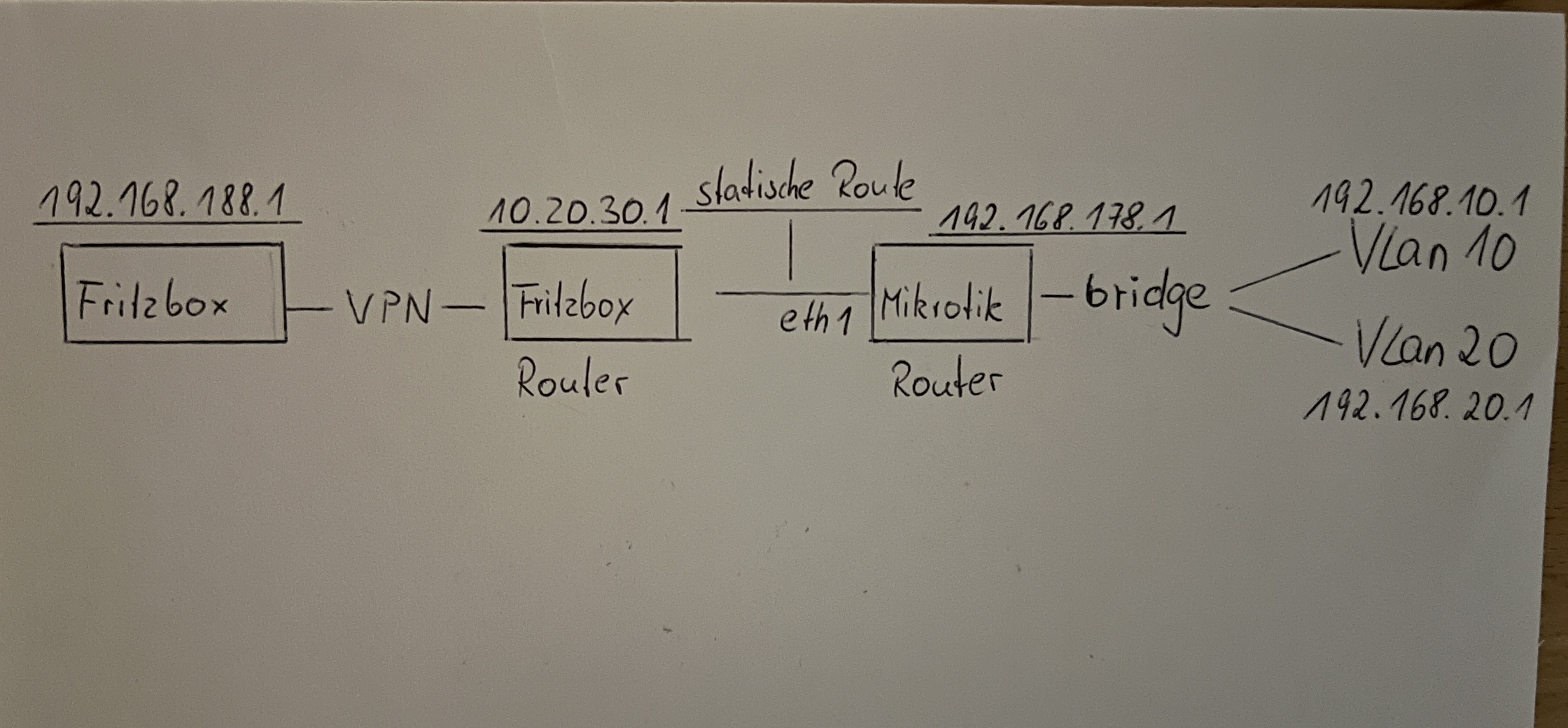

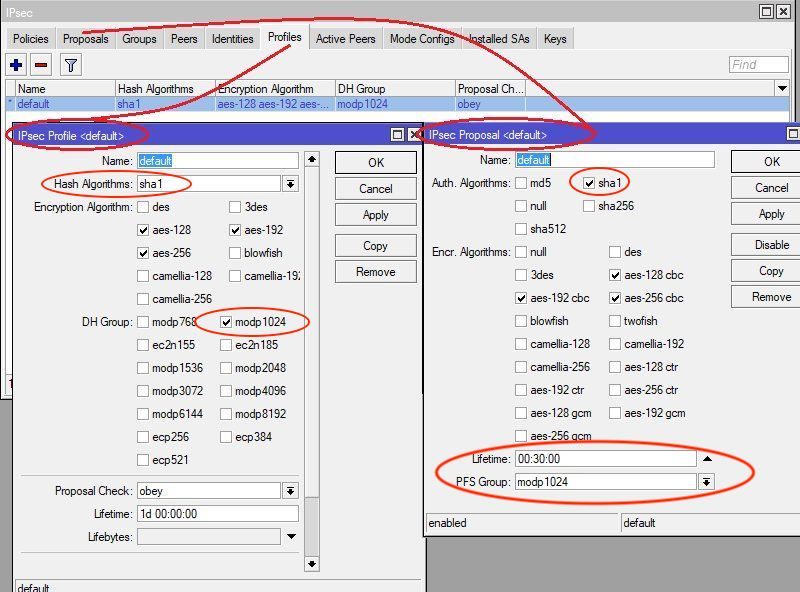

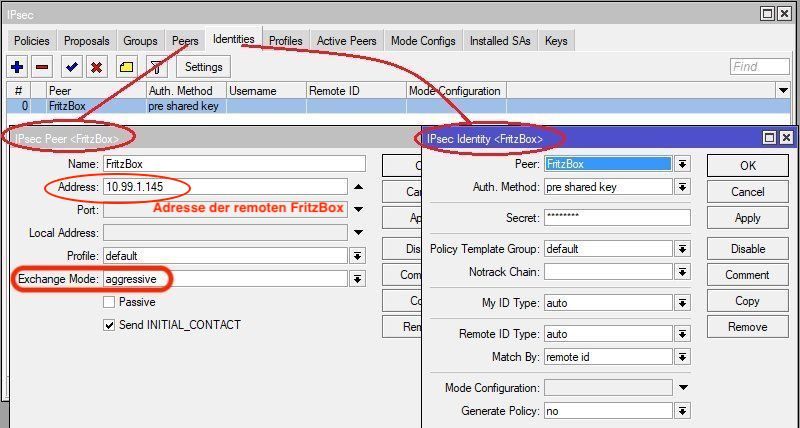

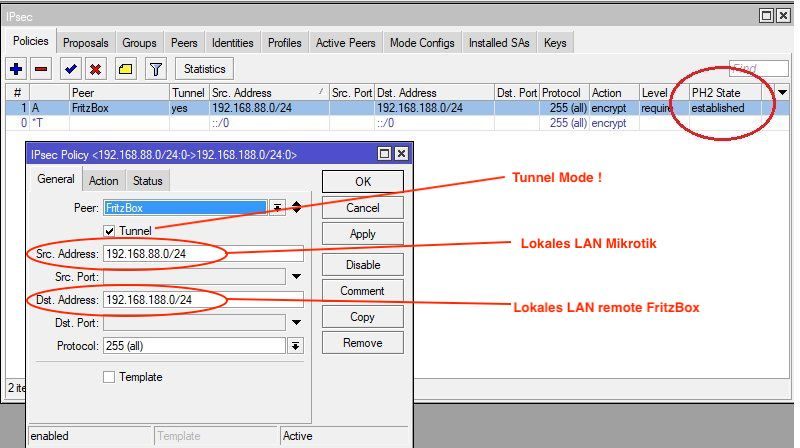

Bitte postee mal ein WinBox Screenshot deinen P1 und P2 Default Proposal Settings sowie Peer und der Policy !Nach dem Log zu urteilen hast du die P1 und P2 Proposals nicht angepasst.

Das musst du entsprechend auf deine Adressierung anpassen.

Bitte, benutze zwingend Code Tags für die Konfig !!! Formatierungen in den Beiträgen

Das ist doch so völlig unleserlich und macht uns allen das Leben schwerer als es sein muss !! 🧐

Mit NAT wäre sonst die statische Route die du angibst ja unsinnig ?!?

Nur nebenbei:

Wenn du die Default Konfig nutzt (was du als Anfänger immer machen solltest bei NAT) kommt die Firewall immer mit fertigen Regeln für IPsec daher so das du keine extra Settings an der Firewall machen musst.

Du nutzt ja aber gar kein NAT in deinem obigen Setup (Default Setup gelöscht auf dem MT) ! So wie es ja auch im Mikrotik VLAN Tutorial beschrieben ist.

Kein NAT = keine Regeln an denen man fummeln muss ! Warum fragst du also nach NAT Regeln ? 🤔

Das ist doch so völlig unleserlich und macht uns allen das Leben schwerer als es sein muss !! 🧐

sind diese Nat Einstellungen richtig?

Wieso NAT ?? Du nutzt doch gar kein NAT in deinem Setup auf dem MT ?!Mit NAT wäre sonst die statische Route die du angibst ja unsinnig ?!?

Nur nebenbei:

Wenn du die Default Konfig nutzt (was du als Anfänger immer machen solltest bei NAT) kommt die Firewall immer mit fertigen Regeln für IPsec daher so das du keine extra Settings an der Firewall machen musst.

Du nutzt ja aber gar kein NAT in deinem obigen Setup (Default Setup gelöscht auf dem MT) ! So wie es ja auch im Mikrotik VLAN Tutorial beschrieben ist.

Kein NAT = keine Regeln an denen man fummeln muss ! Warum fragst du also nach NAT Regeln ? 🤔

Mk arbeitet als eigener Router hinter FB. ohne jeglichen Vlans.

Mmmhhh...dein Bild oben im Thread supperiert aber etwas ganz anderes ?!? 🤔der Mk bekommt von der FB seine IP auf ether1. dem Mk 192.168.20.1 IP

Ist richtig, solltest du in der FB aber statisch machen wegen der festen Port Forwarding Zuordnung der kaskadierten FB davor. Nicht das das irgendwann mal ins Nirwana läuft...wie in der vpn.cfg.

Das ist natürlich Blödsinn und darfst du in der Konfig Datei niemals machen ! Logisch, denn die 192.168.20.1 IP ist ja eine RFC 1918 IP die bekanntlich im Internet NICHT geroutet wird !!Deine remote .188er FritzBox mit dieser cfg Datei kann doch niemals diese Ziel IP deswegen erreichen !

Sie "sieht" doch als Ziel logischerweise immer nur die öffentliche WAN Port IP Adresse der 10.20er FritzBox und muss entsprechend immer diese als Tunnel Ziel Adresse haben.

Die 10.20er FB hat doch dann einen Port Forwarding Eintrag das sie diesen eingenden VPN Traffic der .188er FB auf die Mikrotik WAN IP forwardet.

Ein bisschen nachdenken was du da machst solltest du aber schon !!

Oder versteht man dich jetzt falsch das das ein Testaufbau ist und die beiden FritzBoxen sind mit ihren LAN1 Ports quasi als "Test Internet" miteinander verbunden ?! Was aber keine Änderung der o.a. ToDos bedeutet.

Eine klärende Skizze was du nun genau machst (NAT, kein NAT, FB Back to Back usw.) wäre hier dann ggf. mal ganz hilfreich für einen zielführende Hilfe.

habs endlich hinbekommen.

Tadaa... Glückwunsch ! 👏 👍wie ich den kompletten datenverkehr jetzt über den Tunnel schicke

Das ist bei einer FritzBox etwas Tricky da generell so nicht vorgesehen in einer Site2Site Kopplung.Fritzbox alle Daten durch einenVPN Tunnel senden

Sowas gibt es normal meist nur in VPN Client Dialin Setups.

Wenn's das denn nun war bitte deinen Thread dann auch als erledigt zu markieren !

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?

war die UPnP auf Enable zu setzen.

Ein absolutes NoGo in Netzen !Zumindestens dann wenn einem die Datensicherheit am Herzen liegt. UPnP ist in der Lage automatisch Firewall Ports an Routern und Firewalls zu öffnen. 98% alle Trojaner und Malware nutzen sowas und das ist der Hauptgrund varum verantwortungsvolle Netzwerker niemals UPnP im Netz aktivieren. Ganz besonders nicht an Routern und Firewalls.

Kann man also nur inständig hoffen das du dir das auch gut überlegt hast was du da machst ?!