VLAN + Rouing für Gast-WLAN mit TP-Link AC500, Mikrotik und Speedport für Internet

Hallo

Zuallererst: Ich bin im normalen Leben Programmierer, von Netzwerk also kein Expertenwissen Das ist auch der Grund, warum ich Hilfe brauche.

Das ist auch der Grund, warum ich Hilfe brauche.

Nach etlichen Tagen mit verschiedenen Anleitungen (z.B. VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern) etc. bin ich nun am Stand, um Hilfe zu bitten ;)

Auch der TP-Link Support konnte mir nicht weiter helfen leider, anstatt den mikrotik hatte ich vorher ein TP-Link-Switch gehabt. Der konnte das anscheinend aber nicht abbilden.

Zum Wunsch-Ergebnis:

- Gäste-Zugang über WLAN, nur mit Internetzugriff

- Mitarbeiter-Zugang über WLAN, Internetzugriff sowie Druckerzugriff

- Admin-Zugang über WLAN, vollständiger Zugriff aufs Netzwerk, incl. Überwachungskameras

Es funktioniert bereits:

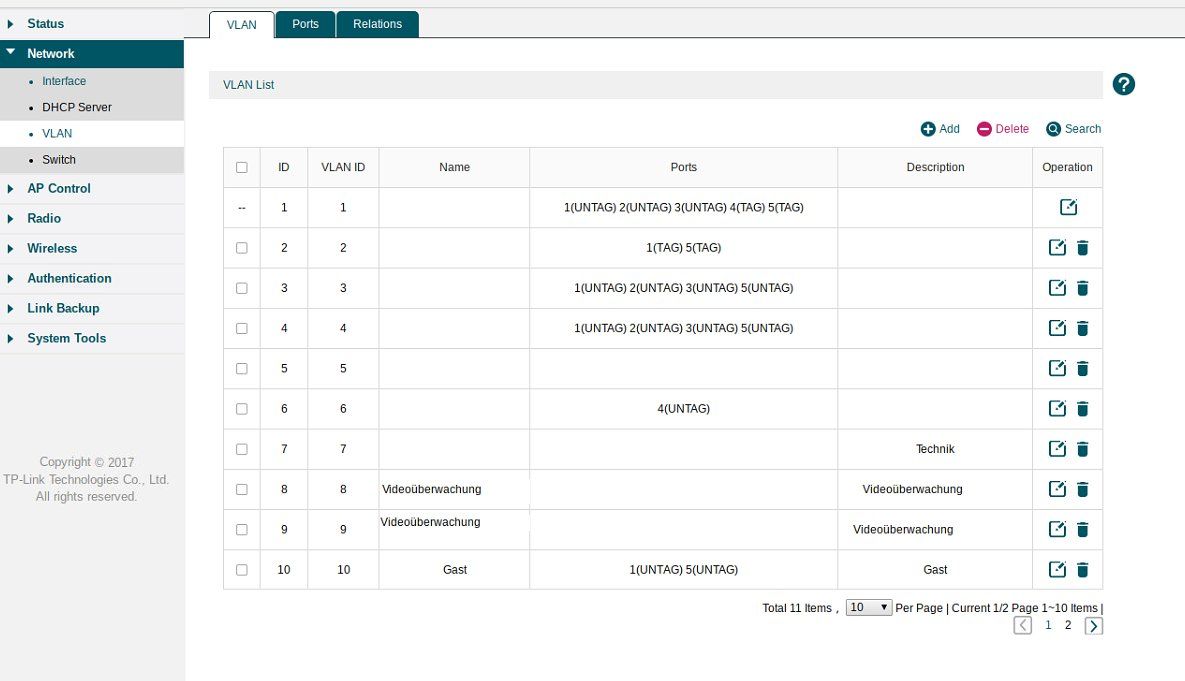

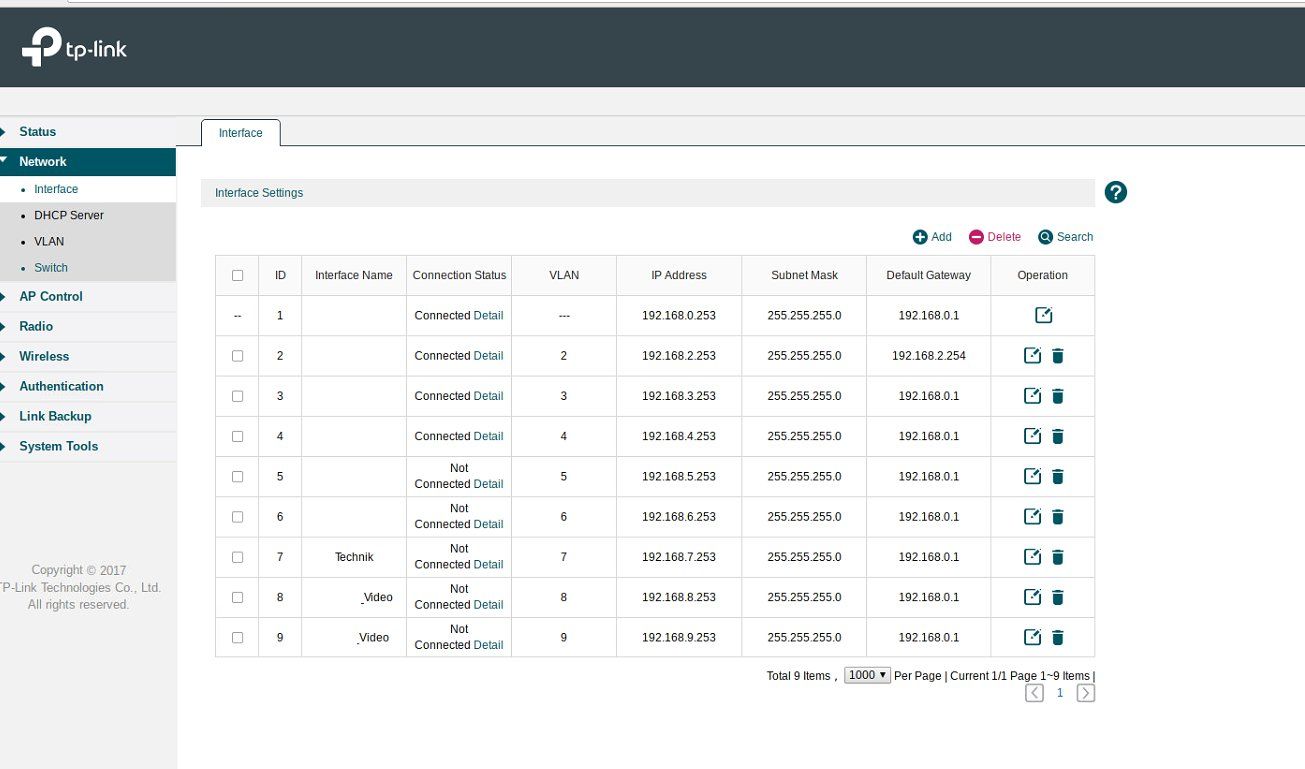

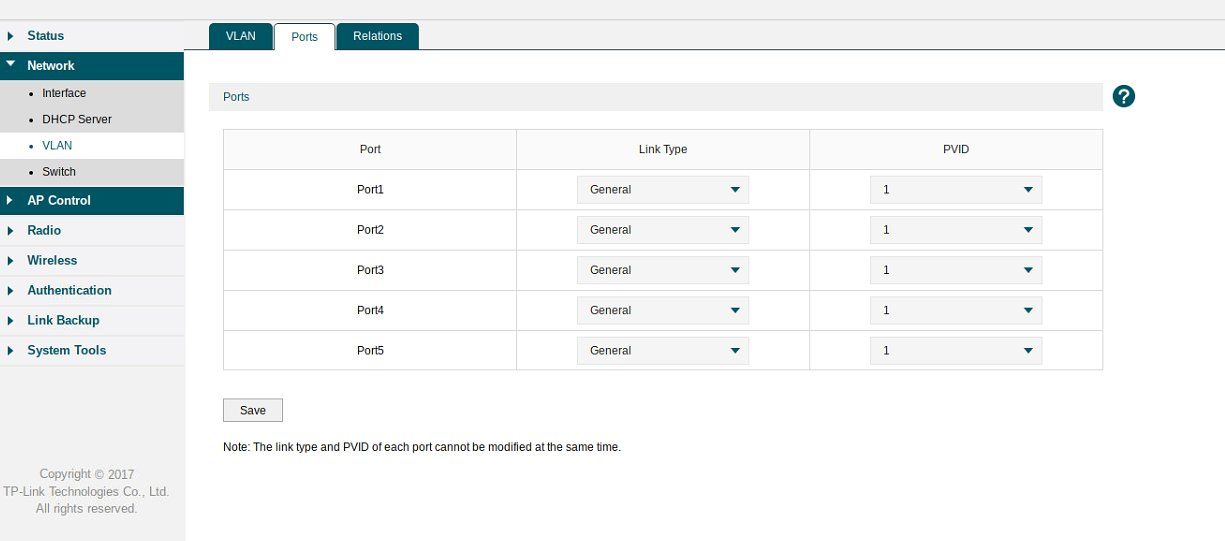

- WLAN über 3 CAPs und den AC500 von TP-Link mit drei verschiedenen SSIDs, Zuordnung darüber auf die VLANs / Interfaces im AC500

- DHCP durch AC500 für alle WLANs, alle festen Geräte (bzw. per LAN) haben eine statische IP bekommen

- wenn man sich über VLAN 1 mit der IP 192.168.0.101 z.B. verbindet, dann hat man Internet

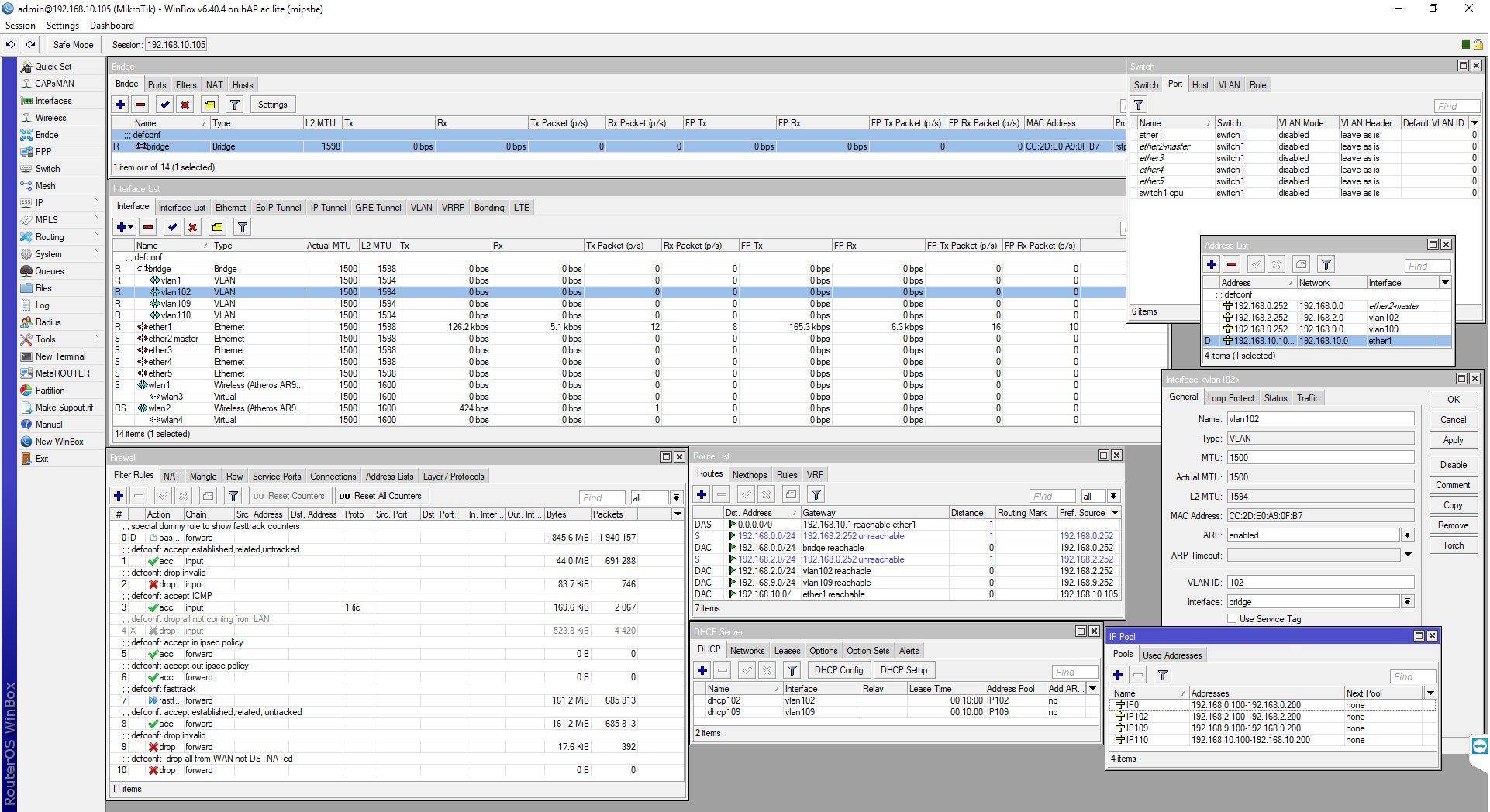

- der Mikrotik sieht ALLE Geräte im Netzwerk laut IP-Scan, wenn man aber über die einzelnen VLANs als Interface sucht, dann nur die jeweiligen auf dem entsprechenden VLAN leider

- Komischerweise (was ich mir nicht erklären kann) kann ich aus dem 192.168.2.0-Netz auf die IP des Mikrotik 192.168.0.254 zugreifen, aber nicht auf andere IPs in diesem Netzwerk 192.168.0.0

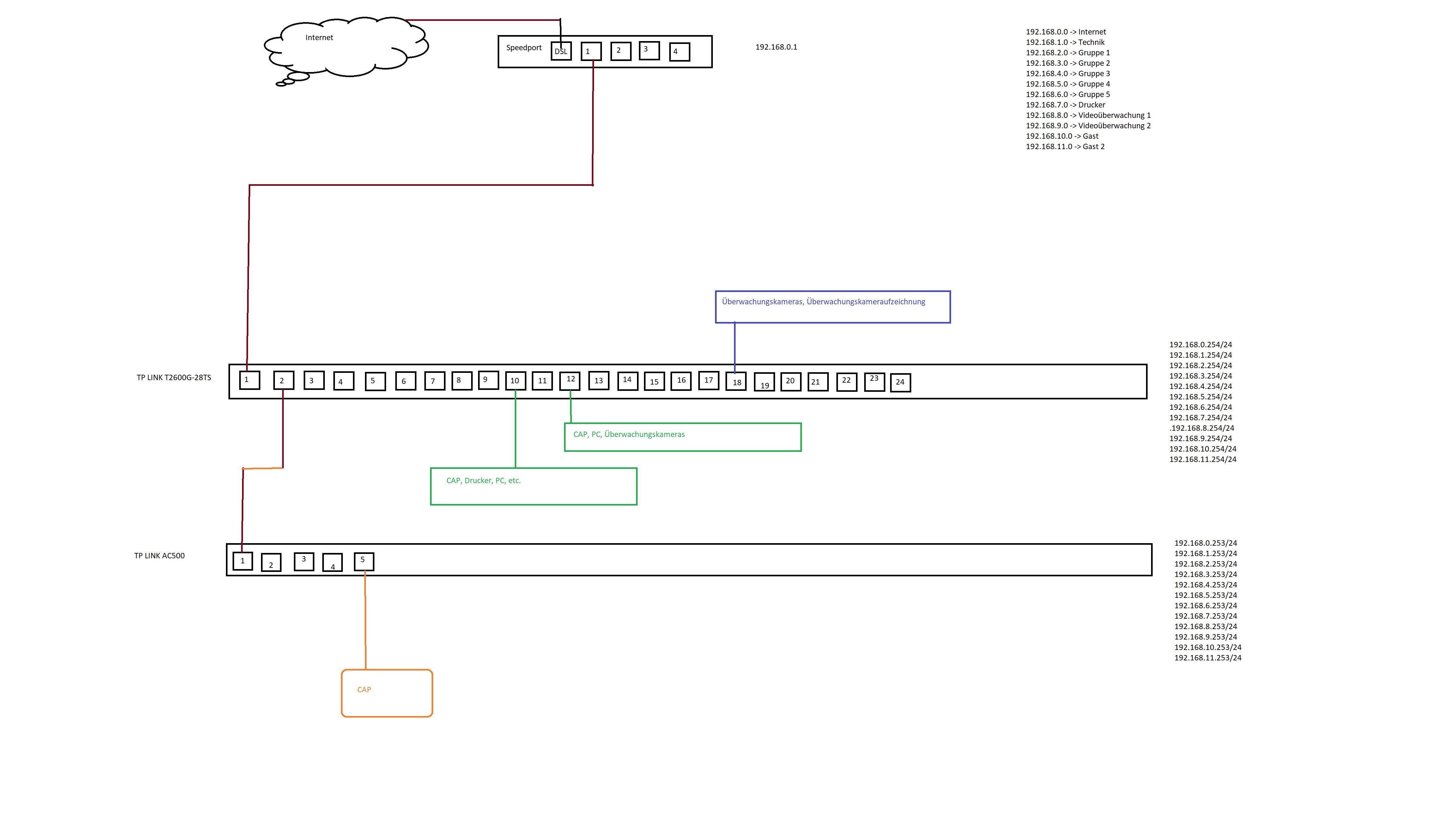

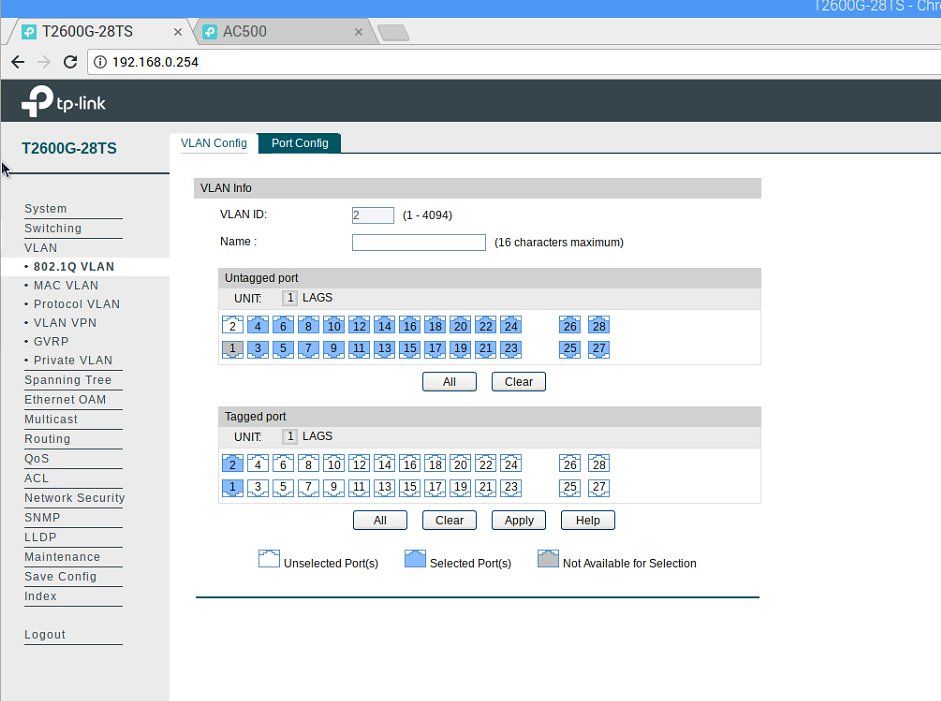

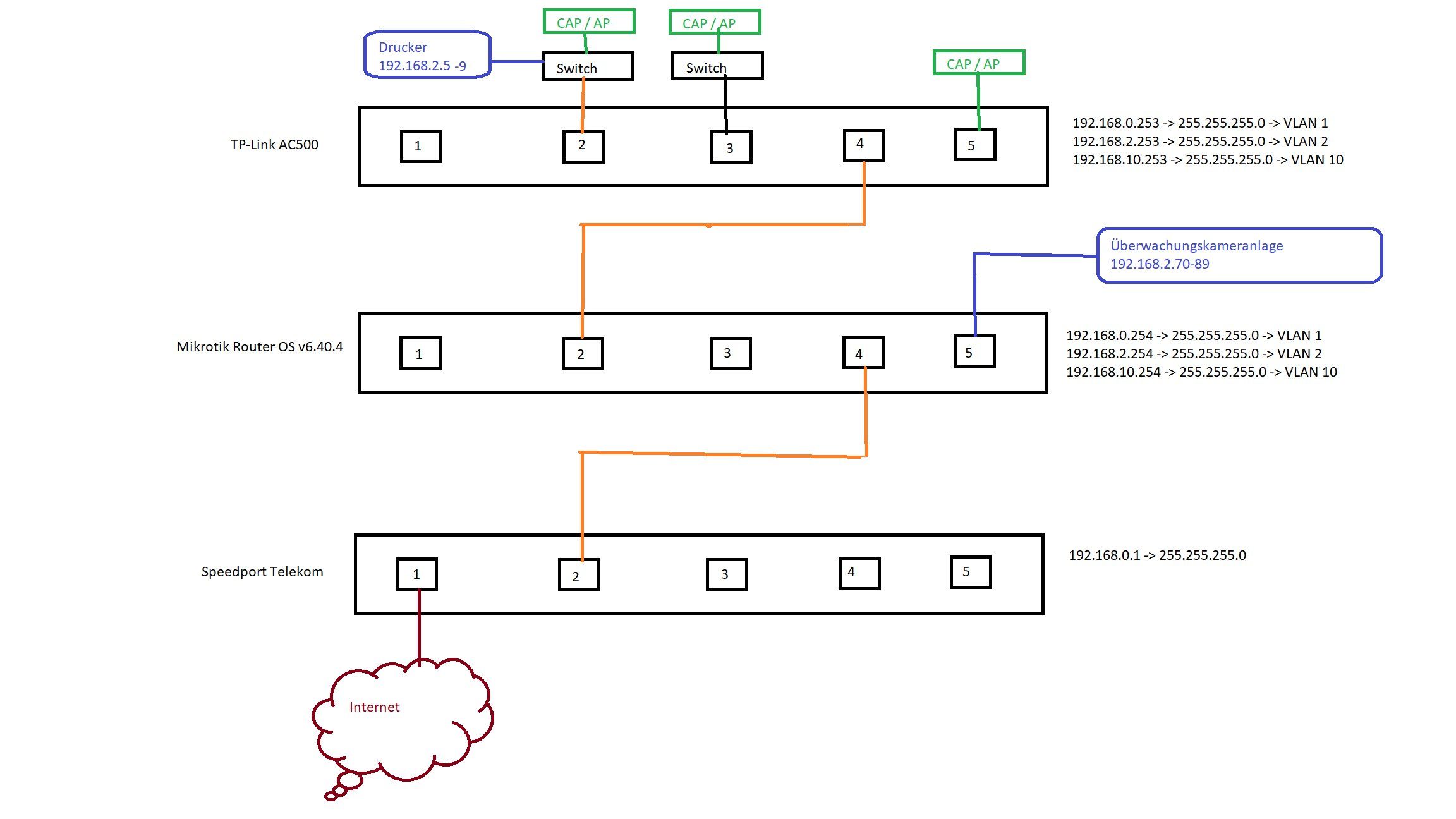

Zur Topologie:

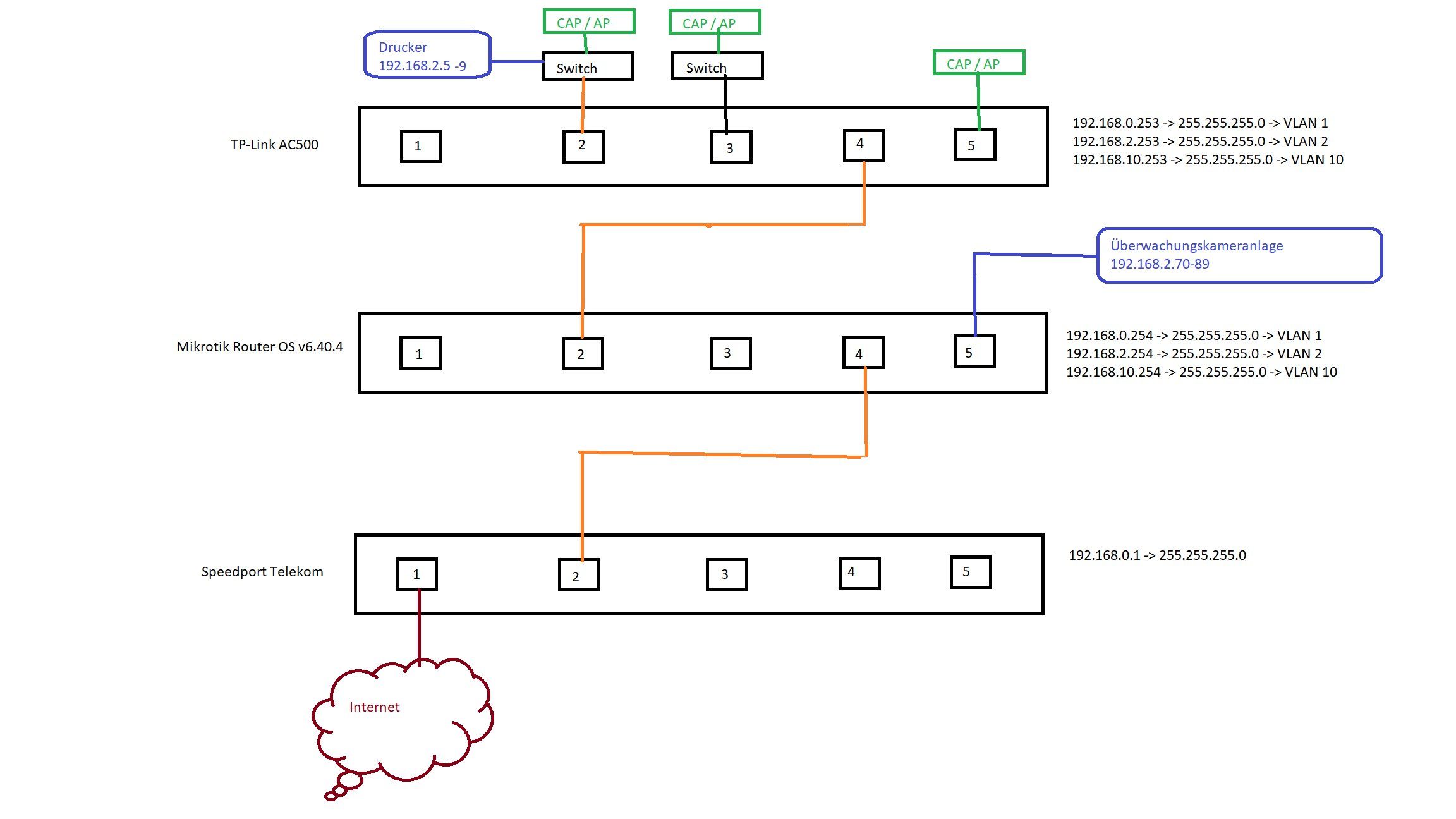

Im Anhang habe ich das versucht mal grafisch aufzuzeigen.

Es gibt derzeit 3 Netzwerke in 3 VLANs unterteilt.

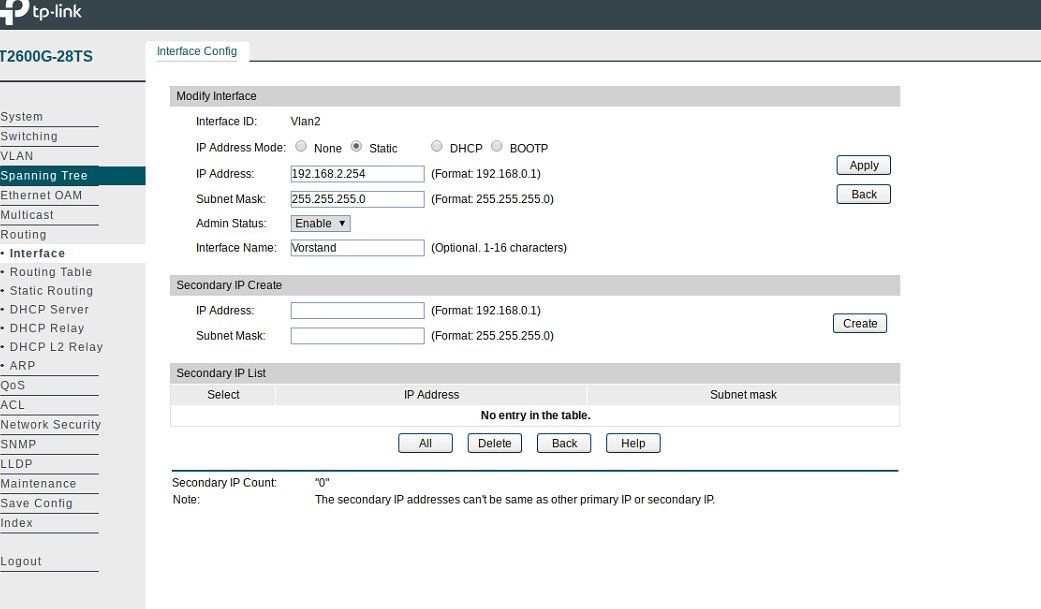

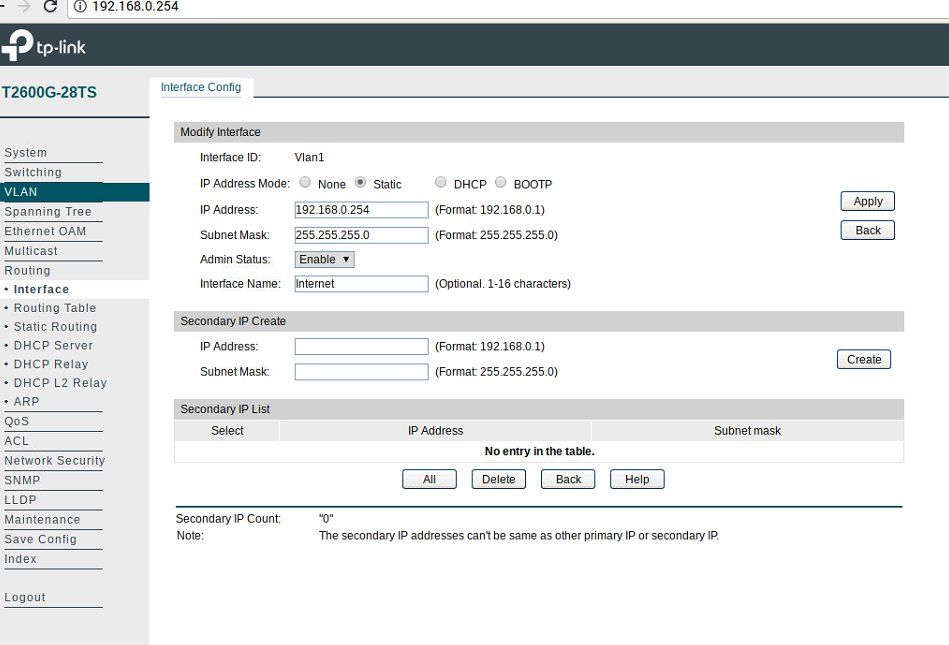

Das Gast-VLAN ist VLAN10 mit dem Netzwerk 192.168.10.0, die "Technik" ist im VLAN2 mit dem Netzwerk 192.168.2.0, die Router sollen im Netzwerk 102.168.0.0 sein. Ich vermute mal, die Überwachungsanlage braucht dann ein eigenes Netzwerk. Mitarbeiter (nicht eingezeichnet) können ins Netzwerk 192.168.4.0 (mit VLAN4) und Admins ins Netzwerk 192.168.3.0 (mit VLAN3), beides analog den anderen Netzwerk. Weil das noch nicht funktioniert, sind die Mitarbeiter und Admins derzeit im Netzwerk 192.168.0.0 untergebracht.

Sicherheitshalber gesagt: Wenn ich irgendwo bereits was falsch gemacht habe, lässt sich das gerne ändern

Schon gefunden habe ich die Buttons:

- IP-Addresses

- Interfaces

- VLANs

- Routing

- Firewall

Ich vermute, da muss ich alles einstellen, aber ich verstehe nicht wie, wer kann mir helfen?

Viele Grüße

Ben

Zuallererst: Ich bin im normalen Leben Programmierer, von Netzwerk also kein Expertenwissen

Nach etlichen Tagen mit verschiedenen Anleitungen (z.B. VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern) etc. bin ich nun am Stand, um Hilfe zu bitten ;)

Auch der TP-Link Support konnte mir nicht weiter helfen leider, anstatt den mikrotik hatte ich vorher ein TP-Link-Switch gehabt. Der konnte das anscheinend aber nicht abbilden.

Zum Wunsch-Ergebnis:

- Gäste-Zugang über WLAN, nur mit Internetzugriff

- Mitarbeiter-Zugang über WLAN, Internetzugriff sowie Druckerzugriff

- Admin-Zugang über WLAN, vollständiger Zugriff aufs Netzwerk, incl. Überwachungskameras

Es funktioniert bereits:

- WLAN über 3 CAPs und den AC500 von TP-Link mit drei verschiedenen SSIDs, Zuordnung darüber auf die VLANs / Interfaces im AC500

- DHCP durch AC500 für alle WLANs, alle festen Geräte (bzw. per LAN) haben eine statische IP bekommen

- wenn man sich über VLAN 1 mit der IP 192.168.0.101 z.B. verbindet, dann hat man Internet

- der Mikrotik sieht ALLE Geräte im Netzwerk laut IP-Scan, wenn man aber über die einzelnen VLANs als Interface sucht, dann nur die jeweiligen auf dem entsprechenden VLAN leider

- Komischerweise (was ich mir nicht erklären kann) kann ich aus dem 192.168.2.0-Netz auf die IP des Mikrotik 192.168.0.254 zugreifen, aber nicht auf andere IPs in diesem Netzwerk 192.168.0.0

Zur Topologie:

Im Anhang habe ich das versucht mal grafisch aufzuzeigen.

Es gibt derzeit 3 Netzwerke in 3 VLANs unterteilt.

Das Gast-VLAN ist VLAN10 mit dem Netzwerk 192.168.10.0, die "Technik" ist im VLAN2 mit dem Netzwerk 192.168.2.0, die Router sollen im Netzwerk 102.168.0.0 sein. Ich vermute mal, die Überwachungsanlage braucht dann ein eigenes Netzwerk. Mitarbeiter (nicht eingezeichnet) können ins Netzwerk 192.168.4.0 (mit VLAN4) und Admins ins Netzwerk 192.168.3.0 (mit VLAN3), beides analog den anderen Netzwerk. Weil das noch nicht funktioniert, sind die Mitarbeiter und Admins derzeit im Netzwerk 192.168.0.0 untergebracht.

Sicherheitshalber gesagt: Wenn ich irgendwo bereits was falsch gemacht habe, lässt sich das gerne ändern

Schon gefunden habe ich die Buttons:

- IP-Addresses

- Interfaces

- VLANs

- Routing

- Firewall

Ich vermute, da muss ich alles einstellen, aber ich verstehe nicht wie, wer kann mir helfen?

Viele Grüße

Ben

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 382325

Url: https://administrator.de/forum/vlan-rouing-fuer-gast-wlan-mit-tp-link-ac500-mikrotik-und-speedport-fuer-internet-382325.html

Ausgedruckt am: 17.07.2025 um 04:07 Uhr

15 Kommentare

Neuester Kommentar

OK, das Gros deiner Installation mit MSSID und VLANs hast du ja erfolgreich am Laufen was ja schon mal ein großer Pluspunkt ist.

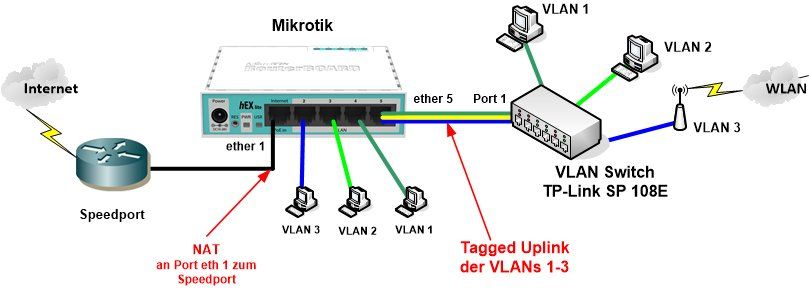

Letztlich ein recht einfaches Design. Zusammengefasst ist das eine simple Router Kaskade mit dem Mikrotik als zentralem Layer 3 Router der zw. den VLANs routet und dann NAT/Masquerading auf den Speedport macht, der letztlich die Internet Verbindung realisiert.

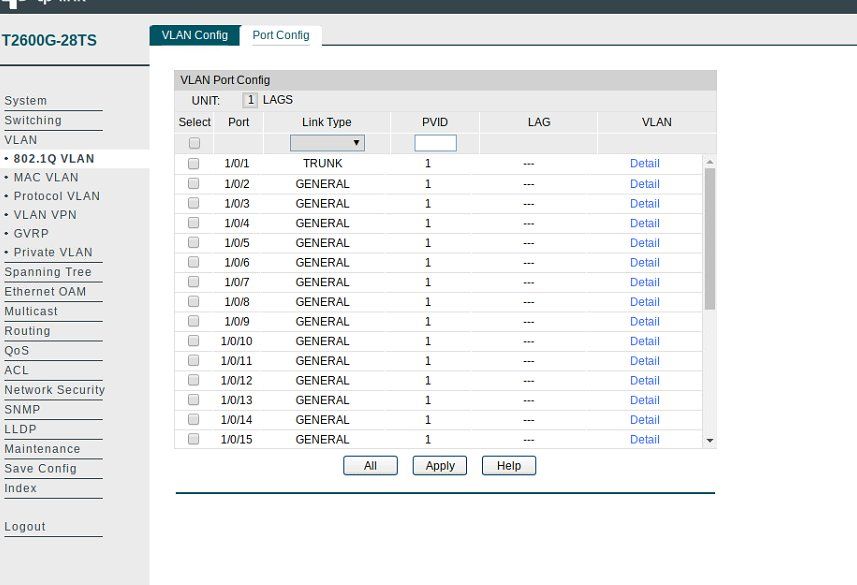

Laut deiner Zeichnung nutzt du einen tagged Uplink von Port 4 (AC500) auf Port 2 (Mikrotik) um die VLANs so vom AC500 auf den MT zu bekommen. Alles richtig also...

Soweit so gut.... Kommen wir mal zu den "Problemchen".

Fazit: Dein Adress Scan kann also immer nur einzeln in den jeweiligen VLAN Segmenten klappen. Works as designed !

Gehen wir mal davon aus das du KEINE Accesslisten auf dem MT definiert hast, und Routing so zw. den VLANs klappt, dann kann das mehrere Gründe haben.

Sinnvoll ist es hier immer Drucker oder andere Geräte in den VLAN Segmenten zu pingen die KEINE lokale Firewall haben. (Dafür dann aber ein und auch das richtige Gateway !)

Vermutlich hast du also gar nichts falsch gemacht, sondern bist ein Opfer der lokalen Winblows Firewall.

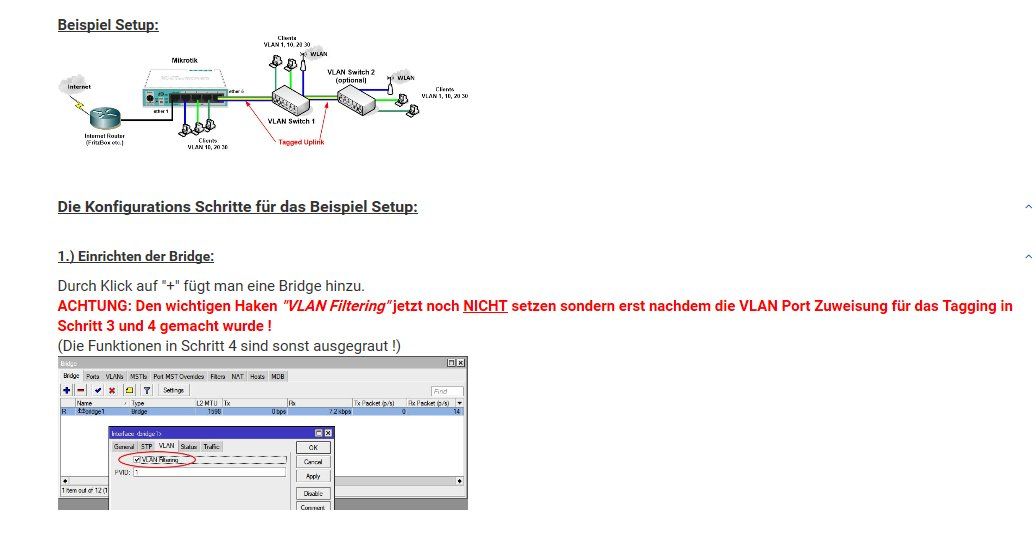

Wichtige Infos zur VLAN Konfig auf Mikrotik Routern findest du auch hier:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Dein Designs entspricht dem ersten Beispiel Design. Im Zweifel musst du nur noch abtippen und geht.

Achte hier auf die aktuelle MT Firmware wegen der VLAN Konfig Syntax !!

Letztlich ein recht einfaches Design. Zusammengefasst ist das eine simple Router Kaskade mit dem Mikrotik als zentralem Layer 3 Router der zw. den VLANs routet und dann NAT/Masquerading auf den Speedport macht, der letztlich die Internet Verbindung realisiert.

Laut deiner Zeichnung nutzt du einen tagged Uplink von Port 4 (AC500) auf Port 2 (Mikrotik) um die VLANs so vom AC500 auf den MT zu bekommen. Alles richtig also...

Soweit so gut.... Kommen wir mal zu den "Problemchen".

der Mikrotik sieht ALLE Geräte im Netzwerk laut IP-Scan, wenn man aber über die einzelnen VLANs als Interface sucht, dann nur die jeweiligen auf dem entsprechenden VLAN leider

Das solltest du aber auch als Netzwerk Laie wissen das du einen IP Scan ausschliesslich NUR im Layer 2 Segment also in den einzelnen VLANs machen kannst. Diese Scans basieren auf Broadcasts und als Netzwerker weiss man das Brodcasts prinzipienbedingt NICHT über Routergrenzen funktionieren.Fazit: Dein Adress Scan kann also immer nur einzeln in den jeweiligen VLAN Segmenten klappen. Works as designed !

Komischerweise (was ich mir nicht erklären kann) kann ich aus dem 192.168.2.0-Netz auf die IP des Mikrotik 192.168.0.254 zugreifen, aber nicht auf andere IPs in diesem Netzwerk 192.168.0.0

Das du auf die MT IP zugreifen kannst zeigt schon mal das dein Routing sauber funktioniert. Hier hast du also vermutlich alles richtig gemacht ?!Gehen wir mal davon aus das du KEINE Accesslisten auf dem MT definiert hast, und Routing so zw. den VLANs klappt, dann kann das mehrere Gründe haben.

- Diese Geräte auf die du zugreifst haben eine falsche Gateway IP ? Die richtige Gateway IP ist immer die des MT VLAN Interfaces. Klar, denn der MT ist ja der zentrale Router. Du vergibst vermutlich vom MT per DHCP Server in den VLANs die dortigen IPs. Checke also der der richtig konfiguriert ist. Leider fehlen deine WinBox Screenshots hier

- Sind diese Geräte Winblows Rechner ist dort vermutlich die lokale Firewall aktiv, die im Default generell ICMP Pakete (Ping) blockiert. Ebenso blockiert sie den Zugriff von fremden Netzen die deine VLANs ja sind ! Hier musst du also die lokale Firewall entsprechend anpassen. windowspro.de/wolfgang-sommergut/ping-windows-10-erlauben-gui-po ...

Sinnvoll ist es hier immer Drucker oder andere Geräte in den VLAN Segmenten zu pingen die KEINE lokale Firewall haben. (Dafür dann aber ein und auch das richtige Gateway !)

Vermutlich hast du also gar nichts falsch gemacht, sondern bist ein Opfer der lokalen Winblows Firewall.

Wichtige Infos zur VLAN Konfig auf Mikrotik Routern findest du auch hier:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Dein Designs entspricht dem ersten Beispiel Design. Im Zweifel musst du nur noch abtippen und geht.

Achte hier auf die aktuelle MT Firmware wegen der VLAN Konfig Syntax !!

Wie Aqui schreibt ist es mit am wichtigsten den Mikrotik als 'Hauptrouter' zu konfigurieren.

ich würde das Routing Layer 3 (also davon ausgehend Layer 2 / VLAN Switching funktioniert) so definieren und konfigurieren :

(aber es gibt bestimmt noch andere Lösungen )

)

===> Grundkonfiguration Mikrotik

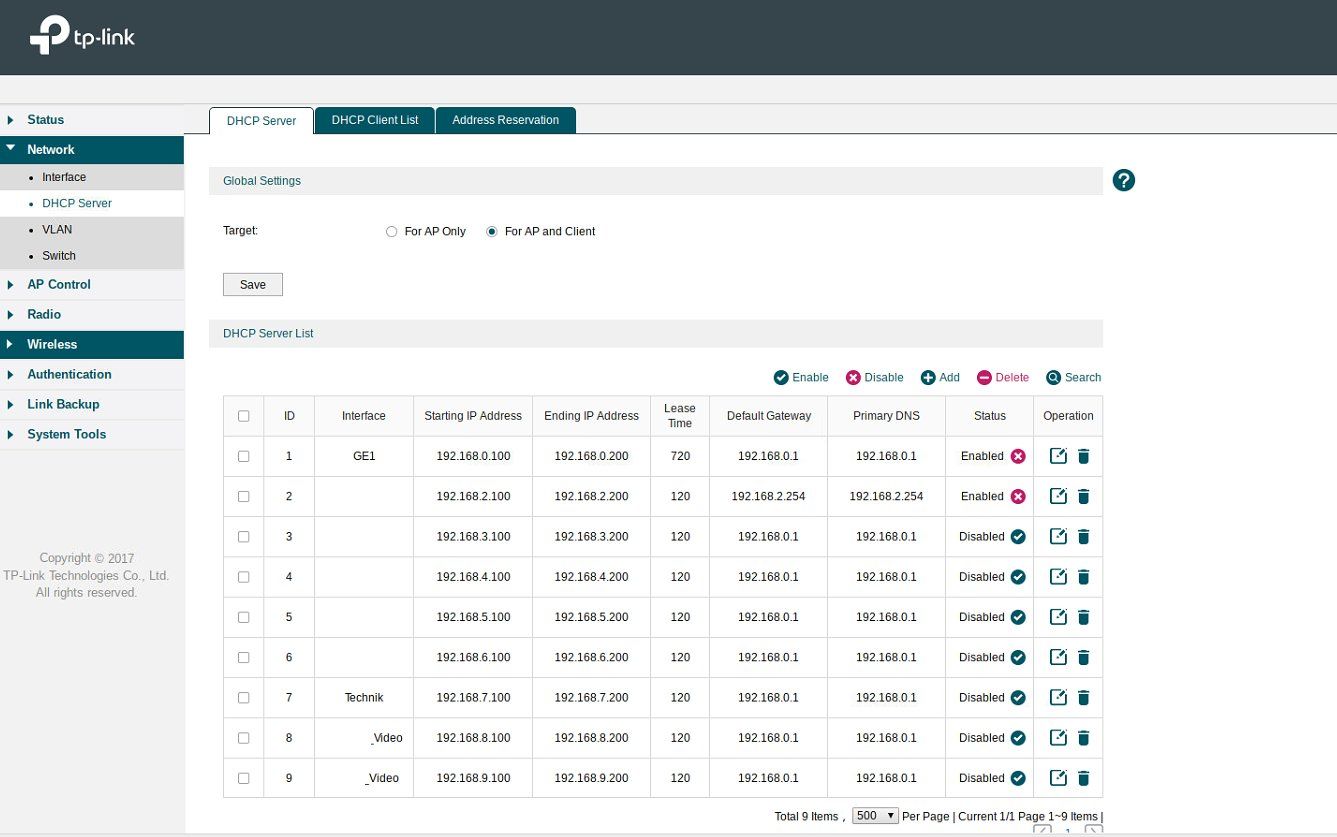

1. Er sollte in jedem VLAN eine Adresse haben z.b. 192.168.x.1

2. Er sollte in jedem VLAN als DHCP Server fungieren

3. Er sollte jedem Client per DHCP seine Adresse als Gateway zuweisen also 192.168.x.1 von Punkt 1

===> Mikrotik Internet via Speedport

1. Den Speedport nicht in ein VLAN legen in dem die Clients sind, sondern ein eigenes oder den Eth.Port im MT nicht gebriget betreiben

2. Dem MT eine statische Adresse im Netz des Speedports zuweisen z.b. 192.168.x.10

3. Eine Default Route im MT auf den Speedport eintragen (IP Route für 0.0.0.0/0 auf Gateway Speedport IP)

4. Alles was zum Speedport rausgeht sollte ein src NAT bekommen (IP Firewall -> Nat -> Out Interface = Speedport, Action Masqurade)

===> Erlauben / Blockieren des Routings zwischen den Netzen auf dem Mikrotik

1. Erstelle eine Firewall Regel die alles im Forward dropped

2. Erstelle eine Firewall Regel die alles im Forward erlaubt was 'Connection State = related, establiehed' ist (damit nur eine Richtung des Verbindungsaufbaus erlaubt werden muss )

3. Erlaube nun sukzessive welche Netze zugriff haben z.B.

Forward, Allow, In Interface = Admins (dürfen alles)

Forward Allow, In Interface=VLANn Outinterface = Speedport (dürfen internet)

Forward Allow, In Interface=VLANn Outinterface = VLAN Camera (dürfen Camera)

usw.

Am besten stellst Du am Anfang in der Drop das Log ein damit Du mitbekommst was gedropped wird.

Oder Du schaltest diese erst mal ab und schaust das die Counters an den ALLOW regeln entsprechend hochgehen

Beachte das die Reihenfolge der Regeln eine rolle spielt, die welche als erstes zutrifft wird verwendet d.h.

Von oben nach unten

Allow 'Realted, Established'

Allow Netz zu Netz

...

...

Drop alles andere

Grüße

Marcus

ich würde das Routing Layer 3 (also davon ausgehend Layer 2 / VLAN Switching funktioniert) so definieren und konfigurieren :

(aber es gibt bestimmt noch andere Lösungen

===> Grundkonfiguration Mikrotik

1. Er sollte in jedem VLAN eine Adresse haben z.b. 192.168.x.1

2. Er sollte in jedem VLAN als DHCP Server fungieren

3. Er sollte jedem Client per DHCP seine Adresse als Gateway zuweisen also 192.168.x.1 von Punkt 1

===> Mikrotik Internet via Speedport

1. Den Speedport nicht in ein VLAN legen in dem die Clients sind, sondern ein eigenes oder den Eth.Port im MT nicht gebriget betreiben

2. Dem MT eine statische Adresse im Netz des Speedports zuweisen z.b. 192.168.x.10

3. Eine Default Route im MT auf den Speedport eintragen (IP Route für 0.0.0.0/0 auf Gateway Speedport IP)

4. Alles was zum Speedport rausgeht sollte ein src NAT bekommen (IP Firewall -> Nat -> Out Interface = Speedport, Action Masqurade)

===> Erlauben / Blockieren des Routings zwischen den Netzen auf dem Mikrotik

1. Erstelle eine Firewall Regel die alles im Forward dropped

2. Erstelle eine Firewall Regel die alles im Forward erlaubt was 'Connection State = related, establiehed' ist (damit nur eine Richtung des Verbindungsaufbaus erlaubt werden muss )

3. Erlaube nun sukzessive welche Netze zugriff haben z.B.

Forward, Allow, In Interface = Admins (dürfen alles)

Forward Allow, In Interface=VLANn Outinterface = Speedport (dürfen internet)

Forward Allow, In Interface=VLANn Outinterface = VLAN Camera (dürfen Camera)

usw.

Am besten stellst Du am Anfang in der Drop das Log ein damit Du mitbekommst was gedropped wird.

Oder Du schaltest diese erst mal ab und schaust das die Counters an den ALLOW regeln entsprechend hochgehen

Beachte das die Reihenfolge der Regeln eine rolle spielt, die welche als erstes zutrifft wird verwendet d.h.

Von oben nach unten

Allow 'Realted, Established'

Allow Netz zu Netz

...

...

Drop alles andere

Grüße

Marcus

2. Den MT als DHCP Client zum Speedport betreiben, dieser sollte dann eine 192.168.x.x vom Speedport bekommen die nicht im Segment der anderen VLAN Netze liegt

Das ist keine so gute Idee !Router sollten in Netzwerken aus gutem Grund (immerwährende Erreichbarkeit) IMMER eine feste, statische IP bekommen ! Es ist also sinnvoll dem MT hier an dem Port nicht als DHCP Client zu konfigurieren sondern ihm eine feste IP zu vergeben und eine entsprechende Default Route im MT auf den SP einzutragen.

Ausnahme:

Doch als DHCP Client laufen lassen, dann aber im Speedport über die Mac Adresse des MT im SP DHCP Server dort immer eine feste IP vergeben.

Da ist aber die Frage ob die Speedport Gruselrouter das supporten ?? Diese Schrottteile sind sehr mickrig und schwachbrüstig was Features anbetrifft.

Ggf. sollte man den gegen eine FritzBox tauschen die das erheblich besser kann !! Ist immer die bessere Lösung.

Der Rest ist aber genau richtig erklärt und beschrieben. Letztlich genau das, was ja auch im o.a. MT_Tutorial in der Grundkonfig beschrieben ist.

Hallo Ben,

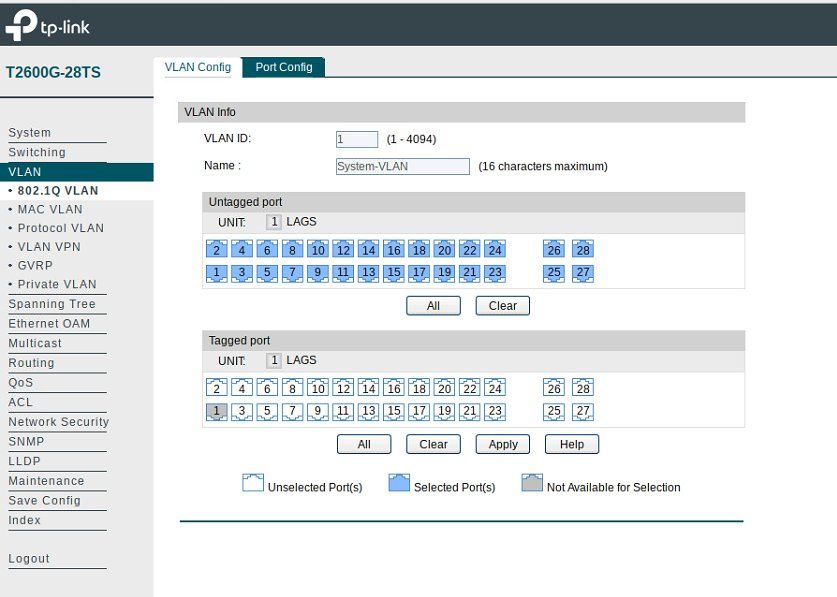

ich bin nicht sicher ob Du mit dem TP Link Switch alle Aufgaben lösen kannst. Ich denke es handelt sich dabei nicht um einen wirklichen Router, insbesondere Firewall aufgaben welche zum Blockieren / Erlauben der Netzzugriffe nötig sind.

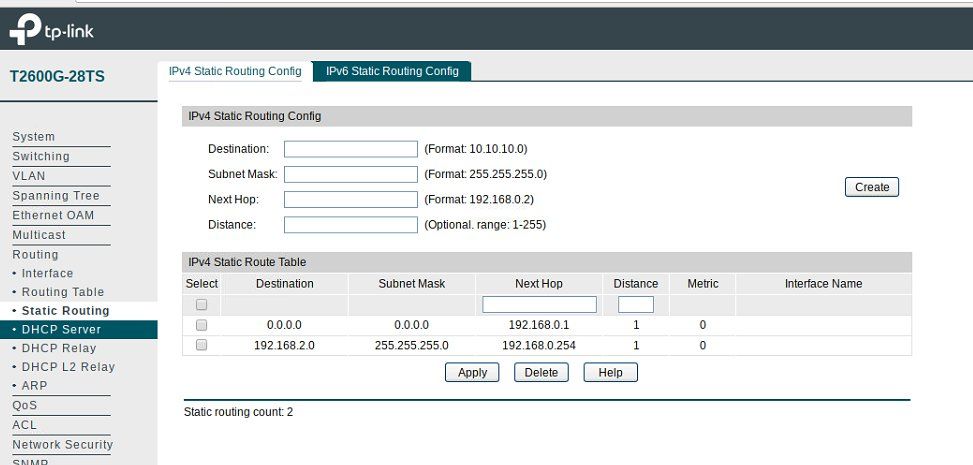

Ohne mich jetzt ganz im Detail in Deine TP Link Konfiguration eingelesen zu haben, würde ich vermuten, da der Speedport für alle Netze als Gateway eingetragen ist (192.168.0.1), dieser zwar die Anfragen aus den unterschiedlichen Netzen erhält, aber keine Ahnung hat wo er die Antwort weiterleiten soll. Er kennt nur das 192.168.0.x, welches ja auch funktioniert. D.h. falls möglich solltest Du im Speedport eine statische Route zum TP Link für die entsprechenden Netze einrichten (falls das geht), damit dieser weiß wo die Pakete für diese Netze hin müssen. Sofern dann der TP Link auch Routing Aufgaben übernehmen kann, sollte das klappen (was ich nicht wirklich annehme).

Deshalb mein Tip versuch es nochmal mit dem Mikrotik als Hauptrouter. Den Speedport nur als Internetzugang / WAN zum Mikrotik mit NAT. Dann kann der Mikrotik alle Routing aufgaben inkl. DHCP, Firewall (Blockieren der Zugriffe in die entsprechenden Netze) übernehmen.

Zu Deiner Frage : Wenn im Mikrotik keine Firewall Regel eingetragen ist, werden die Pakete ungefiltert also quasi alles geroutet.

Grüße

Marcus

ich bin nicht sicher ob Du mit dem TP Link Switch alle Aufgaben lösen kannst. Ich denke es handelt sich dabei nicht um einen wirklichen Router, insbesondere Firewall aufgaben welche zum Blockieren / Erlauben der Netzzugriffe nötig sind.

Ohne mich jetzt ganz im Detail in Deine TP Link Konfiguration eingelesen zu haben, würde ich vermuten, da der Speedport für alle Netze als Gateway eingetragen ist (192.168.0.1), dieser zwar die Anfragen aus den unterschiedlichen Netzen erhält, aber keine Ahnung hat wo er die Antwort weiterleiten soll. Er kennt nur das 192.168.0.x, welches ja auch funktioniert. D.h. falls möglich solltest Du im Speedport eine statische Route zum TP Link für die entsprechenden Netze einrichten (falls das geht), damit dieser weiß wo die Pakete für diese Netze hin müssen. Sofern dann der TP Link auch Routing Aufgaben übernehmen kann, sollte das klappen (was ich nicht wirklich annehme).

Deshalb mein Tip versuch es nochmal mit dem Mikrotik als Hauptrouter. Den Speedport nur als Internetzugang / WAN zum Mikrotik mit NAT. Dann kann der Mikrotik alle Routing aufgaben inkl. DHCP, Firewall (Blockieren der Zugriffe in die entsprechenden Netze) übernehmen.

Zu Deiner Frage : Wenn im Mikrotik keine Firewall Regel eingetragen ist, werden die Pakete ungefiltert also quasi alles geroutet.

Grüße

Marcus

bisher habe ich es nicht hinbekommen

Was genau hast du denn an diesem simplen Setup nicht hinbekommen ??Du warst doch schon recht weit in der Umsetzung. Nachdem was du oben beschrieben hast ("Es funktioniert bereits:") funktionierten ja schon 99%.

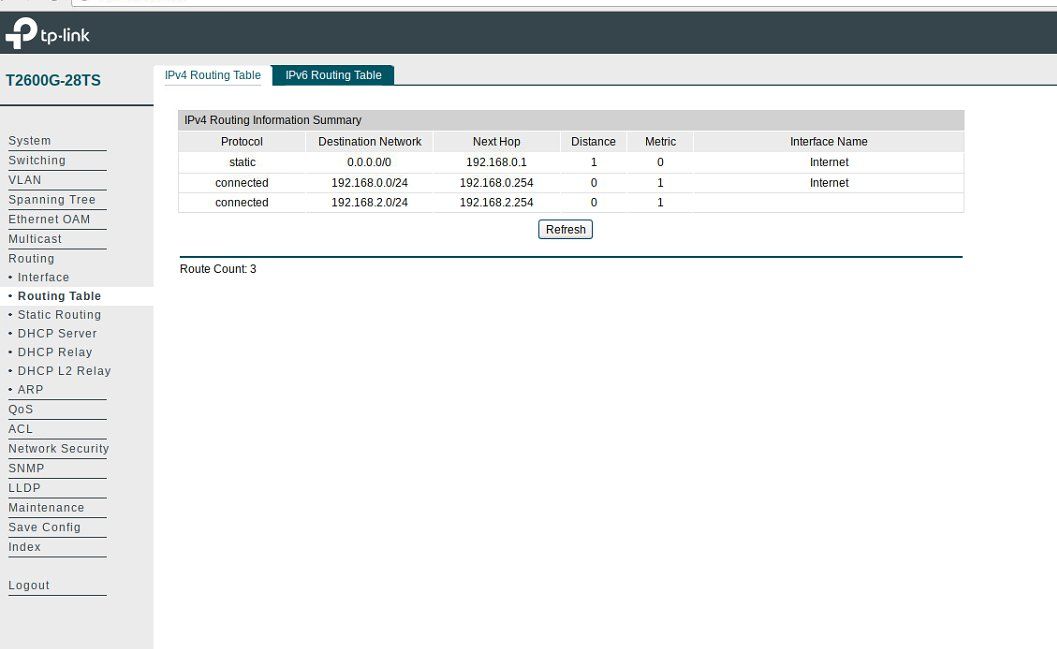

Knackpunkt bei dir ist der gruselige Speedport. Das ist ein echter Schrottrouter denn er kann KEIN statisches Routing !!

Du kannst also am dahinter kaskadierten Mikrotik NICHT transparent routen !!

Logisch, denn der Speedport kann wegen der fehlenden Option der statischen Routen die VLAN IP Netze nicht erkennen.

Beispiel:

Du willst aus deinem 192.168.2.0 er Netz auf den Speedport 192.168.0.1 zuzugreifen:

- Client im 192.168.2.0 er Netz (z.B. 192.168.2.100) will in ein fremdes IP Netz (192.168.0.0)

- Er sendet also sein IP Paket an den Mikrotik der ja sein Router ins 192.168.0.0er Netz ist. Der MT sendet es also nun an den Speedport.

- Im Speedport angekommen will der dem Client mit der 192.168.2.100 antworten. Um dahinzukommen befragt der seine Routing Tabelle wo der Router ist dahin und dann nimmt das Drama seinen Lauf....

- Da er ja bekanntlich keine statischen Routen supportet, kann er nur sein Default Gateway nehmen was zum Internet Provider zeigt und ihm sagt alle netze die du nicht kennst hierhin.

- Folglich schickt er also auch das 192.168.2.100er Paket nun zum Provider wo es in einer Filterliste (192.168er Netze sind Privat) im Paket Mülleimer verwurstet wird...

- Nix geht also

Übrigens ist das auch genau der Grund warum du mit dem an sich sonst guten TP-Link Switch gescheitert bist !

Der TP-Link ist ein Layer 3 Switch, der auch routen kann. Eigentlich die perfekte Lösung ! Eigentlich....wäre da nicht der Schrottrouter...

Normal müsste man also keinen kaskadierten Router haben wie den MT, sondern könnte den Layer 3 Switch direkt mit dem Internet Router verbinden.

Allerdings schlägt hier wieder das Problem der fehlenden statischen Routen zu auf dem doofen Speedport.

Der TP-Link Switch supportet keinerlei NAT und so kannst du das Problem nicht mit NAT umgehen aus dem o.a. technischen Grund.

Damit muss der an sich sehr gute Lösungsansatz mit dem Layer 3 TP-Link Switch schon im Ansatz scheitern.

Der böse Buhmann ist hier aber bekanntlich der Speedport Gruselrouter der nix kann den du leider nutzt.

Fazit:

Du MUSST zwangsweise NAT (Masquerading) auf dem Mikrotik Router Port aktivieren der zum Speedport geht.

Dieser hat eine IP Adresse aus dem 192.168.0.0er Netz (idealerweise die 192.168.0.254) und ALLE deine VLAN IP Netze werden dann auf diese IP Adresse umgesetzt.

Der Speedport "sieht" diese Netze bzw. deren Clients dann alle unter der 192.168.0.254 als Absender Adresse. Er "sieht" also nicht mehr deren originale Absender IP Adressen sondern eine lokale LAN Adresse.

Dadurch muss er nicht mehr routen, was er ja so oder so nicht kann.

NAT, Adress Translation bzw. Masquerading ist also absolute Pflicht hier für dich auf dem MT wenn du unbedingt mit dieser üblen Speedport Gurke weiterleben willst.

Ohne das zu aktivieren wirst du dein Setup nicht umsetzen können !! Es sei denn natürlich du tauschst den Speedport geben was anderes oder lässt ihn ganz weg.

Ich bin aber ehrlich, das hat der mikrotik von sich aus gemacht, Internet ist über Port 1 angeschlossen.

Nein !Das ist Unsinn und solltest du eigentlich wissen.

Du hast beim Löschen der Konfig NICHT gesagt das du KEINE Default Konfig haben möchtest !!

Deshalb kommt der MT mit einer Standard default Konfig hoch die Port 1 als NAT Port im DHCP Client Mode definiert und die restlichen Ports als Bridge zusammenfasst als lokales LAN Segment mit DHCP Server.

Diese Konfig müsste man dann mühsam anpassen auf dein Design, was natürlich geht.

komischerweise kann der mikrotik den aber nicht anpingen, s. unten

Vermutlich ist auf dem Mac Book die Firewall aktiv, die dann logischerweise IGMP Pakete (Pings) blockiert ?!Oder deine Konfig ist falsch, denn du musst die Bridge mit den Ports 2 bis 5 bei mehreren lokalen Ports für separate IP Netze oder einer VLAN Struktur dann natürlich auflösen.

Da du hier leider keine WinBox Screenshots gepostet hast dazu kann man dir das nicht wirklich beantworten.

Halte dich sonst immer an das MT Tutorial hier:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Jetzt wieder mein Ziel: Meine IP vom anderen Gerät ist derzeit 192.168.2.11, ich möchte auf das mikrotik-Web-Interface mit der IP 192.168.0.252 zugreifen...

Warum diese IP. Das ist doch Unsinn. Der MT muss doch auch ein Interface im 192.168.2.0 /24er Netz haben ?!Darauf kannst du logischerweise zugreifen um das Web Interface zu bekommen.

ALLE Interfaces des MT supporten den Zugang zum Web GUI.

Außer bei dir Port 1, denn dort werkelt ja die Firewall und NAT aus der default Konfig die das verhindert...logisch !

Wie greifst du mit deinen lokalen VLANs auf den MT zu ?? Mit einzelnen Strippen pro Port und VLAN oder mit einem Tagged Uplink und VLAN Interfaces wie es das Mikrotik Tutorial beschreibt ???

DAS solltest du erstmal beantworten und ein paar WinBox oder Web GUI Screenshots wie es bei dir dazu aussieht wären sehr hilfreich hier.

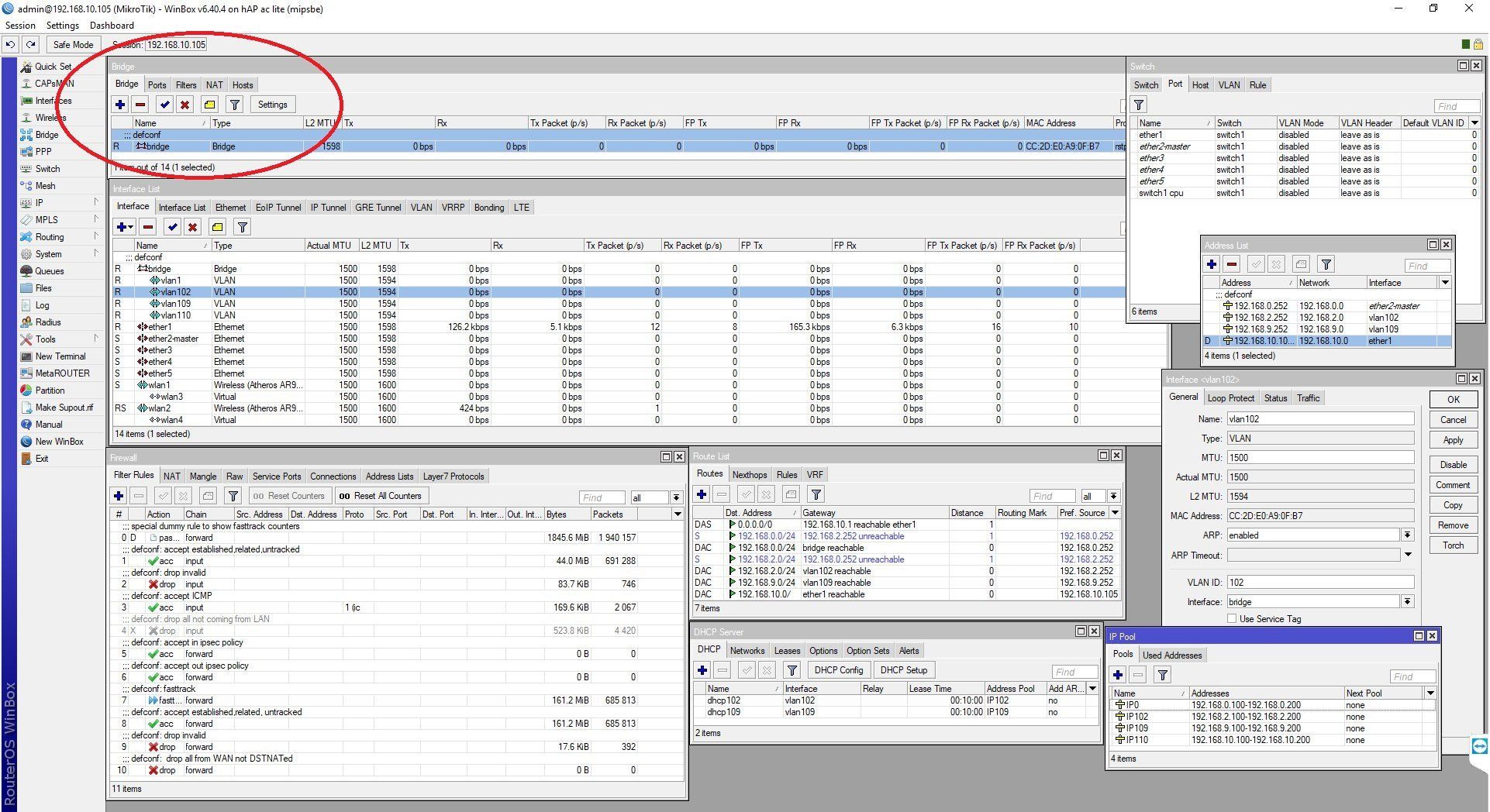

ich kann bei der Bridge kein VLAN-Filtering einschalten, da es das Feld gar nicht gibt.

Das ist eigentlich unmöglich !Welches Mikrotik Modell hast du da und welche Router OS Version hast du installiert ?

OK, hAP ac lite hab ich grad gesehen dort ist de facto das VLAN Filtering da. Habe es gerade hier auf einem identischen Model geprüft !!!

Du hast wieder den Fehler mit dem Master Port gemacht !! Das ist nicht mehr supportet !!

Am besten machst du das Teil nochmal platt und fängst neu an.

Dein finales Design soll doch so aussehen, oder ?

Ich konfiguriere dir sonst eine lauffähige Konfig wie die oben abgebildete und sende dir die Konfig Datei für den ac lite wenn du willst

Das war in der Standardkonfiguration so bei den Ports

Auch das kann niemals sein !!Flashe mal ein Router OS 6.42.7:

mikrotik.com/download

Der hAP ac lite ist ein MIPSBE Image also gleich das erste.

- Downloaden und die NPK Datei in das geöffnete Files Windows ziehen.

- Dann Rebooten mit System Reset ohne Startup Konfig und ohne Backup

- Dann nach dem Reboot unter System --> Routerboard die Firmware updaten !

- Meldet er unten in rot "Success"" dann die Büchse nochmal rebooten

- Nach dem Rebbot sollte er als aktuelle Firmware dann auch die 6.42.7 melden !

Dann mal einen Bridge anlegen und unterm Karteireite VLAN MUSS dann das Filtering auftauchen !!

Ich mach dir deine Konfig fertig....

Ist ja letztlich die aus dem Turorial nur ohne NAT auf eth 1

Kannst ja mal testweise einspielen:

sendspace.com/file/enu9sk

Du bekommst dann noch die NAT Version

Und hier findest du deine laufende hAP NAT Konfig:

sendspace.com/file/owwd0v

Du musst lediglich noch die DHCP Server für die weiteren VLANs dort aktivieren. Es ist in der Konfig nur fürs VLAN3 aktiv.

Außerdem musst du die ether 1 IP Adresse an dein Speedport Netz anpassen UND auch diese Speedport Adresse im DHCP Server der VLANs als DNS IP eintragen !!

sendspace.com/file/owwd0v

Du musst lediglich noch die DHCP Server für die weiteren VLANs dort aktivieren. Es ist in der Konfig nur fürs VLAN3 aktiv.

Außerdem musst du die ether 1 IP Adresse an dein Speedport Netz anpassen UND auch diese Speedport Adresse im DHCP Server der VLANs als DNS IP eintragen !!