118080

10.06.2016, aktualisiert 13.06.2016

Von LAN in LAN2

Moin

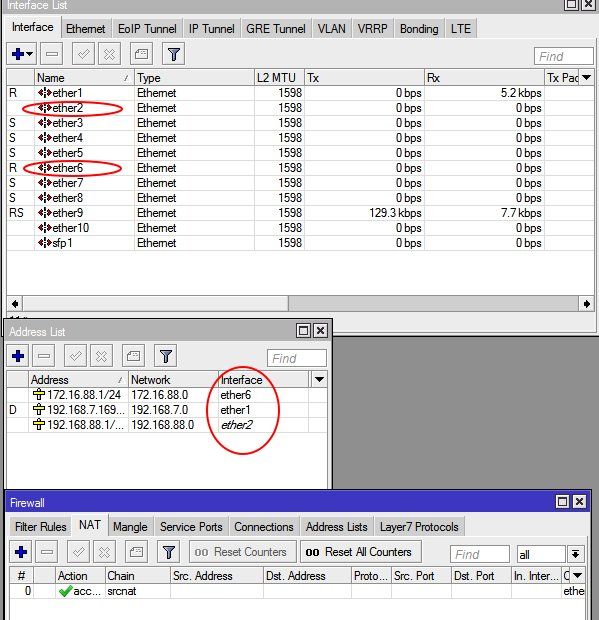

Ich habe einen Mikrotik RB2011UiAS. ether10 ist dabei der WAN Port, ether1 ist der LAN Port (192.168.2.0/24) und ether2-4 habe ich mit einer Bridge zusammengefasst hinter der ein Demo LAN läuft (192.168.4.0/24).

In diesem Demo LAN teste ich und experimentiere. Darum sollte dieses gegen das LAN abgeschottet sein. Allerding möchte ich gerne vom LAN ins Demo Netz... Doch ich komme nicht durch. Wenn ich von 192.168.2.41 versuche eine Kiste im Demo Netz anzupingen kriege ich von 192.168.2.41 (also mir) die Antwort "Zielhost nicht erreichbar"

Woran kann das liegen? Die Firewall habe ich bereits ausgeschlossen..

Ich bereite gleich noch den Config Export vor. Und werde die dann nachreichen, falls ihr sie braucht..

LG Luca

EDIT: Hier die Config:

Ich habe einen Mikrotik RB2011UiAS. ether10 ist dabei der WAN Port, ether1 ist der LAN Port (192.168.2.0/24) und ether2-4 habe ich mit einer Bridge zusammengefasst hinter der ein Demo LAN läuft (192.168.4.0/24).

In diesem Demo LAN teste ich und experimentiere. Darum sollte dieses gegen das LAN abgeschottet sein. Allerding möchte ich gerne vom LAN ins Demo Netz... Doch ich komme nicht durch. Wenn ich von 192.168.2.41 versuche eine Kiste im Demo Netz anzupingen kriege ich von 192.168.2.41 (also mir) die Antwort "Zielhost nicht erreichbar"

Woran kann das liegen? Die Firewall habe ich bereits ausgeschlossen..

Ich bereite gleich noch den Config Export vor. Und werde die dann nachreichen, falls ihr sie braucht..

LG Luca

EDIT: Hier die Config:

# jun/10/2016 12:44:49 by RouterOS 6.35.2

# software id = Z1EU-E1PL

#

/interface bridge

add name=bridge-DEMO

/interface ethernet

set [ find default-name=ether1 ] comment=LAN

set [ find default-name=ether2 ] comment=DEMO

set [ find default-name=ether6 ] comment="Freie Ports"

set [ find default-name=ether10 ] comment=WAN

set [ find default-name=sfp1 ] comment="Freier SFP Port"

/interface pppoe-client

add add-default-route=yes dial-on-demand=yes disabled=no interface=ether10 name=pppoe-out1 use-peer-dns=yes user=PPPOE-USER

/ip neighbor discovery

set ether1 comment=LAN

set ether2 comment=DEMO

set ether6 comment="Freie Ports"

set ether10 comment=WAN

set sfp1 comment="Freier SFP Port"

add name=dhcp_pool1 ranges=192.168.4.2-192.168.4.254

/ip dhcp-server

add address-pool=dhcp_pool1 disabled=no interface=bridge-DEMO name=dhcp1

/interface bridge port

add bridge=bridge-DEMO interface=ether2

add bridge=bridge-DEMO interface=ether3

add bridge=bridge-DEMO interface=ether4

add bridge=bridge-DEMO interface=ether5

/ip address

add address=192.168.2.1/24 interface=ether1 network=192.168.2.0

add address=192.168.4.1/24 interface=bridge-DEMO network=192.168.4.0

/ip dhcp-server network

add address=192.168.4.0/24 dns-server=DNS-DES-PROVIDERS domain=LOKALE-DOMAIN gateway=192.168.4.1 netmask=24

/ip dns

...

/ip firewall address-list

...

/ip firewall filter

....

/ip firewall nat

add action=masquerade chain=srcnat

...Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 306783

Url: https://administrator.de/forum/von-lan-in-lan2-306783.html

Ausgedruckt am: 13.07.2025 um 11:07 Uhr

30 Kommentare

Neuester Kommentar

Zitat von @118080:

Nein, ich will ja nicht eine Bidirektionale Kommunikation zulassen. Müssen Routen überhaupt gesetzt werden? Passiert ja alles auf dem Router..

Der Router routet nur, wenn es Routen gibt! Und ausserdem ist TCP-Kommunikation immer Bidirektional. Das Antwortpaket von deinem Ping muss ja auch irgendwie wieder zurückkommen.Nein, ich will ja nicht eine Bidirektionale Kommunikation zulassen. Müssen Routen überhaupt gesetzt werden? Passiert ja alles auf dem Router..

Um die Kommunikation gezielt zu unterbinden gibt es dann die Firewall.

Also: Erstmal die korrekten Routen setzen!

Was sagt der Wireshark?

Werf ich mnal an und Poste es hier. Denke aber es wird nicht so viel bringen..LG Luca

PS: Die Config ist nun da.

PS: Die Config ist nun da.

Der Router kennt das Netz aber bereits seinerseits, deswegen sind zusätzliche statische Routen Blödsinn denn er hat das Netz schon in seiner Routing-Tabelle!

Er muss einfach generell den Traffic in dieses Netz blocken und darüber einmal die "Related Regeln" platzieren und eine Regel die den Traffic für das LAN .2.0/24 passieren lässt, ganz einfach!

Die "Related Regeln" sorgen dafür das Traffic der zu einer Verbindung gehört die zugelassen wird auch wieder zurückfließen kann (Nennt man: Statefull Firewall), denn ein Ping bringt nichts wenn die Antwort nicht wieder zum Empfänger gelangen kann.

Du solltest dich am besten erst mal mit der IPTables-Firewall vertraut machen, die arbeitet nach dem gleichen Prinzip. Das sind Grundlagen die dir bei jeder Firewall nutzen, auch bei der vom Mikrotik.

howtogeek.com/177621/the-beginners-guide-to-iptables-the-linux-f ...

online-tutorials.net/internet-netzwerk/iptables-tutorial/tutoria ...

Gruß skybird

Er muss einfach generell den Traffic in dieses Netz blocken und darüber einmal die "Related Regeln" platzieren und eine Regel die den Traffic für das LAN .2.0/24 passieren lässt, ganz einfach!

Die "Related Regeln" sorgen dafür das Traffic der zu einer Verbindung gehört die zugelassen wird auch wieder zurückfließen kann (Nennt man: Statefull Firewall), denn ein Ping bringt nichts wenn die Antwort nicht wieder zum Empfänger gelangen kann.

Du solltest dich am besten erst mal mit der IPTables-Firewall vertraut machen, die arbeitet nach dem gleichen Prinzip. Das sind Grundlagen die dir bei jeder Firewall nutzen, auch bei der vom Mikrotik.

howtogeek.com/177621/the-beginners-guide-to-iptables-the-linux-f ...

online-tutorials.net/internet-netzwerk/iptables-tutorial/tutoria ...

Gruß skybird

Hallo,

die default Konfiguration noch aktiv?

Gruß

Dobby

die default Konfiguration noch aktiv?

Nein, es gibt kein NAT zwischen den Netzen.

Warum nicht?Gruß

Dobby

Zitat von @118080:

Du meinst ich muss entsprechende Regeln in der Firewall öffnen?

In der Forward-Chain muss es eine related Regel geben wenn du nicht Ziel und Quell-Regeln doppelt führen willst.Du meinst ich muss entsprechende Regeln in der Firewall öffnen?

Ebenso wie eine Freigabe Regel für den Zugriff LAN -> geschütztes LAN...

Wie bereits gesagt, habe ich die Firewall schon ausgeschlossen. Oder hab ich dich gerade falsch verstanden?

Du hast sie ausgeschlossen, ich aber definitiv nicht denn das ist zu 99% dein Fehler, aber in deiner Config oben fehlt ja der wichtigste Teil : die Filter-Regeln, die hast du leider nur durch Punkte ersetzt

Windows blockt per Default Traffic der aus fremden Subnetzen kommt (SMB sowie ICMP)! Da musst du in der Windows Firewall des Zielhosts deine verwendeten Subnetze freigeben.

Cisco 866VAE-K9 mit 2 Vlans - Windows Shares finden sich nicht

Cisco 866VAE-K9 mit 2 Vlans - Windows Shares finden sich nicht

Zitat von @118080:

Oder wird SMB und ICMP gesondert geregelt in Windows?

In den Regeln ja, aber wenn die FW komplett aus ist dann werden auch alle Protokolle durchgelassen.Oder wird SMB und ICMP gesondert geregelt in Windows?

Schalte dein Companion Wireshark ein und du weißt wie immer sofort wo es hakt, wie oft müssen wir das hier noch vorbeten

Dann wären diese Threads nämlich alle überflüssig, sie sind alle hausgemacht.

Ich sehe in deine Config nichts, dass den Transfer von einem Netz ins andere überhaupt erlauben täte. Weder sind die Interfaces in der selben Bridgegroup (dort 2-5 statt 1-4?) noch besteht nach deinen Aussagen eine definierte Route. Ich würde also davon ausgehen dass beide Interfaces schlichtweg (und so sollte es ein) getrennt sind.

Dir fehlt also eine Firewallregel die den Transfer erlaubt und eine zugehörige Route oder halt eine Bridgegroup die allte Interfaces enthält.

Dir fehlt also eine Firewallregel die den Transfer erlaubt und eine zugehörige Route oder halt eine Bridgegroup die allte Interfaces enthält.

Zitat von @Hastduschonneugestartet:

Ich sehe in deine Config nichts, dass den Transfer von einem Netz ins andere überhaupt erlauben täte. Weder sind die Interfaces in der selben Bridgegroup (dort 2-5 statt 1-4?) noch besteht nach deinen Aussagen eine definierte Route.

Wie gesagt alles ist auf dem Mikrotik terminiert, also hat dieser auch die passende Route für dieses Subnetz!!Ich sehe in deine Config nichts, dass den Transfer von einem Netz ins andere überhaupt erlauben täte. Weder sind die Interfaces in der selben Bridgegroup (dort 2-5 statt 1-4?) noch besteht nach deinen Aussagen eine definierte Route.

Ich würde also davon ausgehen dass beide Interfaces schlichtweg (und so sollte es ein) getrennt sind.

Korrekt aber auf dem selben Router und der hat nur eine Routing-Tabelle und kennt damit die Route zum Netz.Dir fehlt also eine Firewallregel die den Transfer erlaubt und eine zugehörige Regel oder halt eine Bridgegroup die allte Interfaces enthält.

Wenn er sagt er hätte die Firewall schon komplett aufgemacht ...?!Aber der Herr hält es ja noch nicht mal für nötig uns seine Firewall Config zu posten

Ein tracert zeigt dir wo die Pakete auf dem Weg zum Ziel hängen bleiben, und genau dort wo er hängen bleibt solltest du den Traffic dann auch capturen und die Logs verbose schalten und checken.

Und wie immer auch die Def-Gateways und Routing-Tabellen der Clients beachten...

p.s. hast du dein Montagsmodell schon umgetauscht ?

Und wie immer auch die Def-Gateways und Routing-Tabellen der Clients beachten...

p.s. hast du dein Montagsmodell schon umgetauscht ?

Zitat von @118080:

Es gibt nur einen Hop, und das ist der Client von dem ich den Ping absetze. Dort kriege ich die selbe Meldung wie bei einem Ping. Und dort habe ich auch den Wireshark mithören lassen.

D.h. dein Mikrotik antwortet schon gar nicht? Dann verlassen die Pakete den Client ja nicht.Es gibt nur einen Hop, und das ist der Client von dem ich den Ping absetze. Dort kriege ich die selbe Meldung wie bei einem Ping. Und dort habe ich auch den Wireshark mithören lassen.

Und wie immer auch die Def-Gateways und Routing-Tabellen der Clients beachten...

Könntest du das um einen Millimeter weiter ausführen?p.s. hast du dein Montagsmodell schon umgetauscht ?

Nein.. Kann das wirklich sein, dass es am Modell liegt?Denn so viele Probleme die du hier immer postest sind definitiv nicht normal, also entweder hat dein Mikrotik einen Schuss in der Schüssel oder Du und dein Netzwerk, sorry wenn ich das so sagen muss.

Selbst wenn beide Netze auf dem selben Router terminieren heißt das doch nicht, dass dieser auch von einem Netz ins andere vermittelt. Wäre ja noch schöner.

Die Grundeinstellung sollte sein (und ist meistens auch) das erstmal gar nix von einem ins andere Netz geht - auch wenn der Router beide kennt.

Ein Routing zwischen beiden Interfaces wird nur stattfinden wenn sie in der selben Bridgegroup sind oder es entsprechend definierte Regeln gibt.

Bei Administrator.de gibt es eine schöne Anleitung für Mikrotik-Router

#toc18 Anleitung Routing

Die Grundeinstellung sollte sein (und ist meistens auch) das erstmal gar nix von einem ins andere Netz geht - auch wenn der Router beide kennt.

Ein Routing zwischen beiden Interfaces wird nur stattfinden wenn sie in der selben Bridgegroup sind oder es entsprechend definierte Regeln gibt.

Bei Administrator.de gibt es eine schöne Anleitung für Mikrotik-Router

#toc18 Anleitung Routing

Zitat von @118080:

Wenn ich den Mikrotik einrichte und es klappt nicht, und ihn dann zurücksetze und alles genau gleich mache, und es dann funktioniert, dann kann das ja fast nicht an mir liegen.. Diesen Fall hatte ich nun nämlich schon 3 mal seit ich das Gerät habe. Hast du mit dem RB2011UiAS persönlich Erfahrung?

Meine Erfahrung mit einem solchen Szenarien: 50/50 Ich kann hier leider nicht sehen in welcher Reihenfolge du die Konfiguration vornimmst. Denn bestimmte Configs in der falschen Reihefolge können durchaus eine Fehlerursache sein. Ebenso wie die Session-States in der Statefull Firewall.Wenn ich den Mikrotik einrichte und es klappt nicht, und ihn dann zurücksetze und alles genau gleich mache, und es dann funktioniert, dann kann das ja fast nicht an mir liegen.. Diesen Fall hatte ich nun nämlich schon 3 mal seit ich das Gerät habe. Hast du mit dem RB2011UiAS persönlich Erfahrung?

Bei einigen Mikrotik-Anfängern habe ich solche Probleme schon öfter gesehen, aber genauso auch defekte Geräte. Es ist hier einfach schwierig einzuschätzen was du tatsächlich wie durchführst, deswegen ist das Raten mit der berühmten Glaskugel.

Besorg dir ein Austausch-Modell dann bist du klüger.

Zitat von @Hastduschonneugestartet:

Ein Routing zwischen beiden Interfaces wird nur stattfinden wenn sie in der selben Bridgegroup sind oder es entsprechend definierte Regeln gibt.

Nein, der Mikrotik routet per Default zwischen den Interfaces (auch getrennten), solange keine Firewall-Filter-Regel dies verhindert.Ein Routing zwischen beiden Interfaces wird nur stattfinden wenn sie in der selben Bridgegroup sind oder es entsprechend definierte Regeln gibt.

Zitat von @129413:

Ist das auch der Fall wenn du manuell Bridgegroups anlegst? Werden die Interfaces der Reihe nach angelegt sind sie ja alle in der selben Bridge.Zitat von @Hastduschonneugestartet:

Ein Routing zwischen beiden Interfaces wird nur stattfinden wenn sie in der selben Bridgegroup sind oder es entsprechend definierte Regeln gibt.

Nein, der Mikrotik routet per Default zwischen den Interfaces (auch getrennten), solange keine Firewall-Filter-Regel dies verhindert.Ein Routing zwischen beiden Interfaces wird nur stattfinden wenn sie in der selben Bridgegroup sind oder es entsprechend definierte Regeln gibt.

Zitat von @Hastduschonneugestartet:

Ist das auch der Fall wenn du manuell Bridgegroups anlegst? Werden die Interfaces der Reihe nach angelegt sind sie ja alle in der selben Bridge.

Quark, es gibt auf dem Mikrotik-Router keine "Bridgegroups" es gibt dort nur Bridges welche dafür da sind Interfaces in die selbe Layer-2 Domain zu bekommen, aber das hat hier damit nichts zu tun.Ist das auch der Fall wenn du manuell Bridgegroups anlegst? Werden die Interfaces der Reihe nach angelegt sind sie ja alle in der selben Bridge.

Werden die Interfaces der Reihe nach angelegt sind sie ja alle in der selben Bridge.

Auch Quark. Du meinst wohl Switch-Groups aber das ist wieder was anderes, damit werden beim Mikrotik Ports zu einem Switch zusammengeschaltet wo dann nicht jedes Paket durch die CPU muss.Per Default wenn man die Default-Config löscht existiert jeder Port für sich alleine in seiner eigenen Layer-2 Domain. Routen auf Layer-3 Ebene tut er aber trotzdem noch zwischen allen Ports. Will man das nicht gibt es die Firewall erst wenn man dort Regeln definiert die den Zugriff zwischen den Ports einschränkt unterbricht man die Kommunikation.

Du hast wohl noch keinen Mikrotik in den Fingern gehabt so wie sich das anhört.

Hallo,

> Ich kriege keine Pakete angezeigt

Wo bitte hast du den dein Wireshark angesetzt? Der anfragende Rechner muss doch zwingend an sein Interface ICMP nach aussen lassen (ICMP Request). Wenn du den schon nicht siehst bzw. dein Wireshark den nicht aufzeichnet, macht der rechner kein PING, wieder etwas was bei dir dann Kaputt ist. Und dein anfragender Rechner (Der welche das PING ausführt) wir aufgrund die enthaltenen oder eben nicht enthaltenen Antworten sich dann für eine Antwort entscheiden und diese dir auf den Bildschirm zaubern. Und dies Antwort lautet "Zielhost nicht erreichbar" weil eben das Ziel nicht erreicht werden kann (daher kann auch keine nicht vorhandene Antwort ausgewertet werden, sondern aufgrund des fehlens jeglicher Antwort....)

Fragt sich jetzt ist dein Wireshark kaputt oder der Rechner?

Gruß,

Peter

Zitat von @118080:

Wenn ich von 192.168.2.41 versuche eine Kiste im Demo Netz anzupingen kriege ich von 192.168.2.41 (also mir) die Antwort "Zielhost nicht erreichbar"

Wie soll dein Rechner 192.168.2.41 das Netz 192.168.4.0/24 erreichen? Wie hast du es dir vorgesetellt bzw. wie ist dein tatsächliches Routing? Ein IPConfig /all sowie Route Print deines Clients hilft uns hier weiter. Ebenso die Routingtabelle deines Gateways aus dem 192.168.2.0/24 Netz. Solange keine Routen existieren wirst du mit "es ist kein Weg nach 192.168.4.0/24 bekannt - kann somit auch den Zielhost nicht erreichen". Und sollten Routen existieren, müssen auch die beteiligten Firewalls mitspielen und die ICMP Requests (Anforderungen) sowie die ICMP Echos (Antworten) durchlassen.Wenn ich von 192.168.2.41 versuche eine Kiste im Demo Netz anzupingen kriege ich von 192.168.2.41 (also mir) die Antwort "Zielhost nicht erreichbar"

Die Firewall habe ich bereits ausgeschlossen..

Und das sollen wir die glauben nach all deinen Problemen mit deinen immer wieder angeblich kaputten Geräten?Ich habe die Firewall komplett geöffnet

Welche? Hier sind mindestens 3 Geräte beteiligt und jedes hat eine Firewand. Der Sender (Ursprung vom Ping) muss senden und Empfangen dürfen, der Empfänger (Ziel vom Ping) muss Empfangen und senden dürfen und die beteiligten Router müssen die ICMPs auch erlauben.> Ich kriege keine Pakete angezeigt

Wo bitte hast du den dein Wireshark angesetzt? Der anfragende Rechner muss doch zwingend an sein Interface ICMP nach aussen lassen (ICMP Request). Wenn du den schon nicht siehst bzw. dein Wireshark den nicht aufzeichnet, macht der rechner kein PING, wieder etwas was bei dir dann Kaputt ist. Und dein anfragender Rechner (Der welche das PING ausführt) wir aufgrund die enthaltenen oder eben nicht enthaltenen Antworten sich dann für eine Antwort entscheiden und diese dir auf den Bildschirm zaubern. Und dies Antwort lautet "Zielhost nicht erreichbar" weil eben das Ziel nicht erreicht werden kann (daher kann auch keine nicht vorhandene Antwort ausgewertet werden, sondern aufgrund des fehlens jeglicher Antwort....)

Fragt sich jetzt ist dein Wireshark kaputt oder der Rechner?

Weder wenn ich nach der IP filtere, noch wenn ich nach ICMP filtere. Das hätte ich aber auch schon aus den Ping Responses geschlossen.

Was sagt den eine Paketmittschnitt vom Mikrotik - bekommt er überhaupt eine ICMP Anfrage welche er weiterleiten soll oder ist da auch nocht dein Switch oder LAN Port am rechner kaputt oder ist evtl. doch dein Routing?Gruß,

Peter

Du meinst ich muss entsprechende Regeln in der Firewall öffnen?

Nein, das ist Quatsch.Ein Routing zwischen den beiden lokaeln LAN Segmenten geht immer so und ist vollkommen transparent !

Im Grunde ist das kinderleicht. Bridges brauchst du nicht, denn deine beiden LANs sind ja schon durch die Portwahl in unterschiedlichen Bridge Groups.

Einzig und allein Master Interfaces brauchst du dazu. Hier die wichtigensten To Dos:

- Port 1 als DHCP Client Port einrichten = Ist hier jetzt WAN Port !

- Source NAT aktivieren mit Port 1 outbound

- Ports 3 bis 5 als Slave Ports einrichten mit Port 2 als Master Port

- Ports 7 bis 10 einrichten als Slave Ports mit Port 6 als Master Port

- Master Port 2 eine IP Adresse vergeben z.B. 192.168.88.1 /24 (Netz: 192.168.88.0)

- Master Port 6 eine IP Adresse vergeben z.B. 172.16.88.1 /24 (Netz: 172.16.88.0)

- DHCP Server auf Master Port 2 und 6 einrichten

- Fertisch

Eindgeräte im Masterport 6 IP Netz 172.16.88.0 haben ebenso die .1 als Default Gateway.

Das wars...funktioniert fehlerfrei !

Hier sagt einfach jeder etwas anderes.

Das ist natürlich Blödsinn ! Und es ist nicht abhängig von Mikrotik oder sonst irgendeiner Marke.Grundsätzlich gilt:

- Alle IP Netze die lokal an einen Router direkt angeschlossen sind (local connected) kennt der Router logischerweise ohne irgendwelche zusätzlichen Routen und kann damit zwischen diesen IP Netzen routen. Er "weiss" ja somit wo diese sind und wo er diese Pakete forwarden muss. Klar...da direkt an ihm angeschlossen.

- Alle Netze die er nicht kennt, die also nicht direkt an ihm angeschlossen sind und über andere Router erreicht werden, müssen diesem Router mit statischen oder dynamischen Routen bekannt gemacht werden ! Logisch, denn wie soll er sonst wissen wo diese Pakete zu diesen unbekannten Netzen hin sollen.

- Im "Hintergrund" ist völliger (Netzwerk) Quatsch. Das kann dann nur gehen wenn dynamische Routing Protokolle auf dem Router aktiv sind (RIP, OSPF, BGP etc.) die diese Routen den angeschlossenen Routern dynamisch, sprich automatisch bekannt machen ! Damit entfällt dann das lästige Konfigurieren und die Fehleranfälligkeit von statischen Routen !

Wenn man selber nur mal ein klein wenig nachdenkt über IP Wegefindung der Pakete in einem IP Netz kommt man da aber auch von allein drauf mit dem gesunden Menschen- (oder IT) Verstand !

Fazit:

Halte dich an das HowTo oben, das ist wasserdicht auf einem 2011er ausgetestet und funktioniert fehlerlos. Jeder kann jeden da per Routing erreichen.

DAS musst du erstmal zum Laufen bringen und danach machst du dann die Segmente an den Master Interfaces die routen mit Accesslisten dicht.

So kannst du ganz sicher sein das dein Fehler IMMER in den Accesslisten liegt, niemals aber am falschen Routing !

Immer strategisch vorgehen beim Troubleshooting !! Lernt der IT Azubi im ersten Lehrjahr