VPN auf pfsense eingerichtet und funtioniert auf einem Handy, andere Handys wollen keine VPN mit diesen Zugangsdaten aufsetzen

Hallo,

ich habe nach dem tut ipsec-vpn-mobile-benutzer-pfsense-firewall-einrichten-337198.html von aqui eine VPN installiert.

Auf einem Mobiltelefon Android mit der App StrongSwan funktioniert es auch, aber wenn ich ein anderes Mobiltelefon Android mit StrongSwan einrichte funktioniert es nicht.

Da ich mich nicht gut damit auskenne, eher gar nicht; frage ich mal was da falsch laeuft. Vielleicht kann mir jemand auf anhieb einen Tipp geben, oder mich mit der Nase auf die Problemlösung stossen.

Danke für euere Mühen im Voraus.

Thomas

ich habe nach dem tut ipsec-vpn-mobile-benutzer-pfsense-firewall-einrichten-337198.html von aqui eine VPN installiert.

Auf einem Mobiltelefon Android mit der App StrongSwan funktioniert es auch, aber wenn ich ein anderes Mobiltelefon Android mit StrongSwan einrichte funktioniert es nicht.

Da ich mich nicht gut damit auskenne, eher gar nicht; frage ich mal was da falsch laeuft. Vielleicht kann mir jemand auf anhieb einen Tipp geben, oder mich mit der Nase auf die Problemlösung stossen.

Danke für euere Mühen im Voraus.

Thomas

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 395912

Url: https://administrator.de/forum/vpn-auf-pfsense-eingerichtet-und-funtioniert-auf-einem-handy-andere-handys-wollen-keine-vpn-mit-diesen-395912.html

Ausgedruckt am: 06.06.2025 um 02:06 Uhr

12 Kommentare

Neuester Kommentar

Guten Morgen,

Bitte genauer definieren, was du unter "funktioniert nicht" verstehst.

Kommt eine Fehlermeldung?

Was sagt das Log?

Viele Grüße

Exception

Auf einem Mobiltelefon Android mit der App StrongSwan funktioniert es auch, aber wenn ich ein anderes Mobiltelefon Android mit StrongSwan einrichte funktioniert es nicht.

Bitte genauer definieren, was du unter "funktioniert nicht" verstehst.

Kommt eine Fehlermeldung?

Was sagt das Log?

Viele Grüße

Exception

Du solltest persönliche Informationen (Zertifikatangaben) eventuell entfernen....

Ansonsten bitte für Log Ausgaben immer die Code Tags verwenden, damit das alles übersichtlich bleibt.

Im Log steht folgendes:

Sind die Einstellungen identisch wie auf dem anderen Androiden, wo es funktioniert?

Sind die Credentials + Zertifikat korrekt?

Dazu bitte auch mal das Log vom Client (Android StrongSwan App) anschauen.

Ansonsten bitte für Log Ausgaben immer die Code Tags verwenden, damit das alles übersichtlich bleibt.

Im Log steht folgendes:

Dec 16 10:07:38 charon 13[ENC] <con-mobile|132> parsed INFORMATIONAL request 2 [ N(AUTH_FAILED) ]

Dec 16 10:07:38 charon 13[ENC] <con-mobile|132> generating INFORMATIONAL response 2 [ N(AUTH_FAILED) ]Sind die Einstellungen identisch wie auf dem anderen Androiden, wo es funktioniert?

Sind die Credentials + Zertifikat korrekt?

Dazu bitte auch mal das Log vom Client (Android StrongSwan App) anschauen.

Muss zu jedem Benutzer ein Zertifikat?

Nein !Das ist ja nur das Server Zertifikat was du aufs Telefon importieren musst. Das muss natürlich imemr auf jedes Teilnehmer Gerät im VPN. Aaaaber...

Du musst JEDEN einzelnen User einrichten in der FW Userverwaltung ! Das hast du vermutlich nicht gemacht, kann das sein ?

IPsec seitig ist alles bella wie dir das Log ja zeigt aber die Authentisierung schlägt fehl. Also zusätzlichen User einrichten auf der FW vergessen oder Namen, Passwort usw. falsch geschrieben (Tippfehler).

Dadurch das es mit einem Smartphone klappt, kannst du sehen das du vom generellen Setup alles richtig gemacht hast !

dann wieder ein neues Zertifikat erstellt und ein Tunnel und 4 User

Denke dran das du das ALTE Default (US) Zertifkat was die pfSense automatisch einrichtet dann vollständig löschst !!!ACHTUNG:

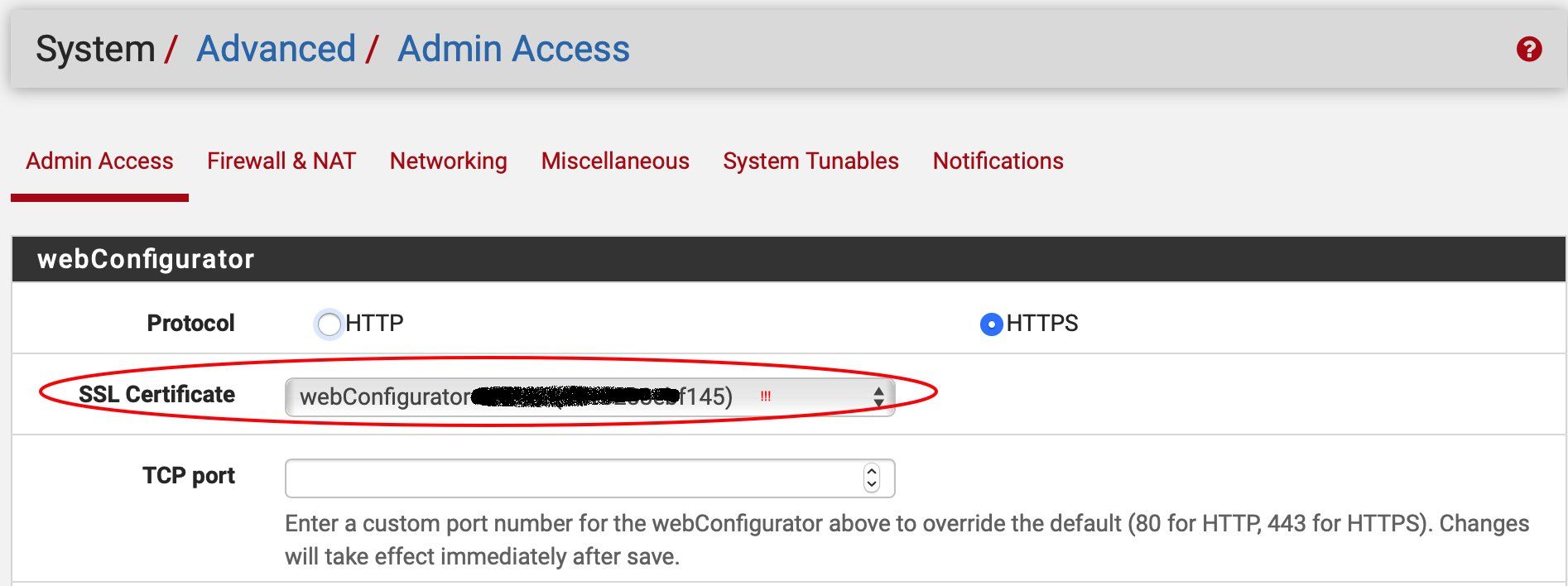

Vor dem Löschen musst du das Firewall GUI auf das neue Zertifikat in den System -> Advanced --> Admin Access Settings entsprechend auf dein neu generiertes Zertifikat einstellen !!!

Guckst du hier:

und der funktioniert.

Zeigt ja erstmal das du mehr oder weniger alles richtig gemacht hast !kam sone Art meldung das etwas nicht vollständig übertragen sei.

Das sollte nicht passieren. Solche Meldung wäre dann wichtig hier mal zu posten zum Troubleshooting.Gehen wir aber mal davon aus das mit dem 2ten Versuch dann nun alles glattgeht