VPN hinter Doppel-NAT

Hallo Experten,

ich bekomme keine VPN-Verbindung zu meinem TP-Link ER605 Router:

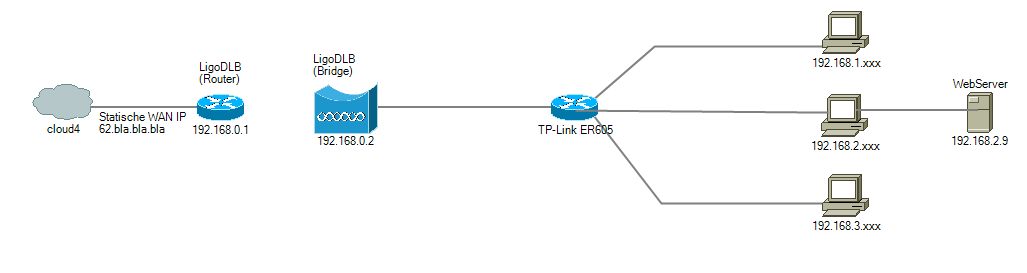

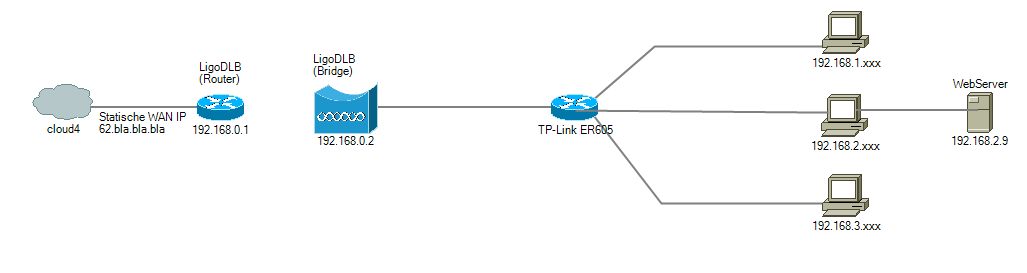

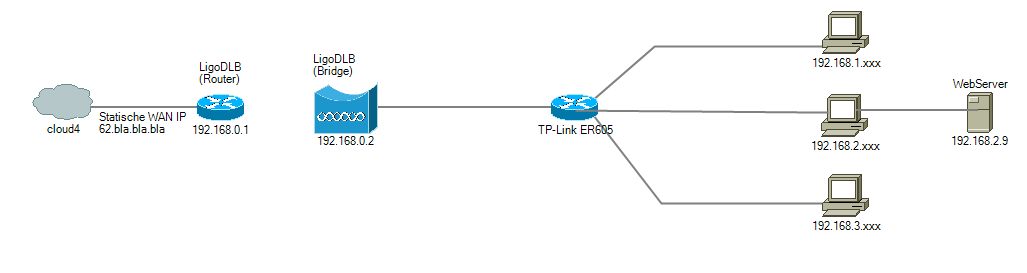

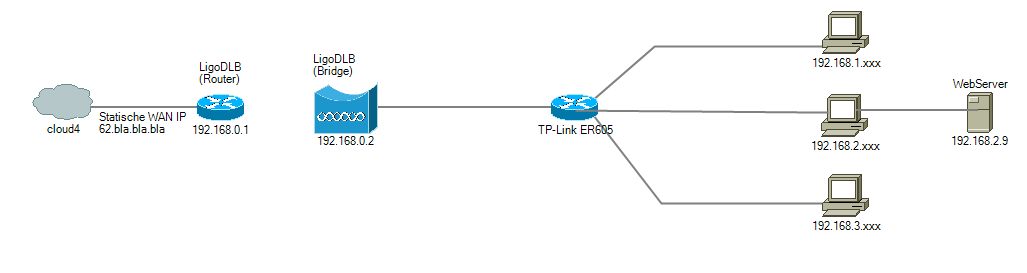

Der erste Router hat eine statische IP-Adresse auf der WAN-Seite und funkt alles drahtlos zu einer Wireless-Station, die im Bridge modus arbeitet und deren Ethernet-Seite die 192.168.0.2 als Adresse hat. Ich habe eine DMZ eingerichtet und alle Anfragen vom WAN an die 192.168.0.2 weitergereicht. Router 2. sieht als statische WAN-Adresse eben diese 192.168.0.2.

Zum Test habe ich in einem der Sub-Netze einen Web-Server laufen und nochmals eine Port-Weiterleitung auf dem 2. Router für Port 80 HTTP eingerichtet. Geht: Ich komme von Aussen, also WAN, durch beide router bis zum Web-Server.

Auf dem 2. Router habe ich diverse VPN-Server ausprobiert (OpenVPN, Wireguard, IKEv2) aber ich bekomme immer nur Time-Out Fehler auf dem Android-Handy, mit dem ich das teste. Ich sehe nichts in den Logs, nichtmal das ein Verbindungsversuch stattgefunden hat. Die VPN-Server laufen ja auf dem Router 2 und haben keine eigene IP-Adresse. Ich kann also auch keine Ports dahin weiterleiten.

Ich kann beide LigoDLBs in den bridge-Modus versetzen. Ich hatte gehofft, die benehmen sich dann wie ein extra langes Kupferkabel. Aber der ER605 kann damit keine PPPoE Verbindung mit meinem ISP aufbauen (Time-Out). Deshalb habe ich zwei router die bei NAT machen.

Hat jemand ein paar Ideen, wo ich suchen kann?

Vielen Dank,

nurbo

Hardware:

Router 1 und wireless bridge: LigoDLB

Router 2: TP-Link ER605 mit Omada SDN

ich bekomme keine VPN-Verbindung zu meinem TP-Link ER605 Router:

Der erste Router hat eine statische IP-Adresse auf der WAN-Seite und funkt alles drahtlos zu einer Wireless-Station, die im Bridge modus arbeitet und deren Ethernet-Seite die 192.168.0.2 als Adresse hat. Ich habe eine DMZ eingerichtet und alle Anfragen vom WAN an die 192.168.0.2 weitergereicht. Router 2. sieht als statische WAN-Adresse eben diese 192.168.0.2.

Zum Test habe ich in einem der Sub-Netze einen Web-Server laufen und nochmals eine Port-Weiterleitung auf dem 2. Router für Port 80 HTTP eingerichtet. Geht: Ich komme von Aussen, also WAN, durch beide router bis zum Web-Server.

Auf dem 2. Router habe ich diverse VPN-Server ausprobiert (OpenVPN, Wireguard, IKEv2) aber ich bekomme immer nur Time-Out Fehler auf dem Android-Handy, mit dem ich das teste. Ich sehe nichts in den Logs, nichtmal das ein Verbindungsversuch stattgefunden hat. Die VPN-Server laufen ja auf dem Router 2 und haben keine eigene IP-Adresse. Ich kann also auch keine Ports dahin weiterleiten.

Ich kann beide LigoDLBs in den bridge-Modus versetzen. Ich hatte gehofft, die benehmen sich dann wie ein extra langes Kupferkabel. Aber der ER605 kann damit keine PPPoE Verbindung mit meinem ISP aufbauen (Time-Out). Deshalb habe ich zwei router die bei NAT machen.

Hat jemand ein paar Ideen, wo ich suchen kann?

Vielen Dank,

nurbo

Hardware:

Router 1 und wireless bridge: LigoDLB

Router 2: TP-Link ER605 mit Omada SDN

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 83161701689

Url: https://administrator.de/forum/vpn-hinter-doppel-nat-83161701689.html

Ausgedruckt am: 26.07.2025 um 17:07 Uhr

7 Kommentare

Neuester Kommentar

Moin @nurbobald,

und wie sieht die IP-Konfiguration des TP-Link ER605 aus, denn diese wichtigen Infos, hast du auf dem Bildchen leider vergessen.

Das ist soweit OK und er hat so wie ich das auf dem Bildchen sehe, auch eine statische/feste IP (192.168.0.1) auf der LAN Seite ...

... aber spätestens das verstehe ich nicht mehr so ganz, denn wenn die LigoDLB im Bridge-Modus läuft, verhält die sich eigentlich quasi wie ein Patchkabel und nicht wie ein Router, daher verstehe ich nicht so ganz ...

... warum du am Router 1, den vom WAN kommenden Datenverkehr, per NAT an die Bridge weiterleitest. 😖

Denn diesen musst du bei der Konfiguration nicht an die LigoDLB-Bridge weiterleiten, sondern eher an die IP des TP-Link ER605 aus dem 192.168.0.x Netz. 😉

😵💫 ... das sollte so eigentlich nicht gehen.

Wundert mich auch nicht wirklich, da diese anfragen an der Konfigurations-IP der LigoDLB-Bridge landen und nicht an der IP des zweiten Routers.

Ähm, aber selbstverständlich sollte dein TP-Link ER605 auch eine IP aus dem 192.168.0.x Netz haben und genau auf diese, musst du per NAT die Ports 500 (TCP & UDP) bei z.B. Verwendung von IKEv2 umlegen.

Ähm, wie soll ich das jetzt verstehen, den weiter oben hast du ja das folgende geschrieben ...

... sprich, wenn die LigoDLBs bereits im Bridge Modus laufen, dann kannst du die ja wohl kaum nochmals in den Bridge Modus umstellen.

OK, jetzt verstehe ich das Problem glaube ich etwas besser ... deine LigoDLBs laufen aktuell nicht im Bridge-Modus, sondern eher im Routing-Modus und dann macht das mit dem NAT auf die 192.168.0.2, auch wieder etwas mehr Sinn. 🙃

Ja, wenn die LigoWave LigoDLB's im Bridge-Modus laufen, dann sollten die sich auch genau so verhalten.

😯 ... ähm ... und warum möchtest du den nochmals eine PPPoE Verbindung am Router 2 aufbauen, wenn diese bereits schon auf dem Router 1 aufgebaut wird?

Ja definitiv.

Du solltest den ersten Router, wenn möglich in reinen DSL-Modem (PPPoE-Passthrough) umkonfigurieren, dann die LigoWave LigoDLB's wirklich in den Bridge-Modus stellen und dann solltest du am TP-Link ER605 auch direkt die PPPoE Verbindung zum Provider aufbauen, sprich die WAN Verbindung wird dann direkt am Router 2 terminiert und somit kannst du dir den ganzen NAT-Geraffel davor auch einfach sparen. 😉

Verstehe ich das Richtig, dass einer der beiden LigoWave LigoDLB's Geräte auch zugleich direkt am WAN hängt und die PPPoE Verbindung aufbaut?

Wenn ja, dann musst du wahrscheinlich, wenn du die LigoWave LigoDLB's im Bridge-Modus betreibst, Richtung WAN noch ein PPPoE Modem alla DrayTek Vigor 160er Serie davorhängen.

Ausser, die LigoWave LigoDLB's unterstützen im Bridge-Modus auch PPPoE-Passthrough, aber das glaube ich eher weniger.

Gruss Alex

ich bekomme keine VPN-Verbindung zu meinem TP-Link ER605 Router:

und wie sieht die IP-Konfiguration des TP-Link ER605 aus, denn diese wichtigen Infos, hast du auf dem Bildchen leider vergessen.

Der erste Router hat eine statische IP-Adresse auf der WAN-Seite

Das ist soweit OK und er hat so wie ich das auf dem Bildchen sehe, auch eine statische/feste IP (192.168.0.1) auf der LAN Seite ...

und funkt alles drahtlos zu einer Wireless-Station, die im Bridge modus arbeitet und deren Ethernet-Seite die 192.168.0.2 als Adresse hat.

... aber spätestens das verstehe ich nicht mehr so ganz, denn wenn die LigoDLB im Bridge-Modus läuft, verhält die sich eigentlich quasi wie ein Patchkabel und nicht wie ein Router, daher verstehe ich nicht so ganz ...

Ich habe eine DMZ eingerichtet und alle Anfragen vom WAN an die 192.168.0.2 weitergereicht. Router 2. sieht als statische WAN-Adresse eben diese 192.168.0.2.

... warum du am Router 1, den vom WAN kommenden Datenverkehr, per NAT an die Bridge weiterleitest. 😖

Denn diesen musst du bei der Konfiguration nicht an die LigoDLB-Bridge weiterleiten, sondern eher an die IP des TP-Link ER605 aus dem 192.168.0.x Netz. 😉

Zum Test habe ich in einem der Sub-Netze einen Web-Server laufen und nochmals eine Port-Weiterleitung auf dem 2. Router für Port 80 HTTP eingerichtet. Geht: Ich komme von Aussen, also WAN, durch beide router bis zum Web-Server.

😵💫 ... das sollte so eigentlich nicht gehen.

Auf dem 2. Router habe ich diverse VPN-Server ausprobiert (OpenVPN, Wireguard, IKEv2) aber ich bekomme immer nur Time-Out Fehler auf dem Android-Handy, mit dem ich das teste. Ich sehe nichts in den Logs, nichtmal das ein Verbindungsversuch stattgefunden hat.

Wundert mich auch nicht wirklich, da diese anfragen an der Konfigurations-IP der LigoDLB-Bridge landen und nicht an der IP des zweiten Routers.

Die VPN-Server laufen ja auf dem Router 2 und haben keine eigene IP-Adresse. Ich kann also auch keine Ports dahin weiterleiten.

Ähm, aber selbstverständlich sollte dein TP-Link ER605 auch eine IP aus dem 192.168.0.x Netz haben und genau auf diese, musst du per NAT die Ports 500 (TCP & UDP) bei z.B. Verwendung von IKEv2 umlegen.

Ich kann beide LigoDLBs in den bridge-Modus versetzen.

Ähm, wie soll ich das jetzt verstehen, den weiter oben hast du ja das folgende geschrieben ...

... funkt alles drahtlos zu einer Wireless-Station, die im Bridge modus arbeitet ...

... sprich, wenn die LigoDLBs bereits im Bridge Modus laufen, dann kannst du die ja wohl kaum nochmals in den Bridge Modus umstellen.

OK, jetzt verstehe ich das Problem glaube ich etwas besser ... deine LigoDLBs laufen aktuell nicht im Bridge-Modus, sondern eher im Routing-Modus und dann macht das mit dem NAT auf die 192.168.0.2, auch wieder etwas mehr Sinn. 🙃

Ich hatte gehofft, die benehmen sich dann wie ein extra langes Kupferkabel.

Ja, wenn die LigoWave LigoDLB's im Bridge-Modus laufen, dann sollten die sich auch genau so verhalten.

Aber der ER605 kann damit keine PPPoE Verbindung mit meinem ISP aufbauen (Time-Out). Deshalb habe ich zwei router die bei NAT machen.

😯 ... ähm ... und warum möchtest du den nochmals eine PPPoE Verbindung am Router 2 aufbauen, wenn diese bereits schon auf dem Router 1 aufgebaut wird?

Hat jemand ein paar Ideen, wo ich suchen kann?

Ja definitiv.

Du solltest den ersten Router, wenn möglich in reinen DSL-Modem (PPPoE-Passthrough) umkonfigurieren, dann die LigoWave LigoDLB's wirklich in den Bridge-Modus stellen und dann solltest du am TP-Link ER605 auch direkt die PPPoE Verbindung zum Provider aufbauen, sprich die WAN Verbindung wird dann direkt am Router 2 terminiert und somit kannst du dir den ganzen NAT-Geraffel davor auch einfach sparen. 😉

Router 1 und wireless bridge: LigoDLB

Verstehe ich das Richtig, dass einer der beiden LigoWave LigoDLB's Geräte auch zugleich direkt am WAN hängt und die PPPoE Verbindung aufbaut?

Wenn ja, dann musst du wahrscheinlich, wenn du die LigoWave LigoDLB's im Bridge-Modus betreibst, Richtung WAN noch ein PPPoE Modem alla DrayTek Vigor 160er Serie davorhängen.

Ausser, die LigoWave LigoDLB's unterstützen im Bridge-Modus auch PPPoE-Passthrough, aber das glaube ich eher weniger.

Gruss Alex

Moin @nurbobald,

ich kennen die LigoDLB's nicht wirklich, daher habe ich auch vorhin eine Weile gebraucht um dein Konstrukt zu verstehen. 🙃

Habe mir soeben die LigoWave Gerätchen jedoch genauer angesehen, ich finde jedoch keines, welches auch einen integriertes VDSL Modem hat.

Wie und zu welchem Provider, baut also dein erster LigoDLB eine PPPoE Verbindung auf?

Hängt da etwa noch ein ISP-Modem/Router davor?

Gruss Alex

Router 1 und wireless bridge: LigoDLB

ich kennen die LigoDLB's nicht wirklich, daher habe ich auch vorhin eine Weile gebraucht um dein Konstrukt zu verstehen. 🙃

Habe mir soeben die LigoWave Gerätchen jedoch genauer angesehen, ich finde jedoch keines, welches auch einen integriertes VDSL Modem hat.

Wie und zu welchem Provider, baut also dein erster LigoDLB eine PPPoE Verbindung auf?

Hängt da etwa noch ein ISP-Modem/Router davor?

Gruss Alex

aber ich bekomme immer nur Time-Out Fehler auf dem Android-Handy

Oder kann es sein das du schlicht und einfach nur die falschen Protokollports für die verwendeten VPN Protokolle weitergeleitet hast?!Alles was in solchen Kaskaden zum VPN Port Forwarding zu beachten ist findest du in diesem Tutorial:

VPN Port Forwarding in Router Kaskade

Ich hatte das Protokoll vorher auf UDP eingestellt

So wie es generell und auch von OpenVPN dringend empfohlen wird! TCP schafft nur Probleme durch den größeren Header Overhead und den damit einhergehenden MTU Problemen. Es macht die so oder so schon grundsätzlich miese Performance von OpenVPN nochmals deutlich schlechter.Wenn, sollte man immer UDP nutzen! Dann ist das natürlich entsprechend auch auf der Client Seite auf UDP umzustellen, das sollte klar sein!

Leider erreiche ich aber die anderen Subnetze nicht.

Das zeugt davon das etwas mit dem Routing am VPN Client nicht stimmt!Wenn der VPN Tunnel aktiv ist am Client gib dort einmal ein route print ein (Winblows) und sieh dir die Routing Tabelle des VPN Clients bei aktivem Tunnel an!

Kannst du dort deine Zielnetze .1.0/24 und .4.0/24 sehen oder alternativ eine Default Route die auf die OpenVPN Server IP zeigt??

Ist alles korrekt konfiguriert müssten die IP Zielnetze an das OVPN Tunnelinterface geroutet werden.

Alle Details die bei einer OpenVPN Konfig und dem Client Setup wichtig sind beschreibt dir mit allen Details das hiesige OpenVPN Tutorial:

Merkzettel: VPN Installation mit OpenVPN

Bitte genau lesen und umsetzen. Diesbezüglich wäre es sehr hilfreich deine OVPN Client Konfig Datei zu kennen.

Manchmal hilft ja auch gutes Zureden

Vergiss das. Weisst du selber das das naiver Unsinn ist in der IT!ersetzen durch comp-lzo

Keine gute Idee, dann damit macht man den Client und Server angreifbar über eine VORACLE Attacke. Gerade comp-lzo ist davon seit Langem akut betroffen!community.openvpn.net/openvpn/wiki/VORACLE

Deshalb gilt schon seit Jahren als verantwortungsvoller Netzwerk Admin IMMER auf die lzo Compression zu verzichten! Es bringt so oder so rein gar nichts weil das Gros der Daten eh vorkomprimiert ist.

community.openvpn.net/openvpn/wiki/Compression